20145302张薇 《网络对抗技术》 网络诈欺技术防范

20145302张薇 《网络对抗技术》 网络欺诈技术防范

实验问题回答

1.通常在什么场景下容易受到DNS spoof攻击

- 当我们在外连接了一个wifi,十有八九是不安全的,且不说我们的联网信息可以被捕捉到,如果同网段存在恶意攻击者,那么很可能会受到DNS spoof攻击

2.在日常生活工作中如何防范以上两攻击方法

- 首先我们在上网时要谨慎,不点击不明链接,不随意连接公共场所的wifi

- 其次,我们在各个网站登陆时尽量确认该网站是官方认证过的正确地址,不被冒名高仿网站忽悠

- 然后,我们还应及时更新系统或杀软的信息,有些网站我们一访问进去,服务器就能识别出该网站是有风险的欺诈网站(如:besti.bb.edu.com)

- 另外,上网应选择大型公认的网站,尽量进使用ssl协议的网站。不过……就算选择了正确的网站,攻击者将你预期的网站偷换成有问题的那一个,而界面显示还一样……这就有点难受了。

实验总结与体会

- 做完本次实验后,我发现,许多网站的登陆与注册窗口都设置为一个超链接,点开弹出一个登陆或注册的窗口是有意义的。

- 不像邮箱登录界面,登陆录入的信息直接嵌入在网页中,攻击者能获取这个页面的信息,就有机会捕捉到用户录入的用户名、密码等信息;

- 在我看来不太安全的网站,比如

www.ifeng.com、www.4399.com,我都尝试冒名了他们,但是即便靶机进入冒名网址,页面显示正常,且页面中的链接也能正常打开,这时,靶机用户点击登陆虽然可以弹出窗口,但是窗口中什么东西都没有,是空白的。我觉得这一点挺好的。 - 不知道是否能冒名自己生成的能获取shell的网页地址,有时间可以试一下。

实践过程记录

简单应用SET工具建立冒名网站

-

Kali的IP:192.168.199.109

-

WIN8的IP:192.168.199.237

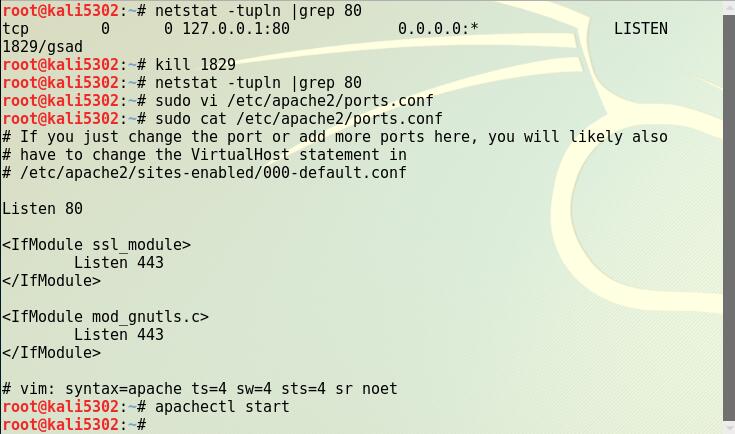

1.环境配置 -

查看80端口是否被占用:

netstat -tupln |grep 80,因为apache的监听端口为80 -

有进程占用则kill其PID

-

查看apache的配置文件,修改其监听端口为80:

sudo vi /etc/apache2/ports.conf

![]()

-

开启apache2:

apachectl start

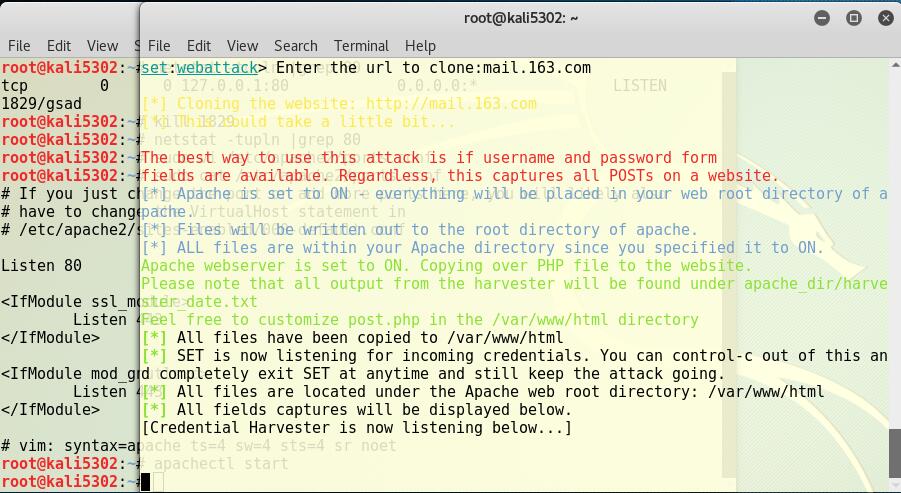

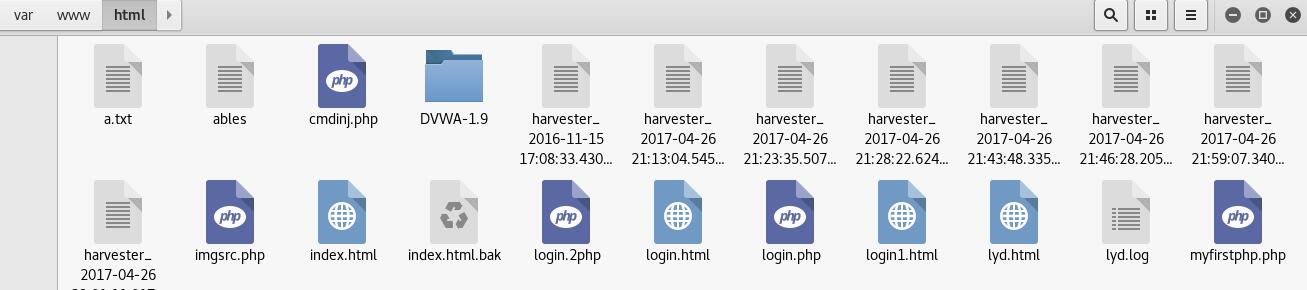

2.使用SET工具建立冒名网站

-

在新的终端窗口中打开SET:

setoolkit -

在菜单中选择:1)社会工程学攻击 -> 2)网页攻击方式 -> 3)钓鱼网站 -> 4)克隆网站

-

填入攻击者IP,即Kali的IP:192.168.199.109

-

填入自主选择的克隆网页名称,尝试一下

mail.163.com,随后进入监听状态

![]()

-

图截的很挫……还望老师不要介意……

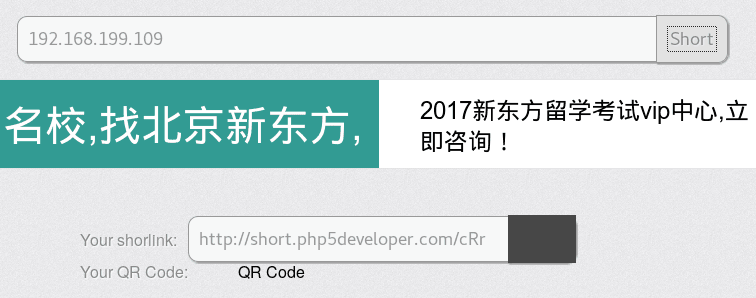

3.伪装网站地址域名

- 在kali进入http://short.php5developer.com/这个网站,获取kali域名伪装地址

![]()

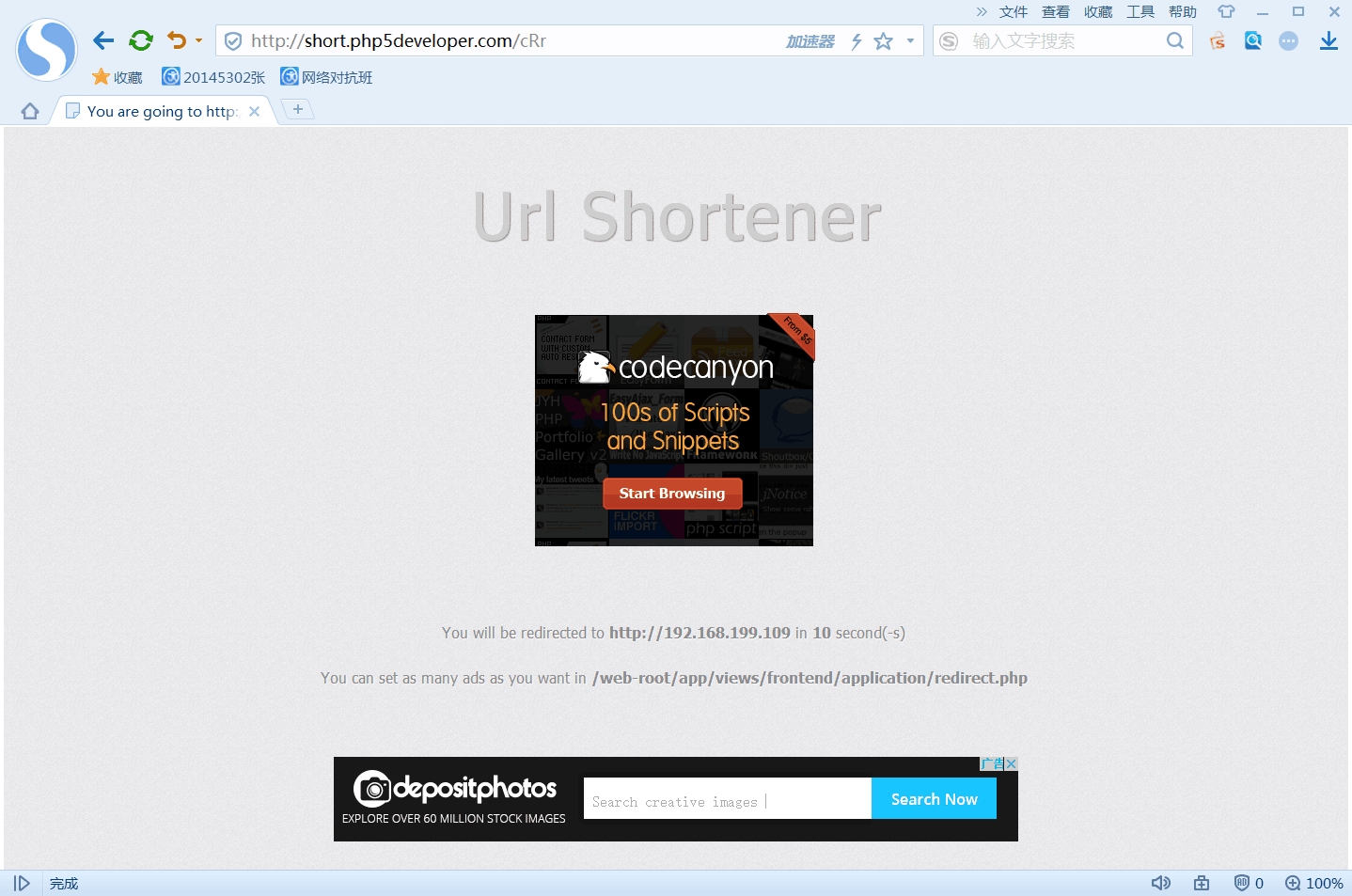

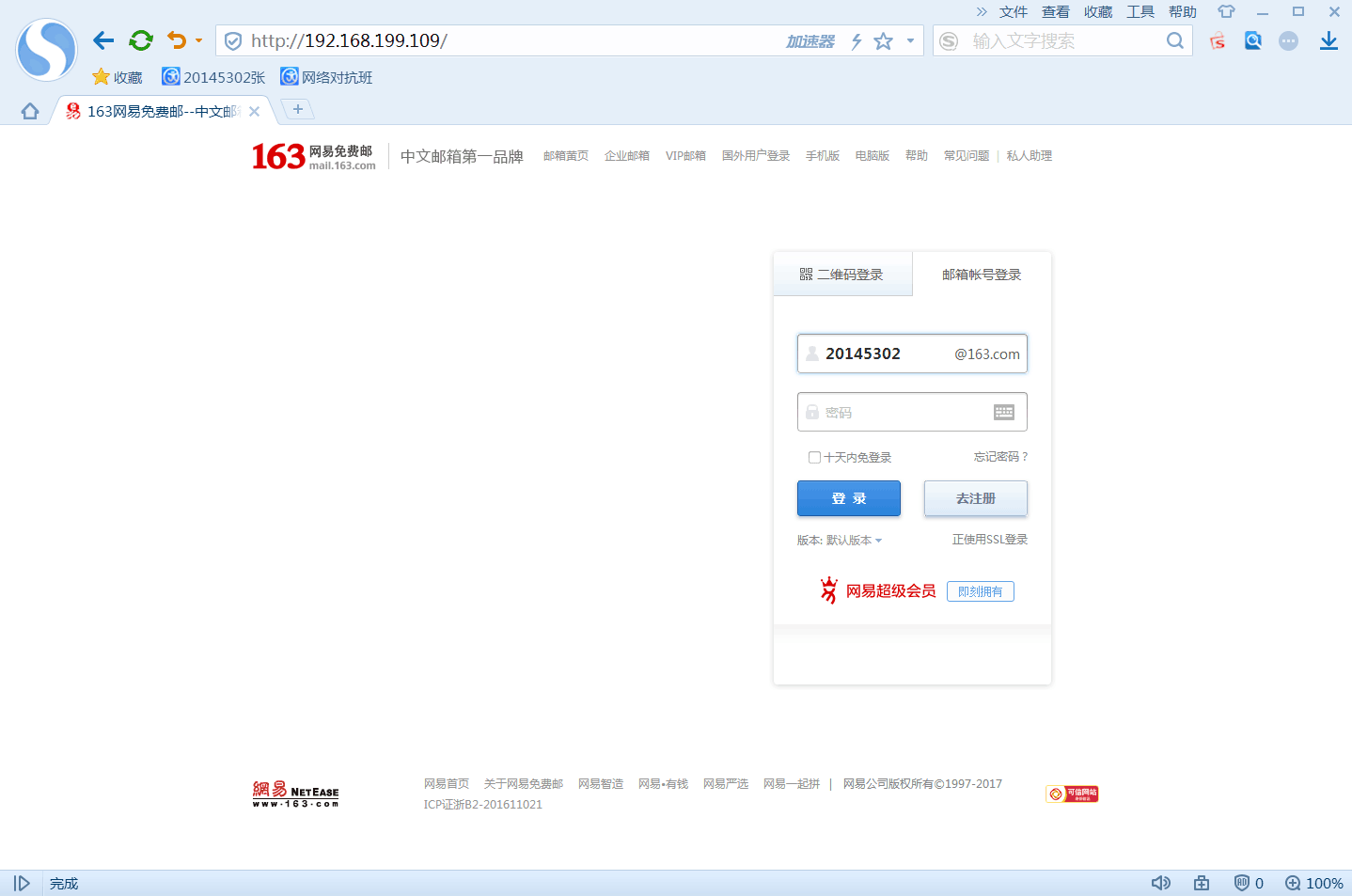

4.靶机在浏览器中访问该地址

-

win8使用搜狗浏览器访问http://short.php5developer.com/cRr

-

首先出现一个待跳转界面:

![]()

-

10秒后出现假的163邮箱登录界面

![]()

-

可以看到域名地址已经从刚刚那个伪装网址的变成kali的IP了

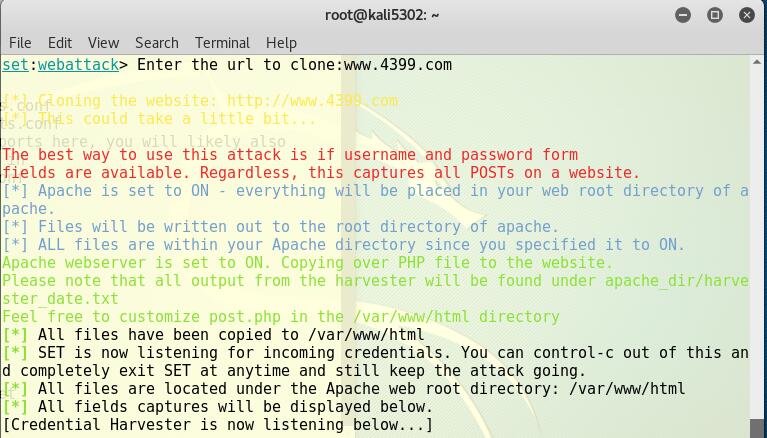

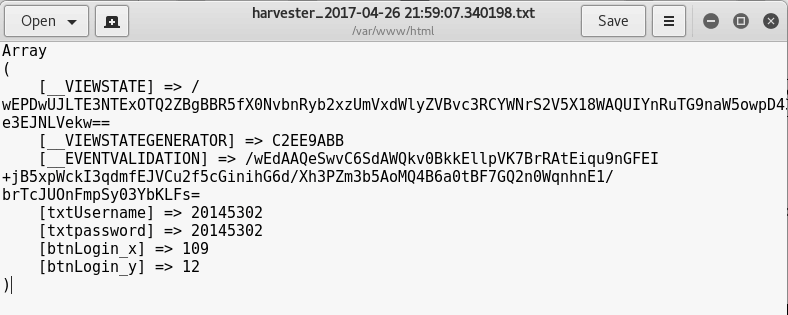

5.Kali监听查看捕获信息

- 用户在输入登录信息并提交后,kali即可看到其登录信息

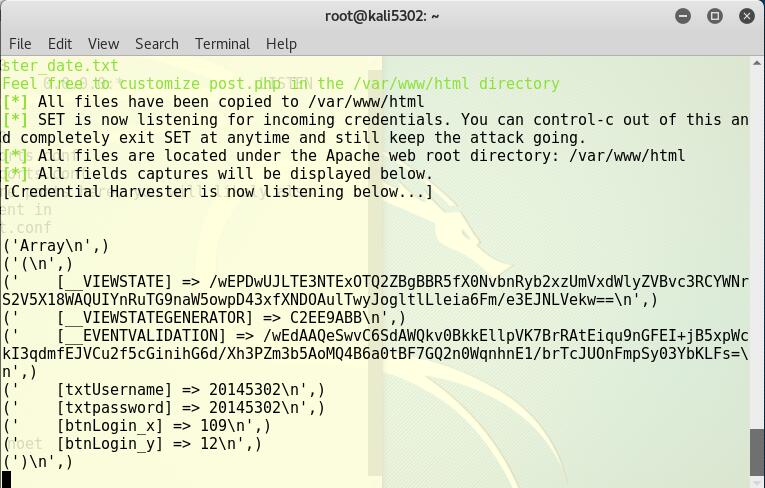

- 另外:在kali端的/var/www/html的文件夹下,也会自动生成一个以攻击时间命名的文件,其包含用户登录的详细信息

![]()

6.冒名www.4399.com

-

我觉得小游戏网站的防御性应该没有那么强

![]()

-

为了可以登陆,我在好几个网站进行了注册

-

但是在靶机打开kali的伪装网页后,点开登陆的页面,无法显示登陆窗口内容,是一片空白的

-

kali无法捕获登录信息,监听文件中也就什么东西都没有

7.冒名一个登陆界面

-

找一个嵌入式登录界面的网页,攻击成功

-

在终端监听窗口下即刻显示用户登陆的用户名及密码信息:

![]()

-

监听文件也有相应内容:

![]()

结合冒名网站与DNS欺骗攻击

-

上面的实验,我的win8能ping通kali,但是kali无法ping通win8,但是只要能实现主机对kali的访问,攻击就可以成功

-

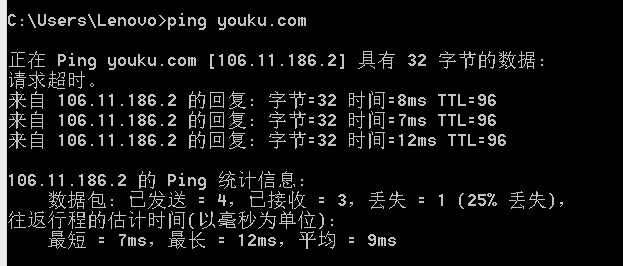

DNS spoof就不行了,接着做实验的话,发现ping网站地址无法攻击成功,IP不会更变为kali的IP,只是会更换为另一个该网站正常使用的IP,如图所示:

![]()

![]()

-

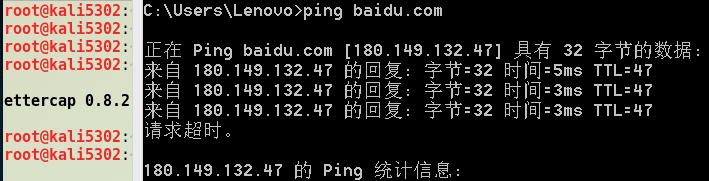

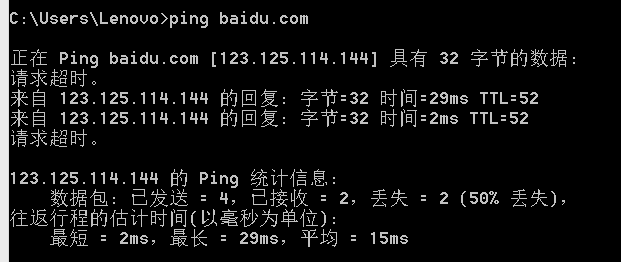

百度也是这样:

![]()

![]()

![]()

-

所以为使kali与靶机ping通,改为NAT连接模式

-

kali的IP:192.168.239.129

-

win xp sp3的IP:192.168.239.128

1.环境准备

-

重新做的这一遍,我的apache无法正常开启,使用

service apache2 start命令开启apache2,在打开SET工具后它会提示说apache还没打开,选择y打开就可以了 -

伪装网址更变为:

![]()

-

靶机与kali可以相互ping通后,将kali网卡改为混杂模式

-

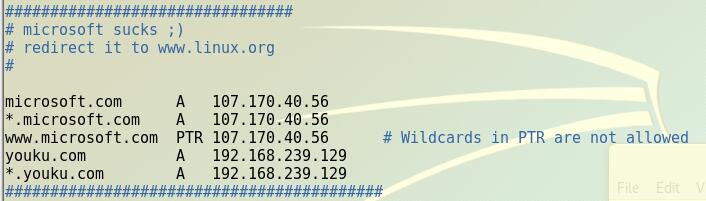

并对ettercap的dns文件进行修改,在microsoft sucks;这个模块下增加攻击信息

![]()

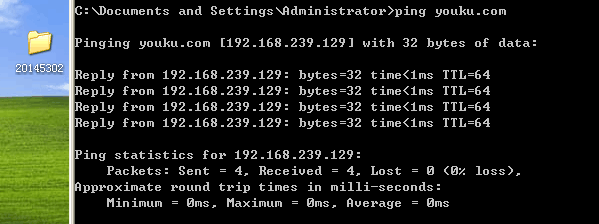

2.靶机在攻击前访问正常网站地址

- winxp ping优酷的网址,得到其正确IP地址:

![]()

3.使用ettercap进行攻击

- 在kali的一个新终端中开启ettercap

- 在新的可视化界面中选择Unified sniffing,随后确认是eth0

- 选择Host list列出存活主机列表,并用Scan for hosts扫描该网段下存活的主机

- 将网关的IP添加到Target1中,将靶机IP添加到Target2中

- 启动dns_spoof插件,再启动sniffing

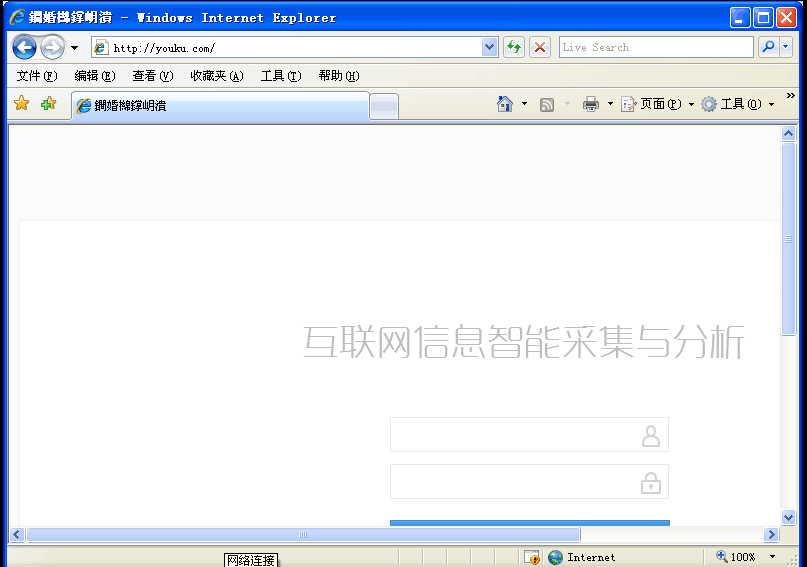

4.靶机访问网站

-

winxp再次ping优酷:

![]()

-

已经看到,原本想访问的优酷,IP变成kali的IP

-

在浏览器中访问优酷,出现之前设置登陆界面:

![]()

浙公网安备 33010602011771号

浙公网安备 33010602011771号