20222314 2024-2025-1 《网络与系统攻防技术》实验五实验报告

20222314 2024-2025-1 《网络与系统攻防技术》实验5实验报告

1.实验内容

学习了信息搜集技术,包括但不限于ip反查,nmap以及其他软件的信息搜集功能

2.实验过程

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

-

DNS注册人及联系方式

-

该域名对应IP地址

-

IP地址注册人及联系方式

-

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

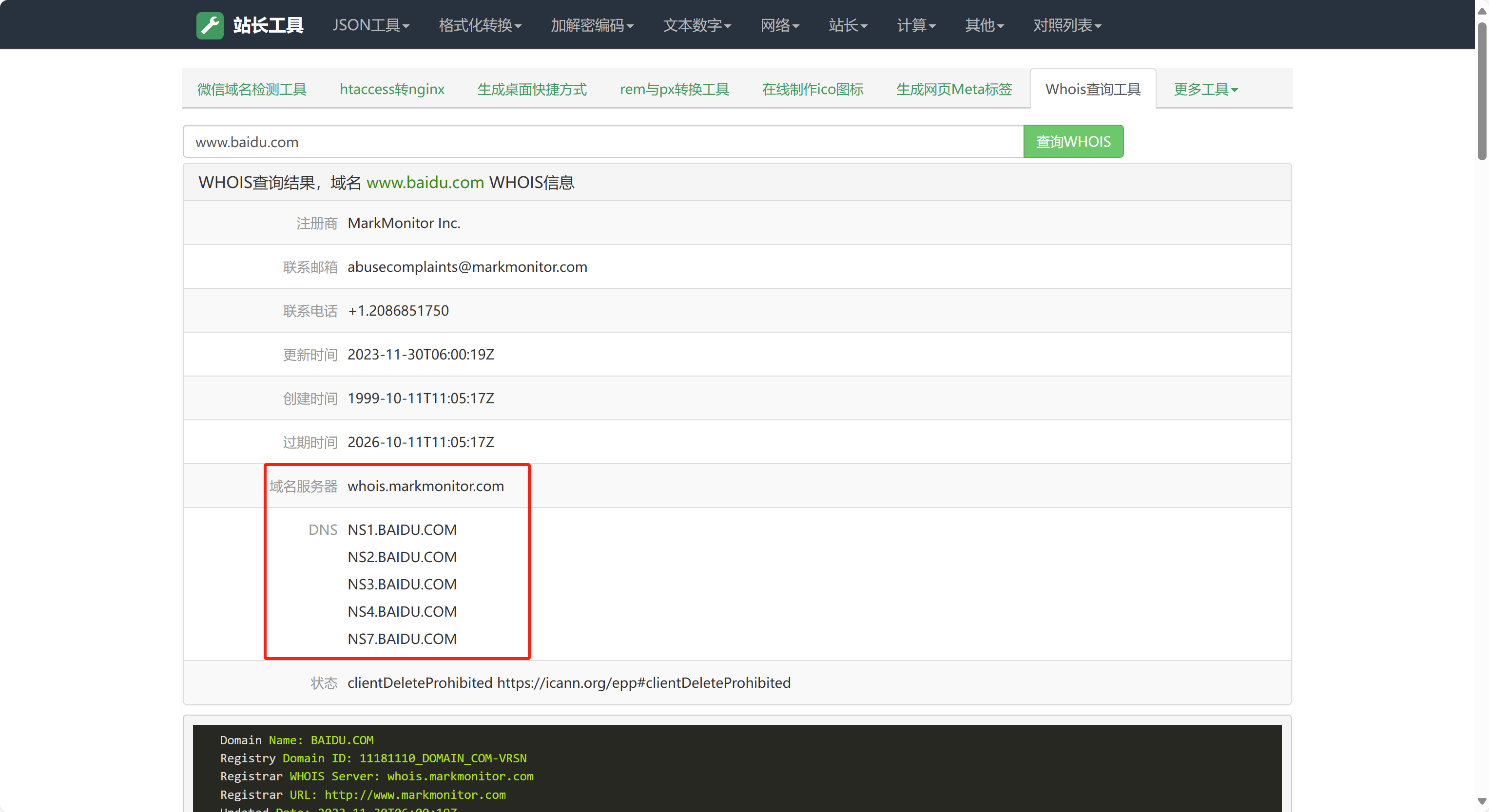

通过whois进行DNS相关信息的查询

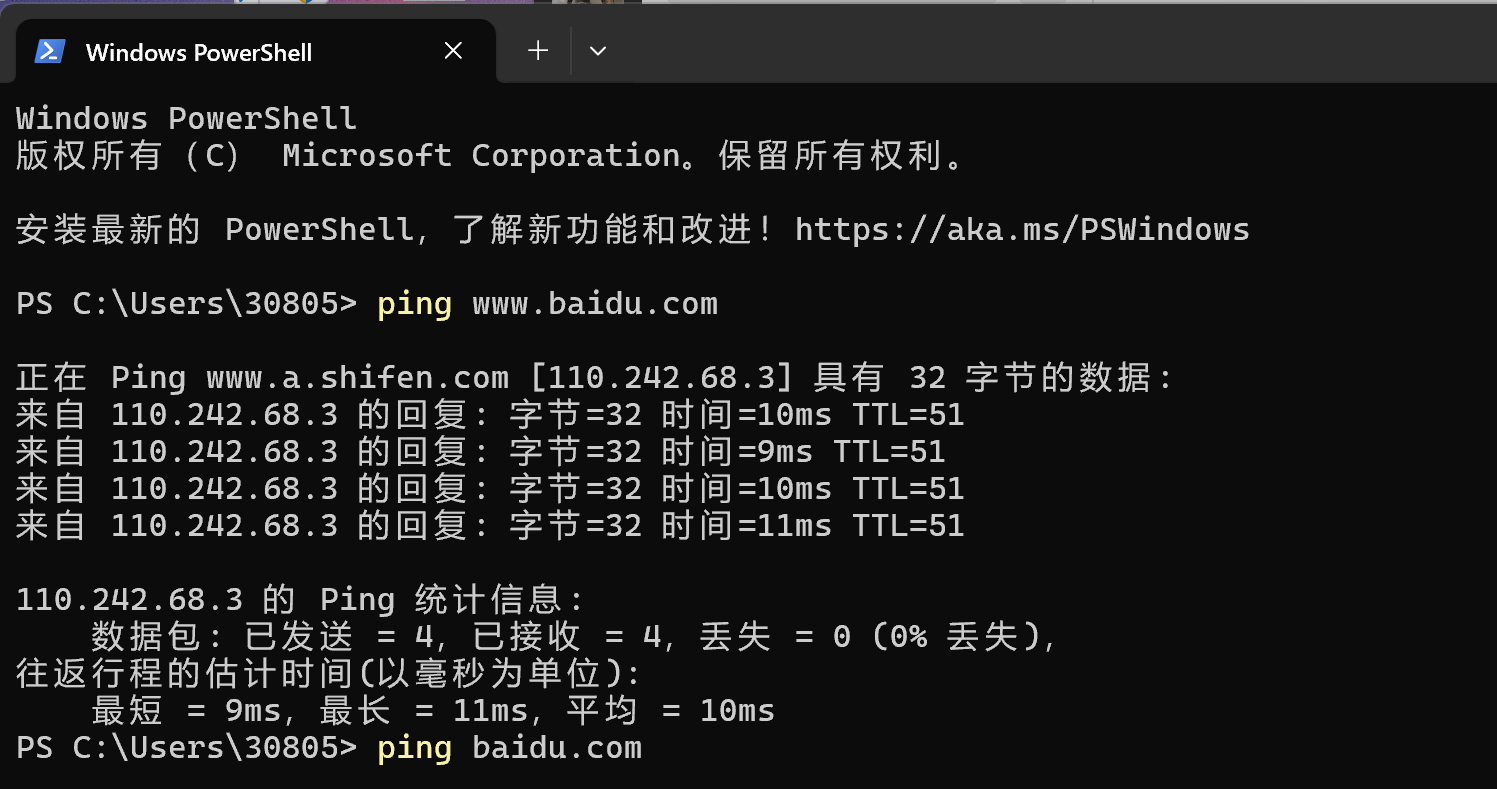

看一下IP地址

110.242.68.3

通过ip地址进行具体地址查询

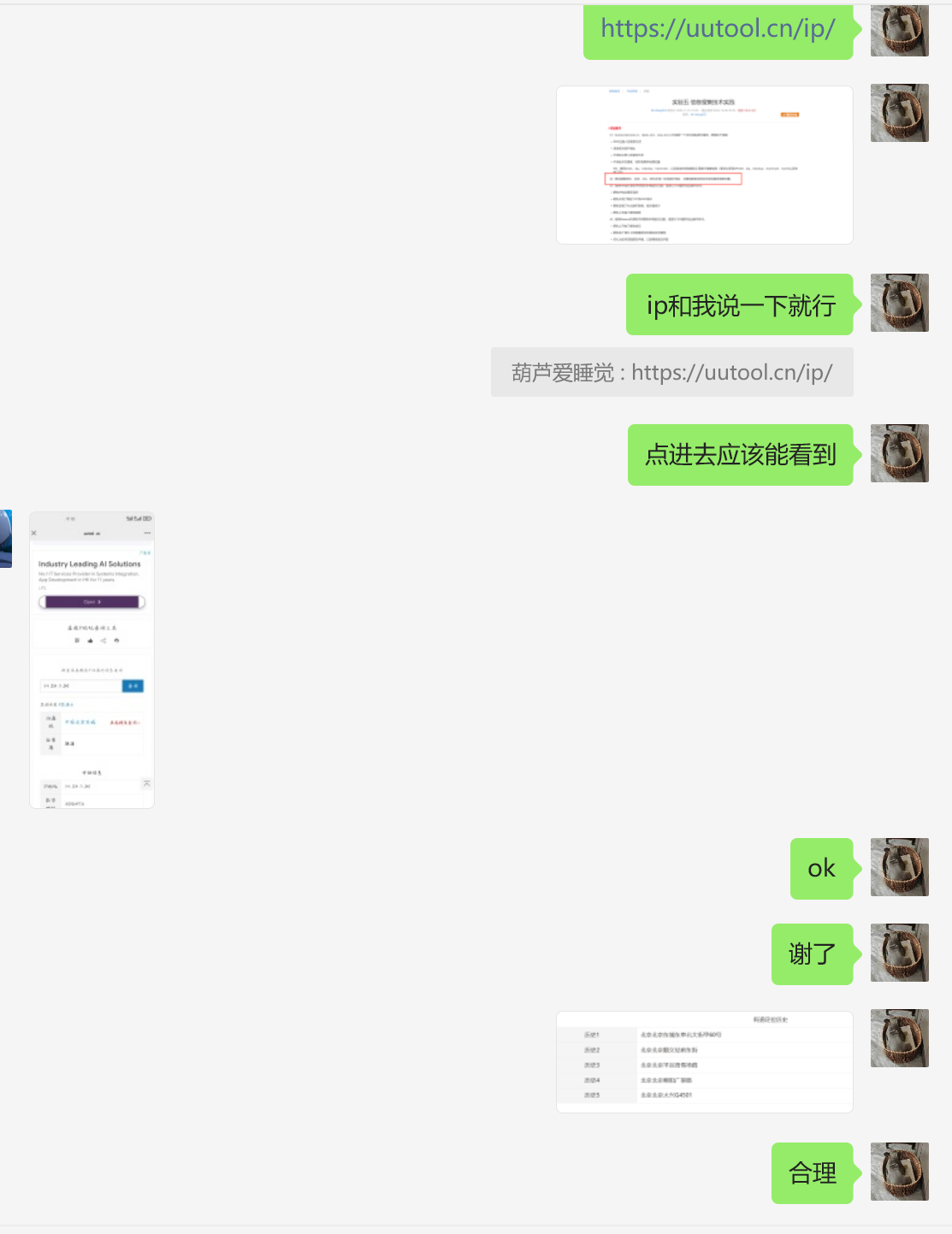

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

找到自己的好朋友让他查一下自己的ip(这种是获取实时地理位置的)

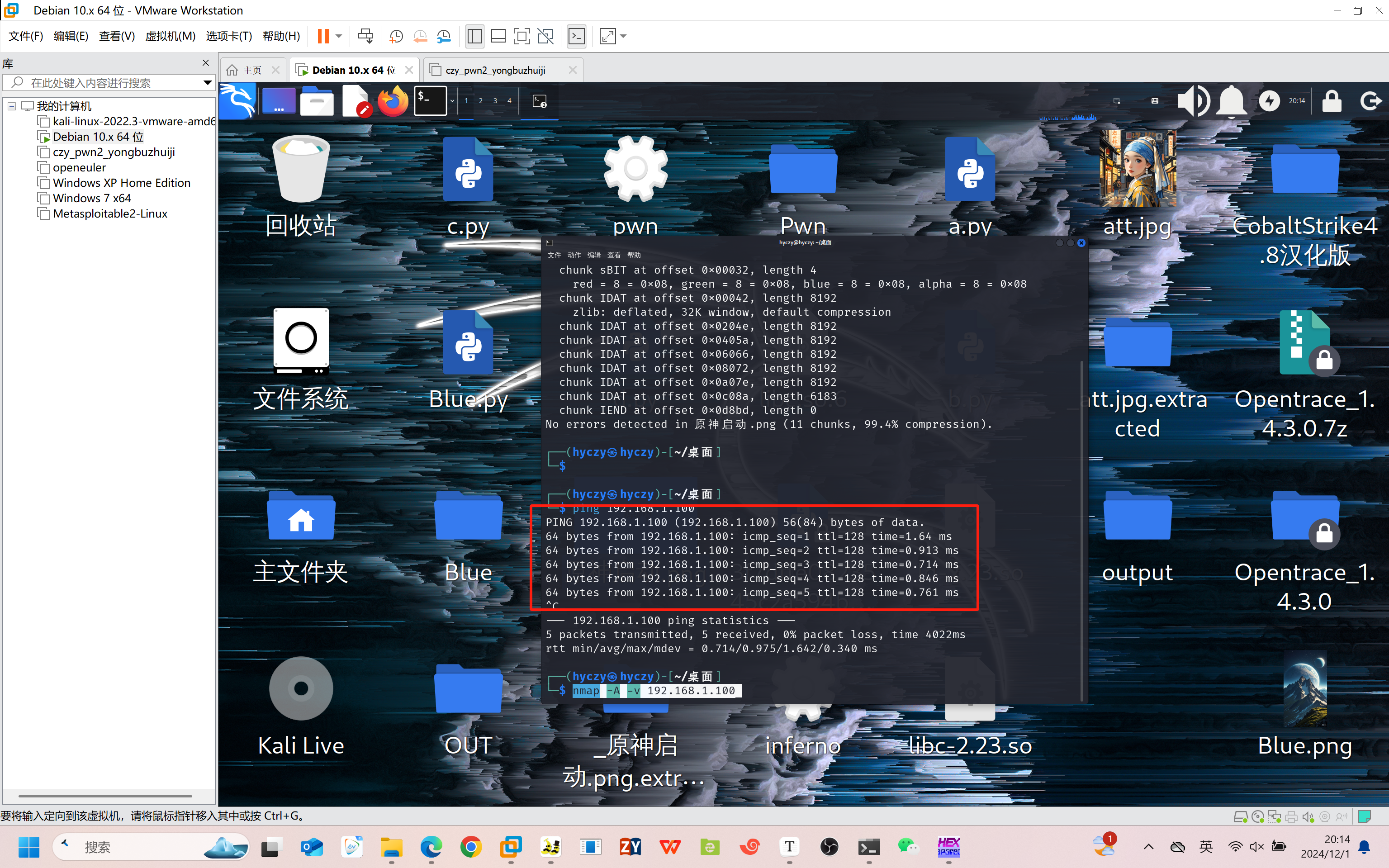

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

-

靶机IP地址是否活跃

-

靶机开放了哪些TCP和UDP端口

-

靶机安装了什么操作系统,版本是多少

-

靶机上安装了哪些服务

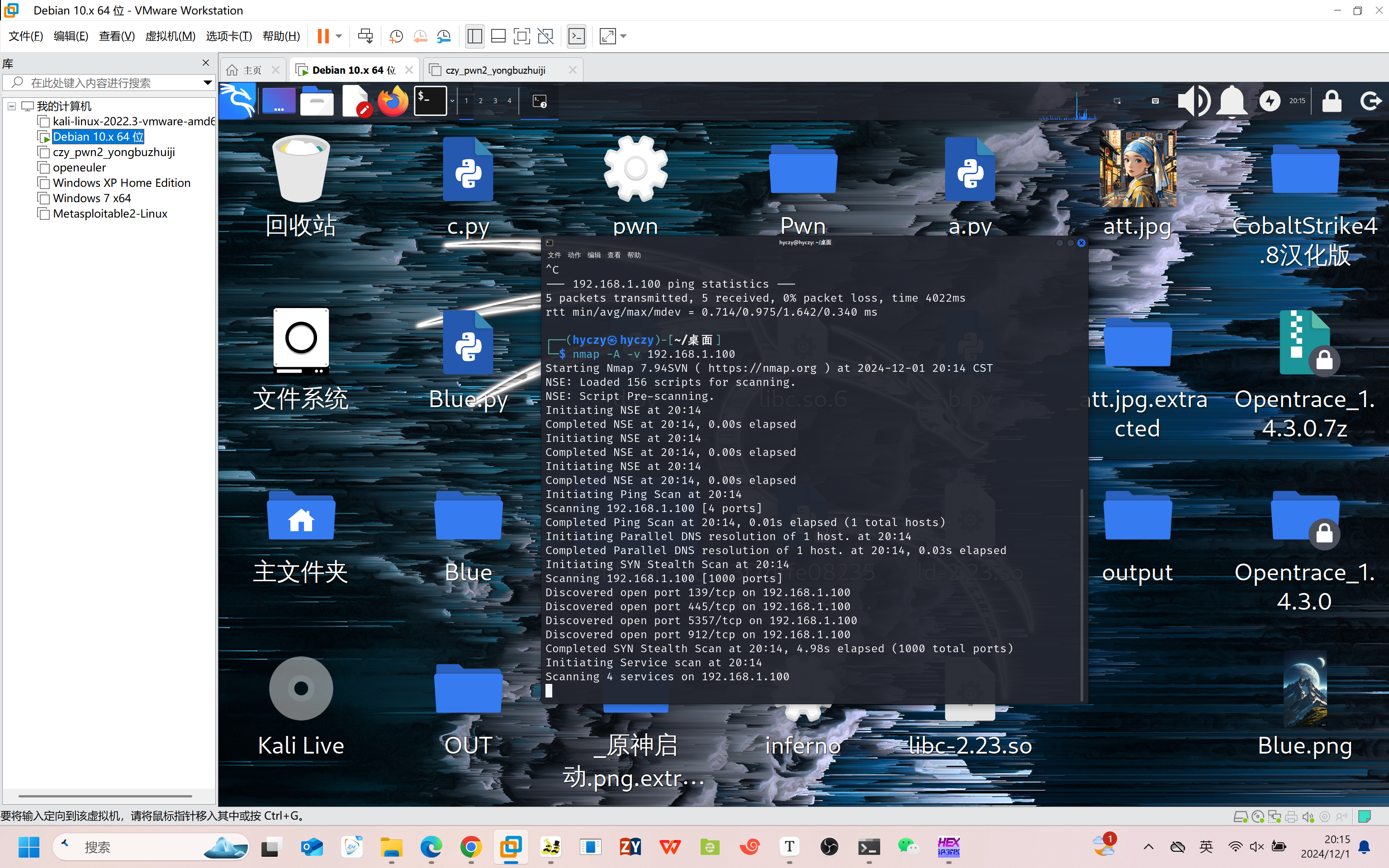

nmap -A -v 192.168.1.100

这里使用虚拟机对主机进行扫描

连通性测试,说明靶机活跃

扫描

┌──(hyczy㉿hyczy)-[~/桌面]

└─$ nmap -A -v 192.168.1.100

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-12-01 20:14 CST

NSE: Loaded 156 scripts for scanning.

NSE: Script Pre-scanning.

Initiating NSE at 20:14

Completed NSE at 20:14, 0.00s elapsed

Initiating NSE at 20:14

Completed NSE at 20:14, 0.00s elapsed

Initiating NSE at 20:14

Completed NSE at 20:14, 0.00s elapsed

Initiating Ping Scan at 20:14

Scanning 192.168.1.100 [4 ports]

Completed Ping Scan at 20:14, 0.01s elapsed (1 total hosts)

Initiating Parallel DNS resolution of 1 host. at 20:14

Completed Parallel DNS resolution of 1 host. at 20:14, 0.03s elapsed

Initiating SYN Stealth Scan at 20:14

Scanning 192.168.1.100 [1000 ports]

Discovered open port 139/tcp on 192.168.1.100

Discovered open port 445/tcp on 192.168.1.100

Discovered open port 5357/tcp on 192.168.1.100

Discovered open port 912/tcp on 192.168.1.100

Completed SYN Stealth Scan at 20:14, 4.98s elapsed (1000 total ports)

Initiating Service scan at 20:14

Scanning 4 services on 192.168.1.100

Completed Service scan at 20:15, 14.54s elapsed (4 services on 1 host)

Initiating OS detection (try #1) against 192.168.1.100

Initiating Traceroute at 20:15

Completed Traceroute at 20:15, 0.02s elapsed

Initiating Parallel DNS resolution of 2 hosts. at 20:15

Completed Parallel DNS resolution of 2 hosts. at 20:15, 0.03s elapsed

NSE: Script scanning 192.168.1.100.

Initiating NSE at 20:15

Completed NSE at 20:15, 14.45s elapsed

Initiating NSE at 20:15

Completed NSE at 20:15, 0.03s elapsed

Initiating NSE at 20:15

Completed NSE at 20:15, 0.00s elapsed

Nmap scan report for 192.168.1.100

Host is up (0.00069s latency).

Not shown: 996 filtered tcp ports (no-response)

PORT STATE SERVICE VERSION

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds?

912/tcp open tcpwrapped

5357/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-title: Service Unavailable

|_http-server-header: Microsoft-HTTPAPI/2.0

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Device type: general purpose

Running: Microsoft Windows XP|7|2012

OS CPE: cpe:/o:microsoft:windows_xp::sp3 cpe:/o:microsoft:windows_7 cpe:/o:microsoft:windows_server_2012

OS details: Microsoft Windows XP SP3 or Windows 7 or Windows Server 2012

Network Distance: 2 hops

TCP Sequence Prediction: Difficulty=256 (Good luck!)

IP ID Sequence Generation: Incremental

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

Host script results:

|_clock-skew: -2s

| smb2-security-mode:

| 3:1:1:

|_ Message signing enabled and required

| smb2-time:

| date: 2024-12-01T12:15:17

|_ start_date: N/A

TRACEROUTE (using port 139/tcp)

HOP RTT ADDRESS

1 0.63 ms 192.168.2.2

2 0.69 ms 192.168.1.100

NSE: Script Post-scanning.

Initiating NSE at 20:15

Completed NSE at 20:15, 0.00s elapsed

Initiating NSE at 20:15

Completed NSE at 20:15, 0.00s elapsed

Initiating NSE at 20:15

Completed NSE at 20:15, 0.00s elapsed

Read data files from: /usr/share/nmap

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 35.97 seconds

Raw packets sent: 2039 (91.402KB) | Rcvd: 298 (12.274KB)

- 靶机IP地址是否活跃:靶机192.168.1.100是活跃的,有响应。从

Host is up (0.00069s latency)可以确认这一点。 - 靶机开放了哪些TCP端口:

139/tcp: 开放,提供NetBIOS-SSN服务(Microsoft Windows netbios-ssn)。445/tcp: 开放,提供Microsoft-ds服务,这通常是用于Windows文件共享和打印机共享的服务。912/tcp: 开放,显示为tcpwrapped,这意味着它可能被配置为使用tcp_wrappers来控制访问。5357/tcp: 开放,提供HTTP服务(Microsoft HTTPAPI httpd 2.0),主要用于SSDP/UPnP。

- UDP没开,我以为是-A会确实,但是我单独扫了一遍发现确实没开

- 靶机安装了什么操作系统,版本是多少:nmap尝试识别操作系统但因为未能找到至少一个关闭的端口而提示结果可能不可靠。不过,它猜测操作系统可能是

Microsoft Windows XP SP3或Windows 7或Windows Server 2012。具体版本无法精确确定,但可以认为是这三个之一。(实际上并不对,应该是win11,应该是没有相关的数据) - 靶机上安装了哪些服务:

- NetBIOS-SSN服务在139/tcp端口上运行。

- Microsoft-ds服务(SMB/CIFS)在445/tcp端口上运行。

- 在912/tcp上的服务被标记为tcpwrapped,表示该服务可能通过tcp_wrappers进行访问控制。

- HTTP服务(可能是WebDAV、UPnP等)在5357/tcp端口上运行,使用的是Microsoft HTTPAPI httpd 2.0

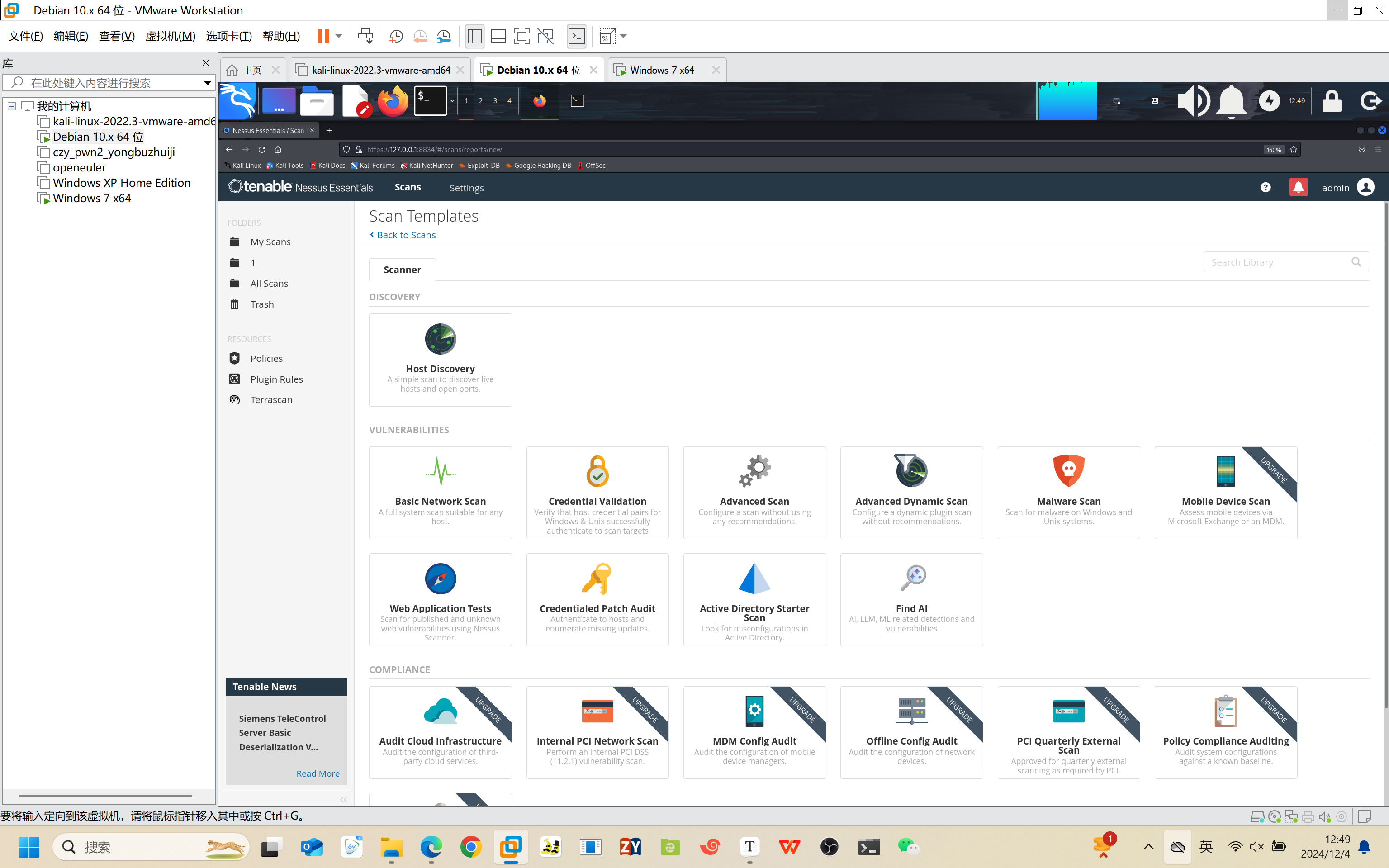

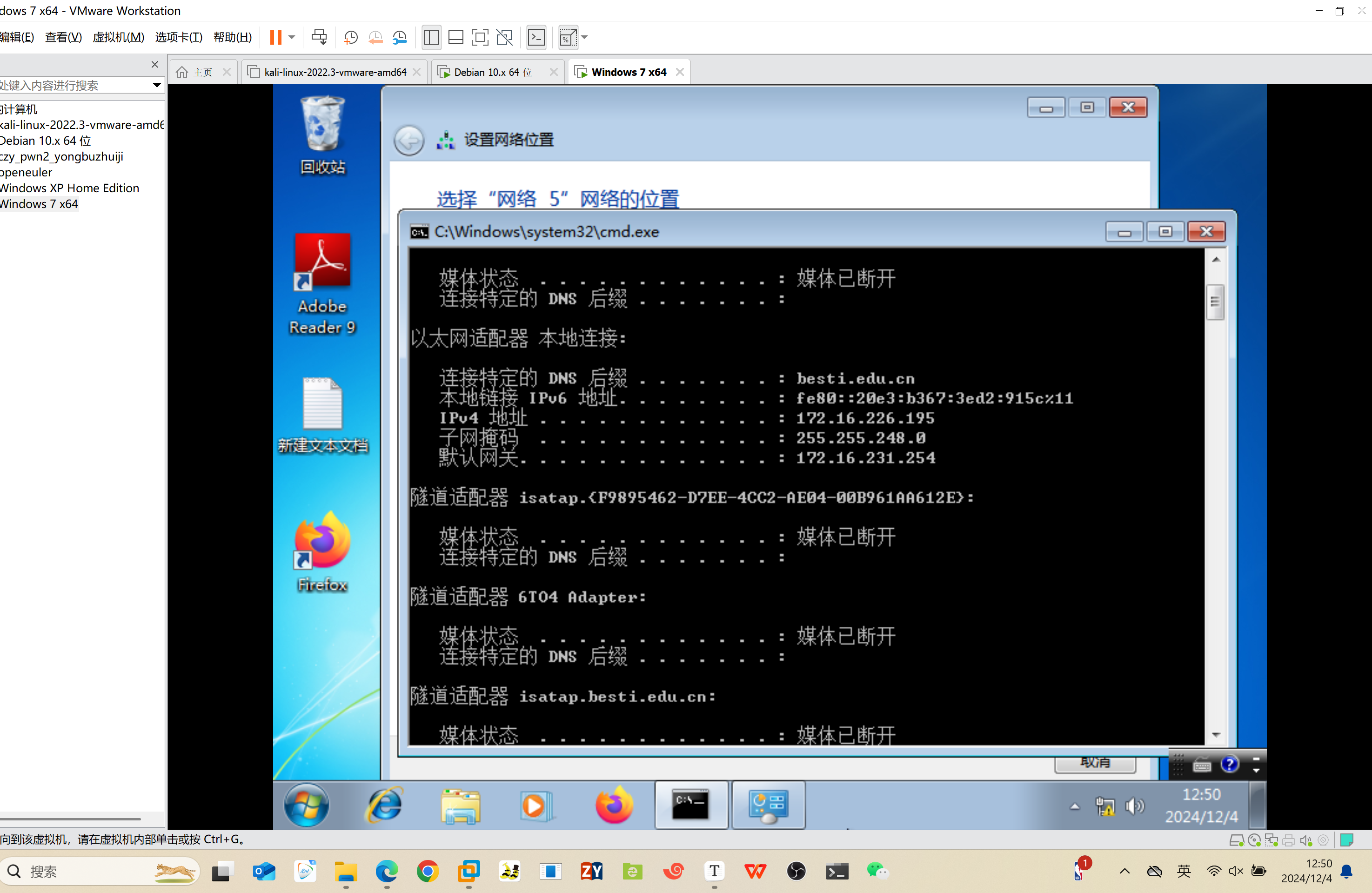

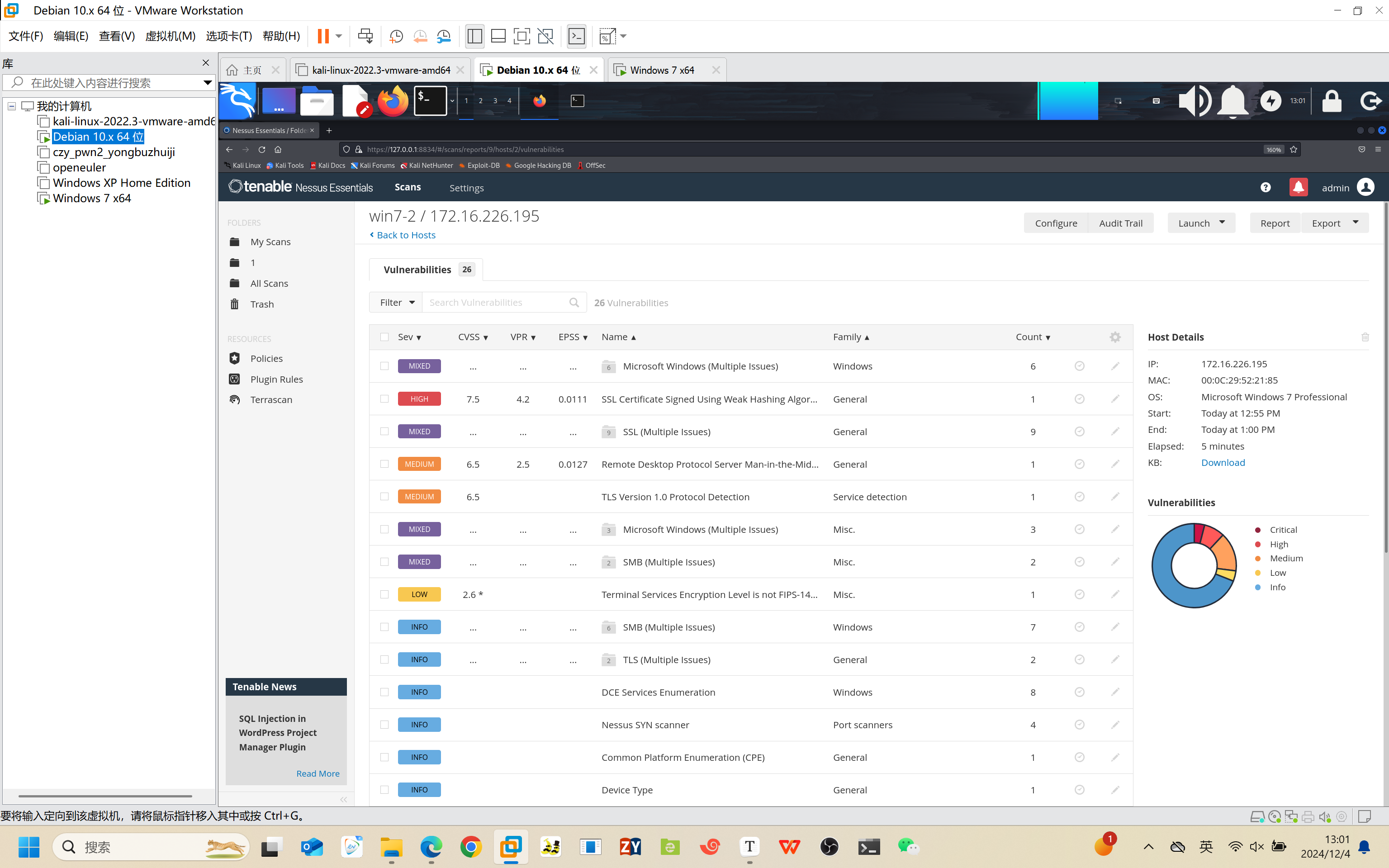

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

-

靶机上开放了哪些端口

-

靶机各个端口上网络服务存在哪些安全漏洞

-

你认为如何攻陷靶机环境,以获得系统访问权

配置Nessus环境

在nessus的主界面点击右上角的new scan,然后选择host discovery。输入必要的名称和IP地址

172.16.226.195

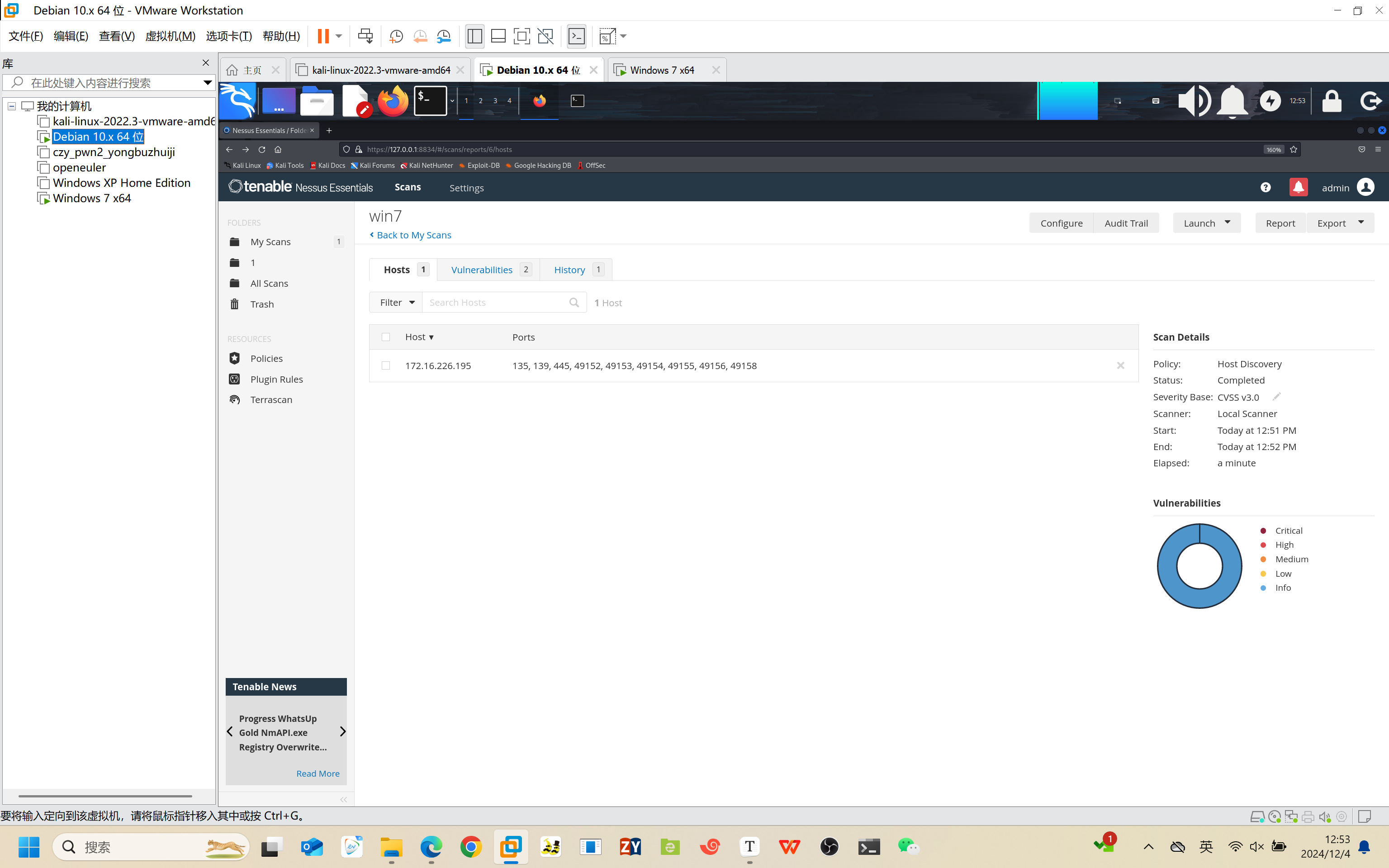

进入主界面,点击launch,开始扫描。

等待一段时间,得到扫描结果,从图中可以看出,主机的端口135,139,445,49152,49153,49154,49156.49158开放着。

靶机漏洞扫描

创建new scan,选择advanced scan,剩下过程与上一步基本相同。扫描结果如下图。

本次扫描出的漏洞较多,选择其中的一个漏洞为例子分析:

CVE-2019-0708

通过利用远程桌面的3389端口,RDP协议进行攻击,从而导致机器蓝屏瘫痪。该漏洞的触发无需任何用户交互操作,这就意味着,存在漏洞的计算机只要联网,无需任何操作,就有可能遭遇黑客远程攻击,运行恶意代码等,极具破坏性!

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

我的足迹确实泄露了(这个是大一下学期python课的实验报告的图)

- intext: - 搜索网页正文中的特定文本。例如,

intext:"用户名"将返回所有包含“用户名”这个词的文章内容。 - inurl: - 查找URL中包含特定字符串的页面。例如,

inurl:admin可以找到管理后台登录页面。 - intitle: - 只匹配标题中含有指定词语的结果。例如,

intitle:index of常用来寻找目录列表。 - filetype: - 限定文件类型进行搜索。例如,

filetype:xls site:edu.cn可以找到教育机构发布的Excel表格。 - site: - 限制搜索范围至某个特定站点。例如,

site:example.com "敏感信息"仅搜索example.com网站内的相关内容。 - cache: - 访问Google缓存版本的网页。例如,

cache:example.com显示该网站最后一次被Google索引的状态。 - related: - 寻找与给定网址相关的其他网站。例如,

related:nytimes.com给出纽约时报的相关站点链接。 - link: - 发现指向某网站的所有外部链接。例如,

link:example.com列出所有到example.com的外链。 - info: - 获取有关某个网站的一些额外信息,如反向链接等。例如,

info:example.com。 - -site: - 排除某些特定网站的结果。例如,

"个人信息" -site:facebook.com排除来自Facebook的结果,专注于其他地方的提及。

3.问题及解决方案

nessus安装失败

原本是在windows上进行的nessus的安装,但是过程中因为插件不适配,系统不兼容,网络卡顿等问题迟迟不能进行正常的扫描。最后用kali下载deb文件,安装后等待一段时间即可。

4.学习感悟、思考

实验感悟

在这个网络信息安全实验中,我深入探索了域名查询、个人IP定位、网络扫描与安全评估等技术。这次实验不仅增强了我对网络基础设施的理解,也让我意识到了保护个人信息和网络安全的重要性。

- 域名查询 通过使用whois、dig、nslookup等工具,我学习到了如何查询DNS域名信息,包括注册人、联系方式、域名对应的IP地址以及其地理定位。这一过程使我了解到了域名系统(DNS)的运作机制,同时也认识到了互联网上的信息透明度。对于每一个在线实体,无论是一个网站还是个人用户,都留下了可以被追踪的数字足迹。

- 个人IP地址查询 在享受互联网带来的便利的同时,我们的活动也可能在某种程度上被追踪。这增加了我对隐私保护的关注,意识到需要更加谨慎地处理个人资料。

- nmap端口扫描 利用nmap对靶机进行扫描的过程中,我学会了识别活跃主机、开放端口和服务,甚至推测出操作系统类型。这项技能是网络安全领域不可或缺的一部分,它帮助我们了解系统的脆弱点,以便采取适当的防护措施。

- Nessus漏洞扫描 通过Nessus软件进行的安全评估,让我见识了专业级漏洞检测工具的强大功能。能够发现并分析潜在的安全风险,为后续修复提供了明确的方向。同时,这也强调了持续更新和打补丁的重要性,以防止恶意攻击者利用已知漏洞。

- 搜索引擎和个人隐私 最后,通过搜索引擎搜集自己的网上足迹,并练习Google hack技巧,使我对个人隐私有了新的认识。网络上的信息一旦发布就难以完全删除,因此我们在分享时应保持警惕,避免不必要的信息泄漏。

总体而言,这个实验是一次宝贵的学习经历,它不仅提升了我的技术能力,还加深了我对网络安全和隐私保护重要性的理解。未来,我将继续关注这一领域的最新发展,确保自己能够适应不断变化的技术环境,同时积极维护个人和组织的信息安全。