笔者在一生产主机上,发现一些普通用户、是可以执行 sudo xxx 命令的

而且是可以 sudo 执行所有的命令,(当然是会要求输入自己账号的密码的)

如果非业务需求,这将是一个安全的风险,于是笔者查询了一下细节

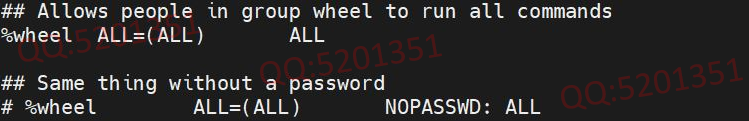

最后发现 /etc/sudoers 配置文件中,是如下的配置为那些用户添加了sudo命令权限,而且允许执行所有的命令

%wheel ALL=(ALL) ALL

因为刚好那些账号,也是在wheel组里,于是就匹配到上面的策略

那么解决方法之一,就是将用户从wheel这个组中移除,即取消用户的wheel主属组/附加组成员身份

但是这样可能会影响到用户进行su的功能了,因为OS有安全加固,设置了只允许在wheel组的用户才能执行su命令

还有一种解决方法,就是将是将上面的配置注释,禁止wheel组的用户执行sudo命令的权限,如果确实部分用户需要使用此sudo权限,再单独配置

# %wheel ALL=(ALL) ALL

一般注释是建议是#加上一个空格,当然就上面的情况不加空格也是会生效的

补充说明:sudoers 文件中,不是所有的#开头都是如注释,如下方(如果#后加上一个空格,就能起到真正的注释的效果了)

## Read drop-in files from /etc/sudoers.d (the # here does not mean a comment) #includedir /etc/sudoers.d

尊重别人的劳动成果 转载请务必注明出处:https://www.cnblogs.com/5201351/p/17685352.html

作者:一名卑微的IT民工

出处:https://www.cnblogs.com/5201351

本博客所有文章仅用于学习、研究和交流目的,欢迎非商业性质转载。

由于博主的水平不高,文章没有高度、深度和广度,只是凑字数,不足和错误之处在所难免,希望大家能够批评指出。

博主是利用读书、参考、引用、复制和粘贴等多种方式打造成自己的文章,请原谅博主成为一个卑微的IT民工!

浙公网安备 33010602011771号

浙公网安备 33010602011771号