首先,我们得先创建一个密钥保管库,Key Vault,创建时,需要注意选择好Location

关于权限模型,我们选择官方推荐的,也即默认的【Azure 基于角色的访问控制(推荐)】

本文笔者创建的密钥保管库的名称为【key-vault-20230831】,然后进入密钥保管库

目前密钥保管库,支持三种对象【密钥、机密、证书】,笔者今天注意讲一下,如何创建生成一个密钥

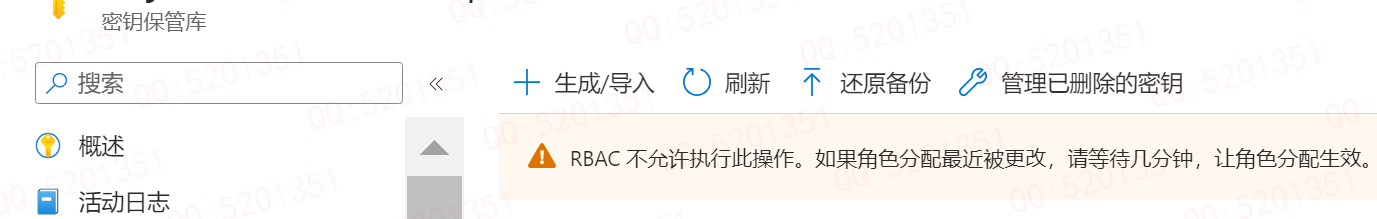

1、点击【密钥】,但是发现有如下报错:RBAC 不允许执行此操作。如果角色分配最近被更改,请等待几分钟,让角色分配生效

The operation is not allowed by RBAC. If role assignments were recently changed, please wait several minutes for role assignments to become effective.

于是先到【访问控制(标识和访问管理)】为自己添加上权限,如添加上,Key Vault Administrator ,不过生产环境建议将权限精细最小化

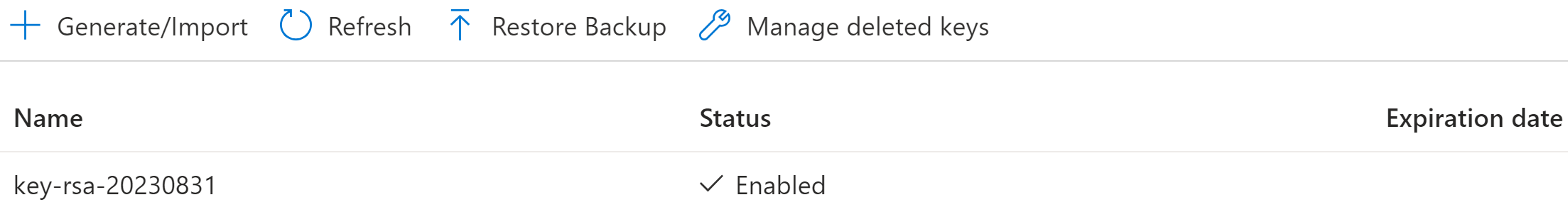

2、然后进入到 Keys , 这里选择生成一个新的,目前Key的类型,有两种可以选择【RSA 和 EC】,RSA 的size 最小 默认是 2048

这里只需要输入一个Key的名称即可,key-rsa-20230831 , 其他的都按默认即可,对于这个密钥,默认是不会过期的

3、我们创建密钥的目标,最后还是需要让其他资源来使用,如磁盘,因此还建议在【密钥保管库】的访问配置,将如下几项都进行勾选

尊重别人的劳动成果 转载请务必注明出处:https://www.cnblogs.com/5201351/p/17670515.html

作者:一名卑微的IT民工

出处:https://www.cnblogs.com/5201351

本博客所有文章仅用于学习、研究和交流目的,欢迎非商业性质转载。

由于博主的水平不高,文章没有高度、深度和广度,只是凑字数,不足和错误之处在所难免,希望大家能够批评指出。

博主是利用读书、参考、引用、复制和粘贴等多种方式打造成自己的文章,请原谅博主成为一个卑微的IT民工!

浙公网安备 33010602011771号

浙公网安备 33010602011771号