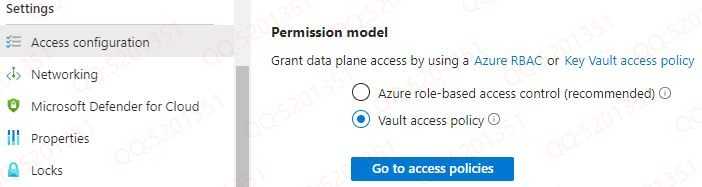

我们在创建一个 Key vaults 的时候,需要设置访问配置的权限模型(创建好后,也可以修改),权限模型当前一种有两种选择

第一种(推荐):基于角色的访问控制 (Azure RBAC),也是当前推荐的方式

第二种(旧版):访问策略模型,如果是这种模式,权限就是在 Access policies 处添加

Azure Key Vault offers two authorization systems: Azure role-based access control (Azure RBAC), which operates on the management plane and data plane, and the legacy access policy model, which operates on the data plane only. Azure RBAC is built on Azure Resource Manager and provides fine-grained access management of Azure resources with Priviliged Identity Management (PIM) integration. With Azure RBAC you control access to resources by creating role assignments, which consist of three elements: a security principal, a role definition (predefined set of permissions), and a scope (group of resources or individual resource). For more information, see Azure role-based access control (Azure RBAC). The access policy model, on the other hand, is an legacy authorization system built in Key Vault to provide access to keys, secrets, and certificates. You can control access by assigning individual permissions to security principals (user, group, service principal, managed identity) at Key Vault scope.

Azure 密钥保管库提供了两个授权系统:在管理平面和数据平面上运行的 Azure 基于角色的访问控制 (Azure RBAC)、只在数据平面上运行的旧式访问策略模型

Azure RBAC 基于 Azure 资源管理器构建,它通过 Privileged Identity Management (PIM) 集成提供对 Azure 资源的精细访问管理

使用 Azure RBAC,你可以通过创建角色分配来控制对资源的访问,这些角色分配由三个元素组成:安全主体、角色定义(预定义的权限集)和范围(资源组或单个资源)

而访问策略模型是内置于密钥保管库中的旧式授权系统,用于提供对密钥、机密和证书的访问权限。 可以通过在 Key Vault 范围内将个人权限分配给安全主体(用户、组、服务主体、托管标识)来控制访问

Azure RBAC 是 Azure Key Vault 数据平面的推荐授权系统。

Azure RBAC 与访问策略相比具有几个优势:

- 为 Azure 资源提供统一的访问控制模型 - 它使用 Azure 服务中的相同 API。

- 针对管理员的集中式访问管理 - 在一个视图中管理所有 Azure 资源

- 提高了安全性,需要所有者或用户访问管理员角色才能管理对密钥、机密、证书的访问权限

- 与 Privileged Identity Management 集成,对特权帐户进行基于时间的访问控制

- 拒绝分配 - 可以排除特定范围内的安全主体。 有关信息,请参阅了解 Azure 拒绝分配

若要将 Key Vault 数据平面访问控制从访问策略转换为 RBAC,请参阅从保管库访问策略迁移到 Azure 基于角色的访问控制权限模型。

尊重别人的劳动成果 转载请务必注明出处:https://www.cnblogs.com/5201351/p/17667253.html

作者:一名卑微的IT民工

出处:https://www.cnblogs.com/5201351

本博客所有文章仅用于学习、研究和交流目的,欢迎非商业性质转载。

由于博主的水平不高,文章没有高度、深度和广度,只是凑字数,不足和错误之处在所难免,希望大家能够批评指出。

博主是利用读书、参考、引用、复制和粘贴等多种方式打造成自己的文章,请原谅博主成为一个卑微的IT民工!

浙公网安备 33010602011771号

浙公网安备 33010602011771号