【Security】利用Burp Suite爆破带有验证码Web登录接口(保姆级教程)

1 需求描述

最近正好在检测Web登录接口是否存在弱密码,发现部分登录接口除了用户名密码外还有有验证码,这无疑给爆破添加了些许困难。于是寻找爆破带有验证码的Web登录的方式,经过测试发现使用Burp Suite+插件(captcha-killer-modified)的方式进行爆破成功率相对较高,因此记录使用过程中遇到的一些问题。

2 测试环境要求

1. 确保要有Burp Suite安装过程略,测试过程使用版本为v2022.6.1;

2. 插件作者提供的jar包有JDK8/JDK11/JDK14,测试过程使用版本为14.0.2+12-46;

3. 其中OCR识别使用基于Python开发的ddddocr,测试过程中使用版本为Python 3.10.10;

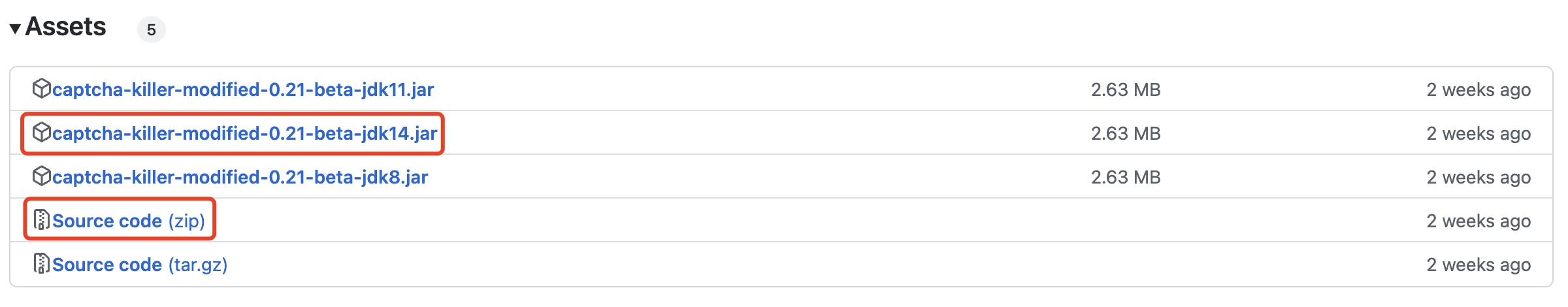

4. 提前下载插件及插件需要的工具,下载下图红框内容即可

5. 插件地址:https://github.com/f0ng/captcha-killer-modified

3 配置测试环境

3.1 安装ddddocr+aiohttp

由于ddddocr作者在安装说明中明确指明,ddddocr暂时不支持Mac M1(x),M1(x)用户需要自己编译onnxruntime才可以使用,所以果断选择在windows环境下安装。

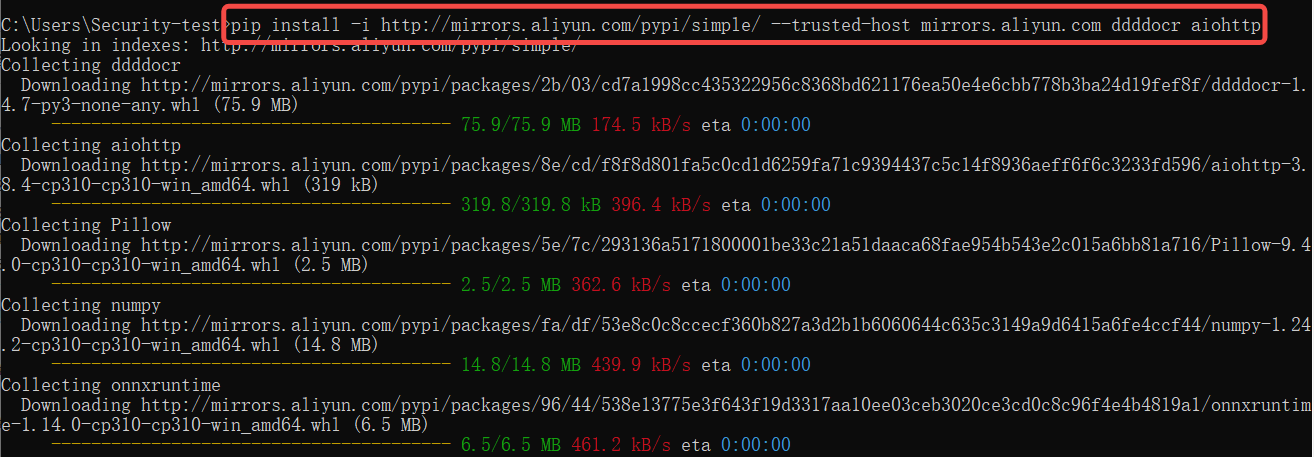

Web服务这里使用aiohttp,可执行以下命令进行安装:

pip install -i http://mirrors.aliyun.com/pypi/simple/ --trusted-host mirrors.aliyun.com ddddocr aiohttp

3.2 Burp Suite添加插件

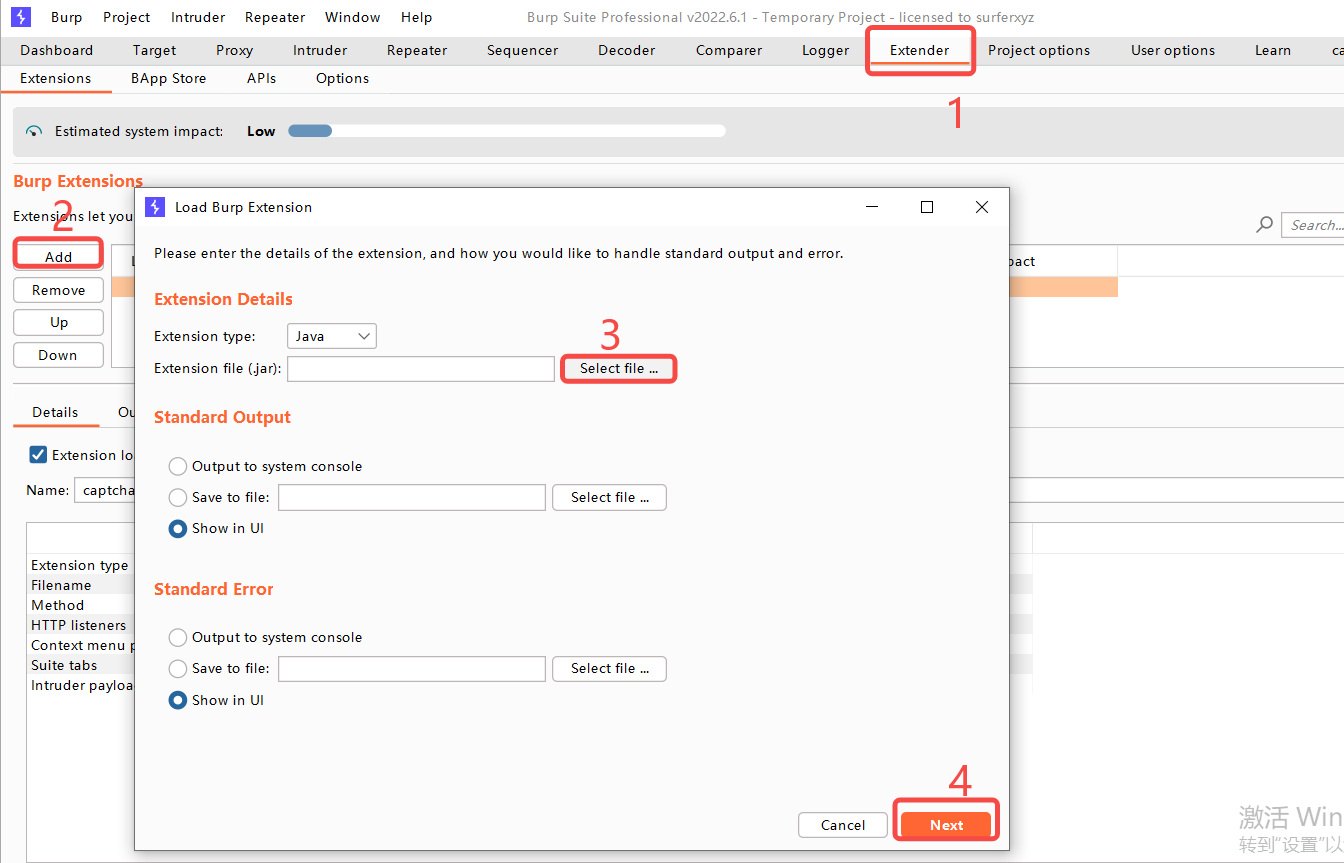

插件文件下载好后,启动Burp Suite-->选择插件(Extensions)模块-->点击添加(Add)插件-->点击Select file选择(captcha-killer-modified-0.21-beta-jdk14.jar)-->最后点击next完成插件添加。

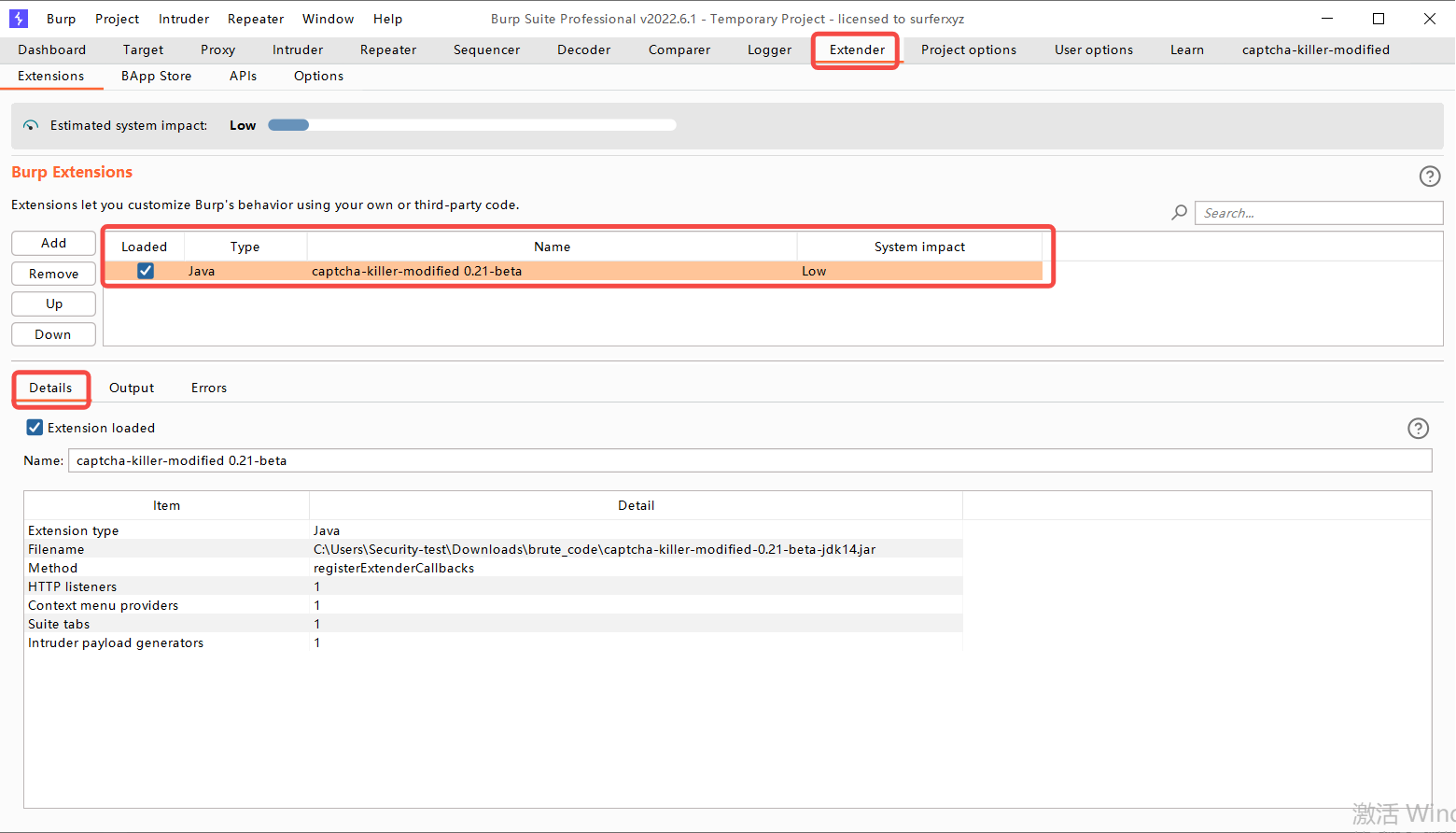

插件添加之后,可以在Burp Suite中查看到如下信息:

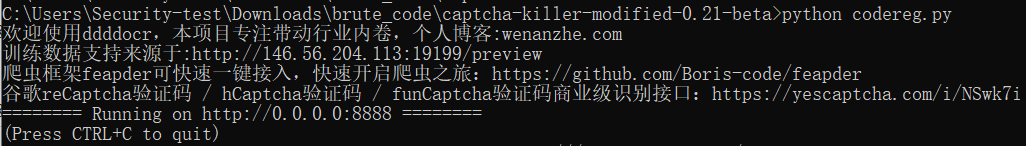

3.3 启动图像识别接口

解压第2小节中下载好的Source code并进入该目录,执行python codereg.py即可在本地启动图像识别接口。

4 实战测试

4.1 获取验证码接口

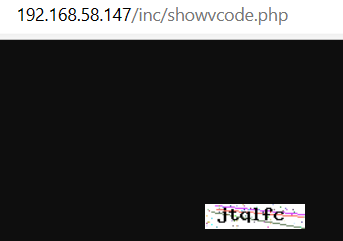

本次测试环境使用Pikachu平台,首先通过http://x.x.x.x/vul/burteforce/bf_server.php观察验证码接口,经过分析发现http://x.x.x.x/inc/showvcode.php为验证码获取接口。(x.x.x.x为目标环境地址)

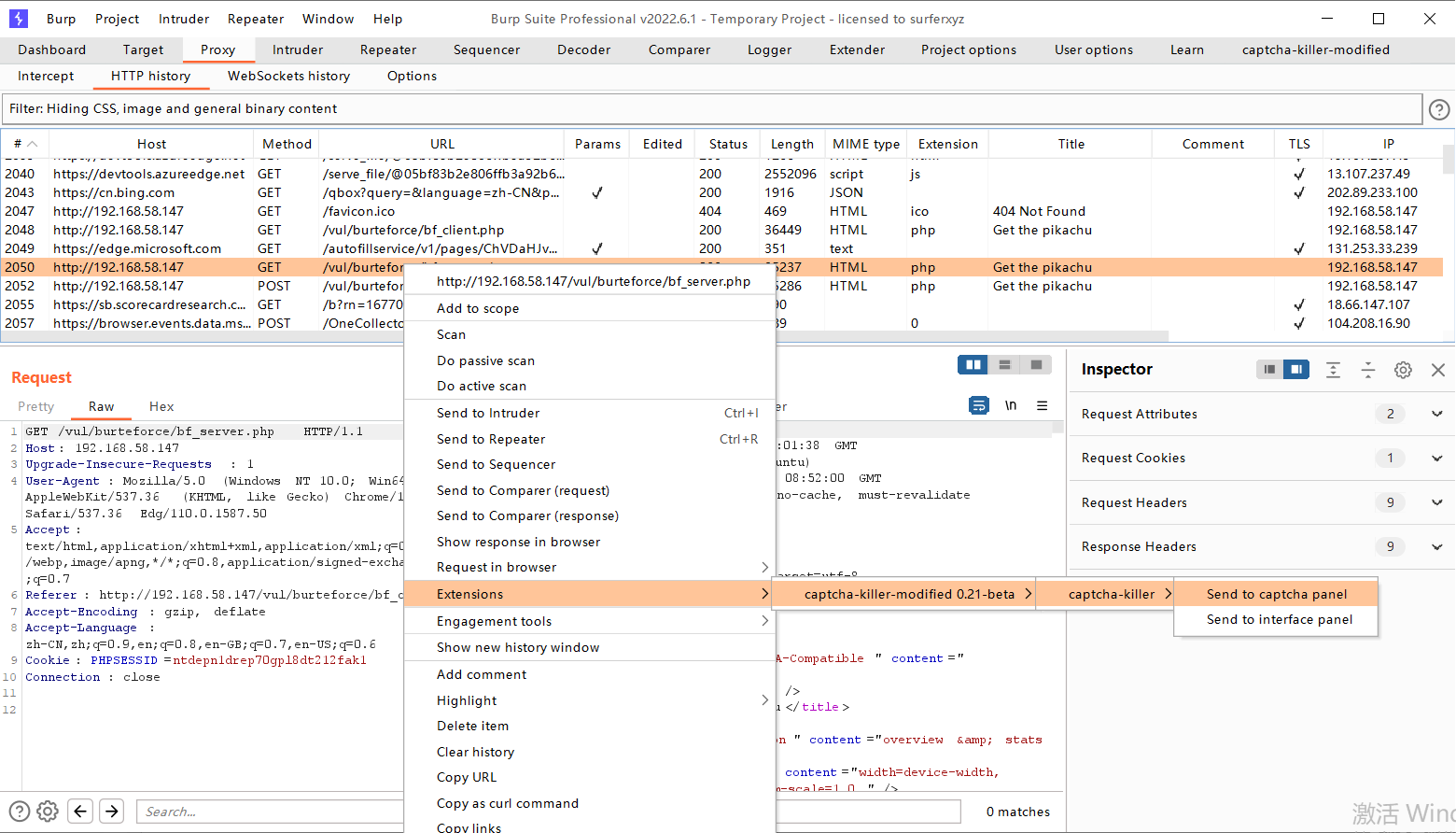

4.2 获取请求包

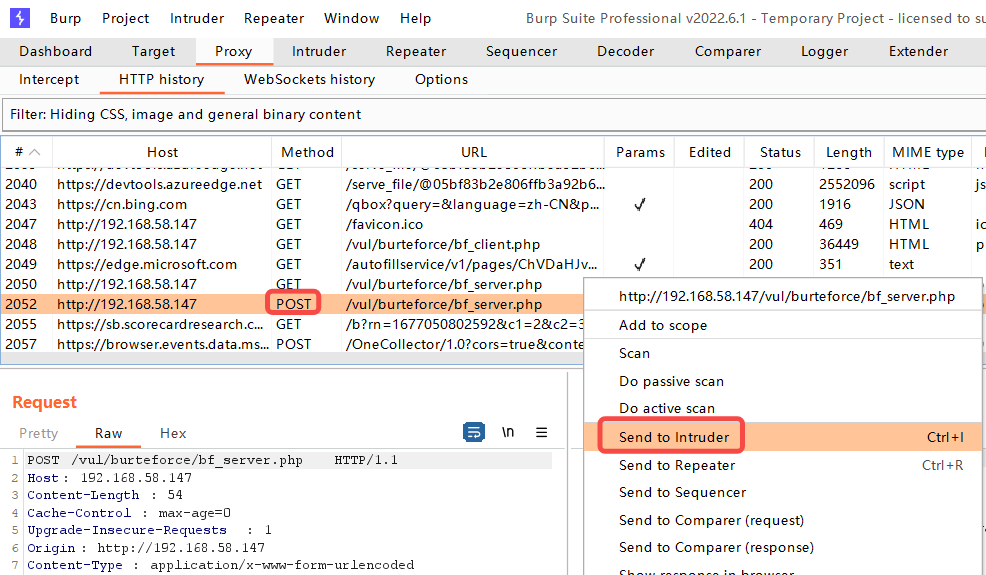

浏览器设置代理将流量代理至Burp Suite,在Http history中查找访问相关接口项,并将其发送至插件:

4.3 插件配置

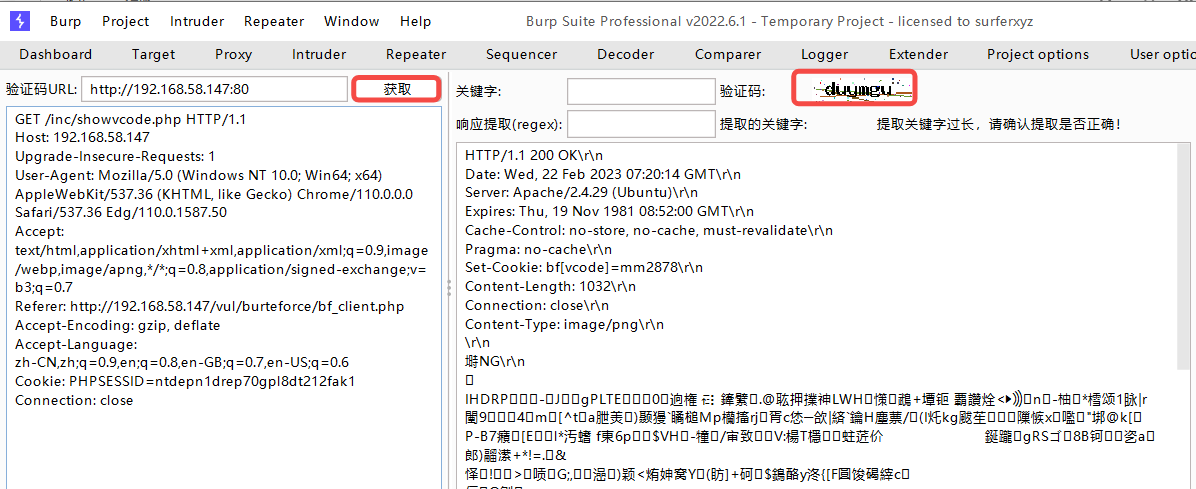

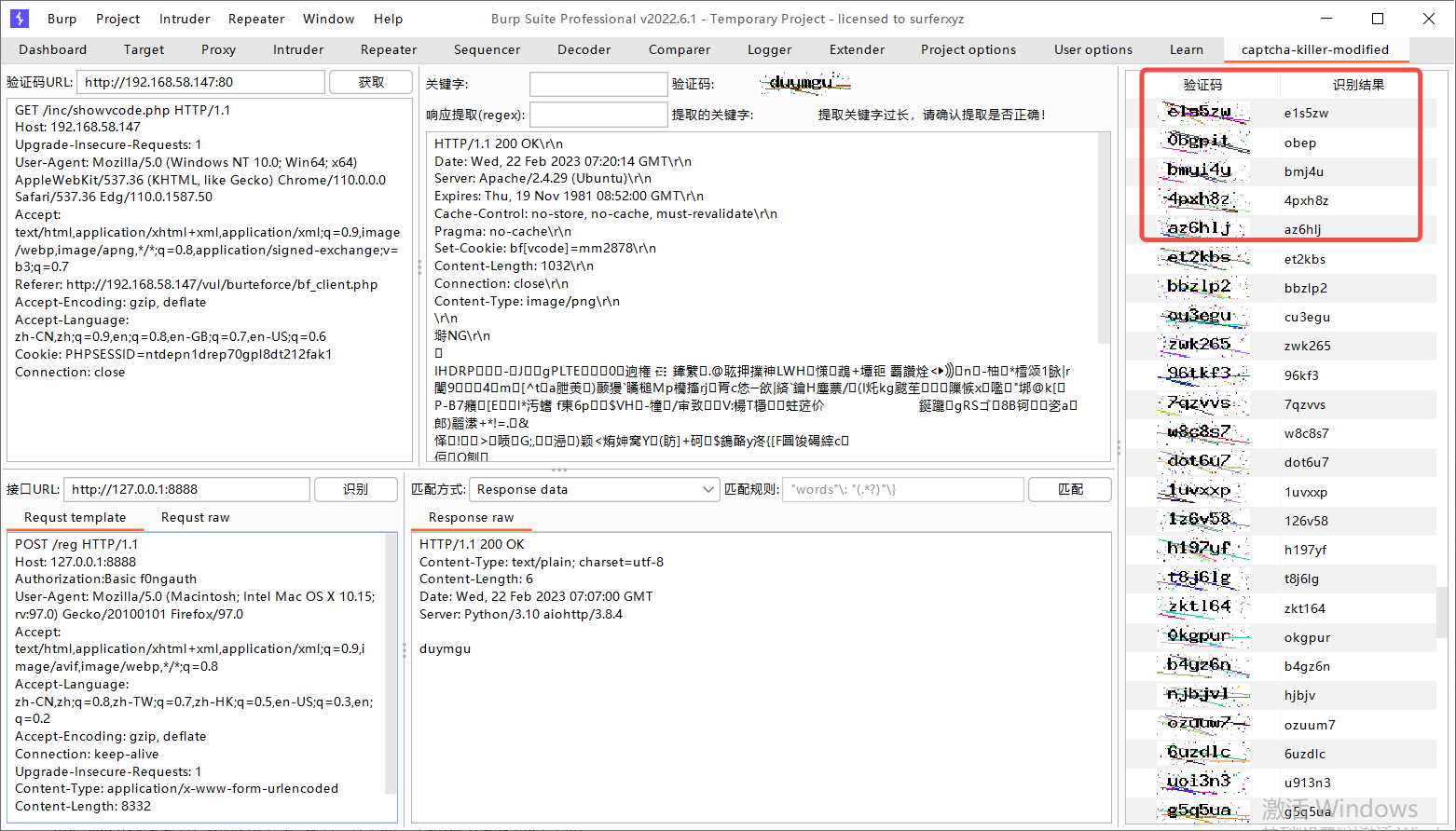

首先修改验证码URL,将刚才发送过来的GET请求目录换成/inc/showvcode.php,然后点击获取如果可以看见右侧验证码则表明获取成功:

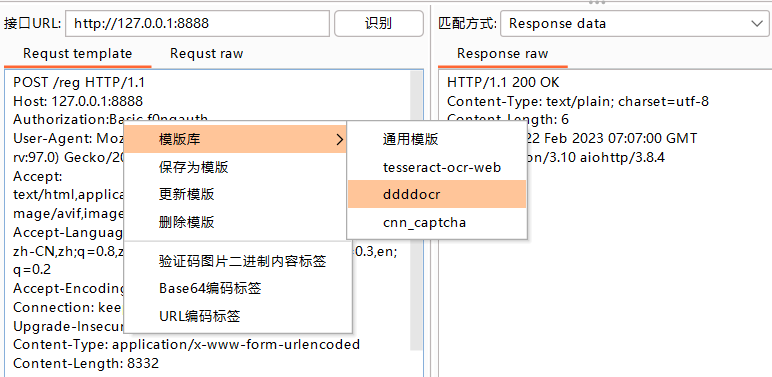

接下来配置接口URL,地址栏中输入http://127.0.0.1:8888,然后在Request template中右键在模板库中选择ddddocr:

配置完成后点击识别,如若在最右侧显示识别结果,则证明识别成功:

通过插件交流群中沟通后很快就解决了,在这里非常感谢作者以及群里大佬的帮助🤞🤞🤞这里将解决方案贴出来,防止大家入坑!

- Forbidden的出现一般就是模板问题,右键在模板库中选择ddddocr即可解决;

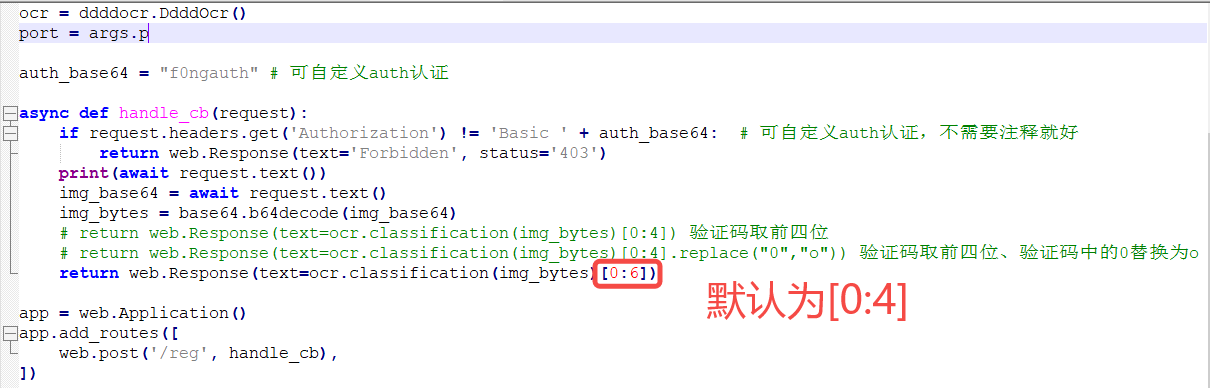

- 验证码识别位数,需要修改codereg.py,根据目标系统验证码特性自行修改红框中数字即可

4.4 开启爆破

在浏览器中登录,在Burp Suite中将POST请求发送至Intruder:

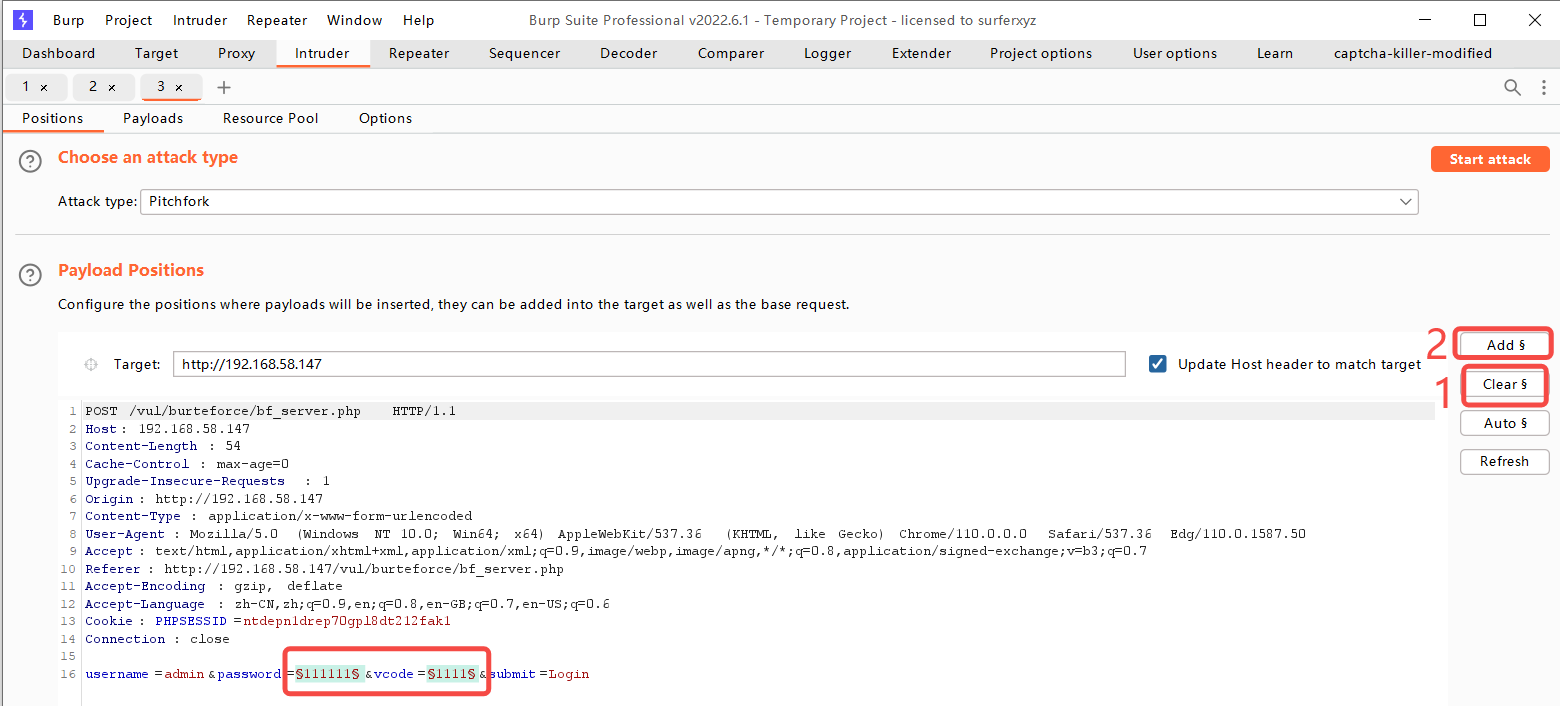

点击Intruder,在Positions中首先选择攻击方式为Pitchfork点击Clear$,然后针对password和vcode进行add:

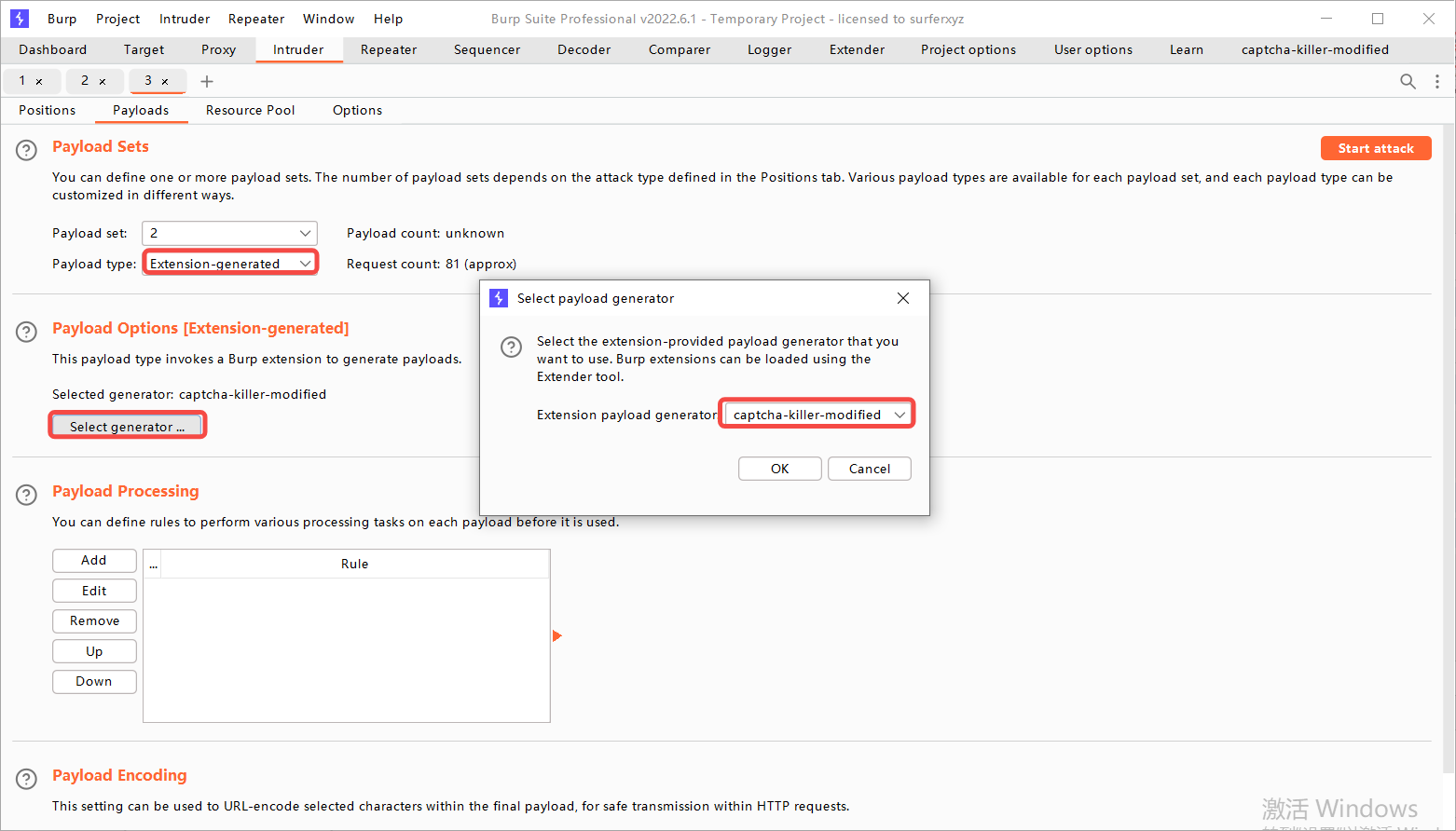

配置payload,1选择自己的字典即可,2则需要选择扩展插件:

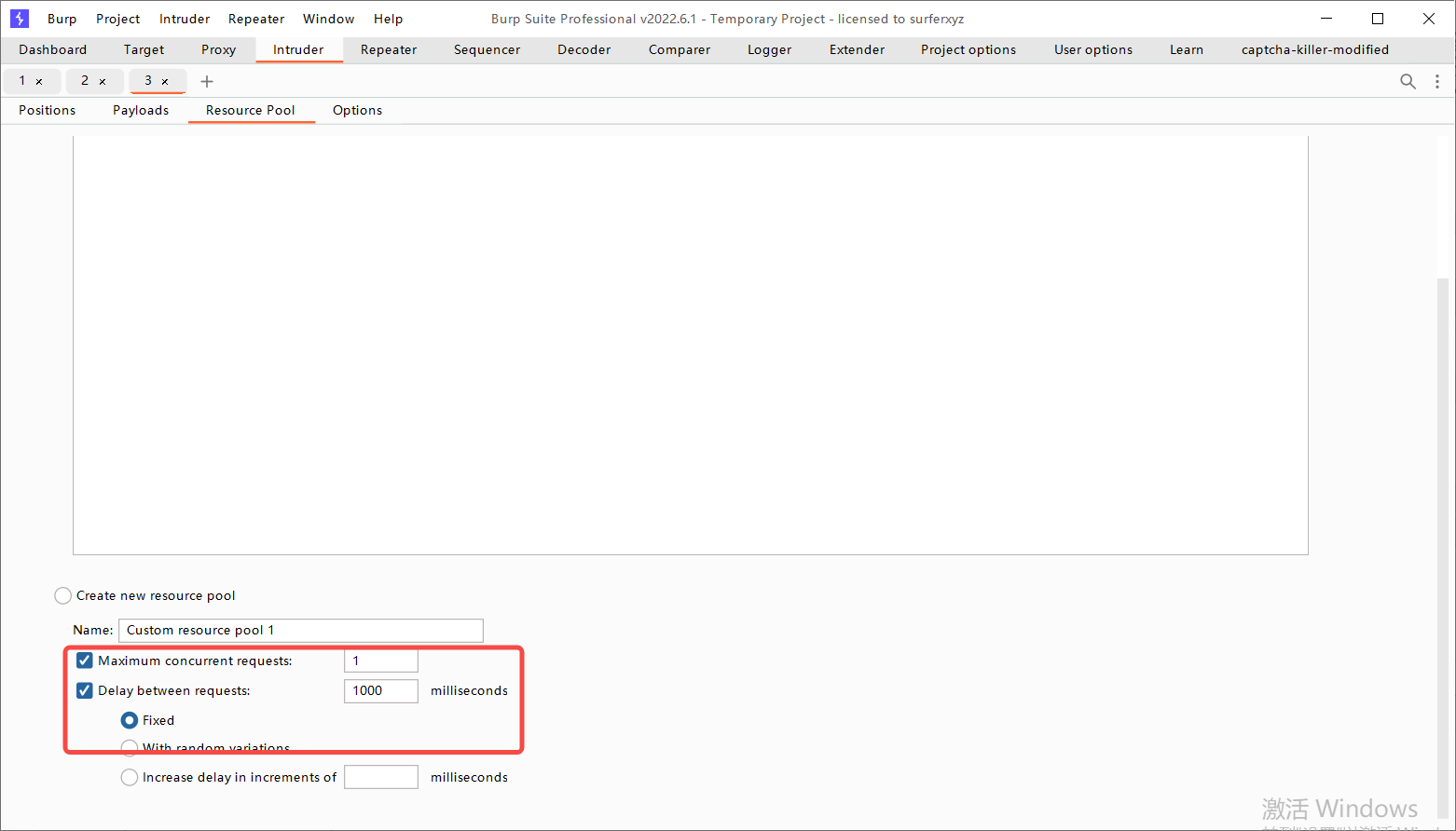

设置资源池,由于POST请求是带着cookies的,所以这里可以自行设置。为了方便观察,我这里将线程设置为1:

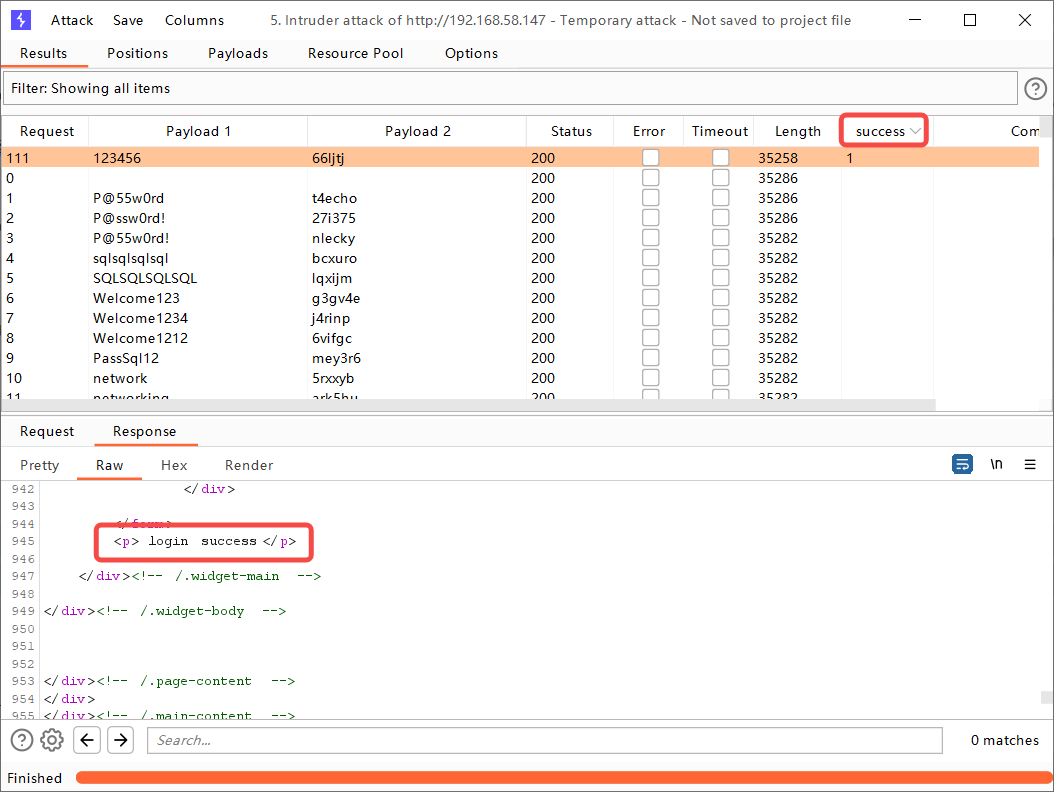

爆破结束后,点击success进行排序,可以看见有1个匹配项,点击查看Response发现确实登陆成功了!

5 总结

在以上测试过程中发现,ddddocr对验证码识别准确率还是非常高的。经过两次测试,准确率高达57%。在实际应用中对同一字典进行两到三轮爆破,概率上讲应该就有结果过了。原本想通过代码实现定时弱密码检测,后来发现不同系统登录表单长的五花八门,撸代码能力有限索性就用Burp Suite加插件了😄

关于插件更多介绍可以查看作者公众号文章:https://mp.weixin.qq.com/s/_P6OlL1xQaYSY1bvZJL4Uw

关于ddddocr更多信息可查看作者github中介绍:

https://github.com/sml2h3/ddddocr/tree/master/ddddocr

https://github.com/sml2h3/dddd_trainer