业务逻辑漏洞

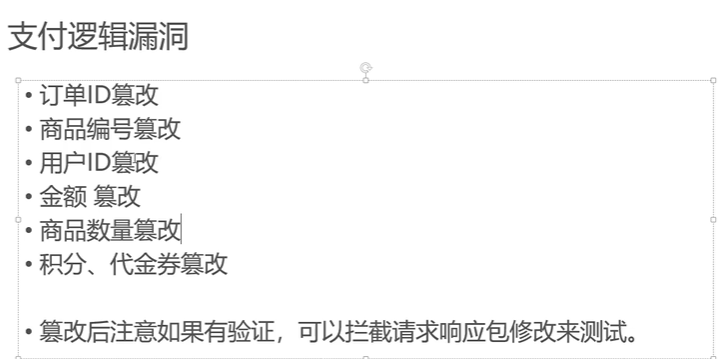

支付逻辑漏洞

购物商城 在线购买的一些平台(充值平台,点卡,等)

微信小程序流量包支付时抓包修改

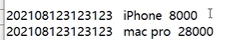

把钱改成负数

目前较少

1.抓包订单号修改 商品变了金额没变

2.修改金额

3.修改数量

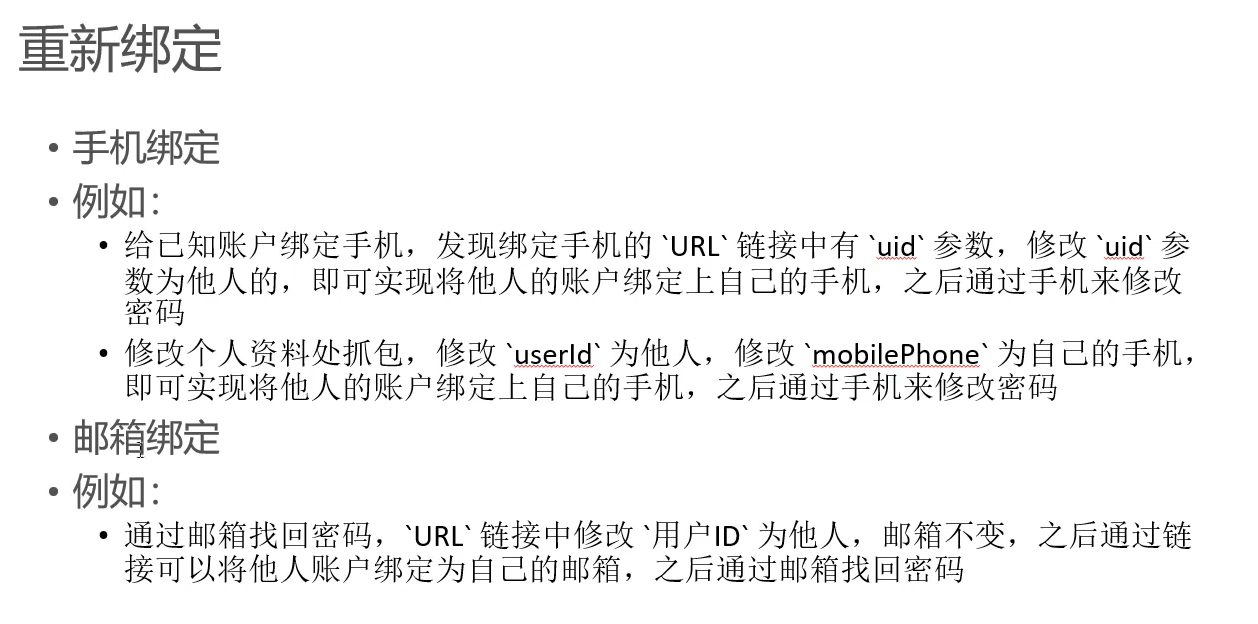

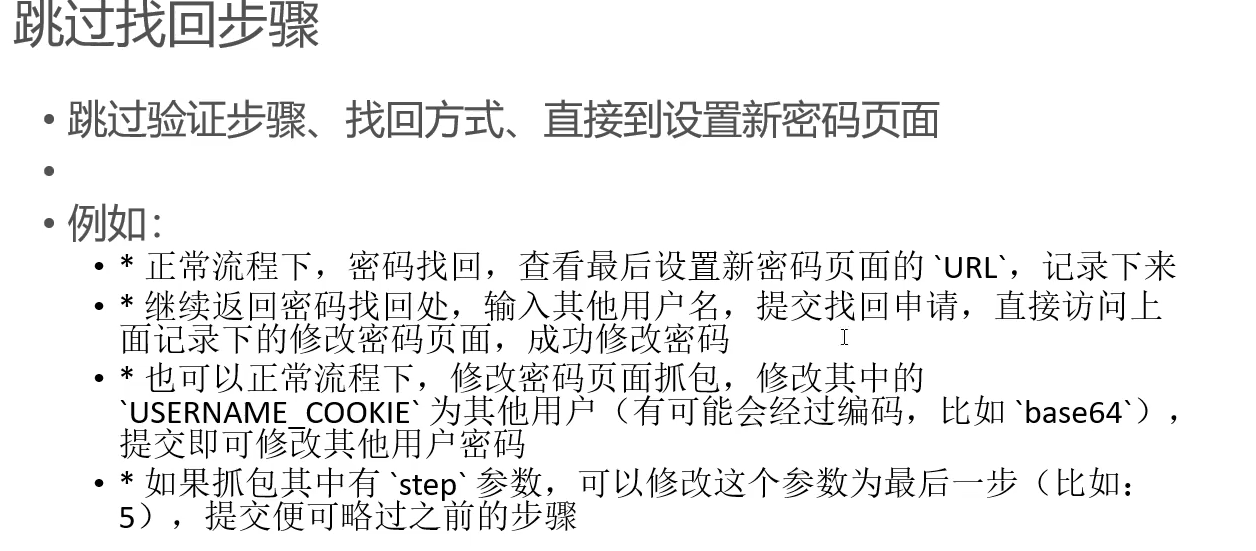

认证模块逻辑漏洞

- 暴力破解

- Cookie仿冒欺骗

- Session欺骗延迟

- 前端Js代码验证

- 服务器响应欺骗

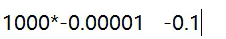

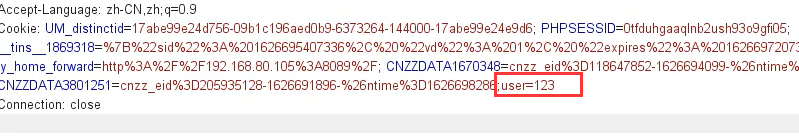

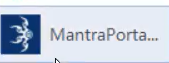

Cookie仿冒欺骗

源代码中cookie需要user值 我们在抓包在cookie后加上;user 就直接进到了登录后的页面了

进入到后台页面后呢 如果随便点击又会跳转到登录 导致每次未授权都需要加user

可使用工具 设置后就可以随意点击了

但是看不源码就不行 不知道验证的是什么

需要通过代码审计

黑盒不容易挖掘

前端is代码验证

条件:~admin.php可以进到后台但瞬间弹回登录

解决:

方法一 禁用网页JS

方法二 访问~admin.php抓包 根据请求头显示目录 依次放行调用

放行到下一个路径时login 清空请求包 放行 ok

再点击操作 拦截到数据包 清空 放行

如添加管理员 使用这种操作来添加 添加之后回到登录页面登录就可以进来了

这种问题可能是会话延迟导致的

服务器响应欺骗

将登录错误的响应包改为登录成功的响应包

执行登录绕过

怎么知道登录成功的逻辑

看js代码 可能会有发现

有的站点可以将状态码200 改成302 301

同样看js代码来分析

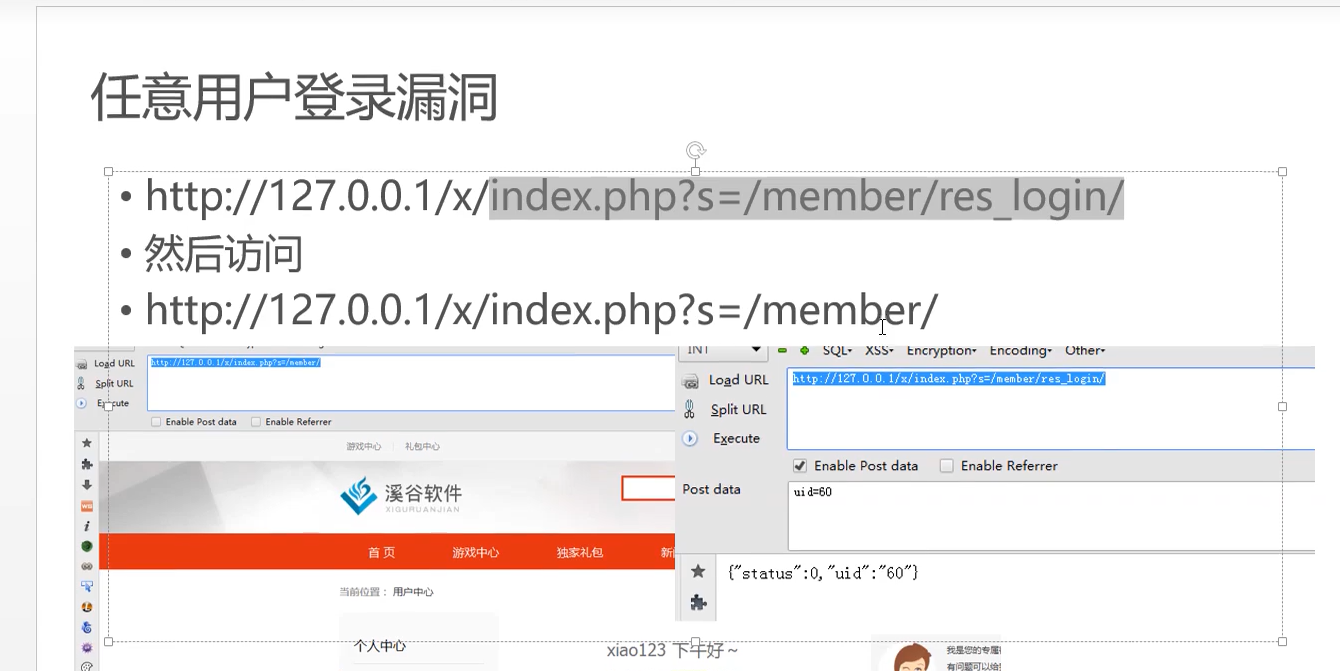

任意用户登录

访问登录后的页面回显出uid 再访问用户页面通过post提交uid=xxx 可以任意用户登录

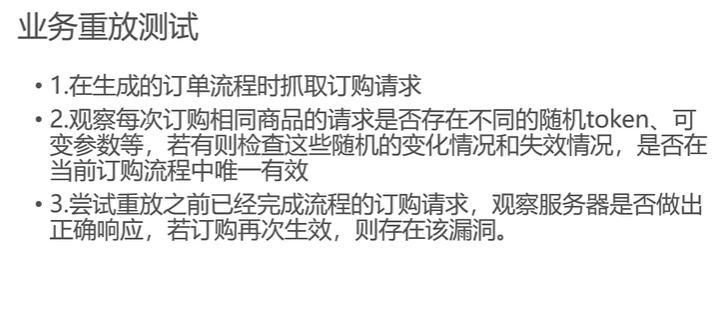

业务重放测试 房管局 政府机关

浙公网安备 33010602011771号

浙公网安备 33010602011771号