漏洞分析

漏洞分析工具

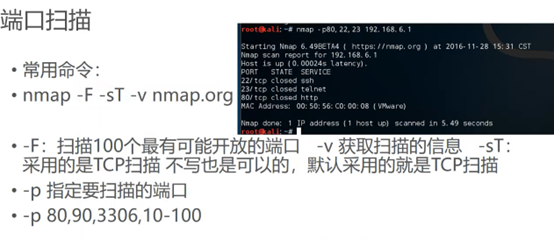

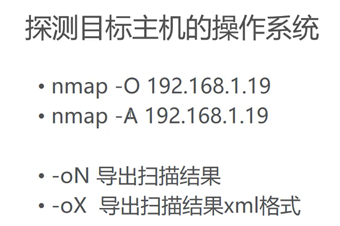

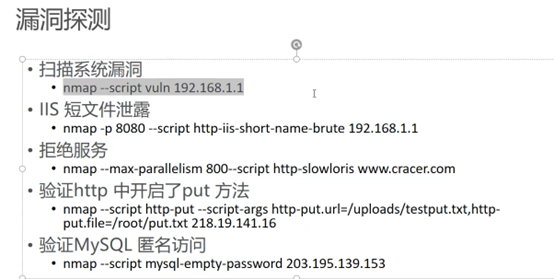

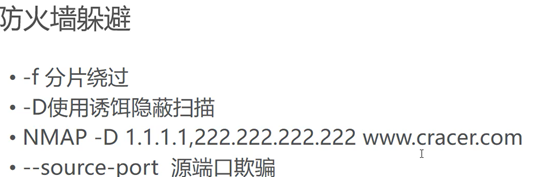

Namp

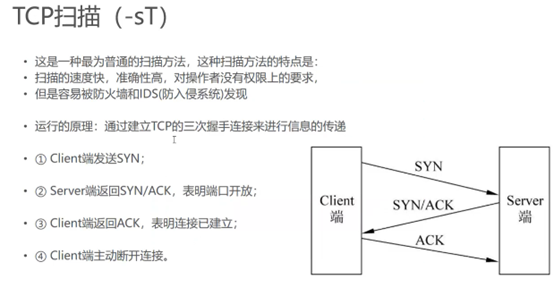

默认协议TCP扫描,可靠性传输,过程中建立三次握手

UDP扫描,传输快但易丢包

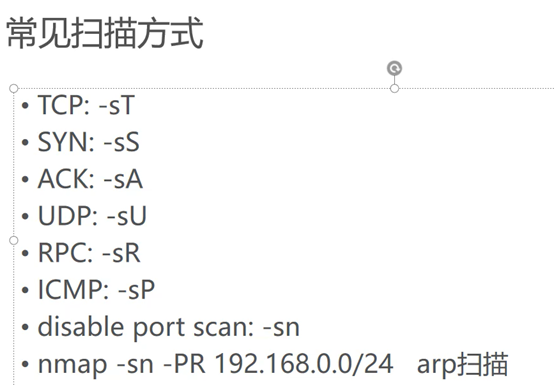

SYN: -sS

TCP:-sT

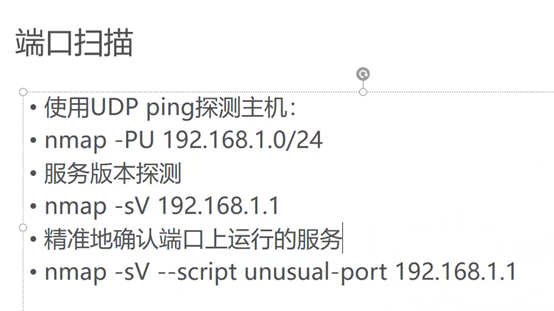

UDP:-PU

以上基于nmap扫描

-sV可以识别出未识别的服务,并且会显示更加详细的协议版本

这条只用于探测目标网络存活的主机,而不会扫描端口

这个比较好用

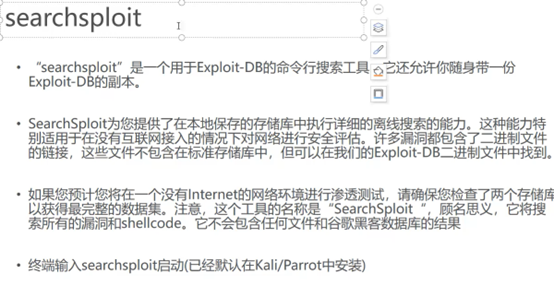

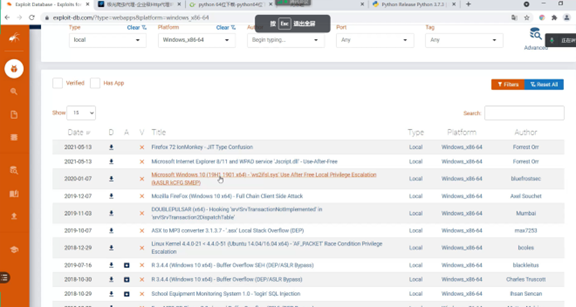

Searchsploit

漏洞发布网站:exploit-db.com

Xray

-

使用基础爬虫爬取并对爬虫爬取的链接进行漏洞扫描:

xray webscan --basic-crawler http://example.com --html-output xxx.html

-

使用http代理进行被动扫描:

xray webscan --listen 127.0.0.1:7777 --html-output xxx.html

-

快速测试单个url,无爬虫:

xray webscan --url http://example.com/?a=b --html-output single-url.html

AWVS

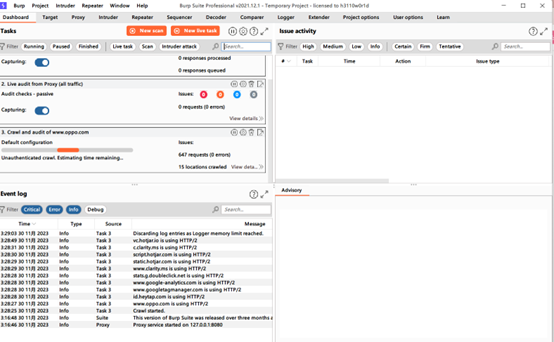

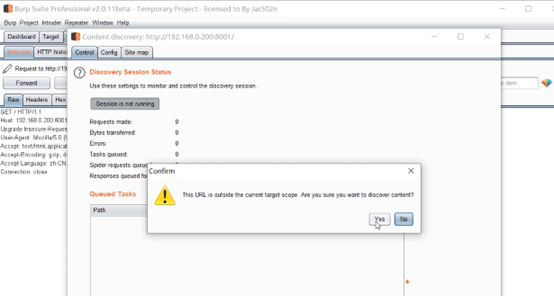

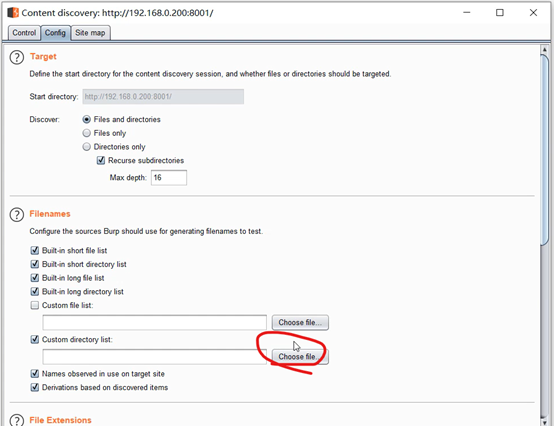

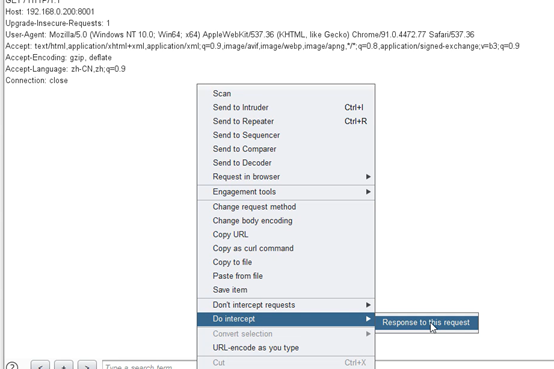

burp suite

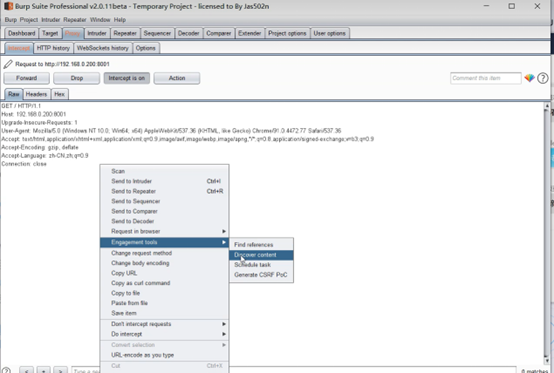

抓包后可以爬取

可以添加字典,边爬边扫

这个选项可以拦截浏览器的响应包,forward之后先返回bp,浏览器不会响应,可以修改后放到浏览器

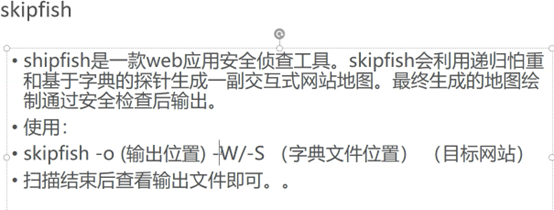

Kali 漏洞分析工具

(漏洞利用)

:

扫描出来这种是可以利用的漏洞

扫描出来这种是可以利用的漏洞

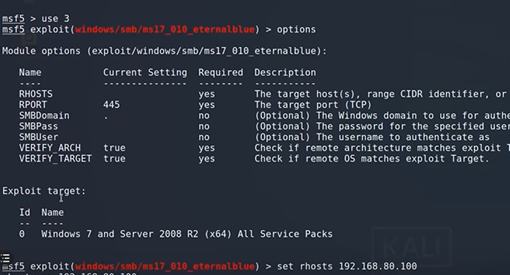

然后msfconsole(kali下)

然后search 漏洞编号

然后

然后run

失败换端口试试

成功拿到shell后

Net user (username)(password)/add 创建用户

再把用户添加到管理组

然后开3389端口 然后登陆系统

弱漏洞利用

1.挖掘内容(getshell):

sql注入

存储型xss

上传

编辑器

备 份 www.rar/zip

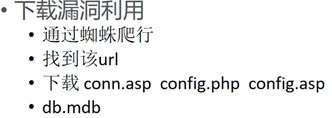

漏洞利用 cms漏洞利用

2.挖掘方法:

通过旁站导出url,得到url列表

批量交给漏洞测试工具,awvs,xray等,进行漏洞分析

批量交给御剑扫备份文件,管理后台,上传页面,编辑器, 可以用专用的字典

批量给漏洞利用exp工具,如m7

批量检测注入漏洞,如御剑

相关弱漏洞利用

-

暴库漏洞

爆出网站数据库文件位置,现在很少,除非找一些asp的站。03的站可以下载数据库,但08以上的默认不允许外部下载

谷歌搜索:转到父目录或者powered by aspcms2.0

绕过防下载:一般管理员为了防止下载会在数据库前面加个#,下载的时候在前面加个%23就能下载,或者前面一堆符号,用url编码

如果数据库文件后缀被改成了asp、asa、cer文件,那就直接找能够写入数据库的留言等地方,写入一句话,用菜刀连接进去直接getshell

-

下载漏洞

下载文件名称为参数传递并且可控可操作 ,asp?id=filename= 201206274135.doc,把文件名改成../../index.asp,就可以分析出数据库的路径,然后把数据库下载下来。

-

exp直接利用

-

后台密码爆破:

-

弱口令

-

逻辑万能密钥:

-

asp万能密钥:'or'='or'

-

php万能密钥:Admin' or 1=1#

-

织梦存在很多弱口令

-

爆破工具:

无验证码:burpsuite

有验证码:bp的reCAPTCHA插件,PKAV

浙公网安备 33010602011771号

浙公网安备 33010602011771号