信息收集

打点:拿到一台内网的服务器当跳板进内网

- web提权

- 邮件钓鱼

- 社工

- 木马

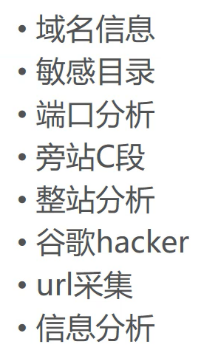

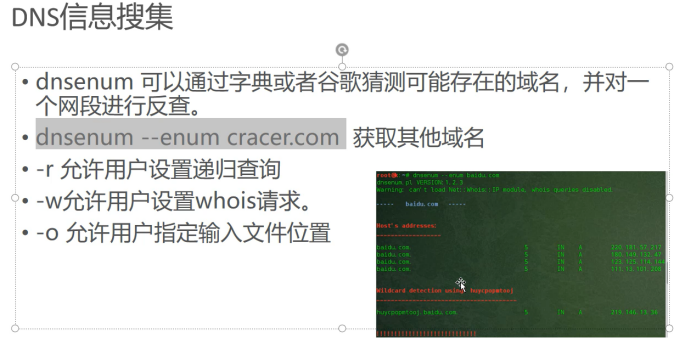

Web方向信息收集

端口3306可检测数据库

端口分析:

常见的端口:

- 21:FTP

- 22:SSH

- 23:telnet

- 25:smtp v. 80:http

- 443:https

- 445:smb

- 1433:sql server

- 1521:oracle

- 3306:mysql

- 3389:rdp

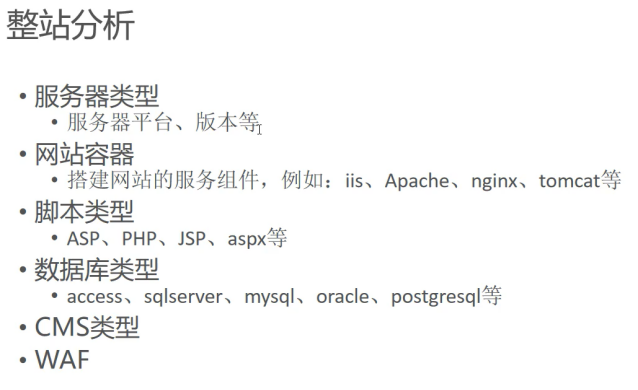

网站容器

i.iis:windows搭建容器,windows2003,2008,2012,2016版本对应

iis6.0,iis7.0/7.5,iis8.0,iis10.0

ii. apache:一般为linux搭建,如果apache(win32)表示用windows搭建 的apache环境,一般为集成环境,如phpstudy,upupw,宝塔

iii. nginx:一般为linux搭建,nginx(win32)同上

iv. tomcat 检测方法:看报错信息,审查元素network查看

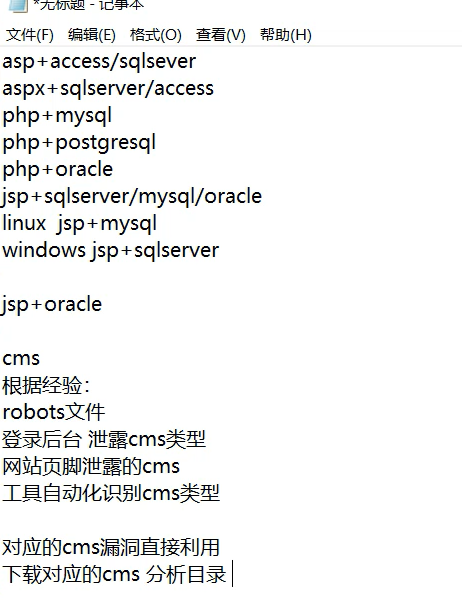

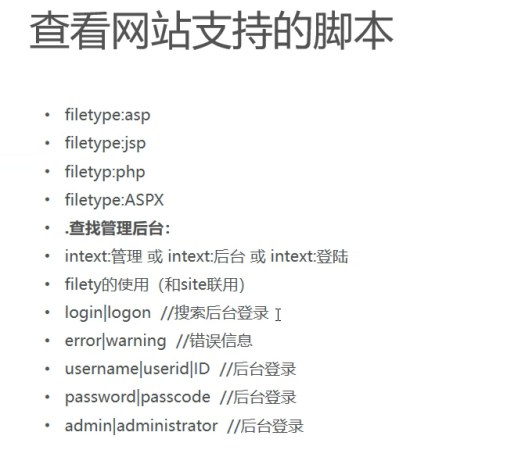

CMS类型:

- 根据经验识别,看robots.txt文件

- 登录后台

- 网站页脚泄露

- 工具自动化识别 目的:找对应的cms漏洞,进行漏洞利用

常见的站点对应的数据库

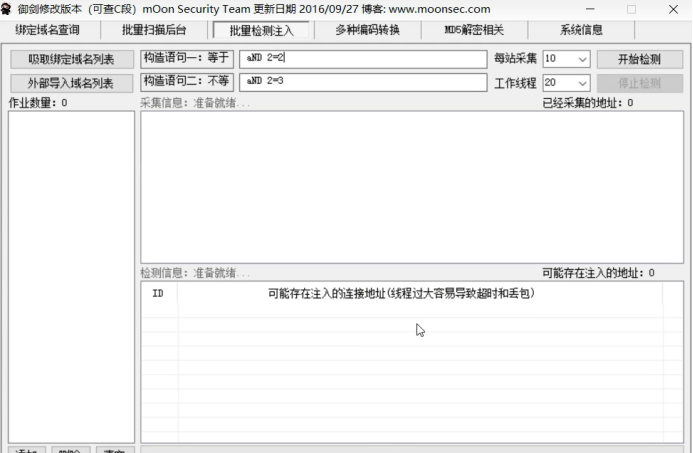

通过And 1 = 1

遇到Waf拦截可以用多个%进行截断

截断之后就过掉waf了

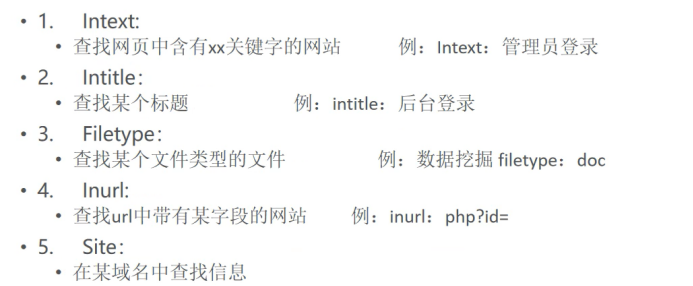

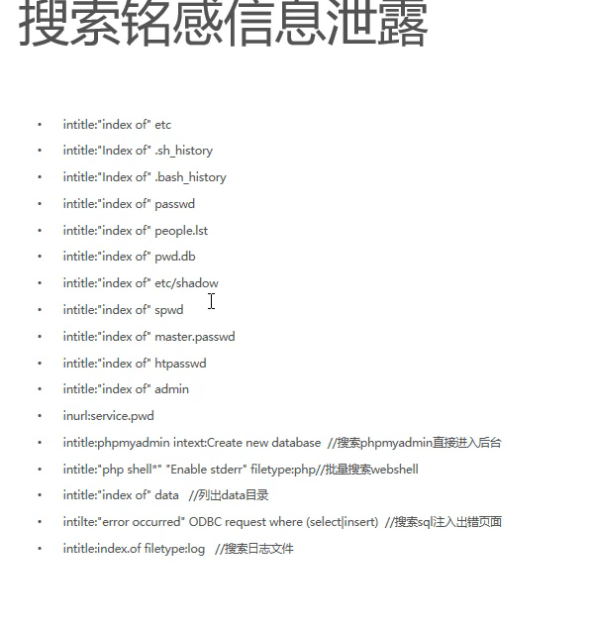

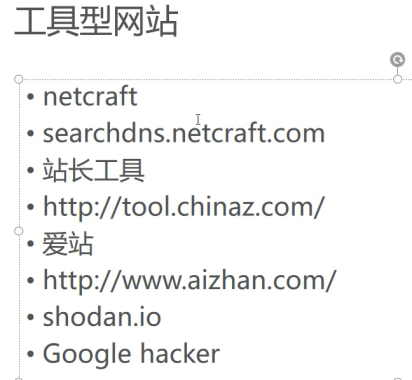

Google hacker

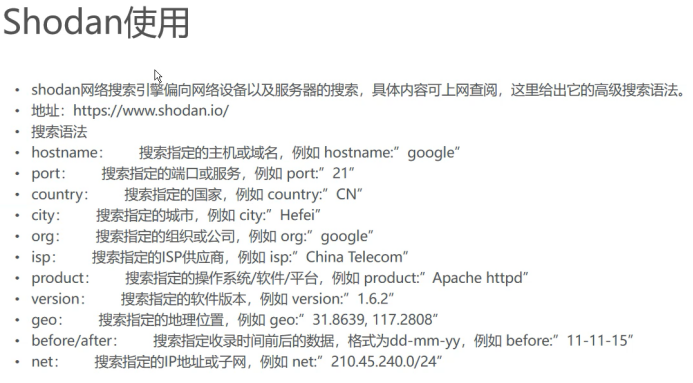

shodan

御剑可以检测注入

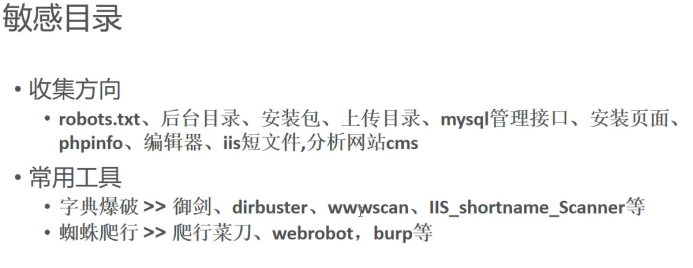

进到网站目录查看Robot.txt也是必要的

CDN:加速访问的缓存服务器

浙公网安备 33010602011771号

浙公网安备 33010602011771号