第四组-通信2班-056防火墙综合实验

A.Established(扩展acl)

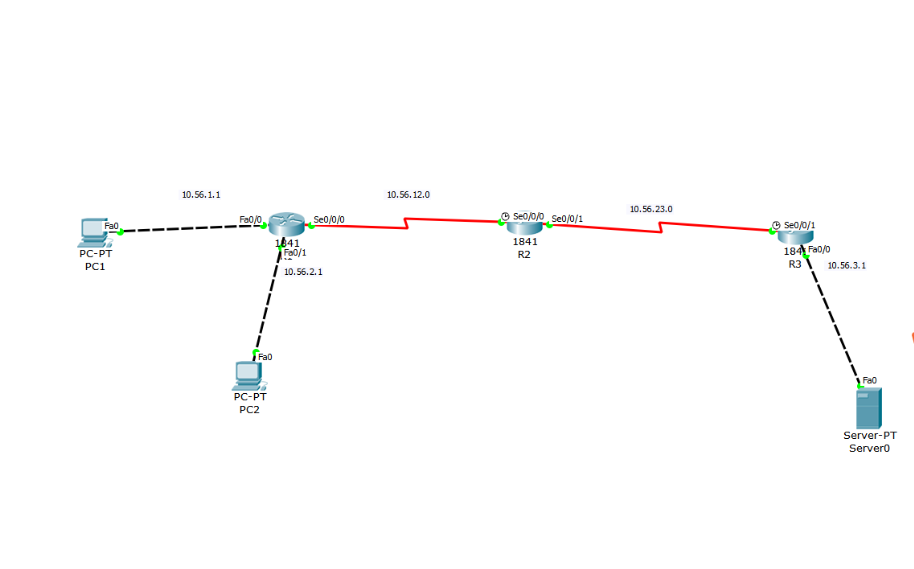

(1)拓扑图

地址规划(本人学号后三位为056)

|

设备 |

接口 |

地址 |

网关 |

|

R1 |

S0/0/0 F0/0 F0/1 |

10.56.12.1 10.56.1.1 10.56.2.1 |

|

|

R2 |

S0/0/0 S0/0/1 |

10.56.12.2 10.56.23.2 |

|

|

R3 |

S0/0/1 F0/0 |

10.56.23.3 10.56.3.1 |

|

|

PC1 |

Fa0 |

10.56.1.100 |

10.56.1.1 |

|

PC2 |

Fa0 |

10.56.2.100 |

10.56.2.1 |

|

Server0 |

Fa0 |

10.56.3.100 |

10.56.3.1 |

(2)实验目的

拒绝PC1 所在网段访问Server 172.16.3.100 的Web 服务

拒绝PC2 所在网段访问Server 172.16.3.100 的Ftp 服务

拒绝PC1 所在网段访问Server 172.16.3.100 的SQL 服务

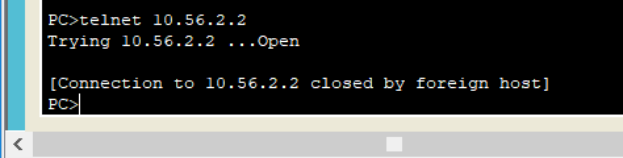

拒绝PC1 所在网段访问路由器R3 的Telnet 服务

拒绝PC2 所在网段访问路由器R2 的Web 服务

拒绝PC1 和PC2 所在网段ping Server 服务器

只允许路由器R3 以接口s0/0/1 为源ping 路由器R2 的接口s0/0/1 地址,而不允许路由器R2 以接口s0/0/1 为源ping 路由器R3 的接口s0/0/1 地址,即单向ping.

(3)预配置

设置接口地址

配置静态路由

静态路由配置如下:

R1(config)#ip route 10.56.23.0 255.255.255.0 10.56.12.2

R1(config)#ip route 10.56.3.0 255.255.255.0 10.56.12.2

R2(config)#ip route 10.56.3.0 255.255.255.0 10.56.23.3

R2(config)#ip route 10.56.1.0 255.255.255.0 10.56.12.1

R2(config)#ip route 10.56.2.0 255.255.255.0 10.56.12.1

R3(config)#ip route 10.56.12.0 255.255.255.0 10.56.23.2

R3(config)#ip route 10.56.2.0 255.255.255.0 10.56.23.2

R3(config)#ip route 10.56.1.0 255.255.255.0 10.56.23.2

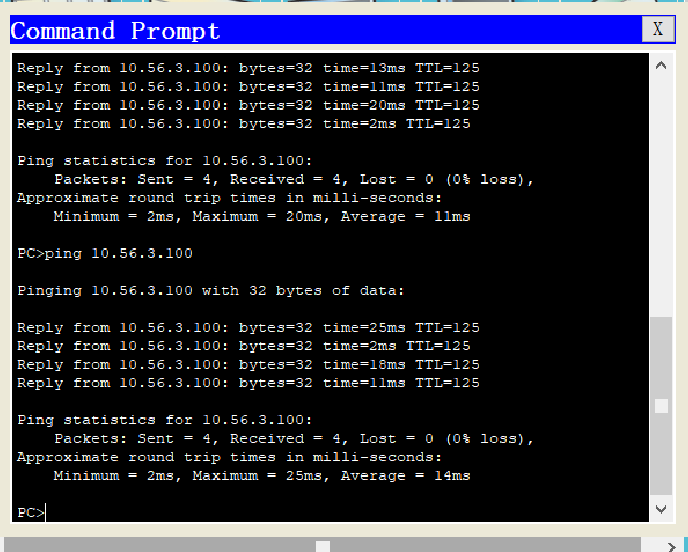

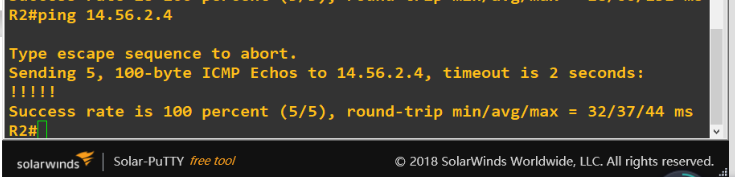

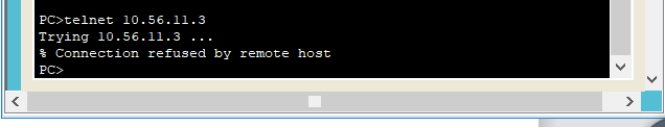

检验是否做通

PC1ping server

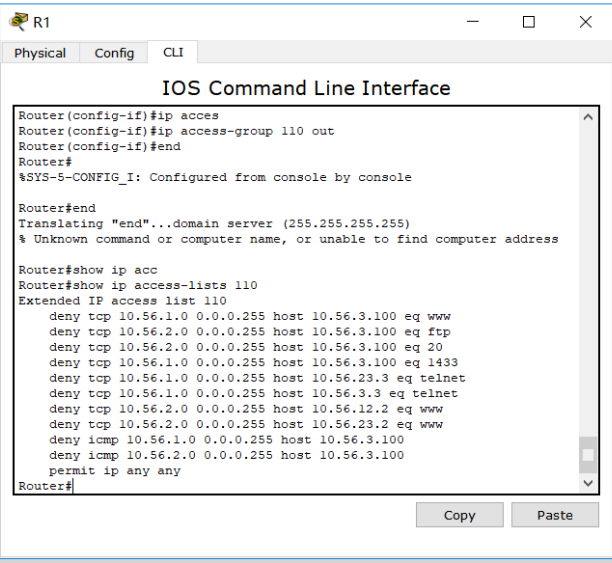

扩展acl配置

R1(config)#access-list 110 remark this is an example for extended acl

R1(config)#access-list 110 deny tcp 10.56.1.0 0.0.0.255 host 10.56.3.100 eq 80

//拒绝PC1 所在网段访问Server 10.56.3.100 的Web 服务

R1(config)#access-list 110 deny tcp 10.56.2.0 0.0.0.255 host 10.56.3.100 eq 21

R1(config)#access-list 110 deny tcp 10.56.2.0 0.0.0.255 host 10.56.3.100 eq 20

//拒绝PC2 所在网段访问Server 10.56.3.100 的Ftp 服务

R1(config)#access-list 110 deny tcp 10.56.1.0 0.0.0.255 host 10.56.3.100 eq 1433

//拒绝PC1 所在网段访问Server 10.56.3.100 的SQL 服务

R1(config)#access-list 110 deny tcp 10.56.1.0 0.0.0.255 host 10.56.23.3 eq 23

R1(config)#access-list 110 deny tcp 10.56.1.0 0.0.0.255 host 10.56.3.3 eq 23

//拒绝PC1 所在网段访问路由器R3 的Telnet 服务

R1(config)#access-list 110 deny tcp 10.56.2.0 0.0.0.255 host 10.56.12.2 eq 80

R1(config)#access-list 110 deny tcp 10.56.2.0 0.0.0.255 host 10.56.23.2 eq 80

//拒绝PC2 所在网段访问路由器R2 的Web 服务

R1(config)#access-list 110 deny icmp 10.56.1.0 0.0.0.255 host 10.56.3.100

R1(config)#access-list 110 deny icmp 10.56.2.0 0.0.0.255 host 10.56.3.100

//拒绝PC1 和PC2 所在网段ping Server 服务器

R1(config)#access-list 110 permit ip any any

R1(config)#int s0/0/0

R1(config-if)#ip access-group 110 out

//接口下应用ACL

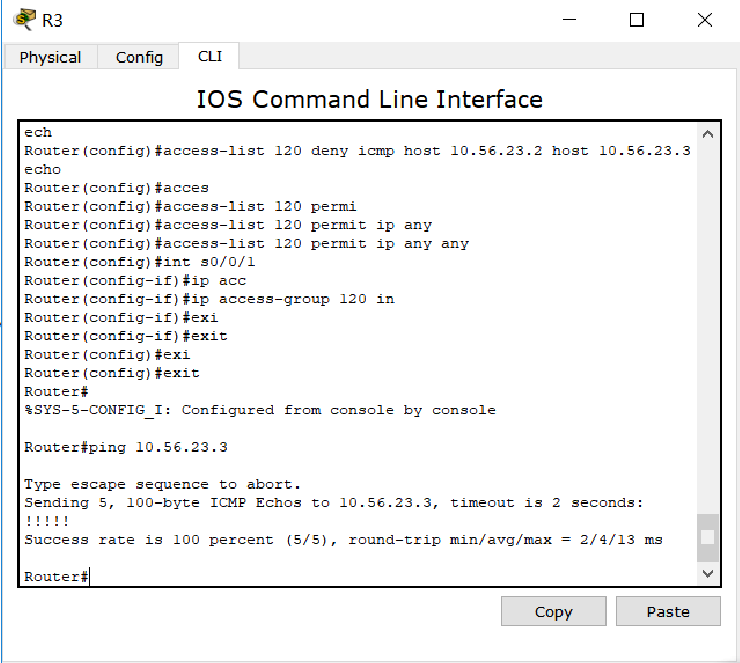

配置路由器R3

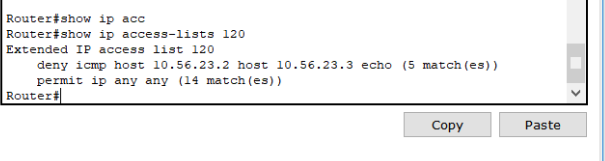

R3(config)#access-list 120 deny icmp host 10.56.23.2 host 10.56.23.3 echo

R3(config)#access-list 120 permit ip any any

R3(config)#int s0/0/1

R3(config-if)#ip access-group 120 in

实验调试

(一)路由器R1 上查看ACL110

(二)路由器R3 和路由器R2 互相ping

R2#ping 10.56.23.3

路由器R3 查看ACL 120

(三)配置命令扩展ACL

R3(config)#ip access-list extended ac1120

R3(config-ext-nacl)#deny icmp host 10.56.23.2 host 10.56.23.3 echo

R3(config-ext-nacl)#permit ip any any

R3(config-ext-nacl)#int s0/0/1

R3(config-if)#ip access-group ac1120 in

检验

B.配置自反、动态、基于时间的acl

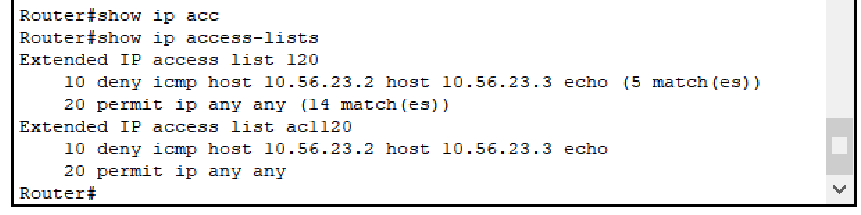

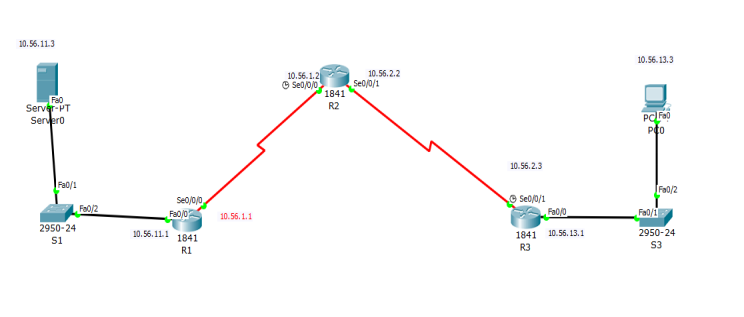

拓扑图(说明:R4为外网,R2和R3为内网)

地址规划(本人学号后三位为056)

|

设备 |

接口 |

地址 |

|

R1 |

F0/0 F0/1 |

10.56.1.1 14.56.2.1 |

|

R2 |

F0/0 |

10.56.1.2 |

|

R3 |

F0/0 |

10.56.1.3 |

|

R4 |

F0/1 |

14.56.2.4 |

预配置

1、配置接口

2、配置静态路由

静态路由配置如下

R4(config)#ip route 10.56.1.0 255.255.255.0 14.56.2.1

R3(config)#ip route 14.56.2.0 255.255.255.0 10.56.1.1

R2(config)#ip route 14.56.2.0 255.255.255.0 10.56.1.1

检验配置情况

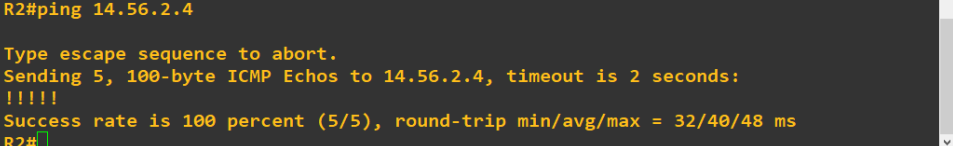

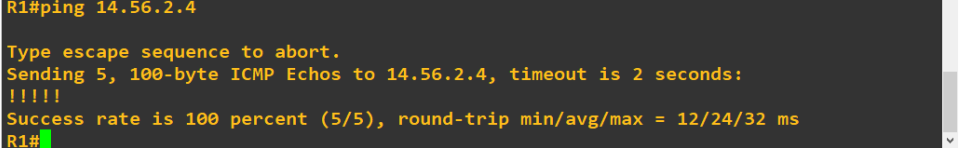

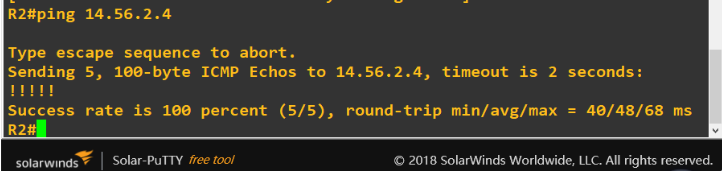

R2pingR4

R1pingR4

R4pingR2

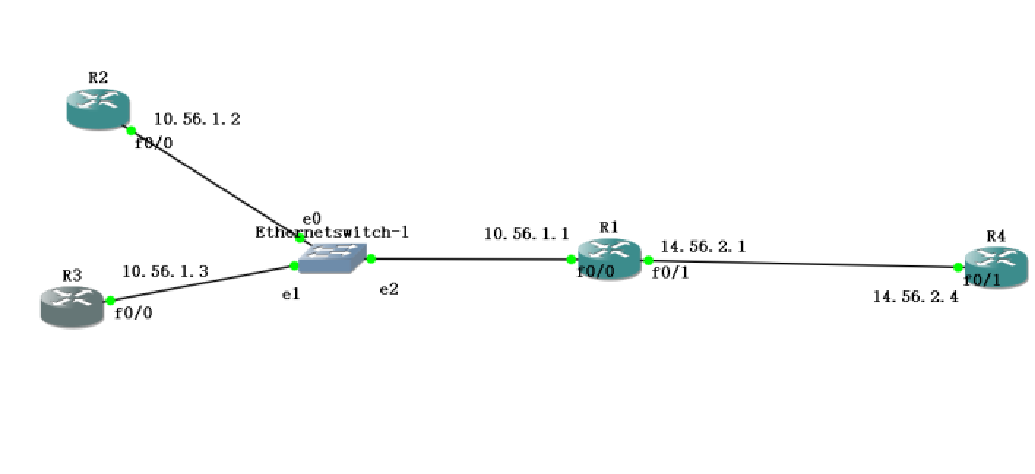

自反acl配置

R1(config)#ip access-list extended come

R1(config-ext-nacl)#permit icmp any any

R1(config-ext-nacl)#evaluate abc

R1(config)#int f0/1

R1(config-if)#ip access-group come in

检验

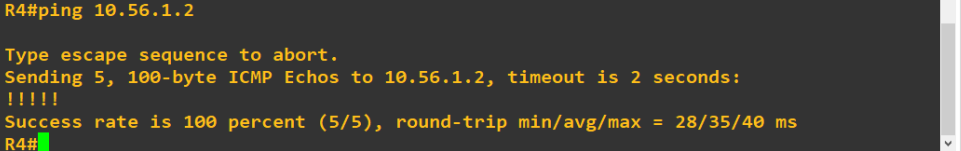

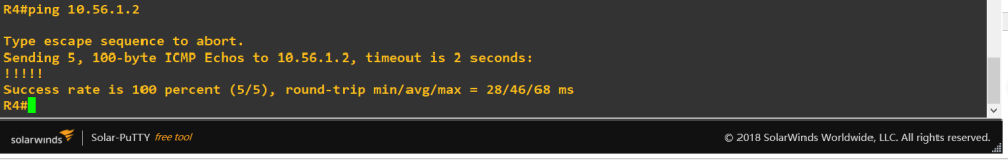

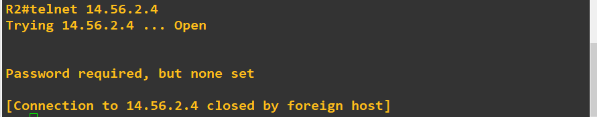

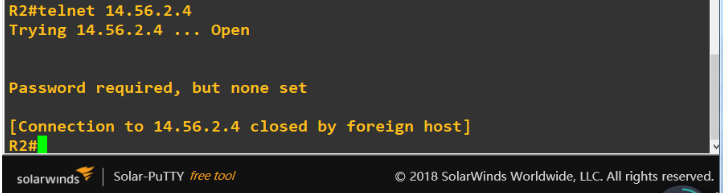

R4pingR2

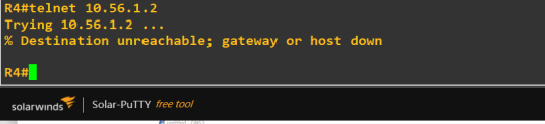

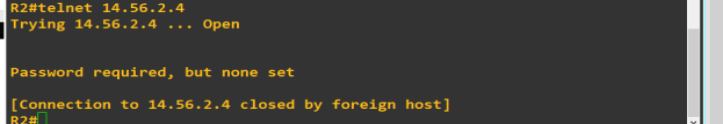

R4 TelnetR2

查看R2到外网的ICMP

说明ICMP是可以任意访问的,除ICMP之外,其他流量是不能进入内网的

应用到接口

R1(config)#ip access-list extended goto

R1(config-ext-nacl)#permit tcp any any eq telnet reflect abc timeout 60

R1(config-ext-nacl)#permit ip any any

R1(config)#int f0/1

R1(config-if)#ip access-group goto out

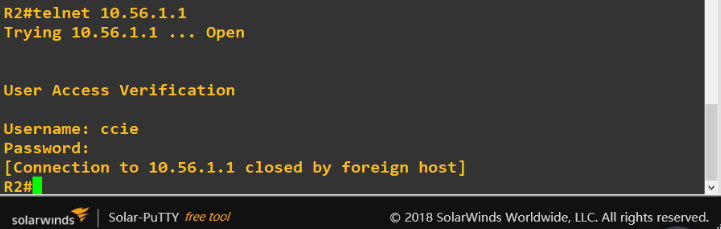

R2telent

C.动态acl

R1(config)#access-list 100 permit tcp an an eq telnet

R1(config)#access-list 100 dynamic ccie timeout 2 permit icmp any any

R1(config)#int f0/0

R1(config-if)#ip access-group 100 in

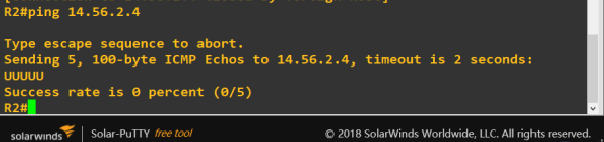

测试内网R2 telnet外网R4

测试测试内网R2 ping外网R4

配置本地用户数据库

R1(config)#username ccie password yrzzs

R1(config)#line vty 0 181

R1(config-line)#login local

R1(config-line)#autocommand access-enable

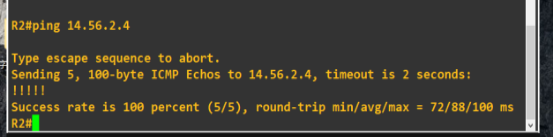

测试内网到外网的ICMP通信功能

查看配置情况

R1#show ip access-lists

Extended IP access list 100

10 permit tcp any any eq telnet (84 matches)

20 Dynamic ccie permit icmp any any

Reflexive IP access list abc

Extended IP access list come

10 permit icmp any any (35 matches)

20 evaluate abc

Extended IP access list goto

10 permit tcp any any eq telnet reflect abc (23 matches)

20 permit ip any any (15 matches)

D.基于时间的acl

R1(config)#time-range TELNET

R1(config-time-range)#periodic weekdays 9:00 to 14:00

R1(config)#access-list 150 deny tcp host 10.56.1.2 any eq 23 time

R1(config)#$ 150 deny tcp host 10.56.1.2 any eq 23 time-range TELNET

R1(config)#access-list 150 permit ip any any

R1(config)#int f0/0

R1(config-if)#ip access-group 150 in

修改路由器时间

Clock set

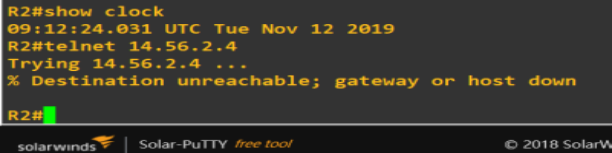

测试

测试其他流量

修改时间后

测试R2向R4发起telnet会话

说明在规定的时间内不允许通信,时间acl配置成功

E.基于上下文的访问控制以及区域策略防火墙

拓扑图

地址规划

|

设备 |

接口 |

地址 |

网关 |

|

R1 |

S0/0/0 F0/0

|

10.56.1.1 10.56.11.1 |

|

|

R2 |

S0/0/0 S0/0/1 |

10.56.1.2 10.56.2.2 |

|

|

R3 |

S0/0/1 F0/0 |

10.56.2.3 10.56.13.1 |

|

|

PC0 |

Fa0 |

10.56.13.3 |

10.56.13.1 |

|

Server0 |

Fa0 |

10.56.11.3 |

10.56.11.1 |

配置静态路由实现互通

R1(config)#ip route 10.56.2.0 255.255.255.0 10.56.1.2

R1(config)#ip route 10.56.13.0 255.255.255.0 10.56.1.2

R2(config)#ip route 10.56.13.0 255.255.255.0 10.56.2.3

R2(config)#ip route 10.56.11.0 255.255.255.0 10.56.1.1

R3config)#ip route 10.56.1.0 255.255.255.0 10.56.2.2

R3(config)#ip route 10.56.11.0 255.255.255.0 10.56.2.2

检验

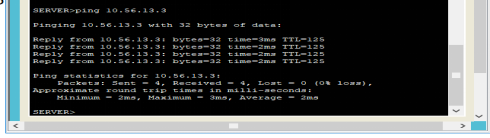

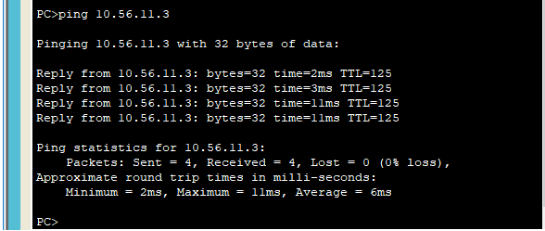

在PC0的命令提示符中ping 服务器

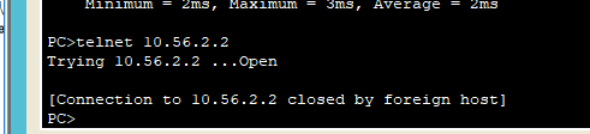

PC0telnet路由R2的s0/0/1接口

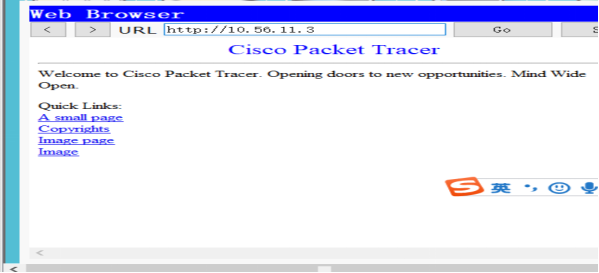

在PC0开一个网页浏览器登入SEVER0来展示网页

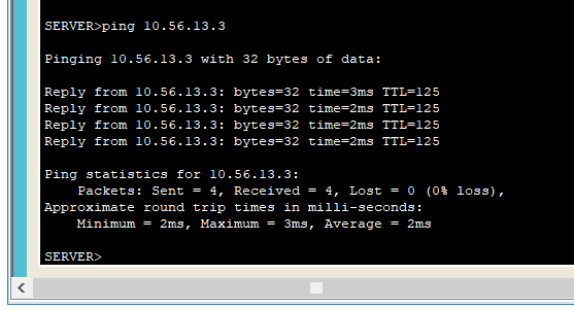

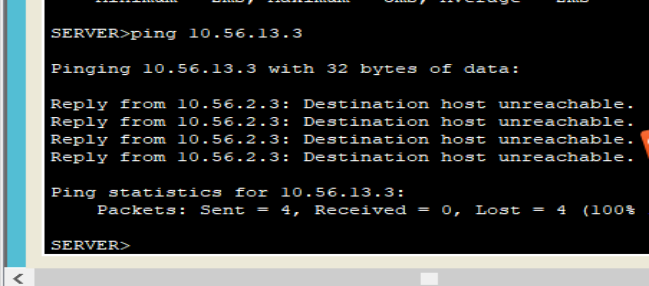

server0ping PC0

基于上下文的访问控制

在R3配置一个命名IP ACl阻隔所有外网产生的流量。

R3(config)#ip access-list extended OUT-IN

R3(config-ext-nacl)#deny ip any any

R3(config-ext-nacl)#exit

R3(config)#int s0/0/1

R3(config-if)#ip access-group OUT-IN in

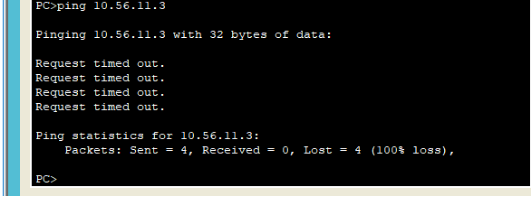

在PC0ping server0服务器。ICMP回送响应会被ACL阻隔

创建一个CBAC检测规则

第一步:创建规则

R3(config)#ip inspect name IN-OUT-IN icmp

R3(config)#ip inspect name IN-OUT-IN telnet

R3(config)#ip inspect name IN-OUT-IN http

第二步 :开启时间戳记记录和CBAC审计跟踪信息。

R3(config)#ip inspect audit-trail

R3(config)#service timestamps debug datetime msec

R3(config)#logging host 10.56.11.3

第三步 对在s0/0/1的出口流量用检测规则

R3(config-if)#ip inspect IN-OUT-IN out

验证

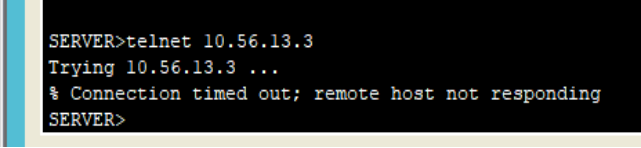

在PC0成功ping、telnet访问server0来检测连通性。需要注意Telnet不了

在server0 ping,Telnet PC0来检测连通性,这两步都被阻隔掉

说明配置基于上下文的访问控制协议成功

在R3创建区域防火墙

R3(config)#zone security IN-ZONE

R3(config-sec-zone)#zone security OUT-ZONE

定义一个流量级别和访问列表

R3(config)#access-list 101 permit ip 10.56.13.0 0.0.0.255 any

第二步 创建一个涉及内部流量ACL的class map

R3(config)#class-map type inspect match-all IN-NET-CLASS-MAP

R3(config-cmap)#match access-group 101

指定防火墙策略

R3(config)#policy-map type inspect IN-2-OUT-PMAP

R3(config-pmap)#CLAss type inspect IN-NET-CLASS-MAP

应用防火墙策略配置

第一步 创建一对区域

R3(config)#zone-pair security IN-2-OUT-2PAIR source IN-ZONE destination OUT-ZONE

第二步 定义策略图来控制两个区域的流量

R3(config-sec-zone-pair)#service-policy type inspect IN-2-OUT-PMAP

第三步 把端口调用到合适的安全区域。

R3(config)#int f0/0

R3(config-if)#zone-member security IN-ZONE

R3(config)#int s0/0/1

R3(config-if)#zone-member security OUT-ZONE

检验

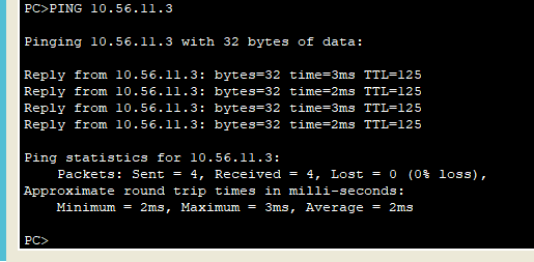

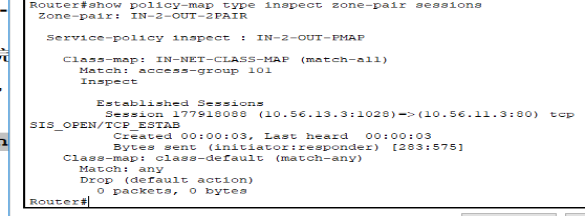

PC0 pingserver0服务器

从PC0telnet到R2 的s0/0/1口

检查完成情况

测试外部区域到内部区域的防火墙功能

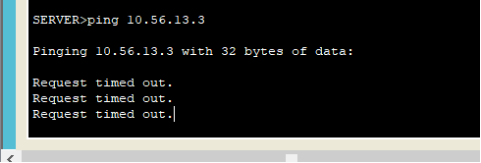

第一步 server0 ping PC0(ping 不通)

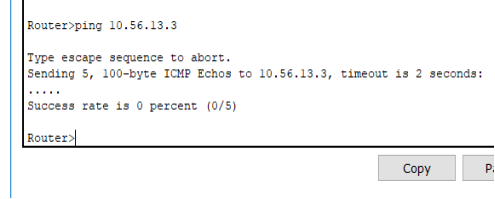

第二步 R2 ping PC-C也ping不通

总结:本次防火墙综合实验总共做了扩展acl,动态acl,自反acl,基于时间的acl以及基于上下文和区域策略的总共六个,通过完成这次作业,也使我对于防火墙有了更深的了解,对于某些场景要求需要使用什么防火墙,还有防火墙的特点和功能都比较之前更为深刻。