第八章 密码协议 —— 现代密码学(杨波)复习题

第八章

一、填空

1. 用于产生密钥的随机数应满足哪两个基本条件____________和_______________

2.设线性同余算法的递推式为Xn+1=aXn+c mod m,若c=0,则产生的伪随机序列的最大可能周期是_______,这时,a满足什么条件____________________

3. 线性同余算法中m=32,a=17,c=1,则其周期是多少

4. 对于循环加密的方式产生伪随机数序列,如果采用的是DES加密算法,则产生的伪随机序列的周期是____________________

5. 采用分组密码的哪种运行模式可以产生性能良好的伪随机数序列___________________

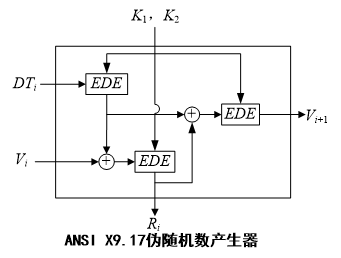

6.如图的伪随机数产生器,则下一个产生的随机数Ri+1可表示为___________________________

7. A和B之间要建立一个共享主密钥,则最安全的的密钥传递方法是_________________

8.对于面向链接的通信,会话密钥的有效期一般为_________________________;对于面向非链接的通信,会话密钥的有效期为_____________________________;

9. 在三级密钥管理模式中,用于加密会话密钥的是_____________密钥

10. 在公钥的分配方式中,那种体制其私钥完全由密钥产生中心KGC复杂产生_________

11. 如图所示

(1) 时间戳Time1有什么用处? (2) N1和N2有什么用处

12. 公钥管理机构方式的主要缺点是__________________________________________________

13. 设证书管理机构为CA,则用户A的公钥证书中至少包括哪三个数据项_____, ____和____

14. (k,n)门限方案是指_______________________________, 其完善性是指________________如果n个人中最多有t个人不在场,则为了使得秘密能够安全可靠的恢复应满足________条件

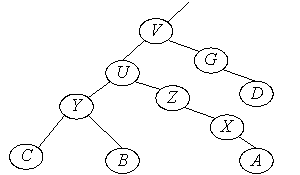

15. 在(3,5)门限秘密分享中,已知多项式为f(x)=(4x2+2x+3) mod 5,则所有的子密钥为___________

16. X.509协议主要定义了__________________

17. 已知X1,X2为两个CA,且彼此基于X.509标准相互颁发了证书,A是X1下的用户,B是X2下的用户,则A为验证B的公钥而需要验证的证书链可表示为

18. 一个网络系统中,X.509的CA层次结构如图所示,其中的内部 节点表示CA,叶子节点表示用户。用户A可从目录中得到相应的证书以建立到B的证书链,试具体给出该证书链。___________________________________

19. 一个网络系统采用X.509协议来管理证书,已知用户A要对用 户B的公钥认证则需通过证书链X《Y》Y《Z》Z《U》U《V》V《B》来实现,而用户C要对用户D的公钥认证则需要通过Y《Z》Z《U》U《W》W《D》来实现,那么用户D要对用户B的公钥认证,则相应的证书链为 。

二、选择

1. 下面哪种密钥一定要用物理方式传递才行_____

A. 初始密钥 B. 会话密钥 C. 密钥加密密钥 D. 主密钥

2. 下面哪种密钥的生命周期最短_____

A. 初始密钥 B. 会话密钥 C. 密钥加密密钥 D. 主密钥

3. 下面PKI信任模型中,哪些存在根CA_____

A. 严格树状模型 B. 分布式信任模型 C. Web模型 D. 证书链结构

4. A和B之间要建立一个会话密钥Ks,则关于Ks说法正确的是_____________

A. 可用于之后的任意多次会话的加密

B. A用其与B共享的主密钥加密一个随机数作为会话密钥传递给B

C. 可用来做主密钥

D. 需要用物理的方法传送

5. 对于一个由5个用户组成的系统来说,下面哪一种会话密钥分配方式最有效__________

A. 两个用户直接物理方式传递会话密钥

B. 由第三方为两个用户以物理方式传递会话密钥

C. 两个用户用共享主密钥为安全信道来传递会话密钥

D.两个用户借助第三方颁发的主密钥来传递会话密钥

6. 下面那些方法可用于安全的分发用户的公开钥_________________

A. 公开发布 B. 公用目录表 C. 公钥管理机构 D. 公钥证书 E. 一次性公钥分配

7.下列哪一组参数将使得线性同余算法达到整周期( )

A. m=16,a=5,c=0,B. m=16,a=9,c=3, C. m=35,a=26,c=1

8. AES是指下列哪一种算法

A. Rijndael B. Twofish C. Safer+ D. Lucifer

9. 下面哪些功能是随机数在密码学中的作用___________

A. 相互认证、 B. 产生会话密钥、 C. 产生公私钥对、 D. 用来做公钥加密中的填充

三、判断

1. 一次会话一密的保密机制可以实现无条件安全 ( )

2. 采用分层的KDC来管理密钥,可以减少主密钥的分布特性,但会降低信任度 ( )

3. 分层结构相比于未分层结构可以减小主密钥的分布特性,但主密钥的总量并没减少 ( )

4. 密钥加密密钥没有主密钥安全性高,因此可直接用于加密 ( )

5. 对于UDP协议等无连接的协议,可以选择每次连接都采用新的密钥的方法来加强安全性( )

6. 将线性同余算法的模值m取为2的幂次的优点是可以极大简化模运算,也能达到整周期( )

7. 线性同余算法产生的伪随机数序列可以用于密码学中的需要的随机数 ( )

8. 真随机虽然随机性不可预测但随机性难于控制,可能会产生性质较差的随机数,伪随机虽然随机性受到很大影响,但随机性容易控制,往往是产生随机数的主要方法 ( )

9. CA以外,政府部门能够以不被察觉的方式修改证书的内容 ( )

10. 数字证书可以直接通过互联网传递 ( )

四、简答与计算

1. 密钥管理的一般架构模式是什么

2. 简述四种密钥分配的基本方式

3. 一个安全的系统在初始化时,系统为每个用户颁发的密钥可以直接用来通信加密吗,为什么?

4. 线性同余算法产生随机数序列的平方产生器形式为?

5. 线性同余算法的变型算法,离散指数产生器的形式为?

6. 试述BBS产生器

7. 什么是前向保密性和后向保密性?

8. “一次一密”和“一次会话一密”的区别是什么?哪一种情况更加常见。

9. 在(3,5)门限秘密分享中,已知多项式为f(x)=(4x2+2x+3) mod 5,试给出由f(1), f(3), f(4),恢复秘密s=3的过程?

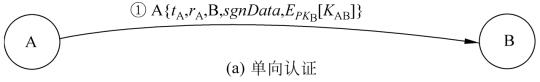

10. X.509有3种认证过程以适应不同的应用环境,图中单向认证中rA的用途是什么?

六、综合题

1. 对于公开钥的分配,试回答下列问题

(1) 对于公钥密码体制中公开钥的分配,公开发布的方式有什么缺点?

(2) 公用目录表与公钥管理机构的区别是什么?

(3) 公钥管理机构的方式和公钥证书的方式的区别是什么?

(4) 基于身份的体制相比于基于证书的体制的优缺点是什么

(5) 一次性公钥分配方式与公开发布方式相比,哪个安全性相对更好些?

2. 已知一Shamir (k,n)门限秘密分享方案,回答如下提问:

(1)如果n个人中最多可能有t个人不在场,为使秘密能够顺利得到恢复,k应满足什么条件?

(2)假设k=4,n=5,多项式为f(x)=(x3+8x+3) mod 11,秘密s=3

1) 计算所有的n个子秘密f(i), i=1,…,5

2) 试给出由f(1), f(2), f(3), f(5)恢复秘密s的过程。

(3) 试说明该门限方案是完善的。

第八章 密码协议 —— 现代密码学(杨波)复习题

第八章 密码协议 —— 现代密码学(杨波)复习题