20189307《网络攻防》第二周作业

1、黑客信息

(1)国内知名黑客:

吴翰青:阿里云首席安全科学家、云盾负责人,也是网络安全领域为人熟知的“刺”、“道哥”和“小黑”。他要想黑谁家的网站,别说企业、医院,银行都要彻夜难眠。但小黑是白帽子,黑客最怕的计算机安全大神。

(2)国外知名黑客:

乔治·霍兹(George Hotz,1989年10月2日-),美国学生,2007年8月解锁苹果(Apple)iPhone手机,使得iPhone手机不仅仅局限于AT&T网络,也支持其他GSM网络。乔治·霍兹出生于美国新泽西州Glen Rock市,2007年毕业于Bergen County Academies,并进入罗彻斯特理工学院生物工程专业,学习生物信息。2011年6月27日,黑客乔治·霍兹被曝加盟Facebook。

2、安全工具介绍

(1)Wireshark

Wireshark(在2006年夏季之前称为Ethereal,直到商标争议)是一款梦幻般的开源多平台网络协议分析器。它允许您检查实时网络或磁盘上捕获文件的数据。您可以交互式浏览捕获数据,深入了解所需的数据包详细程度。Wireshark具有多种强大的功能,包括丰富的显示过滤器语言和查看重建的TCP会话流的功能。它还支持数百种协议和媒体类型。一个tcpdump包括名为tshark的控制台版本。值得警惕的是,Wireshark已经遭受了数十个可远程利用的安全漏洞,因此需要时刻保持最新状态,并警惕它在不可信或有敌意的网络(如安全会议)上运行。

(2)Metasploit

当Metasploit于2004年发布时,风靡全球。它是开发,测试和使用漏洞检测代码的高级开源平台。可以集成有效载荷,编码器,无操作生成器和漏洞利用的可扩展模型使得可以将Metasploit框架用作尖端开发研究的出路。它带有数百个漏洞,你可以在他们的模块列表中看到。这使得编写自己的漏洞变得更容易,而且它肯定会打败互联网最黑暗的角落,寻找可疑质量的非法shellcode。一个免费的额外功能是Metasploitable,这是一个故意不安全的Linux虚拟机,您可以使用它来测试Metasploit和其他开发工具,而无需打开活动服务器。

Metasploit完全免费,但该项目于2009年被Rapid7收购,并很快萌发了商业变体。该框架本身仍然是免费且开源的,但他们现在还提供免费但有限的社区版,更高级的Express版(每用户每年5,000美元)以及全功能Pro版。其他付费开发工具要考虑的是核心影响(更昂贵)和帆布(更少)。

Metasploit框架现在包括一个官方的基于Java的GUI以及Raphael Mudge出色的Armitage。Community,Express和Pro版本具有基于Web的GUI。

(3)Nessus

Nessus是最流行和最强大的漏洞扫描程序之一,特别是对于UNIX系统。它最初是免费的,开源的,但他们在2005年关闭了源代码,并在2008 年免除了“注册饲料”的免费版本。现在每年花费2,190美元,仍然击败许多竞争对手。免费的“Nessus Home”版本也是可用的,虽然它是有限的,并且仅被授权用于家庭网络使用。

Nessus不断更新,超过70,000个插件。主要功能包括远程和本地(经过身份验证的)安全检查,具有基于Web界面的客户端/服务器架构以及用于编写自己的插件或理解现有插件的嵌入式脚本语言

(4)Aircrack

Aircrack是一套适用于802.11a / b / g WEP和WPA破解的工具。它实现了最有名的破解算法,一旦收集到足够的加密数据包就可以恢复无线密钥。。该套件包含十几个分立工具,包括airodump(802.11数据包捕获程序),aireplay(802.11数据包注入程序),aircrack(静态WEP和WPA-PSK破解)以及airdecap(解密WEP / WPA捕获文件)。

(5)Snort

该网络入侵检测和防御系统擅长IP网络上的流量分析和数据包记录。通过协议分析,内容搜索和各种预处理器,Snort可以检测到数千个蠕虫,漏洞利用企图,端口扫描和其他可疑行为。Snort使用灵活的基于规则的语言来描述应该收集或传递的流量,以及模块化检测引擎。还可以查看免费的基本分析和安全引擎(BASE),这是一个用于分析Snort警报的Web界面。

虽然Snort本身是免费且开源的,但母公司SourceFire提供VRT认证规则,每年每个传感器价格为499美元,而补充性产品系列包含更多企业级功能的软件和设备。Sourcefire还提供免费的30天延迟Feed。

3、工具使用

(1)wireshark

开始界面

wireshark是捕获机器上的某一块网卡的网络包,当你的机器上有多块网卡的时候,你需要选择一个网卡

选择eth0网卡开始抓包

WireShark 主要分为这几个界面

- Display Filter(显示过滤器), 用于过滤

- Packet List Pane(封包列表), 显示捕获到的封包, 有源地址和目标地址,端口号。 颜色不同,代表

- Packet Details Pane(封包详细信息), 显示封包中的字段

- Dissector Pane(16进制数据)

- Miscellanous(地址栏,杂项)

使用过滤是非常重要的, 初学者使用wireshark时,将会得到大量的冗余信息,在几千甚至几万条记录中,以至于很难找到自己需要的部分。搞得晕头转向。

过滤器会帮助我们在大量的数据中迅速找到我们需要的信息。

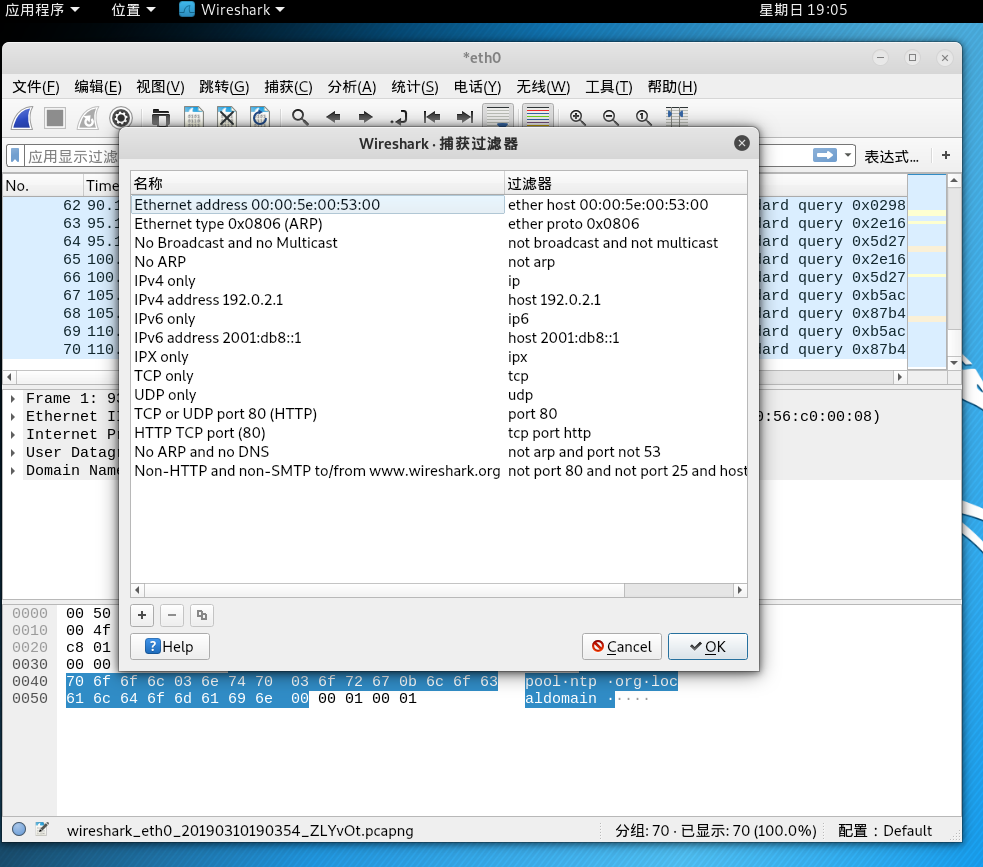

过滤器有两种,

一种是显示过滤器,就是主界面上那个,用来在捕获的记录中找到所需要的记录

一种是捕获过滤器,用来过滤捕获的封包,以免捕获太多的记录。 在Capture -> Capture Filters 中设置

(2)nmap

Nmap是一款网络扫描和主机检测的非常有用的工具。Nmap是不局限于仅仅收集信息和枚举,同时可以用来作为一个漏洞探测器或安全扫描器。它可以适用于winodws,linux,mac等操作系统。Nmap是一款非常强大的实用工具,也是一个非常普遍的工具。Nmap在实际中应用场合如下:

通过对设备或者防火墙的探测来审计它的安全性

探测目标主机所开放的端口

通过识别新的服务器审计网络的安全性

探测网络上的主机

Nmap用于主机发现的一些用法:

-sL: List Scan 列表扫描,仅将指定的目标的IP列举出来,不进行主机发现。

-sn: Ping Scan 只进行主机发现,不进行端口扫描。

-Pn: 将所有指定的主机视作开启的,跳过主机发现的过程。

-PS/PA/PU/PY[portlist]: 使用TCPSYN/ACK或SCTP INIT/ECHO方式进行发现。

-PE/PP/PM: 使用ICMP echo, timestamp, and netmask 请求包发现主机。-PO[protocollist]: 使用IP协议包探测对方主机是否开启。

-n/-R: -n表示不进行DNS解析;-R表示总是进行DNS解析。

--dns-servers

--system-dns: 指定使用系统的DNS服务器

--traceroute: 追踪每个路由节点

Nmap用于端口扫描的一些用法:

-sS/sT/sA/sW/sM:指定使用 TCP SYN/Connect()/ACK/Window/Maimon scans的方式来对目标主机进行扫描。

-sU: 指定使用UDP扫描方式确定目标主机的UDP端口状况。

-sN/sF/sX: 指定使用TCP Null, FIN, and Xmas scans秘密扫描方式来协助探测对方的TCP端口状态。

--scanflags

-sI

-sY/sZ: 使用SCTP INIT/COOKIE-ECHO来扫描SCTP协议端口的开放的情况。

-sO: 使用IP protocol 扫描确定目标机支持的协议类型。

-b

用nmap扫描网址

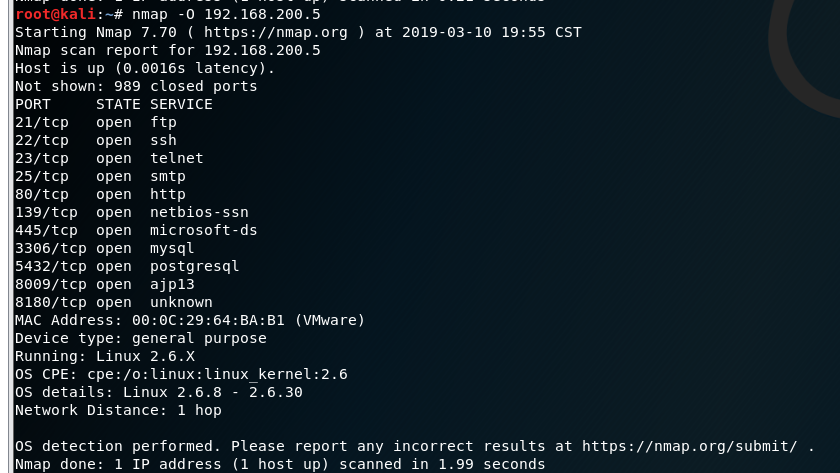

扫苗靶机

扫苗tcp和udp端口

操作系统版本:-O

4、教材作业

(1)《碟中谍1》中的物理攻击

技巧型物理攻击主要的应用场景是情报部门特工和间谍秘密完成特定的反恐或渗透任务。最经典的片段是《碟中谍1》之潜入中央情报局偷取NOC名单的场景:中央情报局的绝密文件NOC名单保存在一个具有严密安全保护的密室中,只有被授权的人通过3层身份验证才能接触到,而密室周边有高科技的声音和压力感应器一旦有任何人入侵导致的异常都会触发警报。主人公通过假扮成消防员混进大楼,通过房间上层的通道入侵,在同伴的帮助下支开管理员,成功地绕开了身份验证。主人公就在被悬空吊在空中,接着破解计算机的口令后成功获取了NOC名单。

(2)通过社会工程学手段获取异性同学的信息:

首先找到一个人员聚集的社交场所,例如食堂。那么可以佯装成一位食堂风味调查人员,制作一份调查问卷。表头需要填写本人所在年级,并通过询问和自己的年龄差来获取其出生年份。如果帮助完成问卷可在生日当天获取免费的一顿午餐。如此可进一步通过星座网站来获取其生肖,星座以及生辰八字。

5、视频学习

(1)信息收集

这是选择目标的过程,也是对目标信息进行收集整理的过程。信息收集过程包括不限于目标在线主机、域名信息、邮箱地址、常用密码、同网段信息、子域名信息、指纹信息、端口信息、文件信息等。而这一过程大多借助搜索引擎、社会工程学和基本的扫描工具实现。只有建立在足够信息分析的基础上,渗透工作才能游刃有余。收集的信息越多,发现漏洞的几率越大。当然,对不同应用的信息收集的侧重点也不同。

对于Web网站,你需要得到目标主机的服务器操作系统,Web服务器类型,Web后端语言,数据库系统等信息。对软件应用,更多的可能是关心应用程序本身是否存在某些漏洞如缓冲区溢出。

(2)漏洞分析

在收集了足够的信息之后,我们要判断目标可能会存在哪些漏洞,这里需要搜索引擎搜索或借助通用的漏洞扫描器(如WEB漏洞扫描器WVS)来完成。通常使用搜索引擎可以得到比较直接的信息,比如我们在第一步中就知道对方站点使用WodePress搭建而成,则可通过Google搜索可能存在的插件漏洞,并针对性的进行利用测试。有很多专业记录漏洞信息的站点如Exploit-DB,里面有很多值得我们留意的最新漏洞信息。我们也可利用其进行针对性的漏洞扫描。此时专门的漏洞扫描工具比通用工具来的更实际和高效。

(3)漏洞利用

得到漏洞信息后,基本都可以找到对应的攻击方法。Kali Linux中也提供了很多现成的工具,来帮助我们顺利的攻击目标。这一步包含两个方面:一是对心有漏洞进行利用,得到一定权限,二是提升自己的权限,简称提权。要注意,这个过程中要明确自己的目的,渗透测试和以破坏为目的的黑客行为是有区别的,渗透测试的目的是证明漏洞的存在,而不是搞破坏。对于攻击行为,还包括一个重要的内容,就是如何隐藏攻击行为或清除攻击日志。让对方很难通过反追踪技术查找到攻击者。

(4)权限维持

权限维持,是指我们成功攻破一个系统后,继续保持对系统权限的控制,俗称留后门,通常会通过创建高权限的隐藏账户或者安装后门程序实现。

(5)文档编辑

渗透测试最终简要将得到的信息、漏洞等归档化,这样会形成知识的积累。当然如果你即将成为专业的渗透测试工程师或者项目为渗透测试,那么标准文档更是必不可少的。

(6)其他相关项

在Kali Linux分类目录中,以上没有提及无线攻击、密码攻击、嗅探攻击、逆向工程、数字取证几个目录,多也为渗透测试流程填砖。

一如从无线网络渗透测试公司内网,则需要无线攻击审计部分。

5、kali安装后出现的问题

无法复制物理机的文件到虚拟机上

解决办法:

(1)首先更新源

vi /etc/apt/sources.list

可以删除该文件中的所有内容,也可以直接在文前添加新的APT源。

中科大kali源

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb http://mirrors.ustc.edu.cn/kali-security kali-current/updates main contrib non-free

deb-src http://mirrors.ustc.edu.cn/kali-security kali-current/updates main contrib non-free

对软件进行一次整体更新:

apt-get update & apt-get upgrade

apt-get dist-upgrade

apt-get clean

(2)安装open-vm-tools-desktop

VMware自带的vmware-tools在新版本的Kali中已经没效果,官方建议是安装open-vm-tools-desktop来代替其跟物理机交互。

如果之前不小心安装了vmware-tools,可以输入

vmware-uninstall-tools.pl

回车即可删除vmware-tools。

在有官方的更新源下,使用下面命令安装open-vm-tools-desktop

(如果报破坏了软件包间的依赖关系的错误,是源没设置好,如果访问官方源被禁止连接,再重试几次即可)

apt-get install open-vm-tools-desktop fuse

reboot

6、网络攻防环境搭建

见博文:

网络攻防环境搭建