挖洞经验之从一张名片信息泄露到某系统管理用户登录的奇妙之旅

渗透测试除了知识之外,有时候往往需要骚气的思路————沃兹吉梭德。

某次的渗透测试项目中,客户给了一个测试账户和地址以后就离开了,然后开撸,浏览器启动,输入地址:

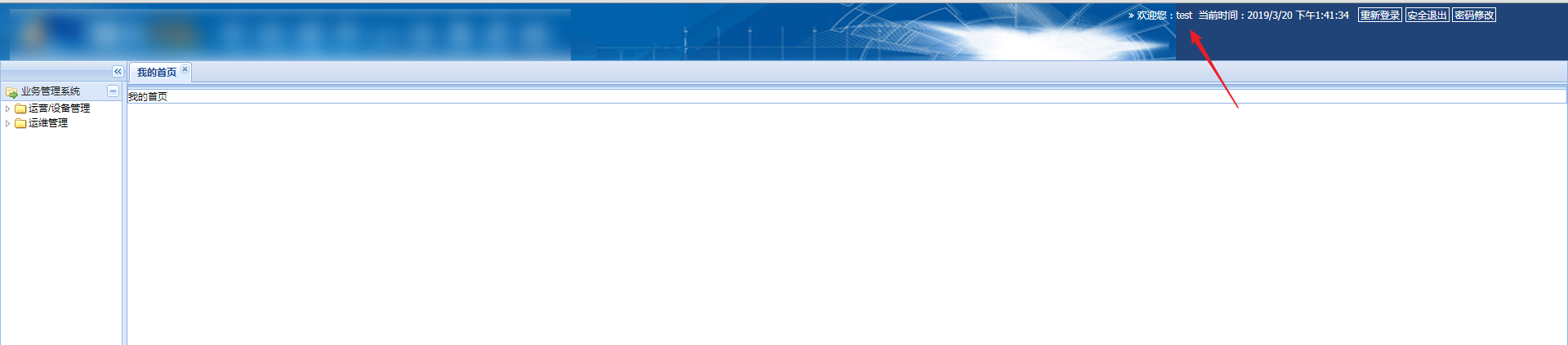

对这个前台测试的差不多并记录好漏洞之后(测试过程和发现的漏洞不在赘述,不是本文的重点),我决定用那个测试账户看一下后台:

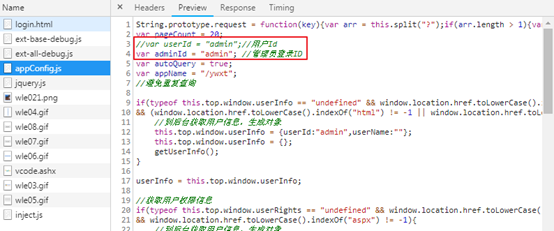

权限少得可怜,一些简单的查询和导出,并没有发现什么问题,我决定搞个高权限的账户,重新审视一波,在某js中发现了一个信息:

管理员账户admin?验证码可以bypass,爆破之:

无果,一种情况是admin用户的密码太强,6000的字典也无可奈何,毕竟爆破靠一定,运气还有一种情况,那就是admin用户是个不存在的用户(虽然我不相信,但是后面发现时真的...orz),继续测试,响应result为1是用户名或密码错误,那值为其他了?继续测试发现源码中的如下代码:

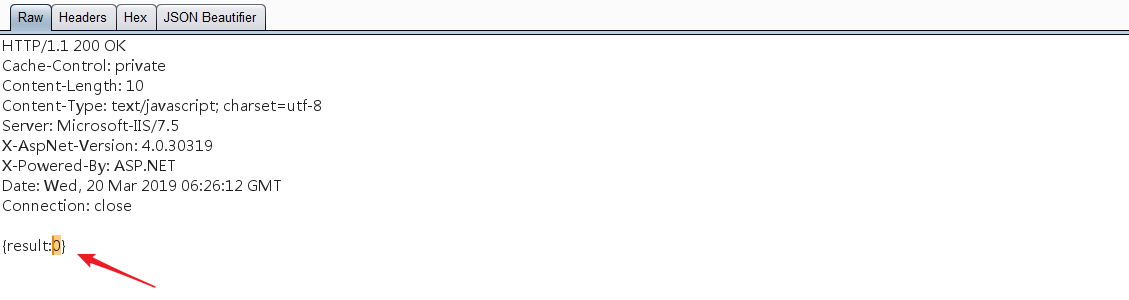

相信大家的有思路了,result为0时系统会跳转到Default.aspx,应该是登录成功后的首页,所以输入admin用户登录时通过burp修改响应包后继续测试:

本来以为一切顺利,但是继续发包的时候却发现会跳转到登录页面,推测应该是我们提交的参数有问题:

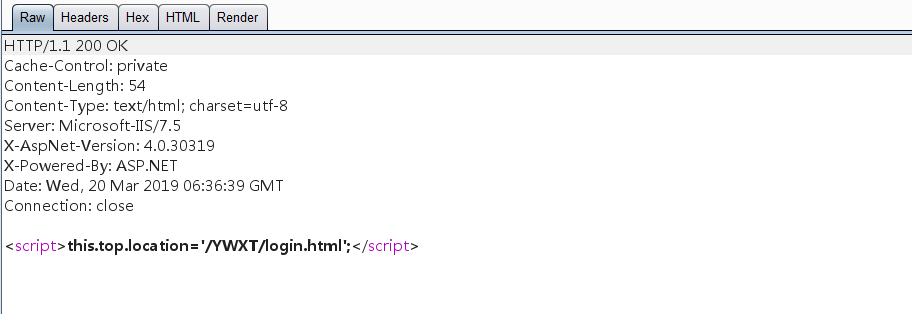

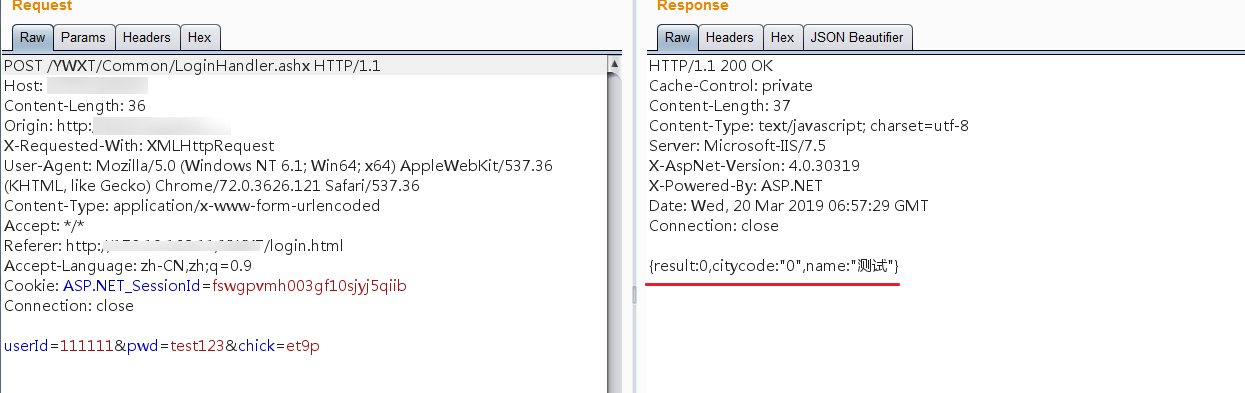

使用正确的测试账户和密码登录,观察响应:

原来是少了两个参数,那么如何找到admin用户的citycode和name参数?使用测试账户登录,一个请求响应引起了我的注意,一个获取用户信息的ajax请求:

里面包含了登录用户的各项信息,未知加密的密码字段,还有我们需要的citycode和name,经过测试这个请求需要登陆以后才能看见,而且无法获得其他用户的信息,猜测name应该是对应的中文,无奈fuzz大法,尝试“管理员”、“系统管理员”、“超级管理员”等,均失败而告终。

不要慌,问题不大,正当我在思考怎么进行下一步的时候,工位旁边发现了一堆小卡片,顶上一张名片成功的吸引了我:

上面有一个姓名的全拼,会不会这会是一个用户名,不知道是什么原因留在了这儿(因为名片上有公司信息,被我厚码了),中文名就比较有思路了,去了前台的荣誉展示墙,发现了一个匹配用户:卢**,使用lujianyi和任意密码登录,修改响应包后一路forward:

成功进入后台后发现时一个管理员账户,也印证了最开始的想法,后台并没有admin这个用户,高权限的用户可以做的事情就多了就不要再细说。

后续:

本来想提交一个任意用户登录的漏洞,但是发现并不成立,因为后台的大多数用户其实用户名和中文不是一一对应的,很多的登录id都是数字或者是字母和数字的组合,name字段也是各种各样,比如类似于张三1李四2这种,所以能登录上这个管理用户有很大的运气成分,当然我们也有很多其他的收获。

over~