BUUCTF 5.pwn1_sctf_2016

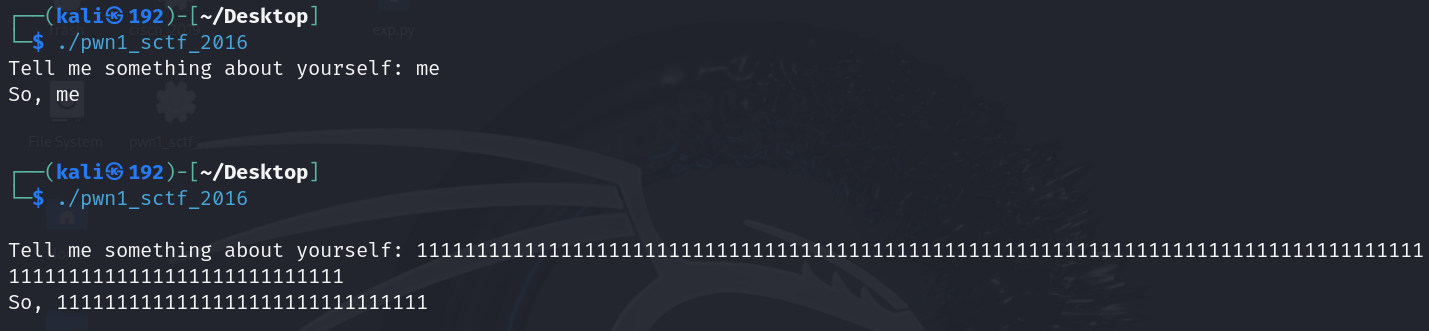

拿到题目首先先运行。

我们发现他是将我们输入的重新输出出来,但是第二次运行时,我输入超长字符串后,仅仅只是输出了一部分,所以我们可以猜测程序中应该有检测长度的部分,我们再检查一下保护机制。

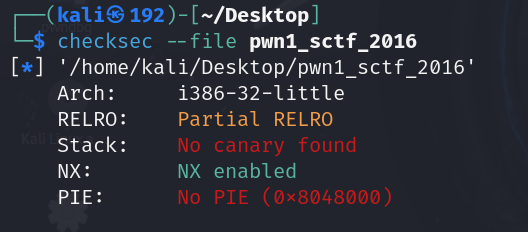

我们发现仅仅只是开了一个nx保护,那么我们直接看IDA

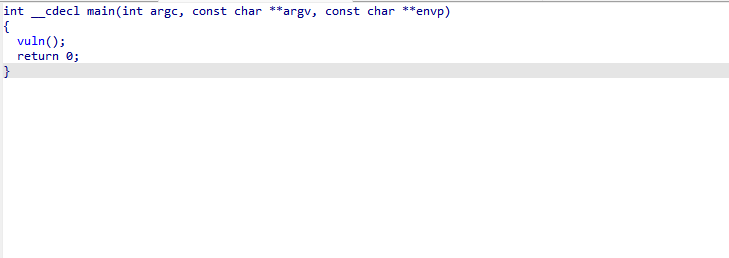

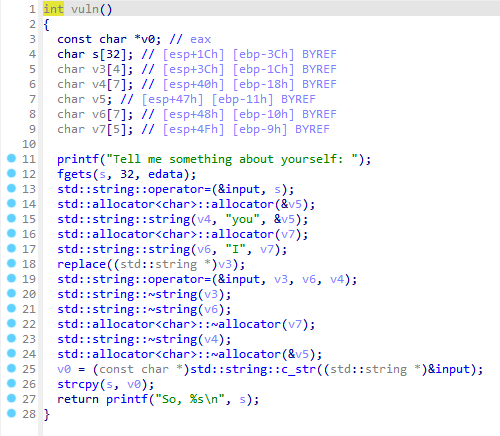

我们发现主函数中仅仅只是调用了vuln函数,而vuln函数中的前半段我们可以看到有gets函数

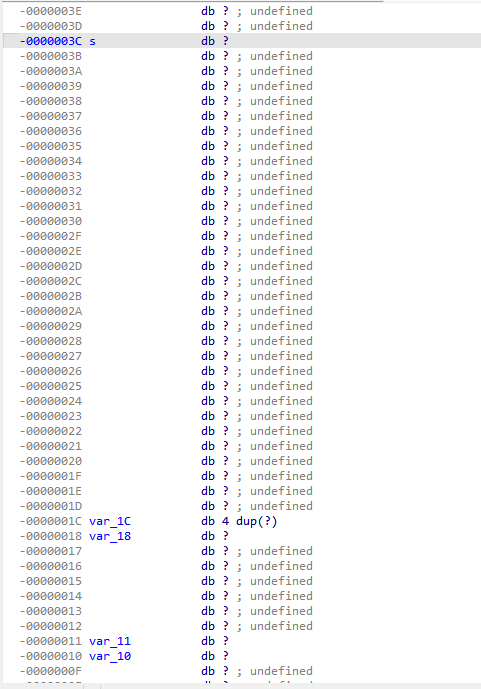

我们发现s的大小为32,而我们至少需要0x3c 的大小才可以

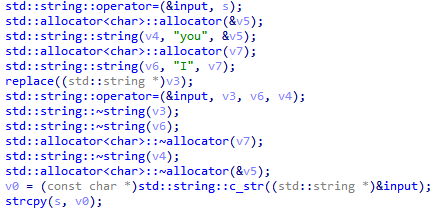

在查找了资料后,我们发现这段代码是将you和i进行互换,那么我们便可以用这种转换,来填满缓冲区

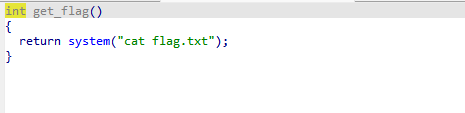

我们又在寻找中找到了我们想要的flag的函数,至此,我们所需要的全部信息就都全了。

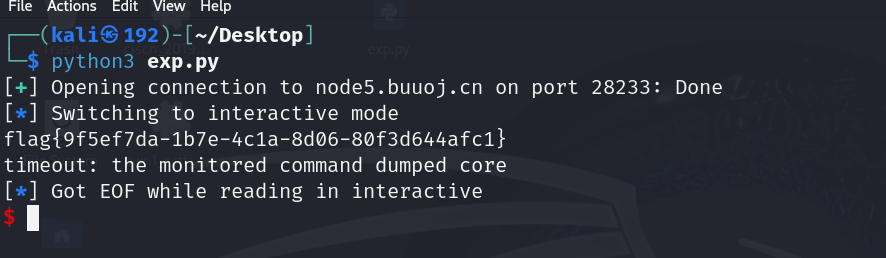

exp:

flag:

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 使用C#创建一个MCP客户端

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· ollama系列1:轻松3步本地部署deepseek,普通电脑可用

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 按钮权限的设计及实现