20222308 2024-2025-5 《网络与系统攻防技术》实验五实验报告

1.实验内容

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

(5) ①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

本周学习内容,围绕web安全而展开,主要学习了解了sql注入。web前端会直接把攻击者提前编译好的带有恶意操作的sql语句带入到数据库中进行查询的时候把写好的sql语句给执行了,然后就轻松的混进到数据库中胡作非为了。这部分知识和上一个学期所讲的数据库课程有了一部分联动,对于数据库安全又有了更新的体会和认识。

mysql中注释符:# 、/**/ 、 --

课上老师也把一些前后端的技术给我们再次介绍了一下。

2.实验过程

2.1 从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询

2.1.1 whois 查询

> whois 是一个命令行工具,用于查询互联网上的域名、IP 地址、自治系统号(ASNs)等资源的注册信息。这些信息通常包括域名的所有者、管理联系信息、技术联系信息、注册日期、到期日期等。

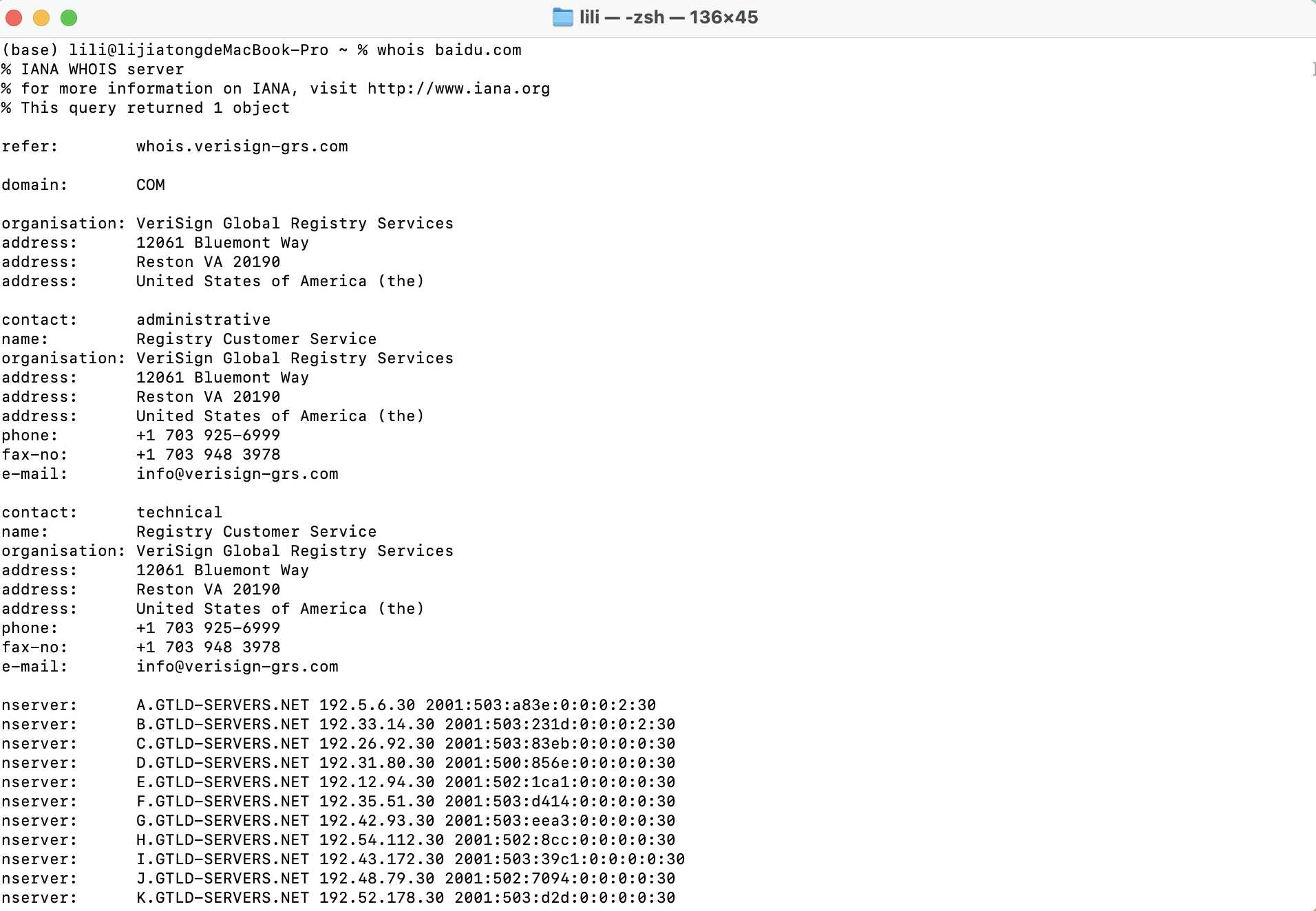

** 利用whois 查询到了百度,查询到了一些信息:** 地址:VeriSign 的总部位于美国弗吉尼亚州 Reston,具体地址为 12061 Bluemont Way, Reston VA 20190, United States of America。 管理联系(Administrative contact)和 技术联系(Technical contact)均为 VeriSign Global Registry Services 公司的客户服务部门。相关联系信息如下: 电话:+1 703 925-6999 传真:+1 703 948 3978 电子邮件:info@verisign-grs.com 这段信息没有直接显示 baidu.com 的注册者信息,而是显示了该域名的顶级注册管理机构(VeriSign)的信息

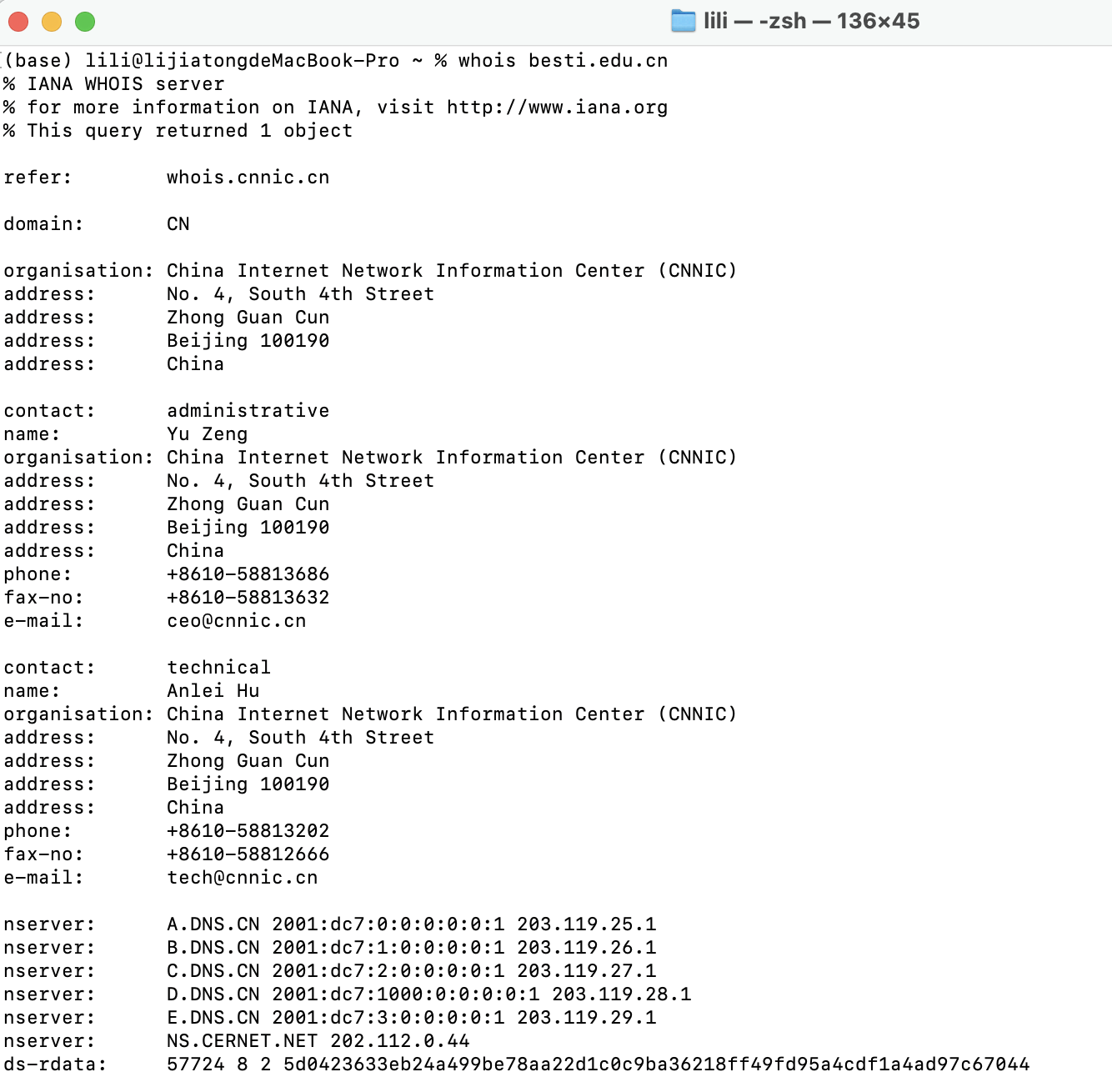

接着尝试查询了一下我们学校的DNS域名

域名:besti.edu.cn 属于 .CN 顶级域名。

管理机构:该域名的管理机构是 China Internet Network Information Center (CNNIC)

DNS 服务器:

A.DNS.CN - IPv6 地址:2001:dc7:0:0:0:0:0:1, IPv4 地址:203.119.25.1

B.DNS.CN - IPv6 地址:2001:dc7:1:0:0:0:0:1, IPv4 地址:203.119.26.1

C.DNS.CN - IPv6 地址:2001:dc7:2:0:0:0:0:1, IPv4 地址:203.119.27.1

D.DNS.CN - IPv6 地址:2001:dc7:1000:0:0:0:0:1, IPv4 地址:203.119.28.1

E.DNS.CN - IPv6 地址:2001:dc7:3:0:0:0:0:1, IPv4 地址:203.119.29.1

NS.CERNET.NET - IPv4 地址:202.112.0.44

这些是负责解析该域名的 DNS 服务器地址

dnsmap 是一个 DNS 网络映射工具,它通过查询 DNS 来寻找与目标域名相关的子域名。该工具会使用内置的字典(wordlist)来查询常见的子域名,并检查它们是否存在。

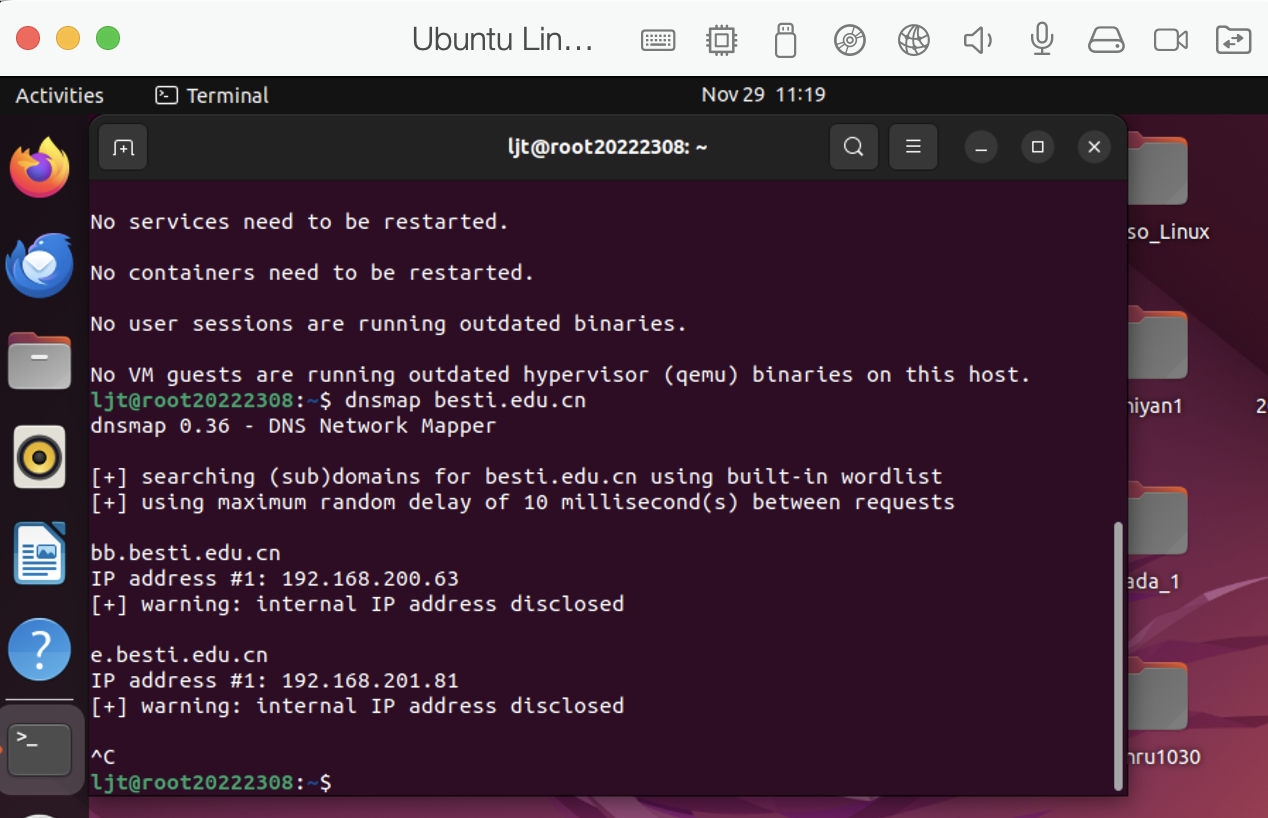

2.1.2 dnsmap 查询

dnsmap 是一个 DNS 网络映射工具,它通过查询 DNS 来寻找与目标域名相关的子域名。该工具会使用内置的字典(wordlist)来查询常见的子域名,并检查它们是否存在。

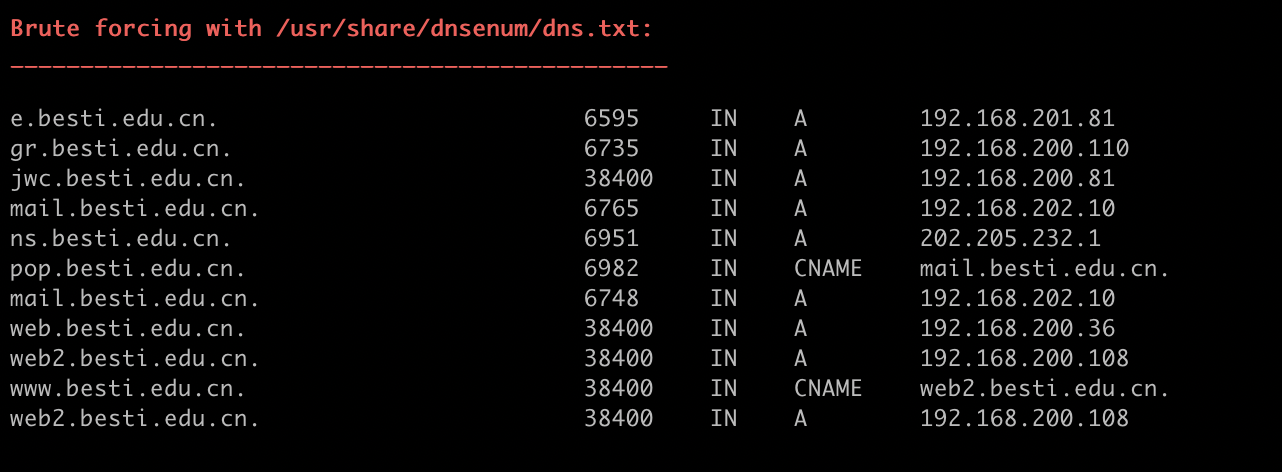

在扫描过程中,dnsmap 工具成功找到了多个子域名以及对应的ip地址:

bb.besti.edu.cn

IP address #1: 192.168.200.63

[+] warning: internal IP address disclosed

e.besti.edu.cn

IP address #1: 192.168.201.81

[+] warning: internal IP address disclosed

gr.besti.edu.cn

IP address #1: 192.168.200.110

[+] warning: internal IP address disclosed

^^imap.besti.edu.cn

IP address #1: 192.168.202.10

[+] warning: internal IP address disclosed

^^mail.besti.edu.cn

IP address #1: 192.168.202.10

[+] warning: internal IP address disclosed

^^^^ns.besti.edu.cn

IP address #1: 202.205.232.1

oa.besti.edu.cn

IP address #1: 192.168.201.64

[+] warning: internal IP address disclosed

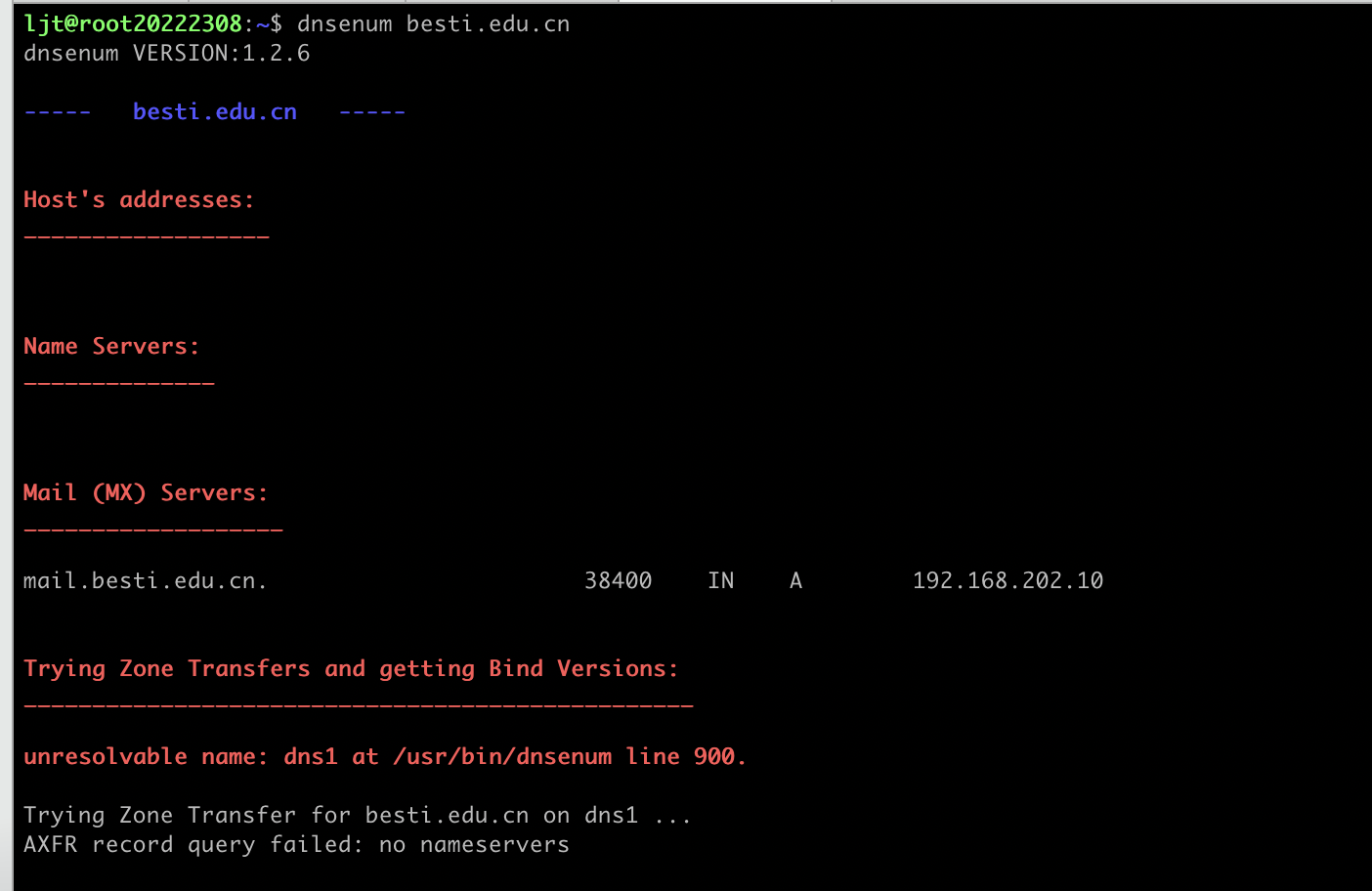

2.1.3 dnsenum 查询

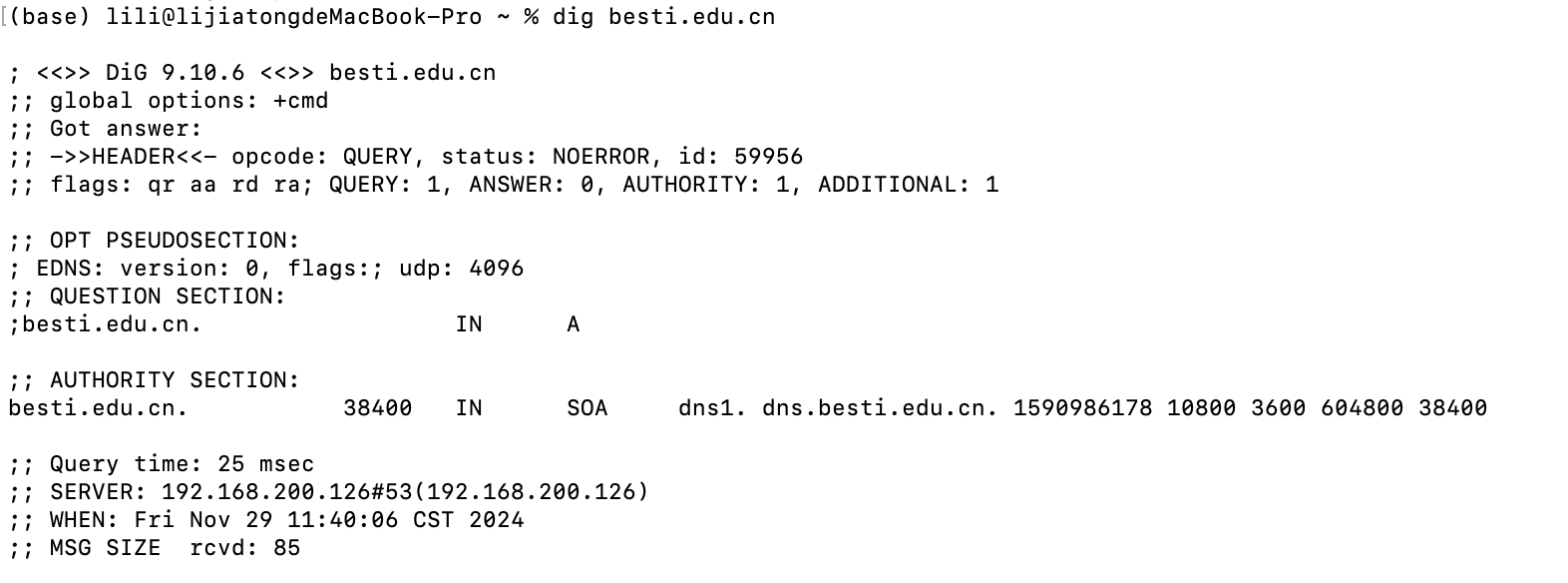

2.1.4 dig

查询不到server的ip

用我的本机mac查询得到了,应该是我的虚拟机网络设置的问题。192.168.200.126

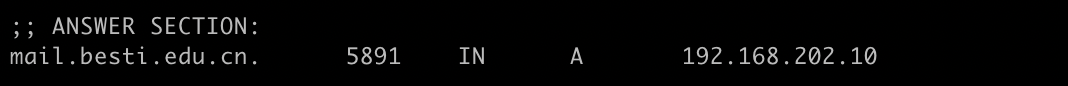

mail.besti.edu.cn 的ip地址为192.168.202.10

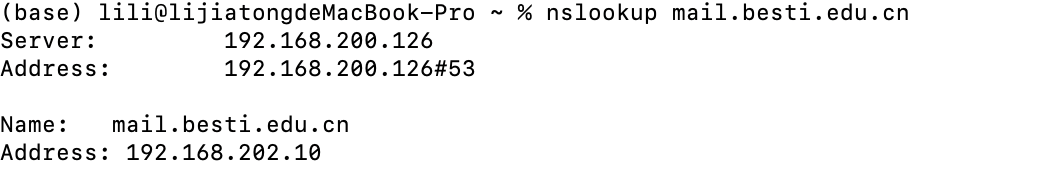

nslookup+mail子域名,信息与之前吻合。

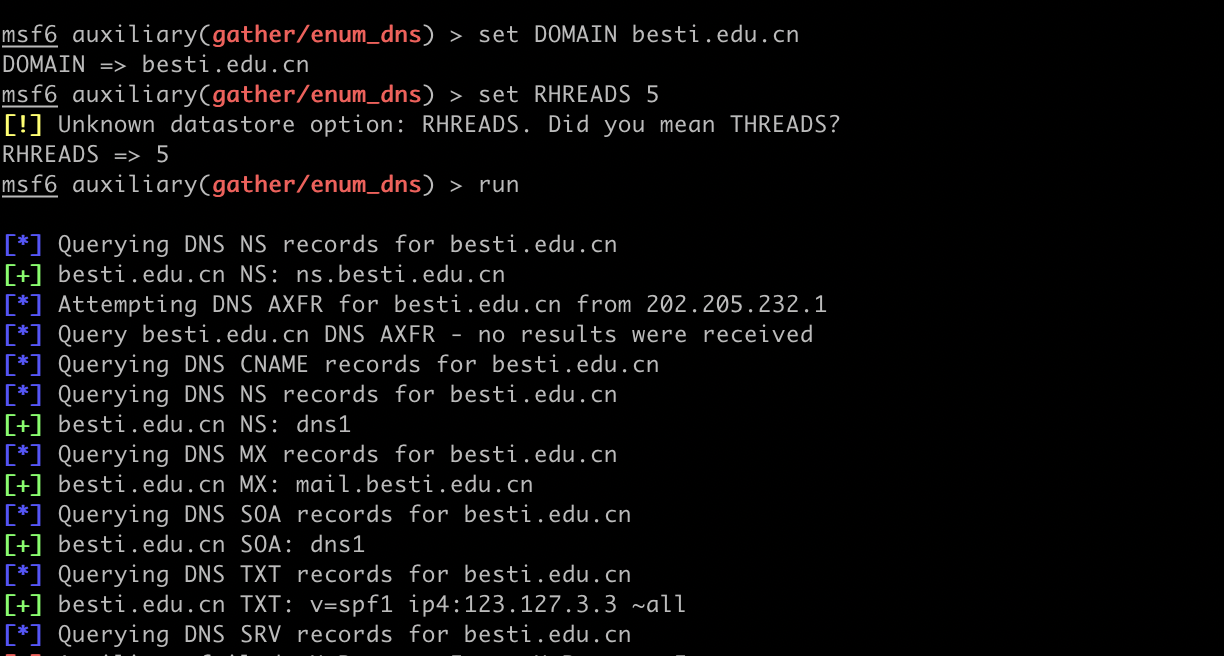

2.1.4 msf

Attempting DNS AXFR for besti.edu.cn from 202.205.232.1

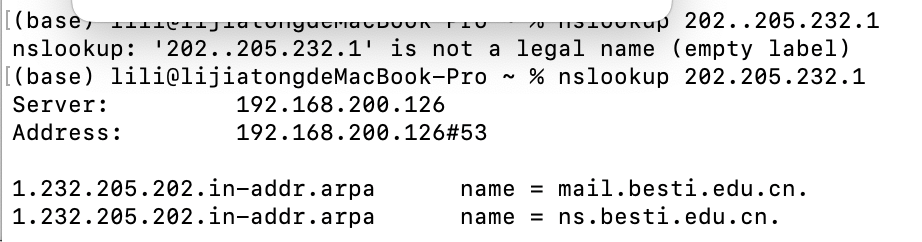

nslookup 一下 对应成功,学校域名的ip地址也找到了。

2.1.5 使用ip查询网站找地址

输入besti.edu.cn的内网ip

2.2 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

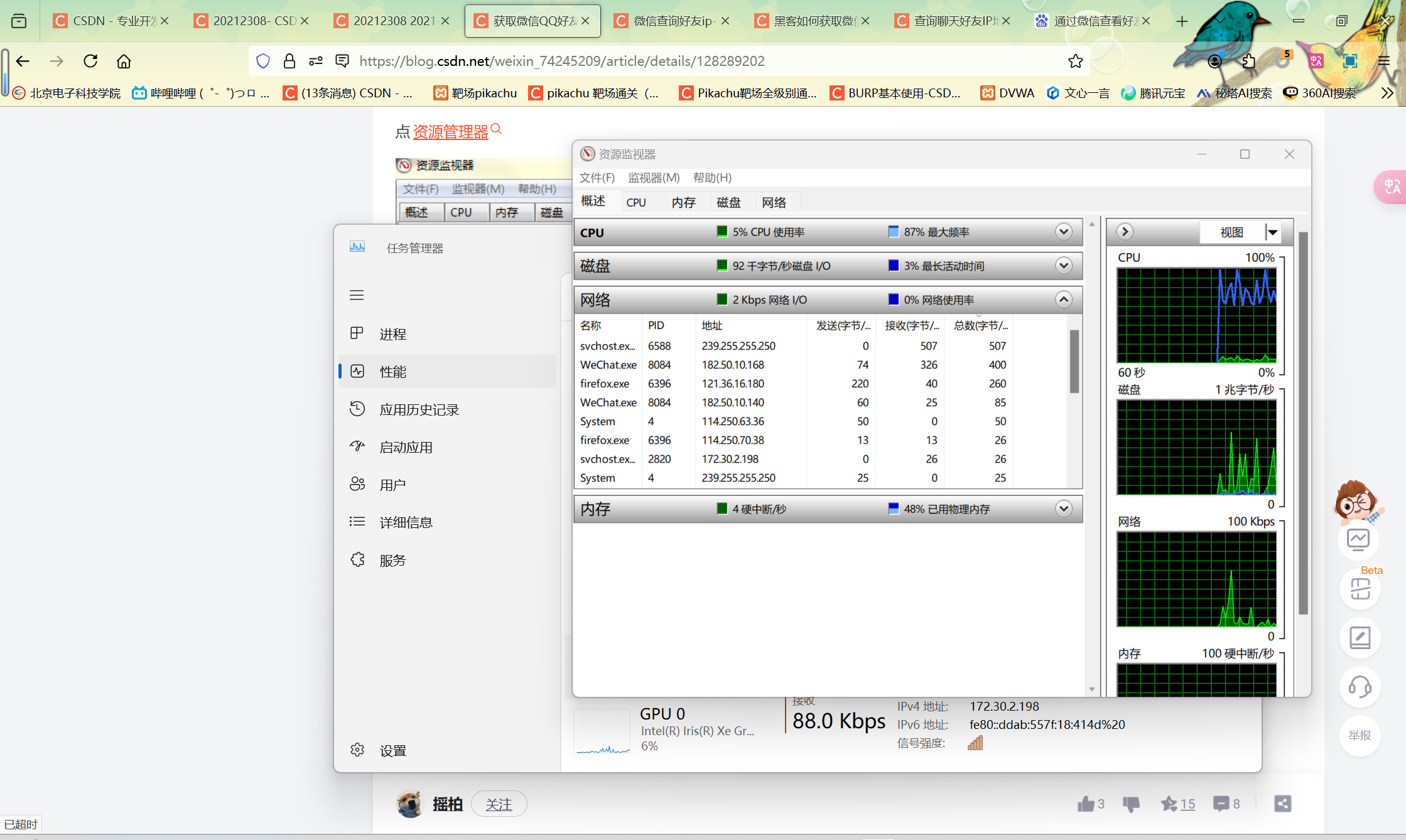

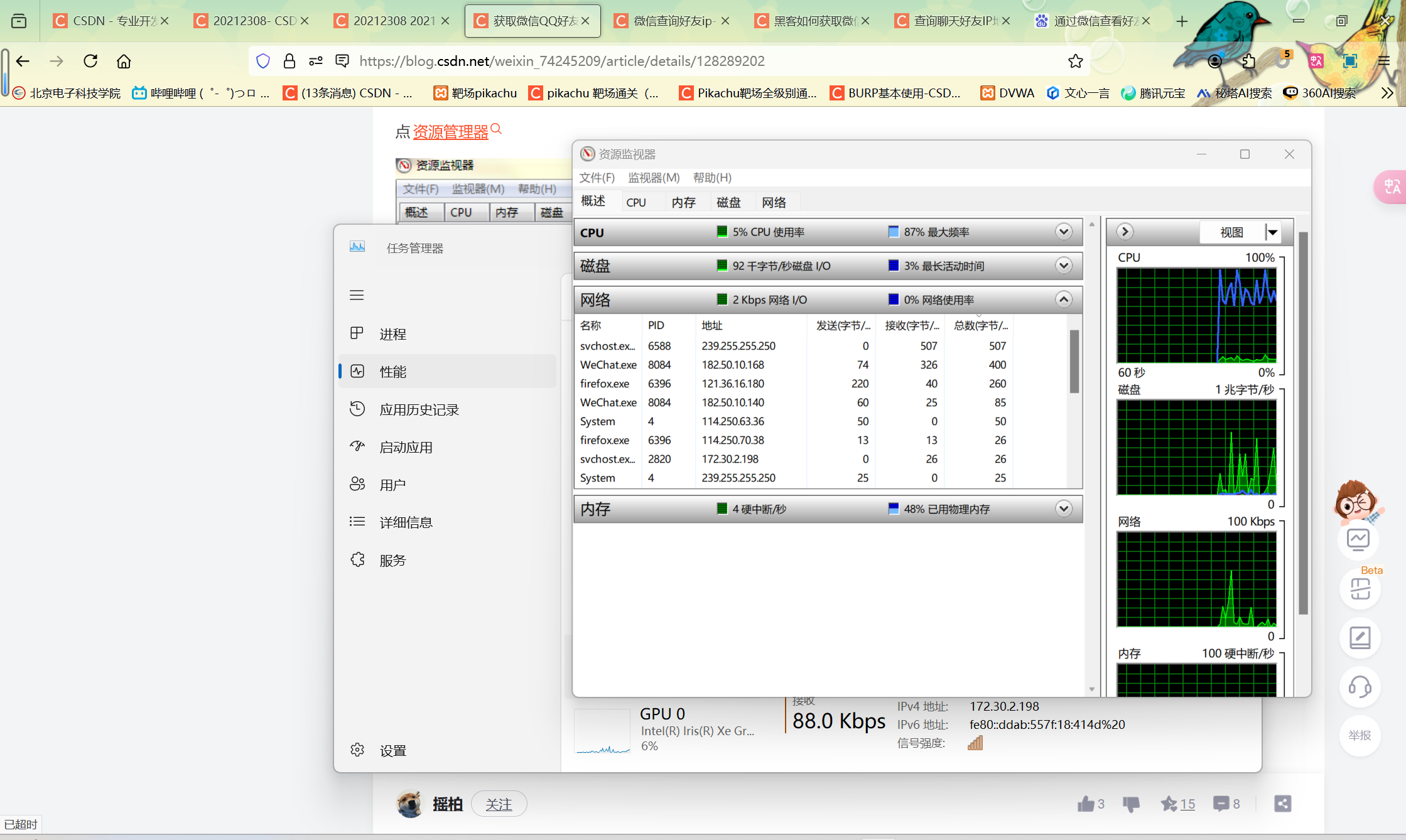

这里mac没找到类似资源管理器的工具,所以借用一下舍友的windows系统。

查找wechat.exe 的ip,这个微信一直有消息,所以我不确定哪一个ip是我的朋友的,所以每个都试试,最后找到了。

她人在湘潭但是地址定位在长沙,不是很准。

2.3 使用nmap开源软件对靶机环境进行扫描。

靶机ip 172.16.211.137

ubuntuip

mac不允许其他人ping

又在windows系统上试试了

2.4 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

?靶机上开放了哪些端口 139端口

?存在哪些安全漏洞?

?

2.5.1 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

这名字起的还挺大众的哈哈’

2.5.2 并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

`inurl: .php?id=`

site:zhihu.com "敏感信息"

`link:https://www.besti.edu.cn/ site:baidu.com`

`inurl:login site:besti.edu.cn`

site:https://www.cnblogs.com/ intext:

`index of /admin`

`cache:https://www.baidu.com`

## 3.问题及解决方案

- 问题1:扫描出来的结果有点混乱,不清楚具体的对应关系。

- 问题1解决方案:把扫描结果送给ai,让ai分析,但是感觉ai也是说的驴唇不对马嘴。

- 问题2:nessus注册、申请问题

- 问题2解决方案:查找网络博客,由于我的linux还是ubuntu,相关博客比较少,这一步卡顿了好久。

## 4.学习感悟、思考等

在这次实验中,我像一名网络侦探,拿着“whois”、“dig”和“nmap”等工具,开始了对各种域名、IP地址、靶机环境的探查。虽然这些工具在技术上看起来有些深奥,但实际操作起来,发现它们像是“黑客入门书”的工具箱,每一个命令执行背后都有意想不到的小发现。查找某个BBS、论坛、QQ或MSN好友的IP地址时,我几乎变成了网络间谍,想要通过这些信息追踪到他所在的地理位置。这个过程还是很有意思的,我先跟我妈妈打的微信电话,她一直好奇看没看到他的地址,但是这个ip定位还是有点不对,定位到了我们隔壁市。通过Google Hack搜索自己的网络足迹时,我突然觉得自己像是站在一个巨大的“信息海洋”里,每一条搜索结果都可能暴露出一些隐私。这部分让我学习到了更多搜索引擎的方法。