Vulnhub 靶场 BEELZEBUB: 1

Vulnhub 靶场 BEELZEBUB: 1

前期准备

靶机地址:https://www.vulnhub.com/entry/beelzebub-1,742/

kali攻击机ip:192.168.147.190

靶机ip:192.168.147.198

一、信息收集

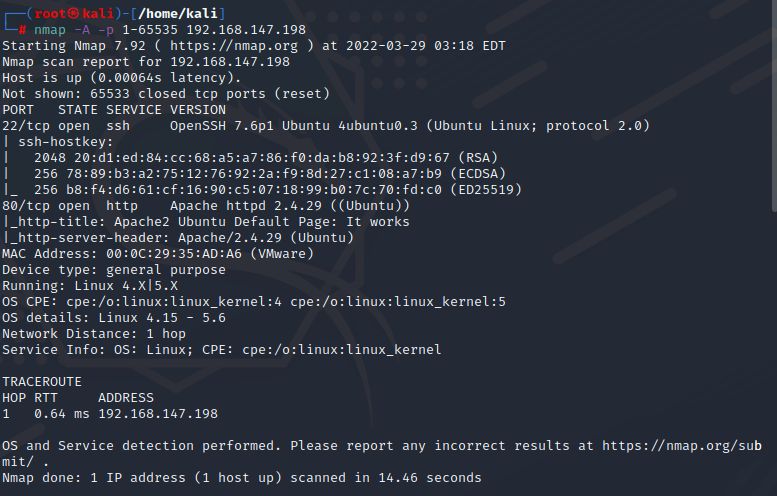

1、nmap扫描存活服务器。

开放80和22端口。

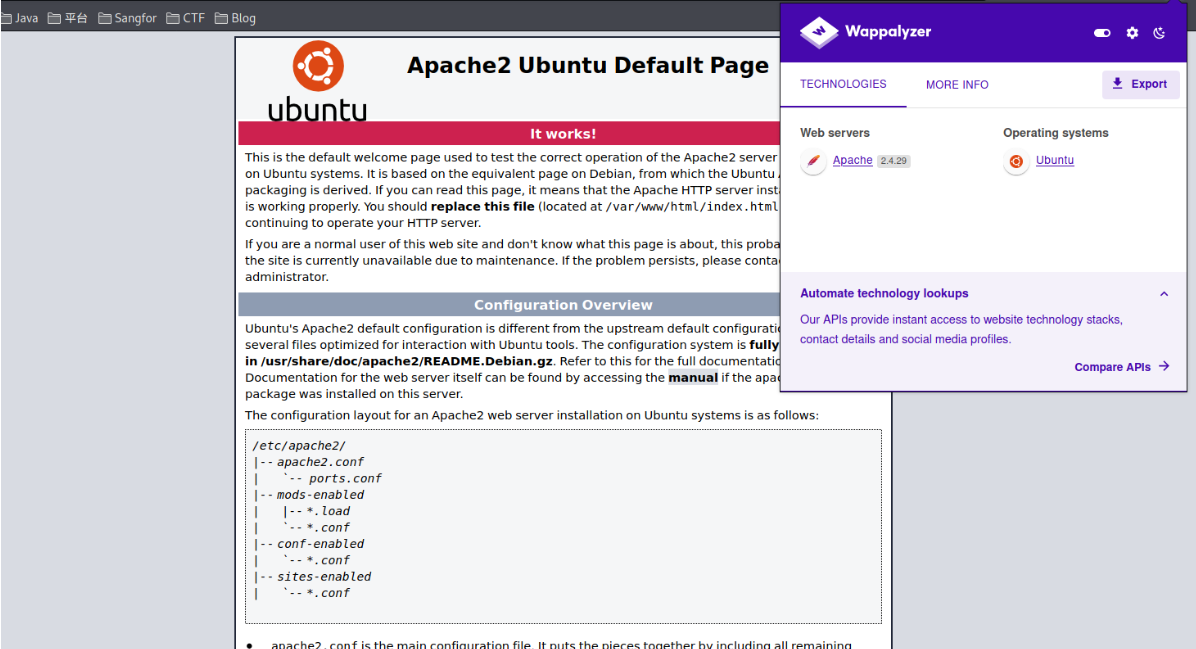

2、80端口。

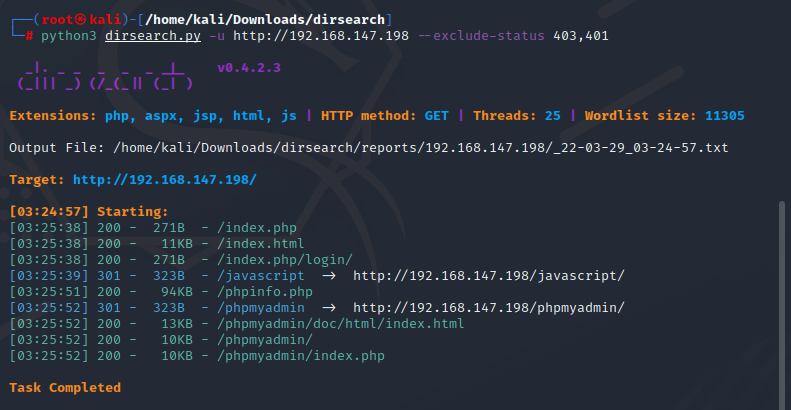

扫描目录:

挨个访问一下

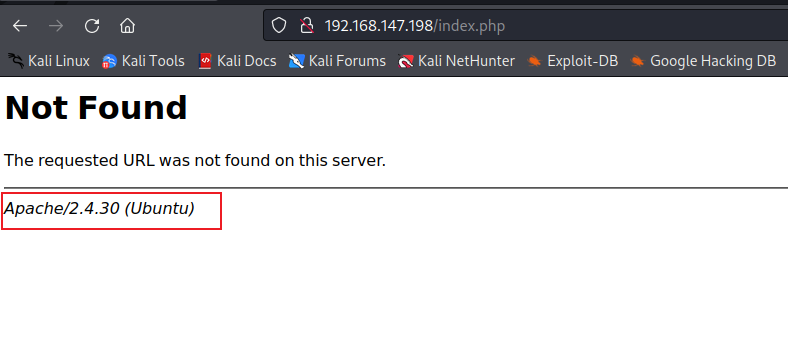

发现页面爆出来Apach的版本和nmap扫出来的有点不一样,那index.php应该是自己写的页面,查看页面源代码:

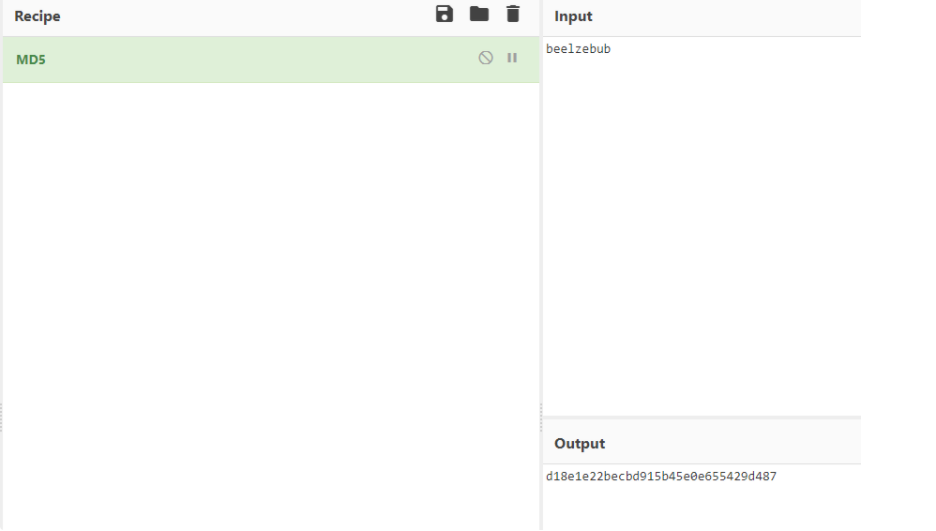

提示md5值。

试了试以用户名 Beelzebub 登录 SSH 服务器,发现不行,后来发现可能是目录,访问后发现转到了 192.168.1.6

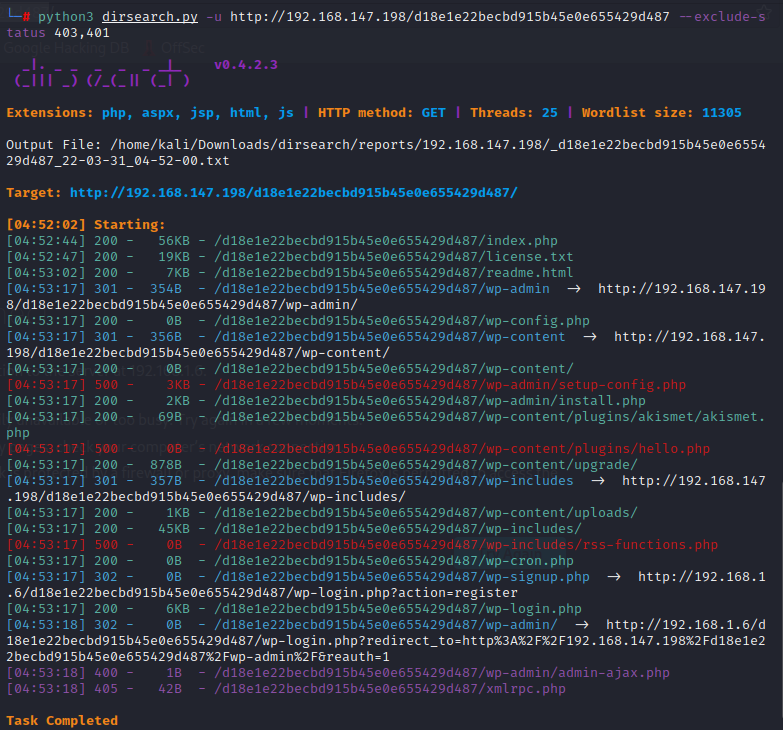

加上md5的值扫描目录。

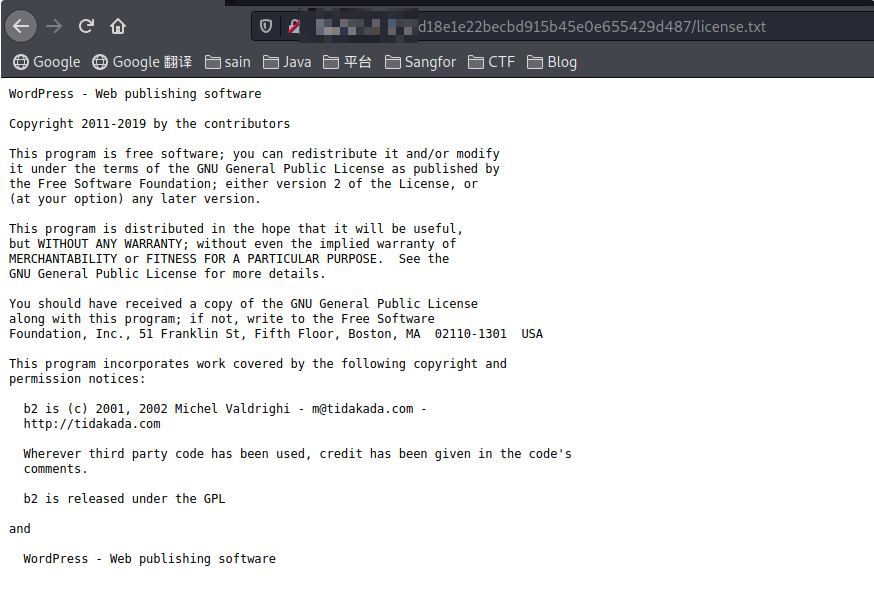

发现 WordPress CMS 的目录

二、信息利用

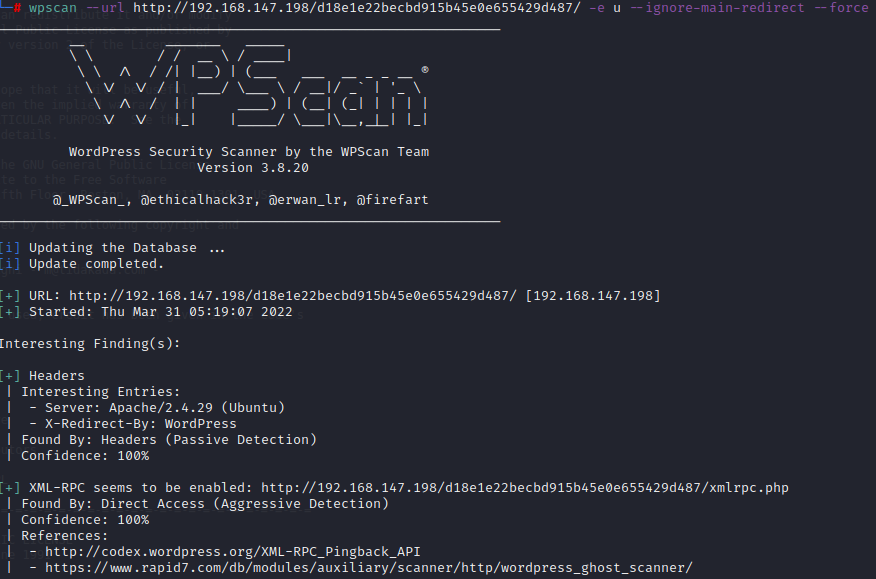

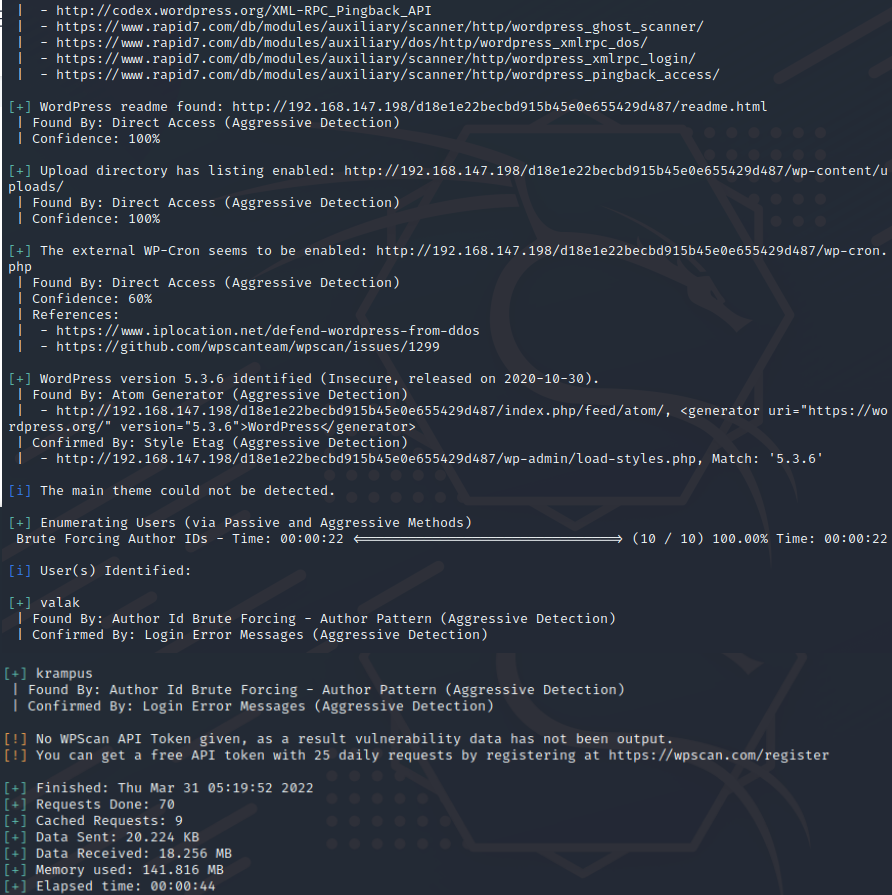

用wpscan扫一下。

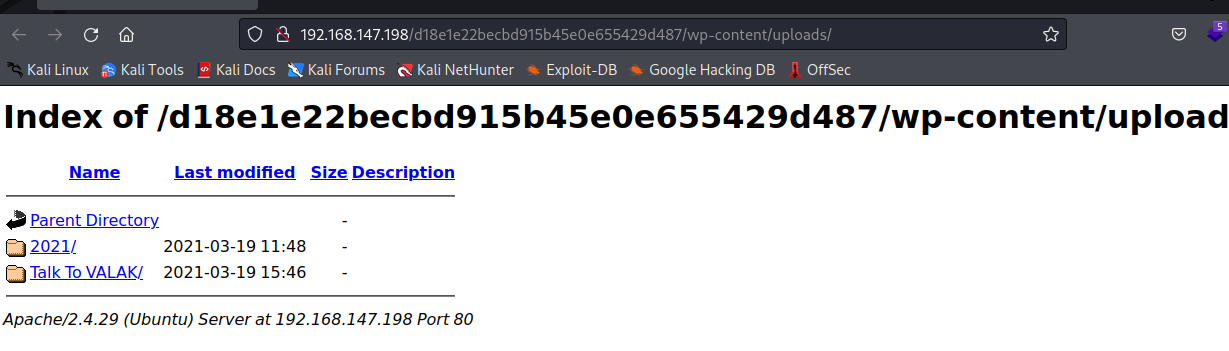

扫出了两个用户 krampus 和 valak,还发现了一个上传文件的路径:

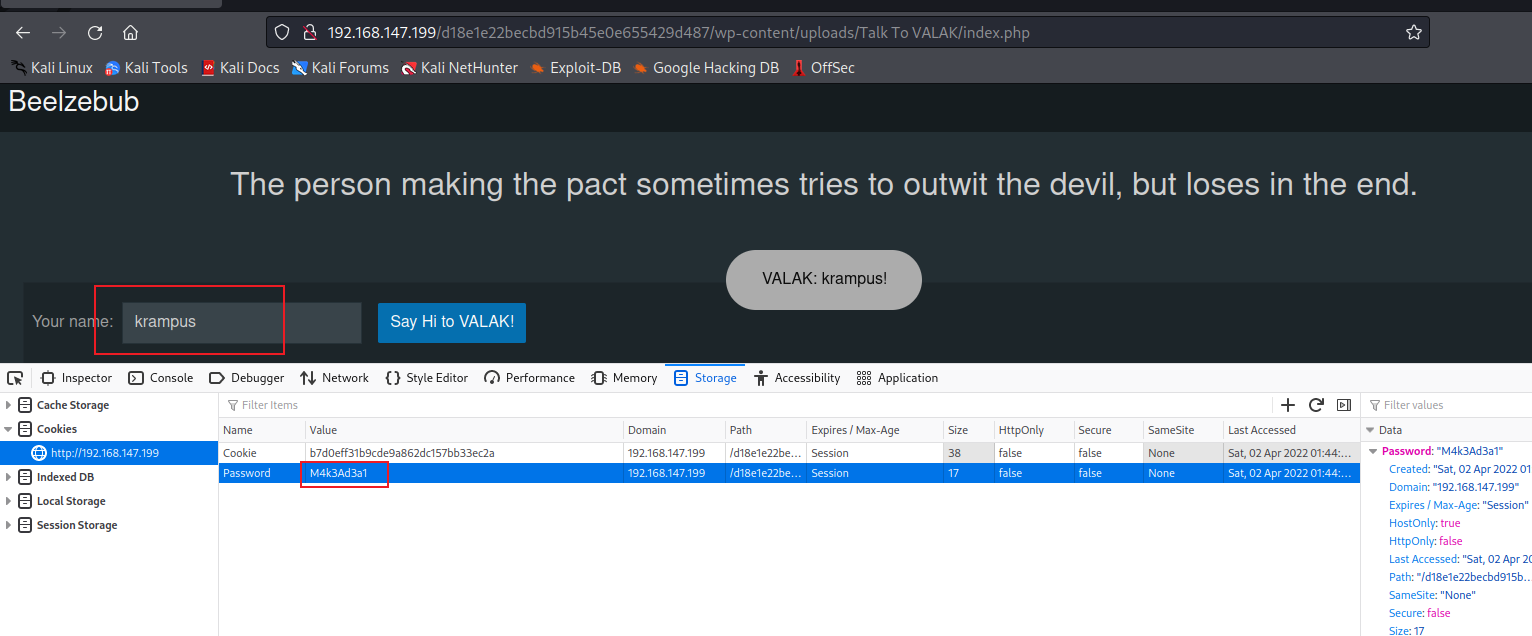

Talk To VALAK 界面:

查看了一下页面,发现cookie里有个密码:

password=M4k3Ad3a1

试试ssh登录:

三、提权

发现krampus用户能登录进去,sudo -l 需要密码,刚刚的密码不对,查看一下系统内的文件

发现有历史命令,cat查看一下历史命令。发现下载过一个文件并且编译过,下载下这个文件看看:

我们下载看看。

发现是个提权的漏洞利用,下载到靶机试试。

提权成功。