20222418 2024-2025-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

2.实验过程

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

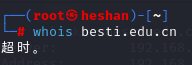

- WHOIS

功能:用于查询域名的注册信息,包括注册人、注册商、官方注册局(3R信息)等,以及域名的状态、到期日期等。

工作原理:通过向域名注册数据库发送查询请求,获取域名的相关信息。

查询besti.edu.cn,超时,可能因为信息不对外。

换成查询baidu.com/BAIDU.COM,可以看到相关信息:

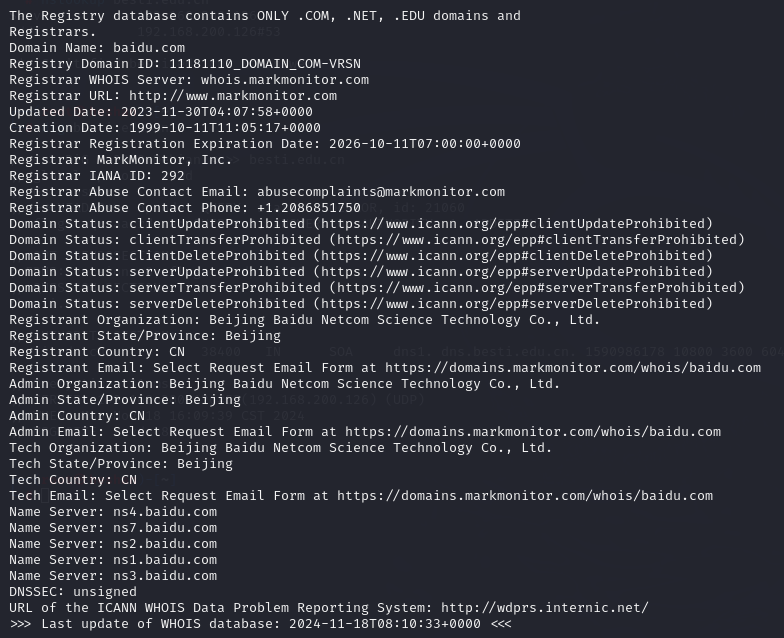

- dig

功能:用于查询DNS记录,包括A记录、CNAME记录、NS记录等。

工作原理:向DNS服务器发送查询请求,获取指定域名的DNS记录。

用dig命令查询baidu.com:

可以看到有两个IPv4地址:19.156.66.10、110.242.68.66。

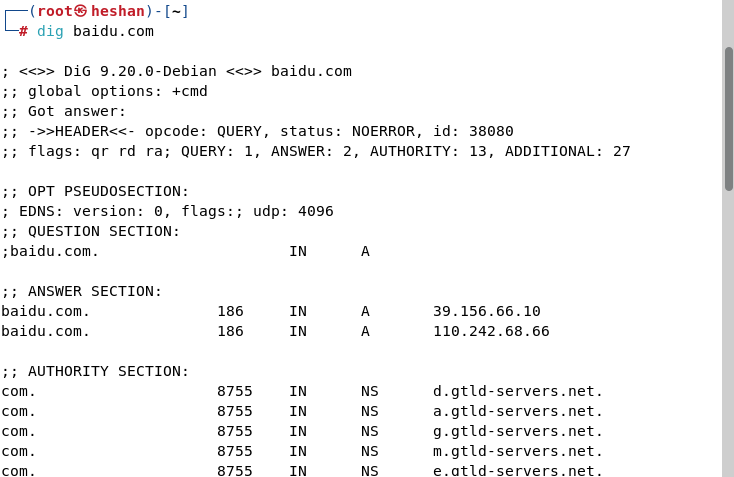

再对ip地址进行whois查询:

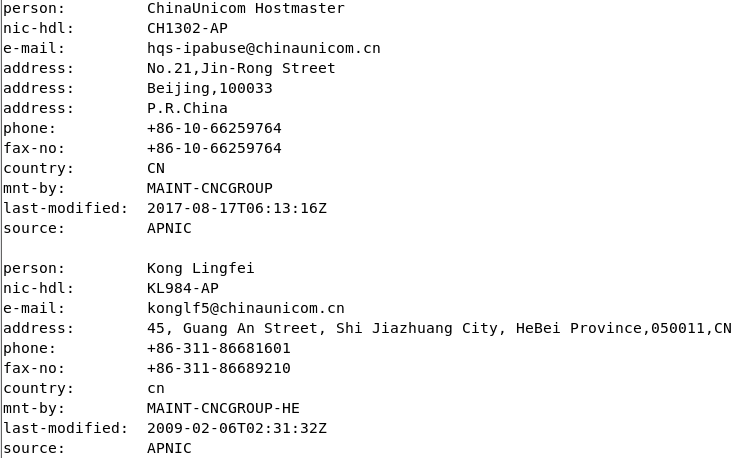

对于IP地址110.242.68.66,WHOIS结果显示它属于110.240.0.0 - 110.255.255.255这个范围,注册给中国联通河北省网络,中国联通河北地区的管理员(admin-c)和技术支持(tech-c)联系人是CH1302-AP,而滥用联系方式(abuse-c)是AC1718-AP。

具体的联系人信息如下:

ChinaUnicom Hostmaster,邮箱为hqs-ipabuse@chinaunicom.cn,电话为+86-10-66259764,传真为+86-10-66259764,地址位于北京市金融街21号,邮编100033。

Kong Lingfei,邮箱为konglf5@chinaunicom.cn,电话为+86-311-86681601,传真为+86-311-86689210,地址位于河北省石家庄市广安大街45号,邮编050011。

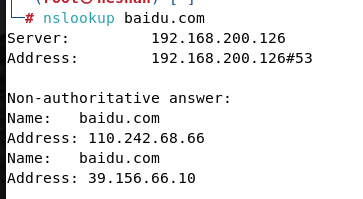

- nslookup

功能:用于查询DNS记录的工具,支持域名到IP地址的正向解析以及IP地址到域名的反向解析,同时能查询其他类型的DNS记录并指定DNS服务器。

工作原理:基于DNS协议工作,通过向DNS服务器发送查询请求并接收返回的结果来完成域名解析过程。

查询baidu.com,也可以看到刚才的两个ip地址。

- Traceroute

功能:网络诊断工具,用于跟踪数据包从源主机到目标主机之间的路由路径,并显示每个路由器的IP地址和响应时间。

工作原理:通过发送一系列TTL值递增的数据包,利用路由器在TTL值减为0时丢弃数据包并返回ICMP超时消息的特性,来确定数据包经过的路由路径。

- tracert

功能:在Windows中是一个网络诊断工具,用于追踪数据包从源主机到目标主机所经过的路由路径。

工作原理:通过发送一系列ICMP回声请求消息(或特定配置的UDP/TCP数据包)到目标地址,并记录每个响应消息的来源地址,从而逐步揭示数据包经过的各个路由器(跳),最终构建出完整的路由路径。

- 在线工具

查询baidu.com,可以看到单位名称、备案/许可证号等:

查询我们学校的域名也可以看到我们学校的名字:

查询百度的ip地址110.242.68.66,可以看到IP地址所在国家、城市和具体地理位置:

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

我选择查询QQ好友的IP地址和地理位置。

打开资源监视器,勾选QQ.exe,可以看到已经有一些ip地址,里面有我自己的ip192.168.1.114和我的外网ip 123.121.157.2。

然后我用QQ和好友打电话,监视器中出现了新的ip113.200.134.211,在线上平台查看改ip的地址在陕西西安。(一打电话聊起来发现新ip就直接查地址然后挂掉忘记截出现新ip的截图了捏👉👈)

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

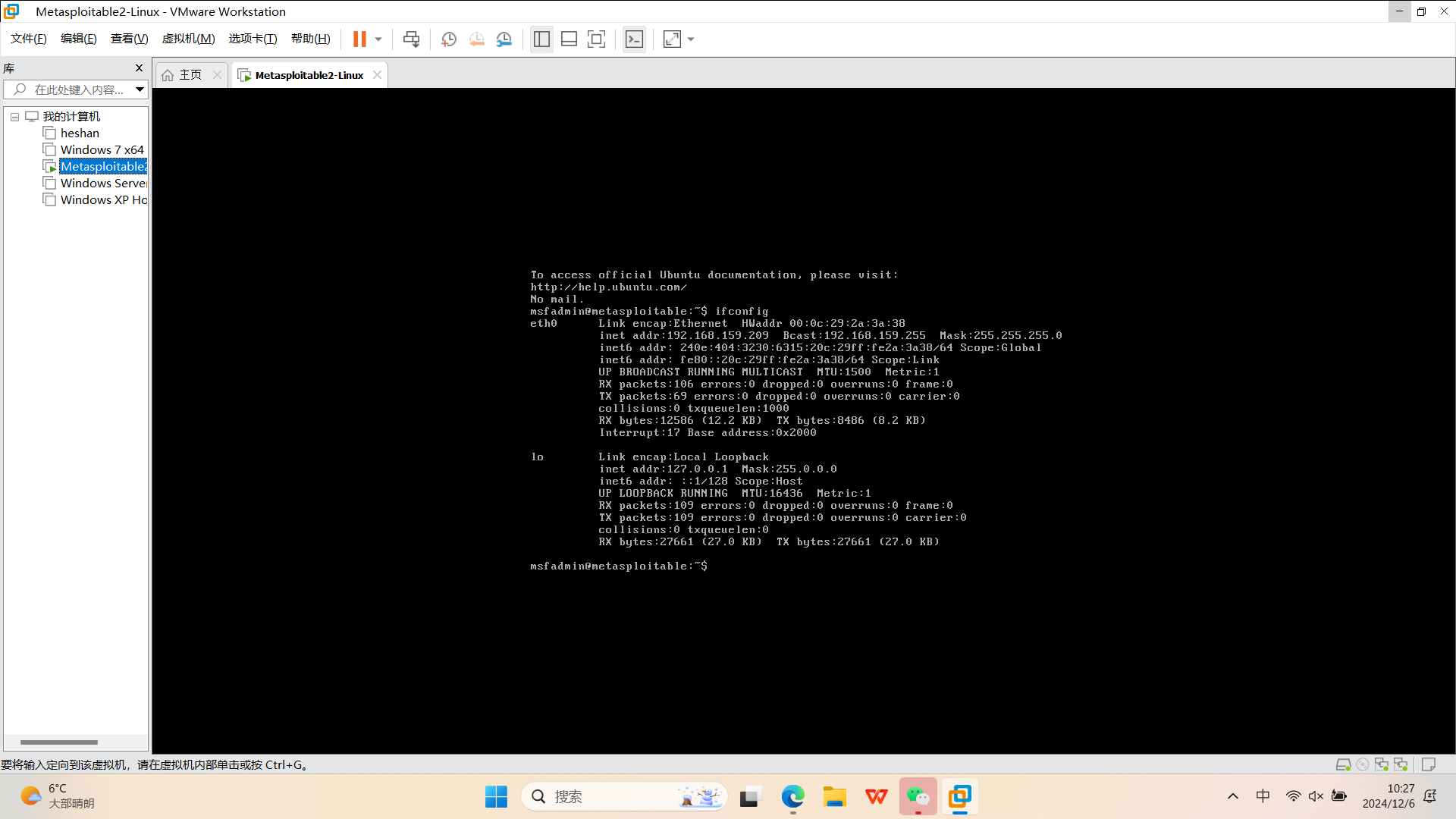

这里我选择的是实验六中的官方靶机metasploitable2,ip地址为192.168.159.209。

nmap常用命令:

探测主机存活:

(1)-sP :进行ping扫描

(2)-sn: ping探测扫描主机, 不进行端口扫描

(3)-sA 发送ACK探测存活

端口扫描等:

(1)-sS :半开放扫描

(2)-sT:3次握手方式tcp的扫描

(3)-sU:udp端口的扫描

(4)-sF:也是tcp的扫描一种,发送一个FIN标志的数据包

(5)-sW:窗口扫描

(6)-sV:版本检测(sV)

(7)-A 全面系统扫描

--script=脚本扫描,以发现可能存在的漏洞或特定服务

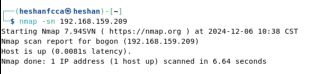

使用nmap -sn命令查看靶机是否活跃:

可以看见扫描结果靶机是活跃的。

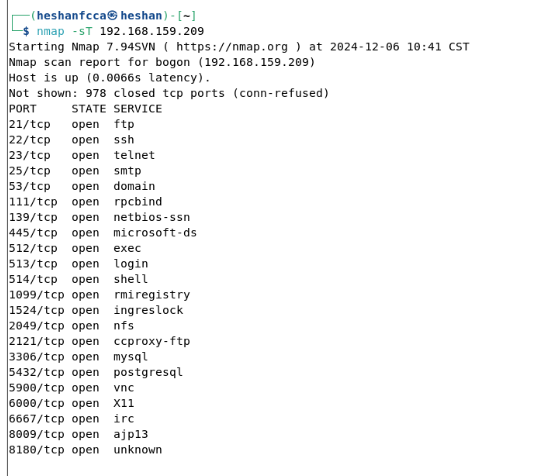

使用nmap -sT命令查看哪些tcp端口开放:

可以看到有22个端口开放,很多常见的服务都在里面了。

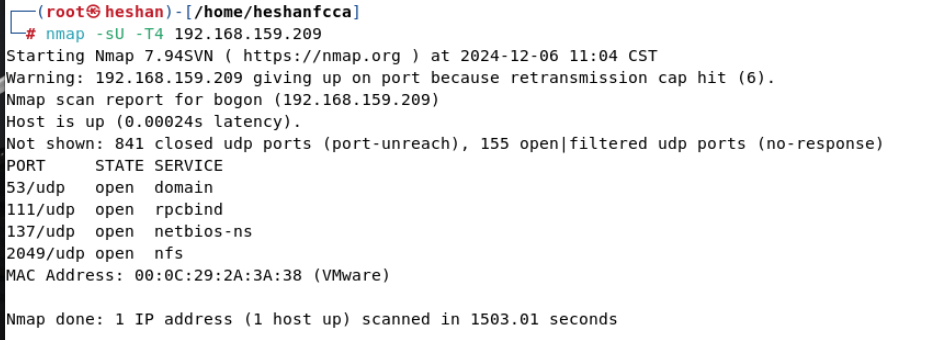

使用nmap -sU命令查看哪些udp端口开放:

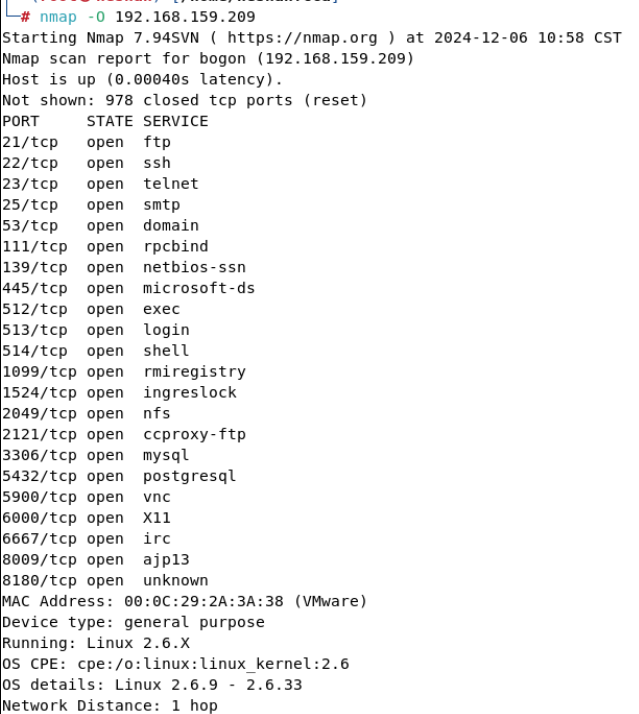

使用nmap -O命令查看靶机操作系统相关信息:

可以看到靶机运行的是LInux2.6版本的内核。

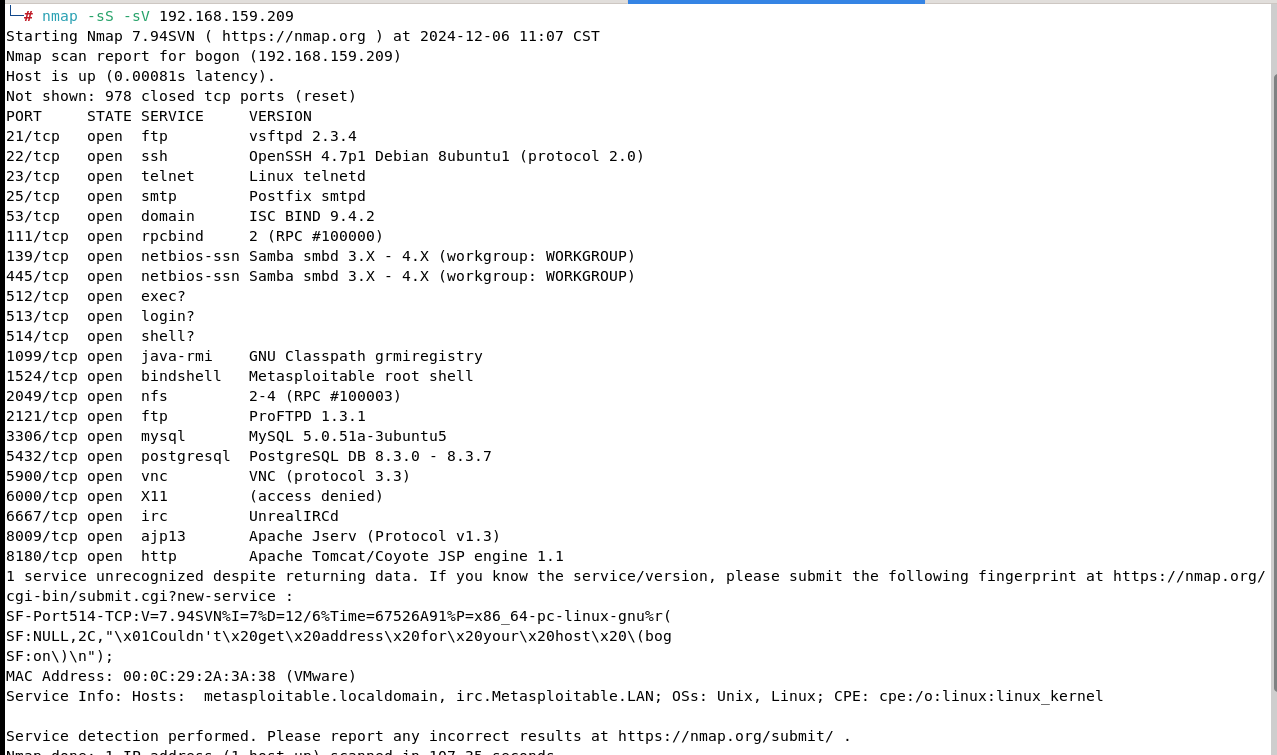

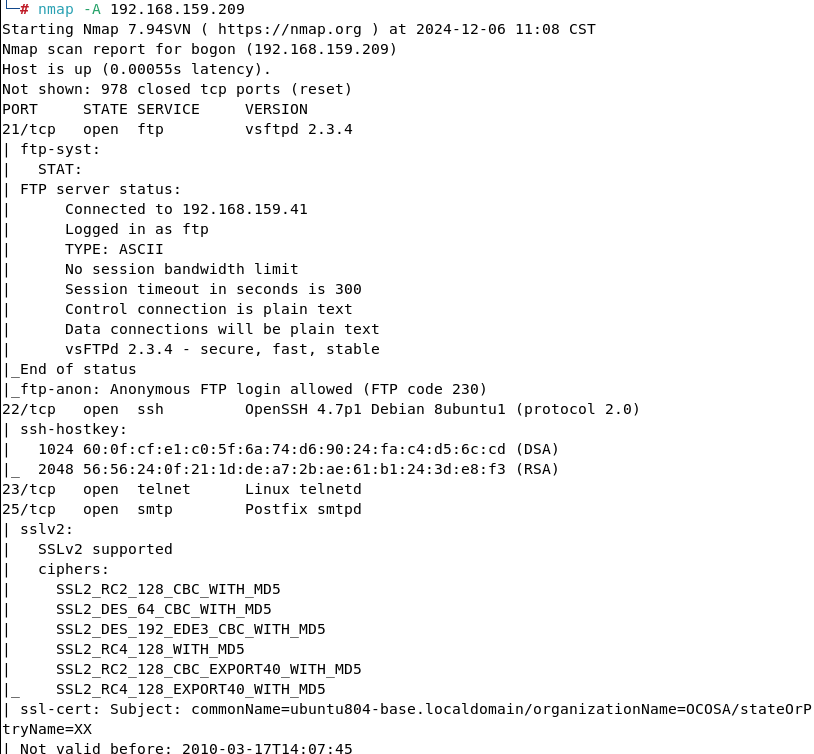

使用nmap -sS -sV查看靶机上运行的服务信息或者nmap -A进行全面扫描查看靶机上安装的服务。

这里可以看到tcp端口相关服务及其版本,udp也可以用相应命令扫描(但是太慢了就没等到结果)。

使用-A扫描可以得到更全面的信息:

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

首先根据教程(参考资料第一条)安装Nessus。

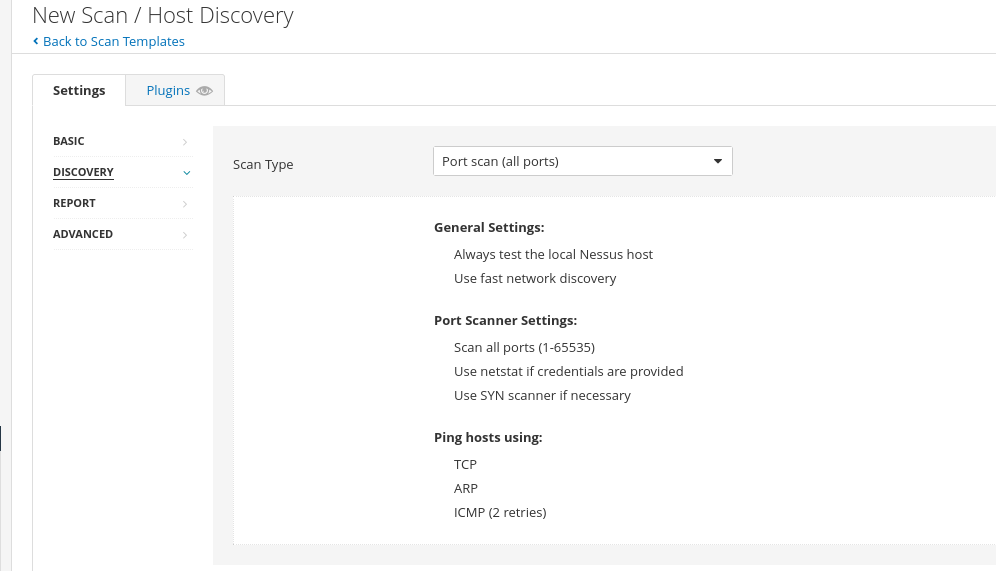

安装好后对靶机进行扫描,首先进行端口扫描:

在discovery中设置扫描类型为all ports:

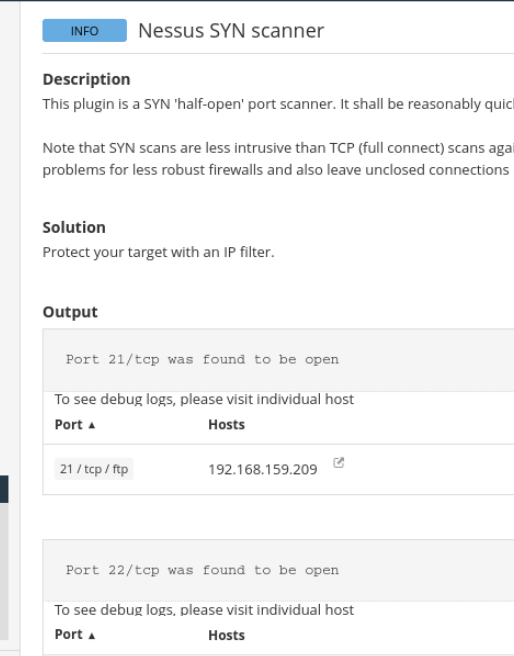

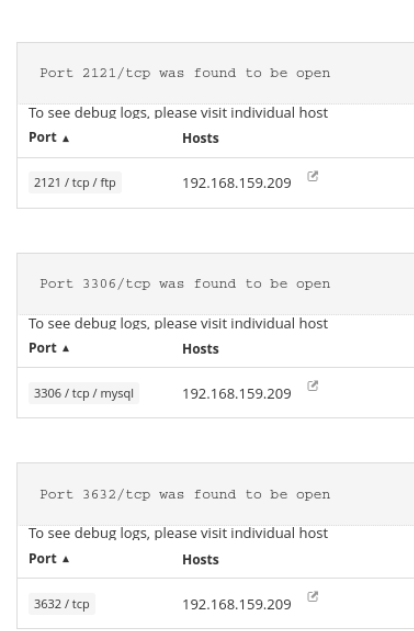

设置好保存后启动扫描,完成后可以在结果中看到端口开放情况:

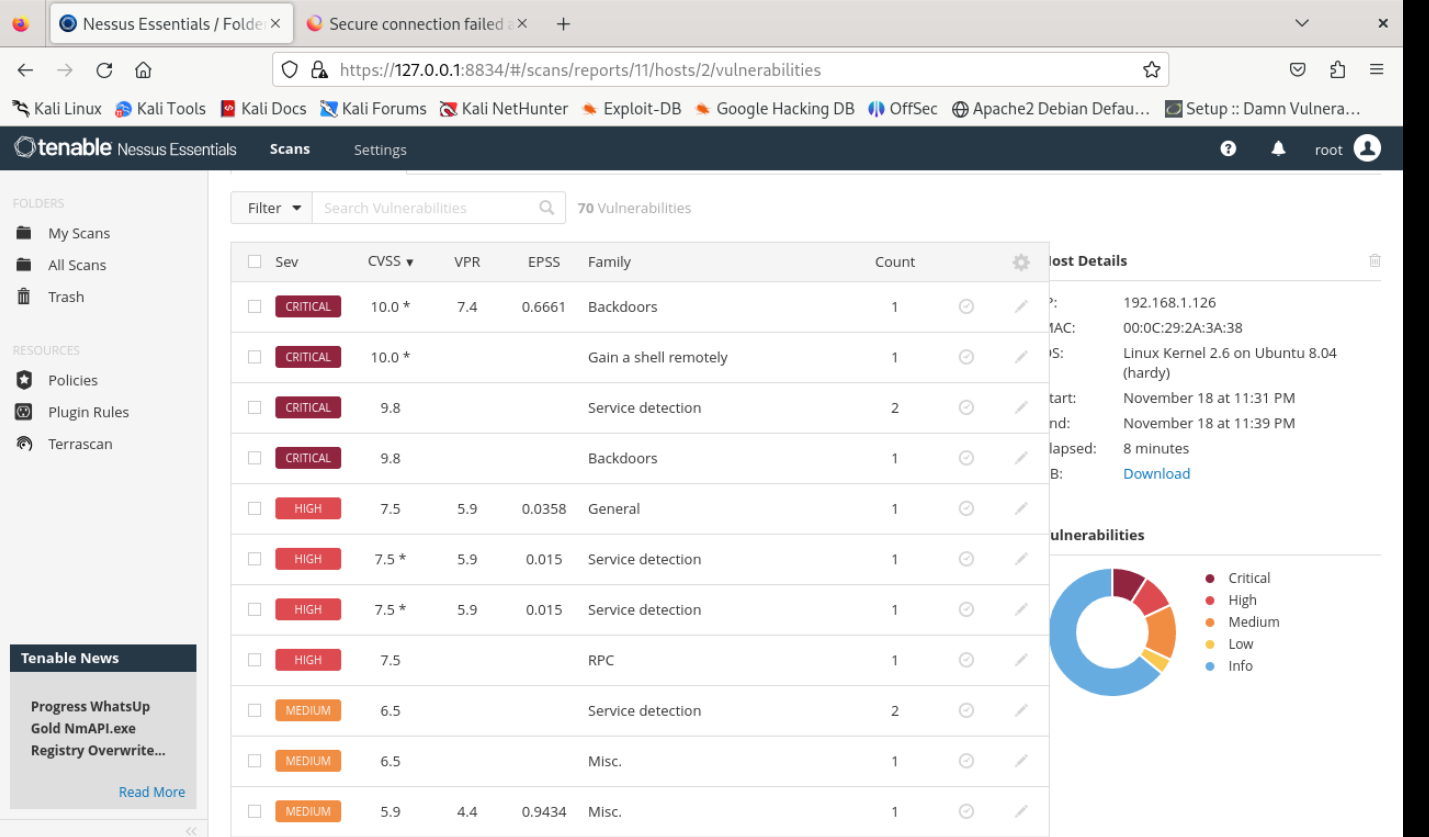

再对靶机进行漏洞扫描,可以看到触目惊心的一堆漏洞(这里靶机ip为192.168.1.126,因为是刚安装好nessus那天扫的):

漏洞点开可以看到具体信息:

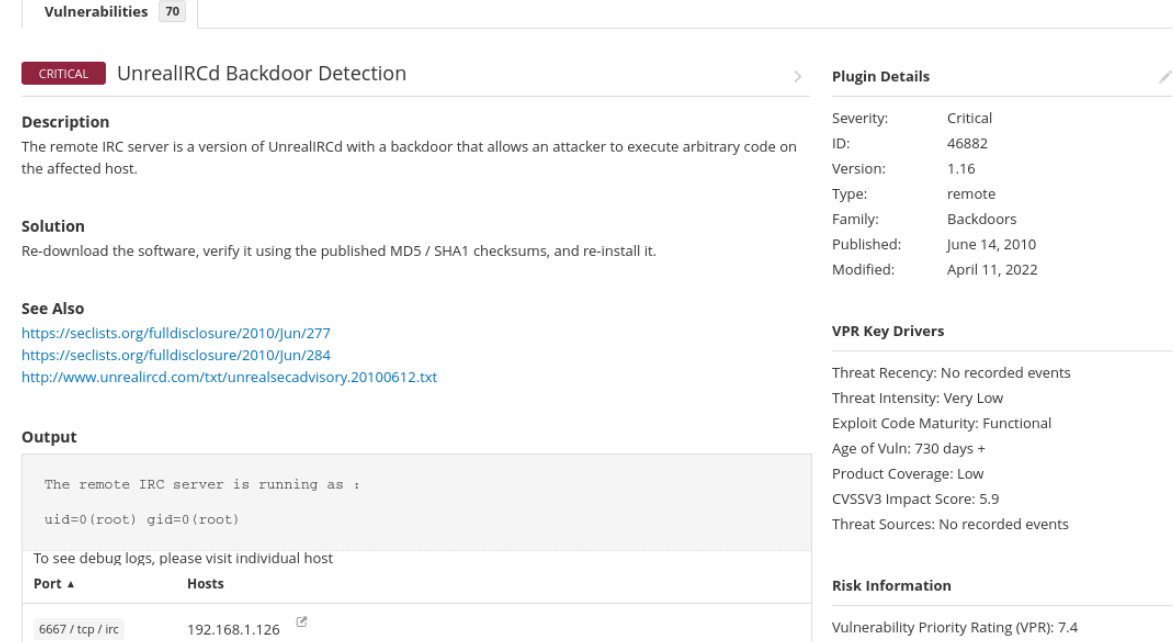

比如6667端口远程IRC服务器是一个带有后门的UnrealIRCd版本,允许攻击者在受影响的主机上执行任意代码。

可以根据漏洞扫描结果对其中的部分漏洞进行利用,比如刚刚提到的IRC服务器的后门,以及实验六中的一系列利用msf攻击来获得系统访问权等。

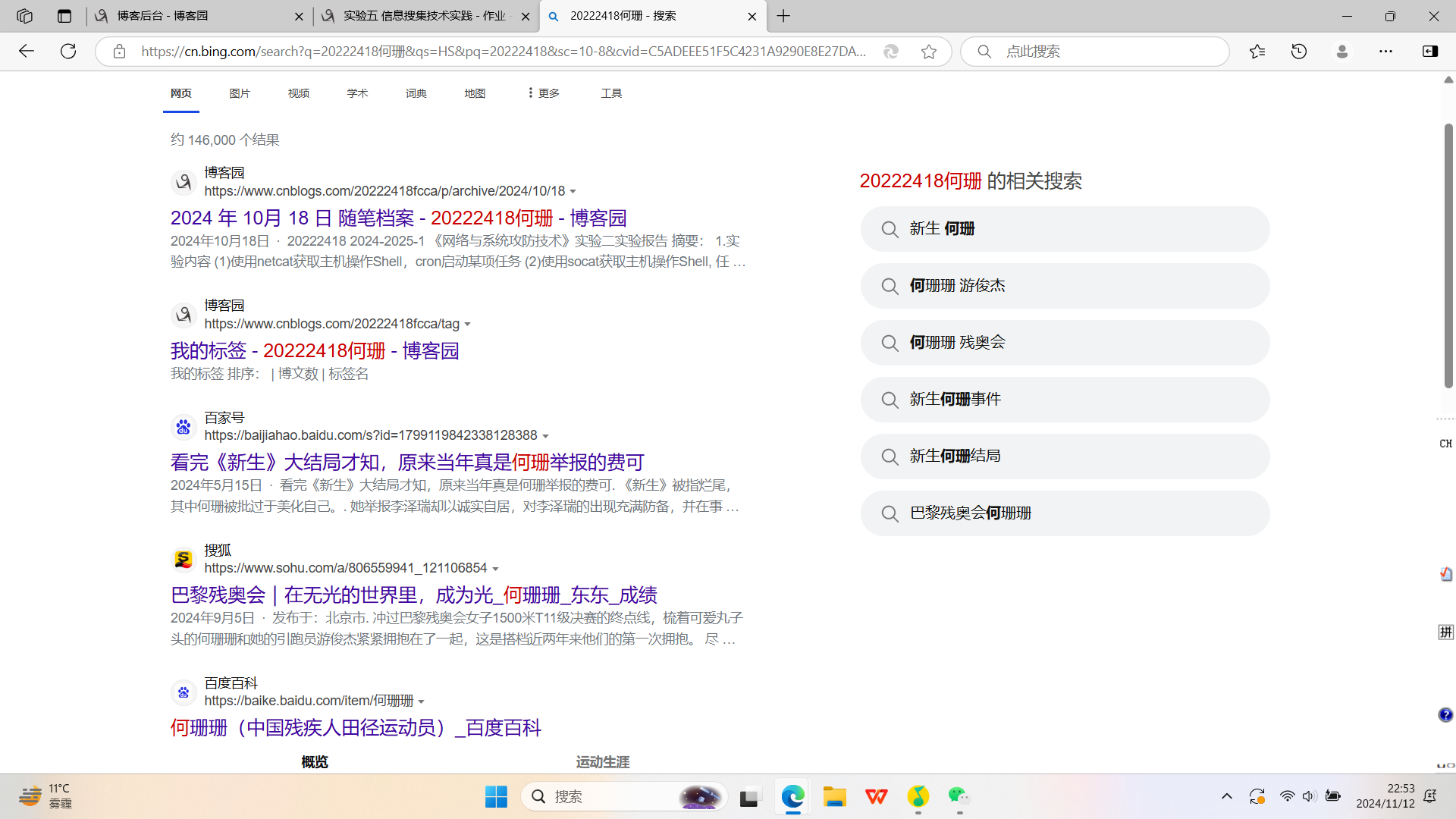

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

直接搜索:

②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

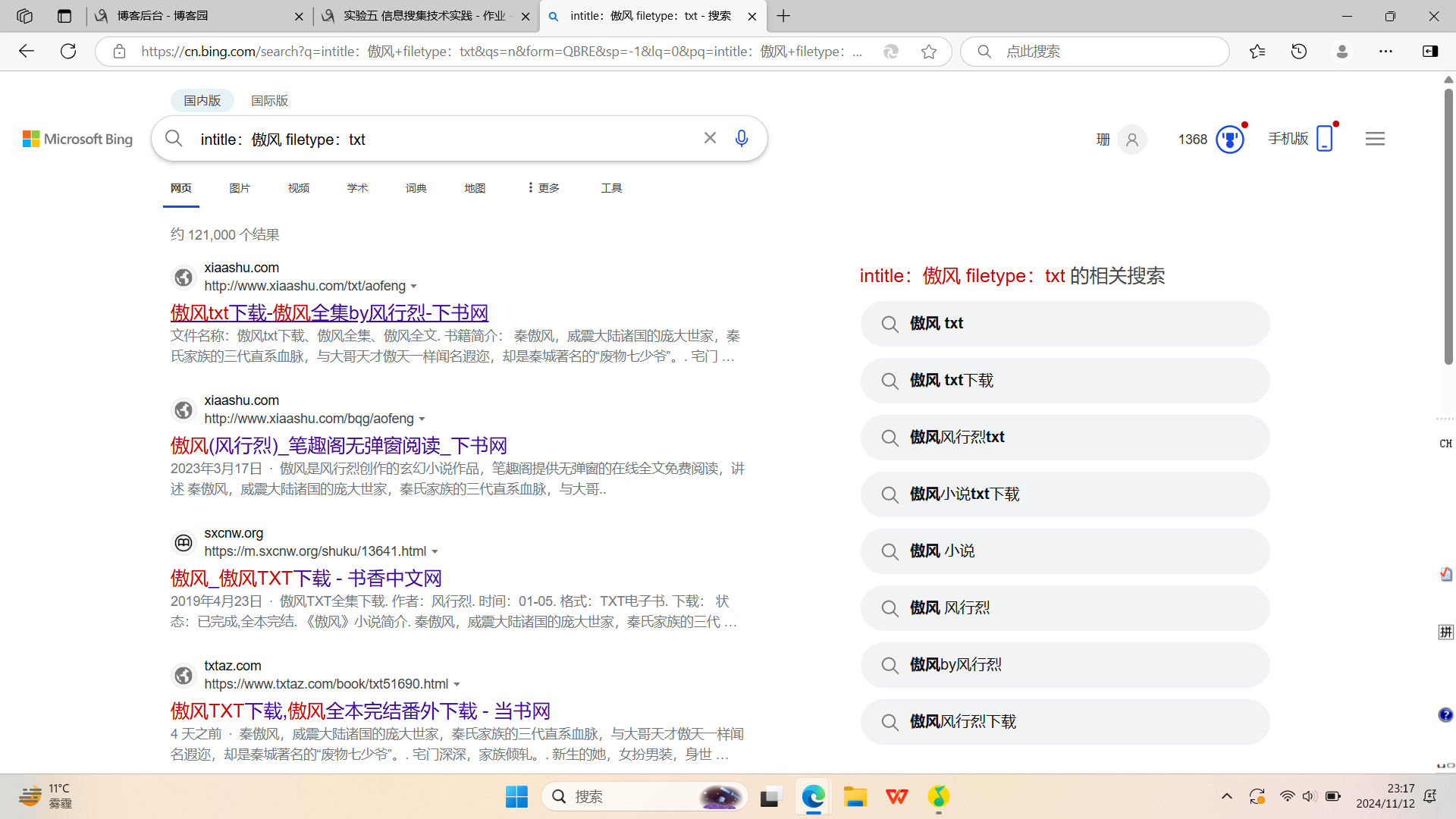

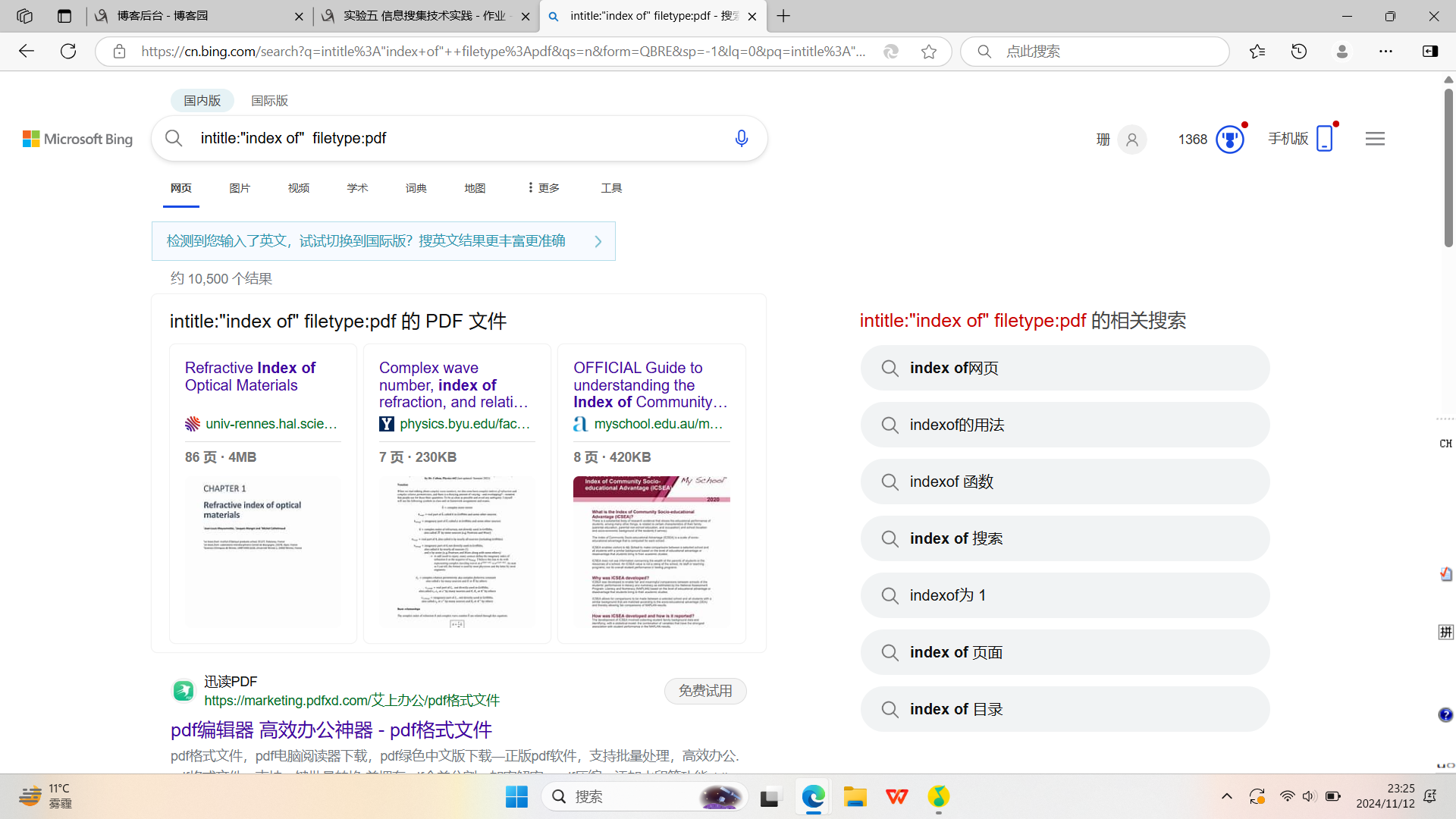

- intitle:用于查找标题中包含特定文字的网页。

- allintitle:标题中关键字搜索,但是可以多关键字搜索。

- define:会搜索对应信息的定义。

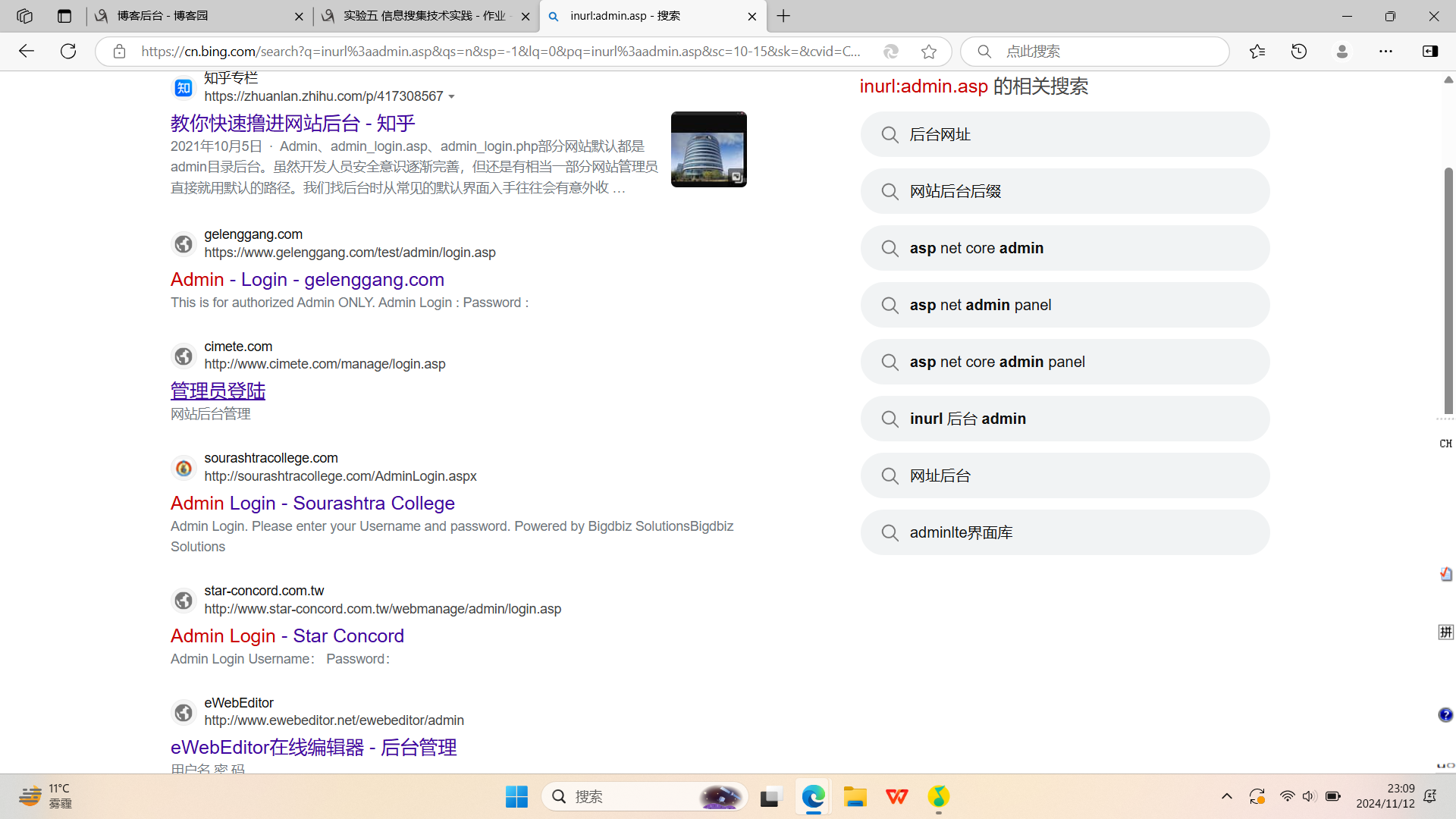

- inurl搜索:搜索URL中包含特定字符串的页面。

通过inurl:login.asp或inurl:admin.asp等关键词,可以找到很多网站的后台登录页面。

- intext搜索:查找网页内容中包含特定文字的页面。

特别地,intext:to parent directory可以暴露一些因IIS配置疏忽而允许目录遍历的漏洞。

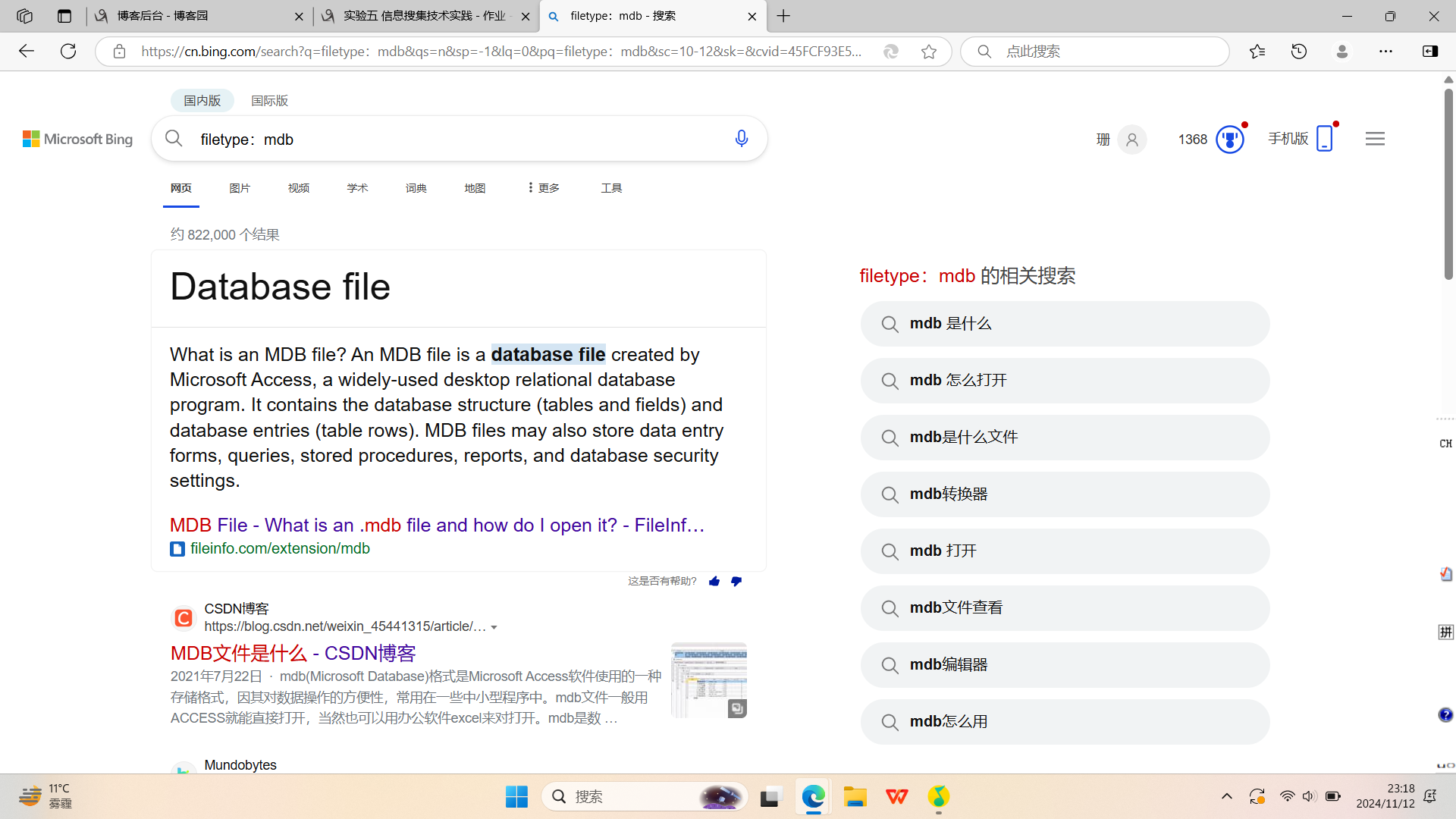

- filetype搜索:搜索特定类型的文件。

可以组合使用如intitle:aaa filetype:pdf,以找到标题中包含“aaa”的PDF文件。

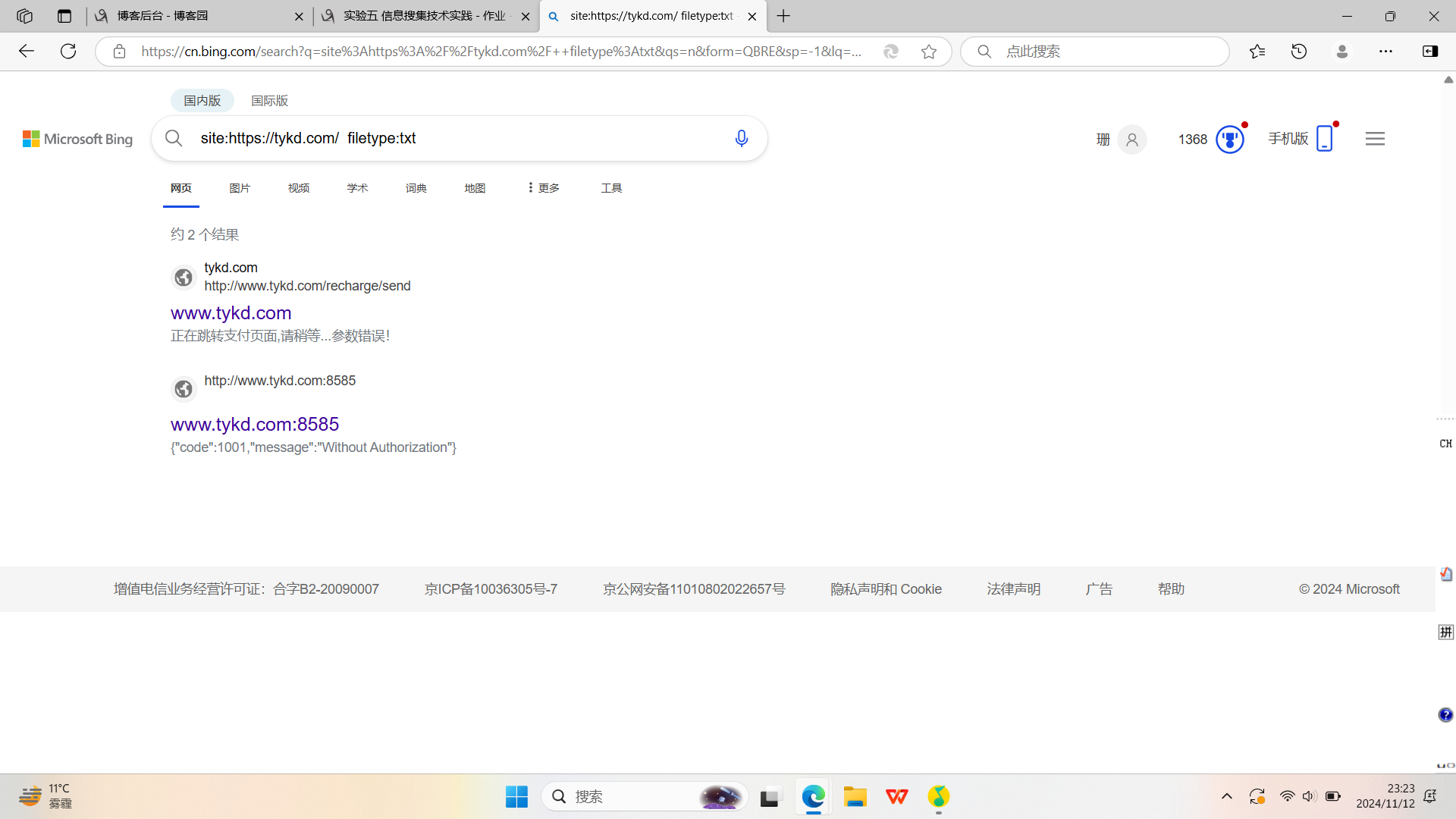

- site搜索:限制搜索结果只在特定网站或域名内。

通过site:目标网站 filetype:mdb,可以寻找目标网站的数据库文件。

- "index of"搜索:在搜索框中输入"index of",可能会揭示服务器上未受保护的目录和文件。

例如,intitle:"index of" filetype:jpg 可以找到包含图片文件的目录列表。

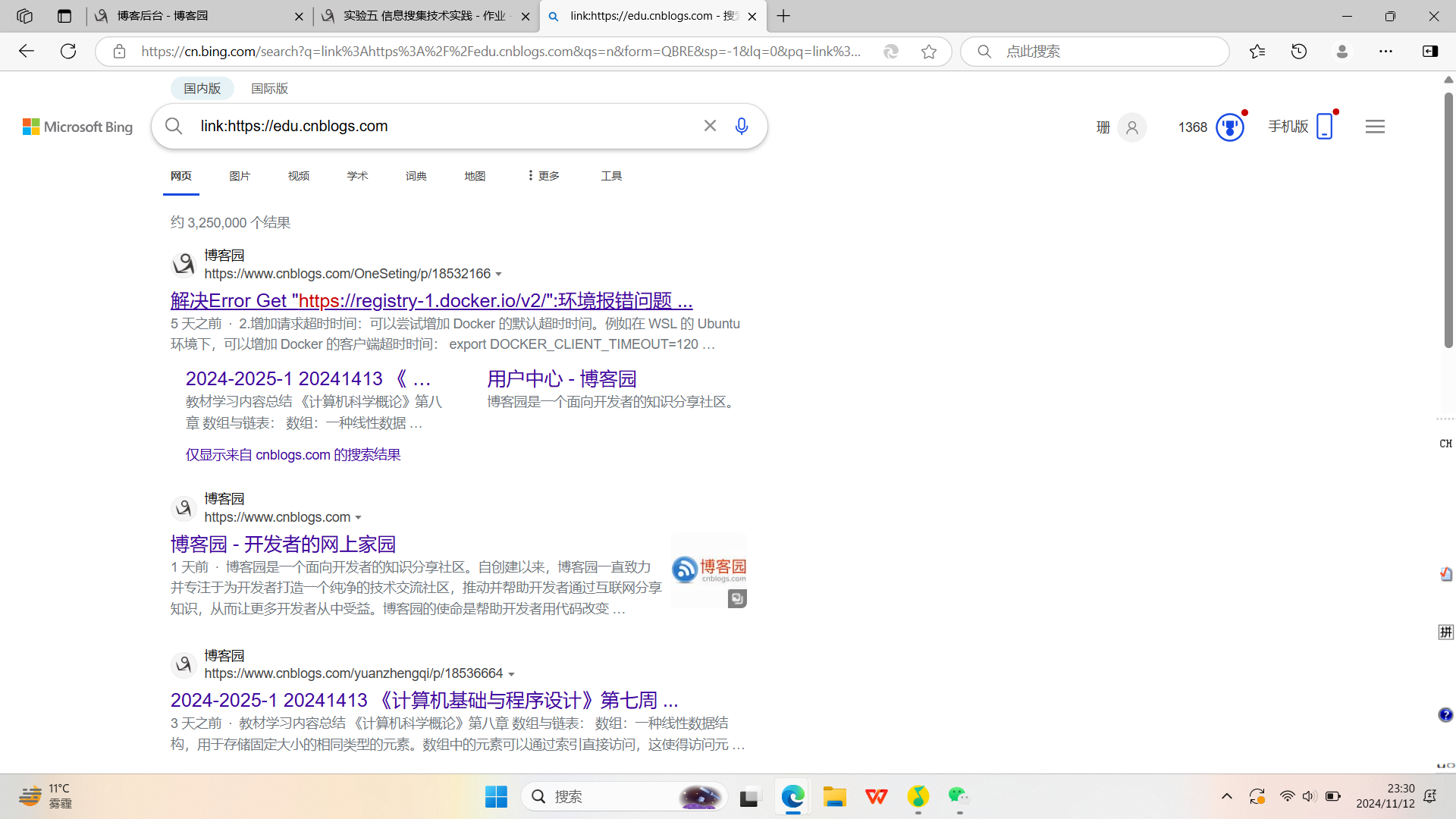

- 链接搜索:使用link:URL可以找到所有链接到指定网页的网页清单。link:不支持混合使用,如link:http://bilibili.com 谷歌会被看作是一个整体关键词来搜索。

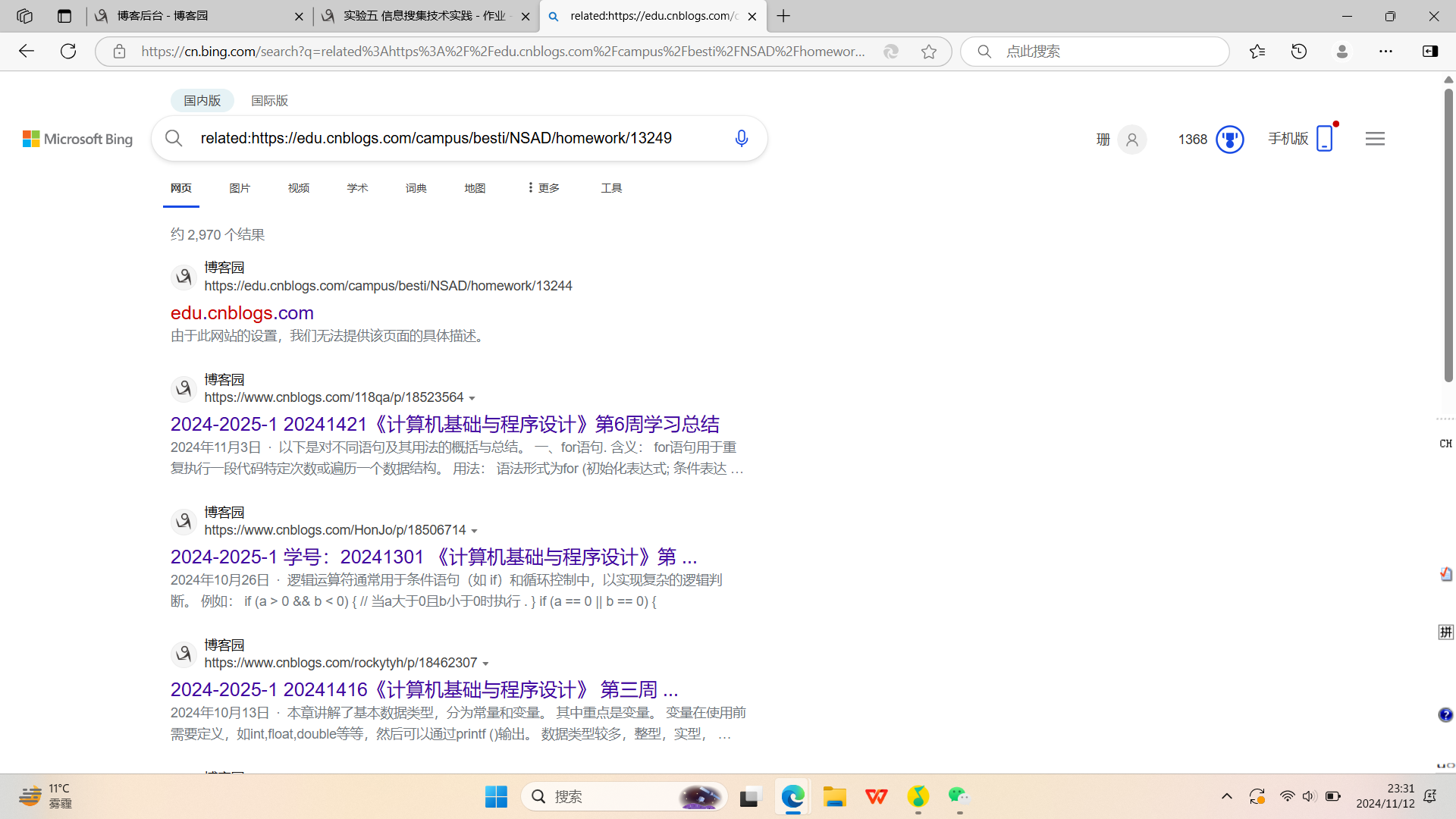

- 网页搜索:使用related:URL可以找到与指定网页相关的其他网页。

3.问题及解决方案

-

问题1:Nessus安装不成功

-

问题1解决方案:按照教程最后几步反复重试反复重试反复反复重重重重重重重重重重重试。

4.学习感悟、思考等

很需要耐心的一次实验,不仅是战线拉得长(也是我的问题,做了20多天)但各种扫描(难以理解为什么-sU会那么慢)真的很耗时间,Nessus安装也超级费时。nmap是比较熟悉的软件了,这次试验相当于再复习梳理了一遍,Nessus则是从头开始学的,刚开始全英文看的很费力,中间也出了扫一半网断了host数量为0所以怎么都看不到结果等等问题,多点点翻译翻译后对界面熟悉之后就好多了,功能确实是很强大,靶机漏洞也是真的多……