20222408 2024-2025-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

1.1实验要求

(1)选择一个DNS域名进行查询,获取如下信息:DNS注册人及联系方式、该域名对应IP地址、IP地址注册人及联系方式、IP地址所在国家、城市和具体地理位置。

(2)尝试获取QQ中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,得到是否活跃、开放端口、操作系统版本、安装服务的信息。

(4)使用Nessus开源软件对靶机环境进行扫描,得到开放端口、安全漏洞的信息,分析如何攻陷靶机环境。

(5)通过搜索引擎搜索个人网上足迹,确认隐私和信息泄露情况,感受网络安全问题。

(6)练习Google hack搜集技能,掌握至少10种高级搜索方法。

1.2学习内容

(1)学习如何通过whois、dig、nslookup等命令查询DNS域名、IP地址的详细信息。

(2)尝试通过资源监视器和在线工具得到IP地址并确定其地理位置。

(3)学习nmap开源软件的使用方式,并进行资料搜集和分析。

(4)学习Nessus开源软件的使用方式,并进行资料搜集和分析。

(5)学习如何使用浏览器进行高级的信息搜集。

2.实验过程

2.1对baidu.comDNS域名进行查询,获取信息。

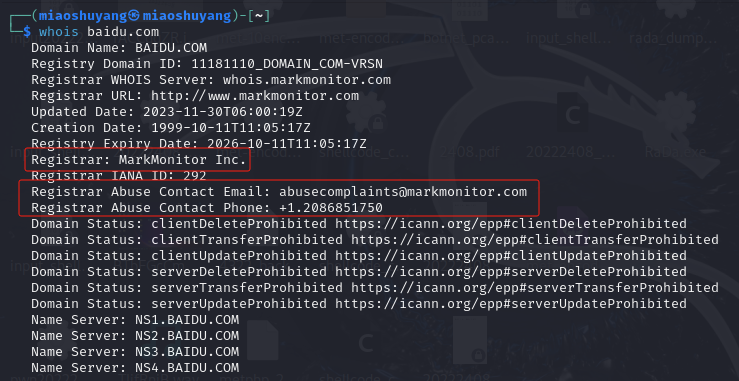

在kali虚拟机中输入whois baidu.com命令,从返回结果中可以找到DNS注册人和他的邮箱、电话。

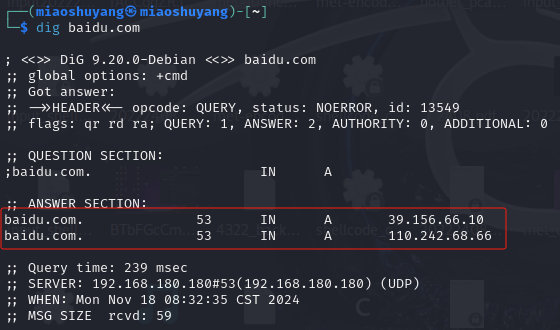

在kali虚拟机中输入dig baidu.com命令,从返回结果中可以找到baidu.com的两个ip地址。

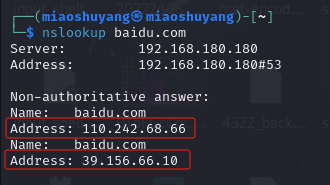

在kali虚拟机中输入nslookup baidu.com命令,同样可以得到baidu.com的两个ip地址。

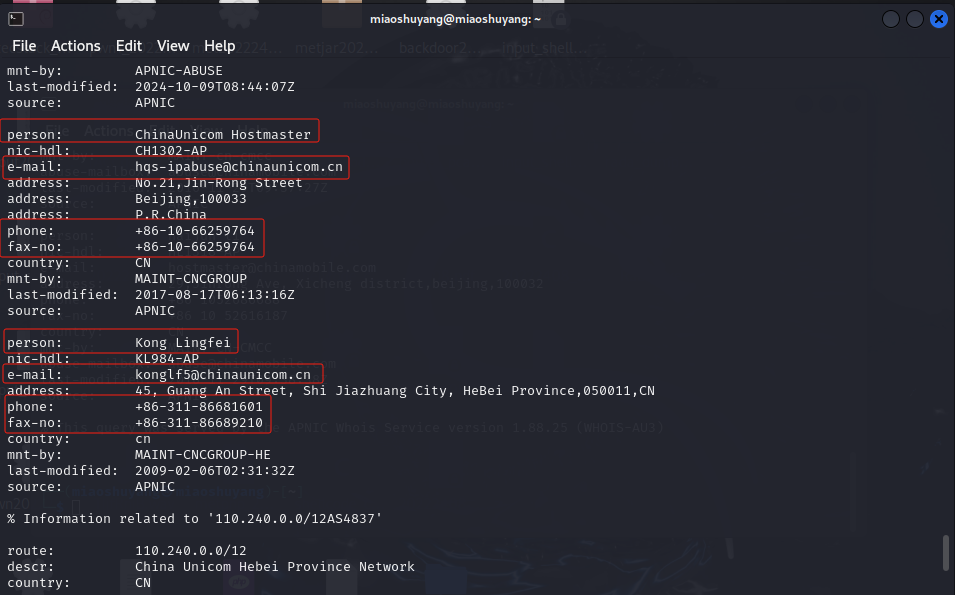

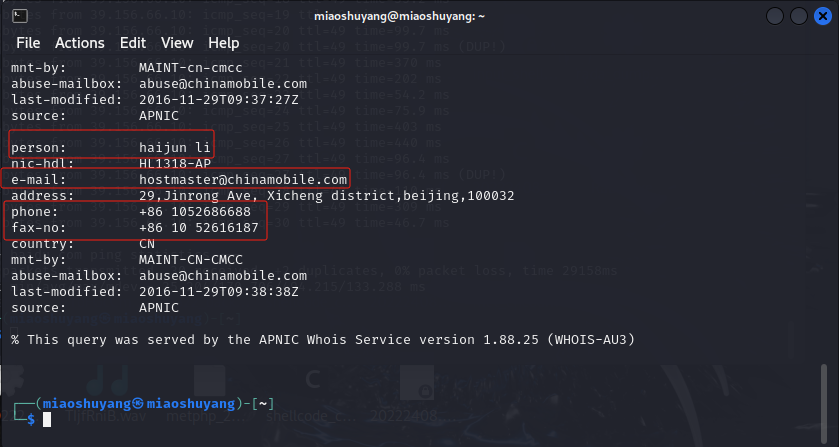

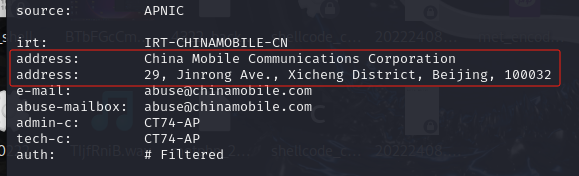

再次对这两个ip地址使用whois命令,可以得到IP地址的注册人和他的邮箱、电话,以及IP地址的地址信息。

110.242.68.66:

39.156.66.10:

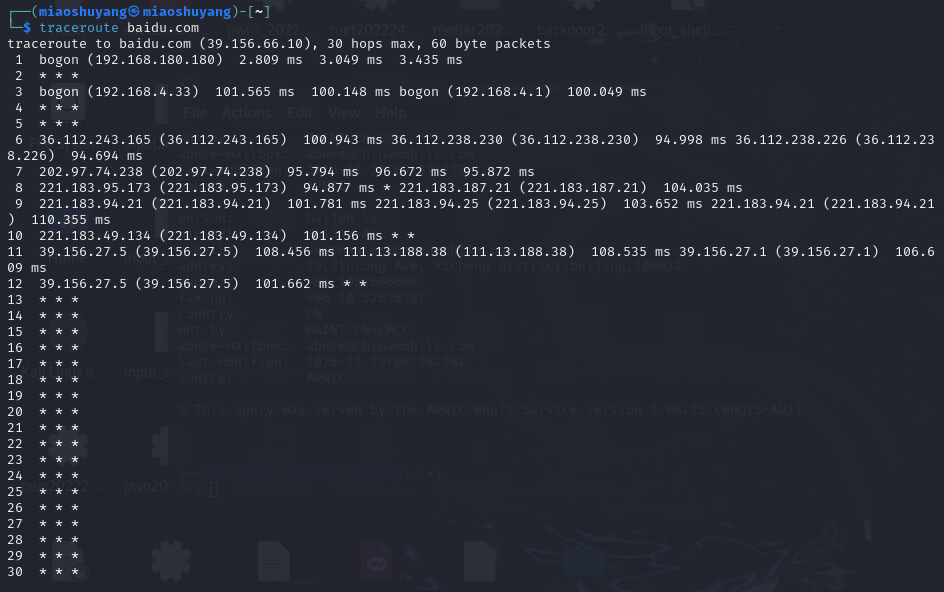

在kali虚拟机中输入tracert baidu.com命令,可以得到数据包到baidu.com(39.156.66.10)的传输路径。其中很多路径节点被设置为不回送ICMP超时报文,所以得不到IP地址。

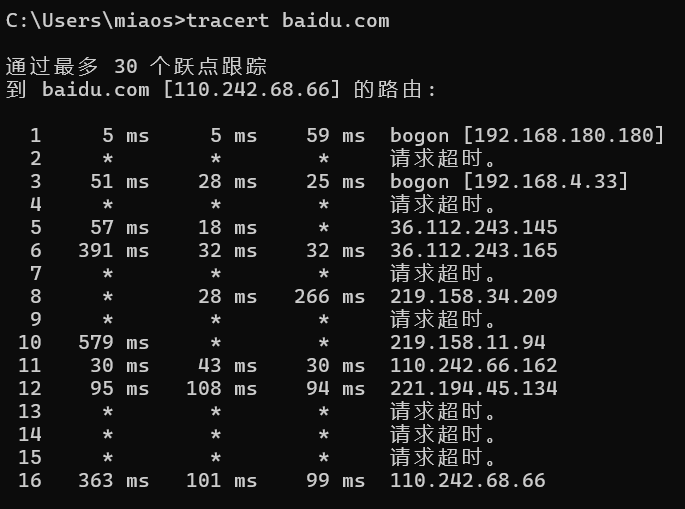

在windows主机中输入traceroute baidu.com命令,可以得到数据包到百度另一个IP地址(110.242.68.66)的传输路径。

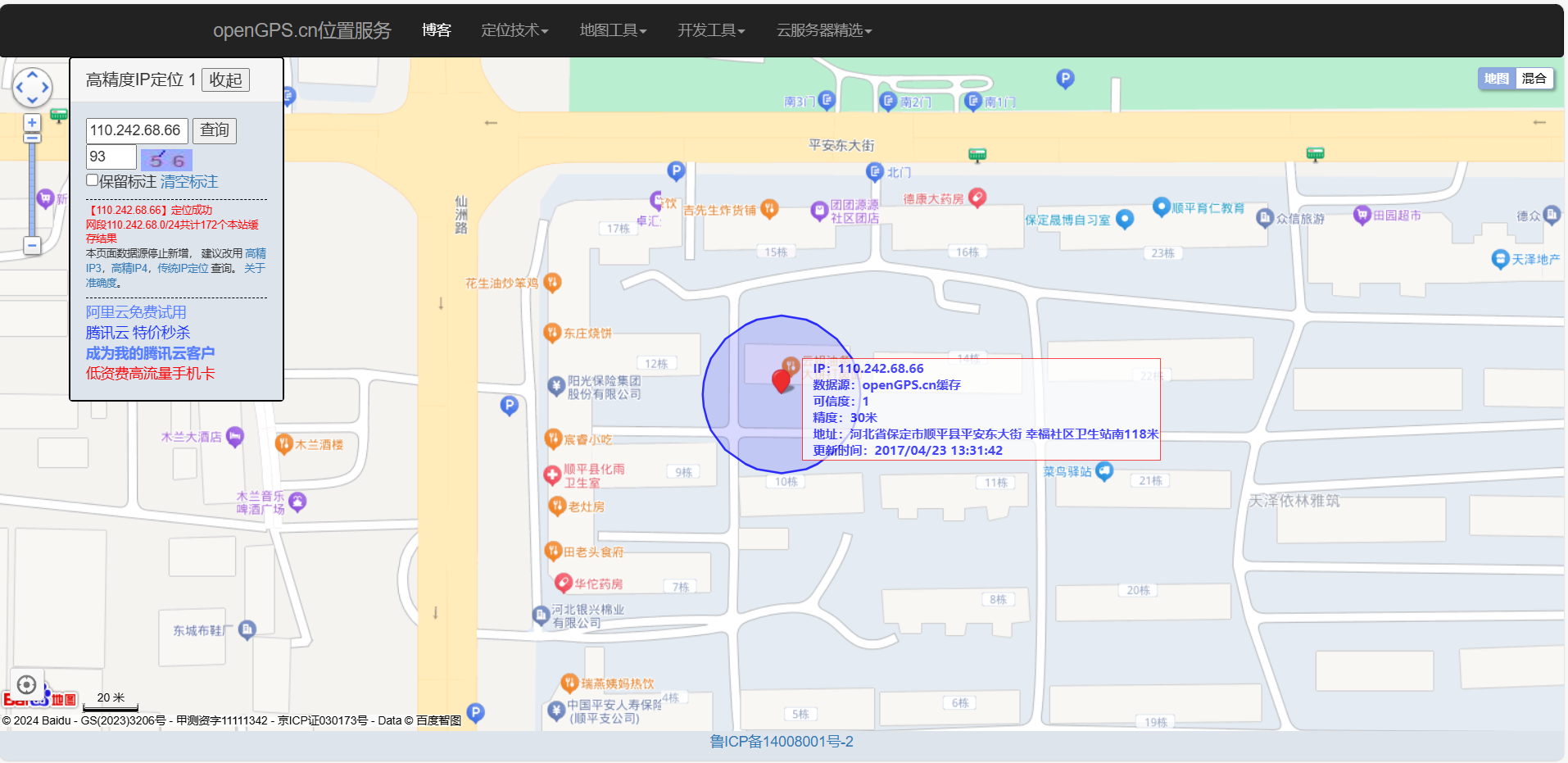

在在线工具openGPS.cn位置服务中输入IP地址110.242.68.66,可以得到IP地址的具体地址。

将得到的信息整理如下。

- DNS注册人及联系方式:MarkMonitor Inc.,邮箱为abusecomplaints@markmonitor.com,电话为+1.2086851750。

- 该域名对应IP地址:39.156.66.10和110.242.68.66。

- IP地址注册人及联系方式:前一个IP的注册人为haijun li,邮箱为hostmaster@chinamobile.com,电话为1052686688,fax为1052616187;后一个IP的注册人为ChinaUnicom和Kong Lingfei,相关联系方式见上文的图中。

- IP地址所在国家、城市和具体地理位置:前一个IP位于中国移动通信集团有限公司,中国北京市西城区金融大街29号;后一个IP位于中国河北省保定市顺平县平安东大街,幸福社区卫生站南118米。

2.2尝试获取QQ中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

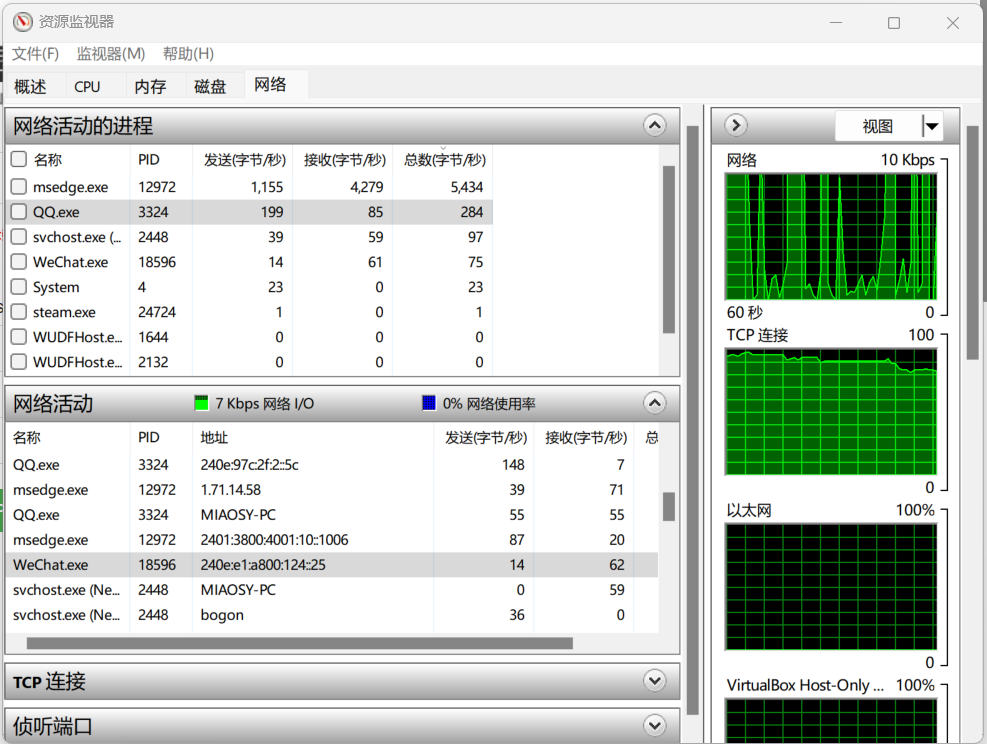

在微信中给一位好友发送大量消息,在资源监视器中发现他的IPv6地址为:240e:e1:a800:124::25。

在网站ip属地进行查询,发现这一IP地址位于中国上海市,与实际一致。

2.3使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

2.3.1靶机IP地址是否活跃

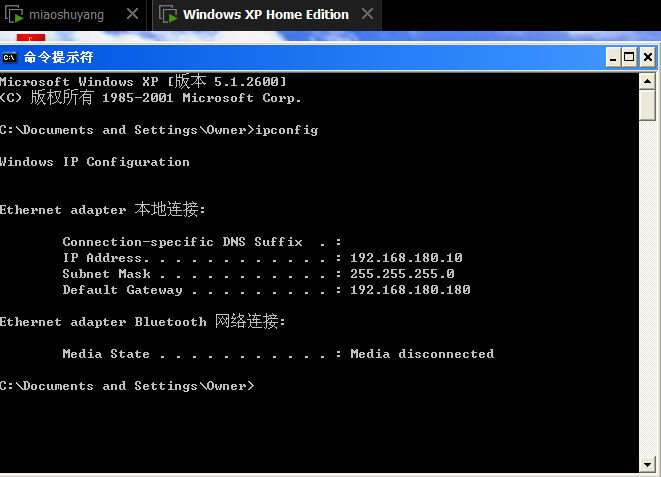

打开靶机winXP,用ipconfig,得到IP地址是192.168.180.10。

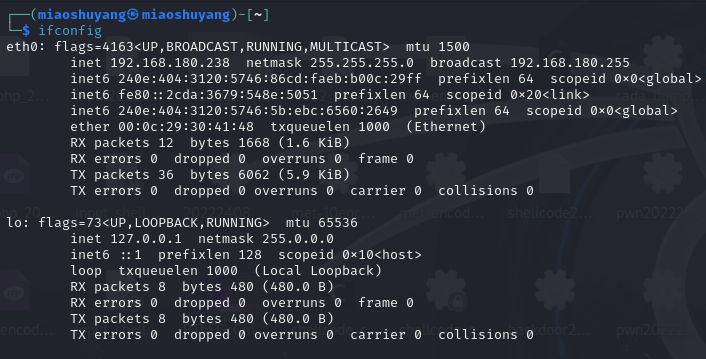

先使用ifconfig,得到虚拟机的地址为192.168.180.238。

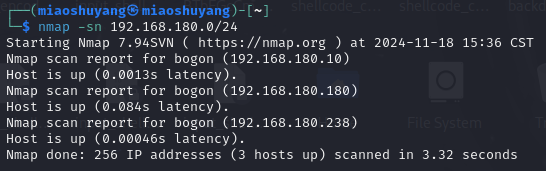

使用nmap -sn 192.168.180.0/24,进行ping扫描,查看本网段的主机是否在线,从结果中可以发现靶机在线。

2.3.2靶机开放了哪些TCP和UDP端口

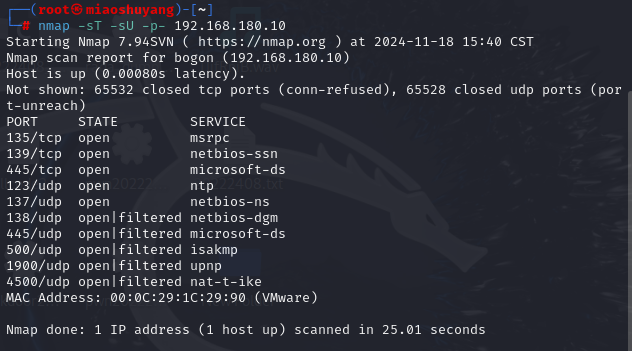

使用nmap -sT -sU -p- 192.168.180.10,进行TCP和UDP扫描,得到开放的端口:

tcp有135、139、445。

udp有123、137。

开放或过滤的udp端口有138、445、500、1900、4500。

2.3.3靶机安装了什么操作系统,版本是多少

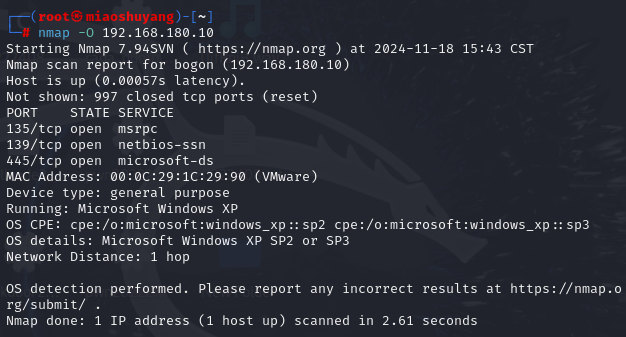

使用nmap -O 192.168.180.10,检测操作系统类型和版本。从结果中可以看出操作系统是Microsoft Windows XP SP2 或者SP3。

2.3.4靶机上安装了哪些服务

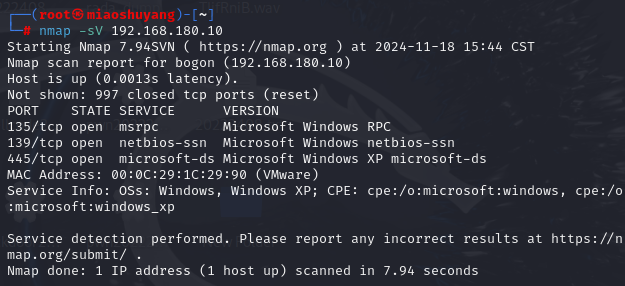

使用nmap -sV 192.168.180.10,查看运行的服务和版本。从结果中可以看出靶机安装了msrpc(微软远程过程调用)、netbios-ssn(网络基本输入输出系统的会话服务)、microsoft-ds(微软网络目录服务)。这些服务都是Microsoft Windows版本或Microsoft Windows XP版本。

2.4使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

先下载nessus开源软件,主要过程见参考资料的网址。

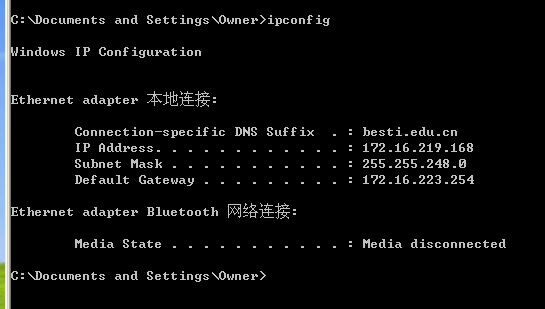

打开winXP虚拟机,用ipconfig得到IP地址为172.16.219.168。

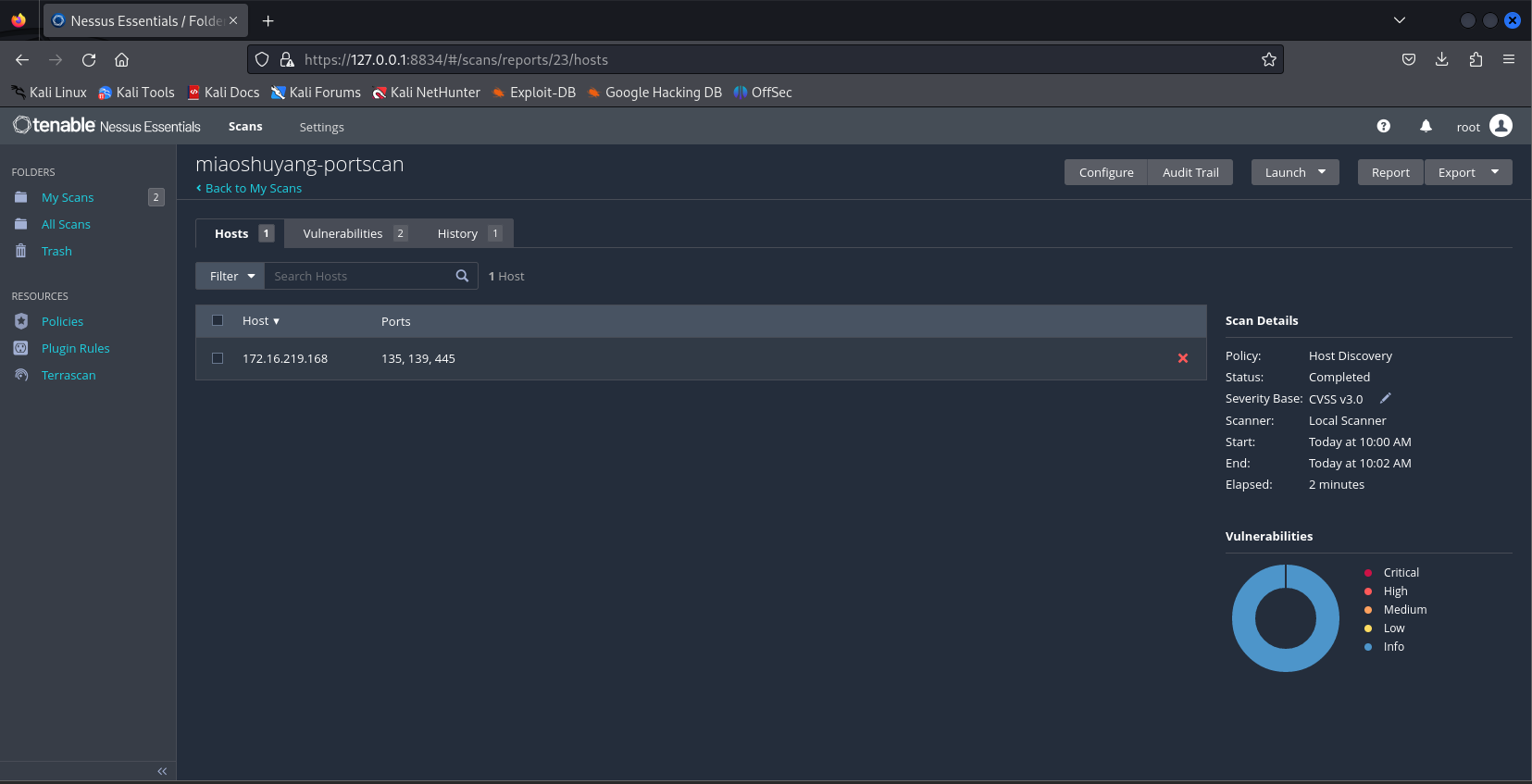

2.4.1靶机上开放了哪些端口

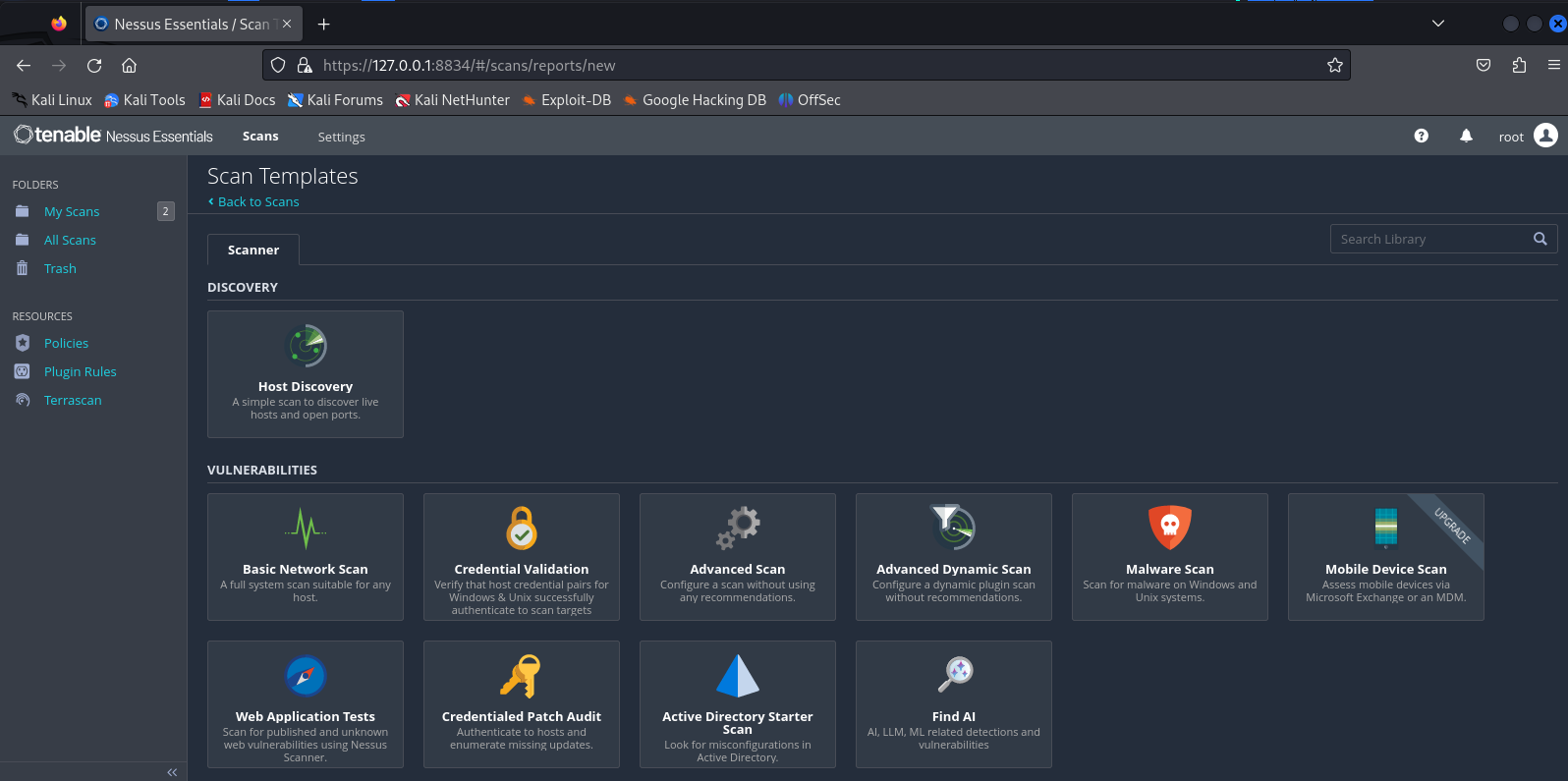

在nessus的主界面点击右上角的new scan,进入新建扫描界面,选择host discovery。

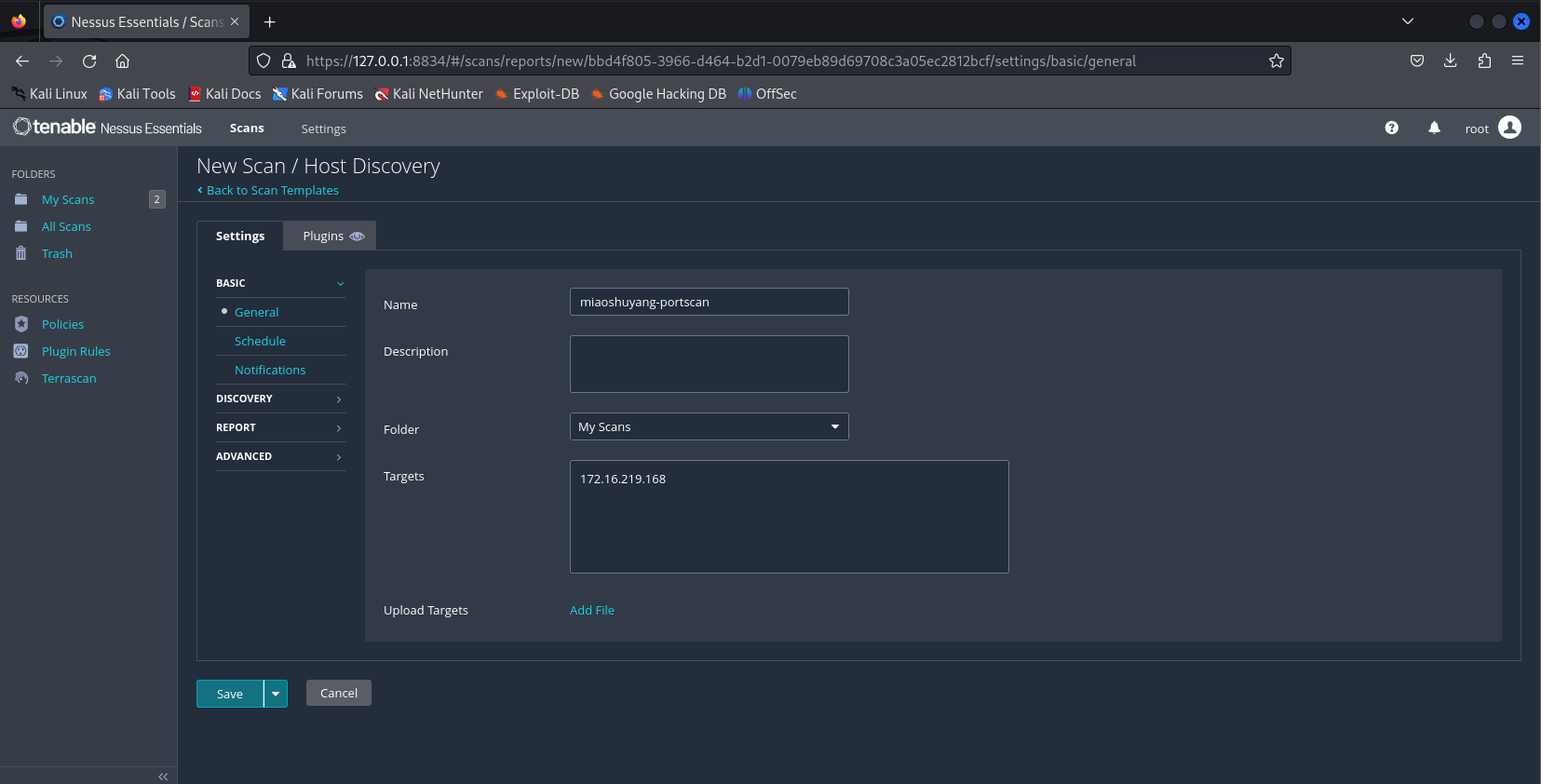

输入名称、IP地址,进行一些必要设置。

进入这一扫描的界面,点击launch,开始扫描。

等待一段时间,扫描结果就出来了,从图中可以看出,主机的135, 139, 445端口开放着。

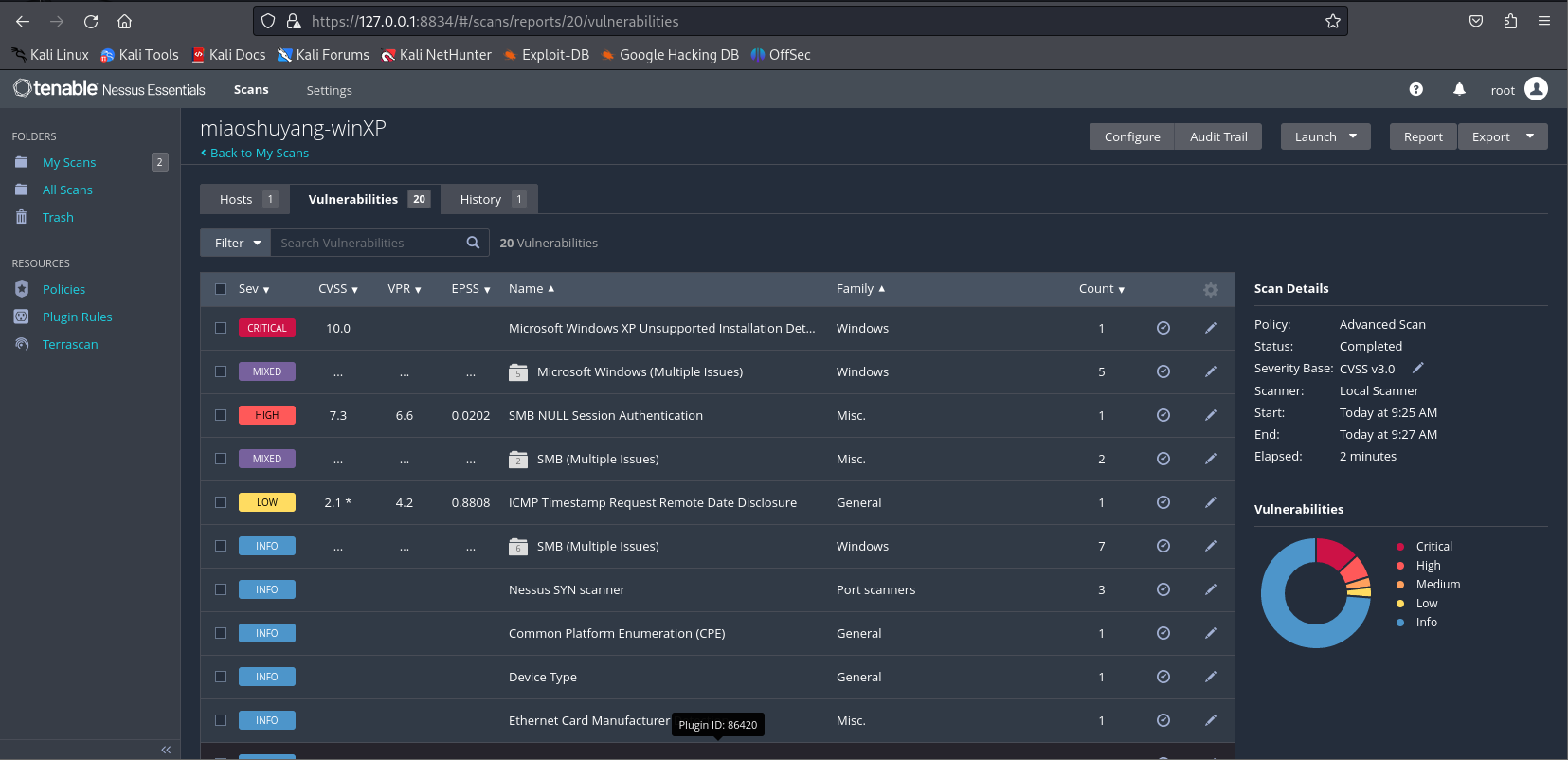

2.4.2靶机各个端口上网络服务存在哪些安全漏洞

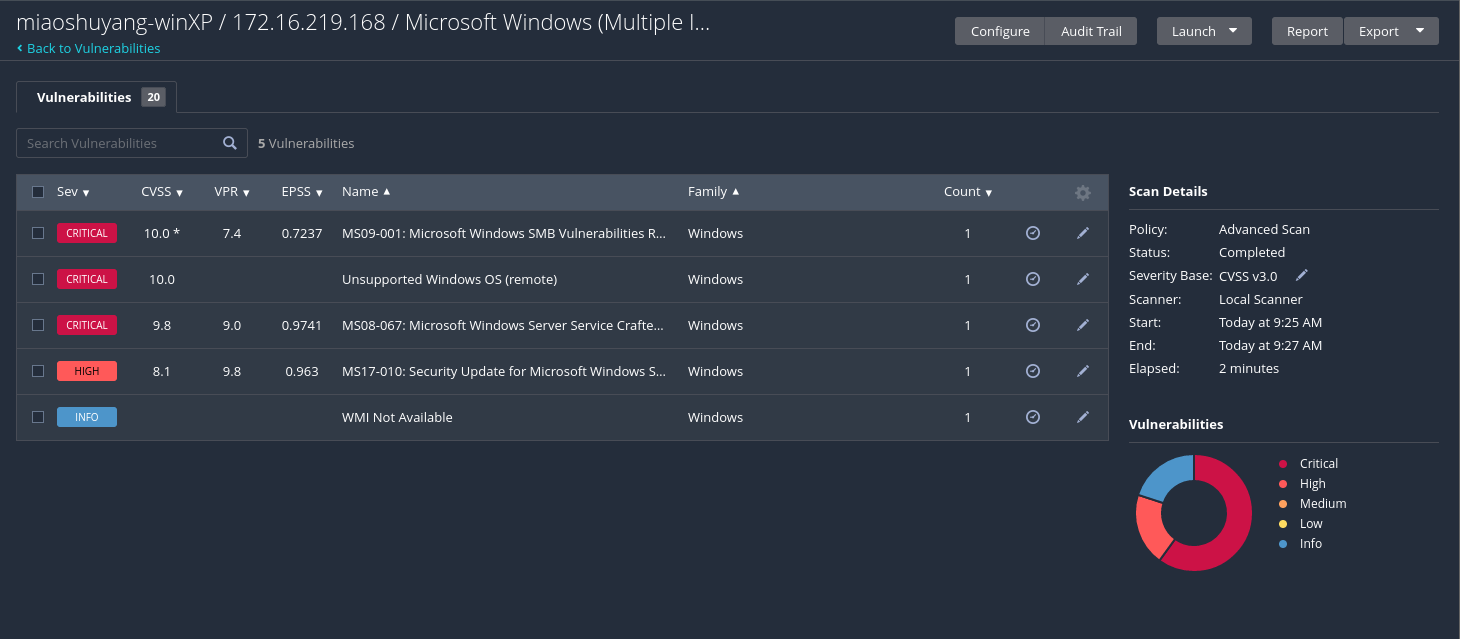

创建new scan,选择advanced scan,基本操作和上一个过程一致,进行高级扫描。扫描结果如下图。从图中可以看出一些信息,比如靶机安装的是不再被支持的系统,靶机会回应ICMP时间戳请求,造成风险。

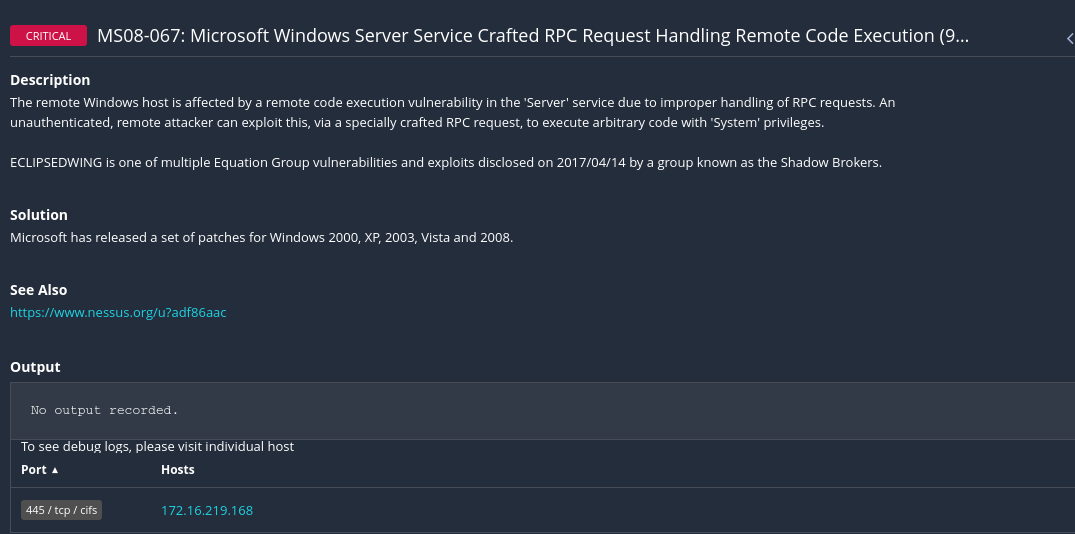

从下图中可以看出445端口的SMB/RPC服务存在MS09-001、MS08-067、MS17-010漏洞。

2.4.3你认为如何攻陷靶机环境,以获得系统访问权

对于MS09-001漏洞,攻击者可以在NT Trans2请求中指定畸形的值导致内核忙碌,必须重启系统才能恢复操作,在大多数情况下都会导致拒绝服务,但实现远程执行代码也是理论可行的;

对于MS08_067漏洞,攻击者可以利用受害者主机默认开发的SMB服务的端口445发送特殊RPC请求,造成可被利用并可远程执行代码;

对于MS17-010漏洞,攻击者可以通过向Windows服务器的SMBv1服务发送精心构造的命令造成溢出,最终导致任意命令的执行。

想要利用以上这些漏洞,一个可行的操作过程如下:在kali虚拟机中打开msfconsole,在其中经过以下步骤①search漏洞②use对应的模块③set需要的信息,如对方的IP地址④run/exploit⑤若攻击成功,建立起了会话,就可以尝试提权,并进行进一步的攻击行为。

2.5搜索测试

2.5.1通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

搜索自己的名字,发现有一次参加活动留下来的痕迹,其中出现了我的高中学校与班级信息,其他没有任何我的信息,还算可以接受。

搜索自己的学号,只发现实验报告的信息。

再搜索学号+姓名、身份证号、手机号,都没有发现任何信息。以上结果表明没有特别严重的隐私和信息泄露问题。

2.5.2练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

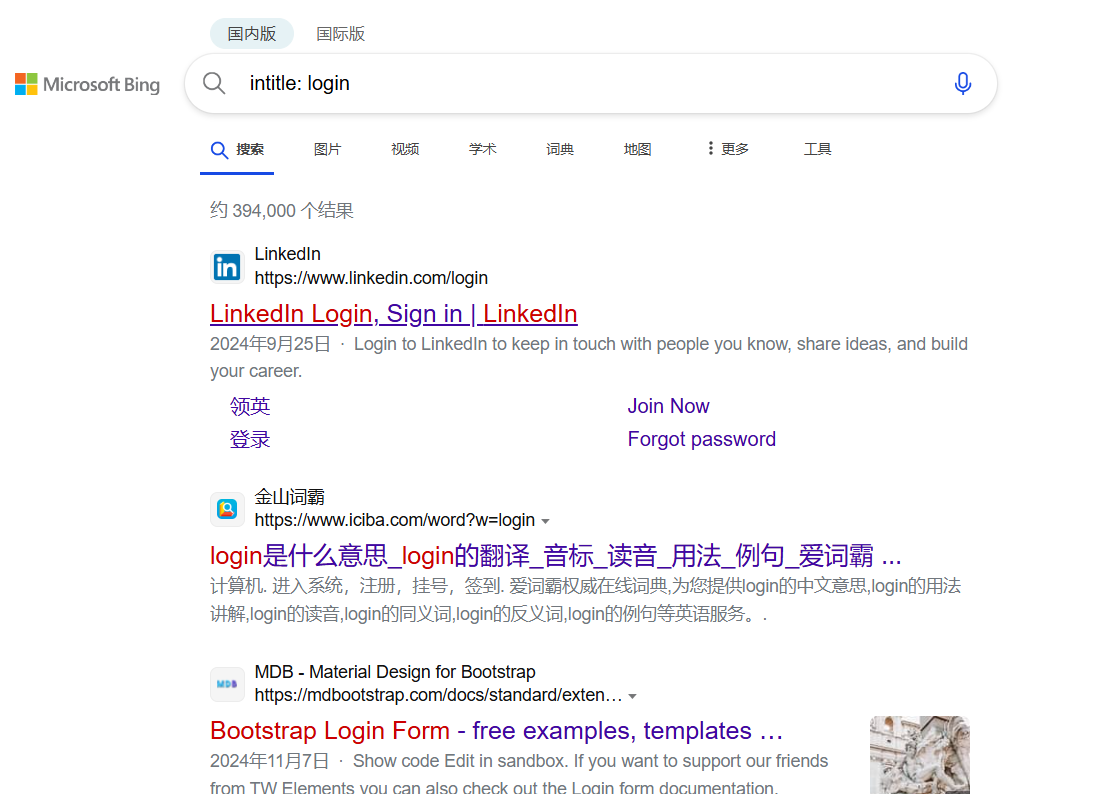

(1)使用intitle: login用于查找包含指定文字的网页标题。

(2)使用inurl: .php?id=用于查找可能包含sql注入的网址。

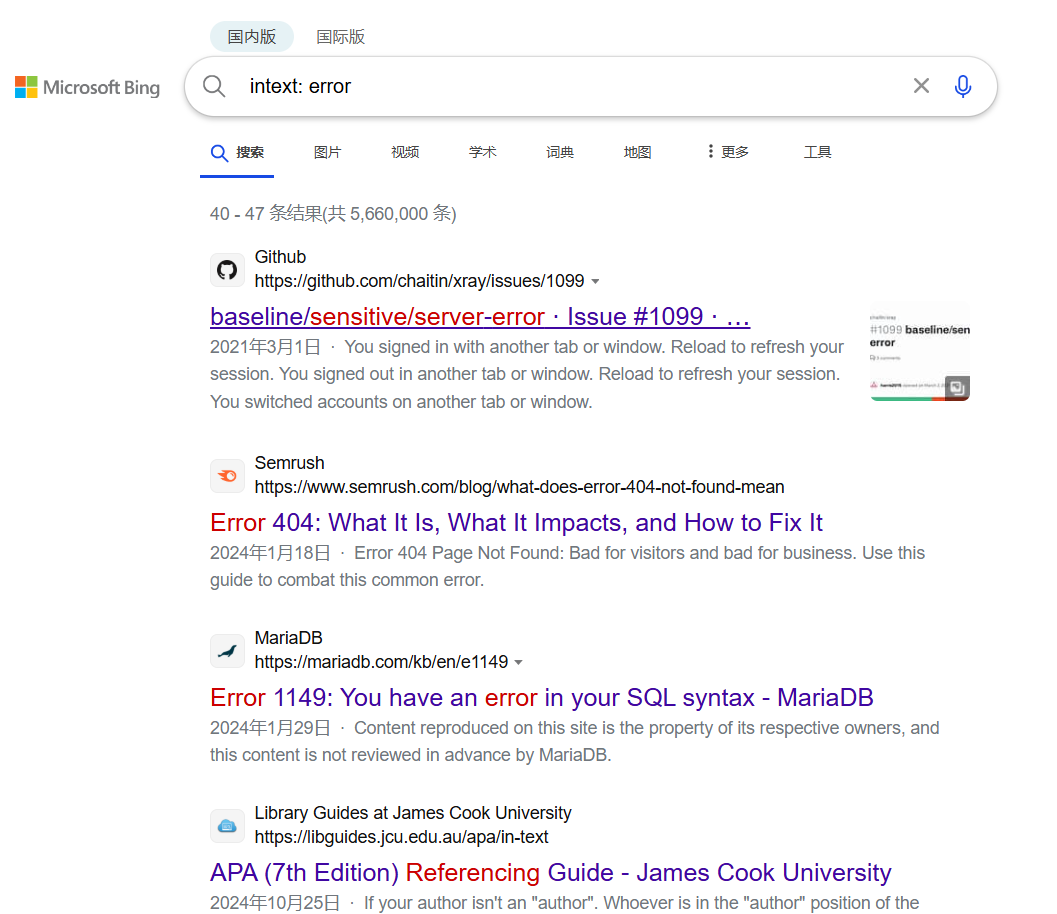

(3)使用intext: error用于返回包含“error”这个词的页面内容。

(4)使用filetype:pdf 网络安全用于查找关于网络安全的pdf文件。

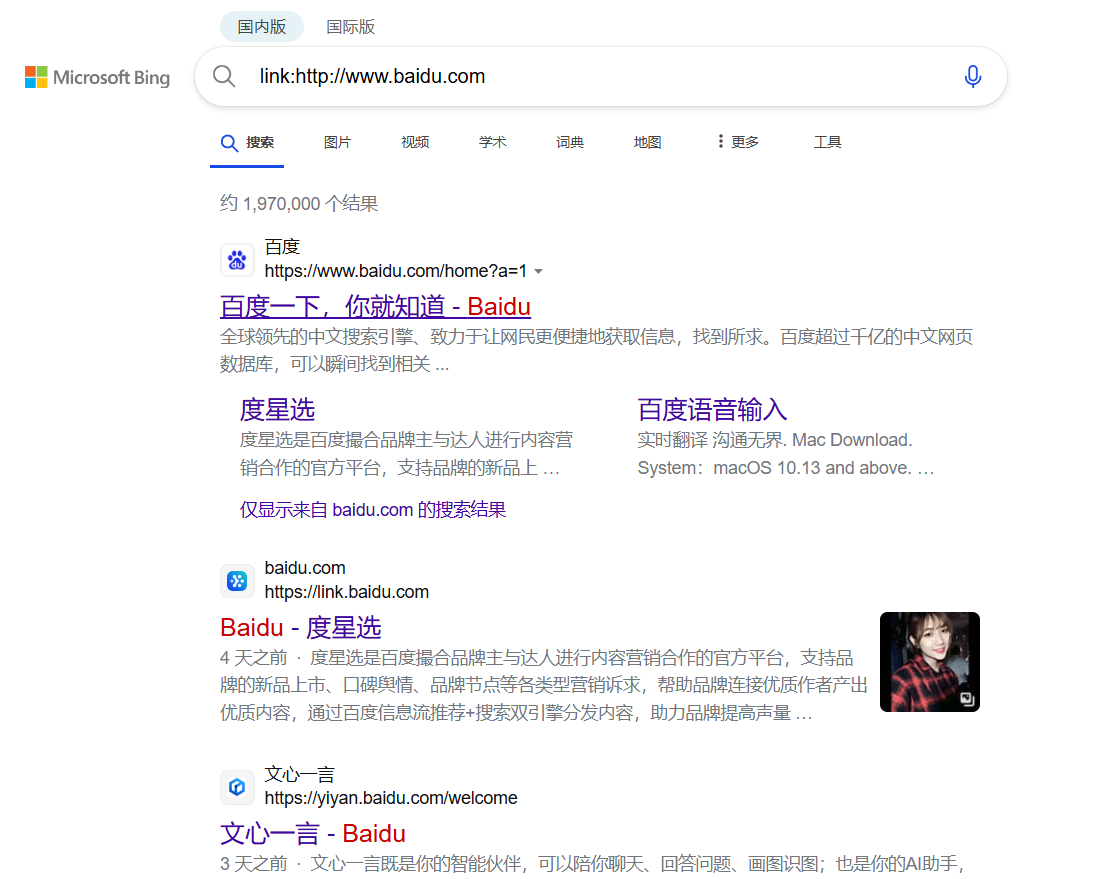

(5)使用link:http://www.baidu.com用于查找所有包含指向 http://www.baidu.com 的网页。

(6)使用related:https://www.besti.edu.cn/查找与https://www.besti.edu.cn/ 相似的页面,相似指的是网页的布局相似。

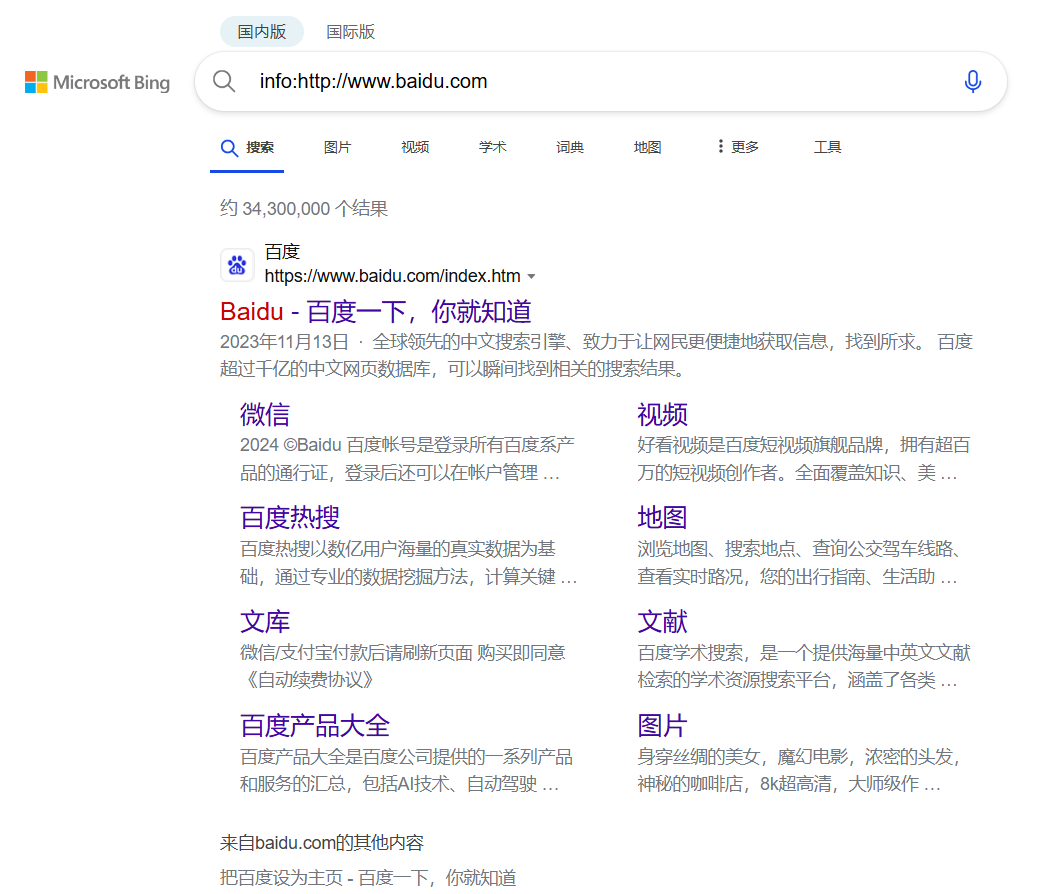

(7)使用info:http://www.baidu.com用于得到这个网站的信息。

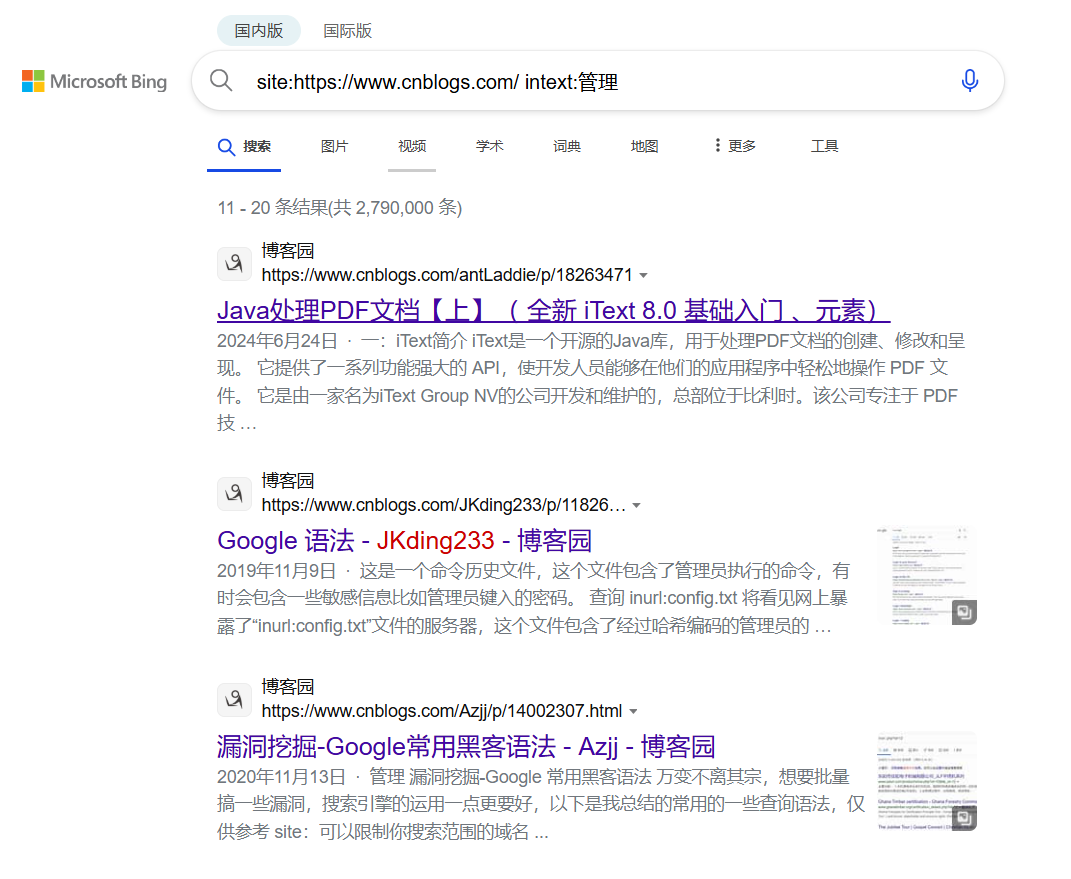

(8)使用site:https://www.cnblogs.com/ intext:管理用于尝试找到网页后台。

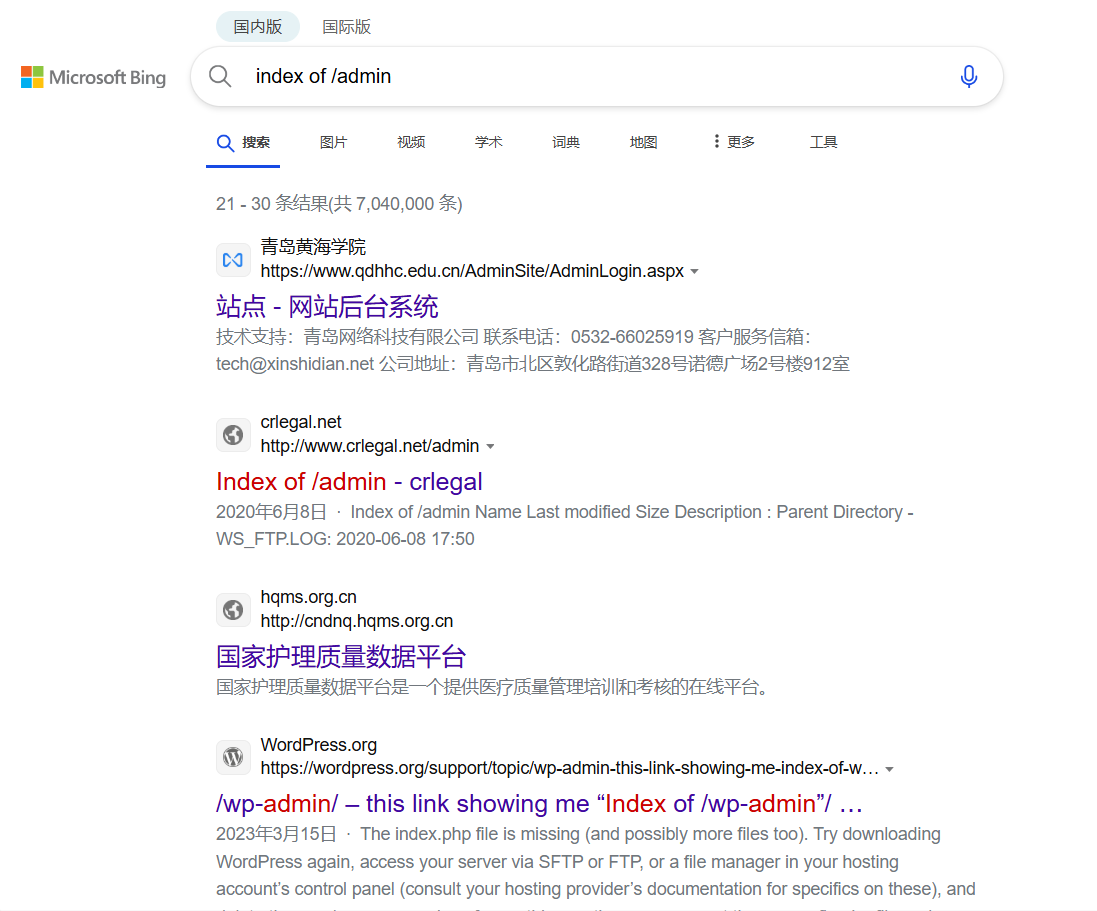

(9)使用index of /admin尝试访问或列出Web服务器上名为“admin”的目录的内容。

(10)使用cache:https://www.baidu.com用于查找并查看缓存的特定网页版本。

3.问题及解决方案

- 问题1:kali安装nessus后,发现nessus的插件没有成功下载。

- 问题1解决方案:多次重复以下四个命令后,最终成功了。

systemctl stop nessusd.service

./nessuscli update all-2.0.tar.gz

./nessuscli fetch --register-offline nessus.license

systemctl start nessusd.service - 问题2:实验过程中又出现了网络消失的情况。

- 问题2解决方案:用流量就可以稳定连网,再也不用教室里的网了。

4.学习感悟、思考等

通过本次信息搜集技术实践的学习,我深刻体会到了信息搜集在攻防实践中的重要性。学习过程中,我不仅掌握了多种查询DNS域名、IP地址信息的方法,还学会了使用nmap和Nessus等开源软件对靶机环境进行深入的扫描和分析。

实验中接触到的Google hack搜集技能也是一项非常实用的技能。通过掌握多种高级搜索方法,我能够更加高效地获取所需信息,这对于我的学习和工作会有很大的帮助。

此外,我也意识到个人信息安全的重要性。社交媒体分享、填写网络调查、下载来历不明的软件等行为都可能会使我们的隐私泄露,造成不可估计的不良后果。我们应当注重自己的隐私保护,在日常生活中谨慎处理个人信息。