20222311 2024-2025-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

1.1 本周学习内容回顾

-

WHOIS是一个查询和响应协议,用于查询数据库以获取注册用户或管理员的联系信息,以及域名的注册信息,包括域名所有者、注册商、注册日期等详细信息。

-

Dig(Domain Information Groper)是一个功能强大的命令行工具,用于从DNS服务器中收集信息。它提供了一种灵活的方式来查询域名相关的各种信息,如IP地址、MX记录、CNAME记录等。Dig工具因其灵活性和易用性,成为系统管理员和网络工程师解决DNS问题时最常用的工具之一。

-

NSLOOKUP是一个基于命令行的工具,用于查询DNS(域名系统)来查找域名与IP地址之间的映射关系,或者查找与DNS域相关的其他信息,如邮件服务器(MX记录)和名称服务器(NS记录)。它广泛用于诊断DNS解析问题和验证域名配置。

-

Traceroute是一个网络诊断工具,用于追踪数据包从发送者到接收者之间的路径。它显示经过的每个路由器节点及其响应时间,帮助网络管理员和用户识别网络延迟的来源和网络连接问题,从而诊断网络路径和连接问题。

-

Google hacking 是一种利用搜索引擎,尤其是谷歌,来定位互联网上的安全隐患和易攻击点的技术。它涉及使用特定的搜索语法和操作符来发现敏感信息、漏洞信息或其他有价值的信息。这些信息可能包括软件漏洞、错误配置、用户名、密码、日志文件等,通常是由于网站配置错误或信息泄露而公开可访问的。Google hacking 可以作为渗透测试和信息收集的一部分,帮助安全专业人员识别和修复潜在的安全问题。

1.2实验要求

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

(5)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

2.实验过程

-

查询baidu.com并获取指定信息

-

DNS注册人及联系方式

-

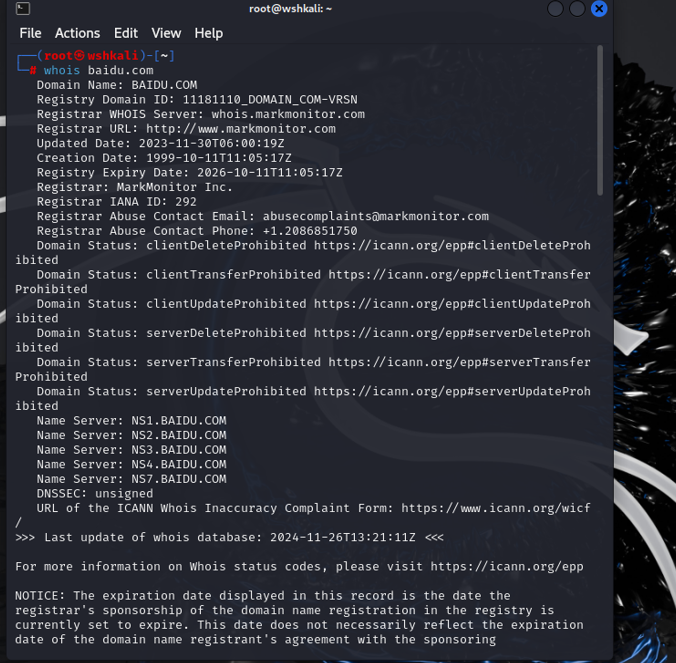

使用whois+域名,可以获取DNS注册人及联系方式

-

whois baidu.com

-

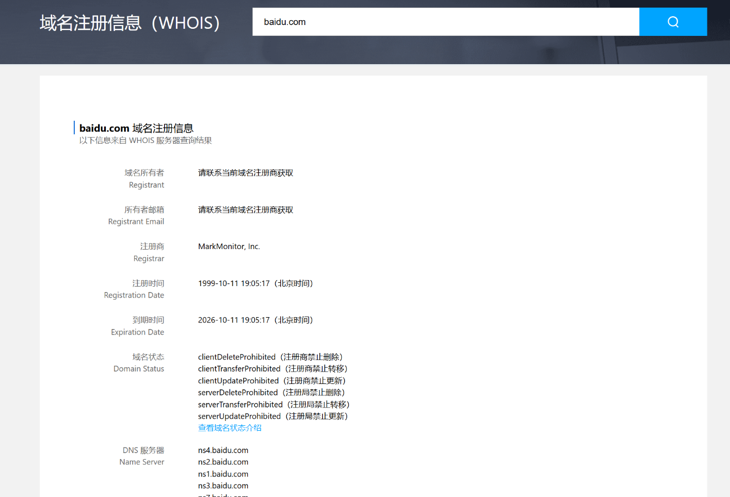

还可以使用在线域名查询工具获取相关信息:

可以查出注册人为MarkMonitor, Inc.,联系方式为abusecomplaints@markmonitor.com -

该域名对应IP地址

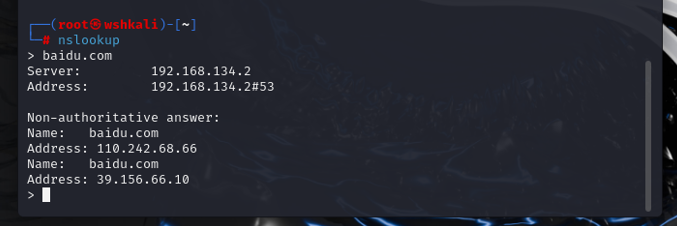

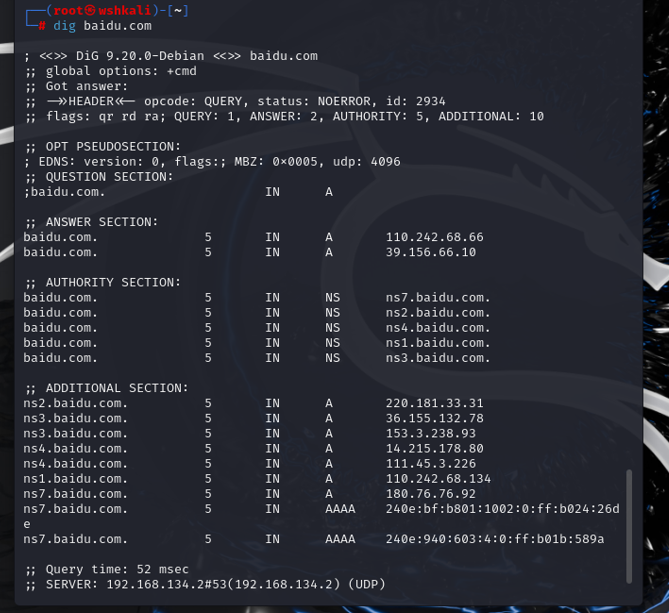

使用nslookup或dig均可获取DNS对应的IP地址。

nslookup baidu.com

dig baidu.com

可以看出域名对应的IP地址为39.156.66.10或110.242.68.66 -

IP地址注册人及联系方式

使用whois+IP地址可获取IP地址注册人及联系方式

whois 39.156.66.10

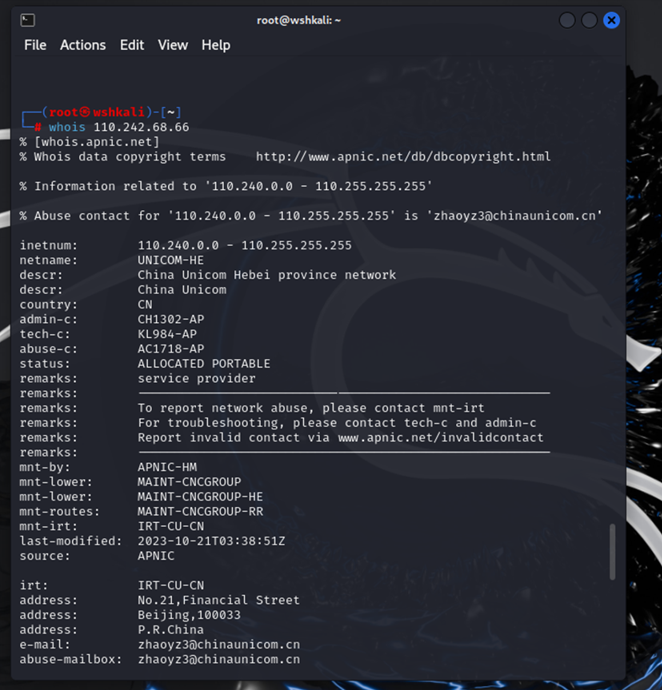

whois 110.242.68.66 -

39.156.66.10:

发现IP地址注册人是haijun li,联系方式是hostmaster@chinamobile.com -

110.242.68.66:

发现IP地址注册人是Kong Lingfei,联系方式是konglf5@chinaunicom.cn -

IP地址所在国家、城市和具体地理位置

-

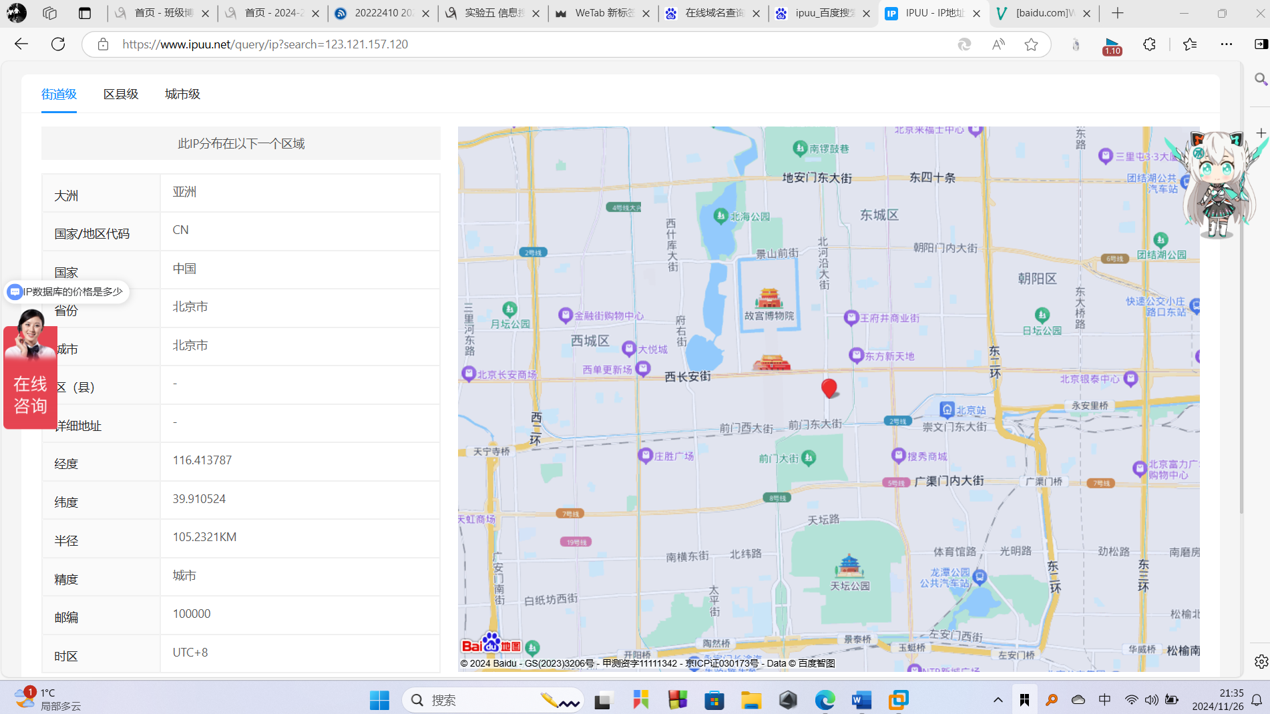

39.156.66.10:

IP地址所在国家是中国、城市是北京、具体地理位置是金融街29号 -

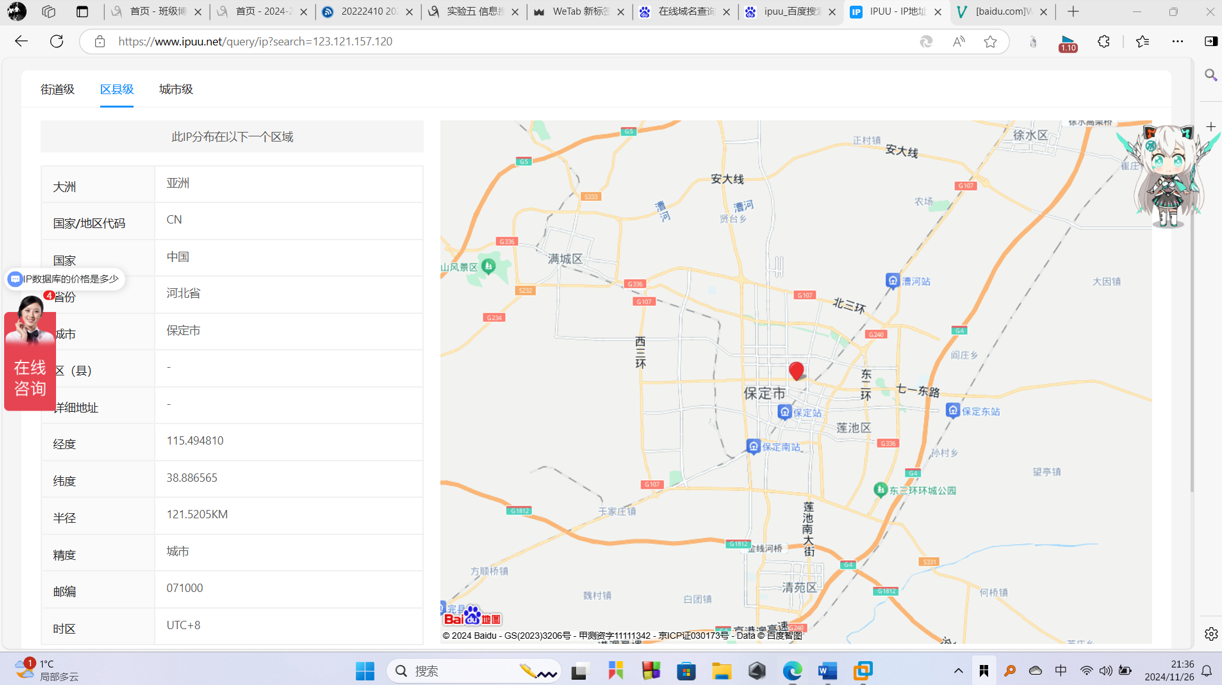

110.242.68.66:

IP地址所在国家是中国、城市是河北省保定市。 -

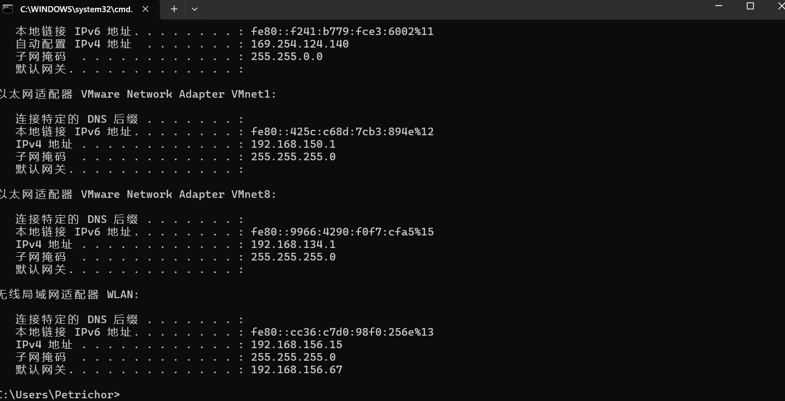

尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。打开windows主机的资源管理器勾选WeChat.exe. 给一个微信好友打语音电话,可查看到对方ip为60.29.224.96。用在线ip查询工具查看其地址为:中国天津

-

使用nmap开源软件对靶机环境进行扫描,回答问题并给出操作命令。

-

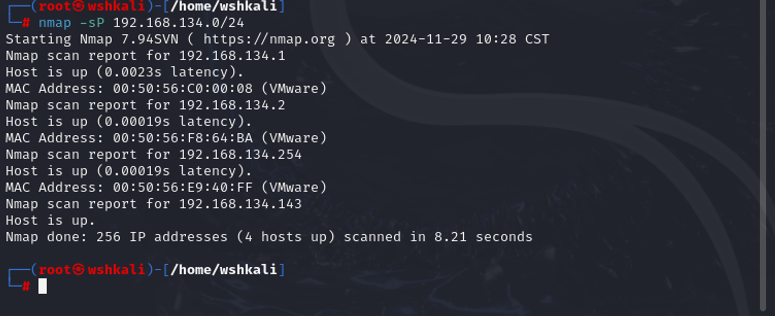

查询主机(kali:192.168.134.143),靶机(Win11:192.168.134.1)两者的子网掩码都是255.255.255.0,处于同一网段192.168.134.0/24。

-

靶机IP地址是否活跃

指令:

nmap -sP 192.168.134.0/24

发送ICMP echo探测,设置扫描方式为ping扫描。

主机和靶机IP地址都活跃,因为主机与靶机都看到Host is up。 -

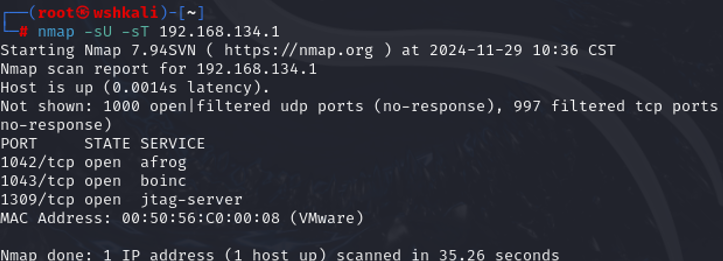

靶机开放了哪些TCP和UDP端口

指令:

nmap -sU -sT 192.168.134.1

扫描所有UDP和TCP端口,-sU表示扫描UDP端口、-sT表示扫描TCP端口。

开放的tcp端口有1042、1043、1309 -

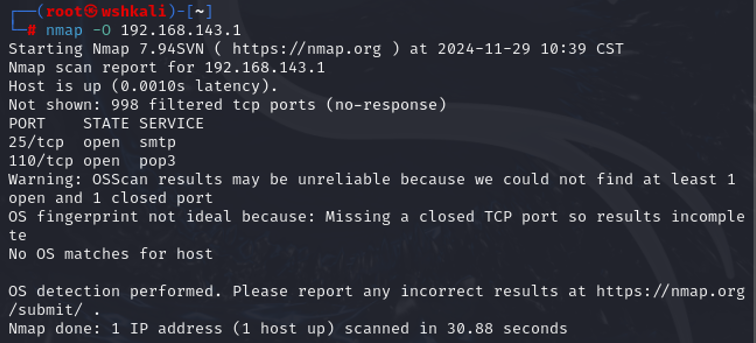

靶机安装了什么操作系统,版本是多少

指令:

nmap -O 192.168.143.1

对目标主机的操作系统和版本进行扫描。

操作系统为windows 11。 -

靶机上安装了哪些服务

指令:

nmap -sV 192.168.134.1

uploading-image-714751.png

-

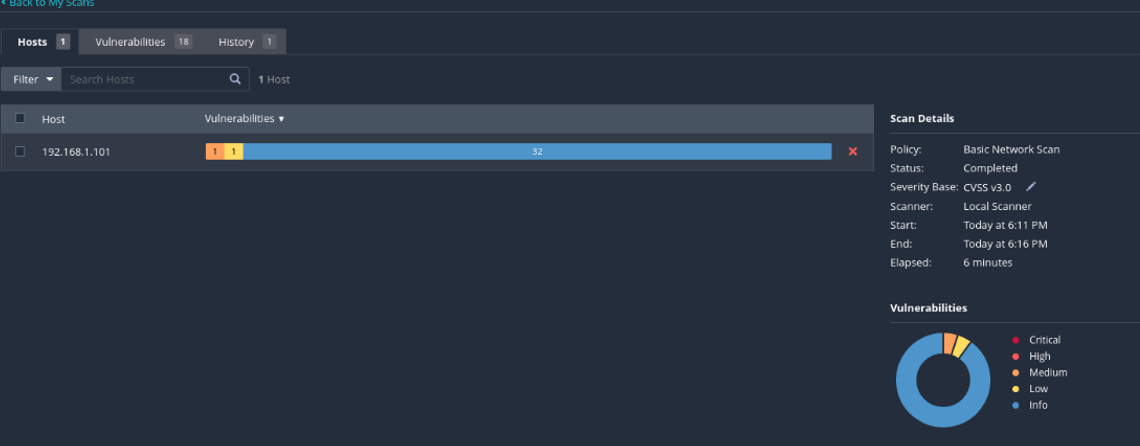

使用Nessus开源软件对靶机环境进行扫描,回答问题并给出操作命令。

-

kali中下载linux版本的Nessus,输入dpkg -i Nessus-10.8.3-debian10_amd64.deb安装Nessus.

根据提示输入/bin/systemctl start nessusd.service启动Nessus服务。

根据提示前往网站https://wshkali:8834/按照参考资料的操作设置账号密码。

-

获取激活码和识别码进而下载安装插件。安装好后对插件进行注册与更新,重启nessus服务,看到插件更新完成。

-

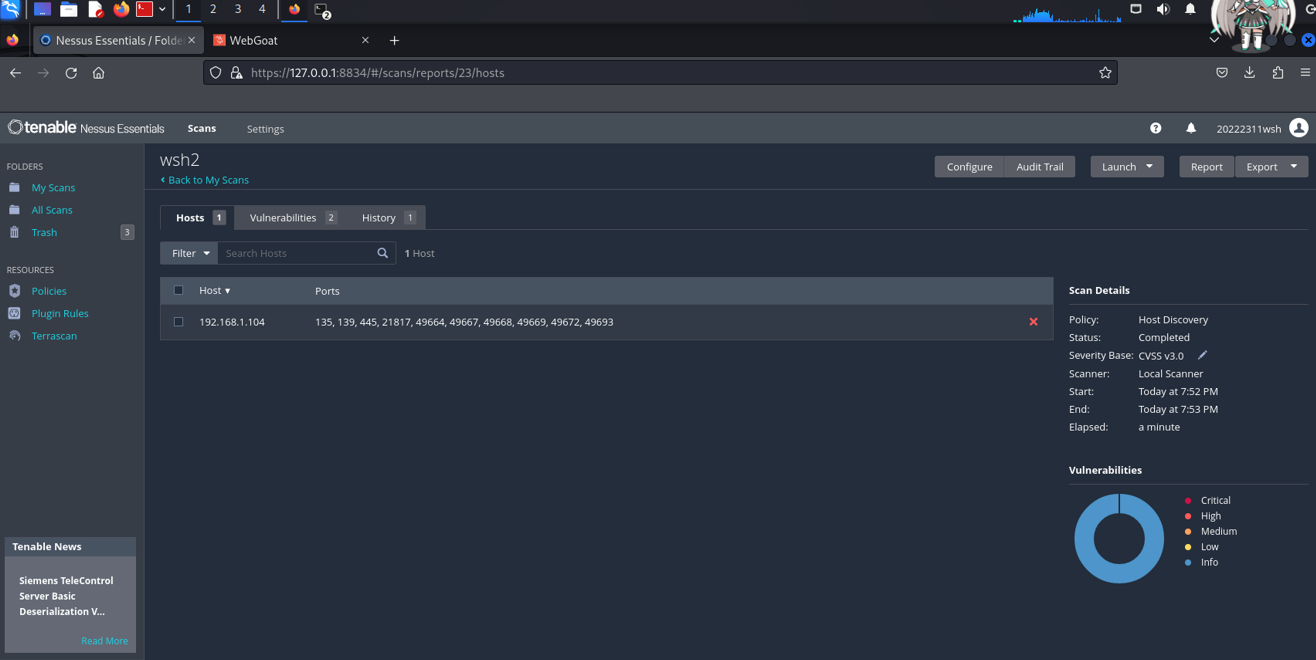

靶机上开放了哪些端口

关于Nessus的安装以及配置可以参考链接:https://blog.csdn.net/m0_68472908/article/details/137255414

配置好以后,新建一个policy,可以选择advanced scan进行一系列自定义配置,保存并命名这个policy,进入myscan新建scan(或者新建一个filter自定义名称,将这个作为工作filter新建scan),选择刚刚保存的policy,填入主机IP(target):

点击save以后,我们可以在filter中看到它:

-

点击进入,点击右上角的Lauch,启动扫描,等待扫描完成。如下图所示,该主机开放135、139、445、21817、49664、49667、49668、49669、49672、49693端口。

-

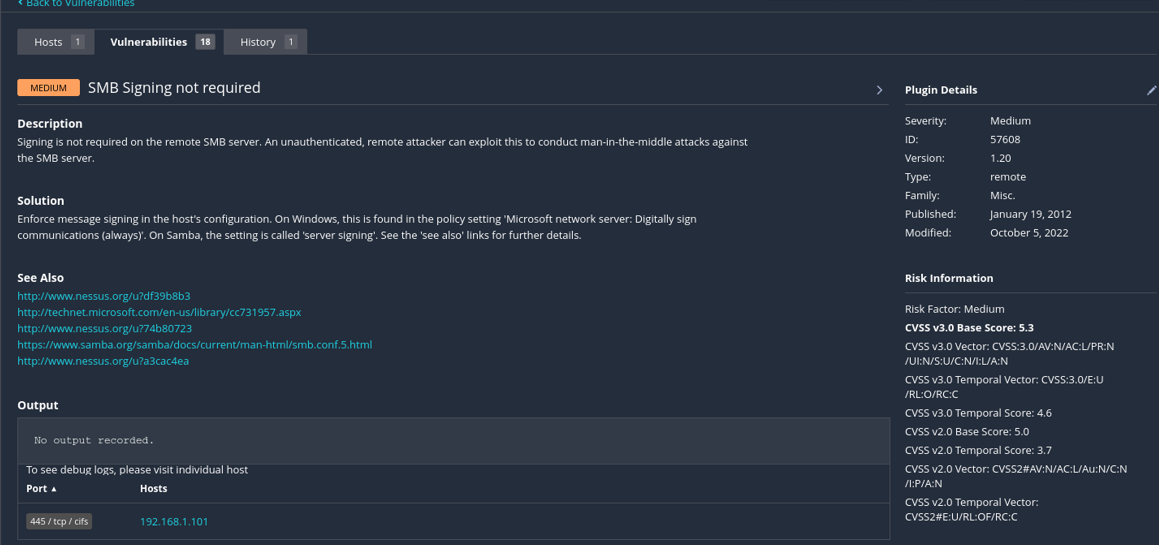

靶机各个端口上网络服务存在哪些安全漏洞

新建的policy勾选Malware检测相关,检测结果如下:

该报告指出,远程 SMB 服务器(位于 IP 地址 192.168.1.101)未启用 SMB 消息签名。SMB 消息签名用于确保网络通信的完整性和防止中间人攻击(MITM)。如果未启用消息签名,攻击者可能能够在客户端与服务器之间进行拦截和篡改通信,从而盗取敏感数据或注入恶意代码。

为了解决这个问题,建议在服务器的配置中强制启用消息签名。对于 Windows 系统,可以在“Microsoft 网络服务器:始终对通信进行数字签名”策略中启用此设置;对于 Samba 服务器,可以配置 server signing 选项。 -

如何攻陷靶机环境,以获得系统访问权

- 信息收集

在进行渗透测试时,第一步是收集关于靶机的信息。这个过程可以分为两种类型:

主动信息收集:如直接扫描目标主机,探测开放端口,获取服务版本等。

被动信息收集:通过公开的资源,如DNS、WHOIS、社交媒体等,收集与目标相关的公开信息。

常用的工具:

Nmap:扫描开放端口、检测服务版本等。

Netcat:与目标机器建立通信,进行简单的反向Shell等操作。 - 漏洞扫描

通过扫描工具对靶机进行漏洞扫描,识别系统中的已知漏洞。漏洞扫描工具会自动检查系统是否存在已知的安全漏洞。

常用的工具:

Nessus:一个全面的漏洞扫描器,能够检测系统、应用程序和网络中的漏洞。

OpenVAS:开源的漏洞扫描工具,能够帮助检测系统中的安全问题。 - 攻击与利用

一旦发现漏洞,就可以尝试利用它们来获取目标系统的访问权限。

利用已知漏洞:使用公开的漏洞利用代码来攻击靶机。

编写自定义漏洞利用代码:当存在尚未公开的漏洞时,可能需要编写专门的攻击代码。

常用的工具:

Metasploit:一个渗透测试框架,包含了大量的漏洞利用模块,适合用于进行漏洞利用。

Hydra:用于暴力破解登录系统,尤其是针对弱密码的攻击。 - 提升权限

在获得目标系统的初步访问后,下一步通常是提升权限,以获得更高的控制权。

查找系统中的敏感信息:例如提取密码文件、私钥等。

利用提权漏洞:许多操作系统存在提权漏洞,允许低权限用户提升到管理员或根权限。

常用的工具:

LinPEAS(针对Linux的提权工具)

Windows Exploit Suggester(Windows提权建议工具) - 后门与持久性

为了确保在测试期间能够持续访问靶机,通常会在系统上安装后门,或者修改系统配置来维持持久性。

反向Shell:通过建立反向连接来保持与靶机的通信。

创建新的管理员账户:在靶机上创建新的管理员账户,确保可以随时访问。

-

用搜索引擎练习信息搜集技术

-

用姓名和学号对自己网上痕迹进行搜索

可以看到同名的成功人士。

-

学号搜索

可以看到本人发布的博客。

-

练习使用Google hacking

GoogleHacking是利用搜索引擎有争对性的搜索信息来对网络入侵的技术和行为。搜索引擎对于搜索的关键字提供了很多种语法,构造出特殊的关键字,能够快速全面的让攻击者挖掘到有价值的信息。

1.逻辑或OR

语法:A OR B A + B

功能:系统查找含有检索词A、B之一,或同时包括检索词A和检索词B的信息。

-

逻辑与And

语法:A AND B A*B

功能:可用来表示其所连接的两个检索项的交集部分。表示让系统检索同时包含检索词A和检索词B的信息集合C。

-

逻辑非NOT

语法:NOT keyword -keyword

功能:强制结果不要出现此关键字

-

完整匹配

语法:"keyword"

功能:强制搜索结果出现此关键字。

-

site

语法:site:网址

功能:搜索指定的域名的网页内容、可以用来搜索子域名、跟此域名相关的内容。

-

filetype

语法:filetype:文件类型

功能:搜索指定文件类型。

-

inurl

语法:inurl:keyword

功能:搜索url网址存在特定关键字的网页、可以用来搜寻有注入点的网站。

用 inurl:.phkp= 搜索网址中有"phkp"的网页

-

intitle

语法:intitle:keyword

功能:搜索标题存在特定关键字的网页。

-

intext

语法:intext:keyword

功能:搜索正文存在特定关键字的网页。

-

cache

语法:cache:keyword

功能:搜索搜索引擎里关于某些内容的缓存,可能会在过期内容中发现有价值的信息。

3.问题及解决方案

- 问题:nessus插件安装总是失败

- 解决方案:重复几次进行安装,发现安装完需要等待一段时间,不要急于刷新,等待一段事件后再刷新得以成功。

4.学习感悟、思考

- 通过这个实验,我深刻体会到了网络安全和隐私保护的重要性。在数字化时代,我们的信息很容易被泄露,而网络攻击者可能会利用这些信息进行攻击。学会使用各种工具来保护自己的隐私和安全是非常重要的。同时,我也认识到了作为一个网络安全专业的学生,需要不断学习和更新知识,以应对不断变化的网络威胁。这个实验不仅提高了我的技术能力,也增强了我的安全意识。