20222305 2024-2025-1 《网络与系统攻防技术》实验五实验报告

网络攻防实验报告

姓名:田青

学号:20222305

实验日期:2024/11/29 — 2024/12/05

实验名称:信息搜集技术实践

指导教师:王志强

1.学习内容

1.信息搜集:通过各种方式获取目标主机或网络的信息,属于攻击前的准备阶段。

2.收集技术

网络踩点:是指攻击者通过对目标组织或个人进行有计划、有步骤的信息收集,从而了解攻击目标的网络环境和信息安全状况,得到攻击目标完整剖析图的技术过程。(广撒网)

网络扫描:探测目标网络,找出更多的连接目标,进一步探测获取类型、存在的安全弱点等信息,为进一步攻击选择恰当目标和通道提供支持。(区域撒网)

网络查点:攻击者利用网络踩点和扫描技术后,成功发现活跃主机目标、运行服务即已知安全漏洞,针对已知的弱点,寻找真正可以攻击的入口,这个攻击过程就是网络查点。(定点撒网)

3.网络扫描:主机扫描、端口扫描、漏洞扫描、网络/系统类型探查。

4.网络踩点:Google Hacking经典用法、Web信息搜集与挖掘、DNS与IP、DNS与IP、网络侦查。

2.实验内容

1.实验要求

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

3.实验过程

3.1DNS域名查询,信息获取

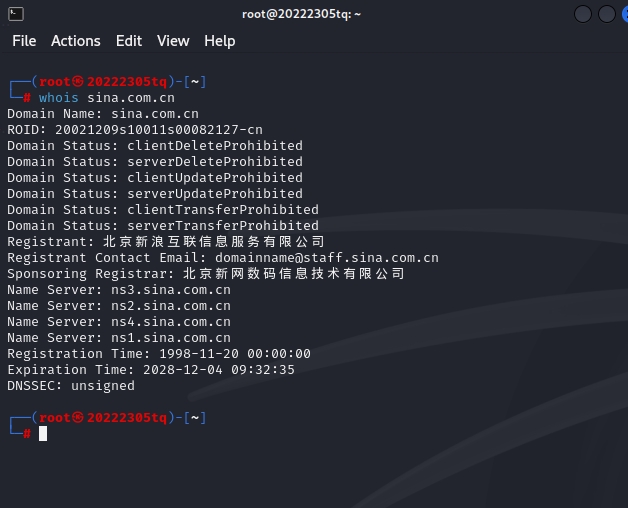

3.1.1获取DNS注册人及联系方式

指令:

whois sina.com.cn

分析图中内容:

点击查看代码

┌──(root㉿20222305tq)-[~]

└─# whois sina.com.cn

Domain Name: sina.com.cn # 域名

ROID: 20021209s10011s00082127-cn

Domain Status: clientDeleteProhibited # 域名状态

Domain Status: serverDeleteProhibited # 域名状态

Domain Status: clientUpdateProhibited # 域名状态

Domain Status: serverUpdateProhibited # 域名状态

Domain Status: clientTransferProhibited # 域名状态

Domain Status: serverTransferProhibited # 域名状态

Registrant: 北京新浪互联信息服务有限公司 #注册人

Registrant Contact Email: domainname@staff.sina.com.cn # 注册人联系邮箱

Sponsoring Registrar: 北京新网数码信息技术有限公司 # 所属注册服务机构

Name Server: ns3.sina.com.cn # 域名服务器

Name Server: ns2.sina.com.cn # 域名服务器

Name Server: ns4.sina.com.cn # 域名服务器

Name Server: ns1.sina.com.cn # 域名服务器

Registration Time: 1998-11-20 00:00:00 # 注册时间

Expiration Time: 2028-12-04 09:32:35 # 到期时间

DNSSEC: unsigned

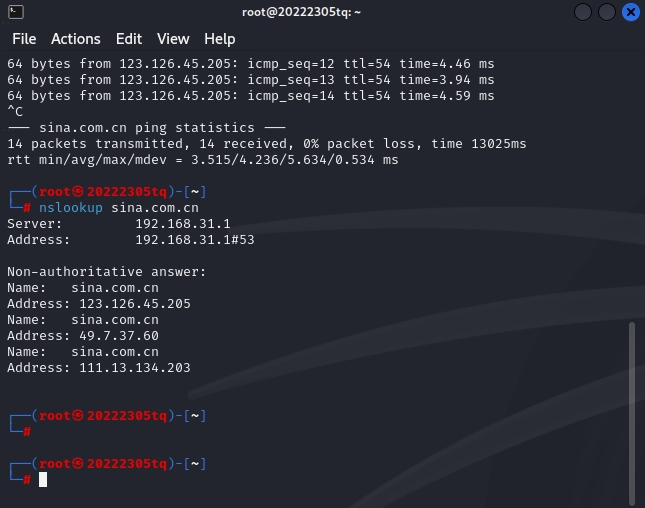

3.1.2获取域名对应IP地址

法1:用nslookup sina.com.cn查询IP地址

域名对应ip地址有三个,分别是111.13.134.203、49.7.37.60和123.126.45.205。

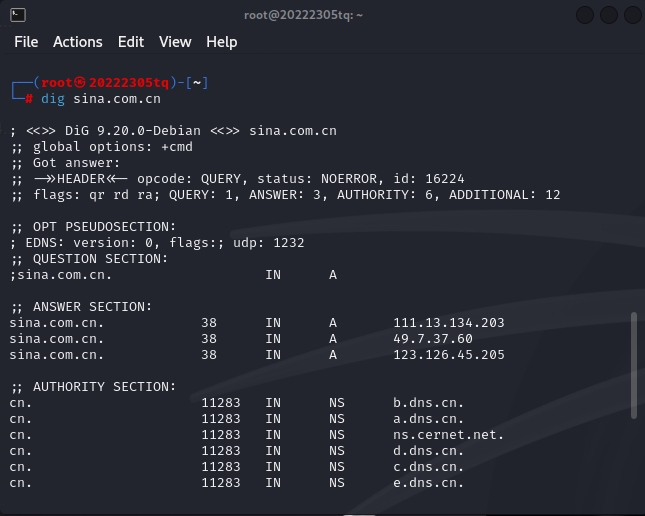

法2:用dig sina.com.cn查询ip地址

域名对应ip地址有三个,分别是111.13.134.203、49.7.37.60和123.126.45.205。

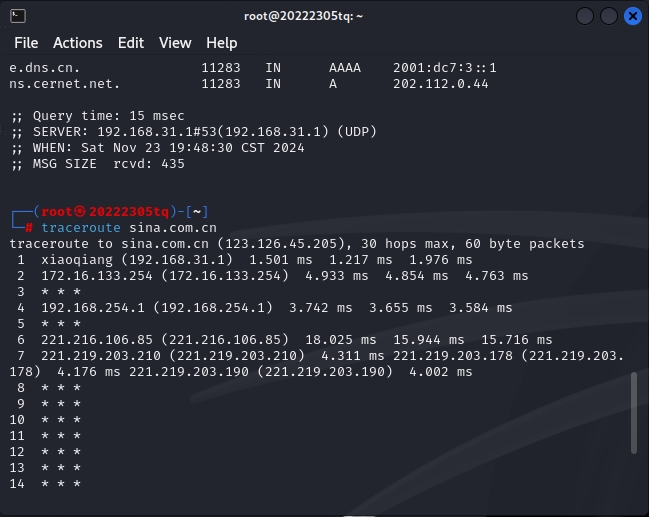

法3:用traceroute sina.com.cn查询IP地址

查询域名对应ip地址为123.126.45.205。

3.1.3获取IP地址注册人及联系方式

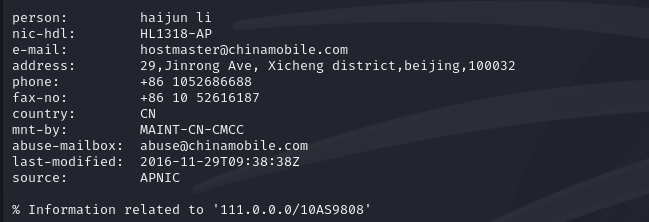

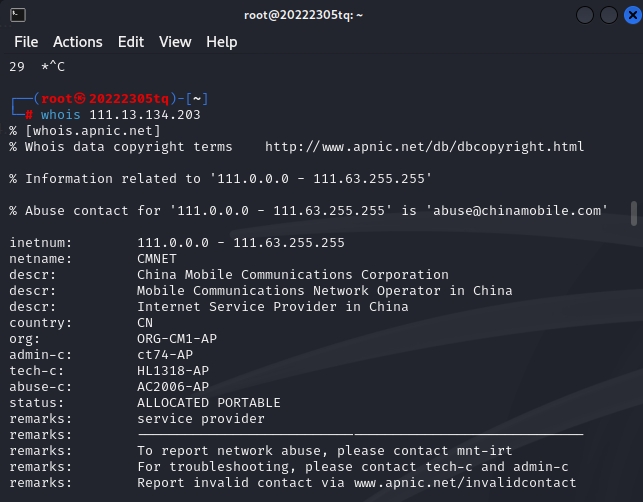

whois+ip地址可以查看ip的注册信息,分别查询三个ip对应的信息。指令1

whosi 111.13.134.203

ip地址注册人是haijun li,

ip地址注册人联系方式为

email(电子邮件):hostmaster@chinamobile.com

phone(联系电话):+86 1052686688

fax-no(传真):+86 10 52616187

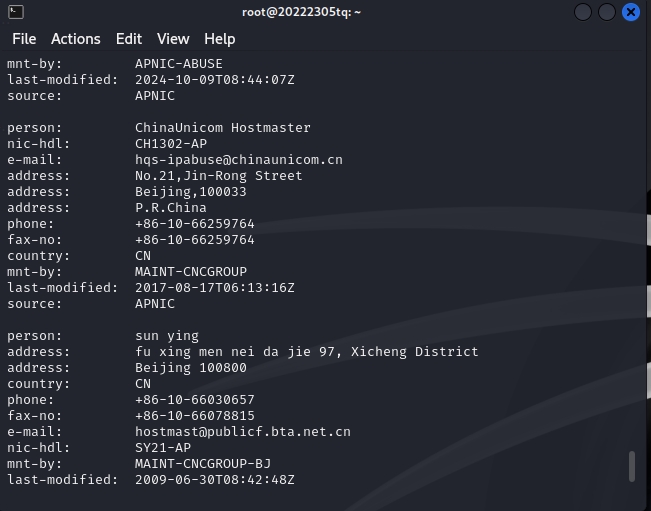

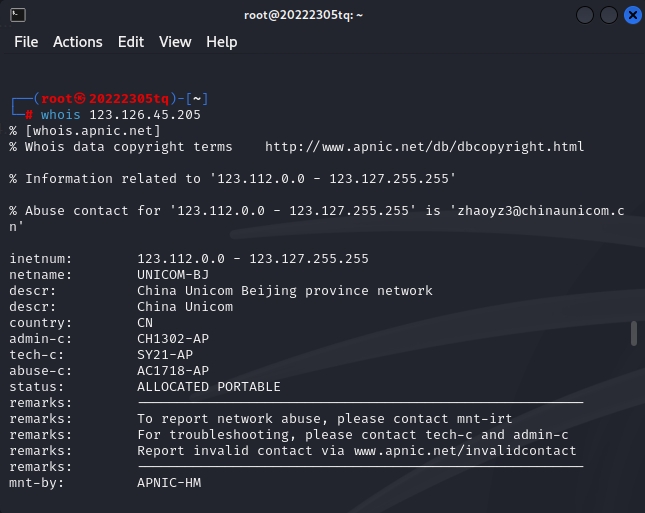

指令2

whois 123.126.45.205

ip地址注册人是sun ying,

ip地址注册人联系方式为

email(电子邮件):hostmast@publicf.bta.net.cn

phone(联系电话):+86-10-66030657

fax-no(传真):+86-10-66078815

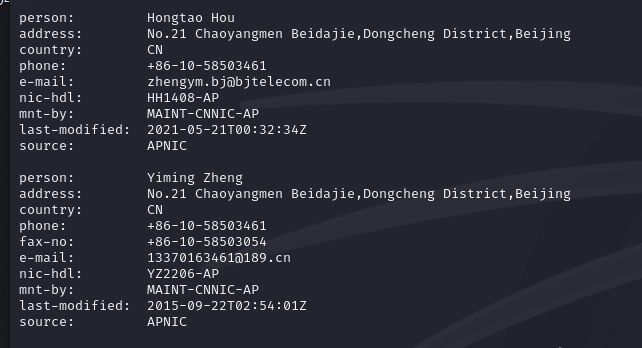

指令3

whois 49.7.37.30

ip地址注册人1是Yiming Zheng,

ip地址注册人1联系方式为

email(电子邮件):133701634610189.cn

phone(联系电话):+86-10-58503461

fax-no(传真):+86-10-58503054;

ip地址注册人2是sHongtao Hou,

ip地址注册人2联系方式为

email(电子邮件):zhengym.bj@bjtelecom.cn

phone(联系电话):+86-10-58503461

fax-no(传真):无

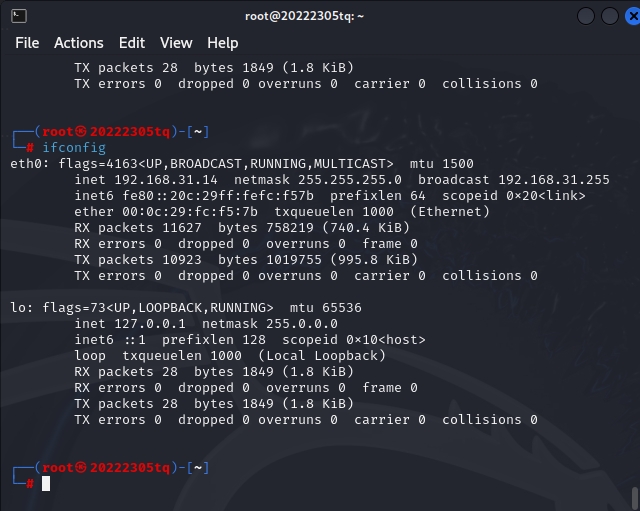

3.1.4获取 IP地址所在国家、城市和具体地理位置

分别获取三个ip的指令,也就是刚才的指令以及UU在线工具共同查询

点击查看代码

whosi 111.13.134.203

whois 123.126.45.205

whois 49.7.37.30

111.13.134.203:IP地址是中国,城市是北京,具体位置是北京市金融大街29号。

123.126.45.205:IP地址是中国,城市是北京,具体位置是金融街21号。

49.7.37.30:IP地址是中国,城市是北京,具体位置是东城区朝阳门北大街21号。

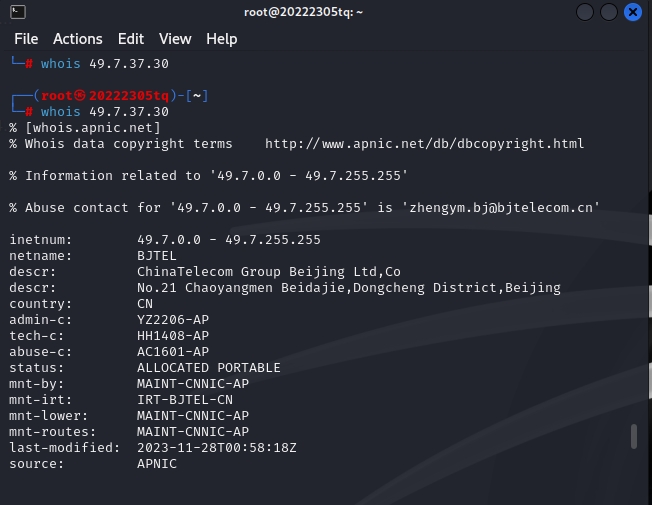

3.2尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

3.2.1打开windows主机的资源管理器勾选WeChat.exe

3.2.2给一个微信好友打语音电话,可查看到对方ip为39.144.168.13

3.2.3用在线ip查询工具查看其地址为:江西南昌

3.3使用nmap开源软件对靶机环境进行扫描,回答问题并给出操作命令。

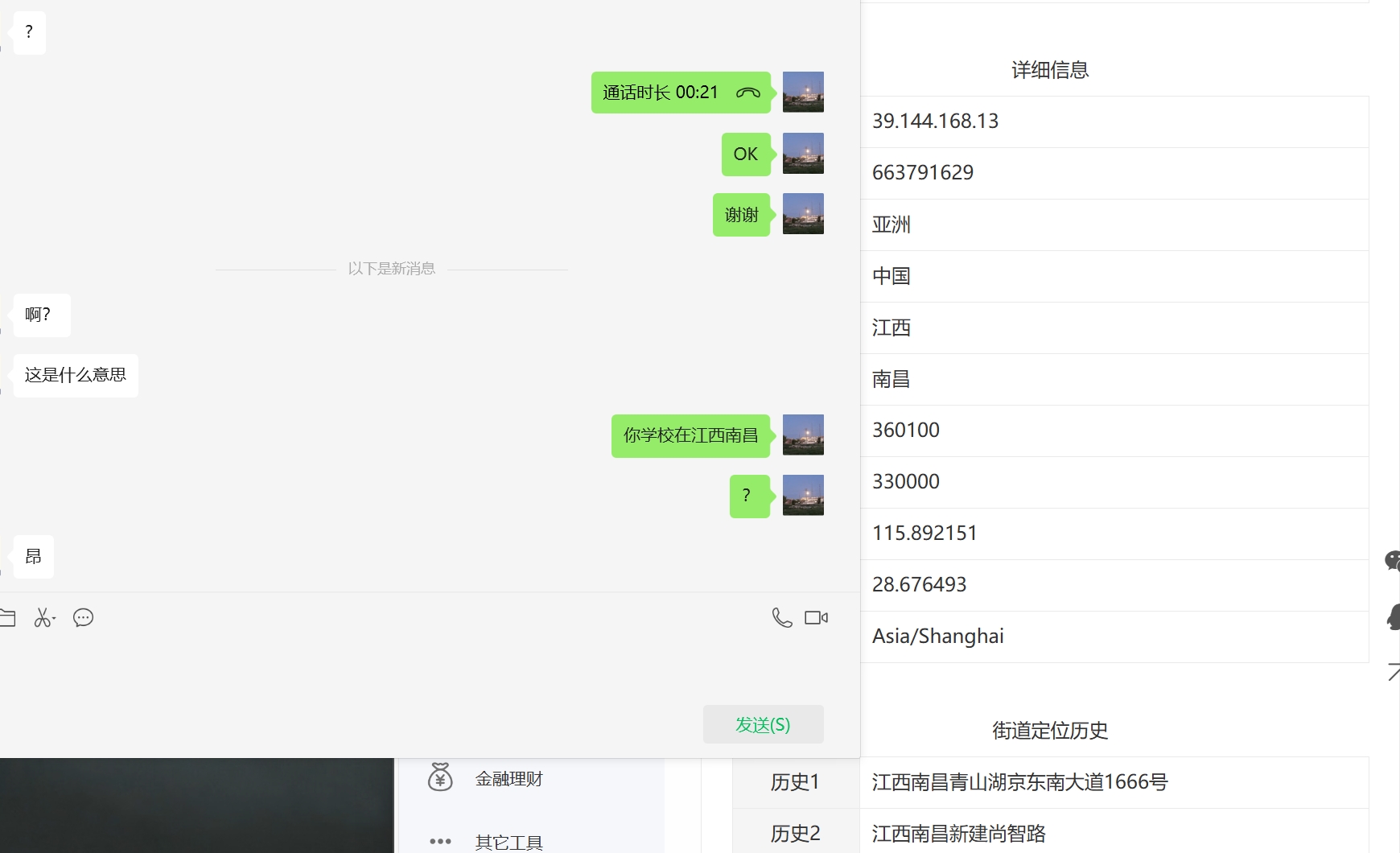

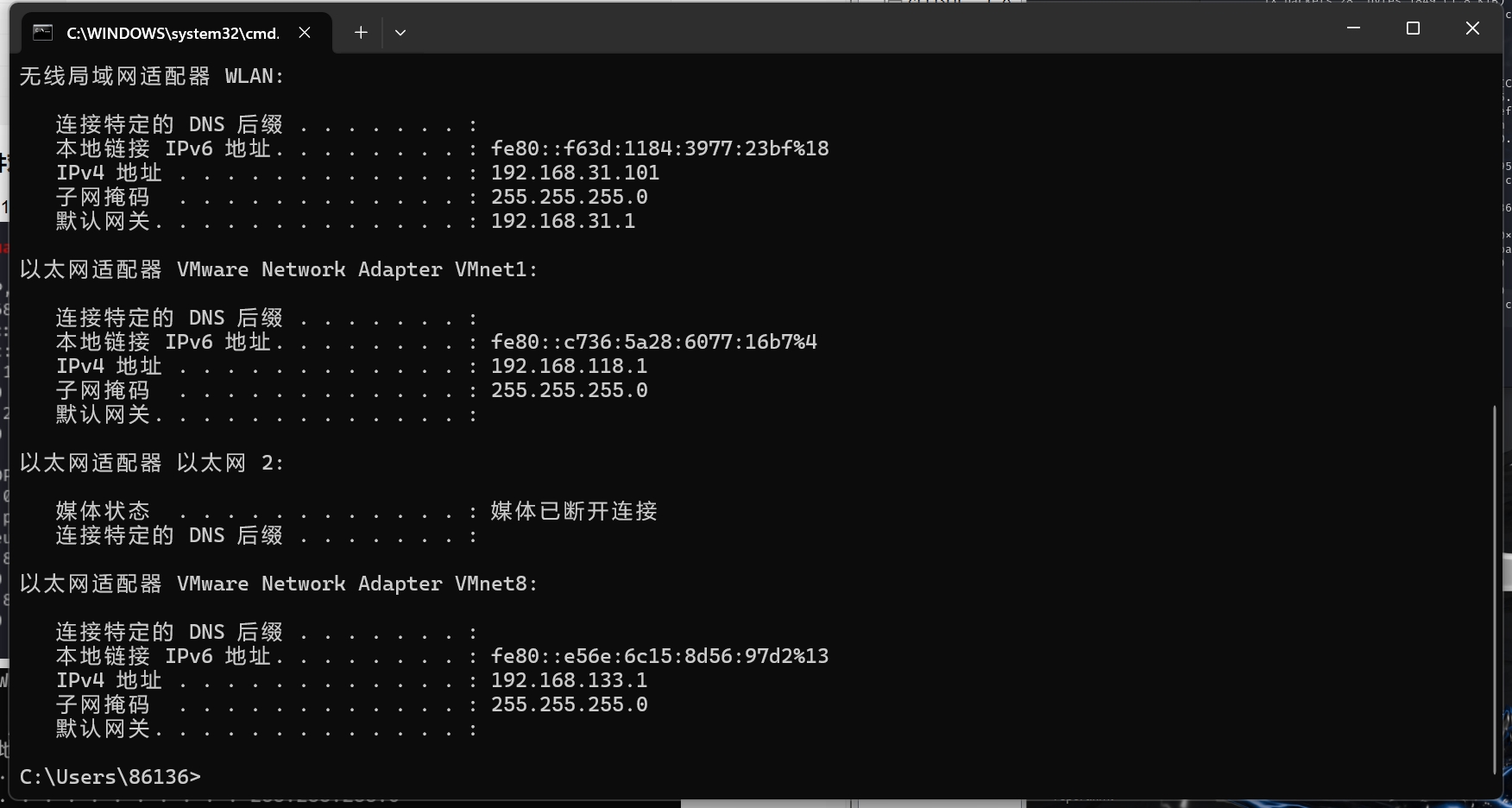

3.3.1查询主机(kali:192.168.31.14),靶机(Win11:192.168.31.101)两者的子网掩码都是255.255.255.0,处于同一网段192.168.31.0/24。

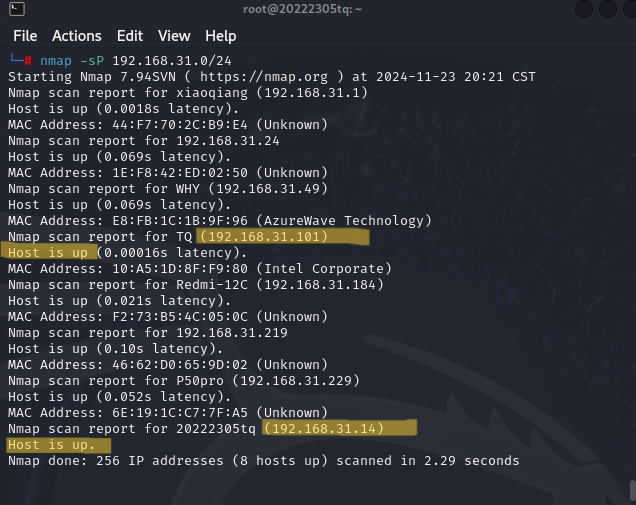

3.3.2 靶机IP地址是否活跃

指令:

nmap -sP 192.168.31.0/24

发送ICMP echo探测,设置扫描方式为ping扫描。

主机和靶机IP地址都活跃,因为主机与靶机都看到Host is up。

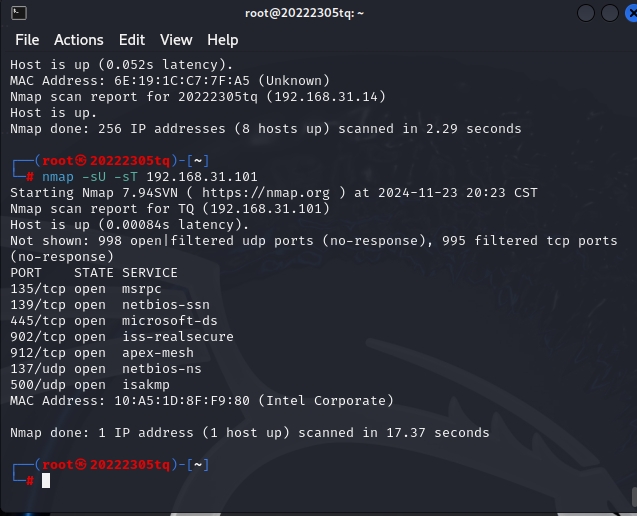

3.3.2靶机开放了哪些TCP和UDP端口

指令:

nmap -sU -sT 192.168.31.101

扫描所有UDP和TCP端口,-sU表示扫描UDP端口、-sT表示扫描TCP端口。

开放的tcp端口有135、139、445、902、912。

开放的udp端口有137、500。

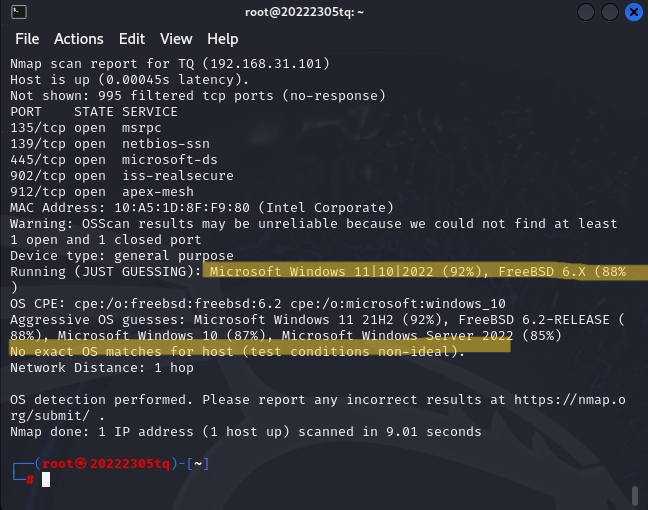

3.3.3 靶机安装了什么操作系统,版本是多少

指令:

nmap -O 192.168.31.101

对目标主机的操作系统和版本进行扫描。

操作系统为windows 11。

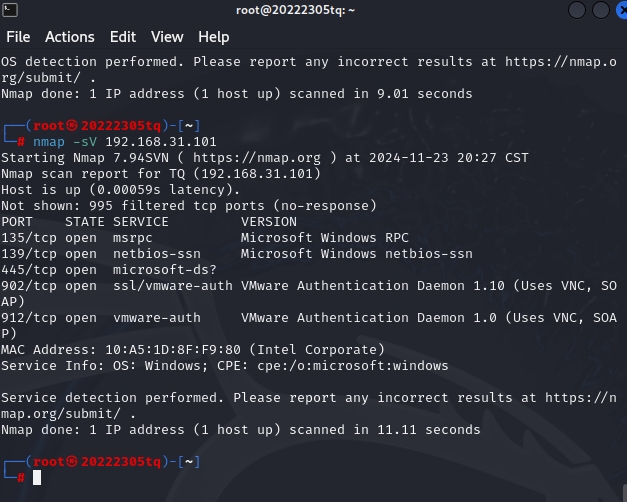

3.3.4 靶机上安装了哪些服务

指令:

nmap -sV 192.168.31.101

可以看到安装的服务有msrpc、netbios-ssn、microsoft-ds、ssl/vmware-auth VMware Authentication Daemon 1.10(Uses VNC, SO

AP )、vmware-auth

VMware Authentication aemon 1.0(Uses VNC,SOA

P)。

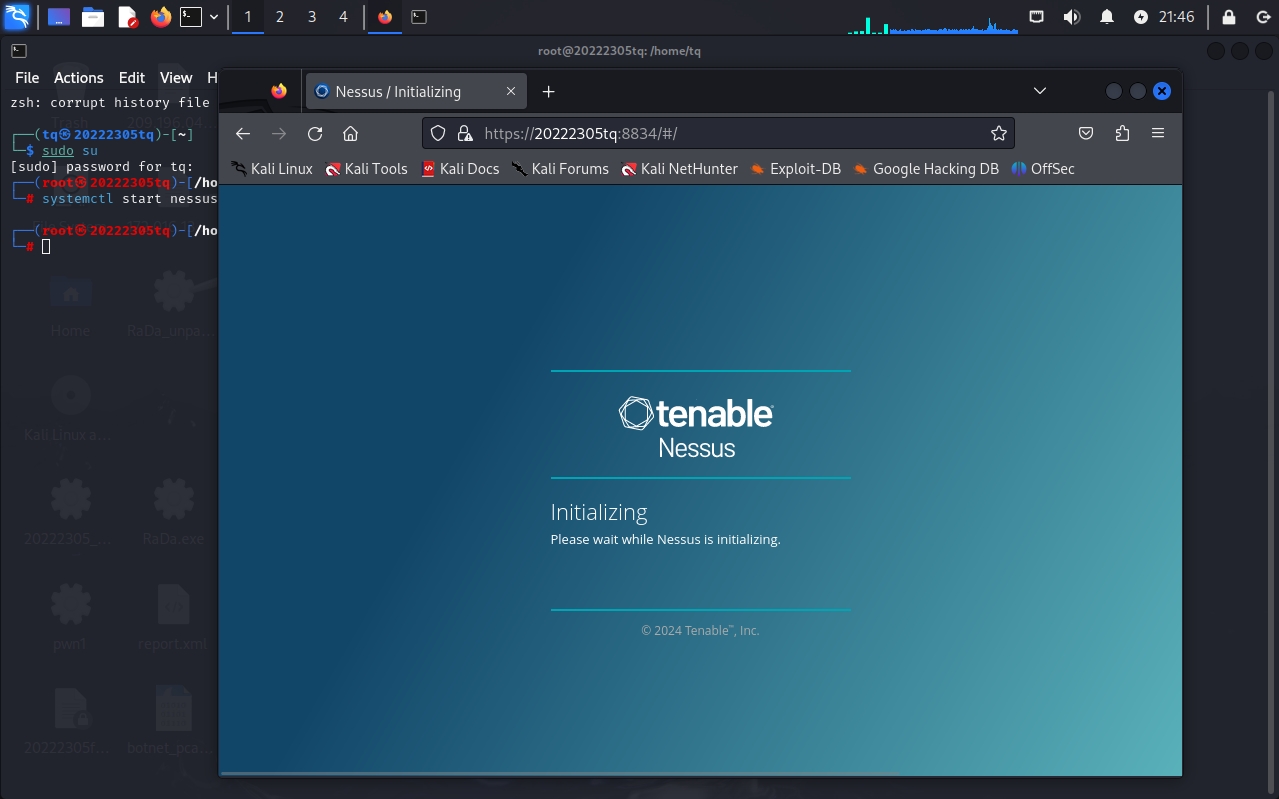

3.4使用Nessus开源软件对靶机环境进行扫描,回答问题并给出操作命令。

3.4.1kali中下载linux版本的Nessus,输入dpkg -i Nessus-10.8.3-debian10_amd64.deb安装Nessus.

根据提示输入/bin/systemctl start nessusd.service启动Nessus服务。

根据提示前往网站https://20222305tq:8834/ 按照参考资料的操作设置账号密码。

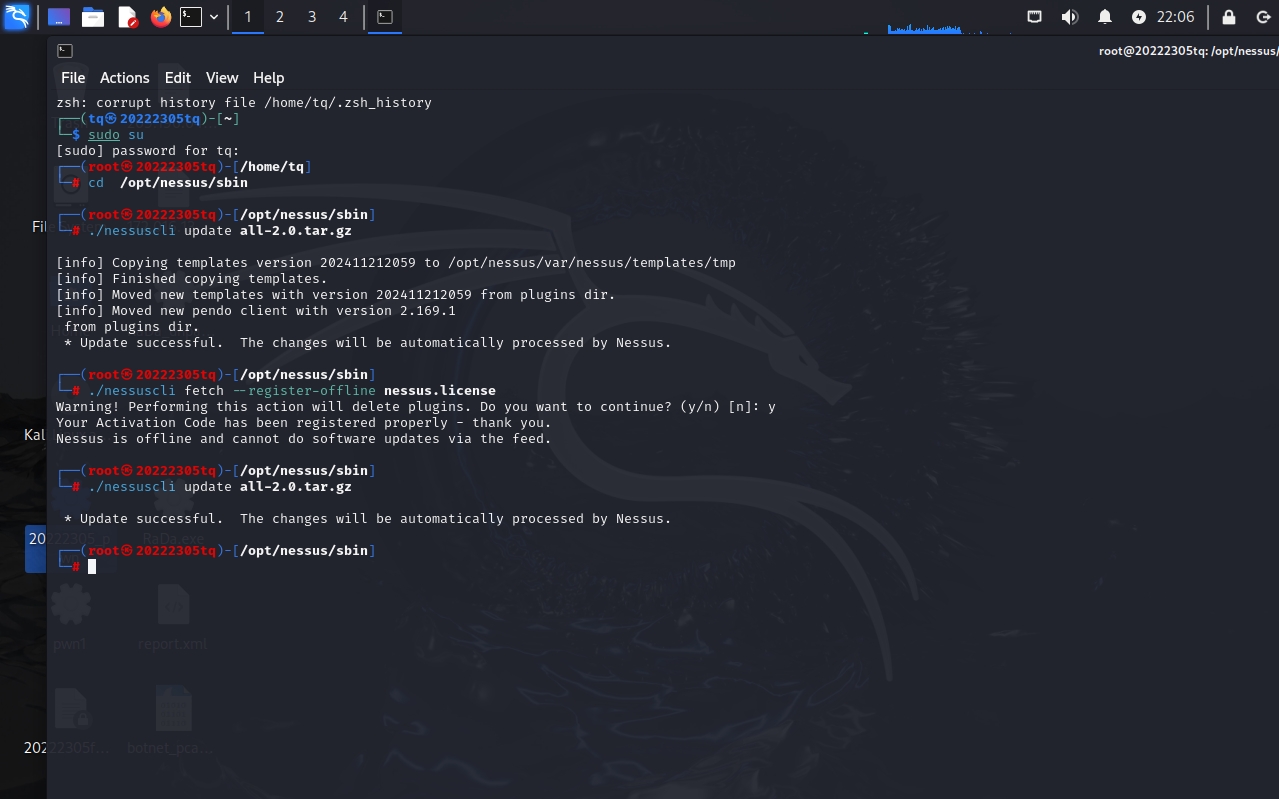

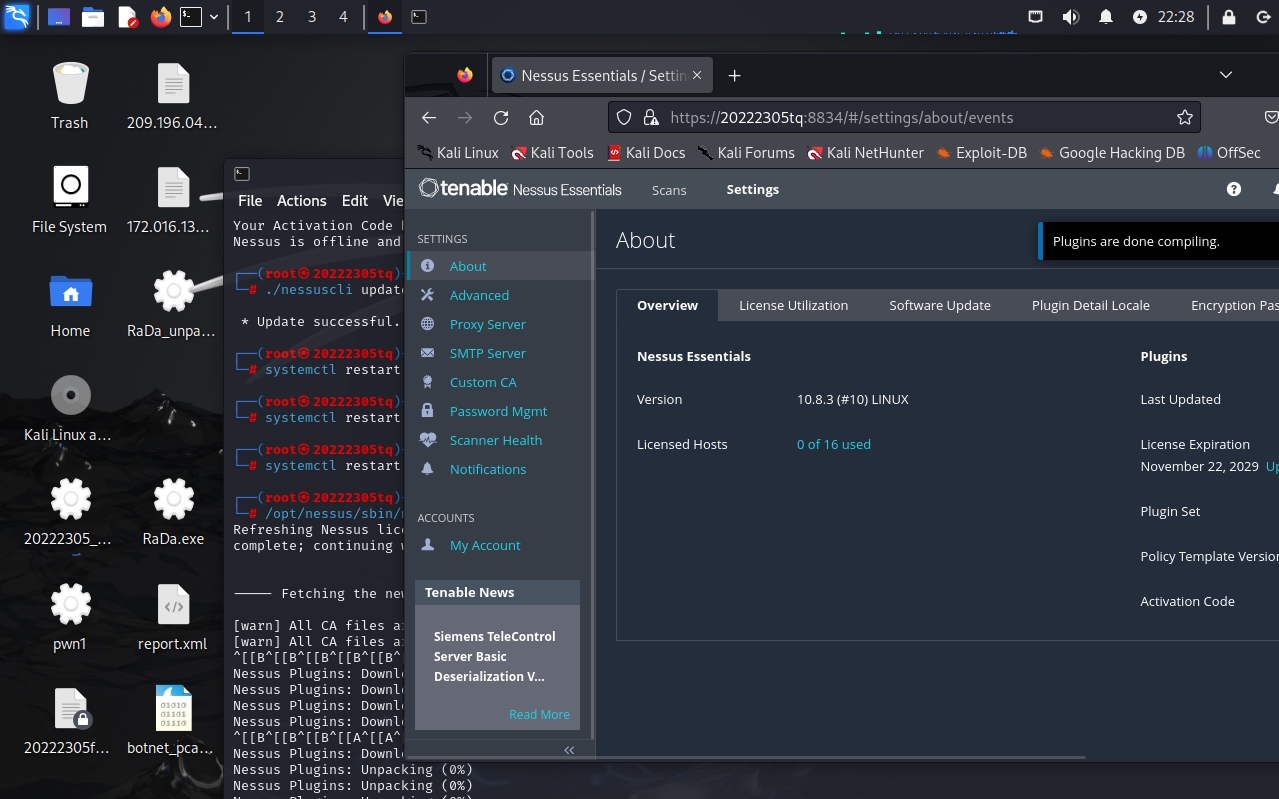

3.4.2,获取激活码和识别码进而下载安装插件。安装好后对插件进行注册与更新,重启nessus服务,看到插件更新完成。

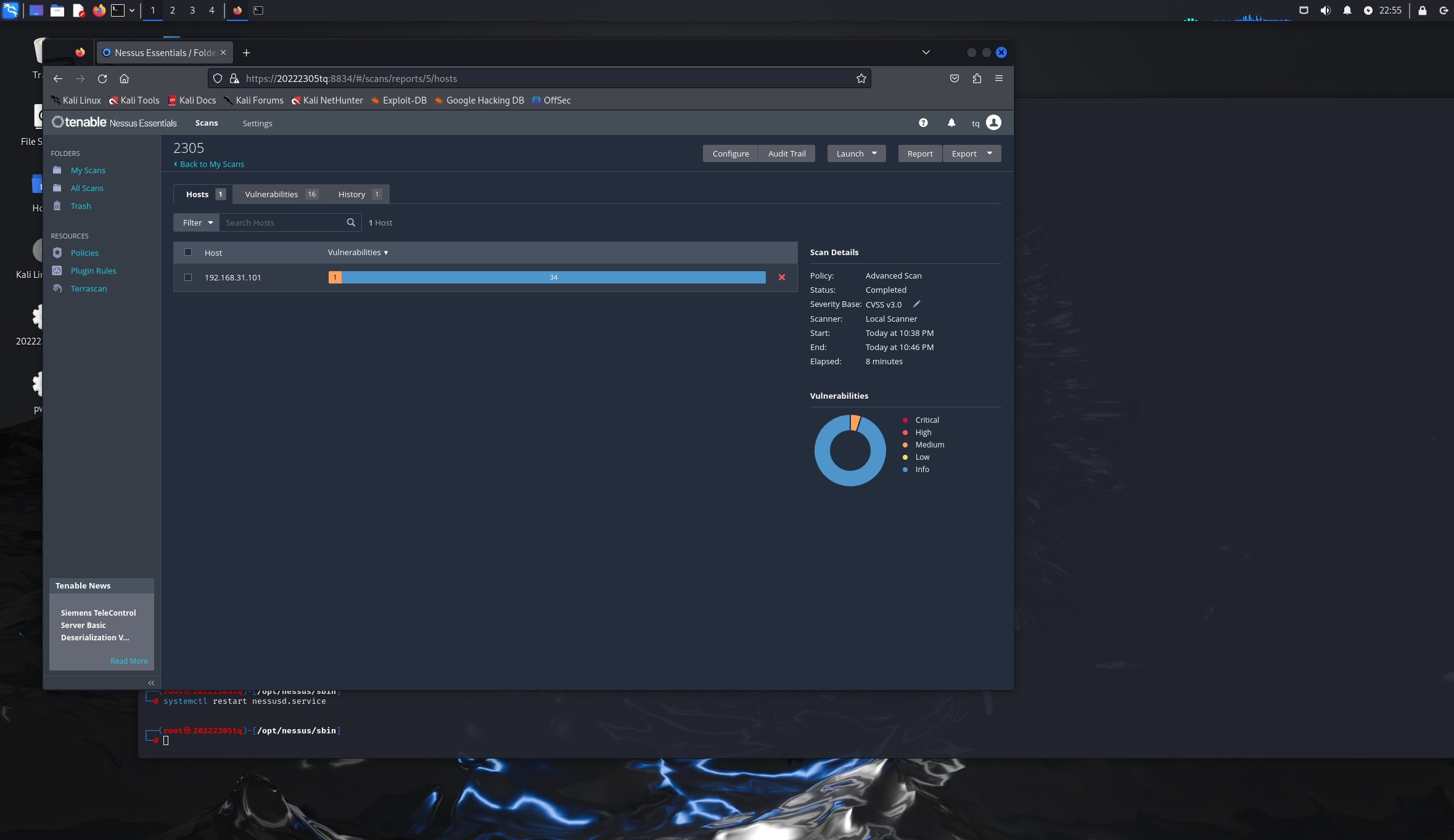

3.4.3扫描可知靶机有1个低危漏洞。

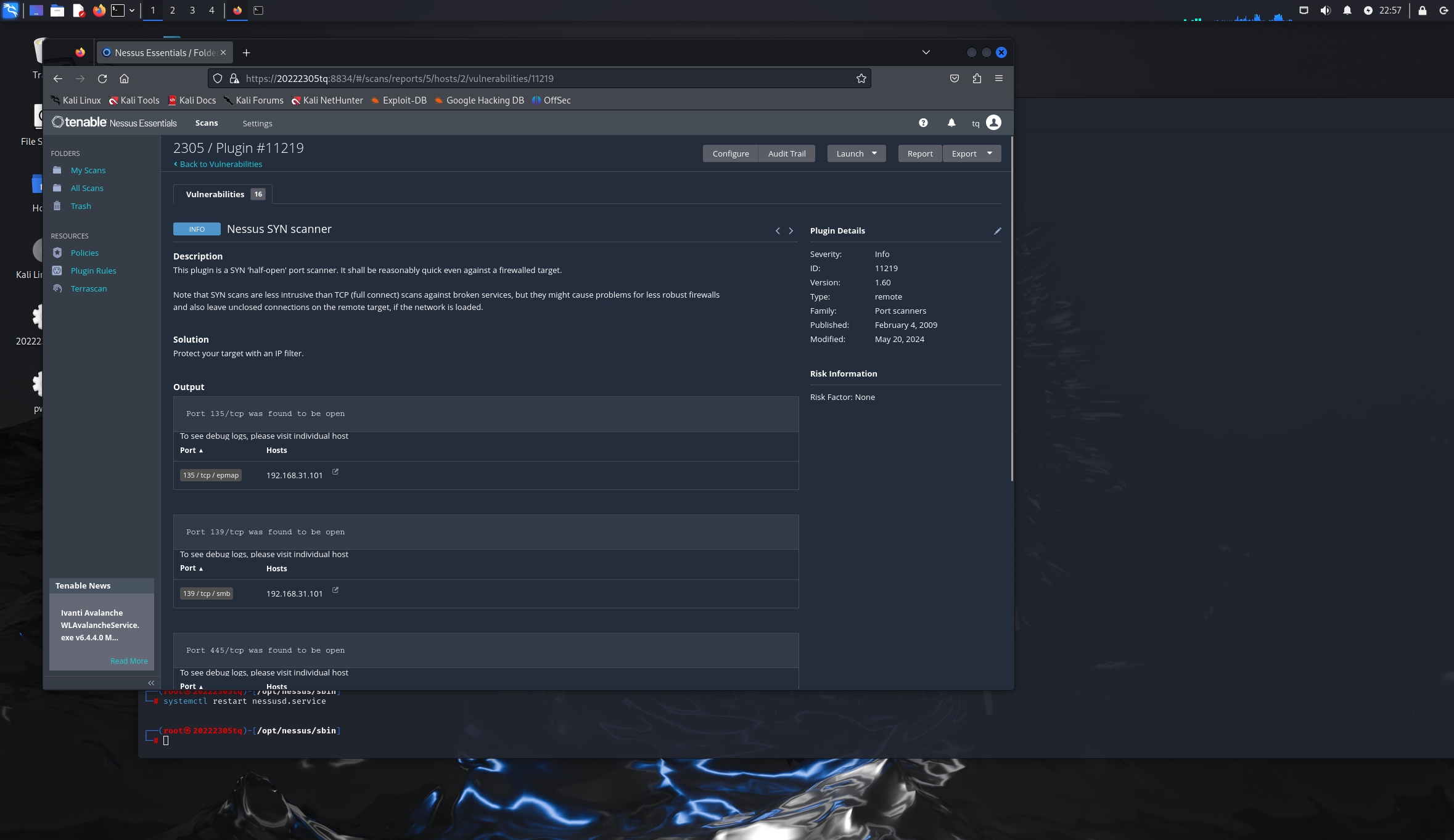

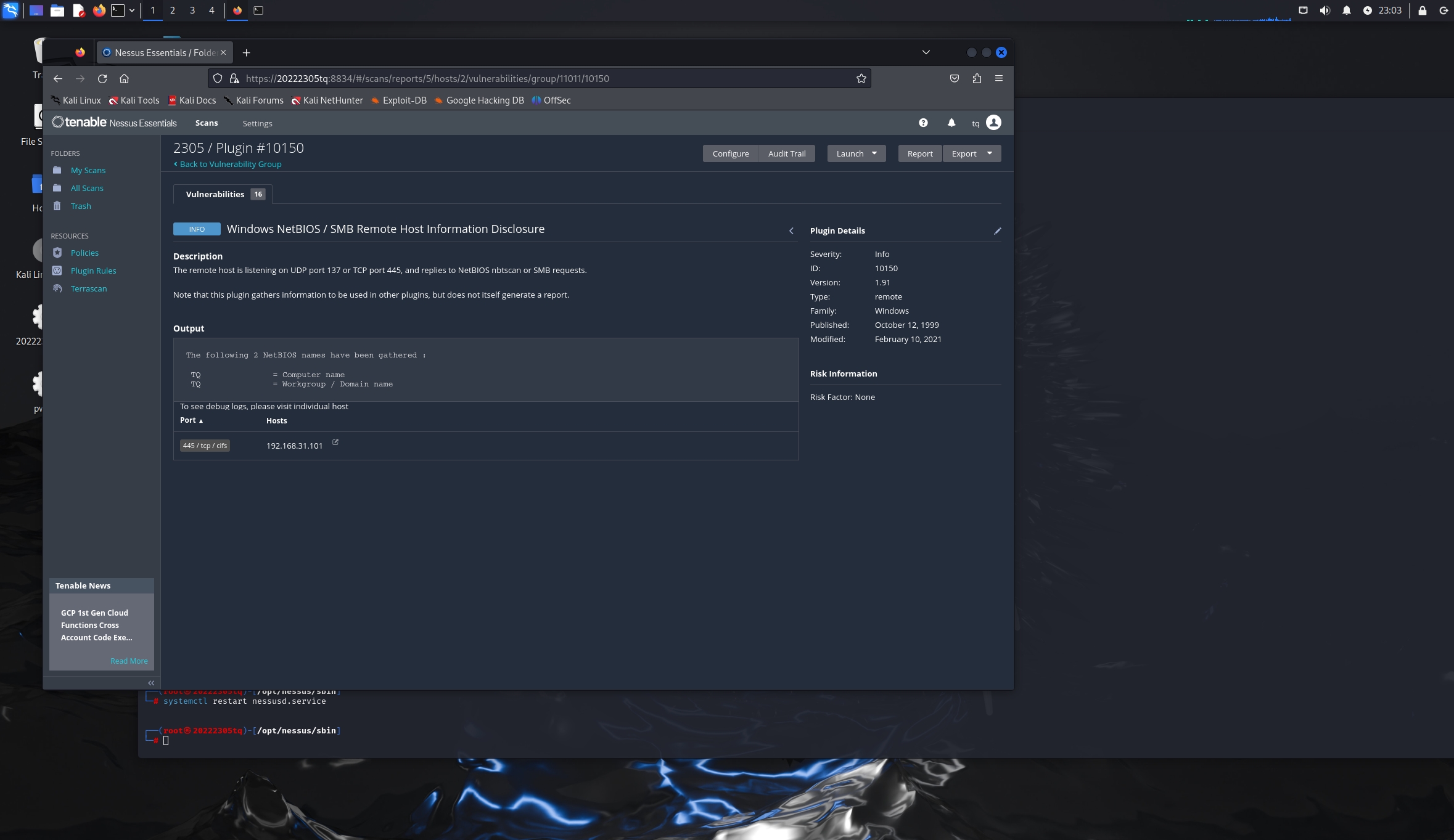

3.4.4靶机上开放了哪些端口

在扫描结果的“Vulnerabilities”中选择“Nessus SYN scanner”,可知靶机开放了135、139、445

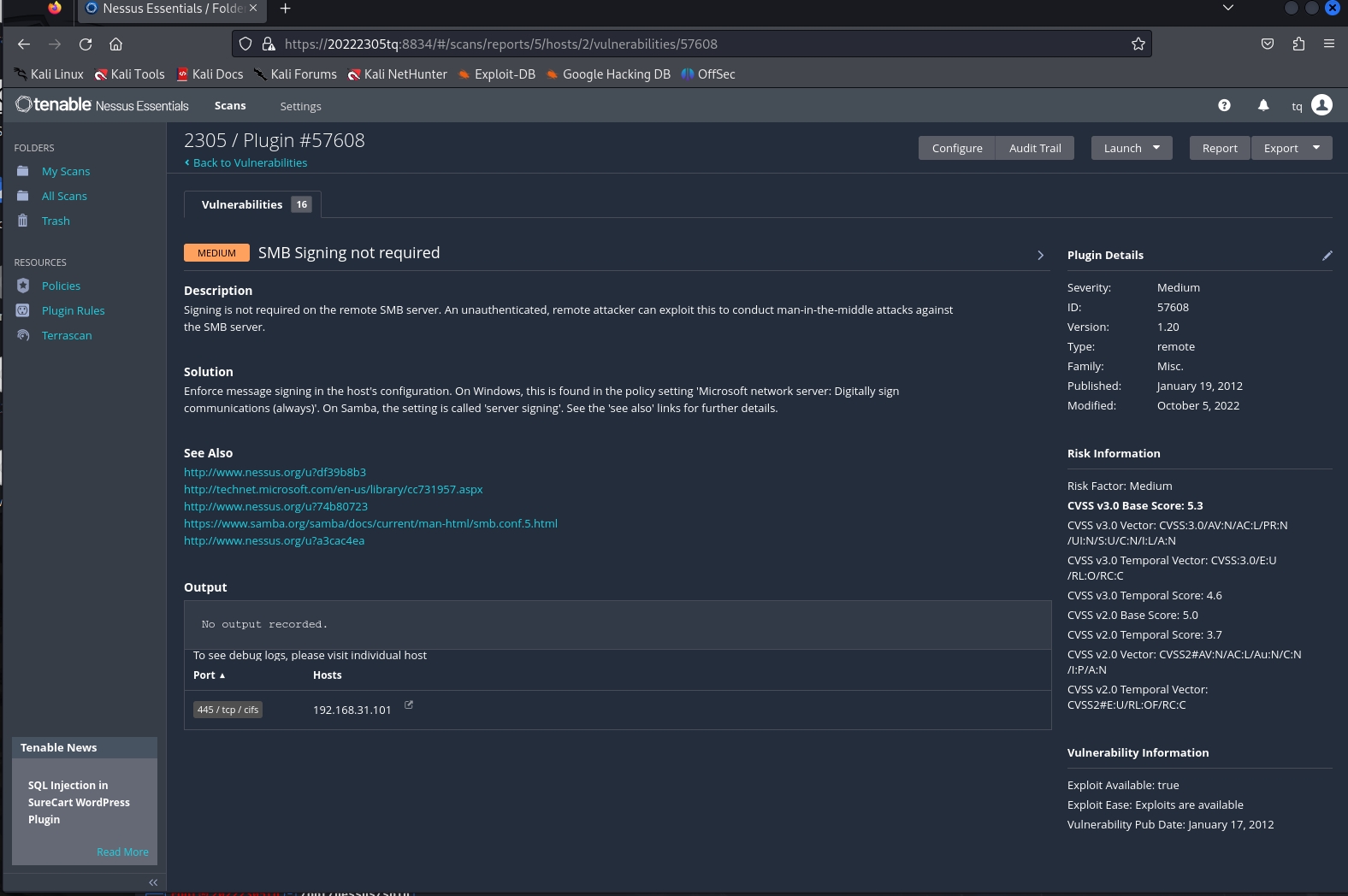

3.4.5 靶机各个端口上网络服务存在哪些安全漏洞

分析:445端口的SMB漏洞

SMB(全称是Server Message Block)是一个协议名,可用于在计算机间共享文件、打印机、串口等,电脑上的网上邻居就是靠它实现的。

SMB 是一种客户机/服务器、请求/响应协议。通过 SMB 协议,客户端应用程序可以在各种网络环境下读、写服务器上的文件,以及对服务器程序提出服务请求。此外通过 SMB 协议,应用程序可以访问远程服务器端的文件、以及打印机等资源。

3.4.6你认为如何攻陷靶机环境,以获得系统访问权

远程 SMB 服务器上不需要签名。未经身份验证的远程攻击者可利用此漏洞:针对SMB 服务器。

3.5用搜索引擎练习信息搜集技术

3.5.1用姓名和学号对自己网上痕迹进行搜索

可以看到同名的成功人士。

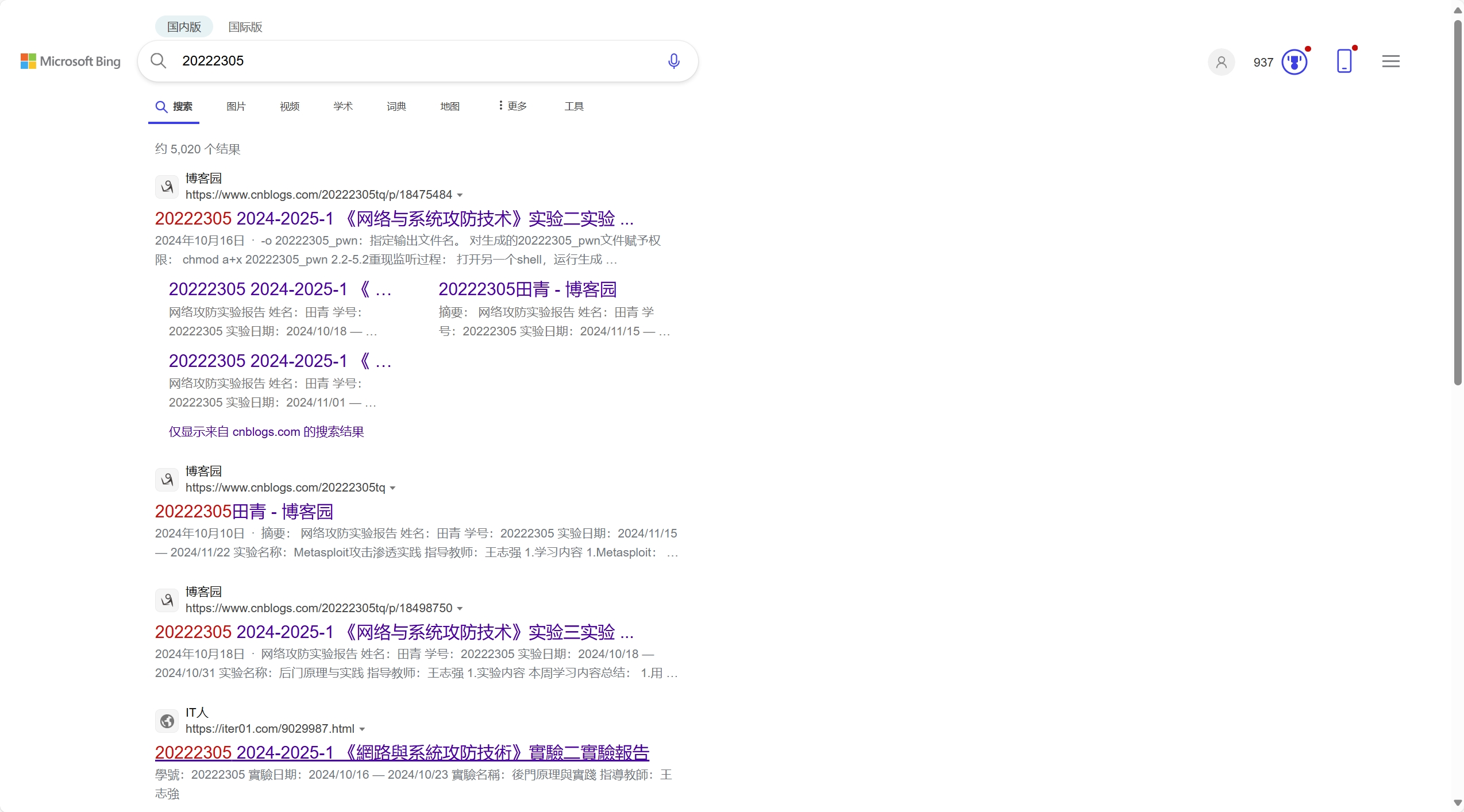

3.5.2学号搜索

可以看到本人发布的博客。

3.5.3练习使用Google hacking

GoogleHacking是利用搜索引擎有争对性的搜索信息来对网络入侵的技术和行为。搜索引擎对于搜索的关键字提供了很多种语法,构造出特殊的关键字,能够快速全面的让攻击者挖掘到有价值的信息。

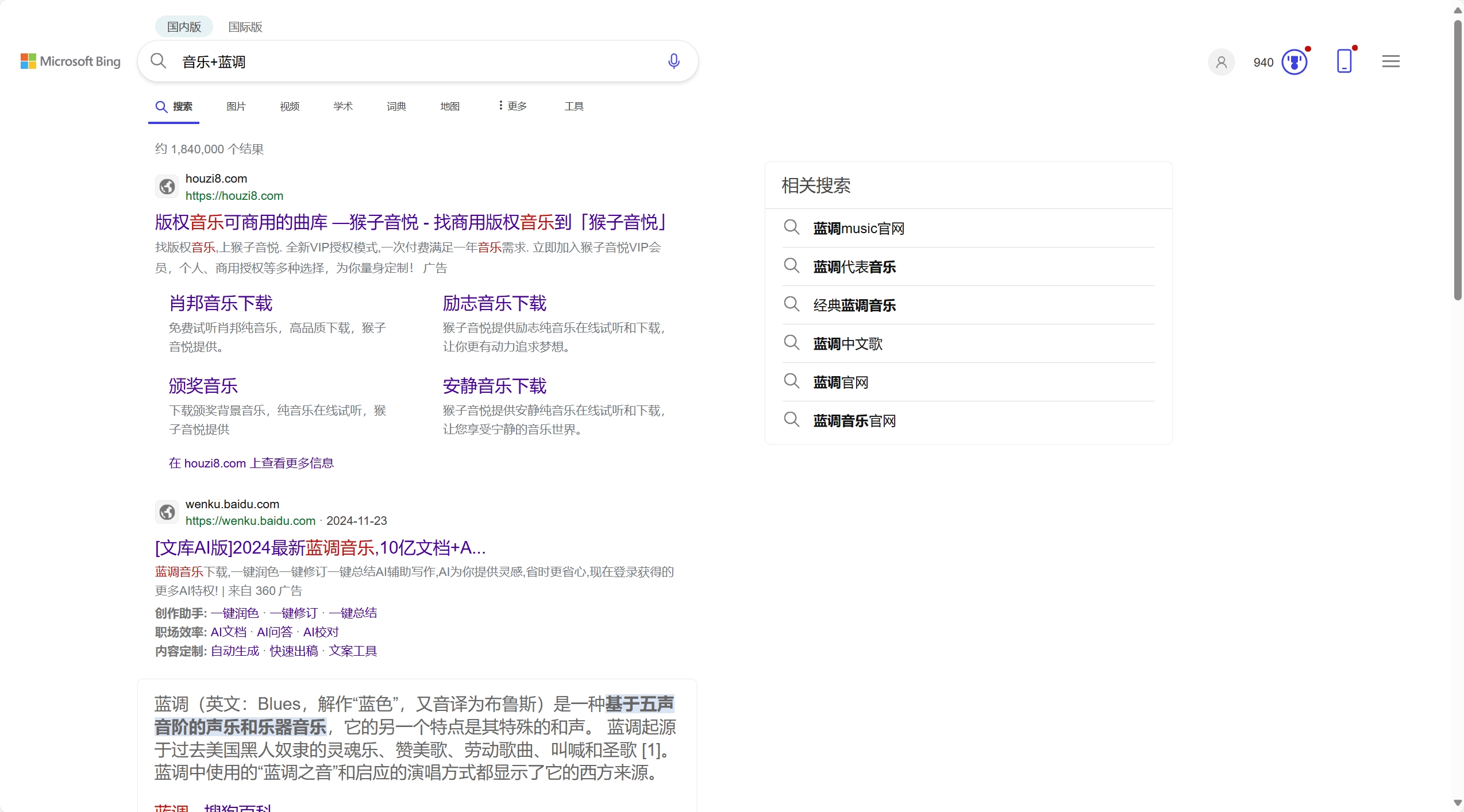

1.逻辑或OR

语法:A OR B A + B

功能:系统查找含有检索词A、B之一,或同时包括检索词A和检索词B的信息。

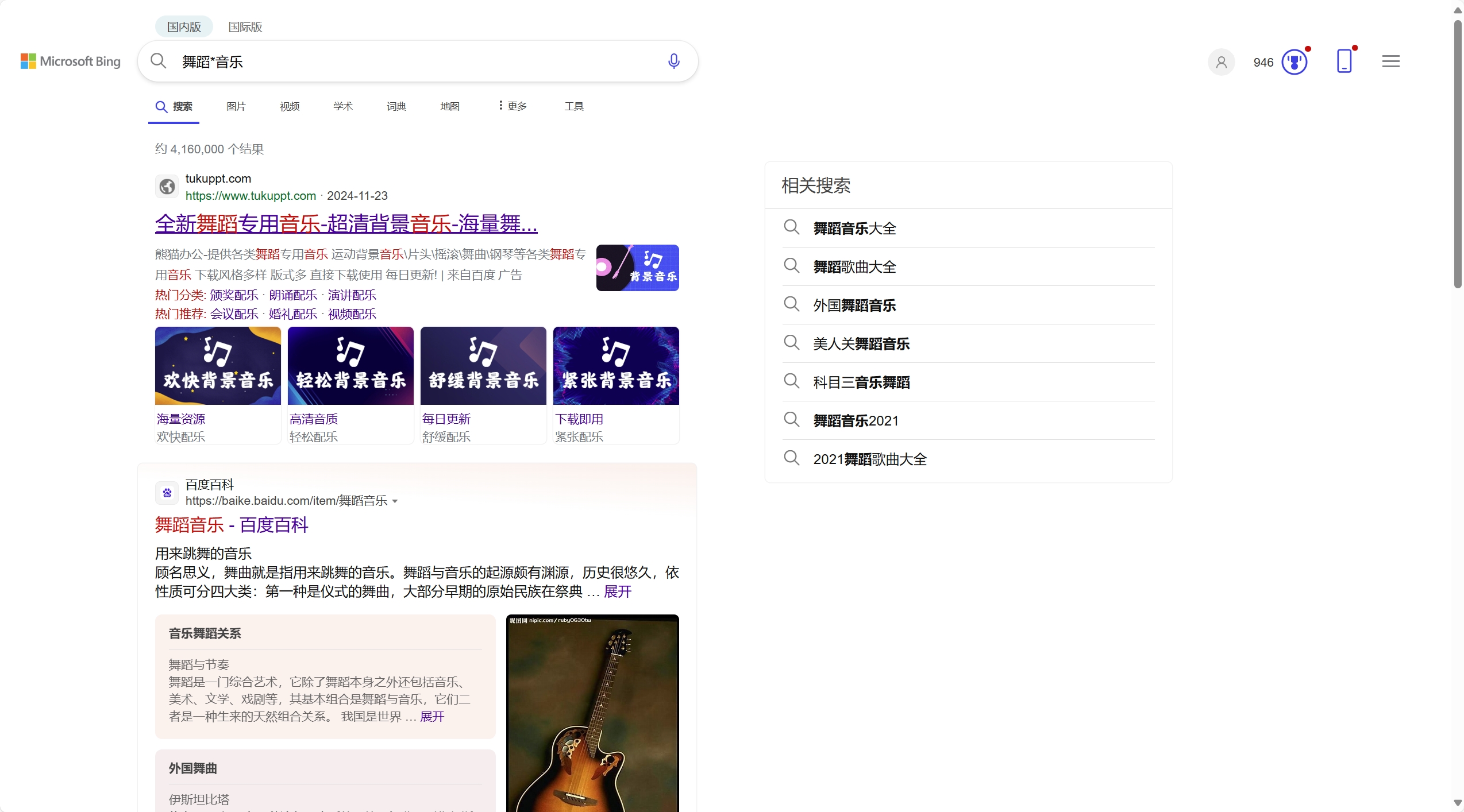

2.逻辑与And

语法:A AND B A*B

功能:可用来表示其所连接的两个检索项的交集部分。表示让系统检索同时包含检索词A和检索词B的信息集合C。

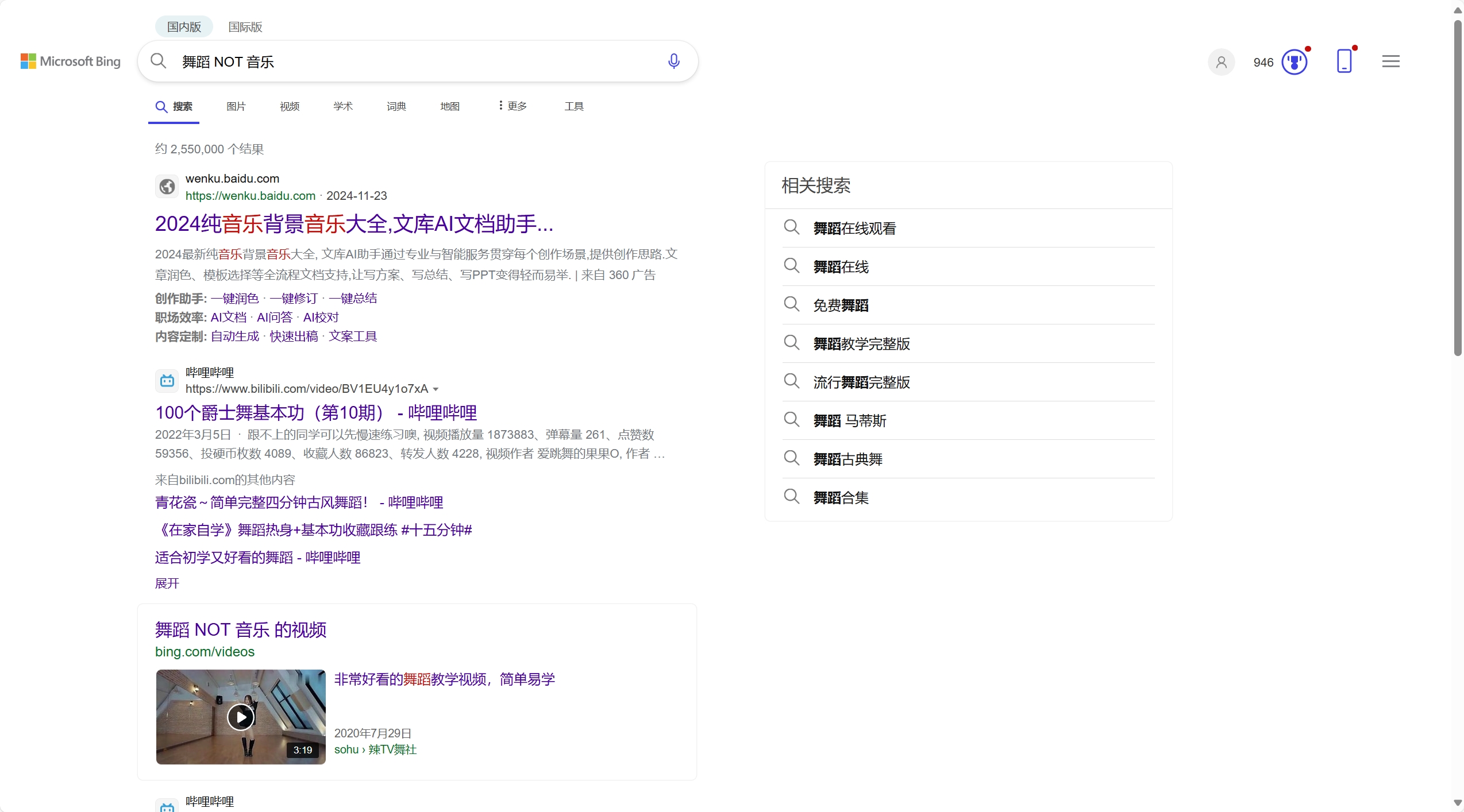

3.逻辑非NOT

语法:NOT keyword -keyword

功能:强制结果不要出现此关键字

4.完整匹配

语法:"keyword"

功能:强制搜索结果出现此关键字。

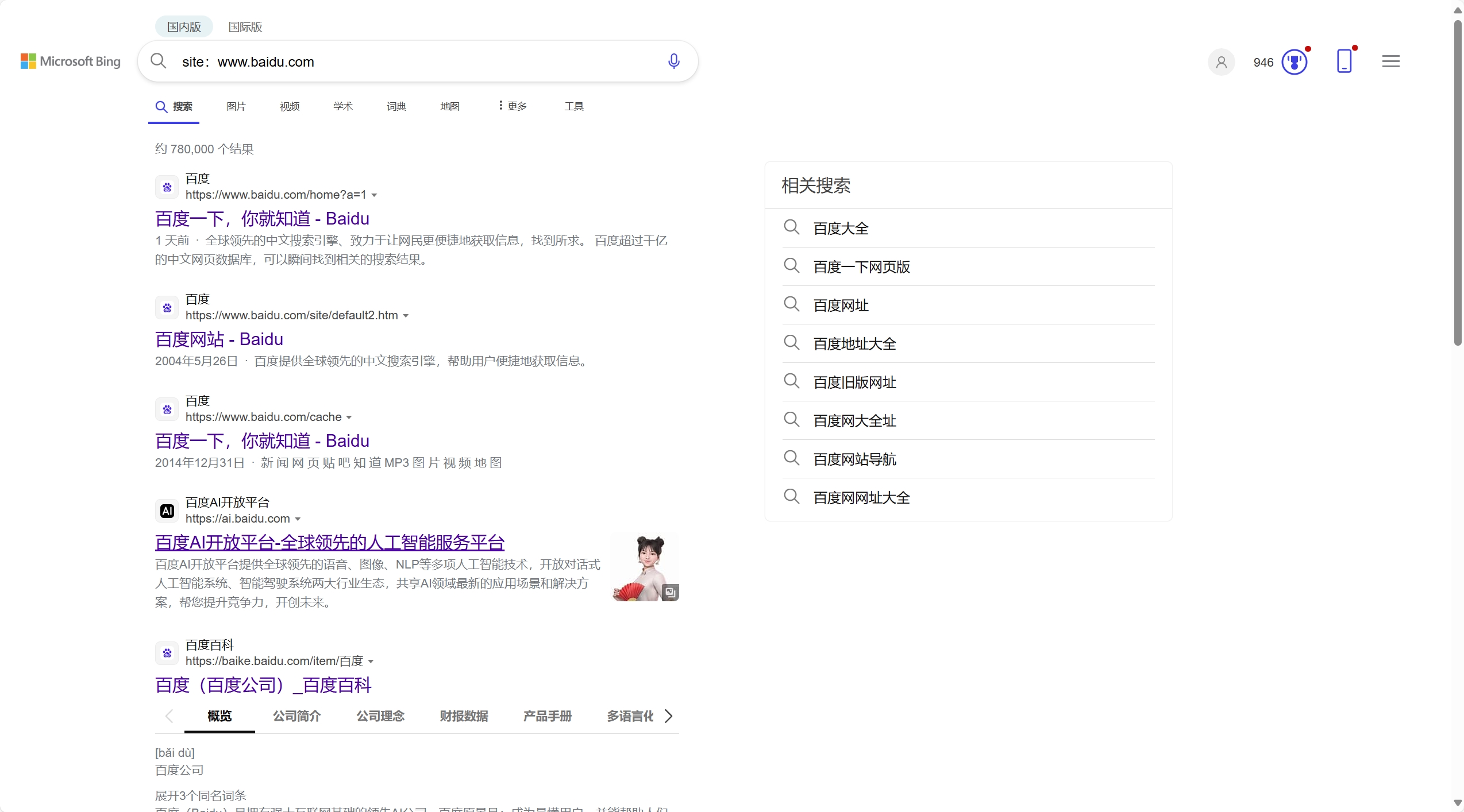

5.site

语法:site:网址

功能:搜索指定的域名的网页内容、可以用来搜索子域名、跟此域名相关的内容。

6.filetype

语法:filetype:文件类型

功能:搜索指定文件类型。

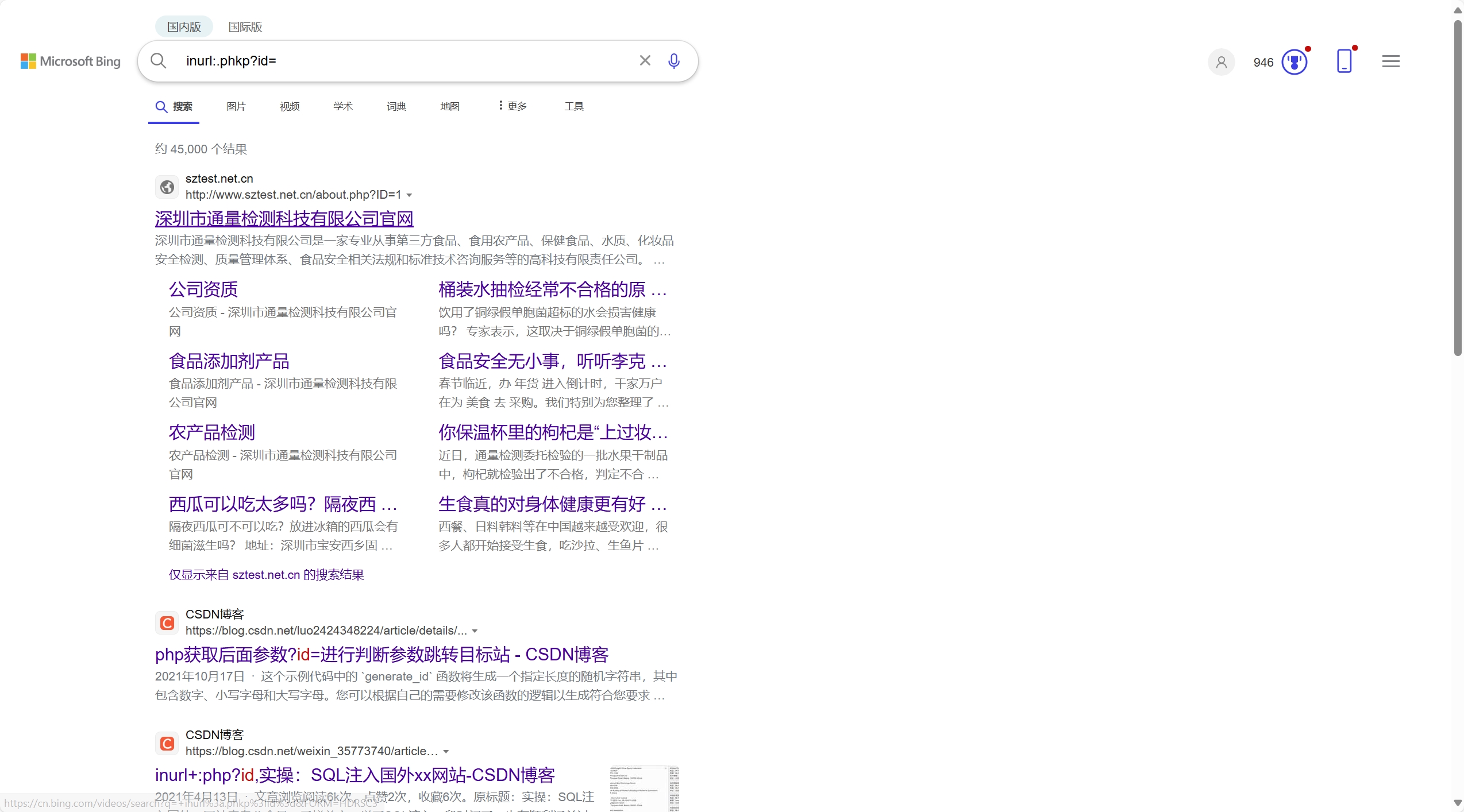

7.inurl

语法:inurl:keyword

功能:搜索url网址存在特定关键字的网页、可以用来搜寻有注入点的网站。

用 inurl:.phkp?id= 搜索网址中有"phkp?id"的网页

8.intitle

语法:intitle:keyword

功能:搜索标题存在特定关键字的网页。

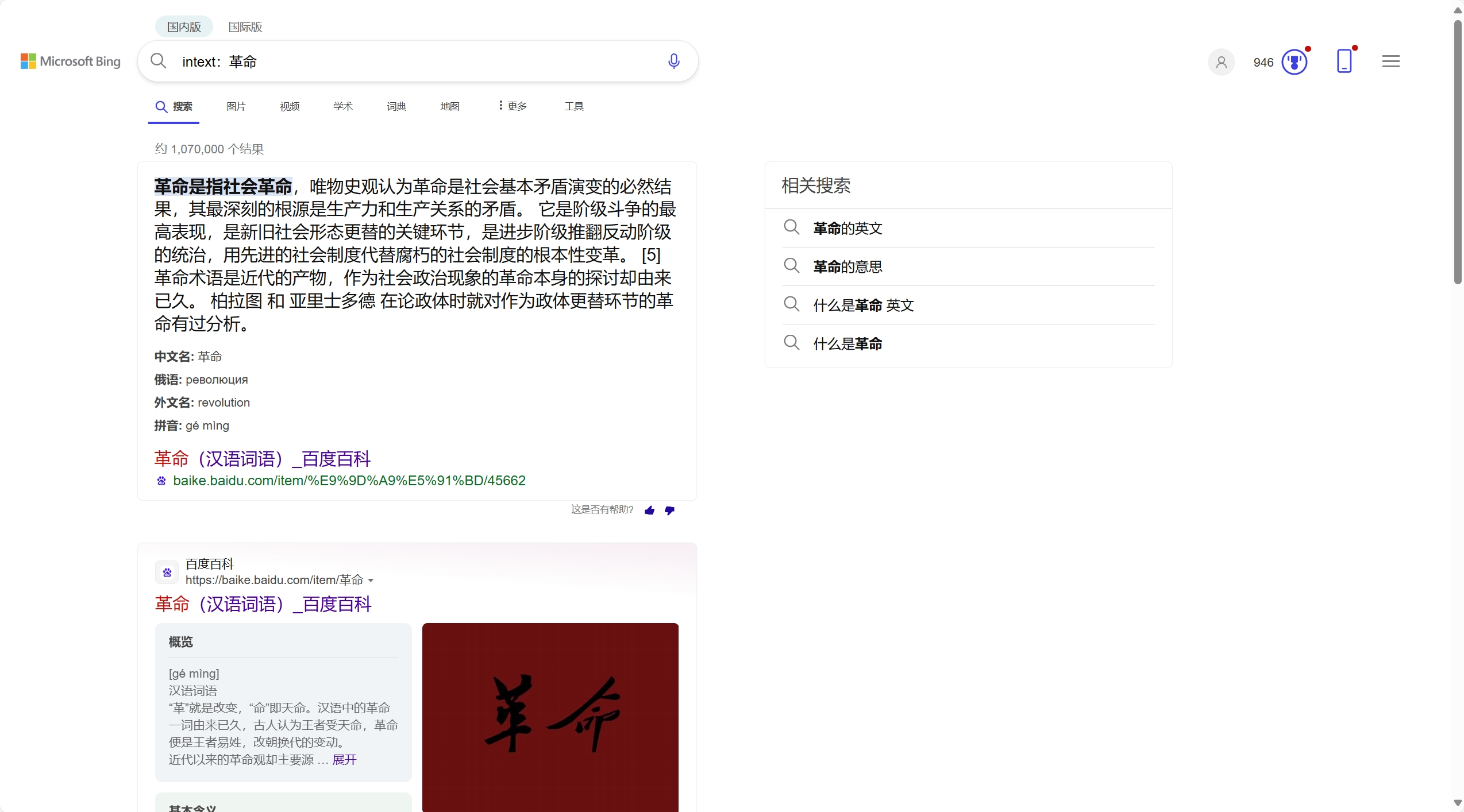

9.intext

语法:intext:keyword

功能:搜索正文存在特定关键字的网页。

10.cache

语法:cache:keyword

功能:搜索搜索引擎里关于某些内容的缓存,可能会在过期内容中发现有价值的信息。

3.问题及解决方案

- 问题1:

Nessus安装插件时提示:

An unexpected error occurred while downloading plugins. This could be due to a network error, lack of disk space, or something else entirely。 - 问题1解决方案:改为桥接模式与主机在同一网段

进行一些插件的更新,指令:

/opt/nessus/sbin/nessuscli fetch --challenge

4.学习感悟、思考等

- 在进行DNS域名查询的过程中,我使用了WHOIS、dig、nslookup等工具来获取目标网站的相关信息。这让我了解到,虽然互联网看似虚拟,但其背后每个域名都有实际的注册人和物理地址。

- 我深刻地体会到了网络信息的透明性和安全性问题的重要性。在数字时代,无论是个人还是企业,都面临着数据泄露、隐私侵犯等风险。这次实践不仅增强了我的技术能力,也提高了我对网络安全的认识。

- 利用Nessus进行更深入的安全评估让我见识到了专业级漏洞扫描工具的强大功能。它能够帮助我们发现更多细微之处的安全隐患,对于提升整个系统的防御能力有着不可忽视的作用。