20199305 2019-2020-2 《网络攻防实践》第三周作业

《网络攻防实践》第三周作业

一、前言

| 问题 | 回答 |

|---|---|

| 作业属于 | https://edu.cnblogs.com/campus/besti/19attackdefense |

| 作业要求 | https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10471 |

| 课程目标 | 学习教材第三章,完成课后实践 |

二、知识梳理

1、网络踩点:信息搜索与挖掘,DNS/IP查询,网络拓扑侦察

2、网络扫描:主机扫描,端口扫描,系统类型探查,漏洞扫描

3、网络查点:旗标抓取,网络服务查点

三、实践任务一

1、任务要求

从google.com、g.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

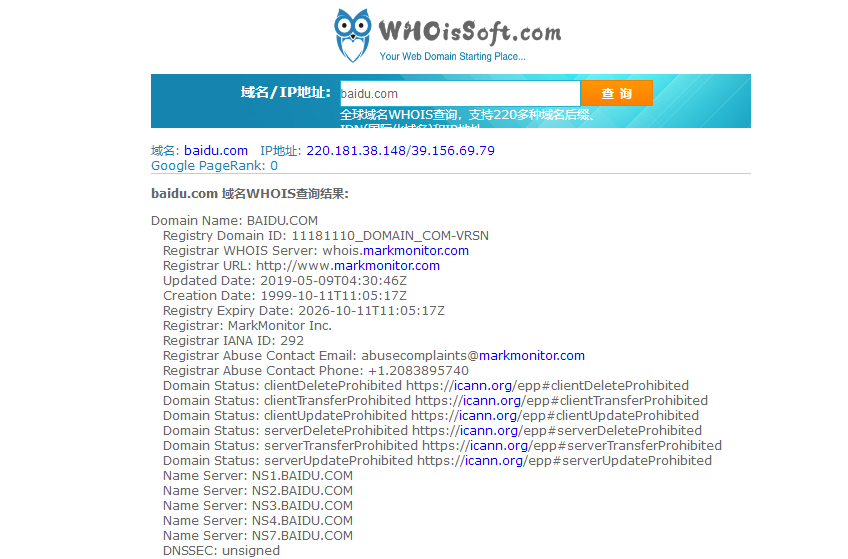

2、访问whoisSoft.com 输入baidu.com,获取DNS注册人及联系方式

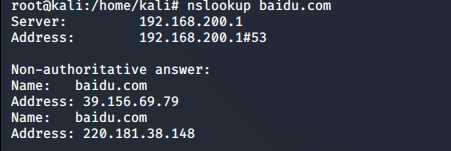

3、用虚拟机kali查询baidu.com的IP信息,输入nslookup baidu.com

nslookup baidu.com

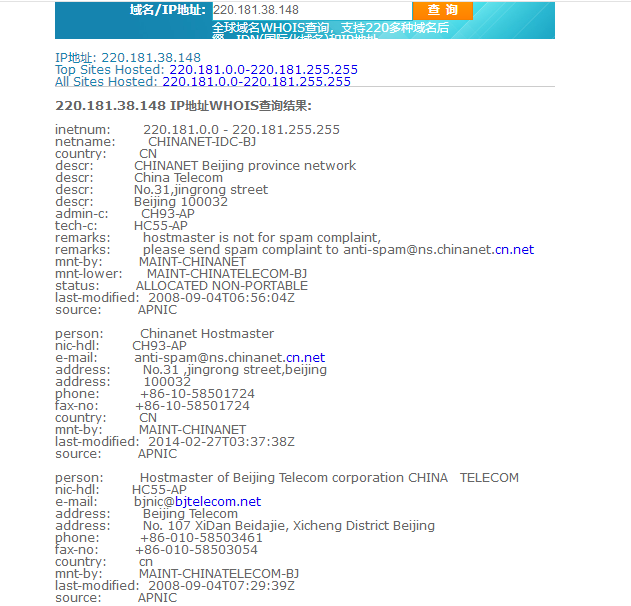

4、返回whoisSoft.com ,输入IP地址,获取注册人信息、联系方式以及IP地址所在国家城市位置信息

三、实践任务二

1、任务要求

尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

2、下载Wireshark,下载安装过程不再累述,打开之后看到大量的流量数据包传送信息

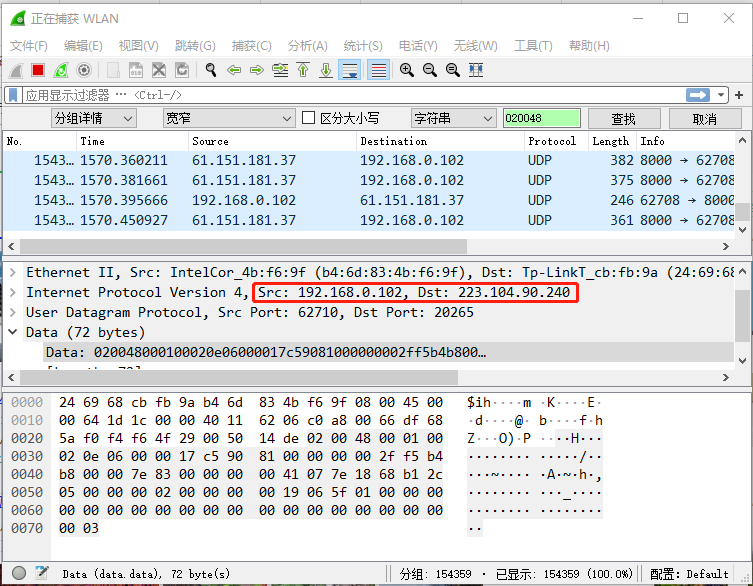

3、由于本机使用的无线网卡,选择无线网络连接,与远在河南郑州的本科同学进行QQ语音,朋友正在吃饭,极其不情愿的接了电话。然后筛选搜索我们想要的信息,按住Ctrl+F,选择字符串、分组详情,输入020048,从而获取对方的IP地址

Ctrl+F,选择字符串、分组详情,输入020048,从而获取对方的IP地址

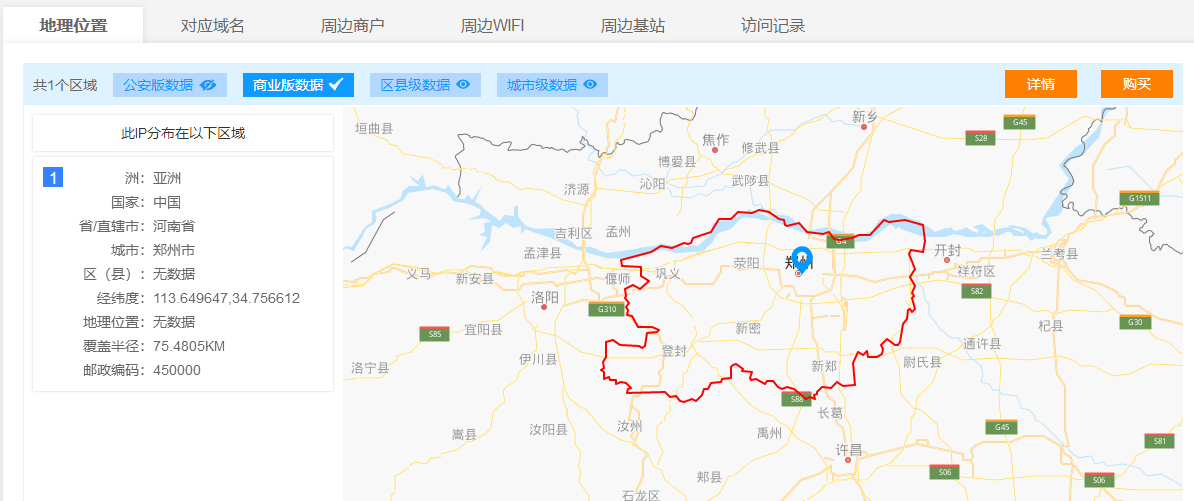

4、IP定位的效果也是视情况而定的,如果是WiFi、企业网络、固定IP网络,那么效果当然是非常好的,但是如果是移动网络就不好说了,一开始对方用的移动流量,我获取的IP地址定位后并不是他所在的省份。获取的IP地址输入埃文科技的IP查询即可获得对方的大致区位,将截图发给朋友,朋友不屑一顾

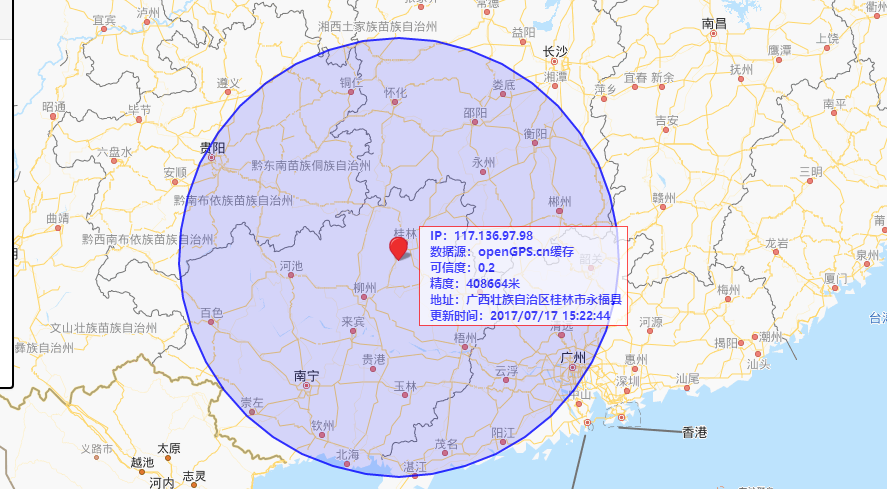

5、我采用了一款新的定位软件openGPS,定位精度好了不少,通过与一位广西桂林的同学通话后,获取他的IP地址,并顺利定位了他所在的位置

四、实践任务三

1、任务要求

使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机IP地址是否活跃

- 靶机开放了哪些TCP和UDP端口

- 靶机安装了什么操作系统,版本是多少

- 靶机上安装了哪些服务

操作指令

2、主机扫描,搜索192.168.200.0/25网段中的活跃主机,主机扫描很难防御,最简单的防御办法是只允许ICMP Echo Reply等响应报文进入网络的特定主机

192.168.200.0/25网段中的活跃主机,主机扫描很难防御,最简单的防御办法是只允许ICMP Echo Reply等响应报文进入网络的特定主机

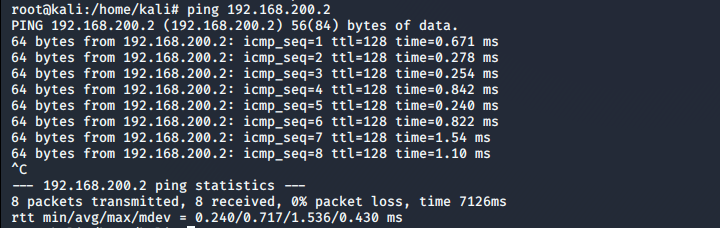

3、选取活跃主机中的192.168.200.2,对该IP地址进行ICMP协议的ping操作,活跃的主机会收到数据包并反馈数据包,但不活跃的主机就做不到。传统的ping扫描都是ICMP Ping方式,然而一些网段或者路由器的防火墙对数据包进行了过滤,ICMP Ping包无法通过,这时TCP扫描就很有用了,对该IP地址P进行TCP SYN扫描,没有选择TCP Connect()扫描的原因是前者的“半开链接”操作不会被记录而安全性更高。而使用UDP主机扫描有个缺点,就是当端口未打开时,目标主机反馈消息给源主机使用的是ICMP数据包,这使得有防火墙限制的时候源主机可能收不到反馈

192.168.200.2,对该IP地址进行ICMP协议的ping操作,活跃的主机会收到数据包并反馈数据包,但不活跃的主机就做不到。传统的ping扫描都是ICMP Ping方式,然而一些网段或者路由器的防火墙对数据包进行了过滤,ICMP Ping包无法通过,这时TCP扫描就很有用了,对该IP地址P进行TCP SYN扫描,没有选择TCP Connect()扫描的原因是前者的“半开链接”操作不会被记录而安全性更高。而使用UDP主机扫描有个缺点,就是当端口未打开时,目标主机反馈消息给源主机使用的是ICMP数据包,这使得有防火墙限制的时候源主机可能收不到反馈

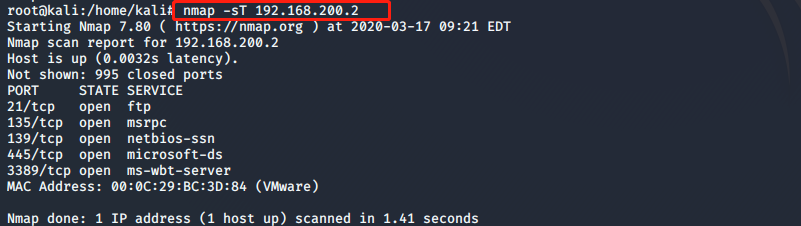

4、查询已经打开的TCP端口,输入nmap -sT 192.168.200.2

nmap -sT 192.168.200.2

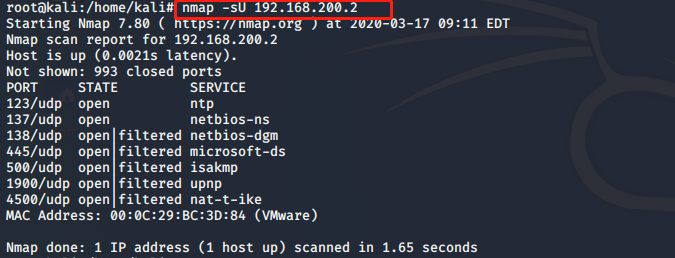

5、对该IP地址P进行UDP端口扫描,查询已经打开的UDP端口,输入nmap -sU 192.168.200.2

nmap -sU 192.168.200.2

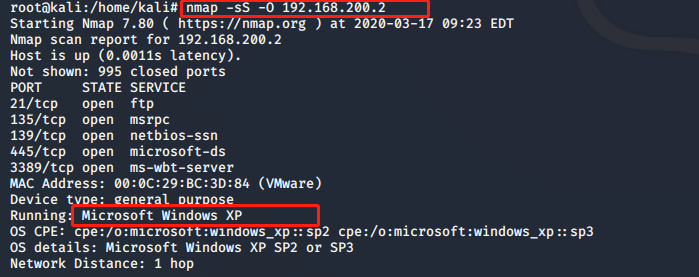

6、操作系统探查,通过nmap -O扫描靶机安装的操作系统,输入nmap -O -sV 192.168.200.2

nmap -O扫描靶机安装的操作系统,输入nmap -O -sV 192.168.200.2

7、操作系统探查,通过nmap -sV扫描靶机安装的网络服务,输入nmap -sV 192.168.200.2

nmap -sV 192.168.200.2

8、应对端口扫描,系统管理员要立足于预防,未雨绸缪,在攻击者进行端口扫描一发现可入侵有效通道之前,先自己采用端口扫描技术进行检测,禁用不必要的服务以尽可能缩小网络的攻击暴露面

五、实践任务四

1、任务要求

使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

2、打开Windows攻击机里自带的Nessus

3、用户登陆,账号 administrator, 密码 mima1234

administrator, 密码 mima1234

4、点击Policies+Add 添加一个扫描策略1234,然后重启软件。

Policies+Add 添加一个扫描策略1234,然后重启软件。

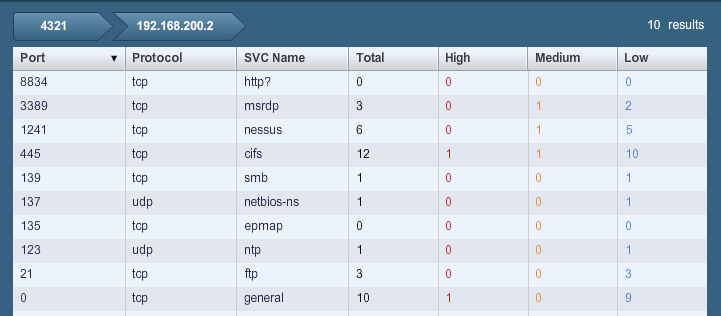

5、添加一个被扫描的主机192.168.200.2,命名为4321。

192.168.200.2,命名为4321。

6、启动扫描,发现打开的端口有:0、21、123、135、137、139、445、1241、3389、8834

0、21、123、135、137、139、445、1241、3389、8834

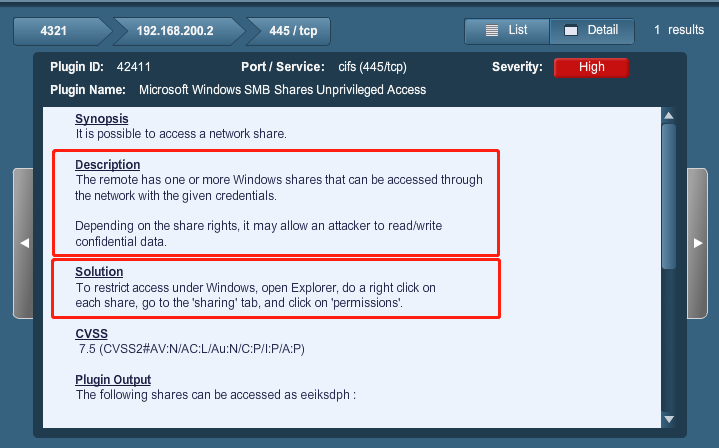

5、查看445号端口的存在的高风险隐患,

445号端口的存在的高风险隐患,

隐患:远程具有一个或多个窗口共享,可以使用给定的凭据通过网络访问这些共享。 根据共享权限,它可能允许攻击者读写机密数据。

解决方法:限制 windows 下的访问,打开资源管理器,右键单击每个共享,进入共享标签,然后单击权限。

共享标签,然后单击权限。六、实践任务五

1、任务要求

通过搜索引擎搜索自己在互联网上的足迹,并确认是否存在隐私和敏感信息泄露问题,如是,提出解决方法

2、通过搜索自己的姓名,发现除了有署名的博客园作业之外以及同名的小学生外,无明显泄密痕迹

3、如何使的含有自己的相关网页不被搜索到呢?在空间根目录下编辑robot.txt,禁止任何搜索引擎索引你的任何页面就可以了。这样就算已经收录的,也会慢慢消掉。

七、问题与解决

问题1:普通的网页IP查询或者埃文科技提供的IP查询都无法准确定位,基本只能到省,省内可以到市

解决方法:通过查询资料发现一款叫做openGPS的软件可以提供更加精准的IP定位服务

问题2:Nessus下载安装非常麻烦且容易出错

解决方法:使用windows XP攻击机自带的Nessus,方便又实用

问题3:手头没有VPN,无法直接使用谷歌搜索引擎

解决方法:参考娄豪同学使用的谷歌浏览器扩展程序,装载成功后可以直接使用谷歌搜索引擎