攻击树测试

20191218 攻击树测试

任务描述

从媒体报道或者个人经历中选择一个实际的案例,在案例中攻击者没有利用最脆弱环节就成功地 攻击系统。描述一下整个系统,并解释你所认为系统中最脆弱的环节及原因,接着描述一下系统是如何被攻破的。

案例

台湾第一银行ATM机“自动吐钱”事件

2016年7月中,我国台湾地区的台湾第一银行旗下20多家分行的41台ATM机遭遇黑客攻击,被盗8327余万新台币,目前该案已经破获,抓获犯罪嫌疑人并追回大部分被盗款项。

事件过程

台湾第一金控旗下第一银行(First Bank)是我国台湾的一所大型商业银行,该行于6月初推出无卡提款服务。(以下部分内容摘自台湾媒体的公开报道)

-

2016年7月11日

台湾警方接到市民报案,表示看到有人在操作ATM时,行为怪异,随即ATM有不明吐钞情况。 -

2016年7月12日

第一银行发布公告《第一银行ATM遭异常盗领客户权益不受影响》表示“第一银行部分分行ATM提款机遭异常盗领,作案过程约5~10分钟,交易集中在7月9日和7月10日,目前本案共计遭盗取的金额约7000多万新台币,20家分行共34台ATM发生异常,目前已紧急报警处理。初步了解可能遭植入恶意软件驱动吐钞模块执行吐钞,都是德利多富(Wincor)公司的同一机型(pro cash1500机型),目前该款机型已全面暂停服务。”德利多富(Wincor)的产品涉及银行业及零售业,在银行业包括现金类自助设备和非现金类自助服务终端及其解决方案,代表硬件产品如自动取款机、存取款一体机、多媒体服务终端、存折打印机等;业务遍及130多个国家和地区。而在这起台湾劫案中,被歹徒攻击的ATM其实是老旧机型,在ebay拍卖网站上只要1475美元就能买到。

后经第一银行清算核实,全台共有41台ATM遭到盗领,被盗金额8327余万元。这是台湾首宗银行遭跨境黑客盗领案。

-

2016年7月17日

台湾警方通报称,通过调取监控录像等手段,锁定该案16名嫌犯及1名关系人均来自境外,其中13人已离台,并于17日在宜兰抓获主犯拉脱维亚籍男子安德鲁,当晚又在台北抓获罗马尼亚籍和摩尔多瓦籍共犯各一人,追回赃款6050万元。经查,这伙嫌犯自7月6日起以观光名义分批从土耳其、中国香港等地进入台湾,9日至11日分别到台北市、新北市、台中市等地,以1人至3人为一组,利用木马程序入侵第一银行ATM,然后通过通讯软件远程遥控ATM自动吐钱,其余同伙则负责领钱、把风。犯案后,13名嫌犯迅速离台。已追回的6050万现钞,被存放在台北车站,嫌犯通过“情报秘密传递点”(dead drop)的方式将部分现金以“行李箱寄放”的方式存放。17日晚间,台湾当局“警政署长”陈国恩表示,跨境黑客入侵各地的ATM,渗透超过100家银行,至少有30个国家及地区受害,窃取的金额,大约已有3亿美金,且迄今悬案未破。 -

2016年7月18日

台湾《联合报》报道称,调查局新北市调处安全人员查出有恶意程序通过一银英国伦敦分行,侵入台湾总行。警方已约谈第一银行伦敦分行信息主管、第一银行台湾信息部门负责人及ATM厂商总部代表等3人,为查清是否有内鬼参与盗领案。在当晚10点召开的记者会上,新北市调查局指出,第一银行的ATM机器程序更新,是由内部下发主机、服务器自动下发到各ATM。7月4日,入侵者仿冒更新软件并下发至第一银行各ATM,开启ATM远程控制服务(Telnet Service)。直到7月9日入侵者再远程登录,上传ATM操控程序后,执行测试吐钞开关,经“钱骡”测试成功后,藏身在海外的幕后操控者,就开始大规模远程遥控进行吐钞,由各就各位的“钱骡”领取赃款。完成盗领后,远程操控者再将隐藏控制程序、纪录文档、执行文档全部清除。

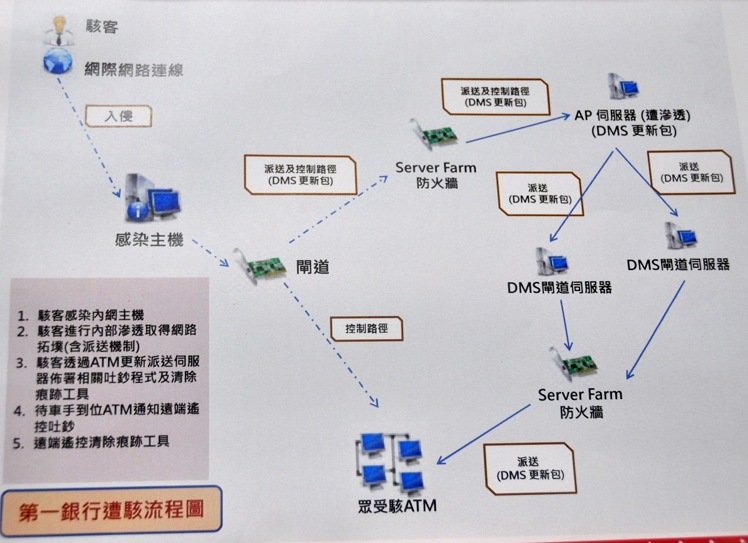

调查人员同时给出了第一银行被攻击的流程图,具体如下:

办案人员同时查出,对第一银行ATM下达吐钞指令的恶意程序,竟来自第一银行英国伦敦分行电脑主机和2个存储电话录音的硬盘,其中一个已经损毁。初步判断,犯罪集团先黑入录音硬盘,取得电脑主机的最高权限,接着在ATM硬盘内植入恶意程序,再派出外籍嫌犯入境台湾盗领现金。调查人员怀疑,盗领集团很可能在伦敦还有其他共犯,也不排除是第一银行内鬼所为的可能。 -

2016年7月20日

台北市警方证实,已在内湖山区找到1263万现金。安德鲁14日晚上按照指示到达西湖公园,但他等了一天也无人来取款,因此就将这些现金藏在垃圾堆中。台北警方通过复原安德鲁的行动轨迹,最终找到了这些现金。一名晨练老人在西湖公园附近停车场捡到装有454万1200元的电脑包,他将这些钱捡回家,晚间向警方报案。截止到21日,除去疑犯的生活开销,仍有约586万赃款下落不明。

系统分析

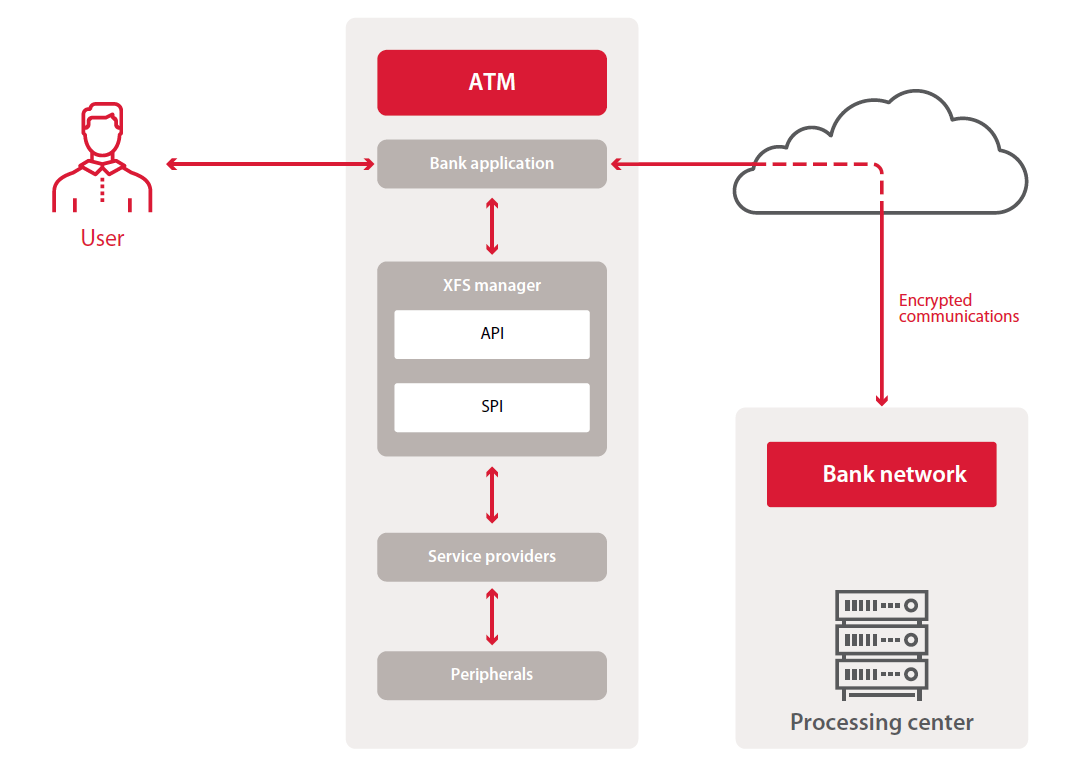

- 事件中涉及的系统主要为ATM系统,其构成可如下图所示:

- 犯罪分子最感兴趣的是ATM模块就是计算机、网络设备和主要的外部设备。对这些设备的攻击可以拦截卡数据,干扰处理中心对交易的处理,或让体现模块吐钞。对于这样的攻击,犯罪分子需要对ATM的cabinet有物理访问或与ATM所在的网络建立连接。

攻击威胁分析

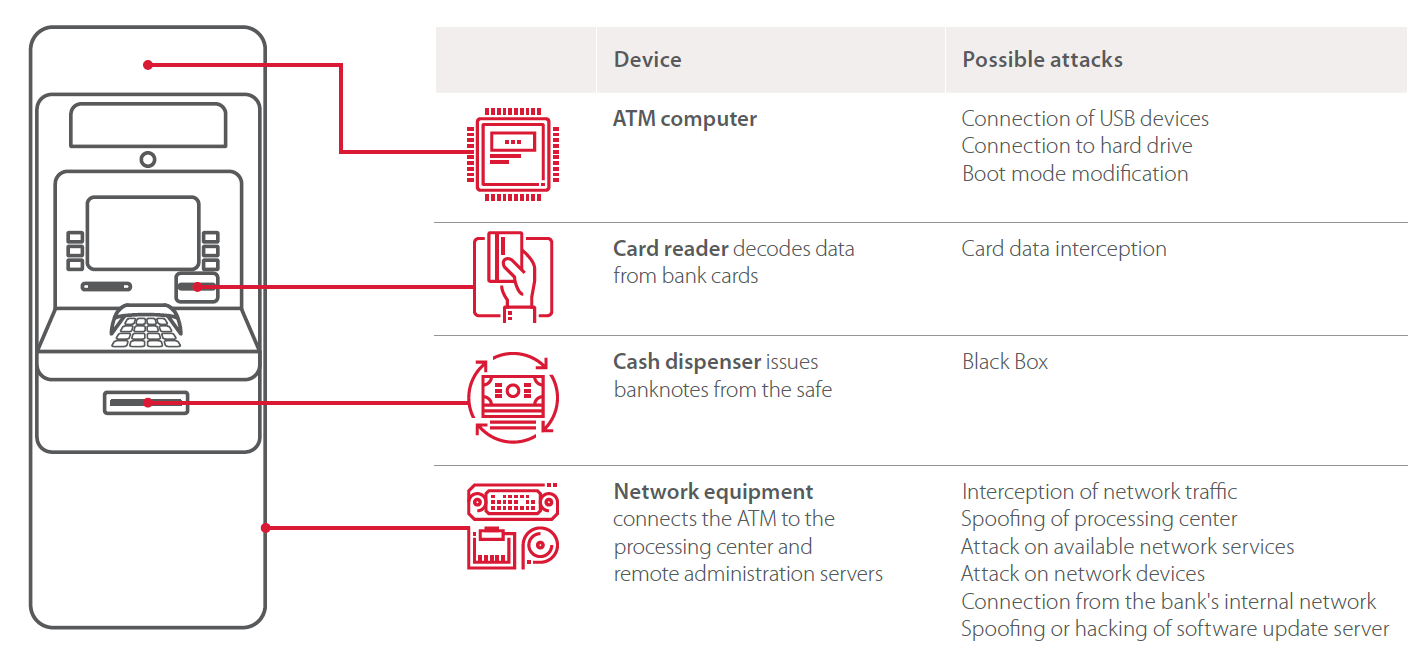

传统攻击威胁

传统威胁即指不利用网络攻击的情况。如下图所示,针对ATM的传统威胁主要分为这些方面。

针对以上传统威胁,我们可以发现ATM系统存在的2个问题:

1. 卡复制是ATM安全的主要问题

通过卡复制装置窃取卡号等信息的ATM犯罪由来已久,在全球范围内,每年由于卡复制造成的经济损失达24亿美元。

犯罪份子常见的手段是在ATM机上安装非法设备从而读取磁条信息。

2. 软件攻击和外部破坏呈增加趋势

针对ATM的软件攻击包括逻辑攻击、黑盒子数据攻击等。ATM普遍采用Windows开放平台,犯罪份子通过CD-ROM或USB便可轻易将恶意软件上传至ATM中,从而离线控制出钞命令,造成巨大的现金风险。其他作案方式还包括,犯罪份子撬开ATM上的箱体柜门,使用一台电子设备取代ATM的工控机,链接到ATM的现金出钞模块,然后通过向现金出钞模块发送非授权命令,控制ATM出钞。

Times of Frauds调查显示,自2013年以来,在全球范围内,针对ATM的逻辑攻击案件正在快速上升和蔓延。根据NCR Secure Fraud Net的统计数据,在过去的几年内,全球ATM案件中物理攻击类型增加了429%

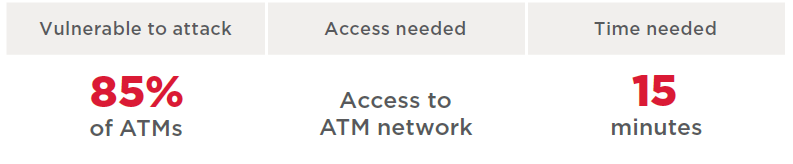

网络攻击威胁

网络级攻击需要能够访问ATM连接的网络,其中测试中有85%的ATM受到该攻击的威胁,而攻击只需要15分钟就可以完成。

-

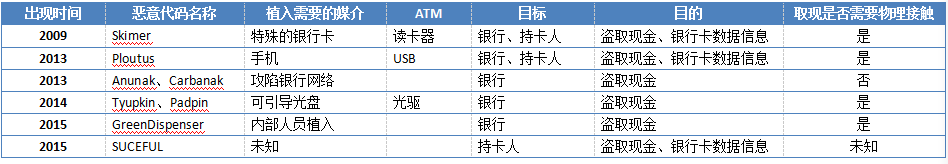

在针对ATM的网络攻击中,主要是利用恶意程序进行后续攻击,其中如何植入恶意代码是一个关键。首先可以通过入侵银行内部网络,获得ATM内部网络权限进一步安装植入,另外就是直接通过对ATM本身进行操作,如从光驱、USB等入口进行攻击。相关恶意程序攻击的目的基本都是使ATM在攻击者的控制下进行吐钞,而有些恶意程序也具备收集银行卡等数据信息。

-

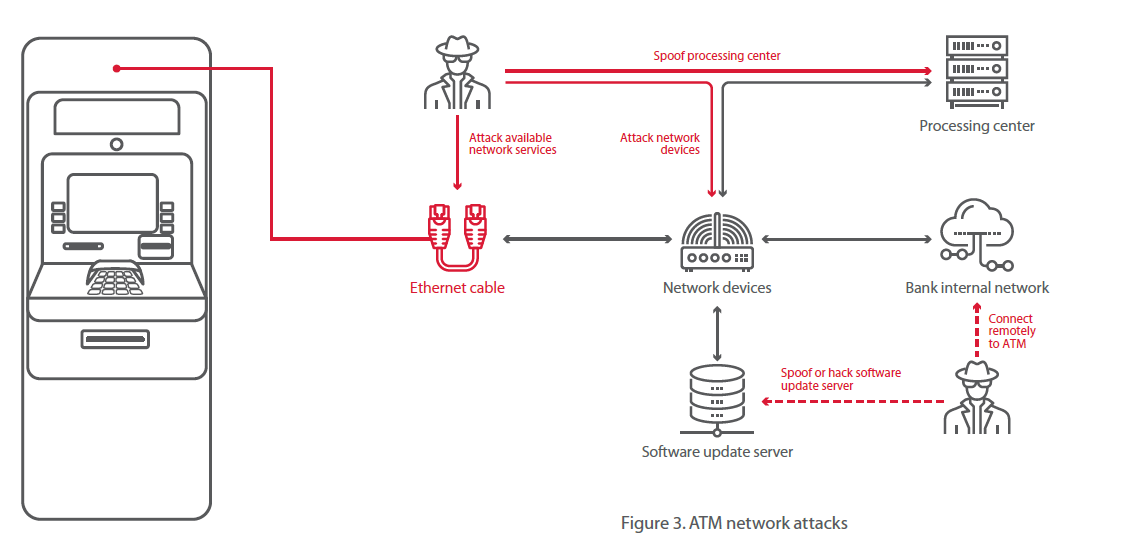

如果攻击者是银行的雇员或网络提供商,那么就可以远程访问网络。否则攻击者不需要在ATM跟前,插入网线,连接恶意设备到光猫上。然后就可以连接到设备并攻击可用的网络服务,进行中间人攻击等等。有时候光猫位于ATM cabinet以外,所以攻击者甚至不需要打开ATM就可以执行修改。

-

网络攻击的模型示意可如下图所示:

总结

根据以上分析,可以发现ATM系统有一些共同的特征(但并不是其最脆弱环节),这些特征使它们特别容易受到攻击:

- 供应商为软件提供保修服务,如果未经ATM供应商批准进行更改,则供应商不再提供保修

- 使用过时的操作系统及应用程序,犯罪分子可以利用未修补的漏洞获得对内部的访问权限

- 选择人流密集的位置安放设备,但有些地方没有任何基本的安全保护

通过分析台湾第一银行事件,我们可以发现针对金融行业的网络攻击已经开始进化,攻击者的目标不在限于普通终端用户,而逐渐瞄准金融机构本身。

另外这几次针对银行等金融机构的攻击幕后或者其攻击手法都是APT组织或者利用了APT攻击方法,这说明APT组织开始进行针对商业的攻击,而且会使用APT方法来进行商业类攻击。

随着调查的不断深入,台湾第一银行遭受攻击的流程已经逐渐清晰,但仍有诸多细节目前还未有公开解释。但无论是相关人员工作疏忽遭受黑客攻击或是有内部人协助攻击者,攻击者通过伦敦分行电话录音主机进而入侵在台的ATM机将恶意程序植入,下指令吐钞,每一个环节都与金融安全密切相关。台湾ATM盗领案虽已追回大部分赃款并逮捕部分嫌犯,但是不容忽视的是第一银行的系统体系存在严重的安全问题。

据此,针对ATM系统,有如下防护建议:

- 升级操作系统

- 提供尽可能完备的物理保护并安装监控

- 锁定BIOS,防止来自未经授权媒介的启动,如可引导光盘或U盘

- 重置ATM机所有的锁和主密码,弃用机器自带的默认设置和密码

- 确保保护ATM机的反病毒解决方案或软件是最新的