脚本

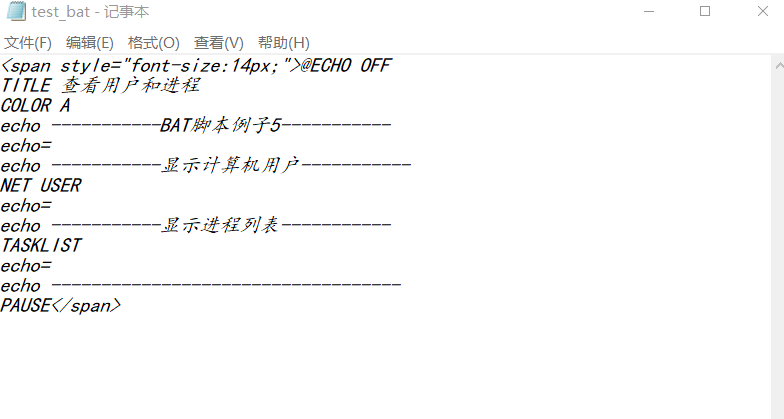

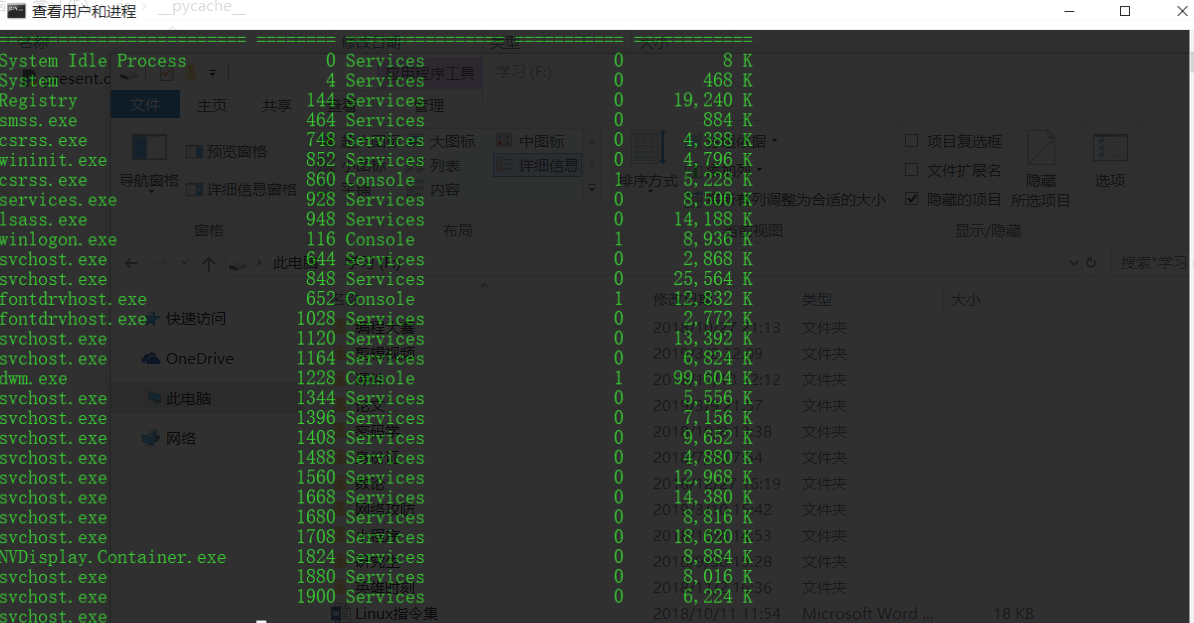

1.windows下,BAT脚本查看用户名以及进程

运行效果如下图所示

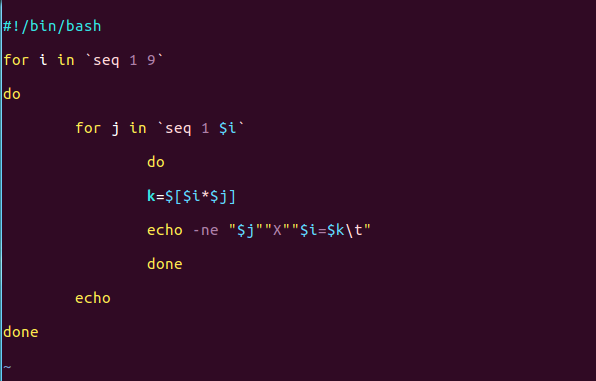

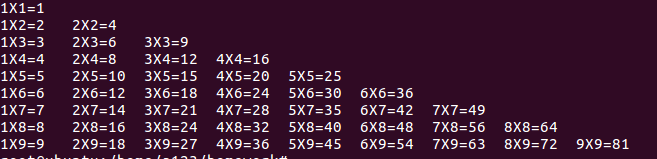

2.使用shell脚本打印九九乘法表

运行效果如下图所示

黑客信息

1.国内黑客介绍——龚蔚

龚蔚(Goodwell)中国黑客教父,绿色兵团创始人,COG发起人。1999年,龚蔚率领黑客组织"绿色兵团"成立上海绿盟信息技术公司。

计算机信息管理专业本科,注册审计师、CISP 认证讲师、ISO27001 审核员、CCIE 安全、CCNP。

十几年的专注互联网信息安全事业,龚蔚先生被业内尊称为互联网安全领头雁,黑客教父,曾多次接受路透社、华尔街日报,纽约时报、南方都市报、新闻晨报、数百家媒体的专访。1999年 、2010年曾两次做为互联网信息安全专家接受CCTV专访,畅谈互联网信息安全的未来发展方向。

2.国外黑客介绍——罗伯特·塔潘·莫里斯吉克

Morris的父亲是前美国国家安全局的一名科学家,叫做Robert Morris。Robert是Morris蠕虫病毒的创造者,这一病毒被认为是首个通过互联网传播的蠕虫病毒。也正是如此,他成为了首个被以1986年电脑欺骗和滥用法案起诉的人。

Morris在康奈尔大学上学期间,创造的蠕虫病毒是为了探究当时的互联网究竟有多大。然而,这个病毒以无法控制的方式进行复制,造成很多电脑的死机。专家声称有6000台电脑被毁。Morris最后被判处3年缓刑,400小时的社区服务和10500美元的罚金。

网络攻击与防范中的五种常用工具

1.Nessus

Nessus是目前全世界最多人使用的系统漏洞扫描与分析软件。总共有超过75,000个机构使用Nessus 作为扫描该机构电脑系统的软件。

1998年, Nessus 的创办人 Renaud Deraison 展开了一项名为 "Nessus"的计划,其计划目的是希望能为因特网社群提供一个免费、威力强大、更新频繁并简易使用的远端系统安全扫描程序。

经过了数年的发展, 包括 CERT 与 SANS 等著名的网络安全相关机构皆认同此工具软件的功能与可用性。

2002年时, Renaud 与 Ron Gula, Jack Huffard 创办了一个名为 Tenable Network Security 的机构。在第三版的Nessus 发布之时, 该机构收回了 Nessus 的版权与程序源代码 (原本为开放源代码), 并注册成为该机构的网站。 目前此机构位于美国马里兰州的哥伦比亚。

安装过程:

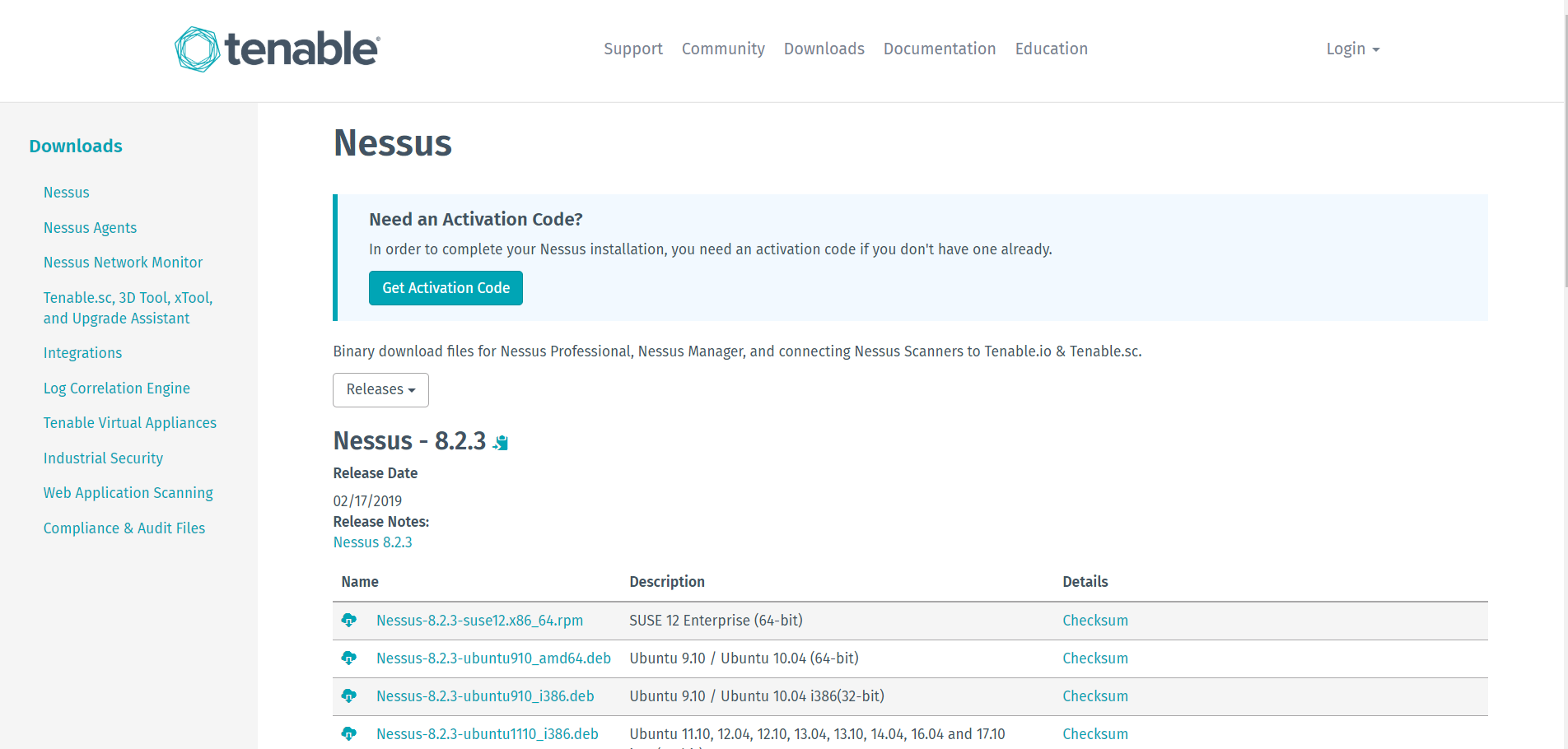

点击此处进入官网

选择你想要的下载的版本之后使用命令

dpkg -i Nessus-6.4.1-debian6_amd64.deb

安装完成后使用命令

/etc/init.d/nessusd start 启动

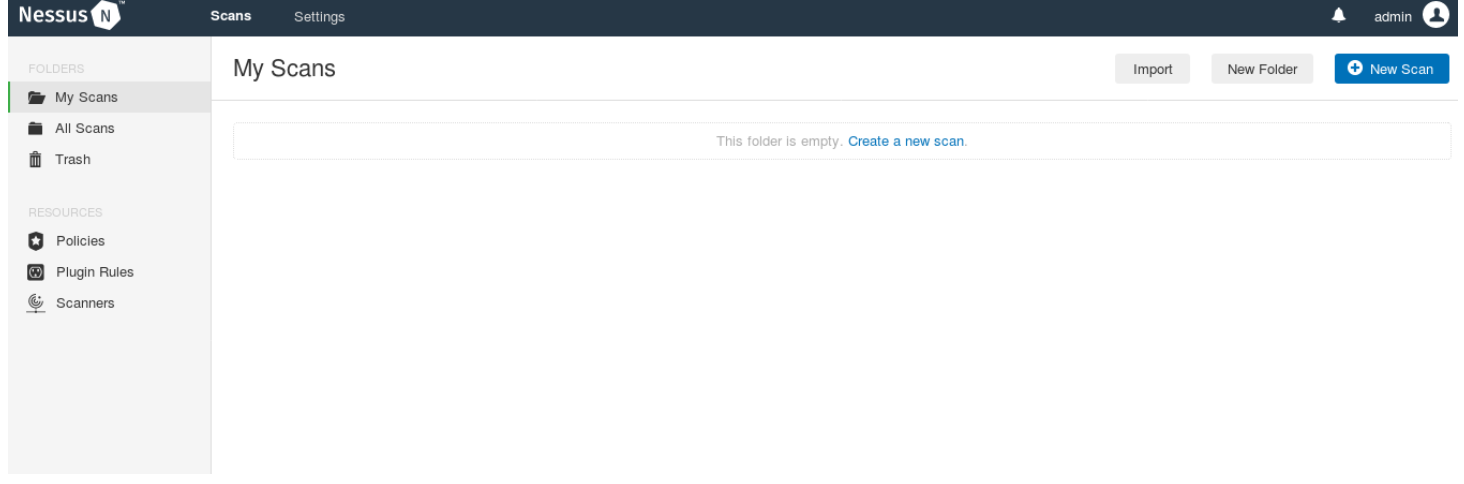

Nessus采用的B/S架构,在浏览器中输入https://127.0.0.1:8834即可打开Nessus主页,启动之后需要设置管理帐号和密码,设置完之后需要输入Active code(激活码)才可以进行插件的更新安装

Active code获取方法如下:

访问 http://www.tenable.com/products/nessus/nessus-homefeed 进行注册,填写正确邮箱,注册完成会Active code。输入Active code之后就可以开始下载安装插件了。

安装成功如上图所示

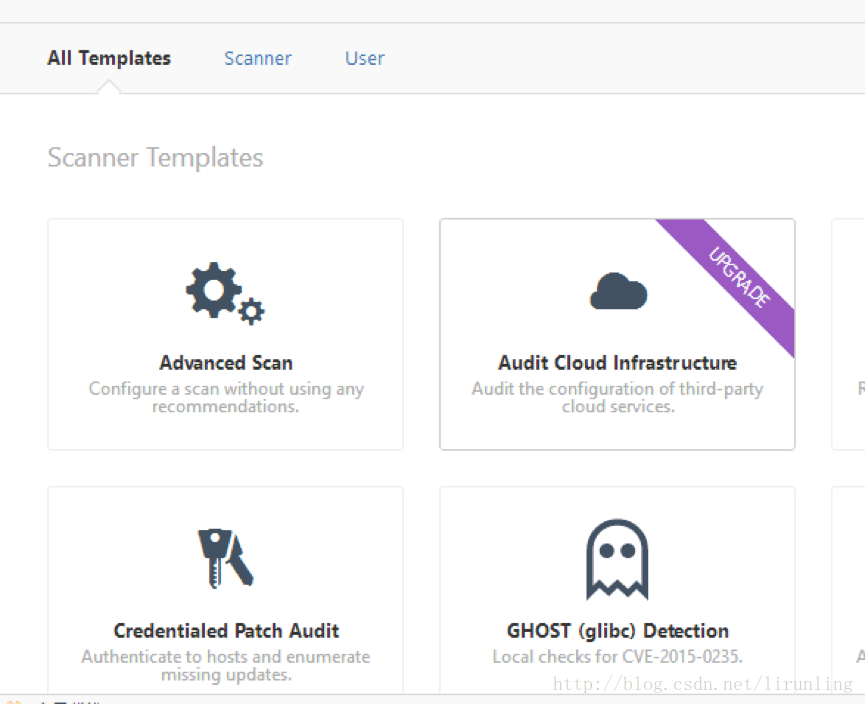

使用方法:

首先,新建扫描模板,一般选advance scan

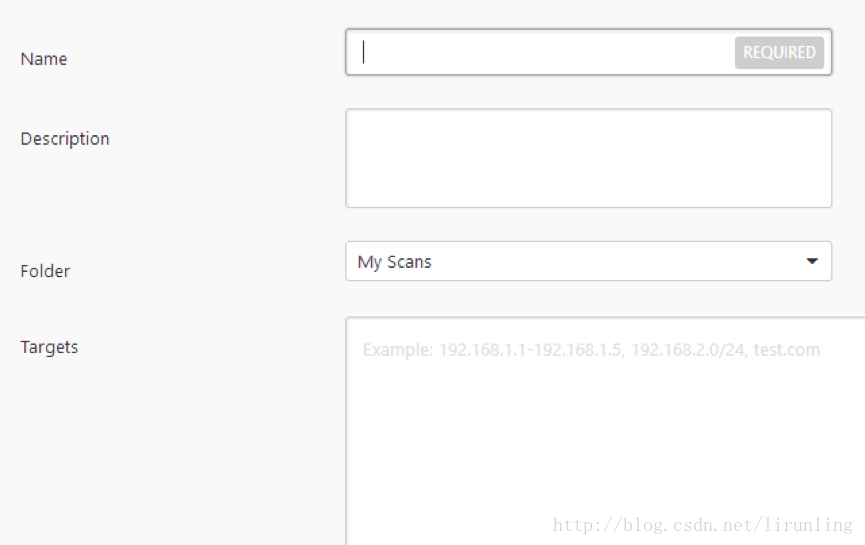

进入基本配置过程,Target一栏中输入待扫描的主机IP

配置完成后,点击开始即可进行扫描

扫描完成后,点击扫描的名称进入如下图所示界面,点击Export即可导出扫描报告

2.Aircrack

Aircrack是一套用于破解WEP和WPA的工具套装,一般用于无线网络的密钥破解,从而非法进入未经许可的无线网络。

只要一旦收集到足够的加密数据包,利用它就可以破解40到512位的WEP密匙,也可以通过高级加密方法或暴力破解来破解WPA1或2网络。

Aircrack-ng是由6个不同部分组成的套件:aircrack-ng 用于破解WEP以及WPA-PSK密钥。

一旦aircrack-ng工具收集了足够的信息,aircrack-ng将会分析这些数据,并试图确定使用中的密钥;airdecap-ng 解读被破解的网络数据包;airmon-ng 为使用整个aircrack-ng套件配置一个网卡;aireplay-ng 在无线网络中产生可能在恢复中的WEP密钥所需的流量;airodump-ng 捕获被aircrack-ng用于破解WEP密钥的802.11帧;tools 为微调提供分类工具箱。

安装过程:

从aircrack-ng官网(http://www.aircrack-ng.org)(http://www.aircrack-ng.org)获得最新版本的aircrack-ng,然后进行安装

tar xfz aircrack-ng-1.5-rc1.tar.gz

cd aircrack-ng-1.5-rc1

make

make install

简单的使用

在发现网络之前,需要将网卡置于监听模式(monitor mode)。监听模式可以让PC监听所在范围内的每一个无线包,也可以将包注入到网络当中。开启monitor mode的命令是:

airmon-ng start rausb0

为了验证是否成功,可以运行iwconfig命令。然后开启airodump-ng命令寻找网络:

airodump-ng rausb0

“rausb0”是网络接口的名称,如果你用的是其他网卡,那么可能就需要一个不同的名称。对于目前的大多数驱动来说,wlan0是最常见的接口名称。

嗅探IVs 监听一个频道,并把所得的数据存储起来以便后来的破解,命令:

airodump-ng -c 11 --dssid 00:01:02:03:04:05 -w dump rausb0

等到获得足够数量的IVs以后,就可以开始破解WEP网络了。命令如下:

aircrack-ng -b 00:01:02:03:04:05 dump-01.cap

3.BackTrack

BackTrack是一套专业的计算机安全检测的Linux操作系统,简称BT。

BackTrack不仅仅是用来战争驾驶,还集成了包括Metasploit等200多种安全检查工具.

BackTrack经过了多年发展,渗透测试并接受来自安全社区前所未有的帮助.

BackTrack开始于早期live linux的发行版Whoppix,IWHAX以及auditor,BackTrack被设计成一体化的旨在安全审计用的live cd.

现今它是被最广泛采用的渗透测试框架并被世界各地的安全社区所使用。

4.Metasploit

Metasploit是一个先进的开源平台的开发、测试和使用开发代码。

有效载荷的可扩展模型,编码器,无操作发电机,利用可以集成成为可能使用Metasploit框架作为尖端的开发研究的一个出口。

它附带数以百计的利用,可以看到他们的模块列表。 这使得编写自己的功绩更容易,这总比在黑暗的角落互联网非法shellcode可疑的质量。

一个免费的额外的Metasploitable,一个故意不安全的Linux虚拟机可以用于测试Metasploit和其他开发工具没有触及服务器。

5.OpenVAS

OpenVAS是开放式漏洞评估系统,也可以说它是一个包含着相关工具的网络扫描器。其核心部件是一个服务器,包括一套网络漏洞测试程序,可以检测远程系统和应用程序中的安全问题。

用户需要一种自动测试的方法,并确保正在运行一种最恰当的最新测试。

OpenVAS包括一个中央服务器和一个图形化的前端。这个服务器准许用户运行 几种不同的网络漏洞测试(以Nessus攻击脚本语言编写),而且OpenVAS可以经常对其进行更新。

OpenVAS所有的代码都符合GPL规范。

实践作业

1.黑客电影鉴赏——《骇客追缉令》

米特尼克在获取SAS过程中,打了三次电话。第一次电话很明显是出于大家对同事的信任,只要保持自信,即使出现漏洞,人家也不会注意。第二次打给设计者,因为对方公司破产,处于萧条期,难得有人赏识,自然非常慷慨。第三次打电话靠的是“当下属的尴尬同感”,见面时运用的是老到稳重的随机应变。很明显,都是针对人性的弱点。米特尼克利用他们容易信赖别人的弱点,而且因为人的弱点,即使很重要的“内部资料”甚至“机密”,在每天都接触他们的人眼里,这根本就不算一回事。所以,他利用了人们的疏忽,对自己熟悉的事物的疏忽。

2.社会工程学手段获取信息

通过查看目标人物的朋友圈、QQ空间等获取信息,并通过目标人物身边亲友进行确认。

3.实验

kali视频的学习

1.kali linux 简介

Kali Linux 是专门用于渗透测试的linux操作系统,它由BackTrack发展而来,在整合了IWHAX、WHOPPIX和Auditor这三种渗透测试专用Live linux之后,BackTrack正式改名为Kali Linux。特点:基于Debian的linux发行版、集成300多个渗透测试程序、支持绝大多数的无线网卡、修改了内核以支持数据包注入、支持基于ARM的硬件系统等等。

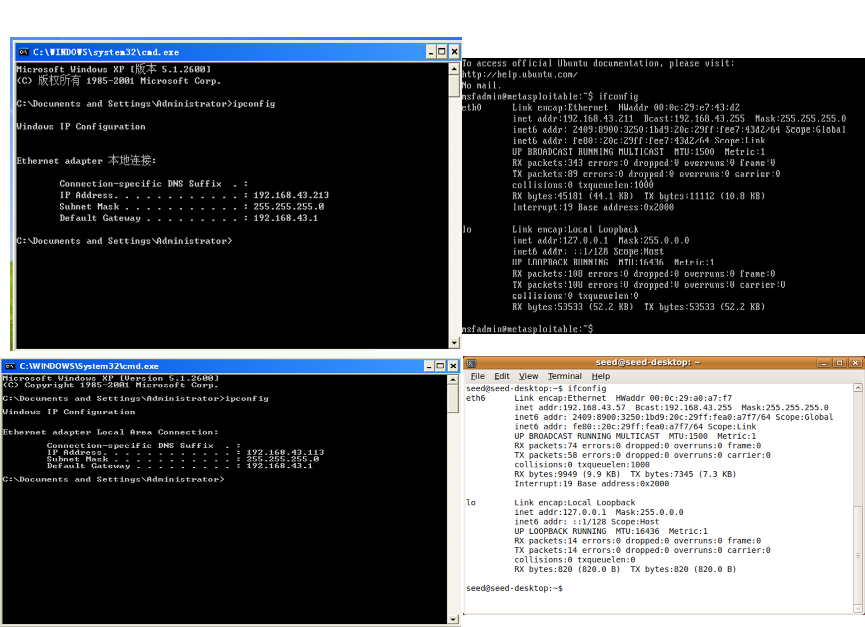

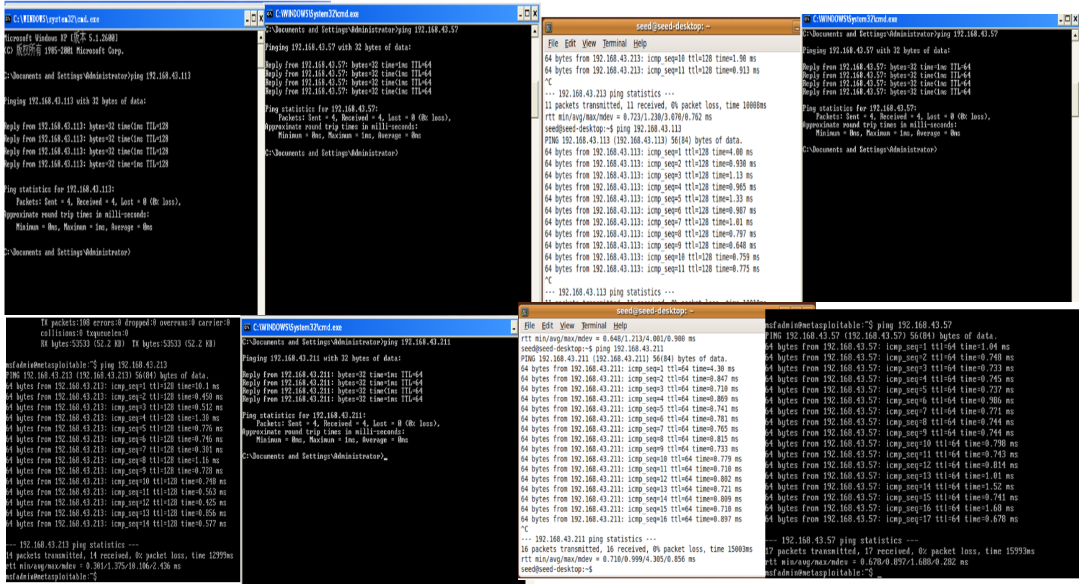

2.kali 的安装过程:

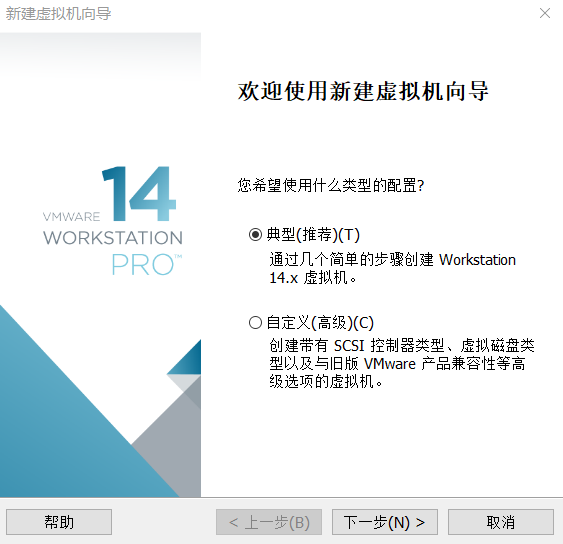

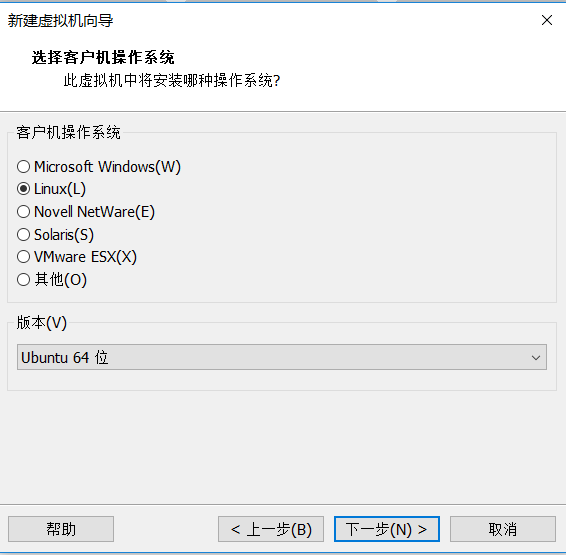

创建一个新的虚拟机,选择典型

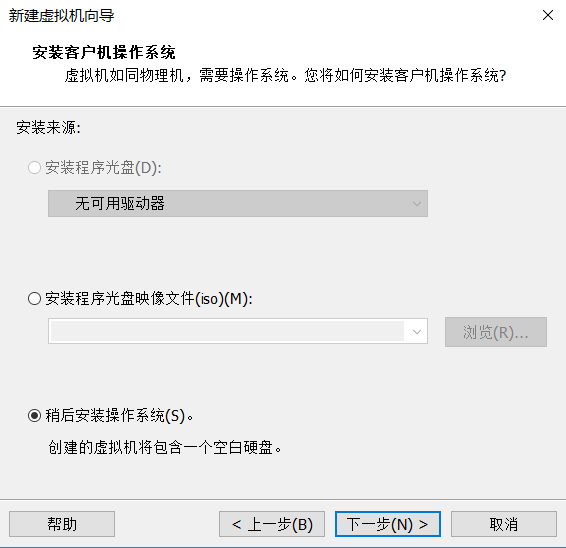

选择稍后安装操作系统

选择linux,Ubuntu64位。

剩余操作按照默认即可。

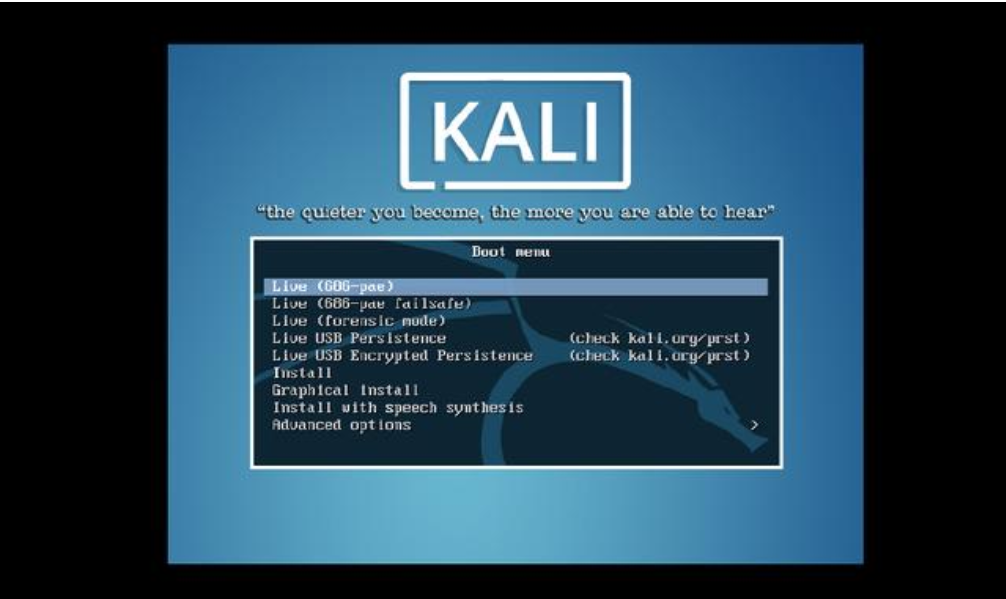

将光标移动到“install”,回车进行安装

3.授权安全渗透测试流程:

- (1)信息收集

信息收集包括在线主机,域名信息,邮箱地址,常用密码,子域名信息,指纹信息,端口信息,文件信息等。

从中有大量的工具。 - (2)漏洞分析

kali下面有个漏洞分析的分类里面有很多可以用的工具进行漏洞分析, - (3)漏洞利用

得到漏洞的信息之后基本上就可以进行攻击。对于攻击行为,最重要的是如何隐藏攻击行为或者清除攻击日志。 - (4)权限维持

拿到权限之后,想要怎么维持权限 - (5)文档编辑

可以用上面的过程进行学习

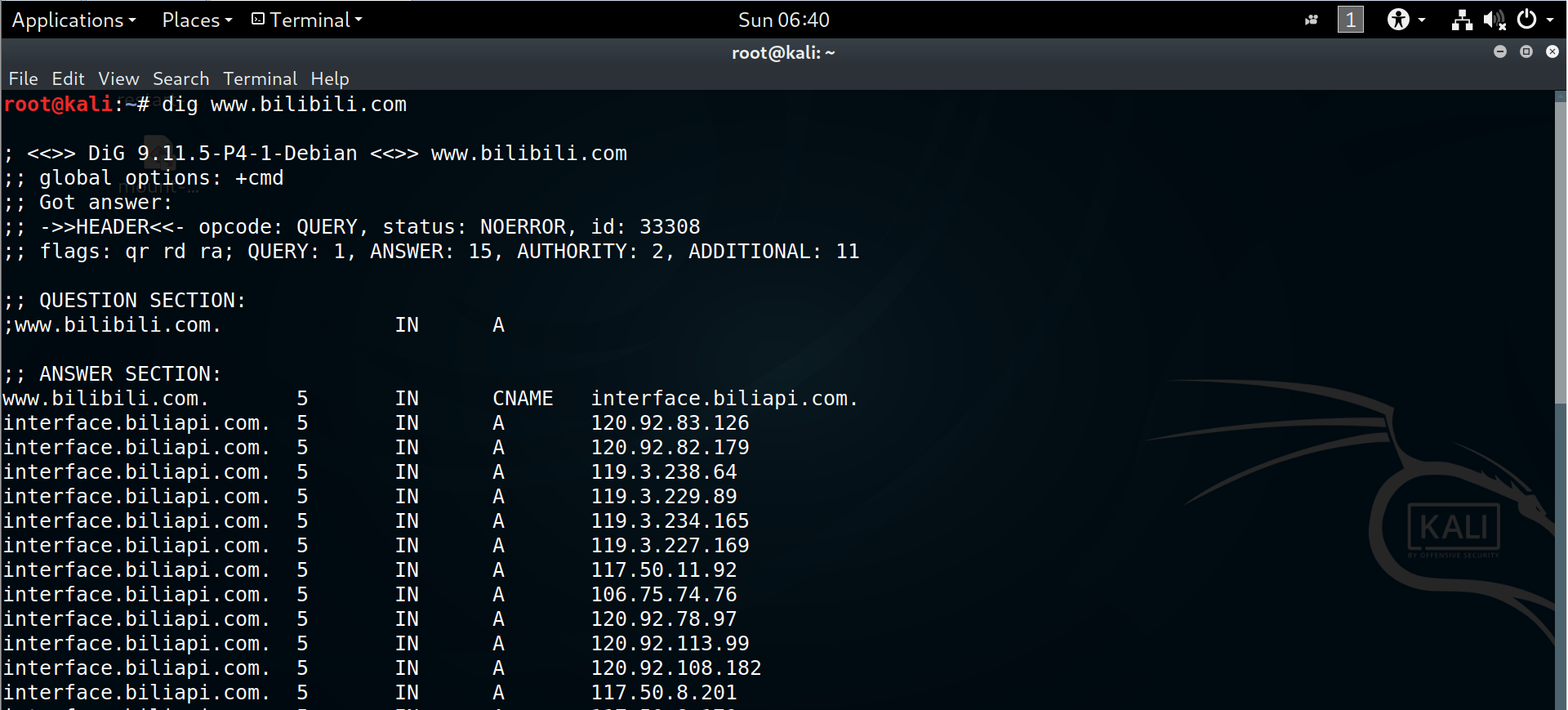

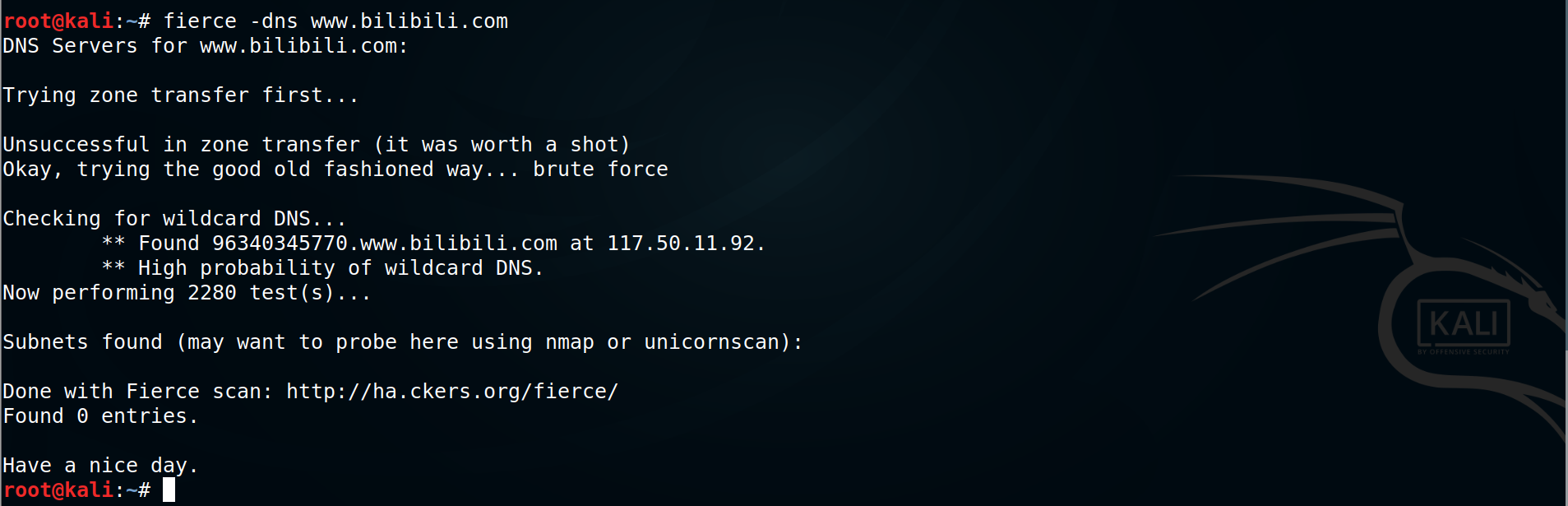

4.kali目标获取

使用Dig进行域名解析

使用fierce工具对子域名进行扫描和收集信息

python的学习

函数名其实就是指向一个函数对象的引用,完全可以把函数名赋给一个变量,相当于给这个函数起了一个“别名”。

两个字符串可以很方便的通过'+'连接起来;合并用join方法;普通的分割,用split;split不支持多个分隔

生成器: g = (x*x for x in range(10));

列表(tuple)或者字典传参: *args,**kwargs。

高阶函数: map(func,*args) reduce filter sorted:排序的关键在于实现一个映射函数。key代表的是一个func,可以是系统自带的,也可以是自己定义的函数。

装饰器decorator: functools.wraps 则可以将原函数对象的指定属性复制给包装函数对象, 默认有 module、name、doc,或者通过参数选择。

实例属性和类属性的区别: 类属性对于每个类实例对象都有,而相同的实例属性可以覆盖掉类属性,但是对其他类实例对象来说没有影响。

posted on

posted on