KALI安装与环境配置

2018-2019 201899224《网络攻防实践》第二周作业

虚拟化网络攻防实验环境包括以下部分:

靶机:包含系统和应用程序安全漏洞,并作为攻击目标的主机。(Windows XP和Linux操作系统主机)

攻击机:安装一些专用攻击软件,用于发起网络攻击的主机。(Linux操作系统平台)

攻击监测、分析与防御平台:最佳位置是靶机的网关,可基于Linux建立网关主机

网络连接:通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接

kali安装配置

Kali Linux 是一个基于 Debian 的用来进行渗透测试和安全审计的 Linux 操作系统,最初在 2013年3月 由具备类似功能的 BackTrack 系统开发而来,由 Offensive Security 团队支持开发。为了支持安全审计和渗透测试的一系列功能,Kali Linux 进行了定制化,包括内核,网络服务和用户都进行了特殊的设置。Kali 系统内预装了很多安全相关的工具,例如非常有名的 Nmap 端口扫描器、John the Ripper 密码破解器、Metasploit Framework 远程攻击框架等。Kali Linux 中目前最新版是 2016 年发布的 2.0-2016.2 版本。

安装时出现问题及解决方法

1.kali安装完后登陆进去界面黑屏

重新启动系统

2.kali终端打不开

(1)ctrl+alt+F1 进入命令行窗口;root登录执行 dpkg-reconfigure locales 空格选择 zh_ch.UTF-8 UTF-8;reboot 重启即可

尝试后仍然无法启动终端

(2)新建一个非root用户

在新建用户时显示fork进程失败,无法分配内存

(3)在设置中更改语言

仍然显示fork进程失败,无法分配内存

(4)尝试安装时就设置语言为英文

仍然没有解决

(5)copy别人装好的虚拟机打开后显示管道被占用或者依赖的磁盘不存在。重启电脑后问题解决,可以使用。

视频内容学习

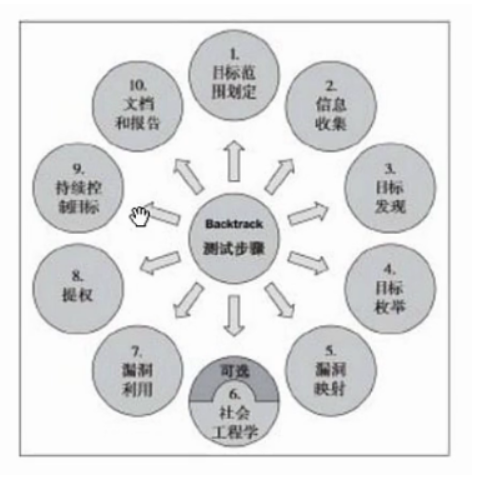

1.渗透测试流程

一个完整的授权安全渗透测试流程:

信息搜集:选择目标的过程,也是对目标信息进行收集整理的过程。搜集过程包括但不限于目标在线主机、域名信息等

漏洞分析:在收集了足够的信息之后要判断目标可能存在哪些漏洞,需要搜索引擎搜索或借助漏洞扫描器来完成

漏洞利用:对现有漏洞进行利用,得到一定权限,并提升自己的权限

权限维持:成功攻破系统后,继续保持对系统权限的控制,俗称“留后门”

文档编辑:渗透测试最终需要将得到的信息、漏洞归档化,从而形成知识的积累

其他相关项:无线攻击、密码攻击、嗅探攻击、逆向工程、数字取证等,多为整个渗透测试流程填砖

2.信息收集

收集方式:

主动:直接访问、扫描网站(将流量流经网站的行为)

被动:利用第三方的服务对目标进行访问了解,比例:Google搜索。

目标存在于互联网,从互联网中收集测试目标的有效信息是Kali Linux 信息收集的重要一步:

(1)通过互联网网站搜集信息

子域名信息、Shodan大数据搜索、同IP网站反查、IP信息扫描、网站指纹信息、WHOIS查询

(2)Google Hack语句

nurl: 用于搜索网页上包含的URL. 这个语法对寻找网页上的搜索,帮助之类的很有用.

intext: 只搜索网页部分中包含的文字(也就是忽略了标题,URL等的文字).

site: 可以限制你搜索范围的域名.

filetype: 搜索文件的后缀或者扩展名

intitle: 限制你搜索的网页标题.

allintitle: 搜索所有关键字构成标题的网页. 但是推荐不要使用

link: 可以得到一个所有包含了某个指定URL的页面列表. 例如link:wh0ami.net 就可以得到所有连接到Google的页面.不用担心

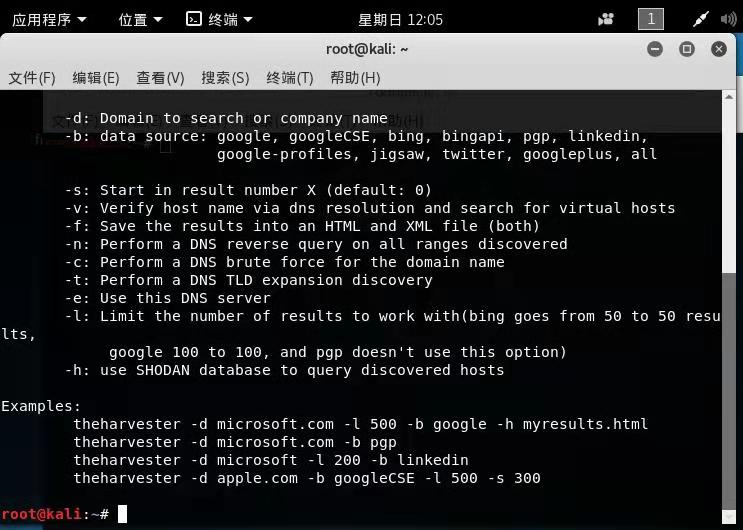

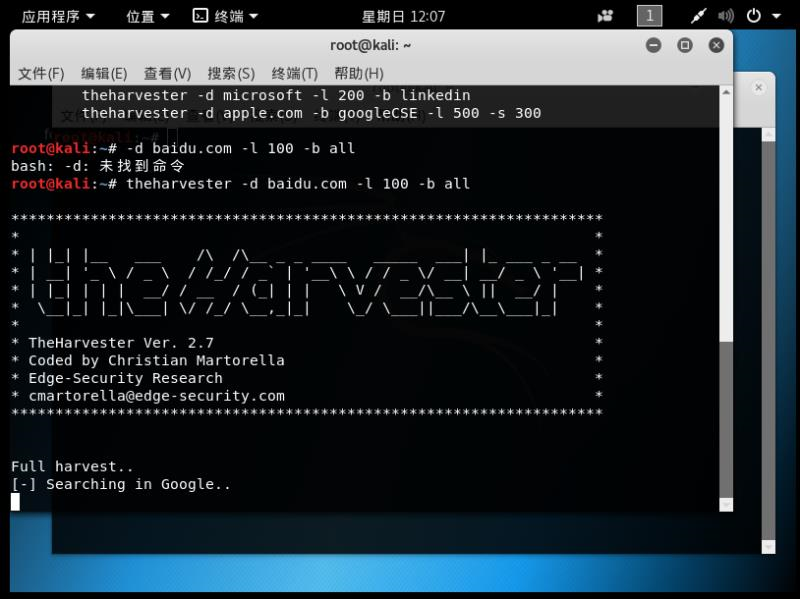

(3)theharvester

theharvester是一个社会工程学工具,它通过搜索引擎、PGP服务器以及SHODAN数据库收集用户的email,子域名,主机,雇员名,开放端口和banner信息。

(4)metagoofil

metagoofil可以收集 word、ppt、Excel、PDF 类型的信息

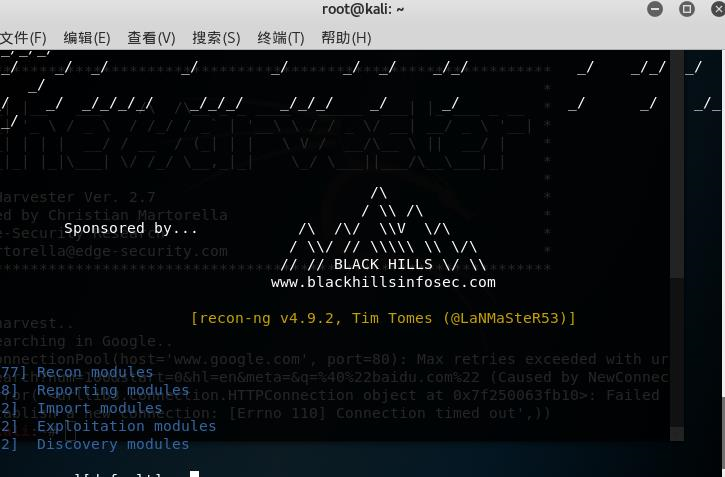

(5)recon-ng

Recon-NG是由python编写的一个开源的Web侦查(信息收集)框架。Recon-ng框架是一个强大的工具,使用它可以自动的收集信息和网络侦查。recon-ng有侦察reconnaissance、发现discovery、汇报reporting、攻击exploitation四大块模块。

目标获取:

DNS(Domain Name System,域名系统)作为域名和IP地址相互映射的一个分布式数据库,能够使用户更方便的访问互联网,而不用去记住IP数串。当用户输入域名时,DNS服务可以将该域名解析为与之相关的信息,如IP地址。DNS协议运行在UDP协议之上,使用端口号53。从给定的一个简单的主域名(主域名漏洞较少),到目标子域名的信息收集更有利于发现漏洞。

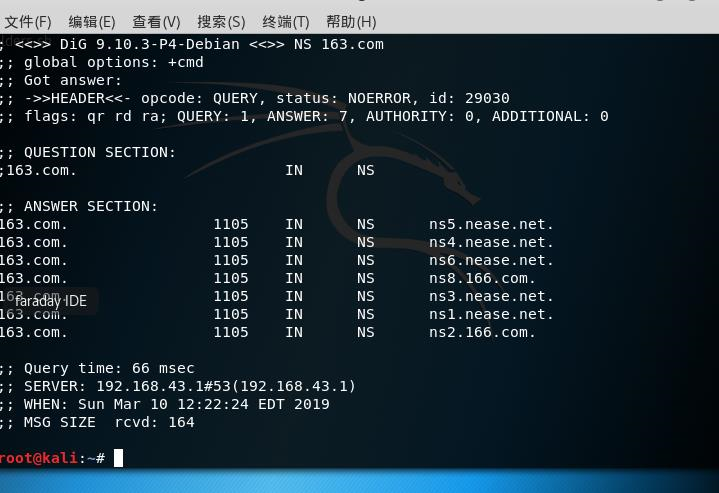

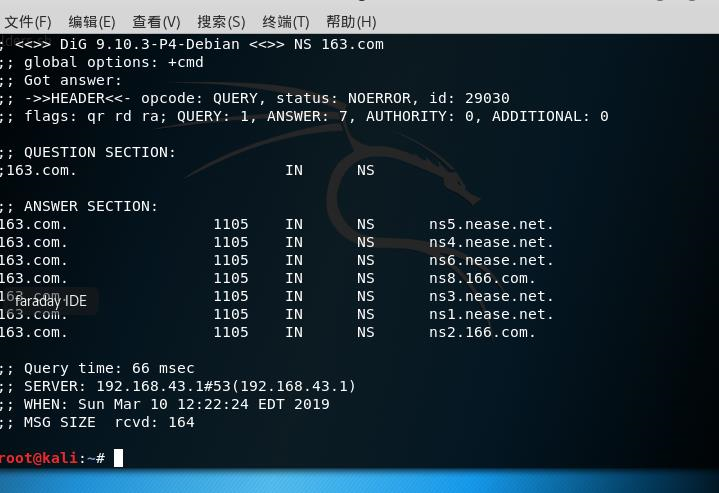

(1) Dig 进行域名解析

(2) Dig 进行域传送漏洞测试

(3)子域名枚举工具

国内外黑客信息

国外黑客——凯文·米特尼克

凯文·米特尼克(Kevin David Mitnick),1963年8月6日出生于美国洛杉矶,第一个被美国联邦调查局通缉的黑客。有评论称他为世界上“头号电脑黑客”,现职业是网络安全咨询师,出版过《反欺骗的艺术》、《反入侵的艺术》、《线上幽灵:世界头号黑客米特尼克自传》。

经历:

- 15岁时仅凭一台电脑和一部调制解调器就闯入了北美空中防务指挥部的计算机系统主机。

- 首次被捕

80年代初美国电话业开始转向数字化,米特尼克用遥控方式控制了数字中央控制台的转换器,进入了电话公司的电脑,使他可以任意地拨打免费电话,还可以随意偷听任何人的电话。1981年,米特尼克和同伙在某个假日潜入洛杉矶市电话中心盗取了一批用户密码,毁掉了其中央控制电脑内的一些档案,并用假名植入了一批可供他们使用的电话号码。由于米特尼克同伙的女朋友向警方举报,17岁的米特尼克被判监禁3个月,外加一年监督居住。 - 被FBI通缉

1983年,他因被发现使用一台大学里的电脑擅自进入今日互联网的前身ARPA网,并通过该网进入了美国五角大楼的的电脑,而被判在加州的青年管教所管教了6个月。被释后,米特尼克继续在网络上横行无忌,时而潜入软件公司非法窃取其软件,时而进入电脑研究机构的实验室制造麻烦,并继续给电话公司捣蛋。1988年他再次被执法当局逮捕,原因是:DEC指控他从公司网络上盗取了价值100万美元的软件,并造成了400万美元损失。米特尼克被判处一年徒刑。一年之后,他成功侵入了几家世界知名高科技公司的电脑系统,联邦调查局推算它们的损失共达3亿美元。 - 滑铁卢

1995年2月15日,被下村勉发现了行踪并通知美国警方,米特尼克被逮捕。1995年2月,米特尼克被送上了法庭,被指控犯有23项罪,后又增加25项附加罪。 - 保释

1997年12月8日,米特尼克的网络支持者,要求美国政府释放米特尼克,否则,他们将启动已经通过网络植入世界许多电脑中的病毒!他们宣称,一旦米特尼克获释,他们将提供病毒的破解方法。审判一直进行到1999年3月16日,米特尼克承认其中5项罪名和两项附加罪,总共被判刑68个月,外加3年监督居住。这些受害者包括高科技大公司如Sun系统公司、Novell电脑公司、NEC美国公司以及诺基亚移动电话等2000年1月21日,米特尼克假释出狱。还在狱中时,米特尼克通过将一台小收音机改造后监听监狱管理人员的谈话,为此他被监狱当局从普通牢房转到隔离牢房,实行24小时连续监管。

成就

- 是第一个在美国联邦调查局"悬赏捉拿"海报上露面的黑客。他由于只有十几岁,但却网络犯罪行为不断,所以他被人称为是"迷失在网络世界的小男孩"。

- 自己独特的工具:在潜逃的三年里面,米特尼克主要靠互联网中继聊天工具(IRC)来发布消息以及同朋友联系。

- 出版《欺骗的艺术》(The Art of Deception: Controlling the Human Element of Security)、《反欺骗的艺术》、《反入侵的艺术》、《线上幽灵:世界头号黑客米特尼克自传》

国内黑客——黄鑫

基本信息

网名: glacier ,木马冰河

真名:黄鑫

毕业院校:西安电子科技大学

工作:网络安全网站“安全焦点”

性别:男

年纪:30

现居住:广西

网站:xfocus.net

经历

黄鑫还是西安电子科技大学的学生时,为了给自己的电脑杀毒,黄鑫一头栽进网络安全的世界里再也没有出来。1999年上半年,黄鑫写出了冰河木马软件。随着冰河木马在网上的迅速传播,黄鑫的名字被越来越多的人熟悉。 冰河木马一经问世就颇受争议,争议的核心是它既可当作植入被攻击端的木马,也可作为正当的网络远程管理利器。黄鑫自己从未用它黑过任何一台别人的电脑,如同一个纯粹的剑客武痴,他关注的只是技术本身。 在那场中美黑客大战中,许多人都用了黄鑫写的程序去攻击。黄鑫始终认为,对真正的黑客来说,破坏并不是目的,技术研究的最终目的是在自由与开放的环境中发挥每个人的专长。当90%的人用“冰河”来给别人种木马时,黄鑫觉得“冰河”已失去了再升级的意义,他终止了冰河木马升级开发后,又关闭了“木马冰河”个人站点,因为这个网站正被众多狂热的黑客痴迷者变成“木马黑机”的交流园地。2000年底,黄鑫加盟网络安全网站“安全焦点”,他将完成公司本职工作之外的精力都用于知名扫描器“XSCAN″的开发升级以及“安全焦点″的建设维护。

成就

编写冰河木马。大家都知道微软网站被黑客入侵是因为木马软件的缘故。这个以特洛伊战争中使用的木马正大摇大摆地杀入互联网的领地,而这个软件的编写者就是被我们称为木马教父的黄鑫。99年,木马虽然已经在黑客中间遍布使用,但多数为国外的BO和BUS等木马,对于一些刚接触黑客的生手来说,理解这些软件的使用方法和熟练使用这些软件无疑成为了“通往黑客道路”上的最大的难题,此外这些木马多数能够被杀毒软件擒获,使得国内的黑客多数不愿意去用木马。正当国内大多数黑客们苦苦寻觅新的国外木马时,一款中国人自己的编写的木马悄悄诞生了,它就是冰河。冰河在诞生之初凭借着国产化和暂时无杀毒软件能防杀的特点迅速地成为了黑客们使用最广泛的木马。冰河本不该归属于木马的行列的,按照冰河作者黄鑫的话说,他编写冰河完全是靠自己的兴趣和网友的鼓励,最初只是想编写一个方便自己的远程控制软件,不曾想竟然编成了一个中国流传使用最广泛的黑客软件。

在1.2版本冰河发布以后,国内的黑客们大多认同了冰河,把冰河作为了木马软件的首选。经过多方的支持和鼓励,特别是来自中国国内的黑客们的支持使得黄鑫又努力开发出冰河2.0。2.0新增加了许多以前没有的功能和特性,特别是它在使用的过程中比1.2的更加方便更加的隐蔽好,所以2.0的出现使得冰河立即成为了人尽皆知的木马类黑客软件。冰河良好的隐蔽性和使用简单的特点让国内许多想成为黑客,但又不懂黑客技术的人深深地过了一把黑客瘾,利用冰河入侵个人系统计算机后,他们便能够利用冰河得到他们想得到的一切。现今很多出名的黑客都是利用冰河迈向通往黑客道路的第一步的。黄鑫的冰河让很多人体会了做黑客的快感,更让很多人了解了网络安全的重要性。

其实就黑客的定性而言,身为一个数据库开发程序员的黄鑫或许根本算不上一个黑客,他从来没有黑过任何一个网站,甚至在开发测试冰河的时候也是利用自己和朋友的计算机来检验。然而我们不能否认冰河的强大功能,特别是22版的冰河开发出后,它可以让任何一个菜鸟顷刻之间变成一个极否有攻击力的黑客。这一切理由都让黄鑫成为了中国黑客,特别是初级黑客们的精神领袖。我们几乎能从每一个想了解黑客的朋友的计算机里找到冰河的身影。在中国千千万万个连接在互联网上的计算机中,几乎每一百台里就埋藏着一个冰河,我们也不难发现在大大小小的网吧里时常能够听到那些初级黑客利用冰河搜寻出冰河的受害者后发出的兴奋高呼。冰河,已经成为了中国木马的代名词。冰河已经成为了互联网恐怖的象征。

posted on 2019-03-10 21:56 20189224史馨怡 阅读(2827) 评论(0) 编辑 收藏 举报

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步