《网络对抗技术》Exp5 信息搜集与漏洞扫描——20184303邢超远

一、实验概述

1.1 实验名称及要求

这是本课程的第五次实验,名为信息搜集与漏洞扫描,从实验名即可看出实验包括了两方面内容。通过本次实验,要掌握信息搜集和扫描的基本知识、技能、常用软件的使用方法;还要能够进行漏洞扫描,读懂漏洞扫描结果报告,并针对报告所反映出来的问题进行分析研究,知道漏洞出在哪里以及修补漏洞的办法。

1.2 实验目的

为什么进行信息搜集?从攻击方和己方的角度分别考虑,信息搜集都是很有必要且非常重要的。知己知彼百战不殆,攻击方要想取胜,必然要先对目标有一个充分的了解,那就需要充分搜集对方的信息了,否则没头脑地一股乱撞,很有可能偷鸡不成蚀把米,自己也跑不掉。防御方往往不知道谁是攻击方、不知道攻击方什么时候、如何发起攻击,但是也需要熟悉网络攻击的一般套路,知道攻击普遍来自什么地方、力度如何,然后自己就可以进行有针对性的部署,严阵以待。这样一来一般的攻击打不进来,特殊的少见的***钻的攻击就另当别论了。

进行漏洞扫描的目的,和信息搜集也是有关系的,扫描漏洞、获取漏洞扫描报告,这本身也正是一种信息搜集,搜集的是漏洞信息。攻击方扫描目标主机的漏洞就能弱点击破,被攻击方对本系统进行漏洞扫描可以亡羊补牢,及时有效地做好系统防护、提升安全等级。

掌握信息搜集和漏洞扫描的基础知识,对于提升我们的信息安全意识和综合素养、强化应对潜在网络安全隐患的应对能力是很有必要的。

1.3 实验原理

信息搜集是渗透测试中首先要做的重要事项之一,其目的是尽可能多的查找关于目标的信息,比如IP地址、开放的端口(服务)、系统信息、IP归属等。掌握的信息越多,那么渗透成功的机会就越大。

信息搜集的方法:间接信息搜集、直接信息搜集和社会工程学。间接搜集就是不直接接触目标主机,而是借用第三方数据源搜集目标主机的信息;直接搜集就是直接和目标主机建立逻辑连接、通过扫描技术获取对方信息。社会工程学方法类似于被动信息收集,主要是针对目标方的人为错误,信息以打印、传真、电话交谈、电子邮件、移动硬盘等形式泄露

二、实验内容

2.1 各种搜索技巧的应用

2.1.1 百度搜索

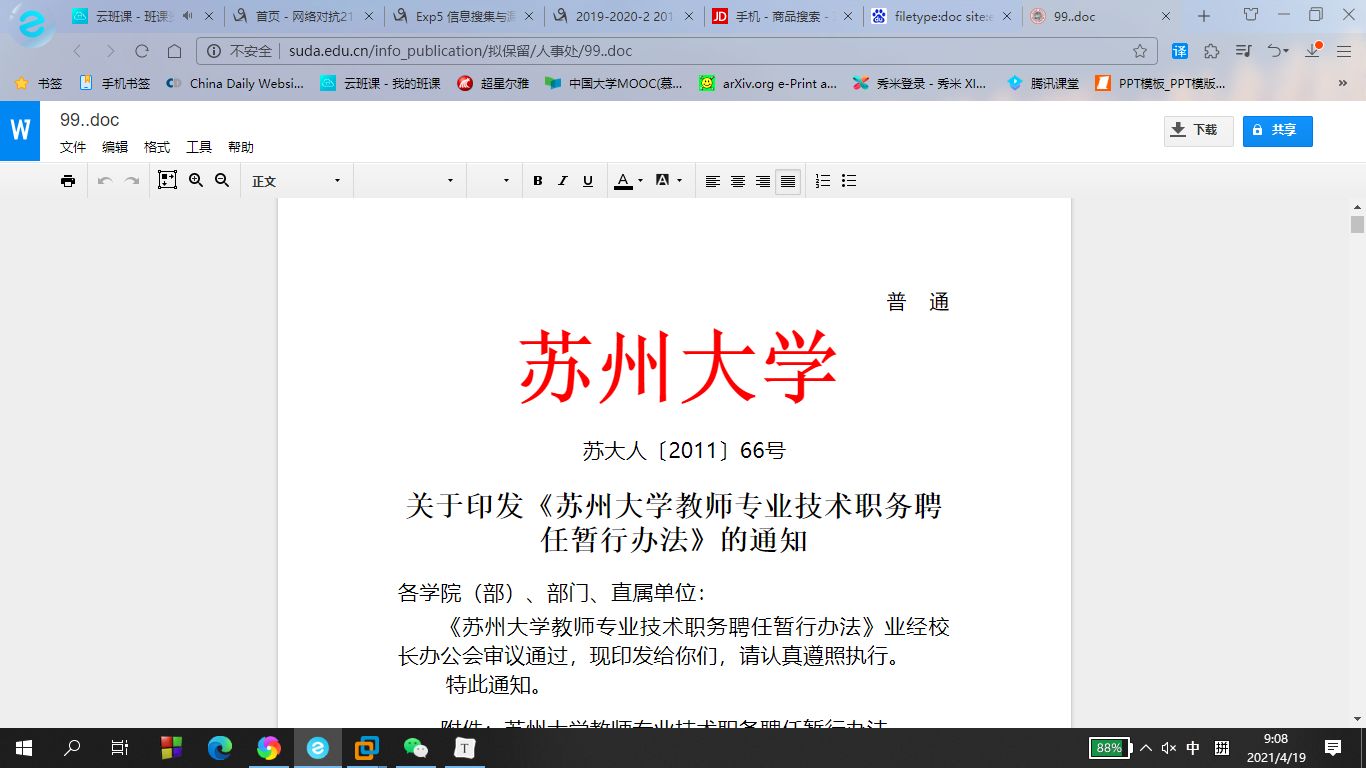

类似但又高于经常用到的关键字词搜索法,在搜索输入栏里输入filetype:doc site:edu.cn搜索特定类型的文件,要求文件类型是doc,域名最后以edu.cn结尾,cn表示中国,edu表示教育机构。这样搜索结果就是过滤出国内教育领域网站的doc文件,当然范围仅局限于公开可见的文件,并且搜索结果都是文件链接,点击后可以直接下载。

选中第一条进行下载。

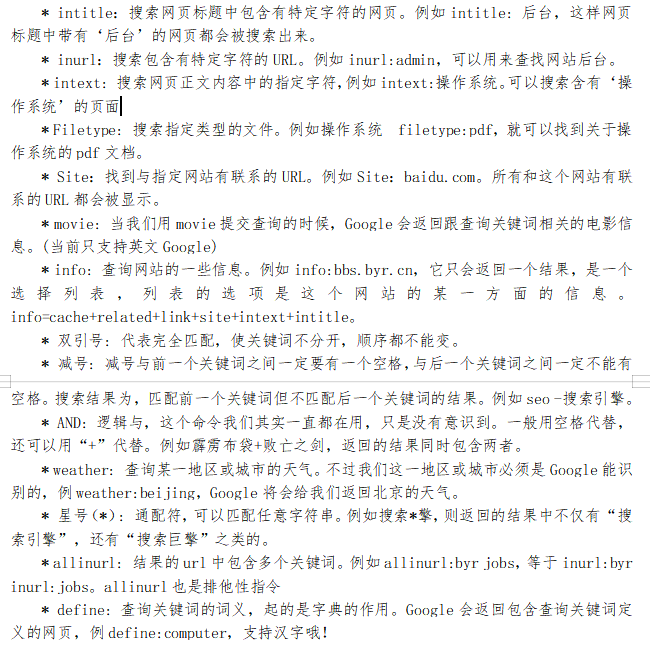

2.1.2 Google Hacking

在大范围渗透测试中,往往需要花大量的时间和精力才找到能进行突破的入口,而使用Google Hacking可能会有不错的收益,结合着关键词和通配符使用,这和百度搜索是类似的,不过百度胜在中文搜索领域,谷歌则在英文搜索方面技高一筹,应用范围也因此更广。谷歌服务在中国大陆地区受限,一般是很难使用的。

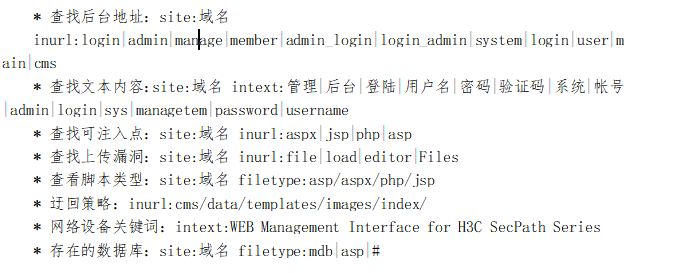

2.1.3 tracert

在Windows端调用命令行,使用命令tracert baidu.com,显示出从本机访问百度首页所经过的路由都有哪些。

上图输出结果一共是有五列,最左侧一列表示从本机到目标站点经过了第几跳路由器;中间三列表示在当前路由节点的延时,有最高最低和平均三类数据,如果延时过高就表示访问目标网站较慢。最后一列表示经过的路由地址。个别跳请求超时,排除网络堵塞、故障等原因,应该是网络服务提供商在那一跳设置了禁止跟踪。加上一些参数,如图6,就会有更多附加效果,比如-h 5,就是设置最多有5个跃点跟踪。输入指令:tracert -h 5 jd.com,相比于图7没有添加参数-h,从途中结果看出,到达京东网站要经过大于5跳路由器的距离。类似的参数还有很多,有需要的时候可以再一一琢磨。

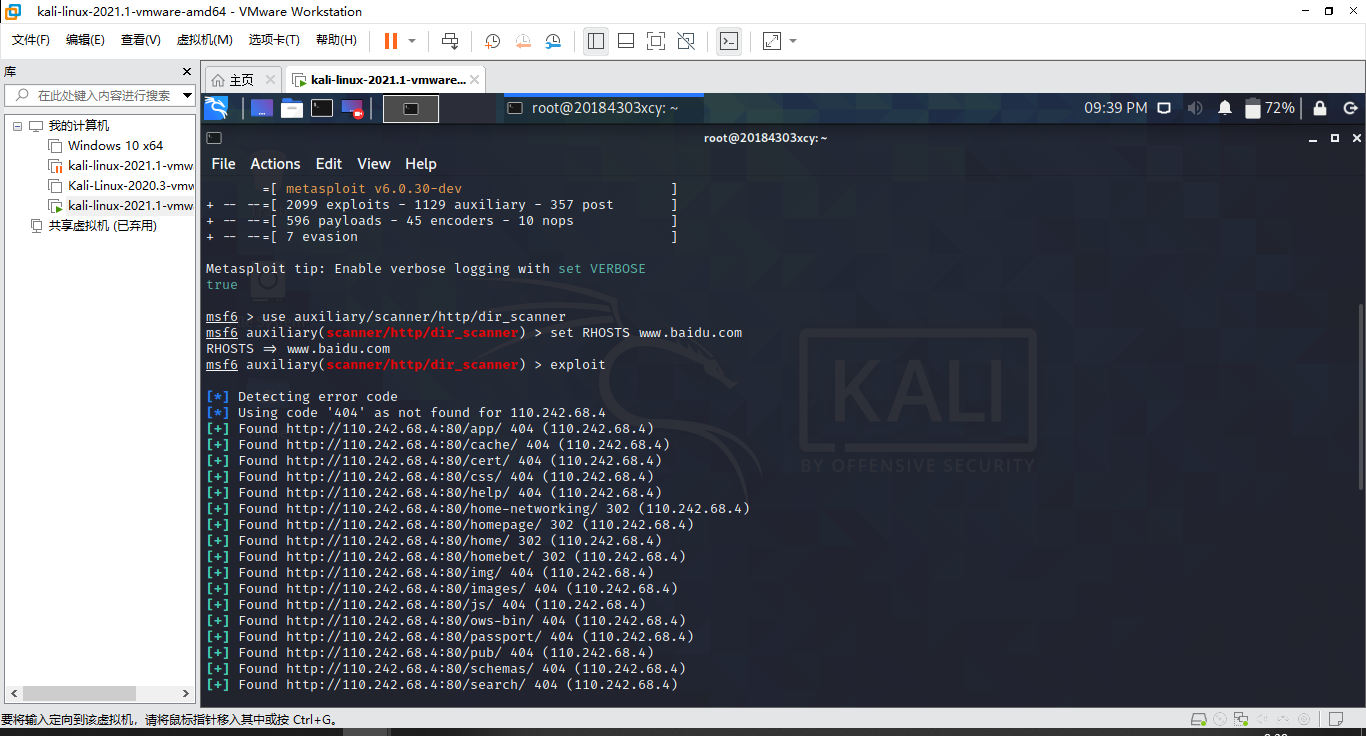

2.1.4 使用dir_scanner遍历web目录及其子目录

本操作是在kali中完成的,要用到MSF里面的dir_scanner模块。在kali命令行进入MSF控制台后,通过use auxiliary/scanner/http/dir_scanner调用目标模块,通过set RHOSTS www.baidu.com设置目标域名,这里设置百度为扫描对象。线程数可设可不设,线程数越大扫描速度越快,但被发现的几率也就越大。设置完毕后就执行该模块,得到下图结果。

可以看到dir_scanner模块对于百度主页的扫描结果非常详细,网站几乎是毫无保留倾囊相授。 扩展名为inc的文件,可能会包含网站的配置信息,如数据库用户名口令。扩展名为bak的文件,通常是一些文本编辑器在编辑资源代码后留下的备份文件,可以让人知道其对应的程序脚本文件中的大致内容。扩展名为txt或sql的文件,一般包含网站运行的SQL脚本,可能会透漏类似于数据库结构等信息。

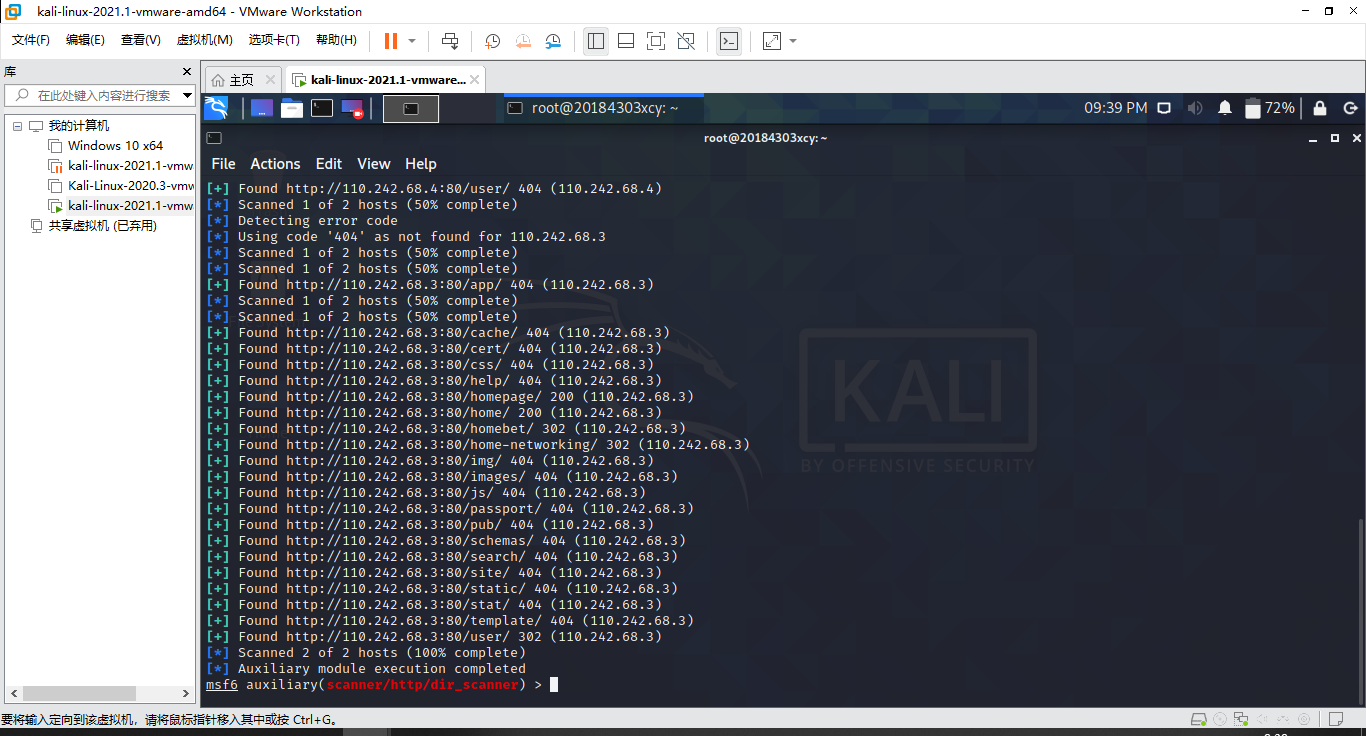

当我们扫描京东主页时,我们发现了问题。我们知道一个网站下面由许许多多的文件夹、各式各样的文件、各种支撑网页组成,像京东的站点下面肯定有海量的文件,但并没有出现我们想要的扫描结果,说明这个模块作用还是有限的,成功率不高,并且在有限的成功次数里也无法窥探到网站目录结构的全貌。对于京东的扫描没有出现绿色的加号,那表示没有成功。在扫描过程中也出现http状态码,值为503,我也同样扫描了其他网站,结果也有302、404、403等,每一种状态码都对应了一种不能成功访问的原因。

2.2 DNS IP注册信息查询

2.2.1 whois

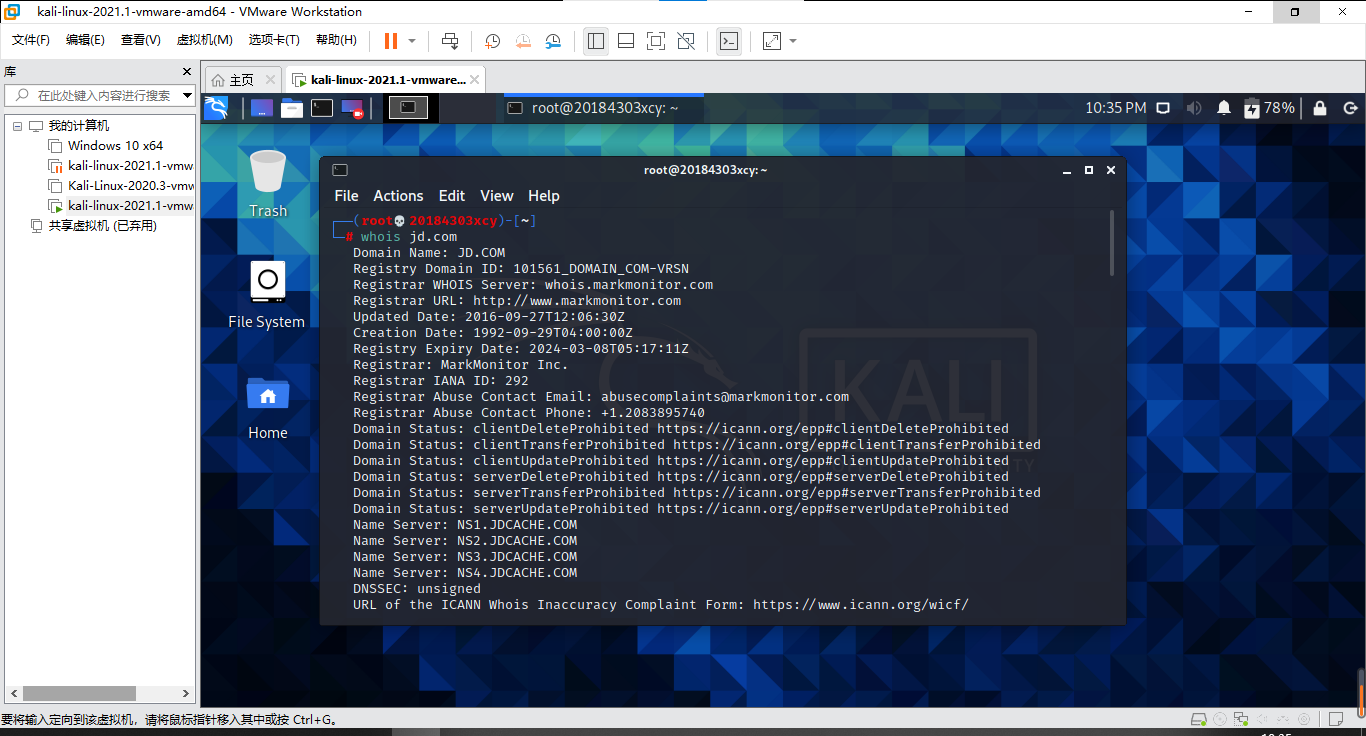

Linux whois命令用于查找并显示用户信息。whois指令会去查找并显示指定帐号的用户相关信息,因为它是到Network Solutions的WHOIS数据库去查找,所以该帐号名称必须在上面注册方能寻获,且名称没有大小写的差别。以京东为例进行查询,下面是结果,非常多非常详细。

┌──(root💀20184303xcy)-[~]

└─# whois jd.com

Domain Name: JD.COM

Registry Domain ID: 101561_DOMAIN_COM-VRSN

Registrar WHOIS Server: whois.markmonitor.com

Registrar URL: http://www.markmonitor.com

Updated Date: 2016-09-27T12:06:30Z

Creation Date: 1992-09-29T04:00:00Z

Registry Expiry Date: 2024-03-08T05:17:11Z

Registrar: MarkMonitor Inc.

Registrar IANA ID: 292

Registrar Abuse Contact Email: abusecomplaints@markmonitor.com

Registrar Abuse Contact Phone: +1.2083895740

Domain Status: clientDeleteProhibited https://icann.org/epp#clientDeleteProhibited

Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

Domain Status: clientUpdateProhibited https://icann.org/epp#clientUpdateProhibited

Domain Status: serverDeleteProhibited https://icann.org/epp#serverDeleteProhibited

Domain Status: serverTransferProhibited https://icann.org/epp#serverTransferProhibited

Domain Status: serverUpdateProhibited https://icann.org/epp#serverUpdateProhibited

Name Server: NS1.JDCACHE.COM

Name Server: NS2.JDCACHE.COM

Name Server: NS3.JDCACHE.COM

Name Server: NS4.JDCACHE.COM

DNSSEC: unsigned

URL of the ICANN Whois Inaccuracy Complaint Form: https://www.icann.org/wicf/

>>> Last update of whois database: 2021-04-20T02:34:36Z <<<

For more information on Whois status codes, please visit https://icann.org/epp

NOTICE: The expiration date displayed in this record is the date the

registrar's sponsorship of the domain name registration in the registry is

currently set to expire. This date does not necessarily reflect the expiration

date of the domain name registrant's agreement with the sponsoring

registrar. Users may consult the sponsoring registrar's Whois database to

view the registrar's reported date of expiration for this registration.

TERMS OF USE: You are not authorized to access or query our Whois

database through the use of electronic processes that are high-volume and

automated except as reasonably necessary to register domain names or

modify existing registrations; the Data in VeriSign Global Registry

Services' ("VeriSign") Whois database is provided by VeriSign for

information purposes only, and to assist persons in obtaining information

about or related to a domain name registration record. VeriSign does not

guarantee its accuracy. By submitting a Whois query, you agree to abide

by the following terms of use: You agree that you may use this Data only

for lawful purposes and that under no circumstances will you use this Data

to: (1) allow, enable, or otherwise support the transmission of mass

unsolicited, commercial advertising or solicitations via e-mail, telephone,

or facsimile; or (2) enable high volume, automated, electronic processes

that apply to VeriSign (or its computer systems). The compilation,

repackaging, dissemination or other use of this Data is expressly

prohibited without the prior written consent of VeriSign. You agree not to

use electronic processes that are automated and high-volume to access or

query the Whois database except as reasonably necessary to register

domain names or modify existing registrations. VeriSign reserves the right

to restrict your access to the Whois database in its sole discretion to ensure

operational stability. VeriSign may restrict or terminate your access to the

Whois database for failure to abide by these terms of use. VeriSign

reserves the right to modify these terms at any time.

The Registry database contains ONLY .COM, .NET, .EDU domains and

Registrars.

Domain Name: jd.com

Registry Domain ID: 101561_DOMAIN_COM-VRSN

Registrar WHOIS Server: whois.markmonitor.com

Registrar URL: http://www.markmonitor.com

Updated Date: 2016-09-26T21:08:59-0700

Creation Date: 1992-09-28T21:00:00-0700

Registrar Registration Expiration Date: 2024-03-07T21:17:11-0800

Registrar: MarkMonitor, Inc.

Registrar IANA ID: 292

Registrar Abuse Contact Email: abusecomplaints@markmonitor.com

Registrar Abuse Contact Phone: +1.2083895770

Domain Status: clientUpdateProhibited (https://www.icann.org/epp#clientUpdateProhibited)

Domain Status: clientTransferProhibited (https://www.icann.org/epp#clientTransferProhibited)

Domain Status: clientDeleteProhibited (https://www.icann.org/epp#clientDeleteProhibited)

Domain Status: serverUpdateProhibited (https://www.icann.org/epp#serverUpdateProhibited)

Domain Status: serverTransferProhibited (https://www.icann.org/epp#serverTransferProhibited)

Domain Status: serverDeleteProhibited (https://www.icann.org/epp#serverDeleteProhibited)

Registrant Organization: BEIJING JINGDONG 360 DU E-COMMERCE LTD.

Registrant State/Province: Beijing

Registrant Country: CN

Registrant Email: Select Request Email Form at https://domains.markmonitor.com/whois/jd.com

Admin Organization: BEIJING JINGDONG 360 DU E-COMMERCE LTD.

Admin State/Province: Beijing

Admin Country: CN

Admin Email: Select Request Email Form at https://domains.markmonitor.com/whois/jd.com

Tech Organization: BEIJING JINGDONG 360 DU E-COMMERCE LTD.

Tech State/Province: Beijing

Tech Country: CN

Tech Email: Select Request Email Form at https://domains.markmonitor.com/whois/jd.com

Name Server: ns4.jdcache.com

Name Server: ns2.jdcache.com

Name Server: ns3.jdcache.com

Name Server: ns1.jdcache.com

DNSSEC: unsigned

URL of the ICANN WHOIS Data Problem Reporting System: http://wdprs.internic.net/

>>> Last update of WHOIS database: 2021-04-19T19:33:23-0700 <<<

For more information on WHOIS status codes, please visit:

https://www.icann.org/resources/pages/epp-status-codes

If you wish to contact this domain’s Registrant, Administrative, or Technical

contact, and such email address is not visible above, you may do so via our web

form, pursuant to ICANN’s Temporary Specification. To verify that you are not a

robot, please enter your email address to receive a link to a page that

facilitates email communication with the relevant contact(s).

Web-based WHOIS:

https://domains.markmonitor.com/whois

If you have a legitimate interest in viewing the non-public WHOIS details, send

your request and the reasons for your request to whoisrequest@markmonitor.com

and specify the domain name in the subject line. We will review that request and

may ask for supporting documentation and explanation.

The data in MarkMonitor’s WHOIS database is provided for information purposes,

and to assist persons in obtaining information about or related to a domain

name’s registration record. While MarkMonitor believes the data to be accurate,

the data is provided "as is" with no guarantee or warranties regarding its

accuracy.

By submitting a WHOIS query, you agree that you will use this data only for

lawful purposes and that, under no circumstances will you use this data to:

(1) allow, enable, or otherwise support the transmission by email, telephone,

or facsimile of mass, unsolicited, commercial advertising, or spam; or

(2) enable high volume, automated, or electronic processes that send queries,

data, or email to MarkMonitor (or its systems) or the domain name contacts (or

its systems).

MarkMonitor reserves the right to modify these terms at any time.

By submitting this query, you agree to abide by this policy.

MarkMonitor Domain Management(TM)

Protecting companies and consumers in a digital world.

Visit MarkMonitor at https://www.markmonitor.com

Contact us at +1.8007459229

In Europe, at +44.02032062220

--

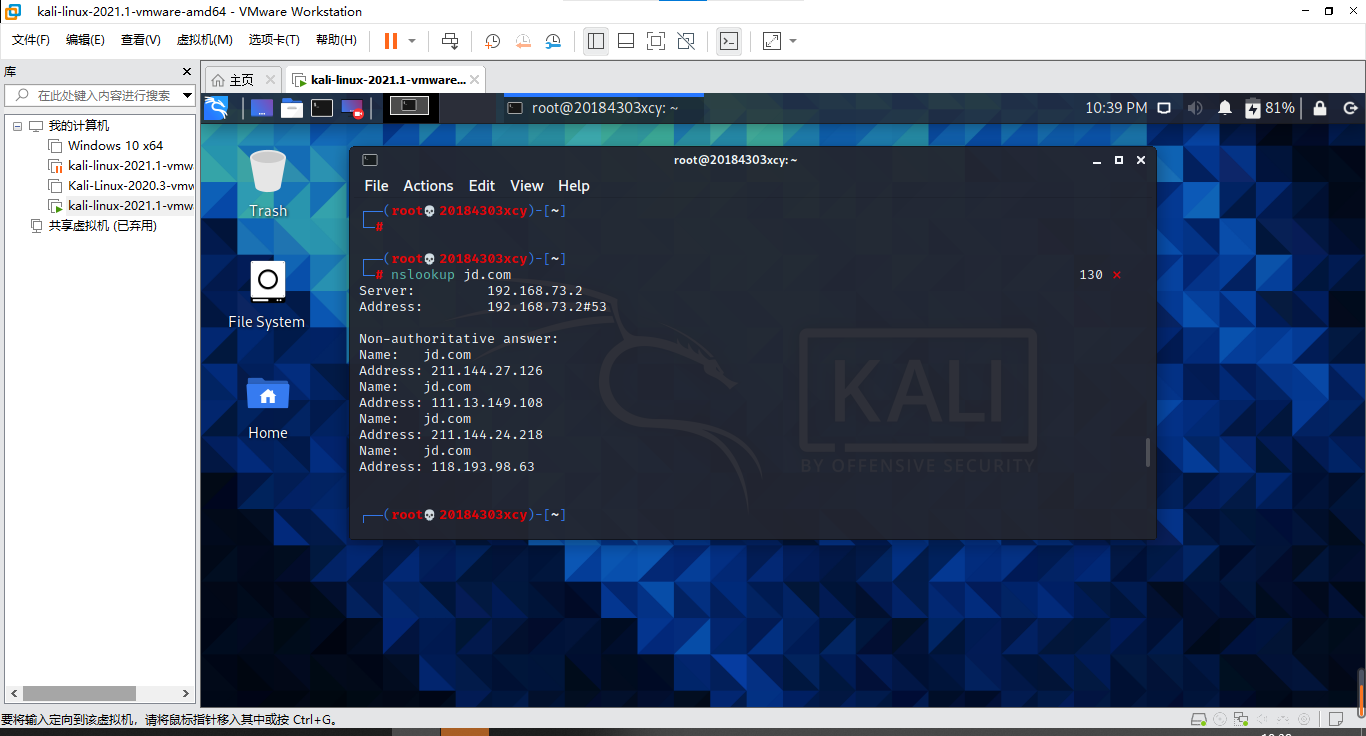

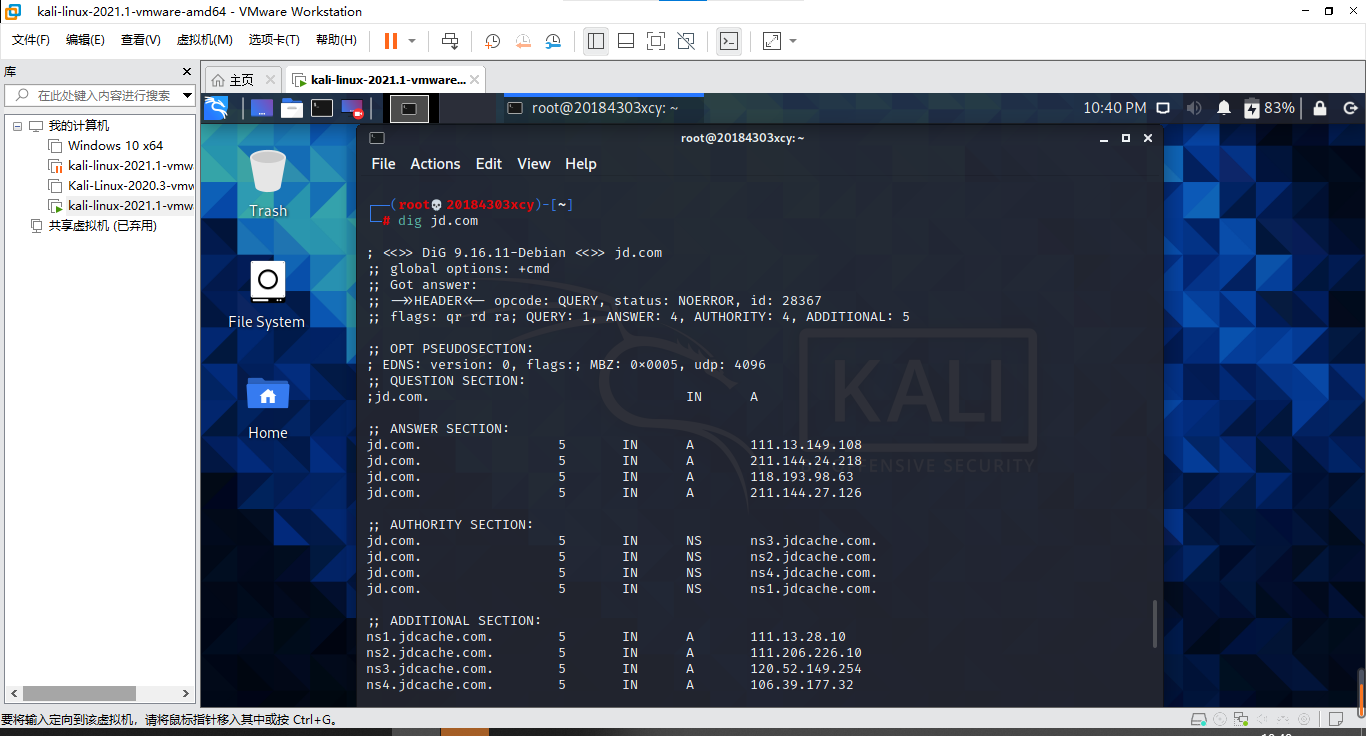

2.2.2 nslookup dig

本步操作在kali命令行中进行。使用nslookup工具可以解析域名,查看一个域名对应的IP地址,一个域名可以对应一个或多个IP地址。dig是一个在类Unix/Linux命令行模式下查询DNS包括NS记录,A记录,MX记录等相关信息的工具。

nslookup jd.com

dig jd.com

在nslookup的解析结果里,有网站服务器的IP地址:192.168.73.2。往下的内容是非权威应答,如果DNS服务器在自己的区域文件中查询到了和客户端请求相匹配的数据,那就会返回一个权威应答,否则就是非权威应答,非权威应答包括从其他DNS服务器中查询到的应答、本地DNS服务器缓存中的应答以及推荐客户端访问更高一级的DNS服务器寻求应答这三种情况。这三个非权威应答,和下面用dig命令探索的结果是一致的。

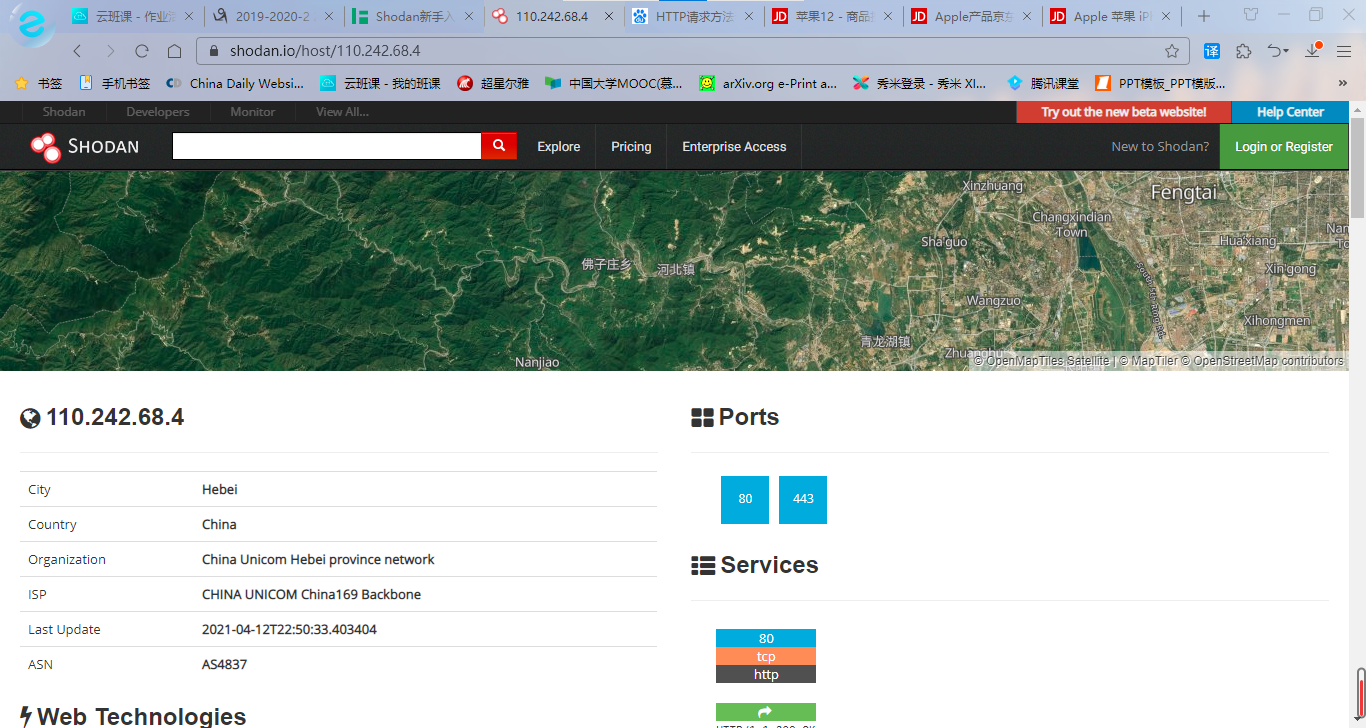

2.2.3 Shodan

Shodan是一个搜索引擎,用于搜索网络空间中的在线设备。

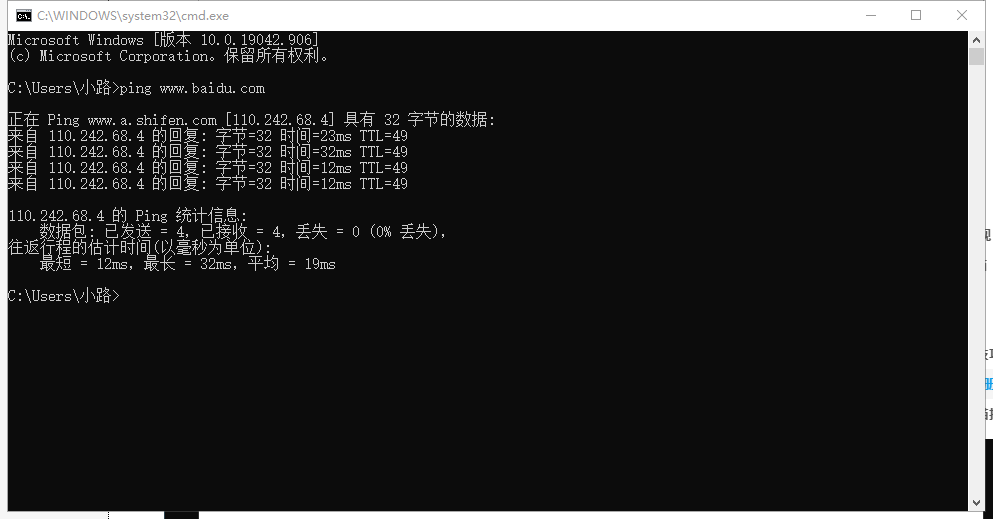

我通过ping找到了baidu.com的IP地址:110.242.68.4。

然后在shodan中搜索这个地址,这才有了结果。

根据图15的结果,110.242.68.4这个地址归属地是在河北,上面还配上了卫星地图,旁边有该网站提供的端口及相应的服务,可以查看更详细的内容。

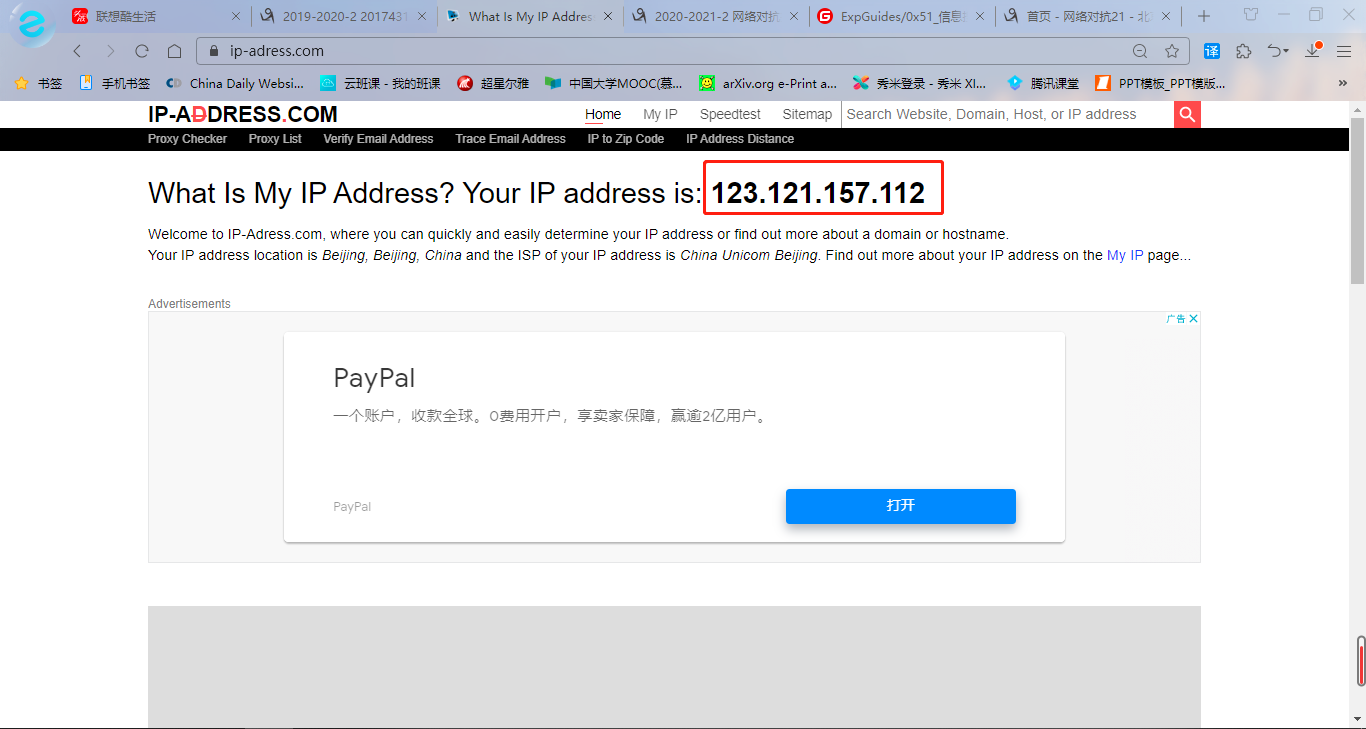

2.2.4 IP2反域名查询

通过这个网址进行查询,选择“Home”,可以看到自己的IP地址

在搜索框输入要查询的ip地址,点击搜索,即可得到更加详细的信息

2.3 基本扫描技术

2.3.1 主机发现

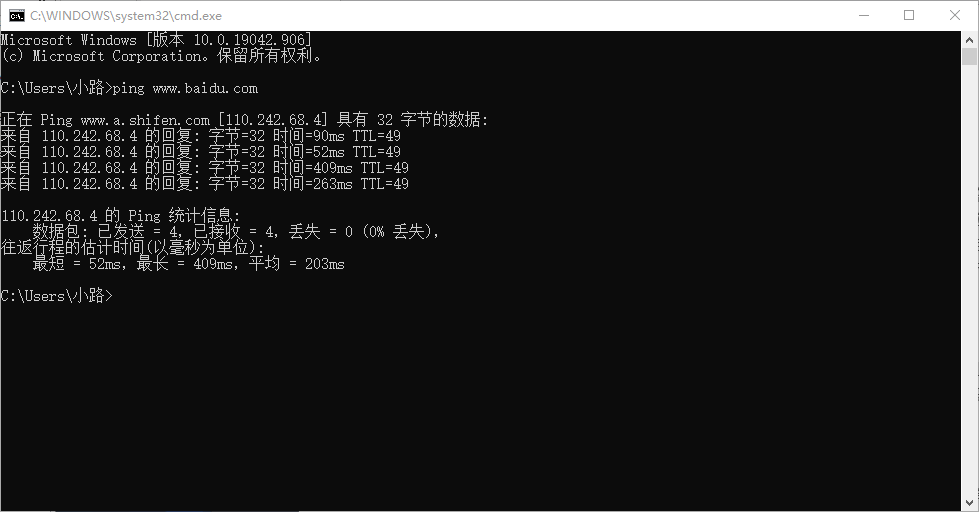

(1)ping命令

最简单的主机发现就是ping了,ping命令可以发送ICMP数据包探测主机是否在线,在cmd中输入 ping www.baidu.com

但是这个命令也有局限性,必须得知道域名或者IP地址,并且还得建立在目标主机没有禁止被ping的基础上。

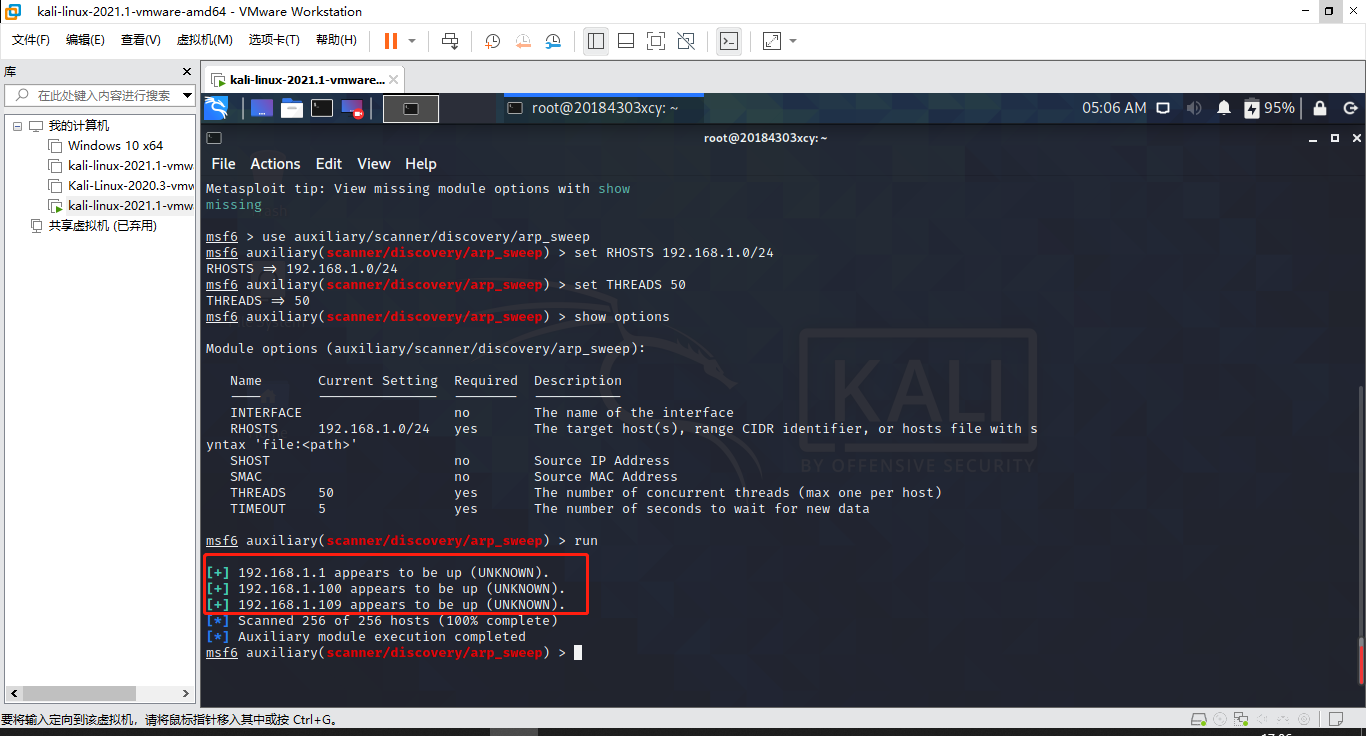

(2)MSF主机发现模块

以管理员身份打开MSF控制台,它里面提供了一些辅助模块可用于活跃主机的发现,主要有以下几个:arp_sweep、ipv6_multicast_ping、ipv6_neighbor、ipv6_neighbor_router_advetisement、 udp_probe、udp_sweep。其中两个常用模块的主要功能为:

arp_sweep使用ARP请求枚举本地局域网络中的所有活跃主机。

arp_sweep的步骤如下

msfconsole

use auxiliary/scanner/discovery/arp_sweep //进入arp_sweep 模块

set RHOSTS 192.168.1.0/24 //用set进行win10主机段设置

set THREADS 50 //加快扫描速度

show options //查询模块参数

run //执行run进行扫描

由检测结果可以看出,该网段内有3台主机处于活跃状态。

-

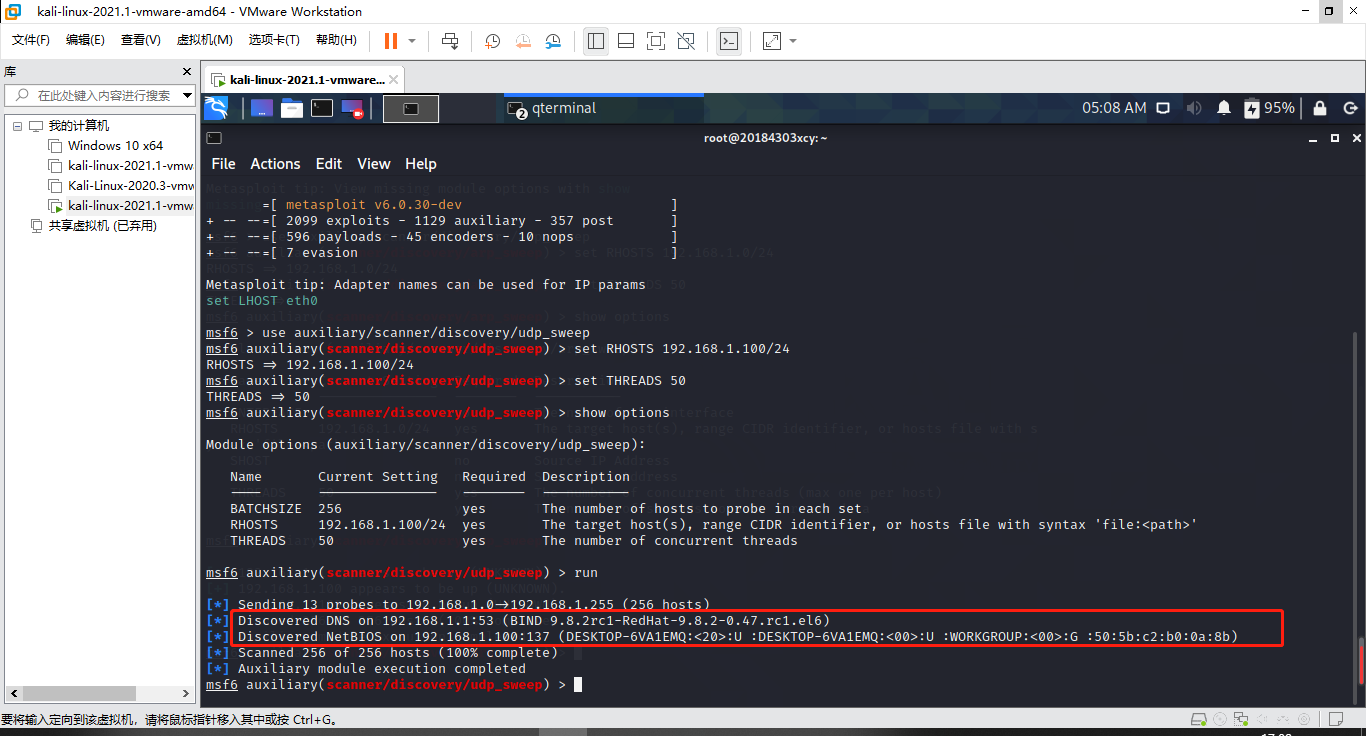

udp_sweep:通过发送UDP数据包探查指定主机是否舌跃,发现主机上的UDP服务,还可以获得主机名称信息。 -

udp_sweep的步骤如下:sudo msfconsole use auxiliary/scanner/discovery/udp_sweep //进入arp_sweep 模块 set RHOSTS 192.168.1.100/24 //此处为win10主机地址 set THREADS 50 //加快扫描速度 show options //查询模块参数 run //执行run进行扫描

由检测结果可以看出查询主机处于活跃状态,还可以得到主机名称、端口号等信息。

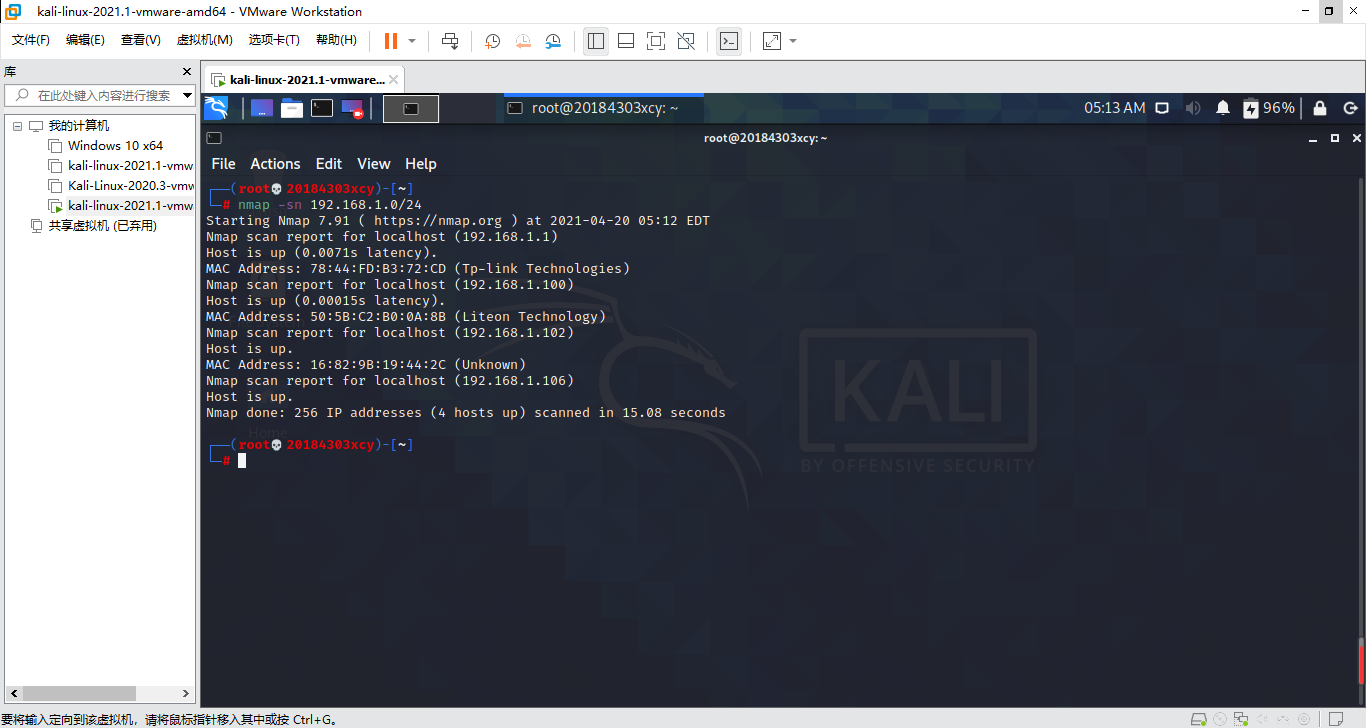

(3)nmap测试

- 原理:

nmap -sn可以用来探测某网段的活跃主机 - 在root模式下,输入

nmap -sn 192.168.1.0/24(探测win10主机所在网段)

该检测结果显示该网段内有4台主机处于活跃状态

2.3.2 端口扫描

(1)nmap -p <port_range>

-

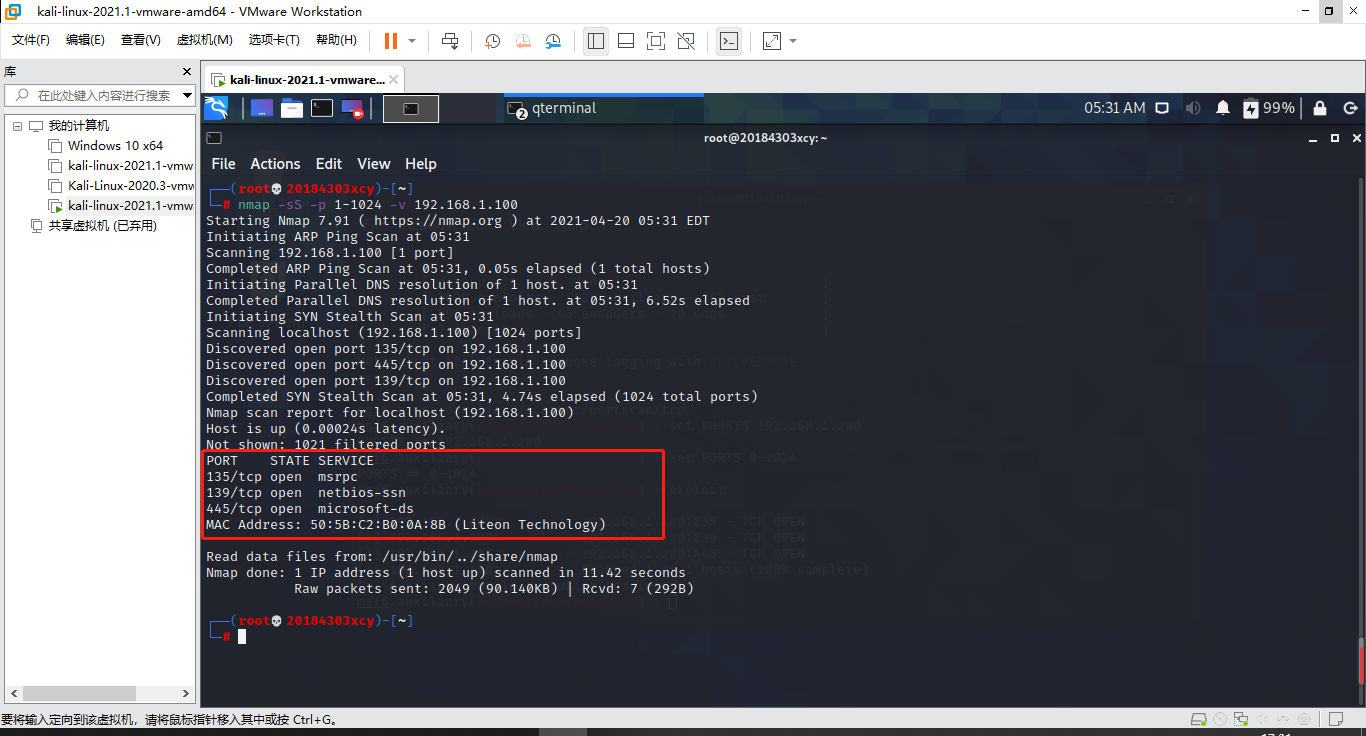

输入命令

nmap -sS -p 1-1024 -v 192.168.1.100解释:以TCP SYN的方式扫描win10主机的TCP端口,-p是指定端口范围,-v是详细信息、

-

由图可以得到,有1021个端口处于关闭状态,135、139、445这3个端口是打开状态。

(2)nmap -sU

-

nmap -sU:对UDP端口进行探测

-

输入命令

nmap -sU 192.168.1.100解释:扫描win10主机的UDP端口状态

-

由图可以得到,默认扫描的这1000个UDP端口均处于open|filtered状态

(3)MSF中的端口扫描模块

- TCP 端口扫描

- MSF模块:

auxiliary/scanner/portscan/tcp

- MSF模块:

- TCP SYN 扫描

- MSF模块:

auxiliary/scanner/portscan/syn - 不会完成TCP三次握手

- SYN扫描速度更快

- 躲避防火墙和入侵检测系统的检测。

- MSF模块:

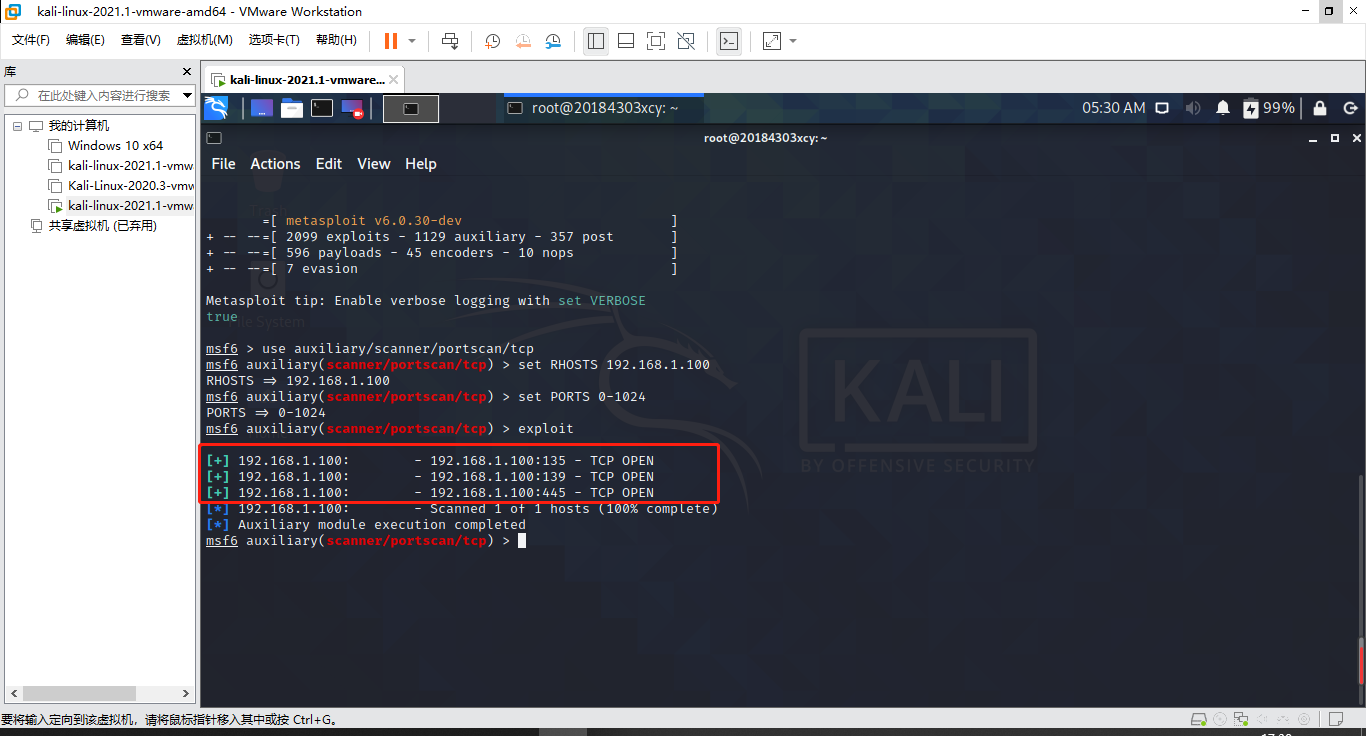

- 以TCP 端口扫描为例

- 设置模块

use auxiliary/scanner/portscan/tcp - 设置扫描地址

set RHOSTS 192.168.1.100 - 设置扫描端口范围

set PORTS 0-1024 - 进行扫描

exploit

- 设置模块

扫描结果和(1)中的一致,有3个端口处于打开状态。

2.3.3 系统探测、服务扫描及端口扫描

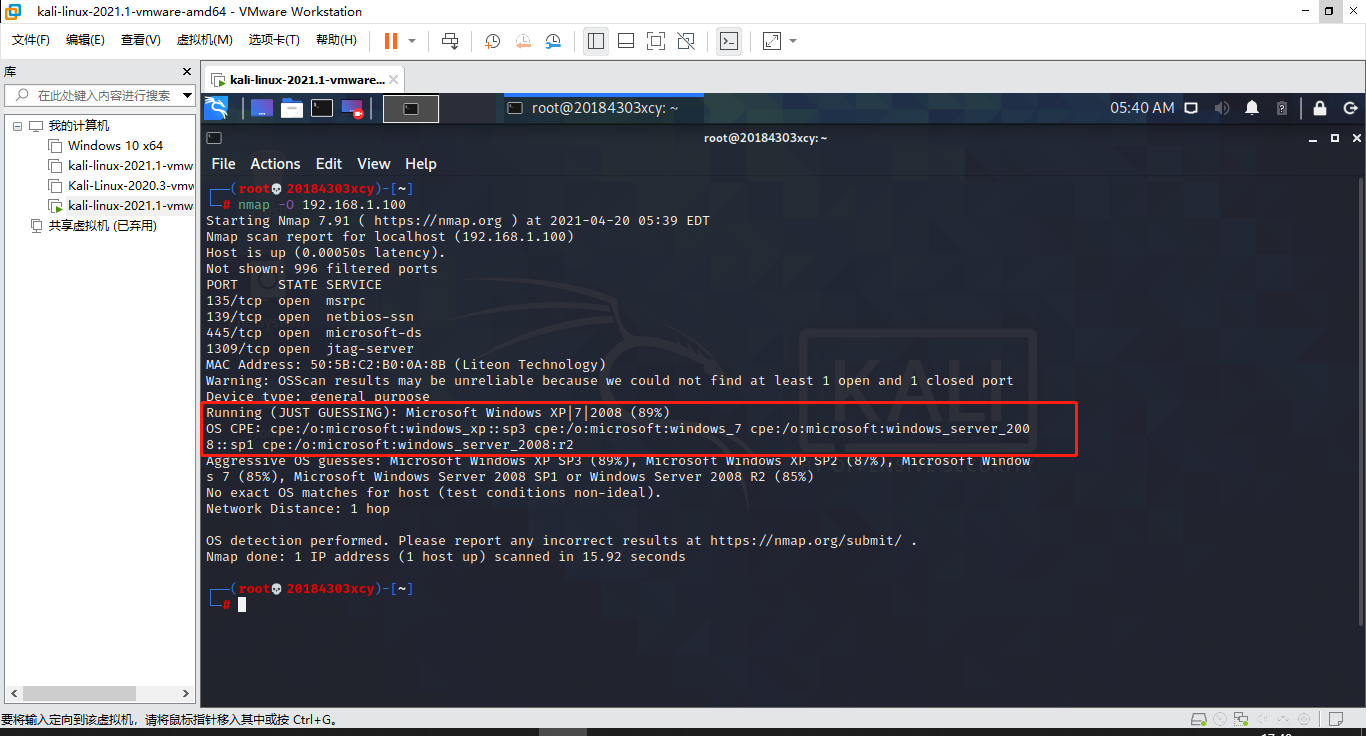

(1)nmap -O

- 原理:使用Nmap对目标的操作系统进行识别,获取目标机的操作系统和服务版本等信息

- 方法:在root模式下,输入命令

nmap -O 192.168.1.100

由上图可以看到,并没有找到完全匹配的系统类型

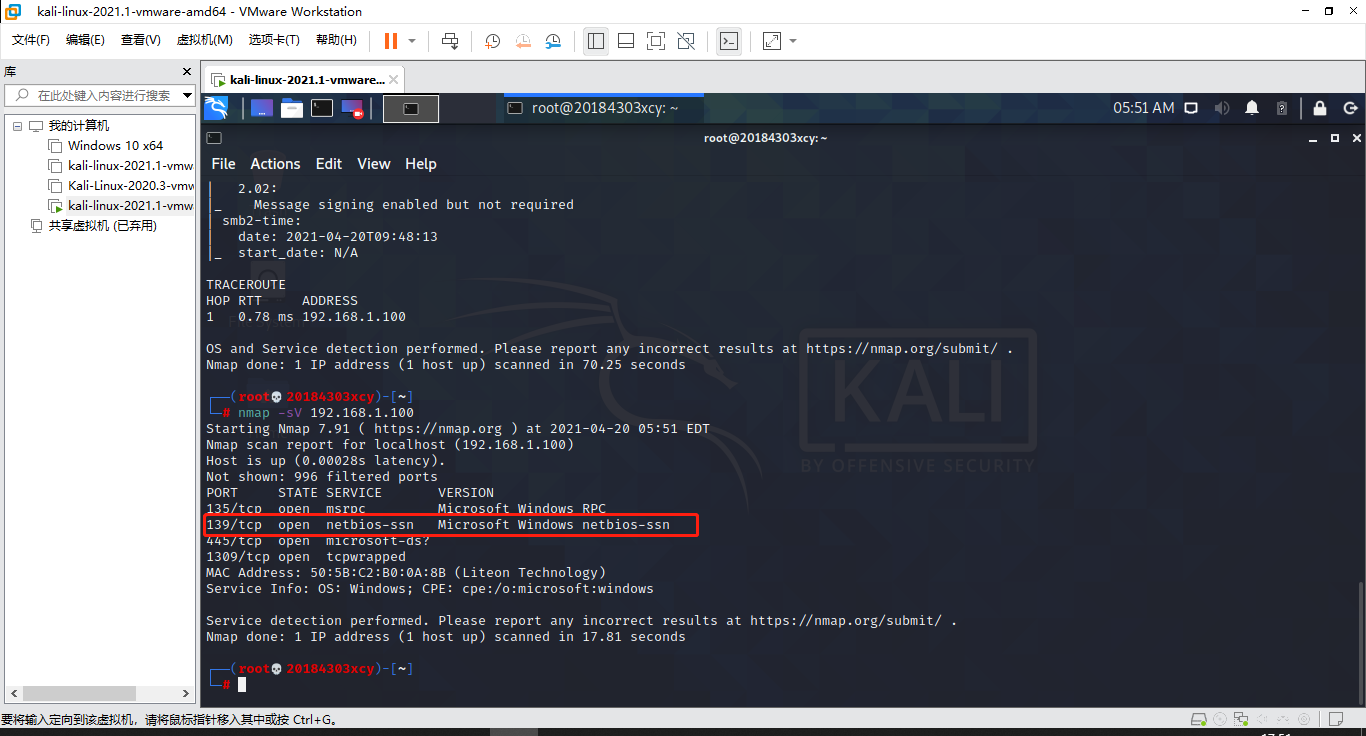

(2)nmap -sV

- 原理:查看目标主机的详细服务信息

- 在root模式下,输入命令

nmap -sV 192.168.1.100

NetBIOS,即网络基本输入/输出系统协议,是一种在局域网上的程序可以使用的应用程序编程接口(API),为程序提供了请求低级服务的统一的命令集,作用是为了给局域网提供网络以及其他特殊功能,几乎所有的局域网都是在NetBIOS协议的基础上工作的。

- 从图中我们可以得到:netbios服务是开启的。

2.3.4 具体服务查点

- 每个具体服务的探测都对应一个msf模块,可以在modules/auxiliary/scanner中进行搜索

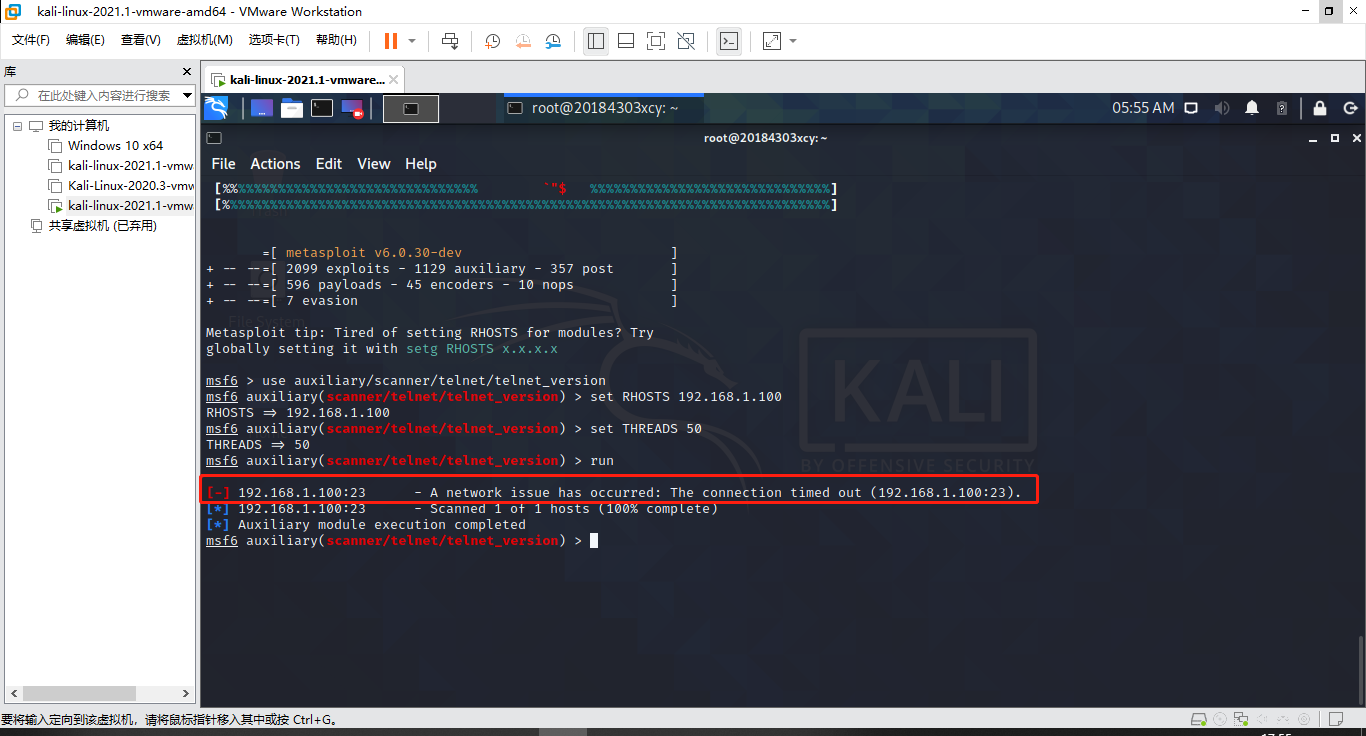

(1)telnet

-

telnet命令用于登录远程主机,对远程主机进行管理。

-

步骤:

msfconsole //登录msf控制台 use auxiliary/scanner/telnet/telnet_version //进入telnet模块 set RHOSTS 192.168.1.100 //扫描win10主机 set THREADS 50 //提高查询速度 run

由图可以得出,对win10主机的远程登录被拒绝。

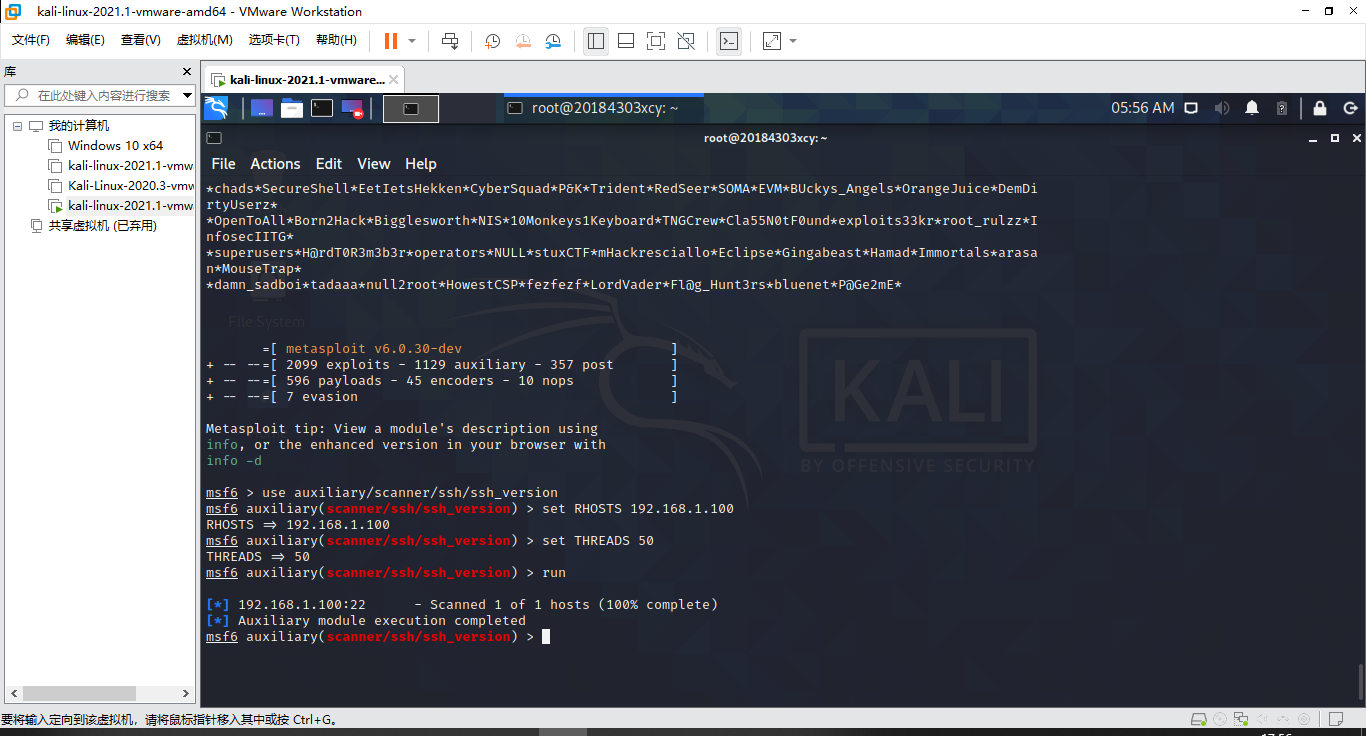

(2)SSH

-

SSH是标准的网络协议,可用于大多数UNIX操作系统,能够实现字符界面的远程登录管理,它默认使用22号端口,采用密文的形式在网络中传输数据,相对于通过明文传输的Telnet,具有更高的安全性。

-

SSH提供了口令和密钥两种用户验证方式,这两者都是通过密文传输数据的。

-

ssh版本探测步骤如下:

msfconsole //登录msf控制台 use auxiliary/scanner/ssh/ssh_version //进入ssh版本探测模块 set RHOSTS 192.168.1.100 //扫描win10主机 set THREADS 50 //提高查询速度 run

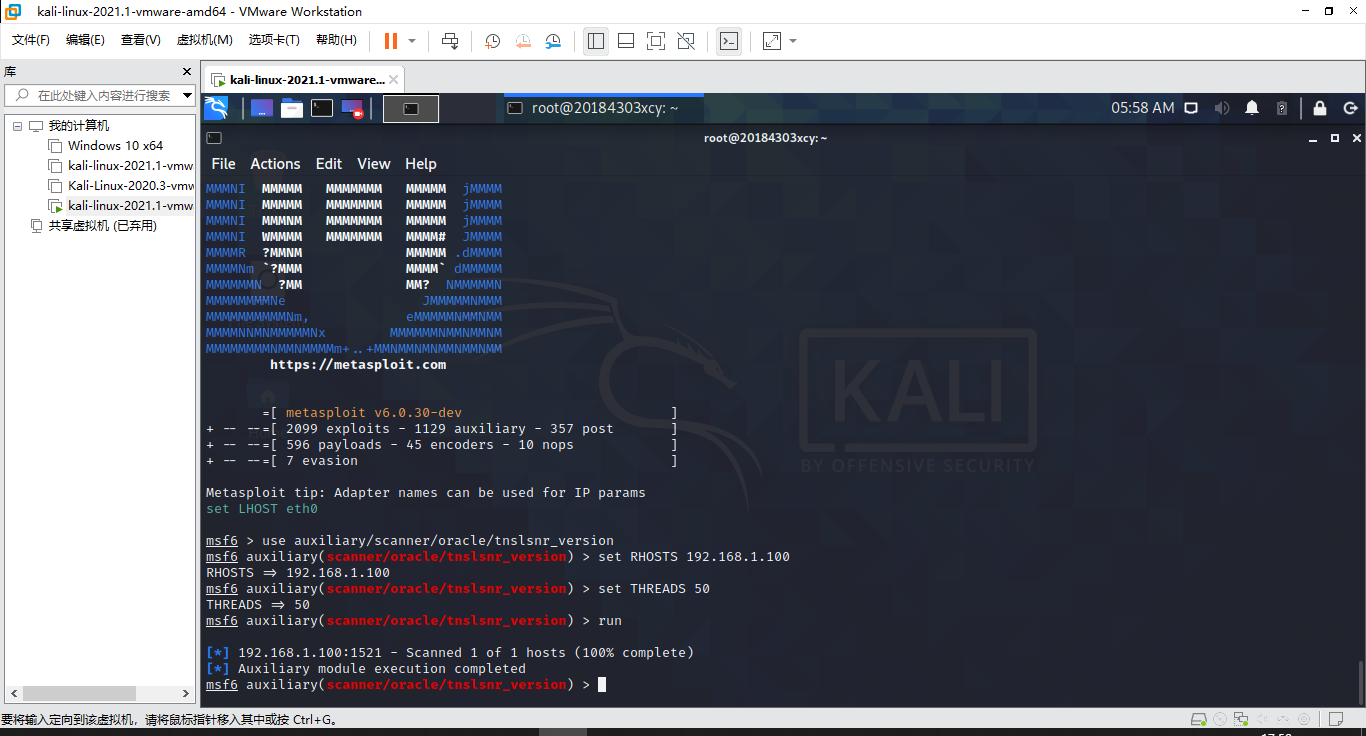

(3)Oracle数据库服务

-

步骤如下:

msfconsole //登录msf控制台 use auxiliary/scanner/oracle/tnslsnr_version //进入oracle数据库模块 set RHOSTS 192.168.1.100 //扫描win10主机 set THREADS 50 //提高查询速度 run

2.4 漏洞扫描

漏洞扫描是指计算机或网络系统具有某种可能被攻击者恶意利用的特性,又被称作脆弱性。漏洞扫描是针对特定应用和服务查找目标网络中存在哪些漏洞,它们是成功实施攻击的关键所在。漏洞扫描技术包括基于漏洞数据库和基于插件两种。

互联网上现在能用的主要的漏洞数据库平台包括知道创宇、国家信息安全漏洞共享平台、CVE漏洞平台、美国国家漏洞数据库等。

插件是由脚本语言编写编写的子程序模块,可以调用插件来执行漏洞扫描。随时添加新的功能插件就可以使扫描软件增加新的功能,升级插件即可更新漏洞的特征信息。经典漏洞扫描软件包括Shadow Security Scanner、Nessus、X-Scan、OpenVAS等。

这里在kali上安装并使用OpenVAS进行漏洞扫描。

(1)安装gvm,步骤如下:

-

更新系统: apt-get update apt-get upgrade apt-get dist-upgrade 由于openvas在kali新版本下已被取代(执行openvas-start等命令都会报没有该命令),所以直接安装gvm apt-get install gvm gvm-setup 初始化(需等待一段时间,如果不是流量,校园网可能长达一个小时,建议找个完整的时间安装) 刚开始一定要截图,用户名和密码在开头的地方,很容易被刷掉看不见了 gvm-check-setup 检验初始化是否完全完成

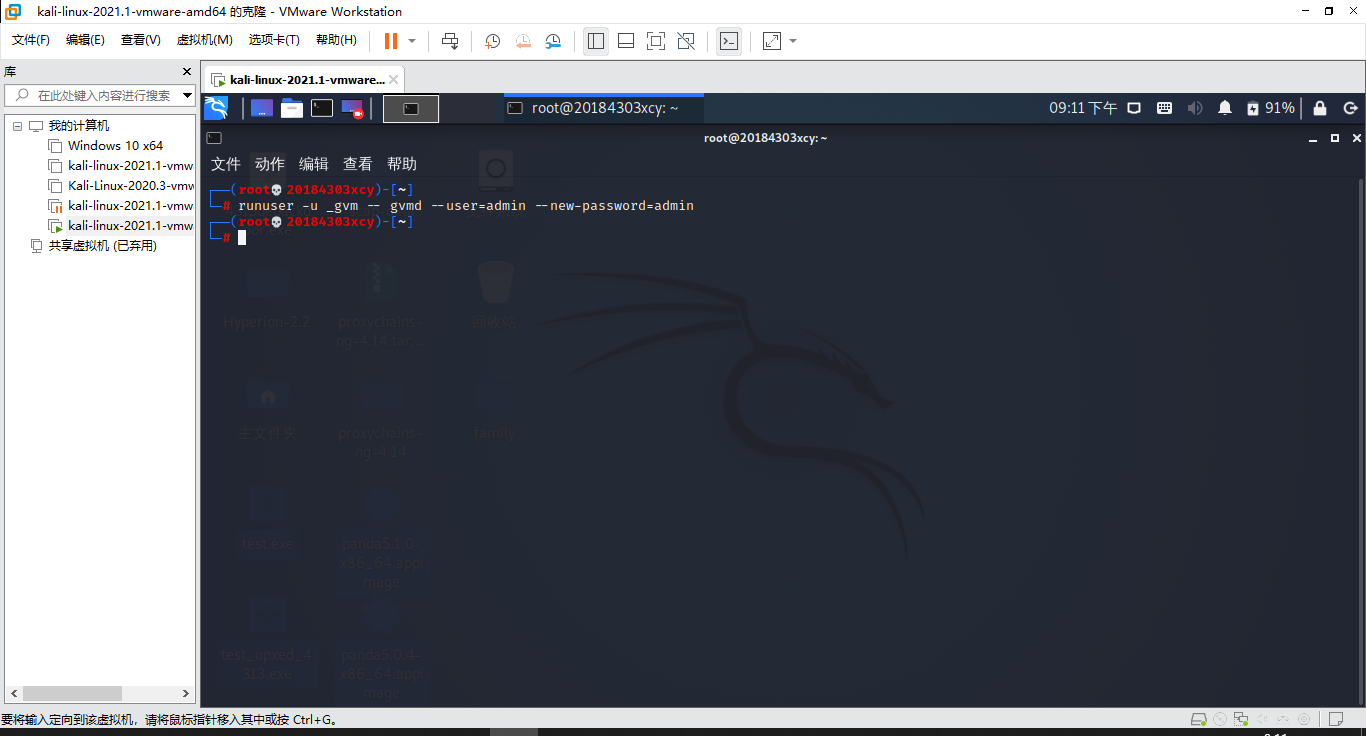

(2)运行gvm

-

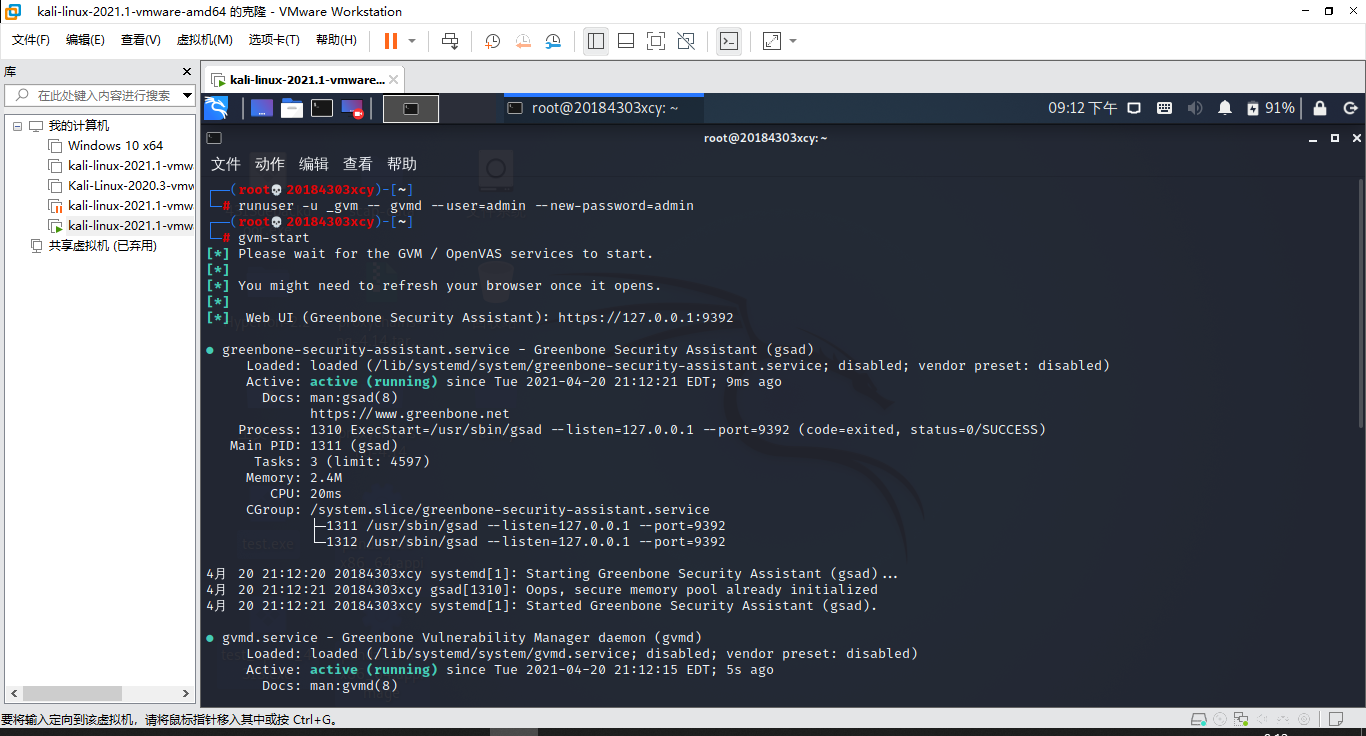

由于前面初始化gvm的时候没有记住用户名和密码,所以在这里重新创建用户。

runuser -u _gvm -- gvmd --user=admin --new-password=admin

- 打开kali机的火狐浏览器,在终端中输入

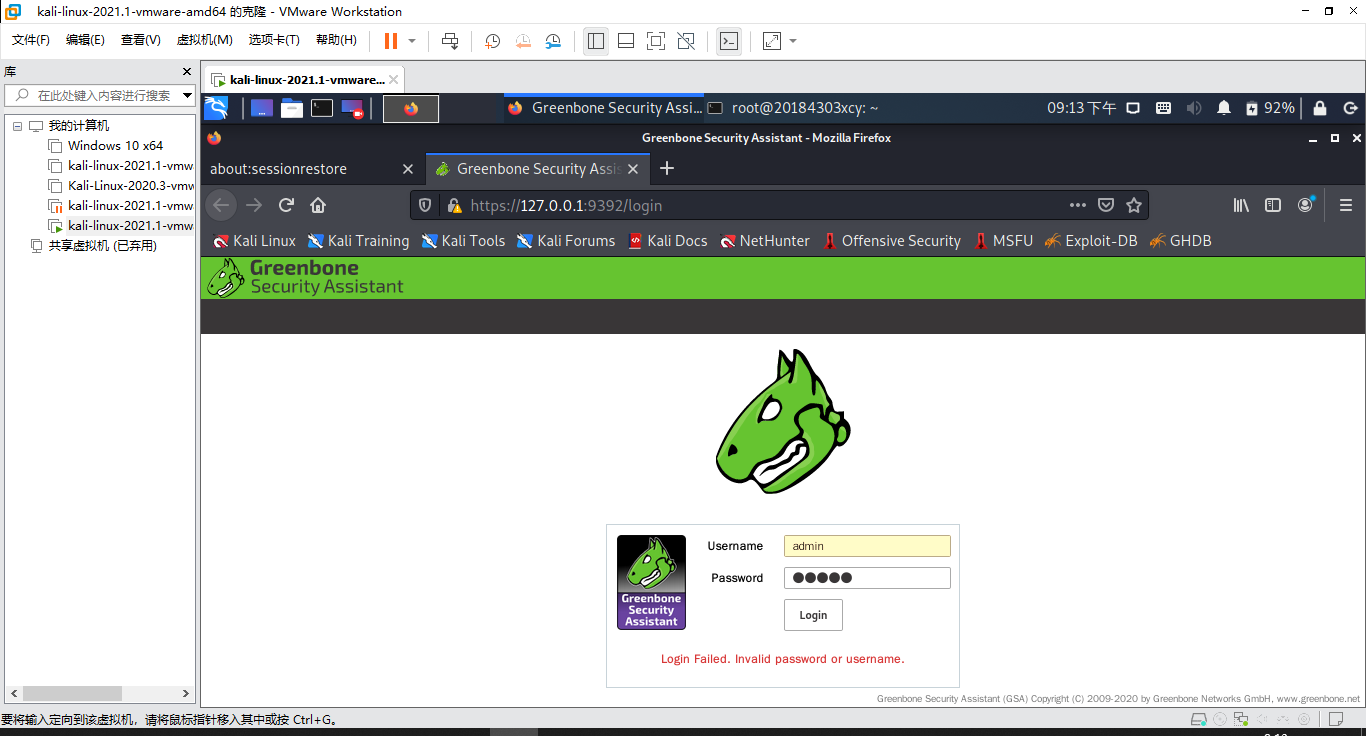

gvm-start,开启gvm - 接下来会自动跳转到网址https://127.0.0.1:9392。点击Advanced,然后接受风险并继续

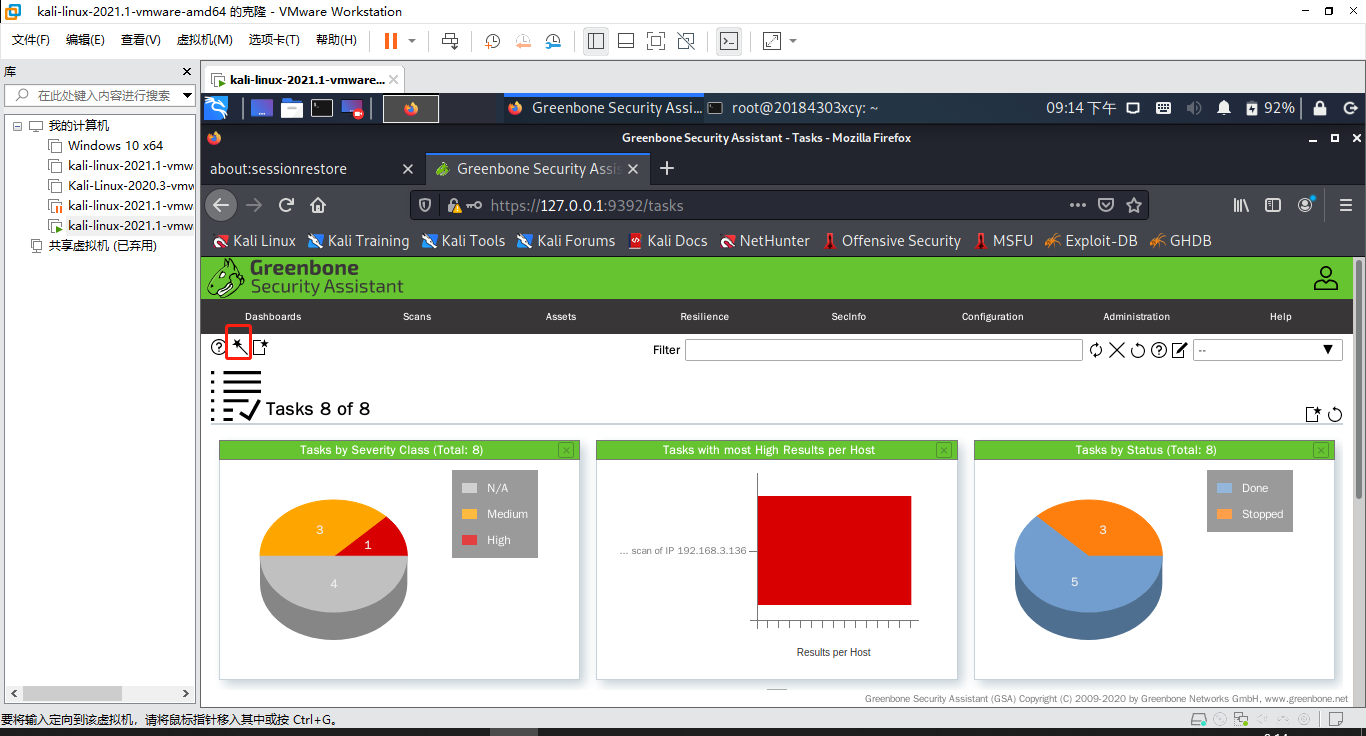

点击scan->Tasks,找到一个类似仙女棒的东东,Task Wizard

输入win10主机的ip地址,点击start scan

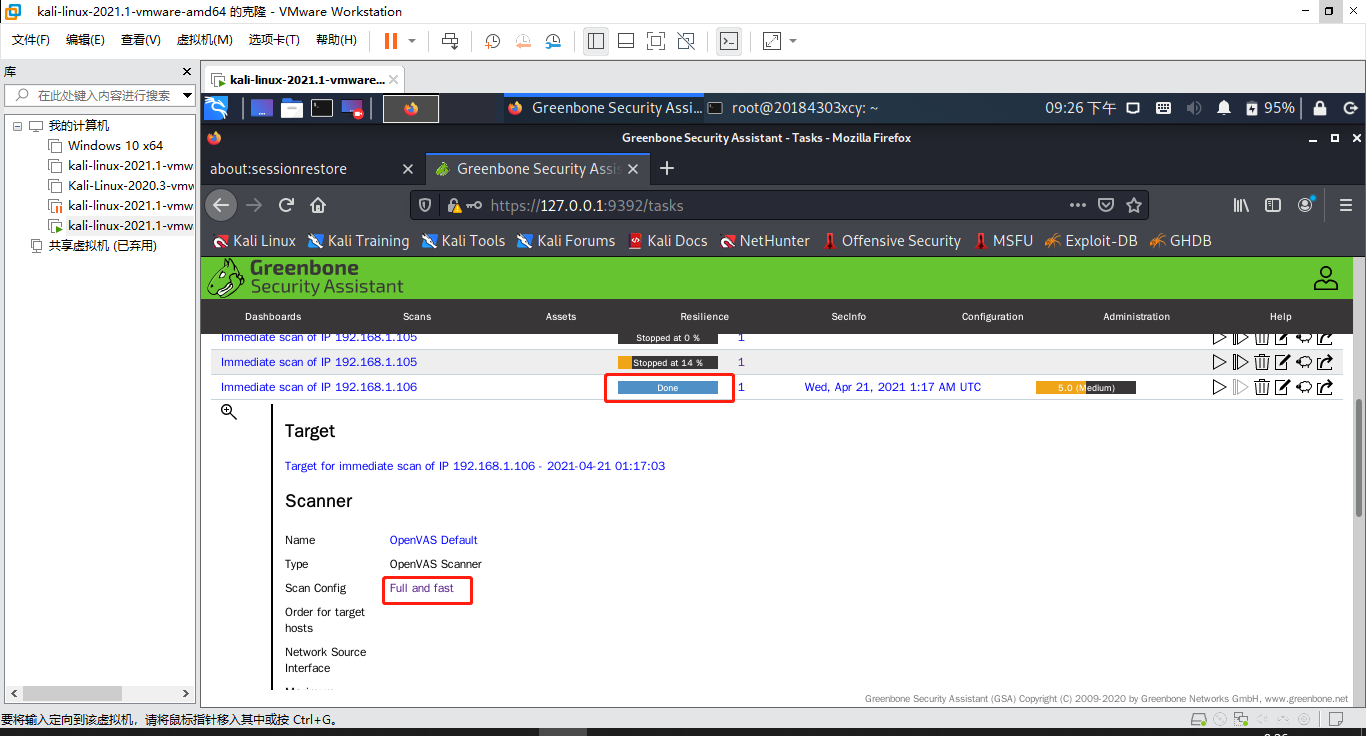

(3)扫描结束,查看报告信息

- 扫描结束后会显示

Done,点击Full and Fast查看详细信息

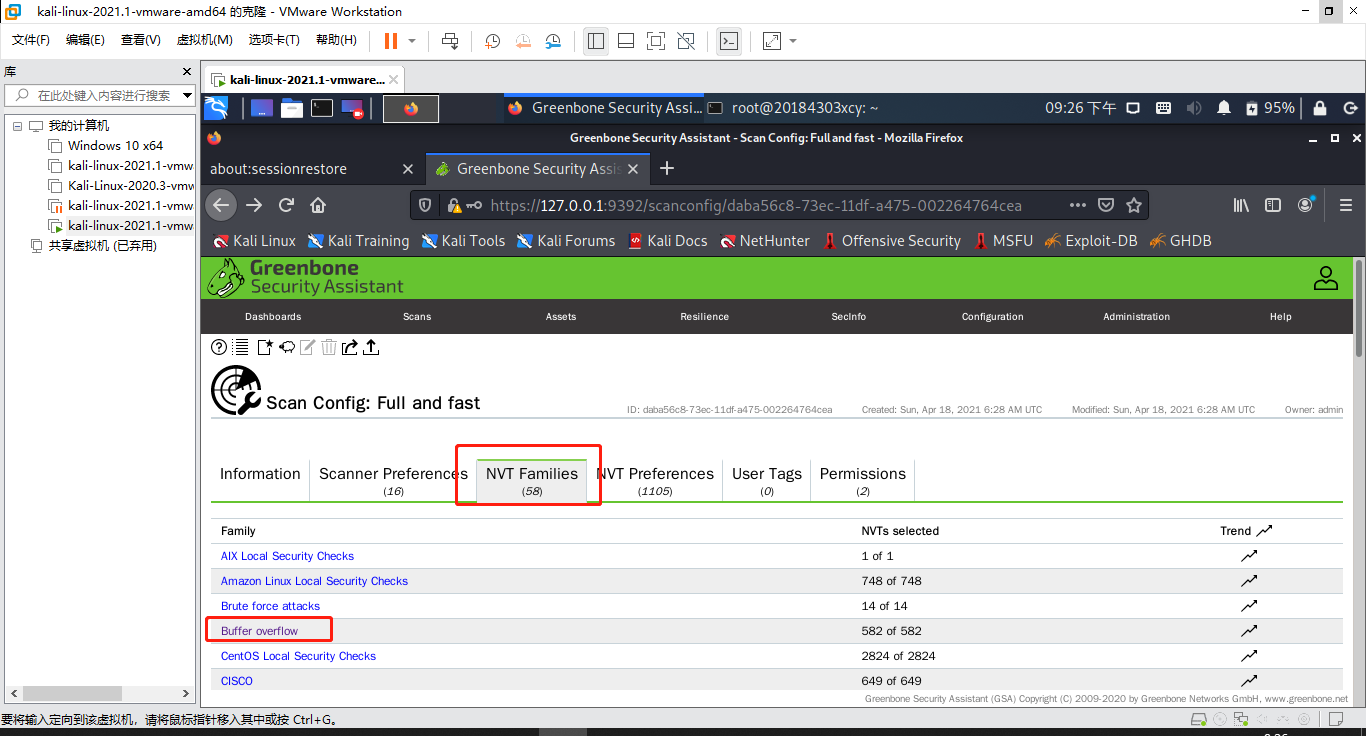

NVT Families是漏洞库,我们可以看到,扫描win10主机后,有58个漏洞,我们选择Buffer Overflow缓冲区溢出漏洞进行分析

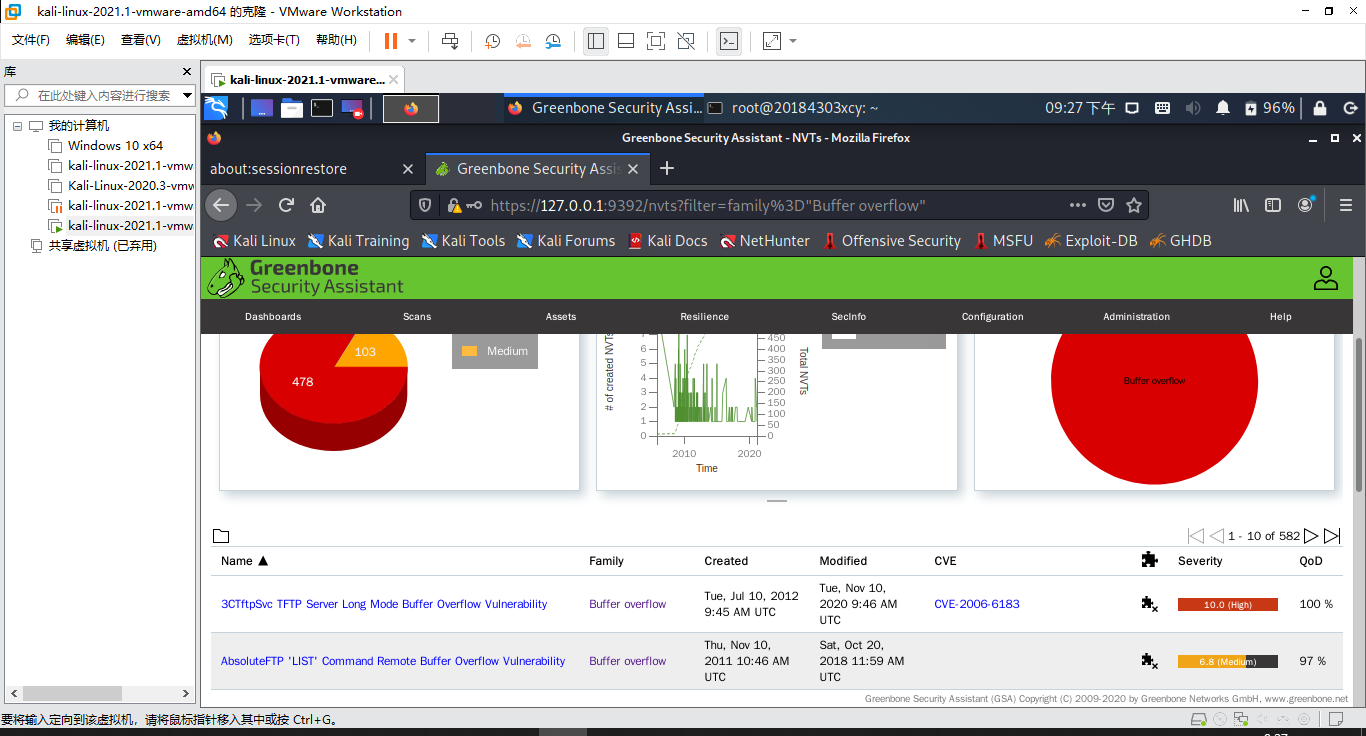

我们可以看到在这个漏洞族中有很多漏洞,且漏洞的危险等级不一样,我们选择一个危险等级比较高(红色)的看看漏洞说明

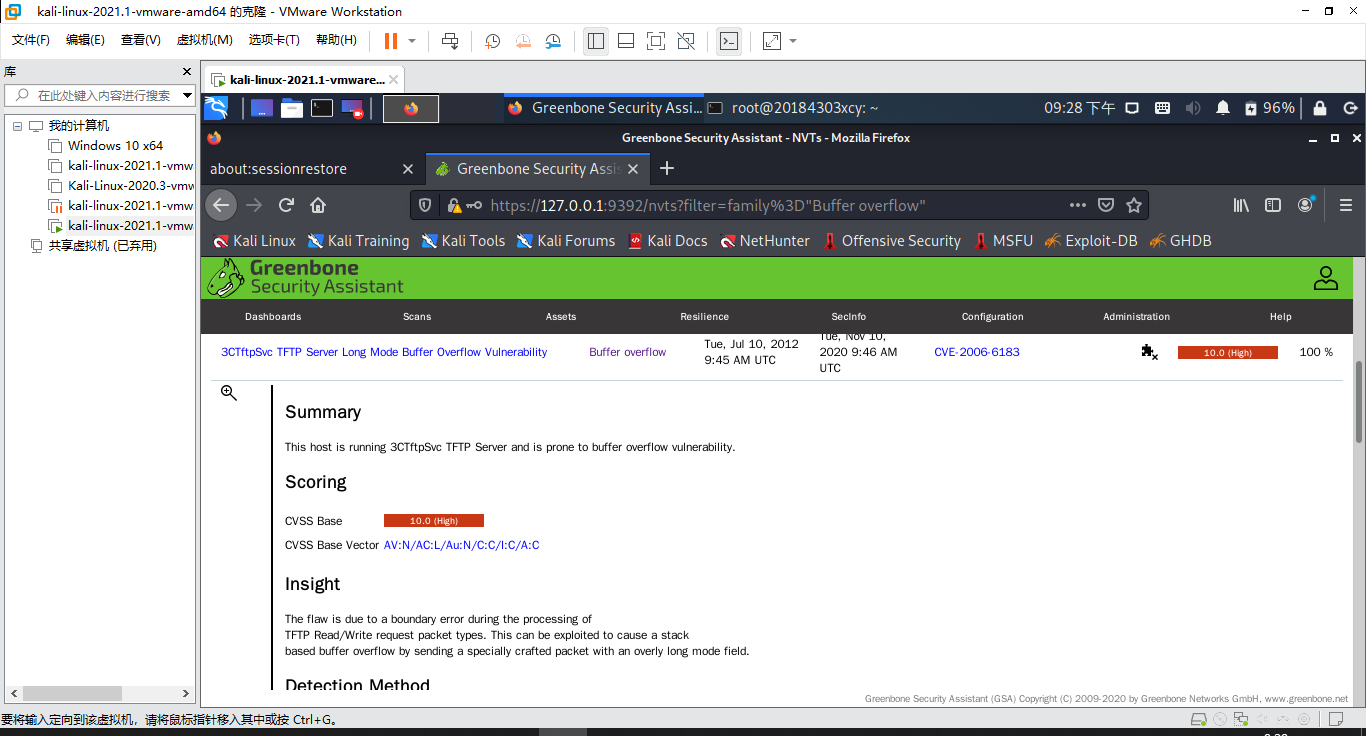

- Summary描述该漏洞:说明该漏洞位于该主机运行3CTftpSvc TFTP的服务器中,容易出现缓冲区溢出漏洞。

- Impact是该漏洞可能造成的后果:成功利用此漏洞将允许攻击者导致应用程序崩溃,拒绝向合法用户提供进一步服务。

- Solution给出解决方法:无法修复。自该漏洞被披露以来,至少一年内没有已知的解决方案可用。很可能不会再提供了。一般的解决方案是升级到一个较新的版本,禁用相应的功能,删除生产或用另一种产品替换产品。

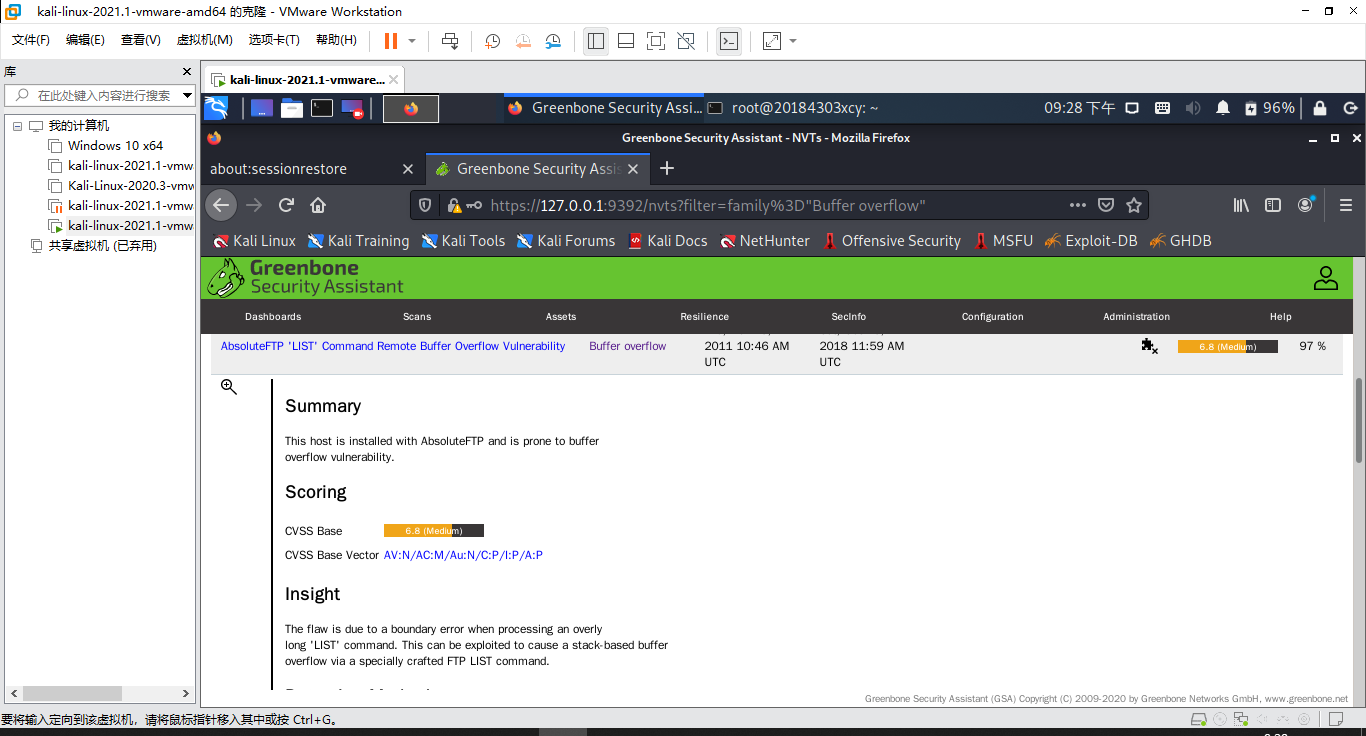

- 换一个中毒危险漏洞来看看

- Summary描述该漏洞:此主机安装有AbsoluteFTP,并且易于缓冲溢出漏洞。

- Impact是该漏洞可能造成的后果:成功利用此漏洞可使远程攻击者执行应用程序上下文中的任意代码。失败的攻击可能导致拒绝服务情况。

- Solution给出解决方法:无法修复。自该漏洞被披露以来,至少一年内没有已知的解决方案可用。很可能不会再提供了。一般的解决方案是升级到一个较新的版本,禁用相应的功能,删除生产或用另一种产品替换产品。

三、实验总结与体会

3.1 问题回答

(1)哪些组织负责DNS,IP的管理?

所有IPv4根服务器均由美国政府授权的互联网域名与号码分配机构ICANN统一管理,负责全球互联网域名IPv4根服务器、域名体系和IP地址等的管理。根服务器主要用来管理互联网的主目录。根域名服务器并不会存储全世界所有的域名,只是存储着仅次于它的下一级的域名(这种关系有点像宗法制里面的大宗小宗的关系),这些域包括一般最高域(也叫顶级域、组织域)和国家域(也叫地理域),具体来说有com、edu、gov、org、mil、net、info、biz、int、cn、ca、ch、us等很多很多,随着时代的发展,仅由美国对最高域名进行注册管理的限制已经取消,美国有所放权。

我国的地理域是cn,这是我国的顶级域名,由工信部管理。cn域名注册的管理机构为中国互联网信息中心(CNNIC)。每个国家又会有很复杂庞大的域名系统,像一个树形结构一样,DNS、IP的管理由根服务器延伸到下面最低一级,这个应该是本地的域名服务器,就在自己电脑上。

(2)什么是3R信息?

注册人registrant,注册商registrar,官方注册局registry。

(3)评价下扫描结果的准确性。

扫描结果会受到扫描工具的影响,权威的扫描工具,扫描准确率会高很多,在本实验中,操作系统的扫描得出的结果是Windows Xp系统,很显然结果是错误的。同时扫描的正确率也和我们自己的操作有着很大的关系,扫描的端口、方式不正确,也会有很大影响。因此在实际应用中,必须熟悉扫描软件,知道如何正确的使用,在扫描过程中,也不能局限于一个扫描工具,要多方面的测试和比较,作为参考,这样的扫描准确率就会高很多

3.2 实验总结

本次实验是关于信息搜集和漏洞扫描,这些可以说是网络攻击最为基础的技术,信息收集为渗透测试提供了可能,这也为防范网络攻击提供了很大难度,如何去防御网络攻击,防止信息泄露,都成为我们关注的重点,本实验中我也学习了一些工具的使用,比如Nmap、MSF、OpenVAS,这些为实验的完成提供了很大的帮助,作为专业的软件,我们接触的仅仅只是一部分的功能,深入学习,深入使用,还是需要非常多的时间和精力,越是学习越是觉得自己懂得太少了,需要继续努力!