CTF SSRF(服务器端伪造请求)

概念

SSRF(Server-Side Request Forgery),服务器端请求伪造,利用漏洞伪造服务器端发起请求,从而突破客户端获取不到数据的限制

对外发起网络请求的地方都可能存在SSRF漏洞

危害

- 1、可以对外网、服务器所在内网、本地进行端口扫描,获取一些服务的banner信息

- 2、攻击运行在内网或本地的应用程序(比如溢出)

- 3、对内网Web应用进行指纹识别,通过访问默认文件实现

- 4、攻击内外网的Web应用,主要是使用Get参数就可以实现的攻击(比如Struts2漏洞利用,SQL注入等)

- 5、利用file协议读取文件

漏洞挖掘与判断

- 从WEB功能上寻找

- 分享:通过URL地址分享网页内容

- 转码服务:通过URL地址吧原地址的网页内容调优使其适合手机屏幕浏览

- 在线翻译:通过URL地址翻译对应文本的内容。

- 图片加载与下载:通过URL地址加载或下载图片

- 未公开的api实现以及其他调用URL的功能

- 从URL关键字中寻找

- share、wap、url、link、src、source、target、u、3g、display、sourceURL、imageURL、domain

- 基本判断

- 回显

- 直接观察

- 抓包

- 用vps监听

- 延时

- DNS请求

- 回显

相关函数

-

file_get_contents

-

fsockopen

-

curl_exec

bypass

misc

- 添加端口

例如:192.168.200.9:80 - 短网址

利用302跳转到目标网址 - 指向任意IP的域名xip.io

例如:10.0.0.1.xip.io resolves to 10.0.0.1 - IP限制绕过

- 十进制

- 八进制

- 十六进制

- 不同进制组合转换

- 302跳转

- 结合

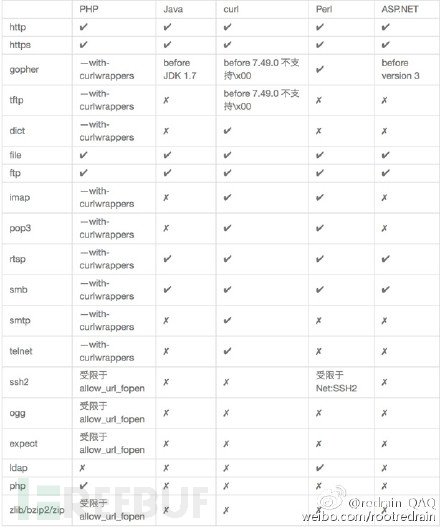

dict://、file://、gopher://

-file://同file:/,file: / http://A.com@10.10.10.10

相当于以http://A.com的身份访问10.10.10.10http://A.com?xxx=xx

后跟无用参数绕过

cURL/parse_url解析差异、DNS重绑定、0三种绕过方式及例题

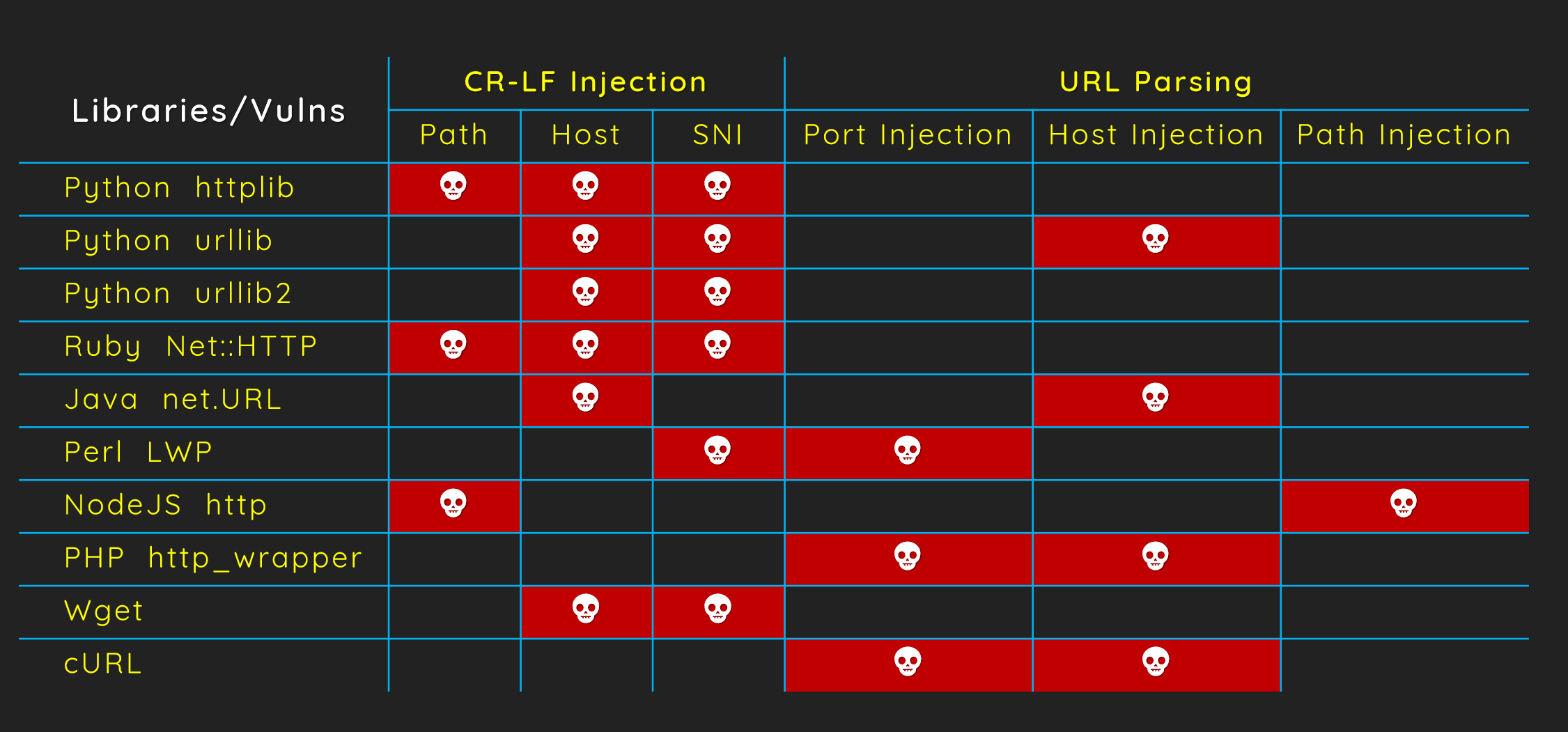

CRLF注入

filter_var(FILTER_VALIDATE_URL)与parse_url

http://localhost/index.php?url=http://demo.com@sec-redclub.com

http://localhost/index.php?url=http://demo.com&sec-redclub.com

http://localhost/index.php?url=http://demo.com?sec-redclub.com

http://localhost/index.php?url=http://demo.com/sec-redclub.com

http://localhost/index.php?url=demo://demo.com,sec-redclub.com

http://localhost/index.php?url=demo://demo.com:80;sec-redclub.com:80/

http://localhost/index.php?url=http://demo.com#sec-redclub.com

Gopher协议

gopher是一个互联网上使用过的分布型的文件搜索获取网络协议

gopher协议支持发出GET、POST请求:可以先截获get请求包和post请求包,再构成符合gopher协议的请求,POST包中要注意Content-length,注意url编码的次数。gopher协议是ssrf利用中最强大的协议

利用 Gopher 协议拓展攻击面

使用限制

(图片来源见水印)

- phpinfo中查看curl支持的协议

- 数据库无密码

构造payload

https://github.com/tarunkant/Gopherus

https://github.com/swisskyrepo/SSRFmap