20174309徐宁艺 Exp5 信息搜集与漏洞扫描

一、实践目标

掌握信息搜集的最基础技能与常用工具的使用方法。

二、实践过程

(一)各种搜索技巧的应用

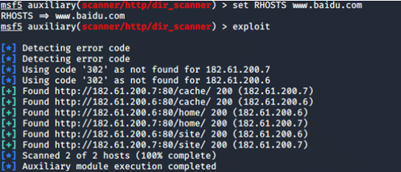

1.搜索网址目录结构

- dir_scanner模块

暴力破解,可以查询网站的目录结构。

输入 msfconsole 进入msf,然后输入下列指令

use auxiliary/scanner/http/dir_scanner set RHOSTS www.baidu.com set RHREADS 30 exploit

【302】代表服务器找不到请求的网页,显示的几个网址就是百度的网站结构的目录。

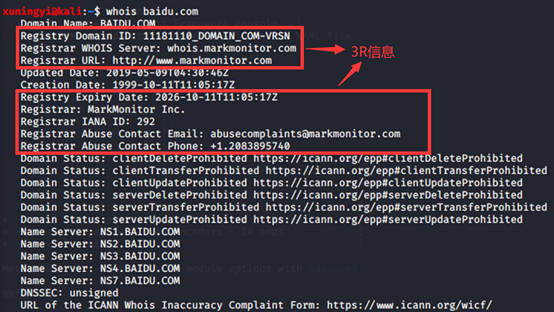

- dir_listing模块

use auxiliary/scanner/http/dir_listing set RHOSTS www.cnblogs.com set THREADS 14 exploit

- brute_dirs模块

use auxiliary/scanner/http/brute_dirs set RHOSTS www.baidu.com set THREADS 50 exploit

2.通过搜索引擎

记得以前见过助学贷款之类的文件经常容易泄露个人信息

随便找一个

好像比之前好一些了,但是被有心人利用也可能会有不良后果。

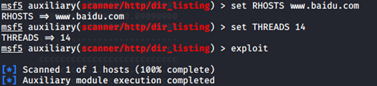

3.IP路由侦查

输入 traceroute www.cnblogs.com

由于虚拟机使用的是nat连接,traceroute返回的TTL exceeded消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来。显示都是*号。

在Windows下输入

从左到右的5条信息分别代表了:生存时间(每途经一个路由器结点自增1);三次发送的ICMP包返回时间(共计3个,单位为毫秒ms);途经路由器的IP地址(如果有主机名,还会包含主机名)。

其中带有*的信息表示该次ICMP包返回时间超时

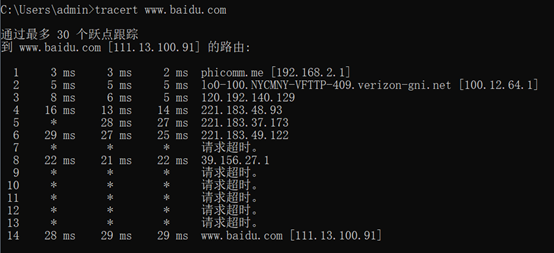

(二)DNS IP注册信息的查询

1.whois域名注册信息查询

进行whois查询时去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到。

可以看到3R信息等。

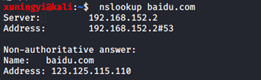

2.nslookup,dig域名查询

- nslookup baidu.com 可以看到服务器地址和注册地址可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的。

- dig baidu.com ,可以看到【baidu.com】主机记录是123.125.115.110,服务器是202.168.152.2

可跟后缀:

| [no]search | 使用 [不使用] 搜索列表或 resolv.conf 中的域伪指令(如果有的话)定义的搜索列表。缺省情况不使用搜索列表 |

| [no]trace | 切换为待查询名称从根名称服务器开始的代理路径跟踪。缺省情况不使用跟踪。一旦启用跟踪,dig 使用迭代查询解析待查询名称。它将按照从根服务器的参照,显示来自每台使用解析查询的服务器的应答 |

| [no]identify | 当启用 +short 选项时,显示 [或不显示] 提供应答的 IP 地址和端口号 |

| [no]stats | 该查询选项设定显示统计信息:查询进行时,应答的大小等等。缺省显示查询统计信息 |

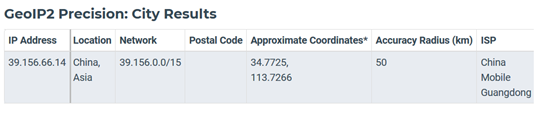

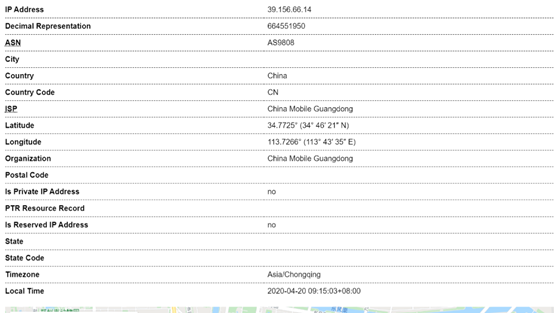

3.IP2Location 地理位置查询

在www.maxmind.com可以根据IP查询地理位置

4.IP2反域名查询

在www.ip-adress.com输入百度的IP可以看到例如AS路由信息,纬度位置等

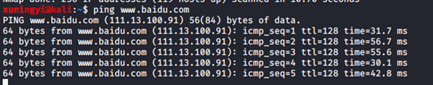

(三)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

1.主机发现

(1)ping命令

可以探测主机是否在线。

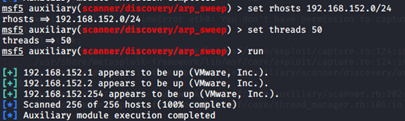

(2)arp_sweep,ipv6_multicast_ping,udp_probe等命令

以arp_sweep为例,使用ARP请求枚举本地局域网络中的所有活跃主机,注意要用root用户打开msf。

use auxiliary/scanner/discovery/arp_sweep set RHOSTS 192.168.74.1 run

IP地址是一个网址,扫描到一台主机。

将IP地址改为一个网段,就可以扫描到多台在线主机了。

(3)nmap扫描

nmap -sn 只进行主机发现

nmap -sn 192.168.40.0/24

在网段中发现了119个主机。

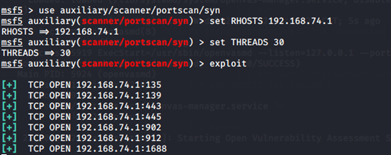

2.端口扫描

(1)msf的syn模块,注意要用root权限

use auxiliary/scanner/portscan/syn set RHOSTS 192.168.74.1 set THREADS 30 exploit

可以显示主机开放的端口

(2)nmap扫描

nmap–sS 192.168.74.1 ,syn扫描可以查看端口和服务

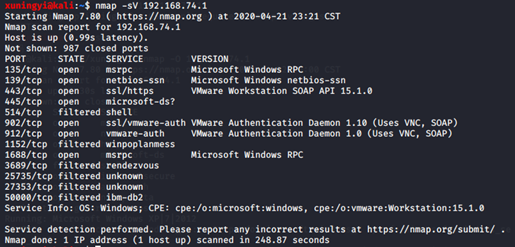

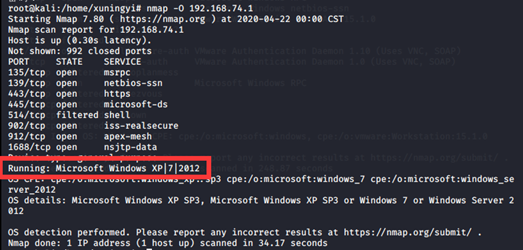

3.OS及服务版本探测

(1)nmap

nmap -sV 192.168.74.1 ,可以得到主机开放端口上运行的具体应用程序和版本信息

nmap –O 192.168.74.1 可以看到目标主机的操作系统和设备类型等信息,但是我的主机明明是win10,猜测可能是虚拟机安装了win7导致分析结果不准确。

4.具体服务的查询

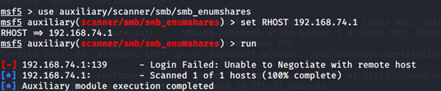

(1)smb版本检测

smb协议用于Web连接和客户端与服务器之间的信息沟通,可以为局域网用户提供相关的功能和机制,来保证传输的可靠性,现在已经到3.1.1版本。

use auxiliary/scanner/smb/smb_enumshares set RHOST 192.168.74.1 run

这里显示登陆失败,无法与远程主机协商。

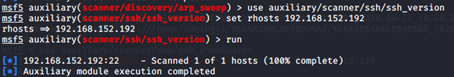

(2)ssh版本扫描和检测

SSH协议是建立在应用层基础上的安全协议,是较可靠、专为远程登录会话和其他网络服务提供安全性的协议,可以有效防止远程管理过程中的信息泄露问题。

use auxiliary/scanner/ssh/ssh_version set RHOSTS 192.168.74.1 run

emmm应该能显示类似【SSH server version:SSH-2.0-OpenSSH_5.3p1 Debian_3ubuntu7】之类的信息的。

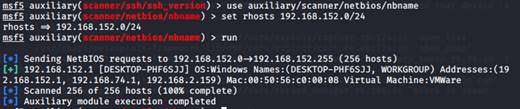

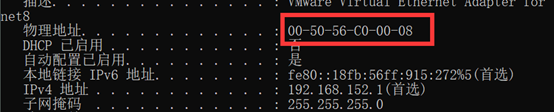

(3)NetBios网络服务扫描

use auxiliary/scanner/netbios/nbnameset RHOSTS 192.168.152.0/24 run

扫描到了我自己的主机,有操作系统、主机名称、IP地址、Mac地址等,虽然是我关闭了防火墙的情况下进行的,但是结果确实很准确。

(4)HTTP扫描

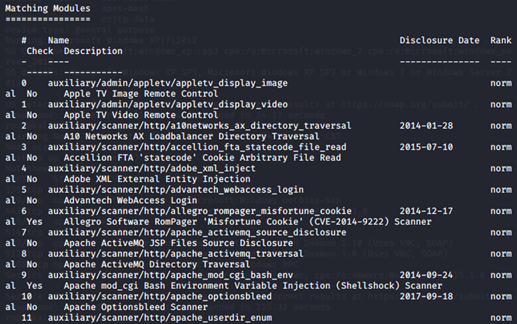

use auxiliary/scanner/http/

(四)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

1.安装openvas

安装过程顺利地让人难以置信,输入 apt-get update ,然后 apt-get install openvas , openvas-check-setup ,多次根据【FIX】提示进行修正,要是出现【Please install OpenVAS Scanner】,用 sudo apt-get remove openvas 卸载重装吧,多试几次,总会好起来的。

耗费了我8个多G得流量之后可算是安装成功了。安装完成后输入 openvas-start ,显示【无法执行默认浏览器】,直接复制网址在浏览器打开。

2.扫描

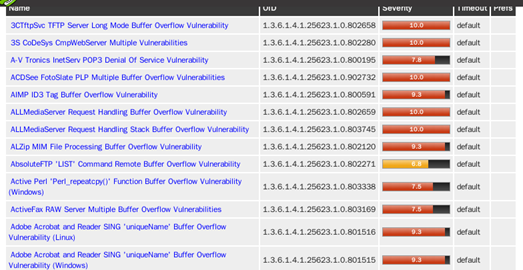

选择【Task Wizard】输入本机IP地址开始扫描,我选择了【Bufferr overflow】,我们课上也学过缓冲区溢出攻击的原理,看看现在还有什么漏洞

一眼望去全是大红色。

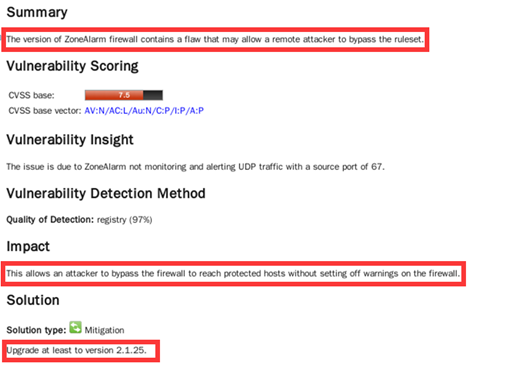

选择一个漏洞打开,可以看到漏洞原因和后果以及解决方法等,目前这个漏洞还不能解决

再打开一个【Firewalls】是关于防火墙的漏洞,这个也没有完全解决的方法,只能mitigation(缓解),是更新到版本2.1.25。

这个报告让我胆战心惊,感觉漏洞多得吓人。

三、实践总结

(一)问题回答

1. 哪些组织负责DNS,IP的管理

ICANN(互联网名称与数字地址分配机构),负责IP地址的空间分配,通用顶级域名以及国家和地区顶级域名系统的管理。

2. 什么是3R信息

注册人(Registrant),注册商(Registrar),官方注册局(Registry)

3. 评价下扫描结果的准确性

大部分信息还是准确的吧,但是前面操作系统的结果就不准确,可能是因为装了虚拟机的缘故,所以还有应该具体情况具体分析。

(二)实验总结与体会

为什么每次实验都要有那么几个很难安装的软件?我们的任务不应该是发现问题分析问题解决问题吗,为什么总要花费大量的时间在软件安装上呢?用这些时间多分析几个漏洞不好吗?

信息搜集的方法多种多样,最重要的是掌握各种技术的使用方法为最终实现攻击而服务。

安装openvas进行扫描之后才知道我们的电脑竟然还有这么多漏洞,缓冲区溢出这么古老的攻击技术了发展到现在也没有完全解决,不禁感叹网络安全防护任重而道远。