Exp7 网络欺诈防范

1.基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

随便接入不明来历的WiFi,这样会让你和其他人处于同一个网段。

(2)在日常生活工作中如何防范以上两攻击方法

设置好常用的静态本地arp和dns表;切忌乱连接不明来历的WiFi与点击不明来历的链接;尽可能多地使用https,注意证书是否过期;上网时注意开启杀软,时刻注意警告或拦截情况。

2.实践总结与体会

以前在水学校的学生群的时候,就会不明来历得人混进来以后爬取群成员的信息后以学校的名义发一些附带链接的邮箱,其中有不少都是点进去让人输入一些人个信息或者账号密码,这些网站的制作原理终于在今天搞明白了。但是研究原理不是为了让我们去侵害别人的利益,而是为了有更多手段来更好地保护个人隐私。

在实现第三步实验的时候遇到了一些问题,会被不是引导到ettercap网站的界面就是浏览器直接给访问原来正确的网站上去了,耽误了大量的时间,在反复清除浏览器缓存和dns缓存效果还是不明显,结果第二天重复一遍实验就好了(果然重启能解决一切问题。。。)

3.实验过程记录

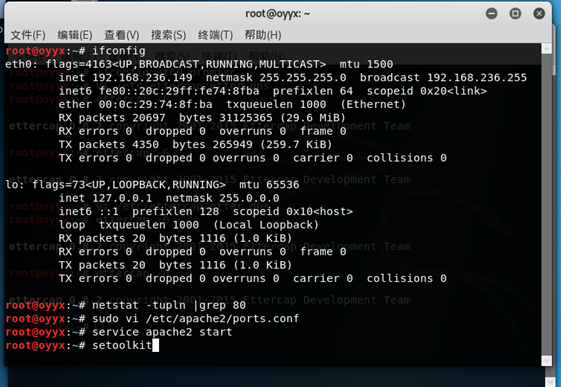

3.1简单应用SET工具建立冒名网站

检查80端口是否空闲 netstat -tupln |grep 80

若不空闲可以使用 kill+(进程ID) 进行删除

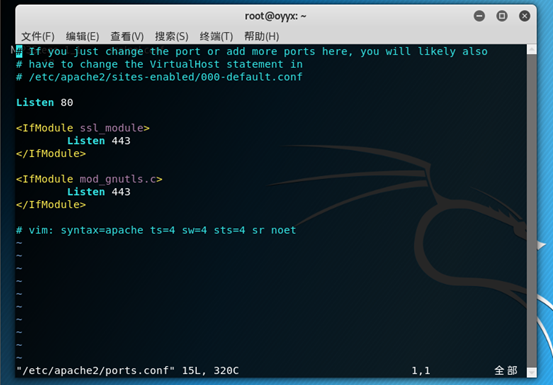

查看并修改apache配置文件,监听端口若不为80则改为80 sudo vi /etc/apache2/ports.conf

开启本机的Apache服务 service apache2 start

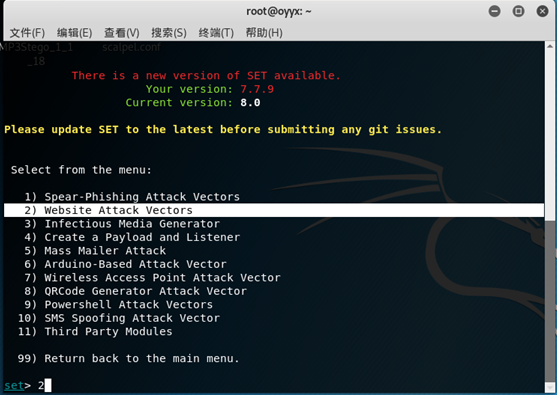

运行set setoolkit

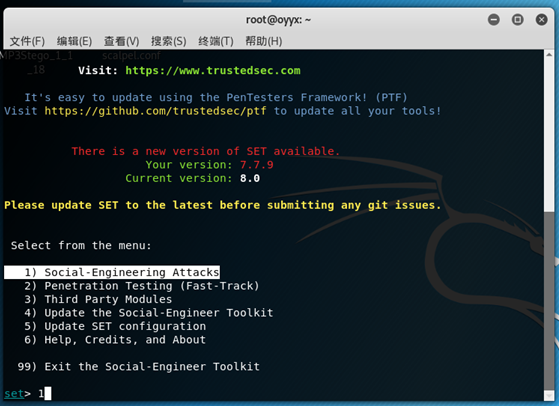

进入set工具之后

社会工程学攻击,选择1

钓鱼网站攻击,选择2

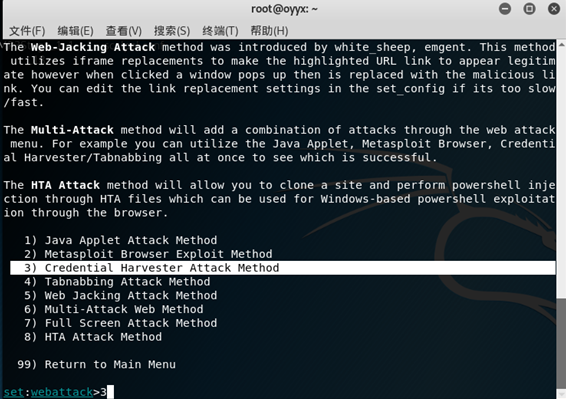

登录密码截取攻击,选择3

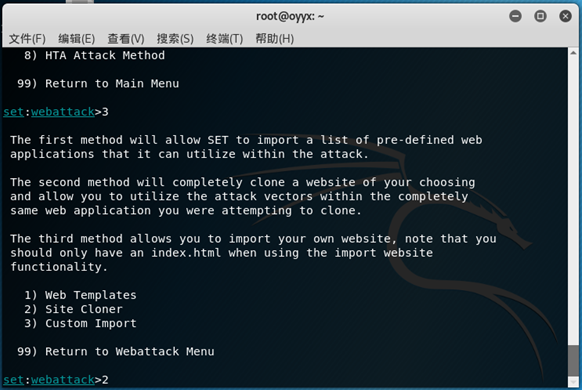

先利用模板进行实验,选择1

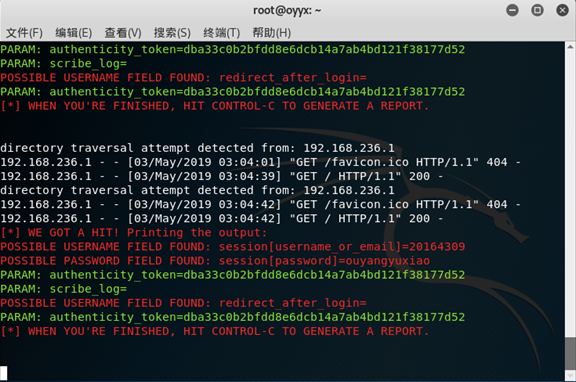

我选用的是推特,进行输入攻击机IP地址等操作之后访问推特,输入自己的学号

发现刚刚的信息已经以明文传输到攻击机上了,不寒而栗!

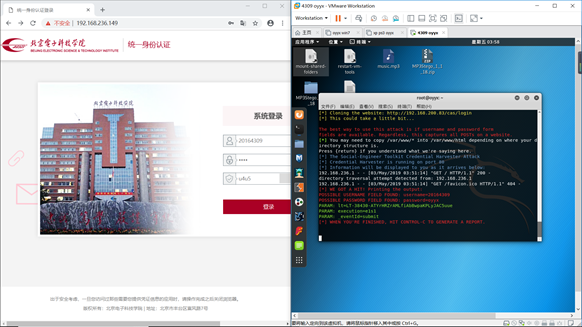

退出后继续按照123的顺序进行选择,在第四个选择处选择2进行网站克隆(以学校教务处网站为例)

简直了,除了那个裸奔的ID,其他的和学校的平台一模一样

和之前一样,输入的信息都是以明文传输的。

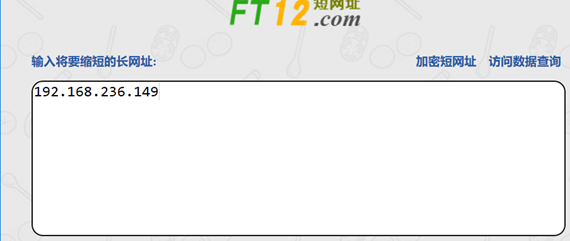

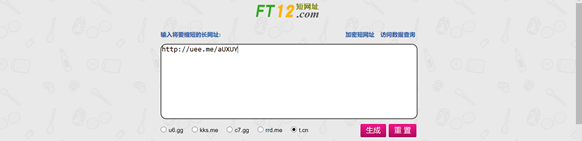

使用短网址生成器再次进行实验

实验尽管也成功了,但是实际应用还是有问题,输入生成的网站访问会立马会变回原来裸奔的ip地址,稍有用心就会识破。

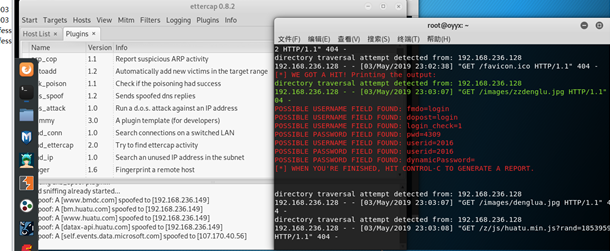

3.2ettercap DNS spoof

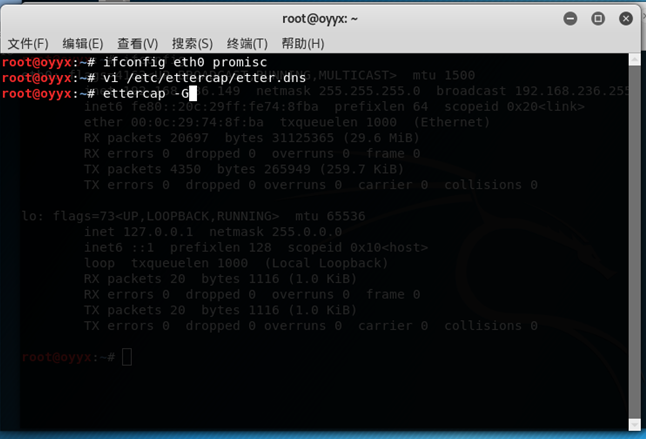

将kali的网卡改为混杂模式 ifconfig eth0 promisc

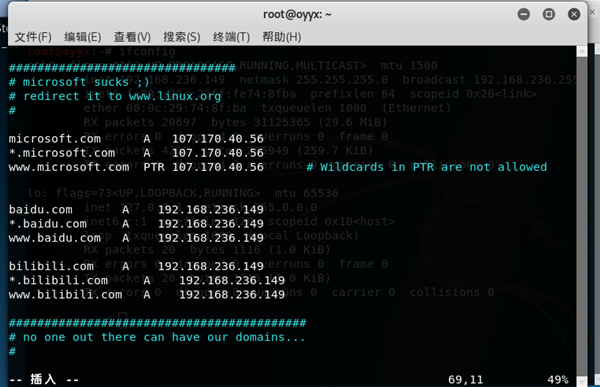

修改DNS配置文件 vi /etc/ettercap/etter.dns 将bilibili首页改为攻击机IP地址

开启ettercap ettercap -G

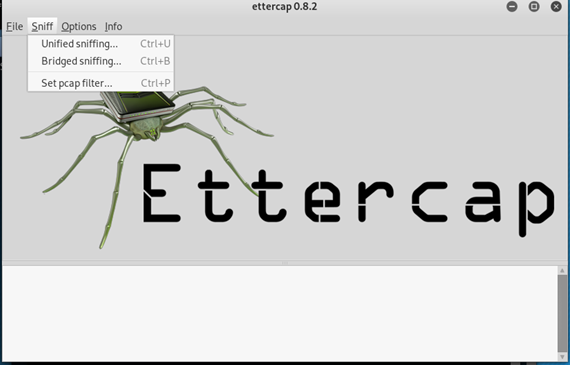

选择sniff—>Unified sniffing

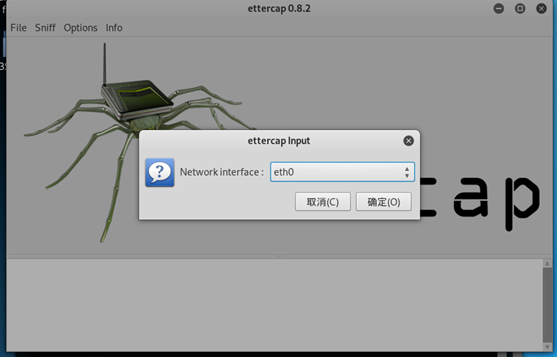

选择eth0 也就是刚刚的混杂模式

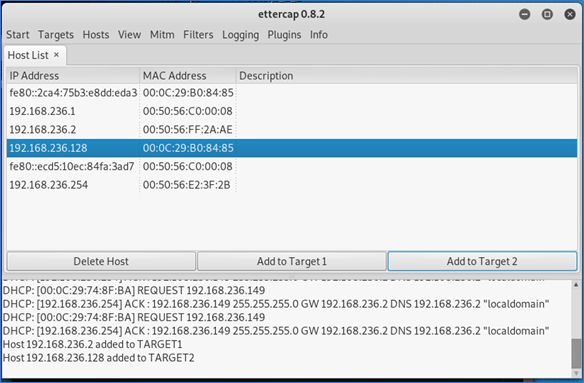

Hosts—>scan for hosts 扫描子网

点击hosts—>host list查看有效的主机

将网关添加至target1,靶机添加至target2

选择Plugins—>Manage the plugins,选择DNS欺骗插件,点击左上角的start选项开始嗅探

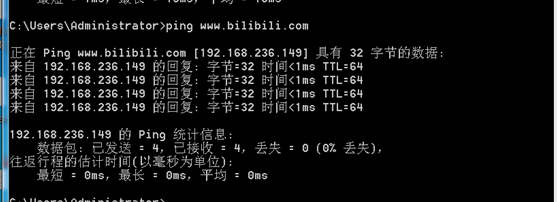

最后在靶机ping的结果是攻击端的ip

3.3结合应用两种技术,用DNS spoof引导特定访问到冒名网站

重复之前两个步骤,第一步是将华图网站登录界面克隆,当他人访问靶机时看到的是华图登录界面;第二部是修改dns表将bmdc.com指向靶机ip。再利用dns spoof对统一局域网中的靶机进行攻击,攻击成功。