Exp6 信息搜集与漏洞扫描

实践目标

掌握信息搜集的最基础技能与常用工具的使用方法。

实践内容

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

报告内容

1.实验后回答问题

1.1哪些组织负责DNS,IP的管理

ICANN(The Internet Corporation for Assigned Names and Numbers)互联网名称与数字地址分配机构负责DNS,IP的管理。根据ICANN的章程规定,它设立三个支持组织:

(1)地址支持组织(ASO)负责IP地址系统的管理。

(2)域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理。

(3)协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配。此协议是允许计算机在因特网上相互交换信息,管理通讯的技术标准。

全球根域名服务器:绝大多数在欧洲和北美(全球13台,用A~M编号),中国仅拥有镜像服务器(备份)。

全球一共有5个地区性注册机构:

ARIN负责北美地区业务

RIPE负责欧洲地区业务

APNIC负责亚太地区业务

LACNIC负责拉丁美洲美洲业务

AfriNIC负责非洲地区业务

1.2什么是3R信息

注册人(Registrant)

注册商(Registrar)

官方注册局(Registry)

1.3评价下扫描结果的准确性

Openvas相对准确,其他有或多或少地问题。

2.实验总结与体会

这次的实验难度不大但是内容繁多,与其他实验不同的是没有明确的主线且自由度高,可以选择很多不同的工具进行尝试。在实验过程中最大的麻烦就是openvas的安装,可能还比之前安装的veil更麻烦,在没有vpn的情况下很容易断线,而且下载速度较慢,希望大家能够在早做准备在实验时就把openvas准备好。

3.实践过程记录

3.1信息收集

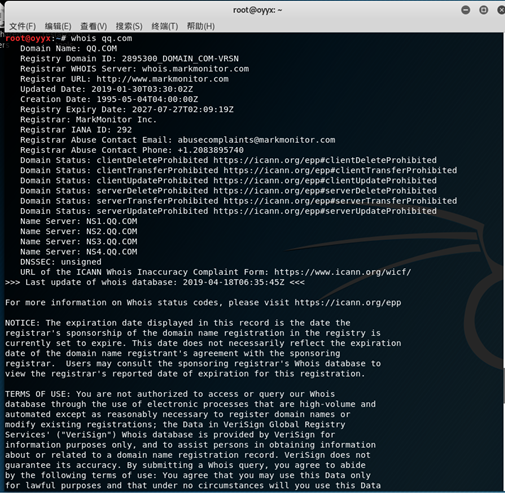

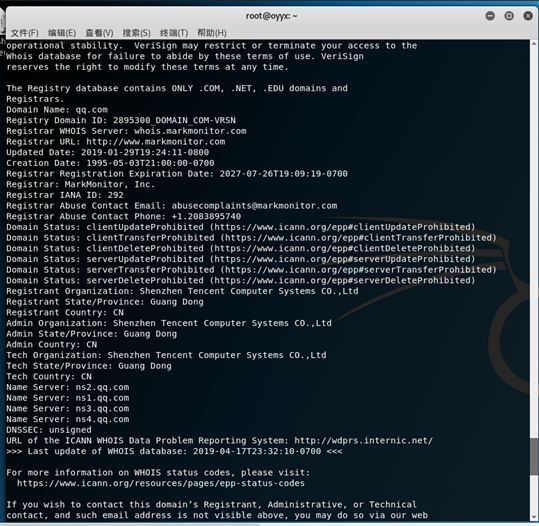

3.1.1whois 域名查询

进入 whois qq.com 查询qq的3R信息

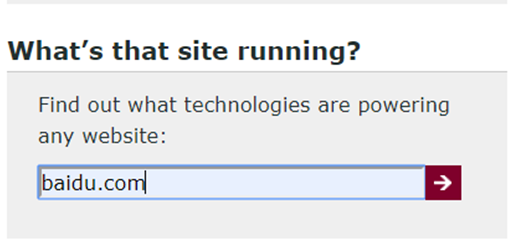

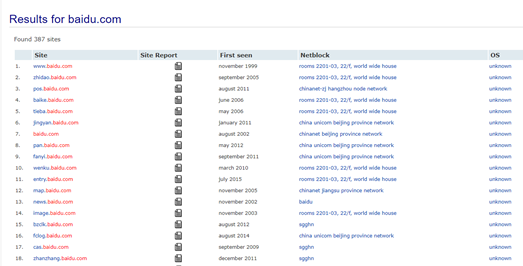

3.1.2Netcraft查询

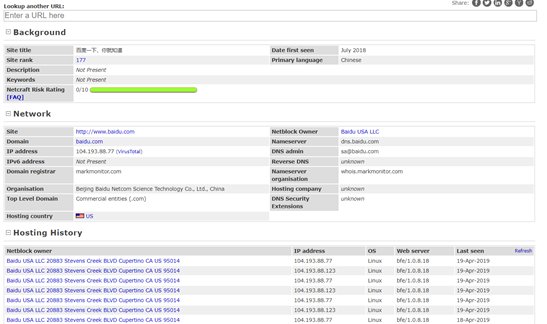

以百度为例进行查询:

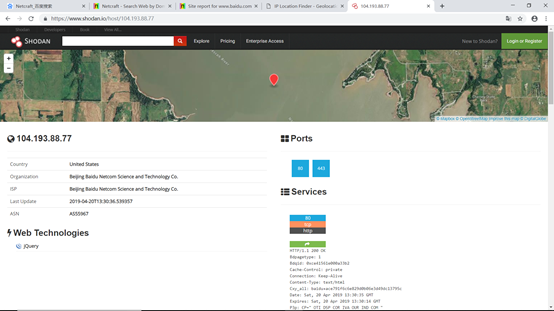

访问104.193.88.77,发现是百度首页

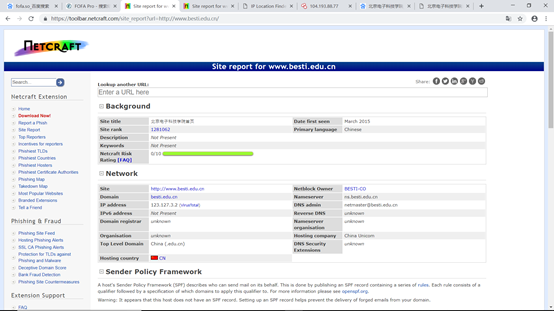

顺手查了一下学校官网,很多信息都是未知

3.1.3Nslookup,dig域名查询

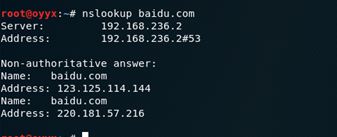

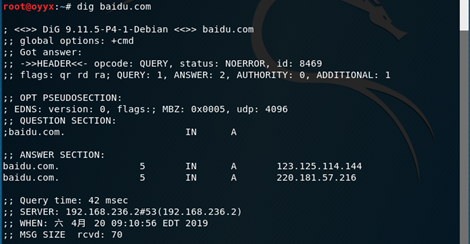

nslookup是查询本地dns解析服务器上的cache

Dig信息源是官方dns服务器,更加准确

3.1.4 IP2Loaction地址查询

输入104.193.88.77,符合之前的查询

Shodan中甚至能够查找到端口信息

3.1.5通过搜索引擎进行信息收集

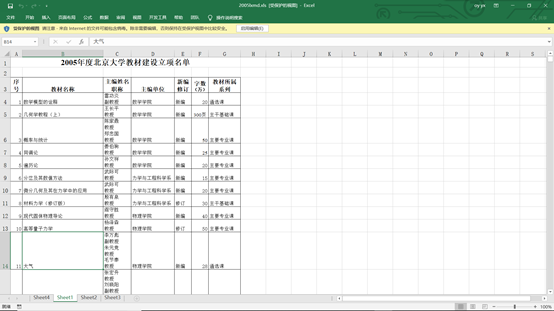

可以输入“目标关键词 site:域名 filetype:文件格式”进行文件的查询

下载后打开文件可以看到详细信息

白帽搜索引擎——fofa.so

输入之前查询到学校官网的ip:123.127.3.52

搜索北京电子科技职业学院域名"dky.bjedu.cn",也可以得到其相关信息

3.1.6 nmap扫描

端口状态有以下几种:

open:端口开放

closed:端口关闭

filtered:端口被防火墙IDS/IPS屏蔽,无法确定其状态

unfiltered:端口没有被防火墙屏蔽,但无法确定是否开放

open|filtered:端口开放或被屏蔽

closed|filtered :端口关闭或被屏蔽

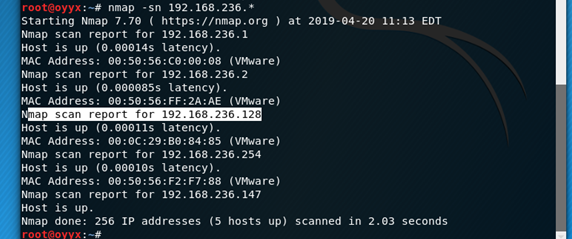

nmap -sn 网段 扫描活跃主机

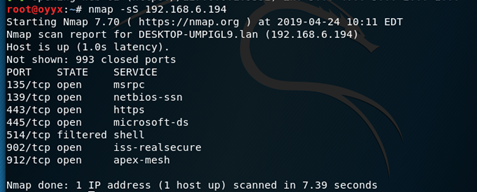

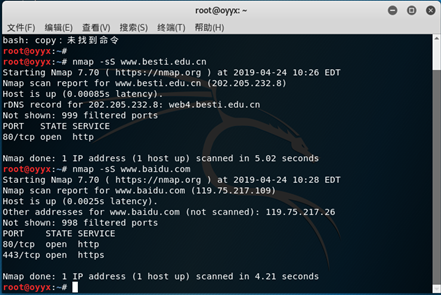

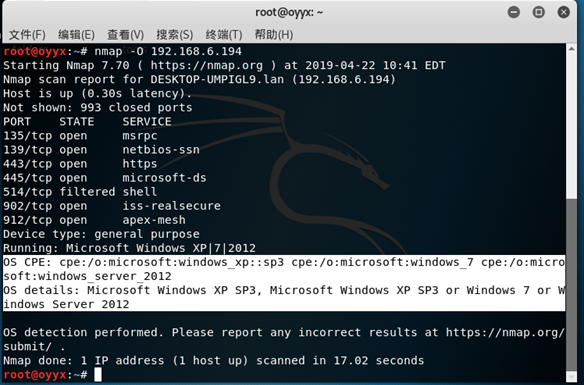

nmap -sS 192.168.6.194 tcp端口扫描

还可以查询百度官网端口开放情况

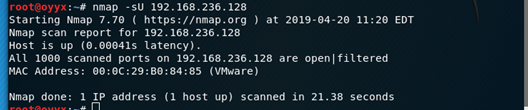

nmap -sU 192.168.236.128 扫描UDP协议端口

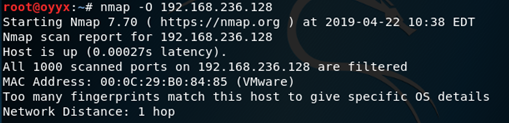

nmap -O 192.168.236.128 操作系统探测

很可惜本机是Win10操作系统,扫描不算成功

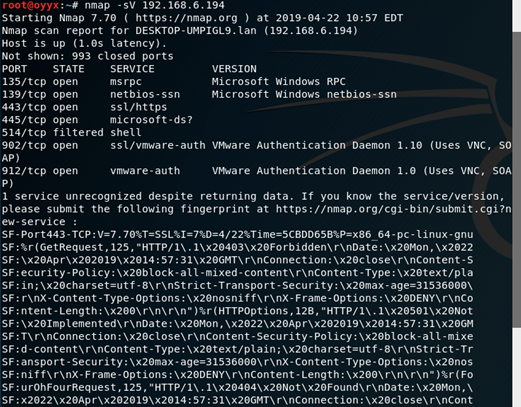

nmap -sV 192.168.6.194 扫描微软服务版本信息

3.1.7telnet扫描

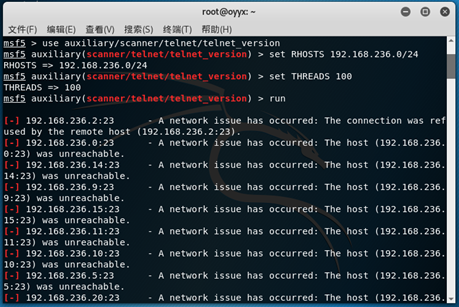

use auxiliary/scanner/telnet/telnet_version set RHOSTS 192.168.236.0/24 set THREADS 100 run

3.2漏洞扫描

3.2.1Openvas的安装

先更新系统

apt-get update apt-get upgrade apt-get dist-upgrade

安装openvas

apt-get install openvas openvas-setup

检查安装是否完整

openvas-check-setup

配置用户名和密码

openvasmd --user admin --new-password 20164309

进行升级

openvas-feed-update

血淋淋的经验,务必在成功之后第一时间实验并截图,不要犹豫,因为不知道哪一天你的openvas会再次没用需要重装。

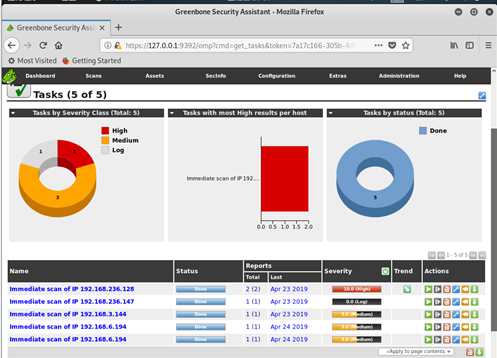

3.2.2使用openvas进行扫描

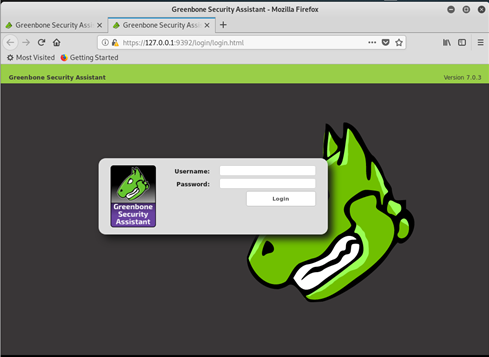

openvas-start 启动openvas

若无法连接需要将网站设置为可信任站点

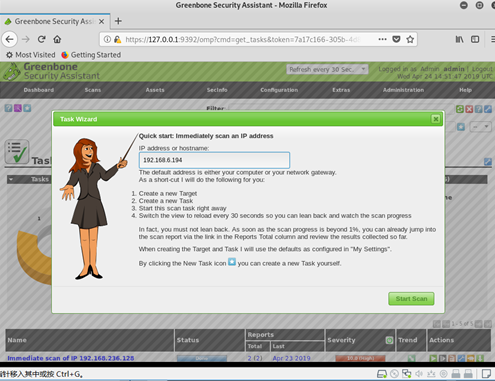

通过Task Wizard创建任务

稍等片刻,一般越新越复杂的操作系统需要的时间越长

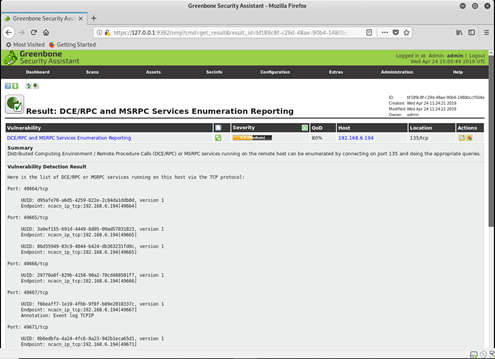

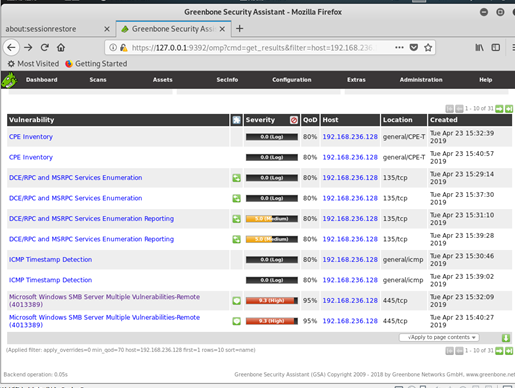

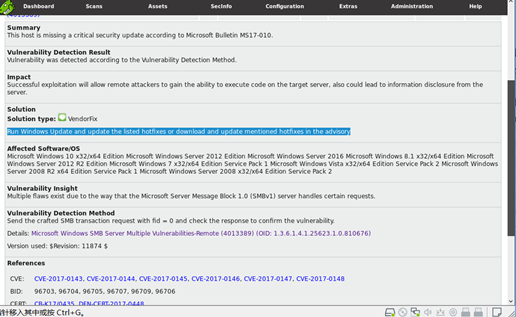

查看win10(192.168.6.194)中的详细报告,我们发现其中包括:

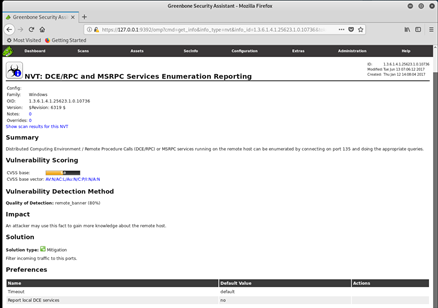

摘要(summary),漏洞检测结果(vulnerability detection result),解决方法(solution),漏洞检测方法(vulnerability detection method)

漏洞分五种

Workaround:漏洞在被突破之前就能被完美地修复

Mitigation:可以对漏洞进行相关配置,解决一部分问题,但不能根除

VendorFix:有关方面已经给出修复方案,如果没有其他反馈,那这个漏洞就算是可以被修复了

NoneAvailable:不能被修复

WillNotFix:不仅不能被修复,以后也不会被修复

这个漏洞是属于Mitigation类的,给出的解决办法是对出入端口的流量进行筛选。

扫描win7虚拟机,发现有漏洞Microsoft Windows SMB Server Multiple Vulnerabilities-Remote (4013389)十分危险

给出的建议是及时更新系统。