Exp4 恶意代码分析 20154318王秀飞

Exp4 恶意代码分析

20154318 王秀飞

一、实验后回答问题

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

刘老师说,一个恶意代码最终是要进行数据传输的,而说到数据传输,一定是需要经过网络。一旦进行了网络数据的传输,那么一定会留下日志(除非对方删除)。这些日志,是可以被我们所监视到。

可以先使用sysmono,进行网络数据传输的监控,发现有问题的传输数据。再对其进行分析。这次试验我觉得最好的文件工具是ProcessExplore很详细的列出了某个进程的全部内容,我觉得可以用这个进行分析。也可以辅以systracer进行行为的差异分析。

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

这次试验用到了多个工具,我觉得都很好用。systracer可以用来做行为的差异分析;peid可以用来看这个软件是否加壳等;procmon和processexplore都可以用来分析这个软件的内容、连接等等。我觉得这些工具都可以用。

二、实验过程

1、计划任务监控

在C盘根目录下建立一个netstatlog.bat文件(先把后缀设为txt,保存好内容后记得把后缀改为bat),内容如下:

date /t >> c:\netstatlog.txt(记录数据)

time /t >> c:\netstatlog.txt(记录时间)

netstat -bn >> c:\netstatlog.txt(记录连接)

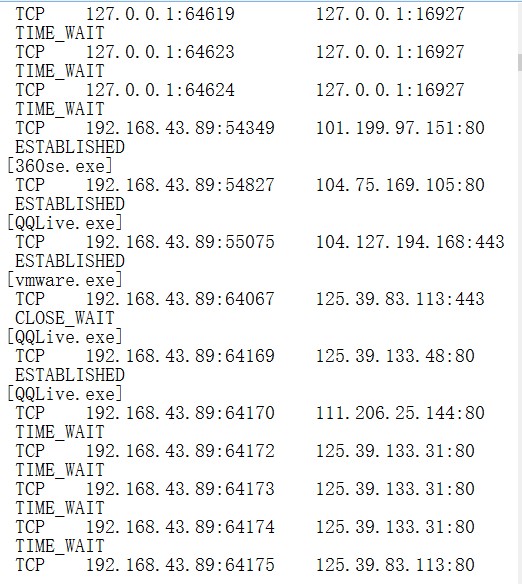

用schtasks /create /TN netstat /sc MINUTE /MO 1 /TR "c:\netstatlog.bat"指令创建一个任务,记录每隔一分钟计算机的联网情况。打开txt文本可以发现你系统中所有联网程序的连接情况。

现在看一下神奇的四分钟一次的检查,时间截图

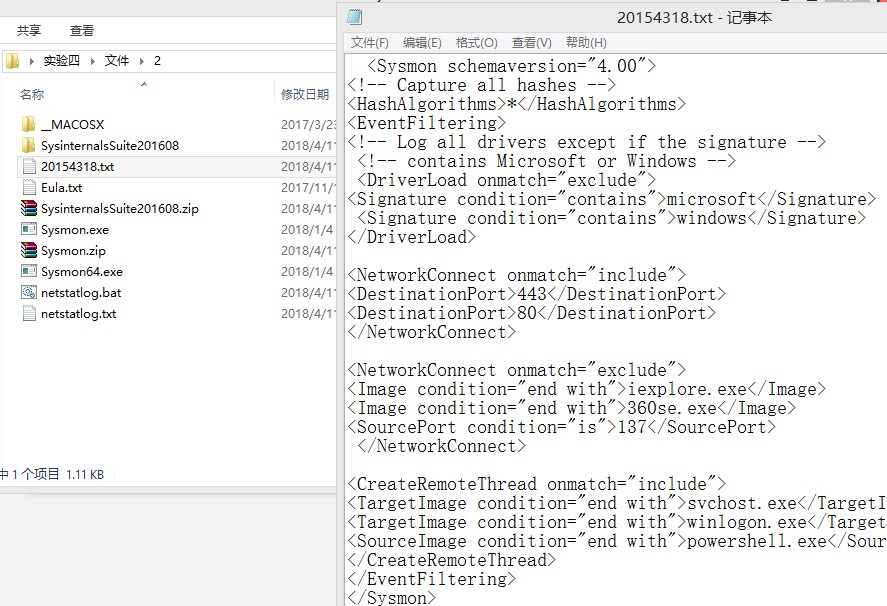

2、sysmon工具监控

配置文件,使用老师提供的配置文件模板,简单修改。

把驱动器、ie(虽然都没用,但是跟后面的后们工具连接似乎有关联,后门程序通过ie进行连接?)、360se、排除在外。

把443、80(这两个端口是https和http的连接,基本就是所有的网络连接端口)、svhost(这是一个奇怪的进程,我专门百度,他说是微软宣称的系统程序,很重要不能删,很多进程基本都在经过这个?也是木马等伪装的一个途径)、winlogon(程序的登入登出)、powershell(没看懂这是干什么的,大概感觉是shellcode有关?)设置在内。

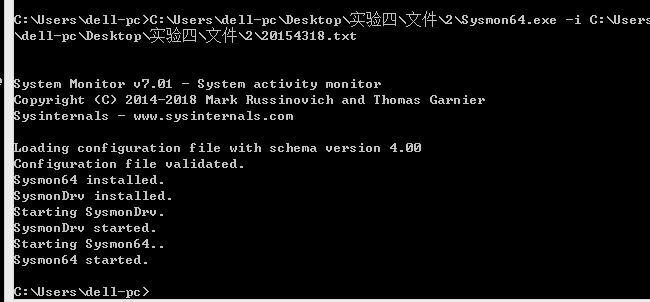

将sysmon拖到cmd,-i表示安装,后面加地址(创立的文本)

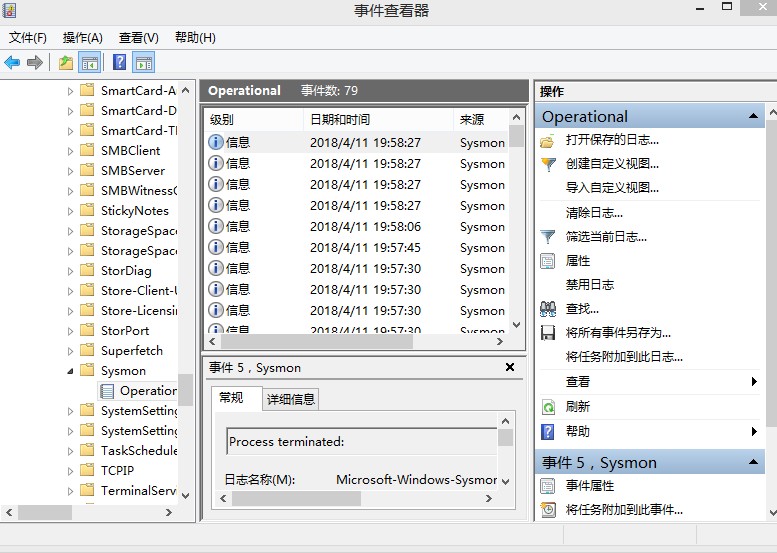

在"运行"窗口输入eventvwr命令(我是直接输的,这个命令在哪个目录输都可以的),打开应用程序和服务日志,根据Microsoft->Windows->Sysmon->Operational路径找到记录文件。

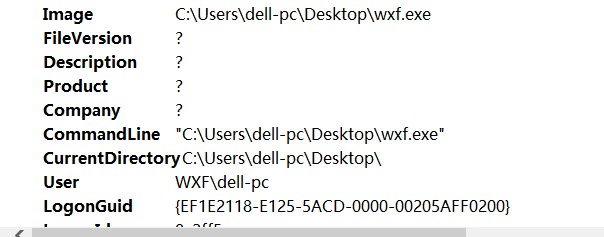

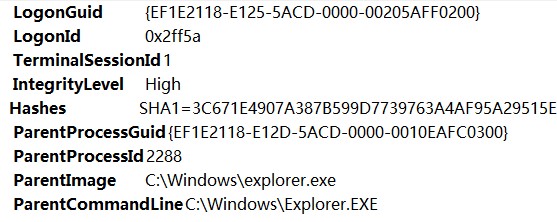

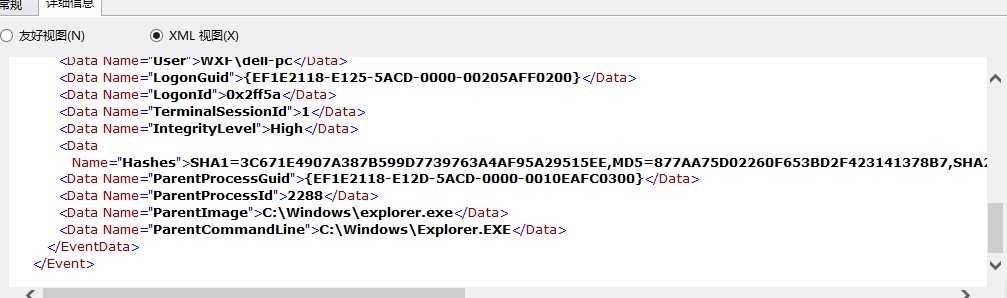

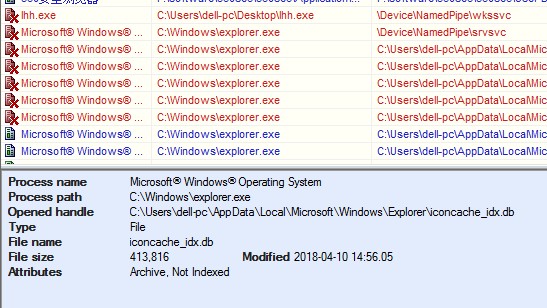

看了上面的图,感觉很有意思。后门软件wxf.exe运行之后,竟然有explore.exe在其中,而我百度了一下,发现这个是图形界面的软件,也就是你的桌面等可视化界面的形成软件。而很多病毒也会伪装成这个。但是感觉我的后门没那么厉害吧?为什么会跟explore勾结?有些费解。

3.systracer分析

首先下载,安装很简单虽然是英文版,之后捕获快照。

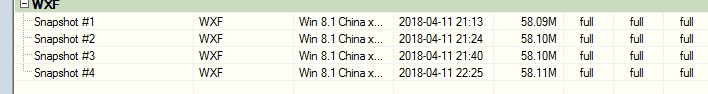

点击take snapshot来快照(快照速度比较慢,可能是我电脑性能不高,我基本每个都快了7,8分钟),建立4个快照,分别为:

snapshot#1 后门程序启动前,系统正常状态

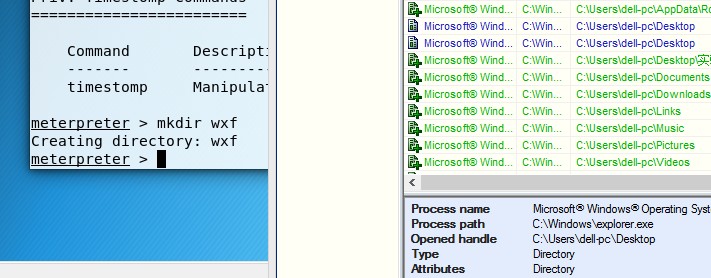

snapshot#2 启动后门回连Linux

snapshot#3 Linux控制windows查询目录

snapshot#4 Linux控制windows在桌面创建一个路径

对比前,我们先看下他的规则

先对比下1,2两种情况:

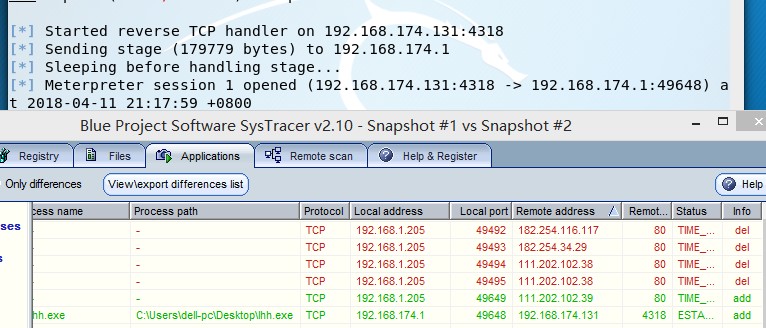

我们看到了后门软件,打开端口中能看到后门程序回连的IP和端口号

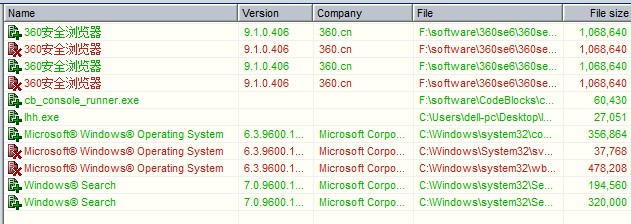

对比2,3情况:

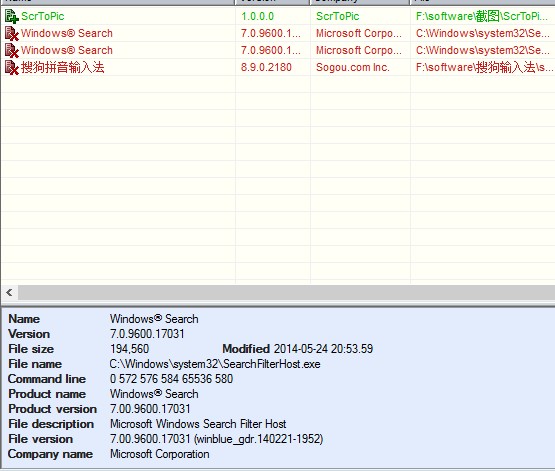

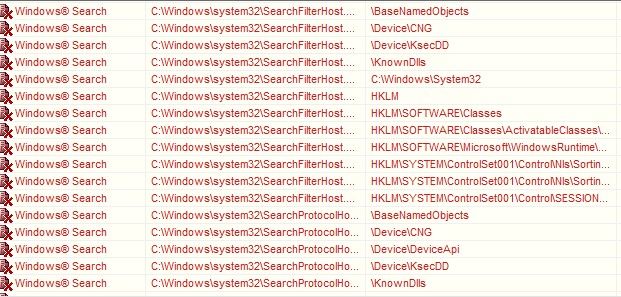

发现里面多了个search的行为,我猜测这是由于我在linux输入的ls命令在windous上产生的搜索文件反应。

对比3,4情况:

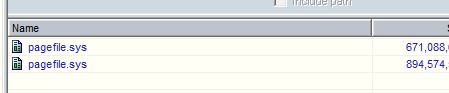

发现里面多了有关桌面的东西(在桌面创建的文件夹),但是我不太清楚如何具体看里面的数据代表的含义。比较头疼,只能把这差异截出来。

总的情况是我总是能发现explore和我发现在其他端口也运行着wxf这个玩意,令我十分费解,难道是后门开了之后会调用多个其他的端口进行控制?

4、联网情况分析

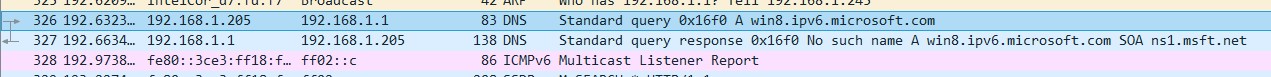

再打开后门程序的时候运行wireshark,可以发现他们之间的连接。

5、PEiD分析

PEiD是一个常用的的查壳工具,可以分析后门程序是否加了壳,用上州实验的时候的UPX壳生成的wxf_jk.exe。

妥妥被看出来是UPX加壳的

6、Process Monitor分析

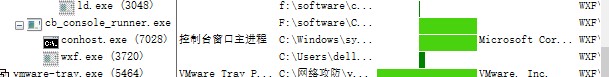

打开Process Monitor就可以就看到按时间排序的winxp执行的程序的变化,运行一下后门程序wxf.exe,再刷新一下Process Monitor的界面,可以指定查找到wxf.exe。

用进程树也很容易找到运行的后门wxf.exe

7、Process Explorer分析

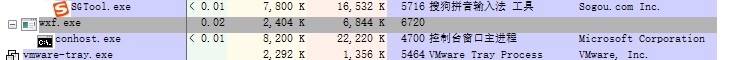

打开Process Explorer,运行后门程序xf.exe,在Process栏可以找到wxf.exe

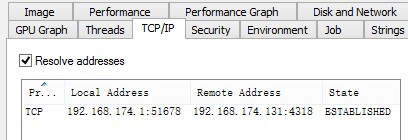

双击后门程序wxf.exe那一行,点击不同的页标签可以查看不同的信息:

TCP/IP页签有程序的连接方式、回连IP、端口等信息。

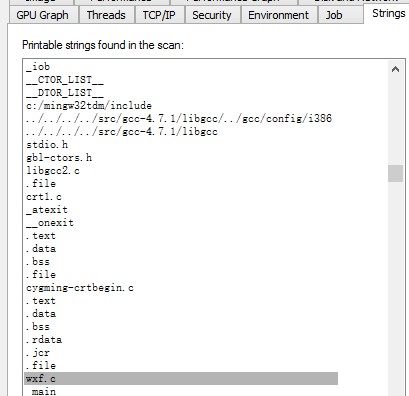

Strings页签有扫描出来的字符串,有些有意义,有些无意义。我发现了一个wxf.c文件在里面,我估计是他运行wxf.exe所依托的代码。

三、实验总结与体会

这次试验比较简单。回想第一个实验的与其他主机建立连接,第二个实验做一个后门程序,第三个实验为后门提供免杀服务,第四个实验,开始截获分析我们的得到的数据以及反入侵。我觉得我们这个课,很逻辑,很流程。完整学下来,以后底层原理基本可以懂个7788了。